- Почему не работает команда csptest -keycopy -src cont ‘\.\FLASH\qwerty’ -d cont ‘\.\HDIMAGE\qwerty’ ?

- Как сделать новые закрытые ключи?

- Как проверить, работоспособен ли контейнер с закрытыми ключами?

- Как посмотреть список закрытых ключей?

- Как в Linux/Unix установить сертификаты?

- Как скопировать ключи с дискеты/флешки на HDIMAGE?

- Что такое ключевой контейнер? Зачем нужен пароль на контейнер?

- Импорт корневых и промежуточных сертификатов (Linux)

- 1С и Linux

- пятница, 14 декабря 2018 г.

- Установка сертификатов используя КриптоПРО в Linux

- Криптопро линукс корневой сертификат

Почему не работает команда csptest -keycopy -src cont ‘\\.\FLASH\qwerty’ -d cont ‘\\.\HDIMAGE\qwerty’ ?

Проблема может быть в том, что нельзя создавать два контейнера с одинаковым именем.

Попробуйте назвать копию как-нибудь иначе, например:

csptest -keycopy -src cont ‘\\.\FLASH\qwerty’ -d cont ‘\\.\HDIMAGE\qwerty1’

Как сделать новые закрытые ключи?

Обычно ключи создаются вместе с запросом на сертификат. Если Вам требуется создать ключи и запрос на сертификат, воспользуйтесь утилитой cryptcp(документация на неё входит в состав документации на CSP, см. раздел «Работа с запросами на сертификат»).

Если требуется просто сделать новые ключи, можно воспользоваться утилитой csptest. Она находится в директории /opt/cprocsp/bin/.

Создание контейнера пользователя:

csptest -keyset -newkeyset -cont ‘\\.\имя считывателя\имя контейнера’

Создание контейнера компьютера:

Как проверить, работоспособен ли контейнер с закрытыми ключами?

Открыть(проверить) контейнер можно утилитой csptest. Она находится в директории /opt/cprocsp/bin/ :

Открыть(проверить) контейнер пользователя:

csptest -keyset -check -cont ‘\\.\имя считывателя\имя контейнера’

Открыть(проверить) контейнер компьютера:

csptest -keyset -check -cont ‘\\.\имя считывателя\имя контейнера’ -machinekeyset

где имя считывателя:

HDIMAGE, если используете жесткий диск для хранения ключей

FLASH, если используете флешку

FAT12_0, если используете дискету

Как посмотреть список закрытых ключей?

Список контейнеров с закрытыми ключами можно посмотреть утилитой csptest. Она находится в директории /opt/cprocsp/bin/

Перечисление контейнеров пользователя:

csptest -keyset -enum_cont -verifycontext -fqcn

Перечисление контейнеров компьютера:

csptest -keyset -enum_cont -verifycontext -fqcn -machinekeys

В полученном списке имена контейнеров будут представлены в том виде, в котором их воспринимают все бинарные утилиты, входящие в дистрибутив CSP (\\.\\).

Как в Linux/Unix установить сертификаты?

Основной утилитой для работы с сертификатами является certmgr (лежит в /opt/cprocsp/bin/). К ней есть man:

man 8 certmgr

Установка корневого сертификата:

certmgr -inst -store root -file

Установка личного сертификата:

certmgr -inst -file -cont

Установка стороннего сертификата:

certmgr -inst -file

Как скопировать ключи с дискеты/флешки на HDIMAGE?

Скопируйте ключи(директорию с именем в формате 8.3) из корня дискеты или флешки в директорию /var/opt/cprocsp/keys/имя_пользователя

При этом необходимо проследить чтобы:

— владельцем файлов был пользователь, в диретории с именем которого расположен контейнер(от его имени будет осуществляться работа с ключами);

— чтобы на директорию с ключами были выставлены права, разрешаюшие владельцу всё, остальным ничего;

— чтобы на файлы были выставлены права, разершающие владельцу по крайней мере чтение и запись, остальным ничего.

Что такое ключевой контейнер? Зачем нужен пароль на контейнер?

Ключевые контейнеры – это способ хранения закрытых ключей, реализованный в нашем продукте. Их физическое представление зависит от типа ключевого носителя (на флешке, дискете, жестком диске это директория в которой хранится набор файлов с ключевой информацией; в случае со смарт-картами – файлы в защищенной памяти смарт-карты, в случае с реестром – раздел реестра, содержащий некоторые параметры). Пароль на контейнер имеет разное значение для смарт-карт и для носителей, не являющихся смарт-картами.

Импорт корневых и промежуточных сертификатов (Linux)

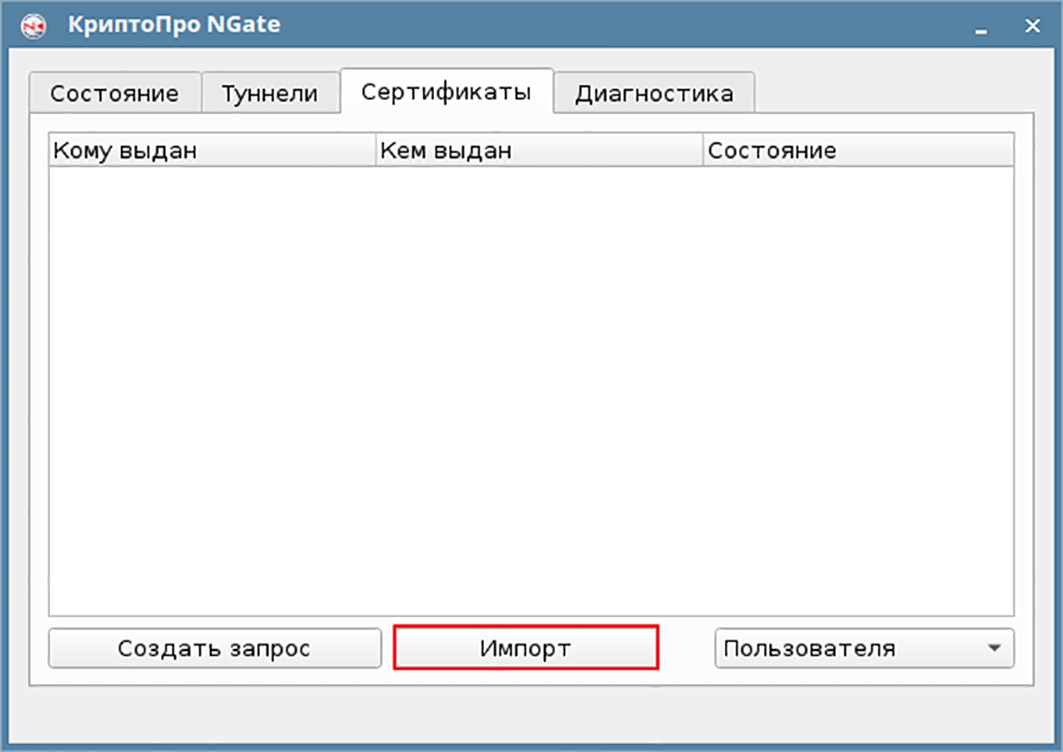

Для подключения к шлюзу NGate нужно установить доверенный удостоверяющего центра ( ), выпустившего серверный мандат шлюза NGate. Для подключения к тестовому шлюзу NGate необходимо установить корневой сертификат одного из тестовых УЦ КриптоПро. Для подключения к рабочему шлюзу NGate необходим соответствующий сертификат УЦ, обратитесь к Администратору безопасности вашей сети для получения сертификата.

Установка корневого сертификата может быть произведена тремя способами: при помощи графической утилиты cptools – Инструменты КриптоПро, консольной утилиты certmgr или клиента NGate.

В данном разделе рассматривается вариант установки корневого сертификата УЦ с использованием клиента NGate.

- Скачайте файл корневого сертификата тестового УЦ компании КриптоПро:

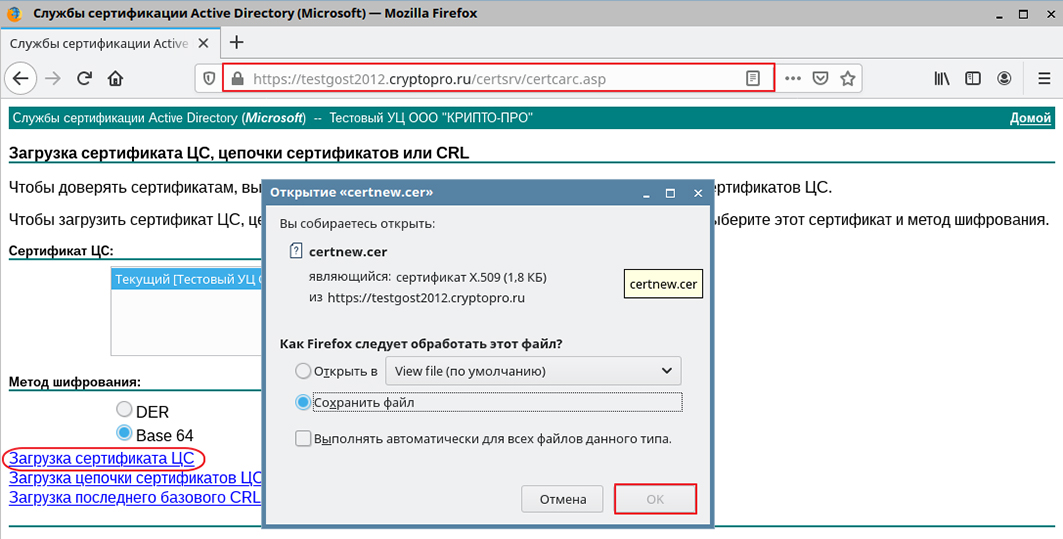

- Перейдите по ссылке: https://testgost2012.cryptopro.ru/certsrv/certcarc.asp.

- Выберите формат Base64.

- Нажмите Загрузка сертификата ЦС (возможно появление сообщения об опасности, игнорируйте сообщение и загружайте файл).

ОСТОРОЖНО: Тестовый УЦ предназначен только для тестирования и не должен использоваться для других целей!

Выберите в диалоговом окне Мастера установки сертификата Сертификат УЦ , нажмите Далее .

1С и Linux

Пишу для себя, чтобы не забыть как делал. 95 % рабочее. На комментарии отвечаю, когда увижу.

пятница, 14 декабря 2018 г.

Установка сертификатов используя КриптоПРО в Linux

Для установки в uRoot админиских прав больше не нужно. Ради этого их с mRoot и разделили. Работает так: если ставить в uRoot — видно будет только текущему пользователю, даже если он root, но права не нужны и будет диалог с предупреждением. Если ставить в mRoot, то нужны права, видно будет всем и предупреждения не будет.

Установка корневого сертификата удостоверяющего центра:

$ /opt/cprocsp/bin/amd64/certmgr -inst -cert -file ~/Загрузки/.cer -store uRoot

$ /opt/cprocsp/bin/amd64/certmgr -inst -cert -file ~/Загрузки/guts_2012.cer -store uRootПросмотор корневых сертификатов:

$ /opt/cprocsp/bin/amd64/certmgr -list -store uRootУдалить:

$ /opt/cprocsp/bin/amd64/certmgr -delete -store uRoot

$ /opt/cprocsp/bin/amd64/certmgr -delete -all -store uRootУстановка списка отозванных сертификатов:

$ /opt/cprocsp/bin/amd64/certmgr -inst -crl -file ~/Загрузки/.crlУстановка цепочки промежуточных сертификатов:

$ /opt/cprocsp/bin/amd64/certmgr -inst -cert -file ~/Загрузки/.p7b -store uca$ /opt/cprocsp/bin/amd64/certmgr -inst -cert -file ~/Загрузки/fk_2012.cer -store uca

Просмотор промежуточных сертификатов:

$ /opt/cprocsp/bin/amd64/certmgr -list -store ucaУдалить:

$ /opt/cprocsp/bin/amd64/certmgr -delete -store ucaУстановка сертификата с рутокена:

$ /opt/cprocsp/bin/amd64/certmgr -inst -cont » -store uMyУстановка сертификата из контейнера:

$ /opt/cprocsp/bin/amd64/certmgr -inst -store uMy -cont ‘\\.\HDIMAGE\test’Просмотор личных сертификатов:

$ /opt/cprocsp/bin/amd64/certmgr -list -store uMyПросмотр контейнеров, рутокенов

$ /opt/cprocsp/bin/amd64/csptest -keyset -enum -verifycontext -fqcnКриптопро линукс корневой сертификат

В данной статье мы описываем процесс установки и настройки КриптоПро CSP на ОС Linux (на примере Debian 11).

Она будет полезна вам, если вы получили ключ и сертификат в ФНС и используете ОС Linux для работы.

Порядок настройки:

1) Установка КриптоПро CSP 5.0:

1.1. Выполните регистрацию на сайте нашей компании. Если Вы уже зарегистрированы – выполните вход (необходимо ввести адрес электронной почты и пароль, которые Вы указывали при регистрации)

1.2. Перейдите на страницу загрузки дистрибутивов КриптоПро CSP

1.3. Ознакомьтесь с условиями лицензионного соглашения и нажмите кнопку «Я согласен с лицензионным соглашением. Перейти к загрузке»

1.4. Нажмите кнопку «Скачать для Linux», для загрузки дистрибутива актуальной версии КриптоПро CSP

1.5. Распакуйте загруженный архив: tar -xvf linux-amd64_deb.tgz && cd linux-amd64_deb

1.6. Запустите установку в графическом интерфейсе посредством запуска скрипта

sudo ./install_gui.sh

При установке дополнительно нужно отметить пакеты

1.7. Для корректной работы с некоторыми ключевыми носителями необходима установка дополнительного программного обеспечения:

- pcscd (sudo apt-get install pcscd)

- libccid (sudo apt-get install libccid)

- Рутокен ЭЦП 2.0, Рутокен ЭЦП 3.0, Рутокен TLS — библиотека для работы через PKCS#11 интерфейс

- JaCarta-2 ГОСТ — Единый клиент JaCarta

- ESMART Token ГОСТ — ESMART PKI Client

- Рутокен S — пакет ifd-rutokens_1.0.4 расположен в архиве с ПО

установка скаченных выше библиотек PKCS#11 выполняется командой

sudo dpkg -i путь до скаченной библиотеки

убедитесь, что служба pcscd запущена sudo systemctl status pcscd

если нет запустите ее sudo systemctl enable —now pcscd

2) Установка КриптоПро ЭЦП BrowserPlug-in 2.0:

Распакуйте загруженный архив: tar -xvf cades-linux-amd64.tar.gz

sudo dpkg -i cprocsp-pki-cades

sudo dpkg -i cprocsp-pki-plugin

3) Установка личного сертификата:

Установка личного сертификата с привязкой к ключевому контейнеру на ключевом носителе (при подключенном ключевом носителе):

Обзор

Показать приложения

Инструменты КриптоПро

Контейнеры

Выбрать нужный ключевой носитель

Установить сертификатУстановка облачного сертификата описана в инструкции по ссылке

Если настройка произведена корректно, то в поле Сертификат появится строка, соответствующая сертификату.

После выбора сертификата и нажатия кнопки Подписать появится надпись Подпись сформирована успешно.

5) Проверка статуса лицензии КриптоПро CSP 5.0:

Обзор

Показать приложения

Инструменты КриптоПро

Общее6) Активация лицензии КриптоПро CSP 5.0:

Обзор

Показать приложения

Инструменты КриптоПро

Общее

Ввести лицензию для меняДополнительная информация по работе с лицензиями доступна по ссылке .

a) При необходимости отдельной установки сертификатов

корневых удостоверяющих центров (например, в случае использования неквалифицированного сертификата) или промежуточных удостоверяющих центров (например, в случае с проблемами автоматического построения цепочки сертификатов по ссылкам из сертификатов) эти сертификаты можно установить следующим образом:

Обзор

Показать приложения

Инструменты КриптоПро

Сертификаты

Установить сертификаты

выбрать файл с нужным сертификатомb) Для работы на портале nalog.ru необходимо:

— иметь в наличии квалифицированный сертификат электронной подписи и соответствующий ему ключ,

— для входа в личный кабинет ИП или ЮЛ с помощью электронной подписи использовать один из браузеров (рекомендуется использовать последнии доступные версии браузеров) с поддержкой ГОСТ TLS — Chromium-Gost или Яндекс.Браузер и входить по прямой ссылке:

https://lkulgost.nalog.ru/ — для юридических лиц,

c) Информация по входу на портал gosuslugi.ru доступна по ссылке .