L2TP соединение – что это за протокол, плюсы, минусы, сравнение с PPTP, OpenVPN и SSTP

Всем привет. Сегодня мы поговорим про протокол L2TP: как он работает, его преимущества, недостатки, а также как его настроить бесплатно. Layer 2 Tunneling Protocol (Протокол туннелирования второго уровня) – работает на канальном уровне и по сути объединяет в себе два известных протокола: L2F и PPTP.

Используется для создания VPN в глобальной сети интернет. Но так как не имеет должного уровня шифрования и аутентификации – не используется самостоятельно. Имеет свои плюсы и минусы по сравнению с другими конкурентами: PPTP, OpenVPN и SSTP. Теперь поподробнее.

Более подробно

Проблема данного протокола в том, что он не обеспечивает должной конфиденциальности информации, поэтому его редко когда используют в «соло». Обычно для шифрования пакетов данных вместе с L2TP соединением используют IPsec – поэтому чаще всего можно увидеть приставку: L2TP/IPsec.

IPsec шифрует данные в два захода по AES алгоритму шифрования, что делает связку L2TP/IPsec очень надежным туннелем в VPN мире, но из-за этого он медленнее чем те же Open VPN и SSTP. Ещё проблема в том, что данная технология использует пятисотый UDP-порт, который часто блокируется файрволлами.

Плюс данной технологии в том, что она очень просто настраивается и интегрирована почти во все операционные системы, начиная с Windows и заканчивая мобильными iOS и Android. Не нужно устанавливать какие-то дополнительные программные обеспечения. Да и настройки достаточно простые.

Если говорить строго про L2TP, то данный протокол выполняет две функции:

- Создание тоннеля, по которому можно передавать данные.

- Упаковка PPP пакетов данных, с помощью которых можно передавать по туннелю всю информацию.

Но мы помним, что основной протокол при этом UDP – если даже пакет не дойдет до адресата, он не будет отправлен повторно.

- Клиент L2TP легко настраивается на любом устройстве, так как не требует установки каких-то дополнительных программ.

- Есть во всех ОС.

- За счет двухступенчатой инкапсуляции пакетов – максимально безопасный.

- Работает медленно.

- Файерволл маршрутизатора может блокировать данный туннель, поэтому нужна дополнительная настройка по открытию 500-порта UDP.

Сравнение с PPTP

PPTP (протокол туннелирования точка-точка) – стандартный протокол в построении VPN сетей. Так как использует 128-битное шифрование гораздо быстрее чем L2TP/IPsec. В далекие 1999 годы из-за уязвимости аутентификации MS-CHAP v.2 была взломана. Поэтому считается менее надежным вариантом. С другой стороны, она также легко настраивается, интегрирована во всех ОС и повсеместно используется во многих компаниях.

- Есть во всех ОС.

- Прост в конфигурации.

- Быстрая работа за счет простых алгоритмов шифрования

Сравнение с OpenVPN

Новый протокол, который используется не так давно как конкуренты. В работе использует библиотеки OpenSSL и протоколы SSLv3/TLSv1. Самым главным плюсом является то, что данный протокол настраивается с различных сторон. Можно даже переназначить используемый порт и протокол. Можно даже использовать TCP туннелирование.

Также из-за используемой библиотеки OpenSSL есть огромное множество возможностей использовать различные типы шифрования от AES до Camelia. И работает он в разы быстрее чем IPsec.

Самая главная проблема вытекает из главного преимущества – сложность настроек. Плюс OpenVPN не интегрирован в системы, поэтому нужно устанавливать дополнительное программное обеспечение. Мало того, после установки программы для подключения и работы нужно произвести хирургическую конфигурацию для обеспечения надежной работы. Именно поэтому обычно в работе как раз и используются конфигурационные файлы.

- Быстрый.

- Надежный и безопасный.

- Имеет огромное множество настроек.

- Очень гибкий при работе с NAT.

- Имеет много алгоритмов шифрования за счет встроенной библиотеки OpenSSL.

- Сложный в настройках – поэтому используются файлы с уже предустановленными конфигурациями.

- Необходима установка программного обеспечения.

SSTP

Протокол, который изначально был интегрирован в Windows компанией Microsoft. Имеет отличную библиотеку шифрования с используемым протоколом SSL третьей версии. Так же как и OpenVPN имеет гибкие настройки. Интегрирован во все современные системы «Окон».

- Безопасность.

- Интеграция в ОС Linux и Windows.

- Достаточно быстрый в использовании.

Overview

Layer Two Tunneling Protocol «L2TP» extends the PPP model by allowing the L2 and PPP endpoints to reside on different devices interconnected by a packet-switched network. L2TP includes PPP authentication and accounting for each L2TP connection. Full authentication and accounting of each connection may be done through a RADIUS client or locally. L2TP traffic uses UDP protocol for both control and data packets. UDP port 1701 is used only for link establishment, further traffic is using any available UDP port (which may or may not be 1701). This means that L2TP can be used with most firewalls and routers (even with NAT) by enabling UDP traffic to be routed through the firewall or router. L2TP standard is defined in RFC 2661 .

Introduction

It may be useful to use L2TP just as any other tunneling protocol with or without encryption. The L2TP standard says that the most secure way to encrypt data is using L2TP over IPsec (Note that it is the default mode for Microsoft L2TP client) as all L2TP control and data packets for a particular tunnel appear as homogeneous UDP/IP data packets to the IPsec system.

Multilink PPP (MP) is supported in order to provide MRRU (the ability to transmit full-sized 1500 and larger packets) and bridging over PPP links (using Bridge Control Protocol (BCP) that allows sending raw Ethernet frames over PPP links). This way it is possible to setup bridging without EoIP. The bridge should either have an administratively set MAC address or an Ethernet-like interface in it, as PPP links do not have MAC addresses.

L2TP does not provide encryption mechanisms for tunneled traffic. IPsec can be used for additional security layers.

L2TP Client

Properties

Remote address of L2TP server (if the address is in VRF table, VRF should be specified)

/interface l2tp-client add connect-to=192.168.88.1@vrf1 name=l2tp-out1 user=l2tp-client)

L2TP Server

An interface is created for each tunnel established to the given server. There are two types of interfaces in the L2TP server’s configuration

- Static interfaces are added administratively if there is a need to reference the particular interface name (in firewall rules or elsewhere) created for the particular user;

- Dynamic interfaces are added to this list automatically whenever a user is connected and its username does not match any existing static entry (or in case the entry is active already, as there can not be two separate tunnel interfaces referenced by the same name);

Dynamic interfaces appear when a user connects and disappear once the user disconnects, so it is impossible to reference the tunnel created for that use in router configuration (for example, in firewall), so if you need persistent rules for that user, create a static entry for him/her. Otherwise, it is safe to use a dynamic configuration.

in both cases PPP users must be configured properly — static entries do not replace PPP configuration.

Properties

| Property | Description |

|---|---|

| authentication (pap | chap | mschap1 | mschap2; Default: mschap1,mschap2) | Authentication methods that server will accept. |

| default-profile (name; Default: default-encryption) | default profile to use |

| enabled (yes | no; Default: no) | Defines whether L2TP server is enabled or not. |

| max-mru (integer; Default: 1450) | Maximum Receive Unit. Max packet size that L2TP interface will be able to receive without packet fragmentation. |

| keepalive-timeout (integer; Default: 30) | If server during keepalive-timeout period does not receive any packets, it will send keepalive packets every second, five times. If the server still does not receive any response from the client, then the client will be disconnected after 5 seconds. Logs will show 5x «LCP missed echo reply» messages and then disconnect. |

| max-mtu (integer; Default: 1450) | Maximum Transmission Unit. Max packet size that L2TP interface will be able to send without packet fragmentation. |

| use-ipsec (no | yes | require; Default: no) | When this option is enabled, dynamic IPSec peer configuration is added to suite most of the L2TP road-warrior setups. When require is selected server will accept only those L2TP connection attempts that were encapsulated in the IPSec tunnel. |

| ipsec-secret (string; Default: ) | Preshared key used when use-ipsec is enabled |

| mrru (disabled | integer; Default: disabled) | Maximum packet size that can be received on the link. If a packet is bigger than tunnel MTU, it will be split into multiple packets, allowing full size IP or Ethernet packets to be sent over the tunnel. |

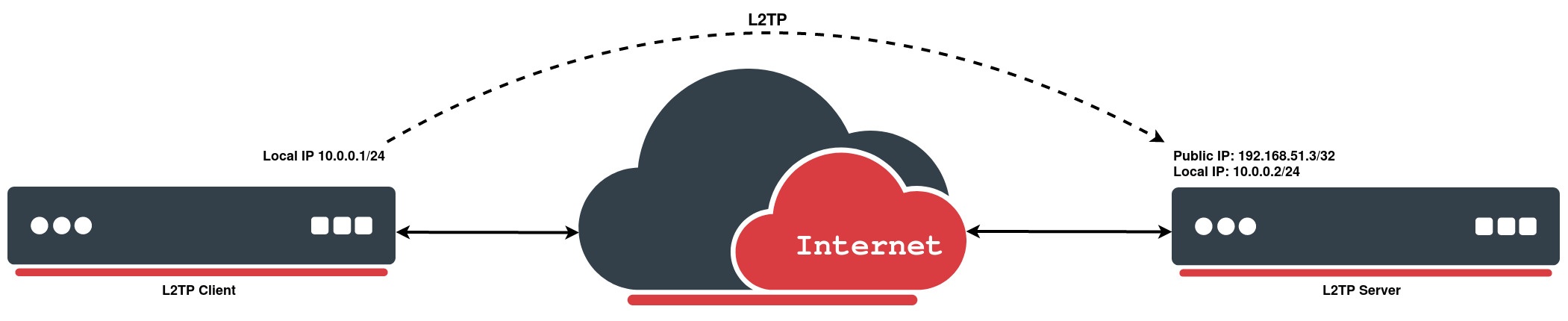

Quick Example

L2TP Server

On the servers side we will enable L2TP-server and create a PPP profile for a particular user:

[admin@MikroTik] > /interface l2tp-server server set enabled=yes [admin@MikroTik] > /ppp secret add local-address=10.0.0.2 name=MT-User password=StrongPass profile=default-encryption remote-address=10.0.0.1 service=l2tp

L2TP Client

L2TP client setup in the RouterOS is very simple. In the following example, we already have a preconfigured 3 unit setup. We will take a look more detailed on how to set up L2TP client with username «MT-User», password «StrongPass» and server 192.168.51.3:

[admin@MikroTik] > /interface l2tp-client \ add connect-to=192.168.51.3 disabled=no name=MT-User password=StrongPass user=MT-User [admin@MikroTik] > /interface l2tp-client print Flags: X - disabled, R - running 0 R name="MT-User" max-mtu=1450 max-mru=1450 mrru=disabled connect-to=192.168.51.3 user="MT-User" password="StrongPass" profile=default-encryption keepalive-timeout=60 use-ipsec=no ipsec-secret="" allow-fast-path=no add-default-route=no dial-on-demand=no allow=pap,chap,mschap1,mschap2