- Объединение сетей с помощью L2TP/IPsec на Mikrotik и Keenetic Ultra II

- Настройка L2TP VPN-сервера на роутере Keenetic

- Как настроить L2TP‑сервер на SMB VPN‑маршрутизаторе через новый интерфейс?

- Прямые руки → Настраиваем VPN сервер L2TP и IPsec на Mikrotik RouterOS

- Настраиваем соединение с vpn сервером

- Дополнение

Объединение сетей с помощью L2TP/IPsec на Mikrotik и Keenetic Ultra II

Появилась задача подключить к локальной сети два дополнительных удалённых офиса. Про настройку OpenVPN сервера для желающим поработать из дома или в командировке я уже рассказывал, однако перспектива выдачи каждому пользователю сети отдельного сертификата с последующей настройкой соединения меня совсем не радовала. Потому для подключения филиалов было решено пойти другим путём.

Объединять сети будем через VPN туннели по технологии L2TP/IPsec без поднятия дополнительных серверов и использования дорогостоящего оборудования, непосредственно на роутерах Mikrotik и Keenetic Ultra II. Поводом для такого объединения, помимо удобства пользователей и моей лени, послужила некорректная работа встроенного L2TP/IPsec клиента в Windows .

Как видно из схемы, пользователи в филиалах должны иметь доступ к терминальному серверу, расположенному за роутером Keenetic Ultra II. Так как на «Кинетике» уже был настроен и благополучно работал L2TP/IPsec сервер, то «Микротикам» досталась роль клиентов. Кроме того, такой вариант существенно проще в настройке, по сравнению с поднятием VPN сервера на «микротике».

Обязательное условие: адреса объединяемых сетей не должны пересекаться друг с другом.

Настройка L2TP VPN-сервера на роутере Keenetic

С подробностями настройки L2TP/IPsec сервера на Keenetic Ultra можно ознакомиться перейдя по этой ссылке . Там всё просто, потому не буду повторяться. В дополнение к той статье, необходимо остановиться на паре существенных моментов, без которых не возможна нормальная работа VPN туннелей:

- Отключить NAT для клиентов, оно тут будет только мешать;

- Снять галочку, напротив поля «Множественный вход», если она там стояла. Это позволит точно указать IP адрес, выдаваемый клиенту L2TP сервером при подключении;

Как настроить L2TP‑сервер на SMB VPN‑маршрутизаторе через новый интерфейс?

Дата последнего обновления: 08-19-2020 11:06:58 AM 66711

Сценарий применения

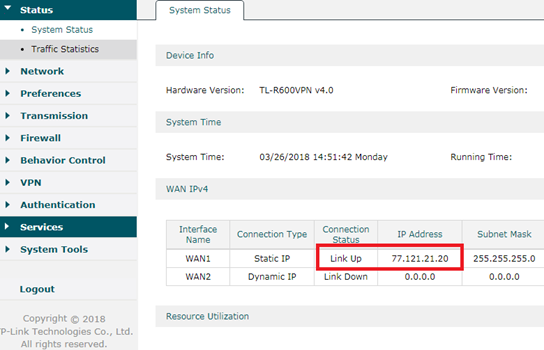

Рассмотрим настройку L2TP-сервера на примере роутера TL-R600VPN v4. Топология сети следующая:

Приступим к настройке TL-R600VPN v4 в качестве L2TP-сервера.

Пошаговая настройка

Подключаем TL-R600VPN v4 в соответствии со схемой выше, чтобы у него был доступ в Интернет. Запишите IP-адрес его порта WAN 1 – 77.121.21.20, который мы укажем на VPN‑клиенте в качестве адреса сервера. Подсеть LAN — 192.168.0.1/24.

На этом шаге мы создаём пул VPN IP-адресов. При подключении VPN-клиента к L2TP-серверу сервер назначит клиенту виртуальный IP-адрес из пула VPN IP‑адресов. Перейдите в Preferences → VPN IP Pool и нажмите Add.

В появившемся окне в качестве IP Pool Name указываем L2TP, в качестве Starting IP Address указываем 192.168.0.200, а в качестве Ending IP Address — 192.168.0.250. Затем нажмите OK. Получился следующий пул VPN-адресов: 192.168.0.200–192.168.0.250, который находится в одной подсети с подсетью LAN.

Пул IP-адресов VPN может находиться в одной подсети с IP-адресом LAN, но может и отличаться. Если он отличается от IP-подсети LAN, необходимо настроить Multi-Nets NAT, если нужно, чтобы VPN-клиент использовал VPN-сервер в качестве proxy-шлюза (выходил в интернет с помощью VPN). Более подробная информация доступна в FAQ Как получить доступ в Интернет с помощью VPN-сервера в качестве proxy-шлюза?

На этом шаге включаем L2TP-сервер. Перейдите в меню VPN → L2TP → L2TP Server, нажмите Add. В появившемся окне в качестве порта WAN выберите WAN 1, а в IPSec Encryption укажите Encrypted (Encrypted означает, что протокол L2TP зашифрован с помощью IPsec). Введите Pre-shared Key для шифрования IPSec — 123456. Затем нажмите OK.

На этом шаге мы создаём логин и пароль для клиентов L2TP. Перейдите в меню VPN → Users, нажмите Add, появится окно настройки. В нём в качестве Account Name (логин) указываем tplink, а в качестве Password (пароль) — tplink, в качестве Protocol выбираем L2TP, в качестве Local IP Address — 192.168.0.199 (Local IP Address — это IP-адрес локальной виртуальной сети VPN, он будет выступать шлюзом для VPN‑клиентов. Рекомендуется настроить его в той же подсети, что и подсеть LAN), в качестве IP Address Pool выбираем созданный ранее L2TP, в DNS Address прописываем 8.8.8.8, в Network Mode выбираем Client-to-LAN, а в Max Connections ставим 5. Затем нажимаем OK.

Настройка L2TP-сервера на роутере завершена.

Что касается настройки клиента L2TP на удалённом компьютере, её можно выполнить по FAQ Как настроить PPTP/L2TP VPN-клиент на удалённом компьютере?

Был ли этот FAQ полезен?

Ваш отзыв поможет нам улучшить работу сайта.

Что вам не понравилось в этой статье?

- Недоволен продуктом

- Слишком сложно

- Неверный заголовок

- Не относится к моей проблеме

- Слишком туманное объяснение

- Другое

Как мы можем это улучшить?

Спасибо за обращение

Нажмите здесь, чтобы связаться с технической поддержкой TP-Link.

Подписаться на рассылку Мы с ответственностью относимся к вашим персональным данным. Полный текст положения об обработке персональных данных доступен здесь. С нашими условиями использования и программой улучшения пользовательского опыта можно ознакомиться здесь.

Прямые руки → Настраиваем VPN сервер L2TP и IPsec на Mikrotik RouterOS

В этот раз я расскажу как настроить VPN L2TP сервер, т.к. он обеспечивает более высокий уровень безопасности но и более требователен к ресурсам системы, а также поддерживается не всем оборудованием, например, только самыми последними версиями Andriod на 100%, по крайней мере, мне не попадались современные телефоны которые его не поддерживают. Основной плюс данной стемы это:

а) Использование тоннеля передачи данных (тунелирование).

б) Защита передаваемых данных с помощью IPsec.

Чтобы было понятнее, мы создадим отдельную подсеть для клиентов подключающихся через L2TP, а оттуда уже настроим маршрутизацию туда куда нам нужно.

Для начала создадим диапазон IP адресов для подключающихся клиентов, мы не будем выдавать каждому пользователю персональный IP адрес, а автоматизируем этот процесс и будем выдавать из пула свободных адресов.

Переходим в IP -> Pool мы создадим пул на 20 IP адресов. Назовем его l2tp_pool чтобы было понятно за что он отвечает.

В результате у нас есть 2 пула адресов, первый используется, у меня, для локальной сети, а второй для L2TP клиентов.

Создаем профиль нашего L2TP сервера

переходим в PPP -> Profiles

В настройках профиля указываем:

Имя профиля: L2TP-server ( чтобы было понятно за что он отвечает)

Local adrdress: 192.168.10.1 начало диапазона IP адресов

Remote Address: l2tp_pool указываем название пула адресов который мы создали ранее

Change TCP MSS: yes

(Все что менялось выделено синим!)

Переходим в вкладку Protocols

Use MPLS: yes

Use Compressiaon: no

Use VJ Compressiaon: no

Use Encription: yes

(Все что менялось выделено синим!)

Переходим во вкладку Limits

Там все оставляем по умолчанию и в строке Only one оставляем default

Создаем пользователя, переходим в PPP -> Secrets

Где указываем имя пользователя, пароль, указываем сервис к которому этот пользователь будет применен L2TP, а также профиль с которым будет работать наш L2TP сервер, мы его создали ранее (L2TP-server)

нам остается включить L2TP сервер, переходим в PPP -> Interface нажимаем кнопку L2TP server

Все сто менялось выделено красным!

Где:

Включаем сам сервер L2TP (ставим галку)

Включаем профиль, который мы создали ранее L2TP-server

Убираем все протоколы, оставляем mschap2 (остальные протоколы уже давно и успешно взломаны!)

Ставим галку Use IPsec

Придумываем IPsec Secret: по сути это парольная фраза, которая едина для всех.

Нам с остается создать правила для фаерволла, чтобы мы могли достучаться до нашего L2TP сервера.

Переходим в IP -> Firewall -> Filter Rules

необходимо создать разрешающее правило для следующих портов и протоколов:

Протокол: UDP

Разрешаем порты: 1701,500,4500

В качестве In.Interface указываем тот что подключен к интернет

Также добавляем правило разрешающее ipcec

протокол: ipsec-esp

В качестве In.Interface указываем тот что подключен к интернет

Почти все готово, но если мы подключимся к нашему L2TP серверу, то не сможем выйти в интернет т.к. не создано разрешающее правило, переходим во вкладку NAT

Создаем новое правило

Chain: snat (т.к. NAT это у нас источник пакетов)

Src. Address: 192.168.10.0/24 (указываем подсеть которая у нас используется для выдачи IP адресов клиентам L2TP сервера)

Out.Inerface указываем интерфейс который у нас подключен к интернет.

переходим во вкладку Action и в строке Action указываем маскарадинг

Вот теперь все готово, нам осталось настроить VPN подключение, в Windows оно делается штатными средствами,

но есть нюанс.

Настраиваем соединение с vpn сервером

Создаем стандартное VPN подключение, в нем указываем протокол L2TP/IPsec, чтобы система не переберала все доступные протоколы, а подключалась сразу по нужному.

Указываем, разрешить следующие протоколы, ставим галку MS-CHAP v2

Нам необходимо нажать кнопку: Дополнительные параметры и там указываем парольную фразу, которую мы придумали при создании в строке IPsec Secret

Вот теперь точно все, подключаемся и пользуемся.

Дополнение

Если есть необходимость изменить настройки шифрования, то нам необходимо перейти в IP -> IPsec во вкладку Proposals и там выставить необходимые виды шифрования

Также в этом разделе можно добавлять свои ключи или сгенерировать, хотя я не готов гарантировать что роутер сможет обеспечить высокий уровень энтропии при генерации ключей, так что генерировать лучше на чем-то другом, а сюда их уже импортировать

В общем данный роутер, позволяет настроить систему довольно гибко исходя из ваших задач.

В процессе использования также выплыл один баг. Если вы подключены по L2TP то при попытке подключиться к маршрутизатору через Winbox система пишет что не правильный логин/пароль, а вот при подключении через PPTP такой проблемы не наблюдается. Как эту тему побороть, я пока не выяснил, если разберусь обязательно отпишусь.

О том что еще можно настроить на MikroTik