Отчет по лабораторной работе №9

Изучить и освоить администрирование основных параметров мандатного управления доступом в ОССН Astra Linux Special Edition с применением графических утилит и консольных команд.

Используемое программное обеспечение

Для выполнения лабораторной работы используется установленный дистрибутив ОС Astra Linux Nefteyugansk Smolensk.

Задание на лабораторную работу

В ходе лабораторной работы необходимо произвести установку и настройку пакетов OpenLDAP, Kerberos, NSS, PAM, NFS, SMB, NMBD.

Порядок выполнения работы

- Отключите блокировку экрана. Для этого щелкнуть ПКМ на рабочем столе и выбрать «Свойства».

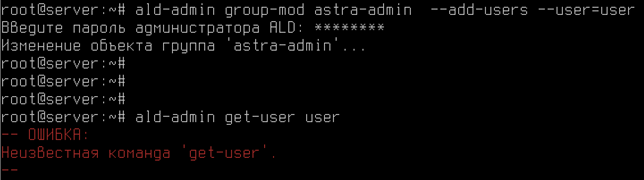

- Создайте учётную запись «user» c паролем «Student123». Добавьте учетную запись «user» во вторичную группу astra-admin.

Рис. 1. Добавление учётной записи «user» во вторичную группу astra-admin

- Начните работу со входа в ОССН в графическом режиме с учётной записью пользователя «user» (уровень доступа — 0, неиерархические категории — нет, уровень целостности — «Высокий».

Рис. 2. Вход в учётную запись пользователя «user»

- Запустить графическую утилиту редактирования учетных записей пользователей «Управление политикой безопасности» через команду sudo fly-admin-smc.

Рис. 3. Запуск графической утилиты

- Модифицировать параметры мандатного управления доступом, для этого осуществить следующие действия:

- открыть раздел «Уровни» и выбрать «0: Уровень_0» и переименовать данный уровень доступа: «Уровень0»;

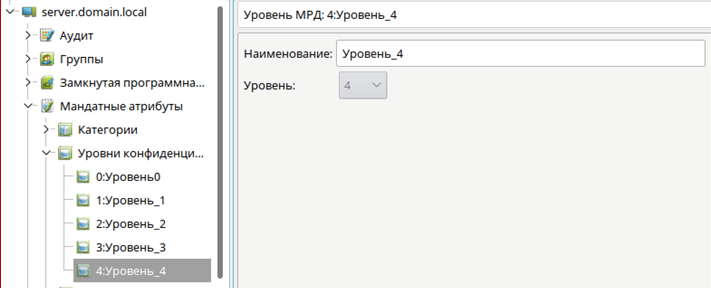

- выполнить создание уровня доступа с именем «Уровень_4», задав значение равное 4, после чего проверить наличие записи «Уровень_4» в списке «Уровни»;

- выполнить обратное переименование: «Уровень0» в «Уровень_0».

Рис.4. Создание уровней доступа

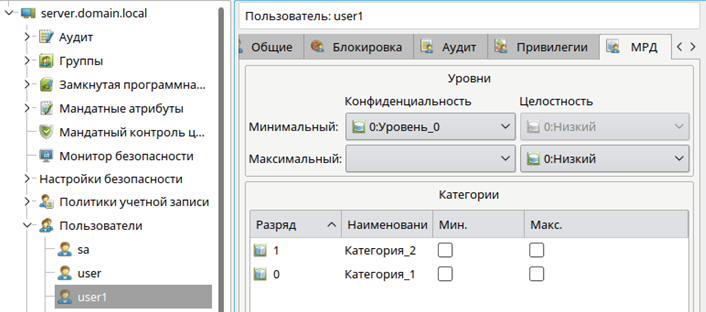

- Создать учётную запись пользователя user1, установив максимальный уровень доступа (конфиденциальности): «Уровень_4».

Рис. 5. Создание пользователя user1 с уровнем доступа 4

- Выполнить удаление уровня доступа 4 из раздела «Уровни» путем выбора в контекстном меню пункта «Удалить».

Рис. 6. Удаление уровня доступа

- Открыть учётную запись пользователя user1 и в закладке «Дополнительные» в элементе «Максимальный уровень» проверить наличие записи «(4)», при этом, в списке выбора уровня «Уровень_4» будет отсутствовать. Создать учетные записи user20, user30, user40. Задать в произвольном порядке значения для параметров «Конфиденциальность», «Целостность», «Категории».

Рис. 7. Проверка отсутствия уровня 4

Рис. 8. Создание новых учётных записей

- Ознакомится с содержимым каталога etc/parsec/macdb. Вывести в терминал Fly параметры мандатного управления доступом для учётной записи пользователей user1, user20, user30, user40. Мандатные атрибуты, назначенные конкретным учётным записям пользователей, перечисляются в каталоге /etc/parsec/macdb. Для выполнения задания 7 осуществить следующие действия:

- запустить терминал Fly и перейти в каталог /etc/parsec/macdb (команда cd /etc/parsec/macdb )

- вывести на экран содержимое каталога /macdb ( ls )

- просмотреть содержимое файлов в каталоге /macdb ( sudo cat “имя файла” )

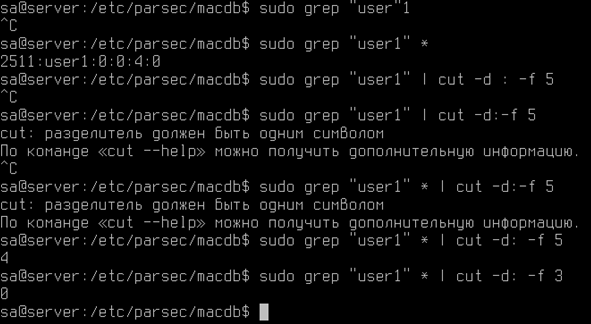

- прочитать параметры учётной записи user1 командой sudo grep “user1” *

- определить максимальный уровень доступа учётной записи user1 командой sudo grep «user1» * | cut -d : -f 5

- определить минимальный уровень доступа учётной записи user1 командой sudo grep «user1» * | cut -d : -f 3 и проверить его соответствие данным, отображаемым в графической утилите «Управление политикой безопасности».

Рис. 11. Проверка вывода команд на соответствие выводу графической утилиты

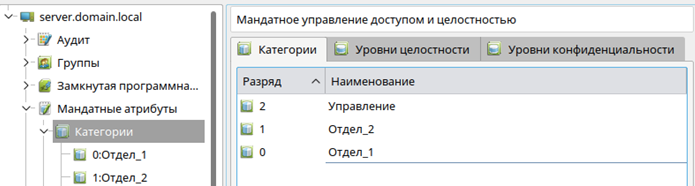

- Создать неиерархические категории с использованием графической утилиты «Управление политикой безопасности». Для этого выполнить следующие действия:

- в разделе «Категории» удалить все Категории.

- в разделе «Категории» создать новую неиерархическую категорию с именем «Otdel1», «Разряд» — 0;

- в разделе «Категории» создать новые неиерархические категории: «Otdel2» («Разряд» — 1), «Upravlenie» («Разряд» — 2).

Рис. 12. Создание новой иерархической категории

- Изменить набор неиерархических категорий с использованием графической утилиты «Управление политикой безопасности» (sudo fly-admin-smc), для этого выполнить следующие действия в разделе «Категории»:

- выбрать неиерархическую категорию «Otdel1» и ввести наименование «Отдел_1»;

- аналогично переименовать неиерархические категории «Otdel2» и «Upravlenie» в «Отдел_2» и «Управление» соответственно;

- проанализировать возможность одновременного изменения элемента «Разряд».

- Изменить мандатный уровень доступа с использованием графической утилиты «Управление политикой безопасности», для этого выполнить следующие действия:

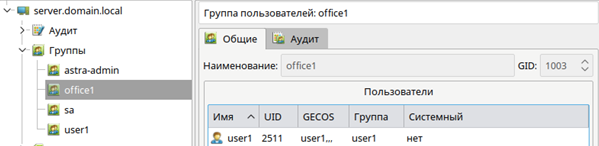

- создать новую группу с именем «office1» и задать первичную группу учётной записи пользователя user1 — «office1»;

- создать новую учетную запись пользователя user2 и установить её первичную группу — «officel»;

- в закладке «МРД» осуществить попытку выбора минимального набора неиерархических категорий — «Отдел_2» и проанализировать результат;

- в закладке «МРД» выбрать максимальный уровень доступа — «Уровень_3», максимальный набор неиерархических категорий — «Отдел_2», после чего задать минимальный набор неиерархических категорий — «Отдел_2»;

- открыть параметры учётной записи пользователя user1 и выбрать максимальный уровень доступа — «Уровень_3», максимальный набор неиерархических категорий — «Отдел_1», минимальный набор неиерархических категорий — «Отдел_1»;.

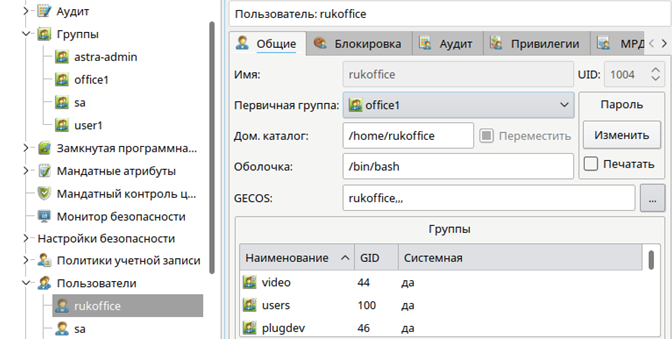

- создать учётную запись пользователя rukoffice1 и задать первичную группу: «office1» ;

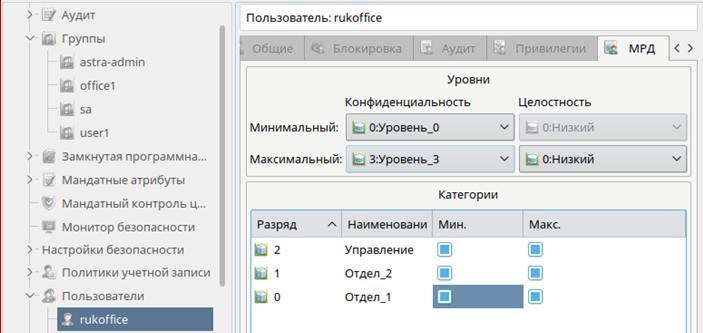

- в закладке «МРД» выбрать максимальный уровень: «Уровень_3», максимальный набор категорий: «Отдел_1», «Отдел_2», «Управление».

Рис. 14. Создание новой группы

Рис. 15. Создание новой учётной записи

Рис. 16. Выполнение пункта c

Рис. 17. Выполнение пункта d

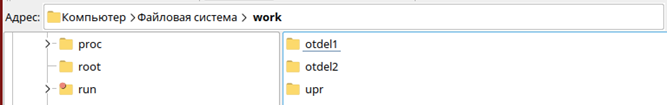

- Создать общий каталог для работы от имени учётных записей пользователей userl, user2, rukoffice1 в каталоге /home/work. Для работы от имени учётных записей пользователей с наборами неиерархическими категорий «Отдел_1», «Отдел_2» и «Управление» выделить отдельные каталоги «otdel1», «otdel2» и «upr» соответственно.

Рис. 18. Структура каталогов

- При этом обеспечить хранение файлов с различными уровнями конфиденциальности в каталогах с использованием специального атрибута CCNR, для чего осуществить следующие действия:

- запустить терминал Fly в «привилегированном» режиме командой sudo fly-term;

- Прочесть информацию по командам mkdir, chown и chmode в приложении для практической работы.

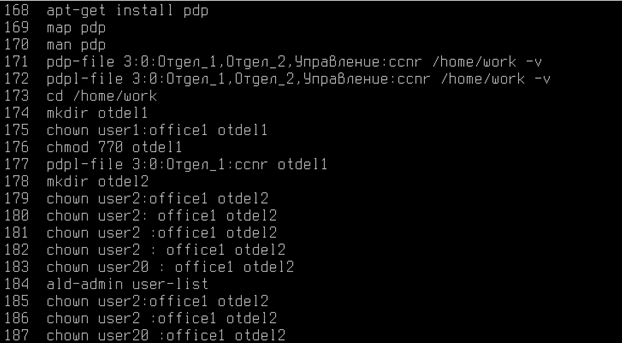

- создать каталог work и задать параметры мандатного и дискреционного управления доступом командами:

- создать каталог для работы от имени учётных записей пользователей с набором неиерархических категорий «Отдел_1» и задать параметры мандатного и дискреционного управления доступом командами:

- создать каталог для работы от имени учётных записей пользователей с набором неиерархических категорий «Отдел_2» и задать параметры мандатного и дискреционного управления доступом командами:

- создать каталог upr для работы от имени учётных записей пользователей с набором неиерархических категорий «Управление» командами:

- Ознакомиться с командами Linux для управления доступом.

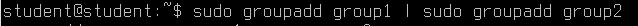

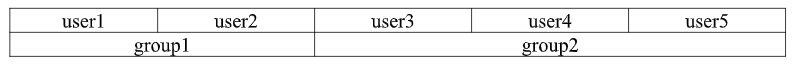

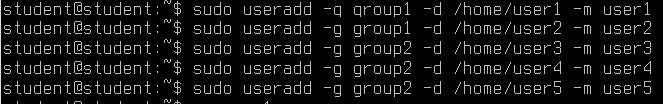

- Создать две группы с названием group1 и group2.

- Создать пять пользователей с именами user1, user2 … user5 и добавить их в группу согласно приведенной ниже таблице:

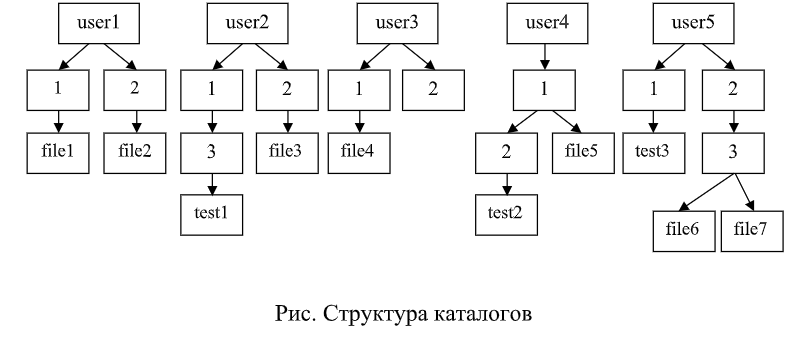

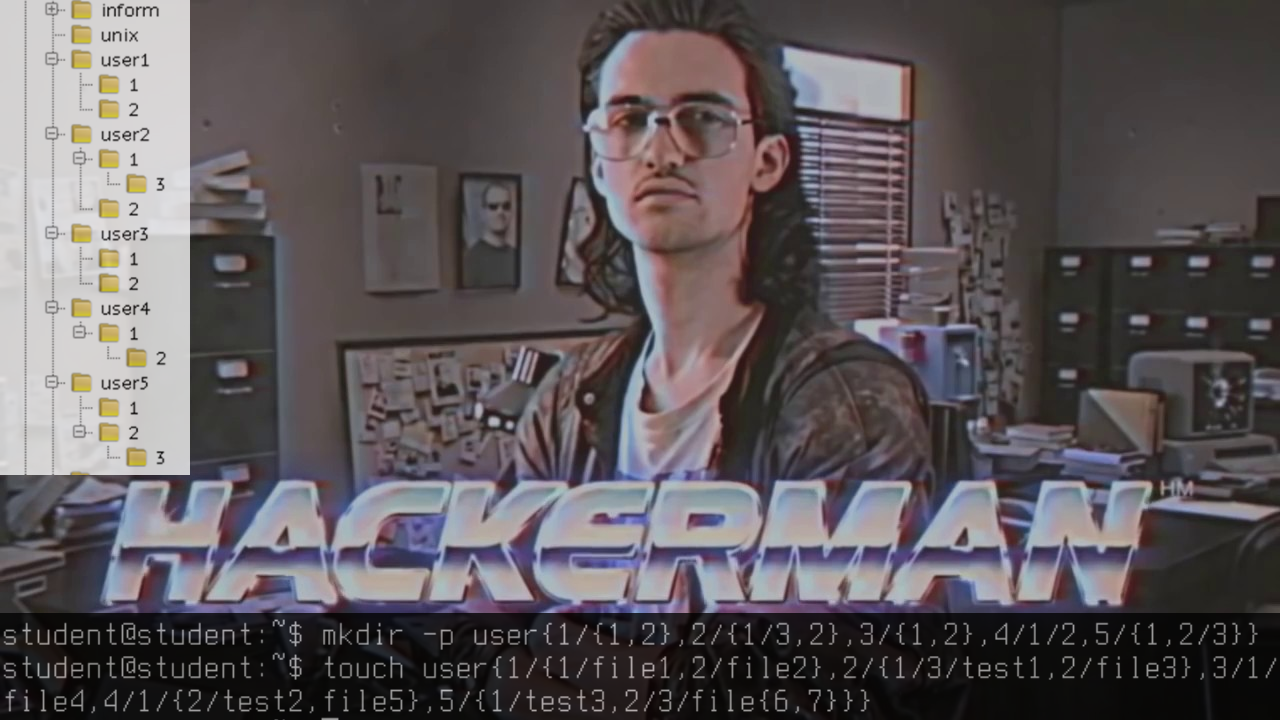

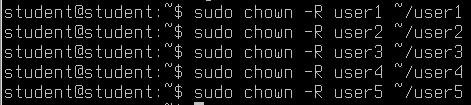

- Авторизоваться за каждого пользователя и создать в домашнем каталоге структуру каталогов и файлов. Структура приведена на рис.6.

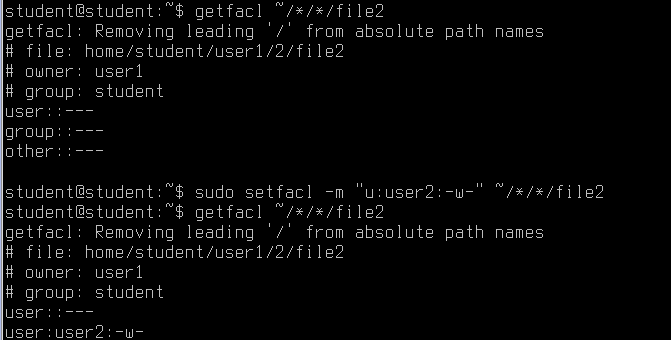

- Дать доступ для чтения и редактирования file4 первому и второму пользователю.

- Дать доступ для запуска test3 только первому пользователю.

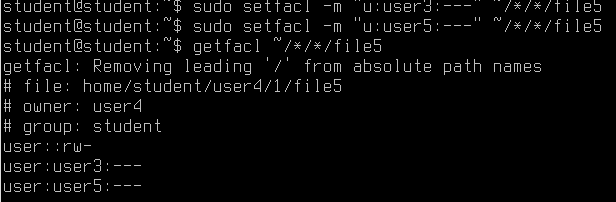

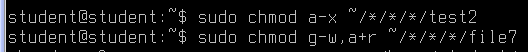

- Запретить доступ для редактирования file7 третьему и четвертому пользователю, но разрешить всем остальным.

- Дать доступ для чтения и редактирования file6 первому и второму пользователю, остальным запретить.

chown user /home/work -v (назначение user владельцем каталога)

ls –lh (посмотрите изменения параметра “владелец” для каталога work)

chown :office1 /home/work –v (назначение группы)

ls –lh (посмотрите изменения параметра “группа” для каталога work)

pdp-flbl 3:0:Отдел_1,Отдел_2,Управление:ccnr /home/work –v

chown user1:office1 otdel1

pdp-flbl 3:0:Отдел_1:ccnr otdel1

chown user2:office1 otdel2

pdp-flbl 3:0:Отдел_2:ccnr otdel2

chown rukoffice1:office1 upr

pdp-flbl 3:0:Управление:ccnr upr

Рис. 19. Задание параметров мандатного и дискреционного управления доступом

Рис. 20. Листинг команд 14 пункта

Рис. 21. Листинг команд 14 пункта (продолжение)

Рис. 22. Листинг команд 14 пункта (продолжение) (продолжения)

Вывод

В ходе выполнения лабораторной работы была изучена мандатная система управления доступом Astra Linux к домену.

Отчет по лабораторной работе №2

Для выполнения лабораторной работы используется установленный дистрибутив ОС Linux.

Задание на лабораторную работу && Порядок выполнения работы

На всякий случай, контрольный:

sudo setfacl –m “u:user1:—x” ~/*/*/test3

Запретить доступ для запуска test1 первому пользователю.

sudo setfacl –m “u:user1:rw-” ~/*/*/test1

sudo setfacl –m “u:user3:—” ~/*/*/file5

sudo setfacl –m “u:user5:—” ~/*/*/file5

Дать доступ для чтения и редактирования file1 пятому пользователю, всем остальным запретить.

sudo setfacl –m “u:user5:rw-” ~/*/*/file1

sudo setfacl –m “u:user5:rw-” ~/*/*/*/file6

sudo setfacl –m “u:user2:rw-” ~/*/*/*/file6

Научились работать с правами доступа в операционной системе Linux, нагуглили мануал по setfacl, команде, позволяющей выдать promission rwx на конкретный файл/директорию, освоили основные команды по обработке и управлению правами доступа.

Отчет по лабораторной работе №5

Для выполнения лабораторной работы установленный дистрибутив ОС Linux.

Задание на лабораторную работу

В ходе лабораторной работы необходимо произвести установку трех пакетов. Вариант получить у преподавателя.

Порядок выполнения работы

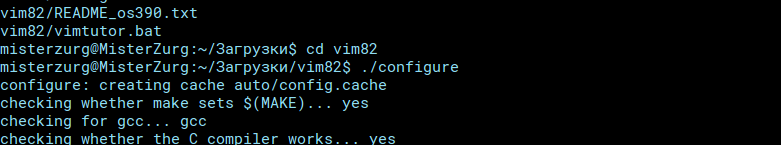

1. Скачать и установить первый пакет из исходного кода (source). Для этого потребуется воспользоваться утилитой «make».

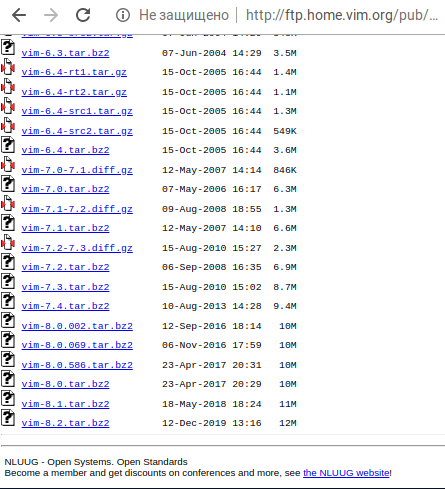

Пример: Скачать исходные коды пакета vim – vim-X.Y.tar.bz2

После шока от ПрЯмОгО нарушения авторских прав (контролы из Win7) и не возможности что-либо поставить пересядем на нормальную систему:

Скачаем самую последнюю версию:

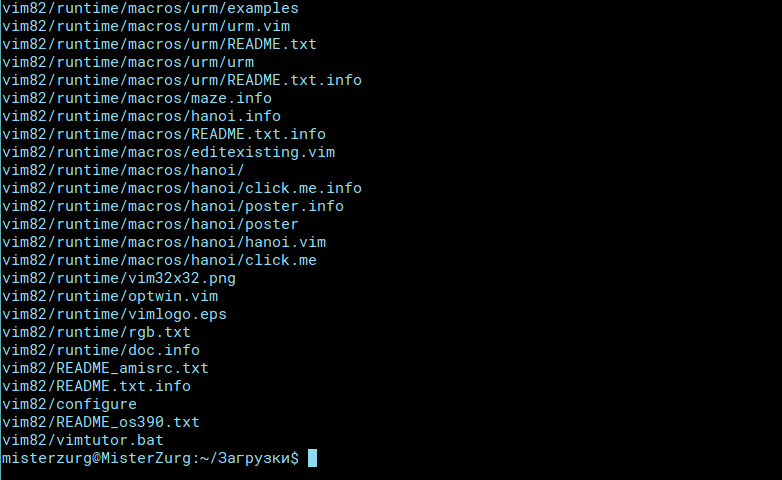

Распаковать исходные коды

Переходим в каталог с исходным текстом

Читаем содержание файла README или INSTALL, для уточнения этапов установки. Далее запускаем скрипт проверки необходимой конфигурации системы

Если возникнет строчка с ошибкой, то значит, какого-то пакета не хватает. После правильного окончания он создаст «make»-файл, где описаны настройки компиляции исходного кода. Выполним команду

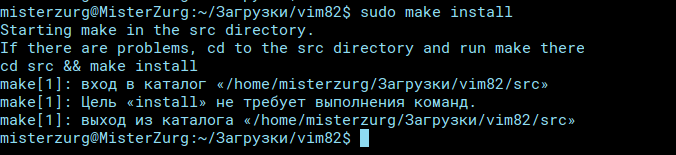

После успешного окончания пишем команду для установки скомпилированных файлов в нужные директории

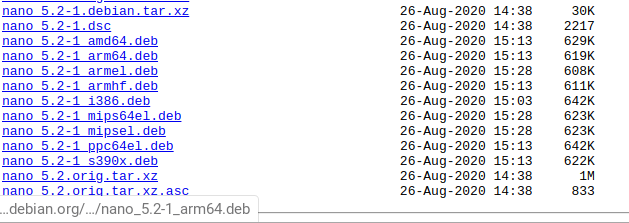

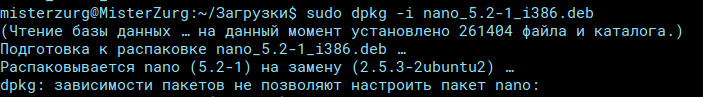

2. Скачать и установить первый пакет из бинарного пакета (binaries). Для этого потребуется воспользоваться утилитой «dpkg» (Ubuntu); «rpm» (CentOS).

Пример (Ubuntu): Скачать исходные коды пакета nano – nano_X.Y-Z_amd64.deb

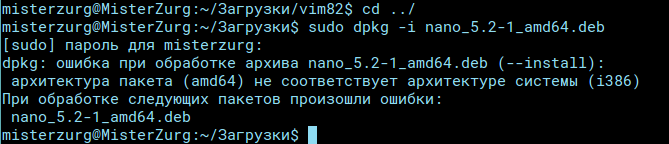

Устанавливаем пакет с помощью команды dpkg

sudo dpkg -i nano_X.Y-Z_amd64.deb

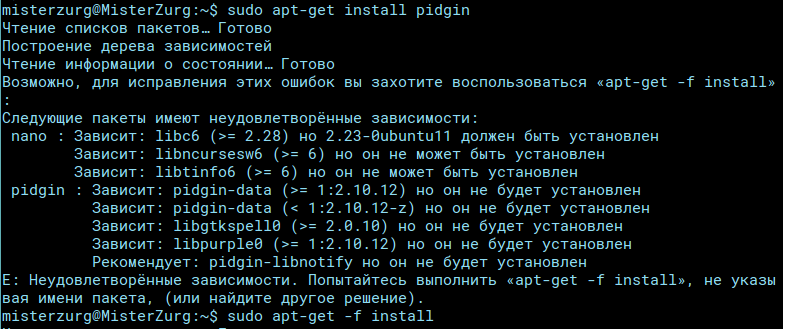

Если возникнет строчка с ошибкой, то значит, какого-то пакета не хватает. Самостоятельно скачать и установить недостающие пакеты.

К сожалению, система не позволяет провести процесс установки. А так Пакет был бы установлен.

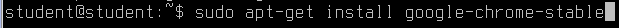

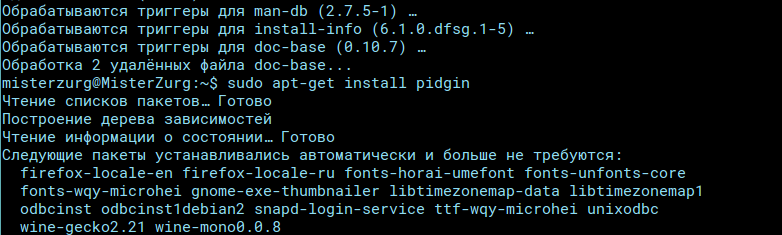

Но мы не рассраиваемся и устанавливаем пакет под НАШУ систему:

Вот теперь пакет установлен.

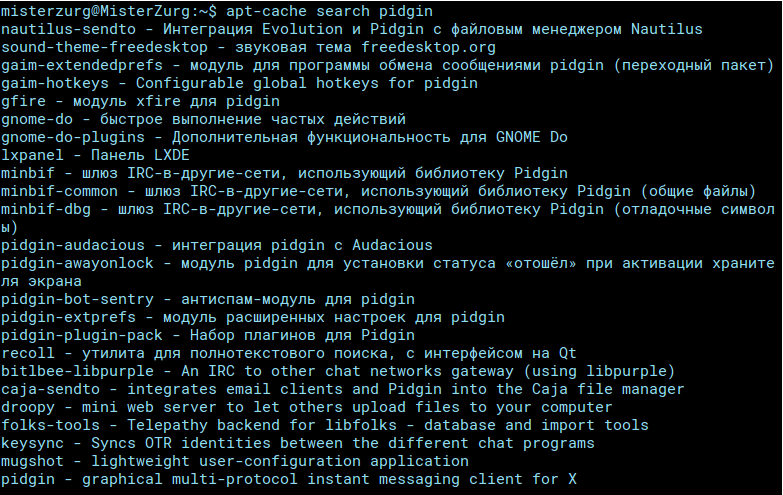

3. Установить второй пакет с помощью утилит apt-cache, apt-get (Ubuntu); yum search, yum install (CentOS).

Сначала надо найти его полное название (может совпадать с заданным) в репозитории.

4. Установить пакет с помощью центра приложений (Ubuntu).

Пример: Установить пакет midnight commander

Запустить Центр приложений. Ввести в поисковой строке часть названия.

Выбираем и жмем установить. После окончания пакет установлен.

Вспомнили как пользоваться терминалом. Узнали как устанавливать пакеты на ОС на базе Linux и чинить зависимости.