- Установка сертификатов на Linux

- Установка .cer (только открытая часть)

- Установка из .key (скопированные с носителя 6 файлов ключа)

- Установка сертификата с токена\флэш-накопителя

- Установка открытой части в контейнер закрытого ключа

- Установка корневых сертификатов и списков отзыва

- Установка корневого сертификата удостоверяющего центра

- Через терминал

- Через графический интерфейс

- Установка списка отозванных сертификатов

- Установка цепочки промежуточных сертификатов

- Как установить сертификат электронной подписи

- Как настроить сертификат в Конфигураторе

- Полезные команды для проверки сертификатов и лицензий

Установка сертификатов на Linux

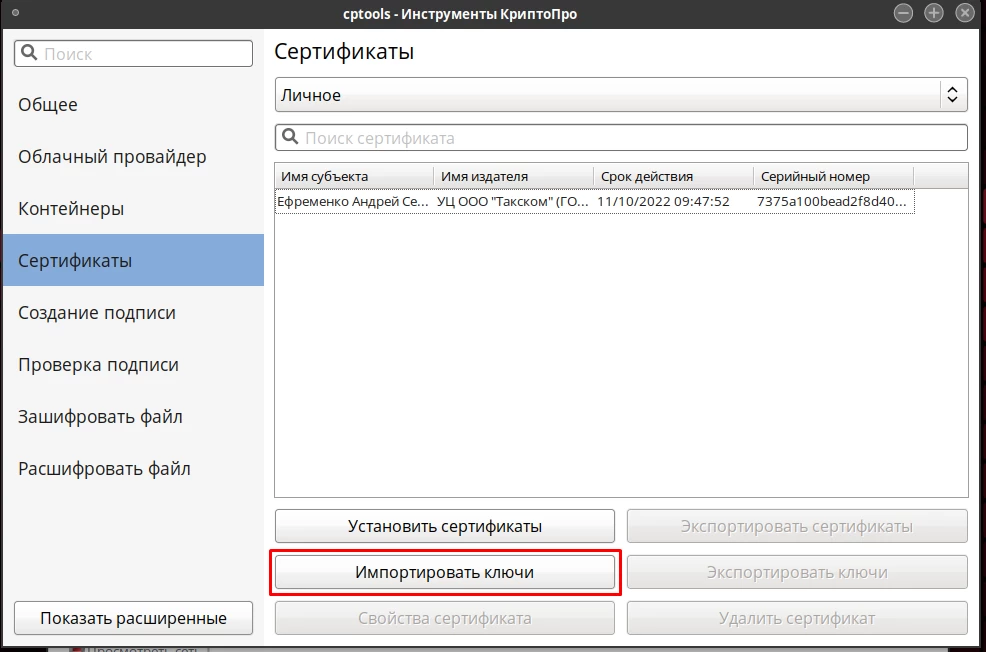

- Открыть «Инструменты КриптоПро», вкладка «Сертификаты»;

- Нажать «Импортировать ключи».

По умолчанию при импорте ключ копируется на ваш ПК. Если требуется использовать сертификат на съёмном носителе, его нужно скопировать на носитель и после установить;

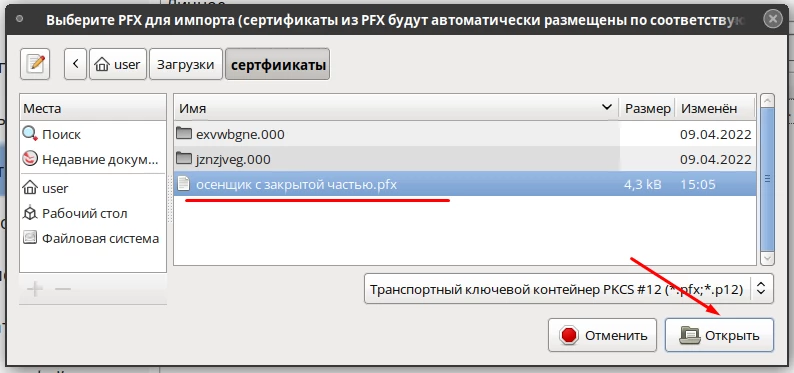

Перейти в место хранения сертификата, выбрать его и нажать «Открыть»;

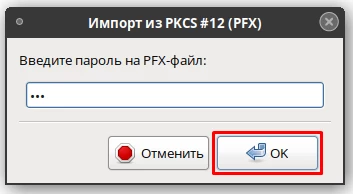

Ввести пароль от сертификата, заданный при выгрузке, и нажать «ОК»;

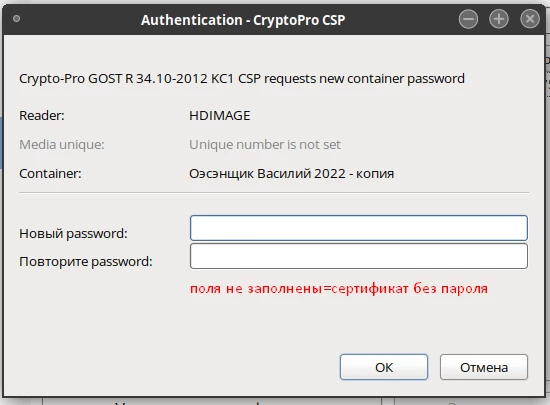

В новом окне можно задать пароль на сертификат. Если пароль не нужен, оставить поля пустыми и нажать «ОК»;

Установка .cer (только открытая часть)

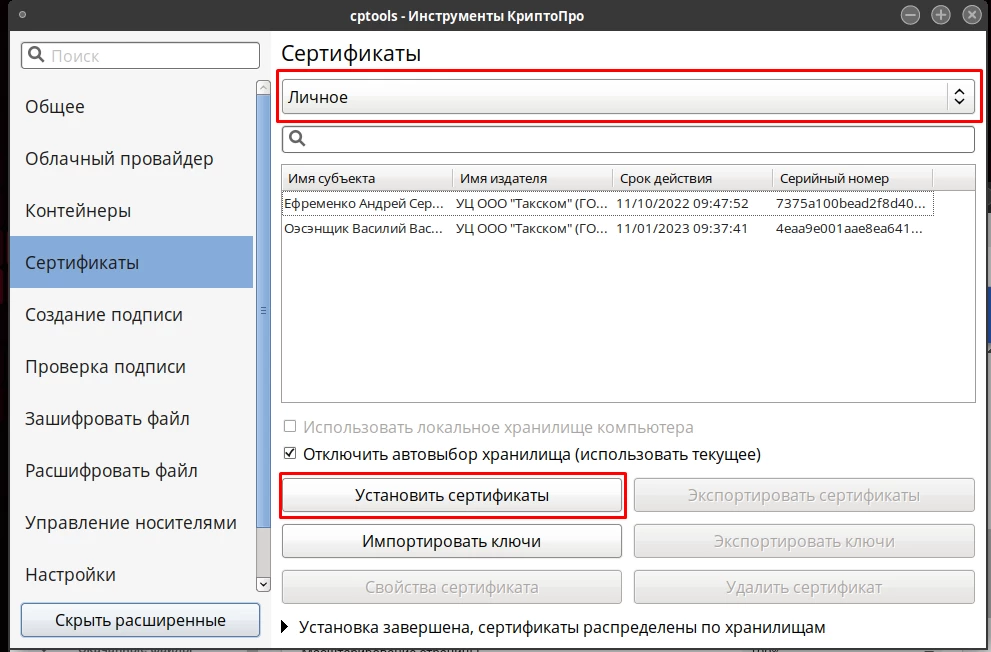

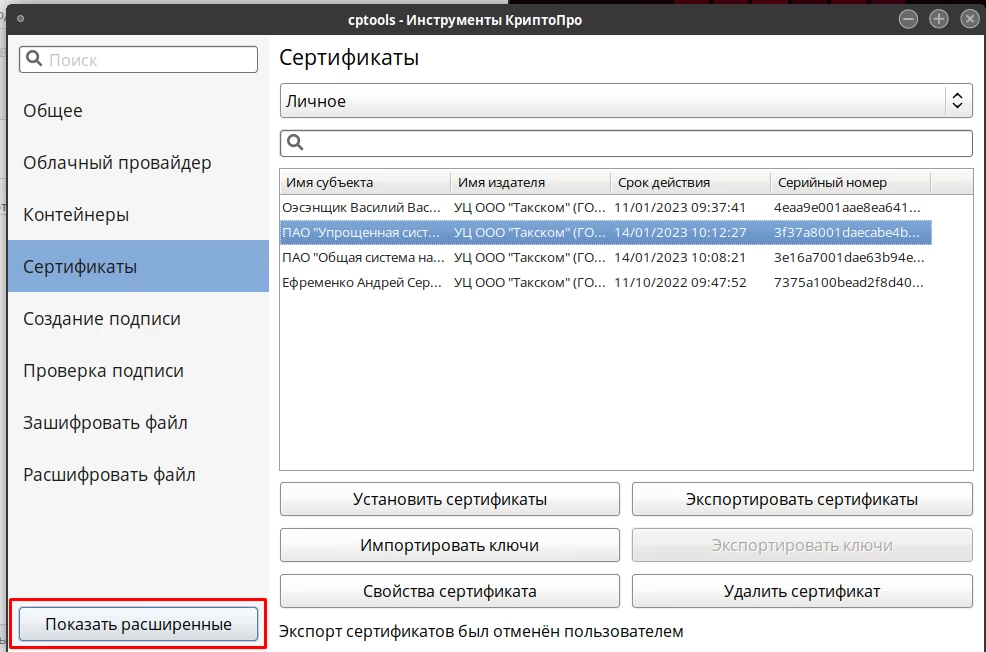

- Открыть «Инструменты КриптоПро», вкладка «Сертификаты»;

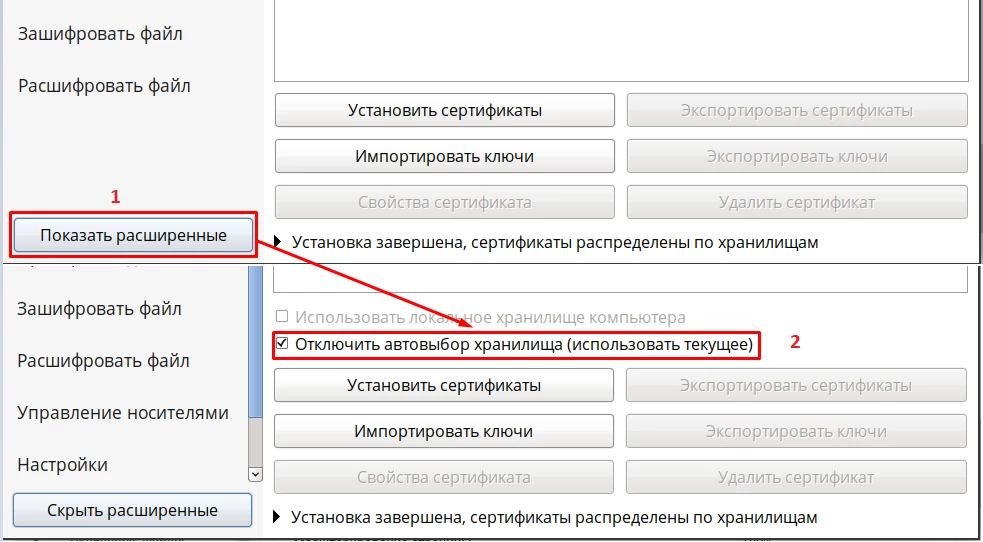

- Нажать «Показать расширенные» и поставить галку «Отключить автовыбор хранилища (использовать текущее)».

Если галку не ставить, «КриптоПро» автоматически будет определять хранилище для сертификатов. Личные сертификаты попадут в хранилище «Другие пользователи»;

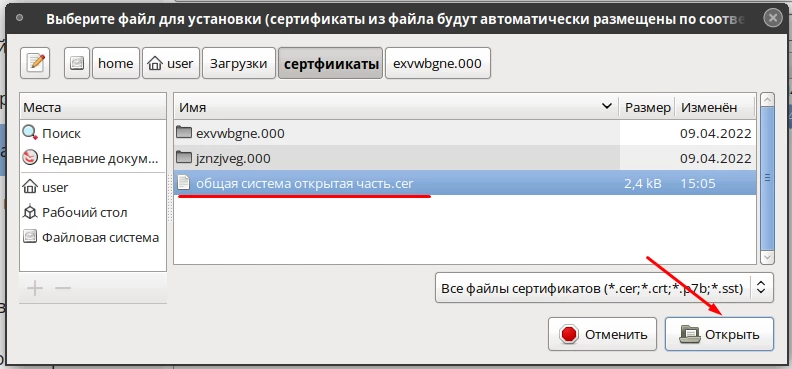

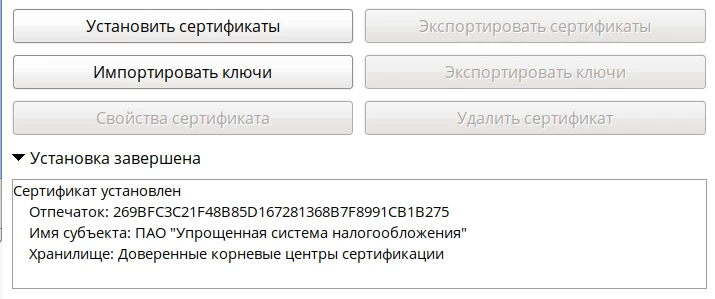

Перейти в выпадающем меню в нужное хранилище сертификатов и нажать «Установить сертификаты»;

Перейти в место хранения сертификата, выбрать его и нажать «Открыть»;

Установка из .key (скопированные с носителя 6 файлов ключа)

- Скопировать папку с файлами в папку локального хранения контейнеров «КриптоПро», по умолчанию «/var/opt/cprocsp/keys/имя_пользователя»;

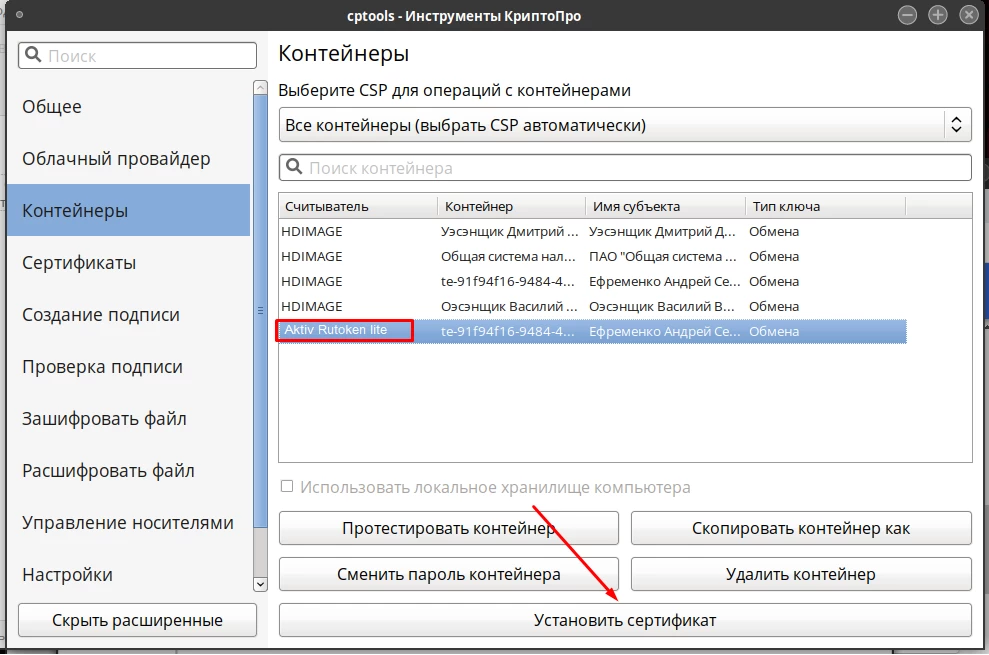

Установка сертификата с токена\флэш-накопителя

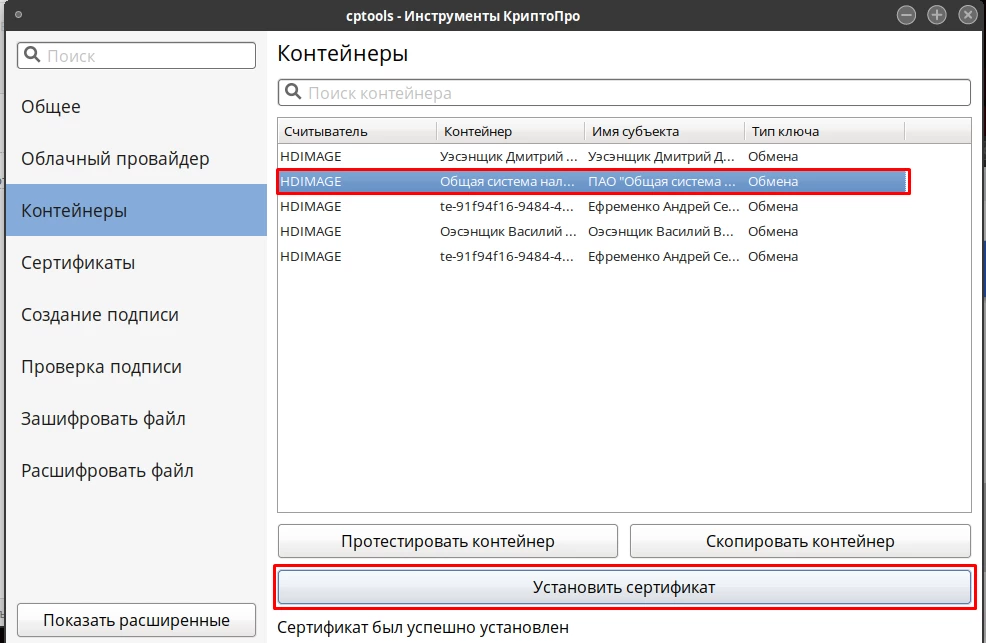

- Подключить накопитель или токен к вашему ПК;

- В «Инструментах КриптоПро» перейти на вкладку «Контейнеры» и выбрать нужный контейнер на носителе;

- Нажать «Установить сертификат»;

Установка открытой части в контейнер закрытого ключа

Выполнить команду:/opt/cprocsp/bin/amd64/certmgr -inst -inst_to_cont -ask-container -pin «пин-код токена» -file “путь к файлу сертификата”

Пример:/opt/cprocsp/bin/amd64/certmgr -inst -inst_to_cont -ask-container -pin «12567» -file /path/to/certificate.cer

Установка корневых сертификатов и списков отзыва

Установка корневого сертификата удостоверяющего центра

Вам необходимо воспользоваться любым из способов:

Через терминал

Выполнить команду: /opt/cprocsp/bin/amd64/certmgr -inst -cert -file ~/Загрузки/.cer -store uRoot

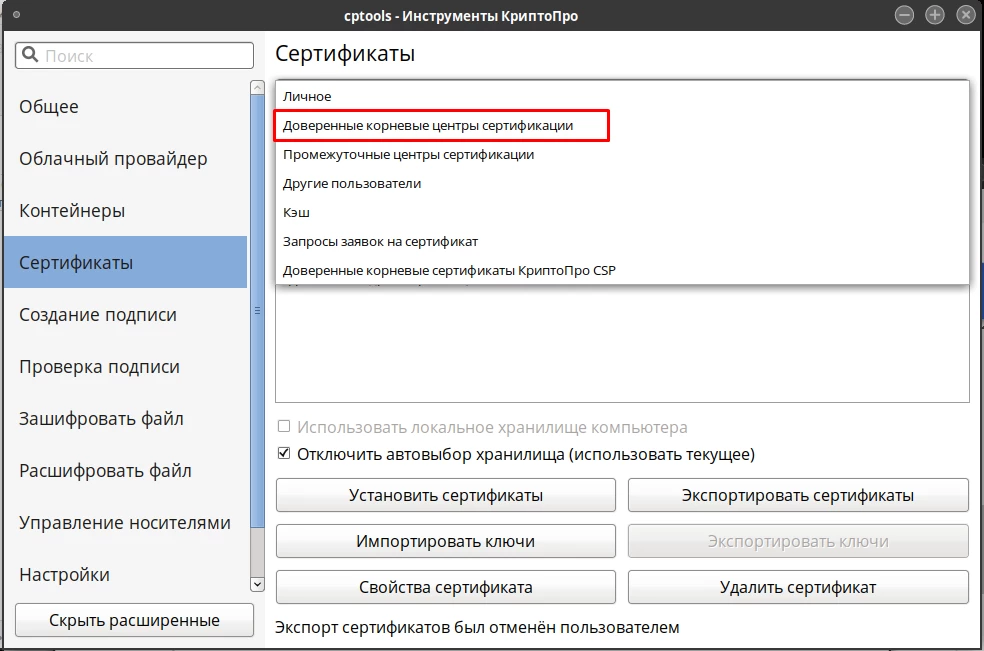

Через графический интерфейс

- Открыть «Инструменты КриптоПро», нажать «Показать расширенные»;

Установка списка отозванных сертификатов

Выполнить команду:/opt/cprocsp/bin/amd64/certmgr -inst -crl -file ~/Загрузки/.crl

Установка цепочки промежуточных сертификатов

Выполнить команду:/opt/cprocsp/bin/amd64/certmgr -inst -cert -file ~/Загрузки/.p7b -store CA

Как установить сертификат электронной подписи

Для работы электронной подписи в Системе необходимо, чтобы были установлены:

- на сервере — криптопровайдер, например, КриптоПро csp 4.0 (См. deploycryptopro )

- для браузера — плагин КриптоПро ЭП Browser plug-in (ссылка на скачивание)

Электронная подпись состоит из связки открытого (личный сертификат) и закрытого ключа шифрования (ключевой контейнер).

Открытый ключ необходим для проверки подлинности документа, а связанный с ним закрытый ключ — для зашифровки данных.

Система поддерживает два вида сертификатов:

- на основе стандартных алгоритмов (RSA, SHA-256/512 , …)

- на основе ГОСТ алгоритмов 2001 и 2012

Работа с сертификатами, в основе которых лежат стандартные алгоритмы, осуществляется внутренними средствами Системы. Для работы с ними достаточно установить контейнер закрытых ключей и связанный с ним сертификат в Систему.

Работа с сертификатами, в основе которых лежат ГОСТ алгоритмы осуществляется с помощью сервиса подписи (Grad.Signature.Service.jar — сервис, реализованный на java). Соответственно для возможности подписи, необходимо установить вышеуказанный сервис, а также контейнер закрытых ключей и связанный с ним сертификат.

Сервис подписи обязательно нужно перезапускать после любых действий с сертификатами. Например, при добавлении, удалении, изменении пароля контейнера.

Как настроить сертификат в Конфигураторе

Чтобы электронная подпись работала в Системе нужно указать в Конфигураторе:

- путь до нее в файловой системе,

- либо серийный номер сертификата.

Ниже указаны шаги, которые нужно выполнить, чтобы установить контейнеры и сертификаты и включить их в Систему.

Как установить контейнер закрытых ключей и сертификат под Linux (CentOS 7)

Как установить контейнер закрытых ключей и сертификат под Linux (CentOS 7)

Перед установкой проверьте, чтобы в Системе был установлен КриптоПро CSP и КриптоПро JCP.

Примечание

Исполняемые файлы КриптоПро находятся в папке /opt/cprocsp/bin/. В инструкции используются команды для 64-битной архитектуры, папка /opt/cprocsp/bin/amd64.

Установите ключевой контейнер

Скопируйте ключи (директорию с именем в формате 8.3) в директорию /var/opt/cprocsp/keys/имя_пользователя.

При этом необходимо проследить:

- владельцем файлов должен быть пользователь, в директории с именем которого расположен контейнер (от его имени будет осуществляться работа с ключами);

- на директорию с ключами выставлены права, разрешающие владельцу всё, другим пользователям — ничего;

- на файлы ключей выставлены права, разрешающие владельцу чтение и запись, другим пользователям – ничего.

Для проверки корректности установки ключевого контейнера можно выполнить команду:

/opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -verifycontext -fqcn Пример правильного результата проверки:

Установите цепочку сертификатов, если сертификат отсутствует в контейнере

Скопируйте сертификаты (сертификат пользователя, сертификат промежуточного УЦ, сертификат головного УЦ – может быть разное количество промежуточных сертификатов, в зависимости от цепочки) в директорию /etc/pki/tls/certs.

Установите сертификаты:

- сертификат корневого УЦ:

/opt/cprocsp/bin/amd64/certmgr -inst -store uroot -file /etc/pki/tls/certs/ИмяСертификатаКорневогоУЦ.cer /opt/cprocsp/bin/amd64/certmgr -inst -store uroot -file /etc/pki/tls/certs/gus_ca.cer Пример правильного результата работы команды:

- сертификат промежуточных УЦ

/opt/cprocsp/bin/amd64/certmgr -inst -store uca -file /etc/pki/tls/certs/ИмяСертификатаПромежуточногоУЦ.cer /opt/cprocsp/bin/amd64/certmgr -inst -store uca -file /etc/pki/tls/certs/mgis_ca.cer Пример правильного результата работы команды:

- сертификат пользователя. Его необходимо привязать к закрытому ключу.

/opt/cprocsp/bin/amd64/certmgr -inst -file /etc/pki/tls/certs/ ИмяСертификата.cer -cont '\\.\ИмяСчитывателя\ИмяКонтейнера' /opt/cprocsp/bin/amd64/certmgr -inst -file /etc/pki/tls/certs/mgis_2019.cer -cont '\\.\HDIMAGE\mgis_2019' Пример правильного результата работы команды:

Проверьте связку закрытого ключа с сертификатом

/opt/cprocsp/bin/amd64/csptest -keyset -check -cont '\\.\ ИмяСчитывателя\ИмяКонтейнера' /opt/cprocsp/bin/amd64/csptest -keyset -check -cont '\\.\HDIMAGE\mgis_2019' Пример правильного результата работы команды:

- Перейдите в папку с дистрибутивами КриптоПро:cd ../CryptoPro/linux-amd64_deb;

- Установите дополнительный пакет (в зависимости от ОС одна из команд):

yum localinstall cprocsp-rsa-64-4.0.9963-5.x86_64.rpm dpkg -i cprocsp-rsa-64_4.0.9944-5_amd64.deb

Если пакет не будет установлен, то при установке pfx будет ошибка:

"Error: export in pfx failed" /opt/cprocsp/bin/amd64/certmgr -install -pfx -file /home/user/GEMS/KMGIS.pfx -pin

Полезные команды для проверки сертификатов и лицензий

Вывод всех установленных сертификатов:

/opt/cprocsp/bin/amd64/certmgr -list Просмотр перечня контейнеров закрытых ключей:

/opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -verifycontext -fqcn /opt/cprocsp/bin/amd64/csptest -keycopy -contsrc 'старое имя' -contdest 'новое имя' Перечень установленных корневых сертификатов удостоверяющих центров:

/opt/cprocsp/bin/amd64/certmgr -list -store uroot Перечень установленных промежуточных сертификатов удостоверяющих центров:

/opt/cprocsp/bin/amd64/certmgr -list -store uca Для просмотра информации о лицензии КриптоПро:

/cpconfig -license -view (Утилита cpconfig находится в /opt/cprocsp/sbin/) Установка лицензии КриптоПро:

/cpconfig -license -set 4040L-00000-00000-B50RQ-TQ1YP Для просмотра информации о лицензии JavaCSP:

java -classpath JCSP.jar ru.CryptoPro.JCSP.JCSPLicense Для активации лицензии JavaCsp:

java ru.CryptoPro.JCSP.JCSPLicense -serial "XXXXX-XXXXX-XXXXX-XXXXX-XXXXX" -company "NotInsrt" -store Чтобы удалить сертификат выполните:

/opt/cprocsp/bin/amd64/certmgr -delete -dn L=Казань Для просмотра версии JavaCSP:

java ru.CryptoPro.JCP.tools.Check -all Если данная команда не выдаёт ответ, то JavaCSP настроена на неверную Java. Вероятно, несколько версий java установлено на сервер.

Для просмотра версии Крипто Про:

/opt/cprocsp/bin/amd64/csptestf -enum -info

Установка сертификатов из контейнеров закрытых ключей:

/opt/cprocsp/bin/amd64/csptest -absorb -certs -autoprov

© Copyright 2020-2023, Gems Development. Связаться с технической поддержкой можно по тел.: 8-800-775-5208, эл.почте: support@gemsdev.ru.