- Как обнаружить и удалить вирусы в Linux

- Проверка активности процессов

- Незнакомые процессы

- Запущенные службы в системе

- Использование специальных инструментов

- Работа с зараженными файлами

- Заключение

- Как удалить вирусы Windows с помощью Linux?

- Зачем использовать Linux?

- Какой дистрибутив мне использовать?

- Загрузка с Live CD

- Установка ClamAV

- Ведение журнала

- Часто задаваемые вопросы

- Использует ли ClamAV обновленные определения вирусов?

- Есть ли графический интерфейс для использования ClamAV?

- Можно ли установить ClamAV непосредственно на Windows?

- Как очистить вирус с помощью сканирования из командной строки в Ubuntu и Linux Mint

- Установка ClamAV

- Обновление базы данных сигнатур вирусов ClamAV

- Сканирование файловой системы с помощью ClamAV

- Linux как удалить вирус

Как обнаружить и удалить вирусы в Linux

Linux — известная операционная система, которая славится своей безопасностью и надежностью. Однако, все же не стоит забывать о возможных угрозах в виде вирусов и вредоносных программ, которые могут портить ваши данные и нарушать работу компьютера. В этой статье мы расскажем, как обнаружить и удалить вирусы в Linux.

Проверка активности процессов

Первым шагом в обнаружении вирусов является проверка активности процессов в системе. Для этого можно воспользоваться командой «ps», которая показывает текущие процессы в системе. Для получения более подробной информации о процессах можно использовать команду «top».

Незнакомые процессы

Если в ходе проверки активных процессов были обнаружены незнакомые процессы, то следующим шагом будет проверка их действительности с помощью команды «file». Например: «file /usr/bin/ssh». В результате вы увидите информацию о файле — его тип, версию и другие данные.

Запущенные службы в системе

Также можно проверить запущенные службы в системе с помощью команды «systemctl». Если вы обнаружите незнакомые службы, то можно отключить или удалить их с помощью команды «systemctl disable» или «systemctl remove».

Использование специальных инструментов

Если все вышеперечисленное не помогло обнаружить вредоносные программы, то можно воспользоваться специальными инструментами для поиска и удаления вредоносных программ, такими как ClamAV или RKHunter.

Однако, стоит заметить, что вирусы и вредоносные программы в Linux не так распространены, как в Windows, и заражение системы является редкостью.

Работа с зараженными файлами

Если вы столкнулись с зараженным файлом, то в Linux можно провести подробный анализ этого файла. Файловая система в Linux не уязвима к вирусам, и можно разобрать файл на запчасти, вскрыть его контейнер, извлечь вредоносный скрипт. Для этого можно воспользоваться специальными инструментами, такими как hexdump или xxd.

Заключение

Выводя итоги, следует отметить, что Linux является достаточно безопасной операционной системой, но все же не стоит забывать о возможных угрозах в виде вирусов и вредоносных программ. Если вы подозреваете, что ваша система может быть заражена, необходимо провести детальную проверку и использовать специальные инструменты для удаления вредоносных программ.

Как удалить вирусы Windows с помощью Linux?

Хотя компания Microsoft в значительной степени усовершенствовала Защитник Windows, ваша система все равно не является непроницаемой для вирусов. Худший случай – когда вирус захватывает вашу систему, и вы не можете ее загрузить. Когда это происходит, вы можете использовать дистрибутив Linux для удаления вирусов Windows. В этом руководстве показано, как это сделать.

Зачем использовать Linux?

- графическая среда для использования в вашей системе

- легкий доступ ресурсов

- доступ к менеджеру пакетов, который позволяет устанавливать приложения на лету во временное пространство

- изолированная среда, которая не заражена тем, что влияет на вашу установку Windows

Для большинства случаев использования, особенно при удалении инфекций, влияющих на файловую систему, использование live дистрибутива Linux – это путь наименьшего сопротивления.

Какой дистрибутив мне использовать?

В большинстве случаев, Ubuntu представляет собой привлекательный вариант, с его большим репозиторием, графическим интерфейсом и простотой использования. Для простоты многие инструкции в этом руководстве будут относиться к Ubuntu.

Поскольку мы используем Linux-родной ClamAV для проверки на вирус, вы также можете использовать Arch и Fedora, если вам они более знакомы.

Перед тем, как продолжить, запишите выбранный вами дистрибутив на USB -накопитель с помощью — balenaEtcher.

Загрузка с Live CD

Чтобы правильно загрузиться с USB -накопителя, вам придется настроить BIOS вашей материнской платы на загрузку с USB -накопителя. Как правило, в BIOS можно попасть, несколько раз нажав F1 , F2 или Del . Войдя, найдите пункт «Boot» или «Boot Order». Убедитесь, что ваш USB -накопитель находится сверху. Если для USB -накопителя есть опция загрузки «UEFI», переместите ее вверх, выше всех остальных опций.

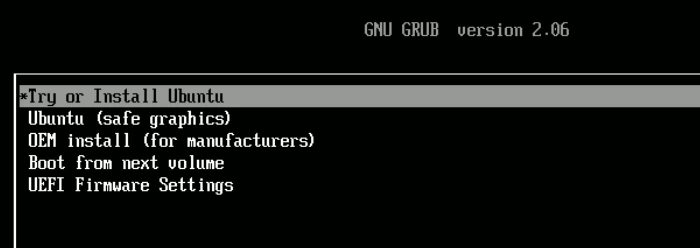

Пусть накопитель загрузится. Вас встретит экран GRUB , который позволит вам выбрать один из нескольких вариантов. Выберите «Попробовать или установить Ubuntu» и нажмите Enter .

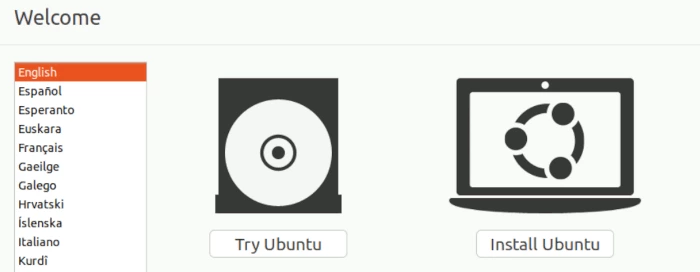

После того, как USB -накопитель загрузит операционную систему в память, он предложит вам выбрать между попробовать Ubuntu и ее установкой.

Выберите «Попробовать Ubuntu», что приведет вас на рабочий стол.

Установка ClamAV

Теперь, когда у вас есть ClamAV, пришло время использовать его для сканирования системы.

sudo clamscan -r . --remove=yes

sudo clamscan -r . --remove=yes --exclude=.png

После установки пробного вируса, имитирующего наихудший сценарий, когда Windows загружается неправильно, ClamAV смог найти виновника и уничтожить его в течение часа. Это был долгий процесс, но похоже, что это старое антивирусное программное обеспечение по-прежнему отлично справляется со своей работой.

Ведение журнала

Когда вы выполняете процедуру запуска (без флага —remove ), вы можете захотеть поместить результаты сканирования в файл, который вы сможете найти позже:

sudo clamscan -r . | tee ~/output.txt

Эта команда говорит ClamAV сделать рекурсивное сканирование текущего каталога и вывести результат в файл «output.txt» в домашний каталог вашего USB -накопителя.

Вы можете позже перейти к «output.txt» и выполнить поиск по термину «FOUND», чтобы увидеть каждый обнаруженный вирус. Это поможет вам быстро найти угрозы в вашей системе без необходимости продираться через километры мутного вывода терминала после того, как это произошло!

Часто задаваемые вопросы

Использует ли ClamAV обновленные определения вирусов?

Да, когда вы устанавливаете ClamAV, служба, известная как clamav-freshclam , устанавливается и запускается на вашей системе.

Есть ли графический интерфейс для использования ClamAV?

Вы можете установить пакет clamtk , который представляет собой ограниченный графический интерфейс для ClamAV.

В Ubuntu вы можете использовать ссылку, найденную в репозиторий разработчика на GitLab для Ubuntu/Debian. После загрузки файла .deb запустите его, и он установит ClamTK для вас.

Можно ли установить ClamAV непосредственно на Windows?

Да. Если вы можете загрузить систему Windows, ClamAV имеет версию для Windows, которую можно загрузить с сайта разработчика.

Парашютист со стажем. Много читаю и слушаю подкасты. Люблю посиделки у костра, песни под гитару и приближающиеся дедлайны. Люблю путешествовать.

Как очистить вирус с помощью сканирования из командной строки в Ubuntu и Linux Mint

А Хотя Linux менее уязвим для заражения вирусами, обычно рекомендуется регулярно сканировать весь компьютер, особенно в ПК с двойной загрузкой Windows-Linux . Давайте посмотрим, как выполнить сканирование на вирусы на ПК с Ubuntu с помощью антивирусной программы с открытым исходным кодом ClamAV.

Используя это руководство, можно также просканировать раздел Windows, чтобы удалить вирус. Это руководство протестировано на Ubuntu 17.10, но должно работать в более старых версиях Ubuntu, Linux Mint и elementary OS.

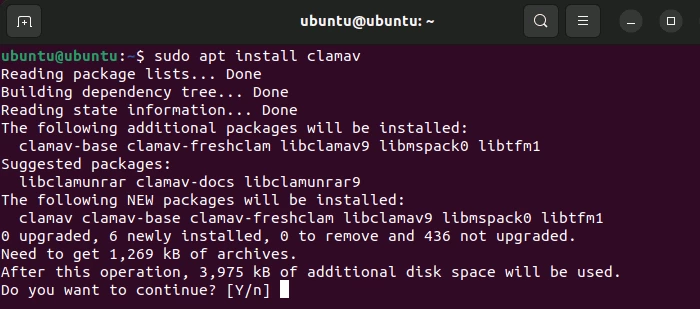

Установка ClamAV

ClamAV — это популярное бесплатное программное обеспечение с открытым исходным кодом (FOSS), используемое для удаления вредоносных программ в различных ситуациях, включая сканирование электронной почты, веб-сканирование и безопасность конечных точек. Он предоставляет сканер командной строки и расширенный инструмент для автоматического обновления баз данных. Его база данных вирусов обновляется несколько раз в день.

Запустите «Терминал» (сочетание клавиш: ) и введите следующую команду.

sudo apt-get install clamav

Обратите внимание на Терминал и введите пароль root и «Y», когда увидите запрос на завершение установки.

Обновление базы данных сигнатур вирусов ClamAV

Затем вам следует обновить вирусную базу данных ClamAV до последней версии, чтобы сканер мог обнаружить недавнее вредоносное ПО.

Используйте следующую команду в Терминале.

Вы видели ошибку следующего вида?

ОШИБКА: /var/log/clamav/freshclam.log заблокирован другим процессом. ОШИБКА: проблема с внутренним регистратором (UpdateLogFile = /var/log/clamav/freshclam.log).

Ошибка указывает на то, что ClamAV в настоящее время работает в фоновом режиме. Перед установкой обновлений необходимо остановить программу.

Введите следующую команду:

sudo /etc/init.d/clamav-freshclam stop

Пора обновить вирусную базу сейчас.

Наконец, перезапустите ClamAV, используя следующую команду:

sudo /etc/init.d/clamav-freshclam start

Сканирование файловой системы с помощью ClamAV

ClamAV работает только в командной строке. Поэтому важно знать, какие команды доступны с ним. Чтобы узнать полный список команд для ClamAV, введите следующее в Терминале.

Введите «q», чтобы выйти из окна человека.

Вы можете использовать различные комбинации, чтобы делать все, что захотите. Например, если вы хотите, чтобы ClamAV просканировал и перечислил только зараженные файлы в вашем домашнем каталоге, команда будет выглядеть так:

Вы не увидите никакого прогресса в терминале, и может показаться, что он не отвечает, но это совершенно нормально. ClamAV сообщает сводку после завершения сканирования.

Используйте следующую команду для удаления вируса по мере его обнаружения:

Linux как удалить вирус

Разное

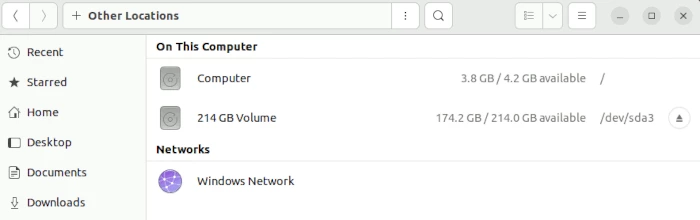

Возникла беда с сервером. Жалуются, мол, то доступен, то недоступен. Ок, смотрим — действительно, так и есть. Картина стандартная, похоже на конкуренцию за IP. Клиент говорит что у него вся локалка, доступ к интернетам падает с такой же периодичностью.

Грешу на конфликты IP-адресов и/или сетевого оборудования. Говорю клиенту чтобы напряг своих сетевиков искать траблу у себя в сети. Ищут.

Через некоторое время они обнаружили, что после того как отрубают NAT от сервера — с локальной сетью становится все хорошо, интернеты работают и.т.д и.т.п.

У меня нет версий, это похоже на коллизию в сети, ищите еще. На сервере нету ничего такого, что могло бы себя вести подобным образом. Еще и всю локальную сеть класть.

Как вариант, для дальнейшего траблшутинга, предлагаю попробовать задать другой адрес для проблемного сервера. Не помогает — с любым адресом клиническая картина идентичная. Да, это исключает конфликт IP, но все же оставляет версию с неполадками сетевого оборудования. Пробуйте занатить изначальный IP на другой хост в локалке. Делают. Все хорошо, все работает.

Вот теперь ко мне в душу закрадываются сомнения. Засучив рукава, погружаемся в консоль, подключившись к проблемному хосту через резервный канал связи.

Смотрю логи /var/log/auth.log — стандартная активность.

Смотрю /var/log/syslog. Вижу, что в момент последнего тестирования от vnstat валится eth0″ higher than set maximum 100 Mbit.

Ерунда какая-то. Такое было и до изоляции сервера. Но сомнения перерастают в подозрения — ботнет?

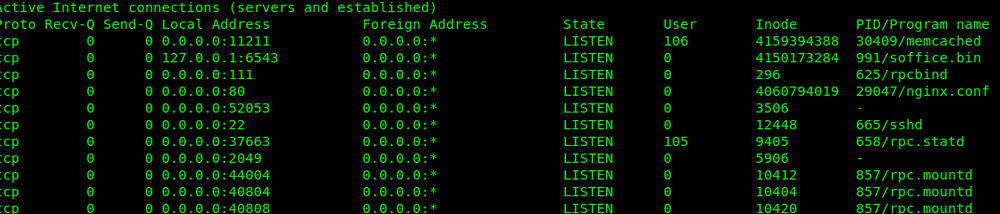

Первым делом смотрим сетевые соединения.

Легче сказать, поскольку сервер под нагрузкой и видим слишком много сетевых соединений.

Правда среди них много TIME_WAIT

Что-ж, исключим их:

Набирается чуть более сотни стабильных соединений.

Тщательно изучаем список, и ничего не находим. Оно и логично, мы ведь изолировали сервер от глобальной сети.

По сетевым надо смотреть непосредственно в момент, когда наблюдается проблема. Но у нас такой возможности нет, поскольку для этого нужно ногами идти к серверу и глазами смотреть в его монитор (консоль). У нас есть только изолированный сервер и ssh-доступ через цепочку хостов резервного канала.

Смотрим процессы. Но ps -fe тоже не показывает ничего подозрительного.

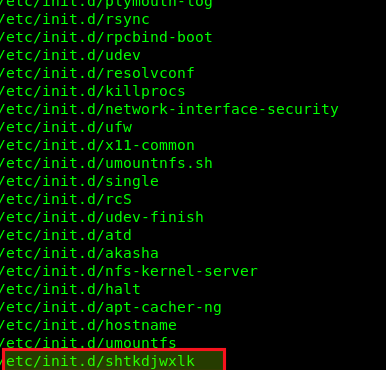

Ладно. Надо искать в etc. Святая святых, так сказать.

Недолго думая, просто вываливаю find /etc/ в консоль и просматриваю длиннющий список в 2k строчек. Поскольку все эти файлы мы видели тысячи раз, незнакомое непотребство надеюсь обнаружить легко. Так и выходит:

Подозрения подкрепляются уверенностью: скомпрометирован!

Ну-ка, ну-ка, с этого момента поподробней. Выдача гугла по запросу «shtkdjwxlk» девственно чиста, как и следовало ожидать. Это похоже на рандомно сгененерированное имя.

Смотрим что еще интересного там есть на эту тему: