- Как изменить число попыток входа по SSH

- Как ограничить количество попыток входов по SSH на Debian/Ubuntu

- Linux количество попыток входа

- Как установить denyhosts в Debian

- Как установить denyhosts в Ubuntu 14.

- Популярные Похожие записи:

- Добавить комментарий Отменить ответ

- Поиск по сайту

- Подписка на youtube канал

- Выберите рубрику

- Последние записи

- Используйте Pam_Tally2 для блокировки и разблокировки неудачных попыток входа в SSH

- Как заблокировать и разблокировать учетные записи пользователей

Как изменить число попыток входа по SSH

Всем привет! Поглядел сегодня /var/log/auth.log и заметил несколько интересных моментов:

— китайские товарищи зачем-то щимятся на мой домашний сервер по SSH, причем некоторые очень настойчиво;

— система защиты, настроенная по умолчанию, дает 6 попыток для аутентификации с одного айпи, затем бан секунд на 20, после чего попытки с этого айпи иногда продолжаются снова;

— геройскую оборону держит некий pam_unix(sshd:auth), который и отфутболивает назойливых незванных гостей с мессагой типа authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=221.194.47.233

У меня сразу возник вопрос, а не слишком ли это толерантно — 6 попыток и блокировка на 20 сек? Хочу попросить стражника быть построже, но не знаю, как это сделать. Из гугла понял, что настраивать надо через pam, но не нашел, как сделать именно то, что мне нужно. Например, сделать только 3 попытки входа, затем бан на сутки. А если стучаться из своей домашней сети, то число попыток входа не ограничено.

/me зевая: ну от куда же вы лезете? Оставь ботов в покое и ложись спать. И не читай логи перед обедом. У неокрепших падаванов несварение случиться может.

Запрети логин по паролю, разреши по ключу.

Повесь ssh сервер на какой нибудь нестандартгый порт типа 40385 и все проблемы. И да, как уже указали выше, запрети доступ по паролю и оставь только по ключу.

rumgot ★★★★★ ( 06.01.18 21:35:29 MSK )

Последнее исправление: rumgot 06.01.18 21:36:28 MSK (всего исправлений: 1)

Появилась идея использовать iptables. Разрешить SSH доступ только с определенных подсетей (список у меня есть). Как это грамотно сделать, народ? У кого есть опыт?

Ты что, на 22 порту сидишь?

А что, MaxAuthTries и MaxSessions уже отменили?

Тут уже тебе fail2ban посоветовали, он как раз через iptables работает. Как раз то, что тебе надо. Для ssh работает из коробки, и можно настроить число попыток и время блокировки.

Разрешить SSH доступ только с определенных подсетей

Слово «подсеть» тут стремено звучит.

Вполне возможно они и ваши, и я ошибаюсь, но на фоне не знания как это сделать в iptables.

От того что перелезете на 11122 спокойнее станет только в соответствии с вашем ником к которому добавить буковки.

Сомневаюсь, что боты долбятся на все порты подряд

Минус «пять» ботов, вам от этого легче станет? Боты нехорошее-слово умные, бд соберут и будут долбить.

использовать fail2ban, сменить порт для ssh

Как ограничить количество попыток входов по SSH на Debian/Ubuntu

Здравствуйте. В жизни каждого неопытного владельца VPS, появляется момент, когда он понимает, что давно уже надо было не полениться и организовать какую-нибудь защиту от несанкционированного входа или брутфорса. Есть несколько вариантов решения проблем (конечно же никто не запрещает их комбинировать), но для себя я выбрал утилиту DenyHosts. Которая позволяет ограничить количество попыток ввода имени пользователя, пароля пользователя, а также ввода пароля для root-пользователя. Это не самый жесткий вариант защиты, но на сервере у меня кроме пары моих сайтов ничего нет, бекапы делаю регулярно, поэтому большего мне и не надо.

Если находитесь из под пользователя, то добавляем sudo.

Если пишет, что не удается найти пакет читаем вот эту статью.

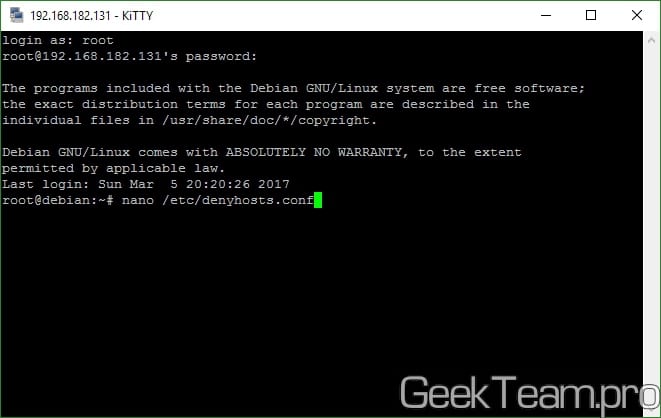

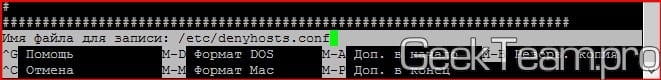

Далее редактируем его настройки под себя, для этого я использую свой любимый unix редактор nano (apt-get install nano), вы же можете использовать что хотите. Открываем файл /etc/denyhosts.conf следующей командой:

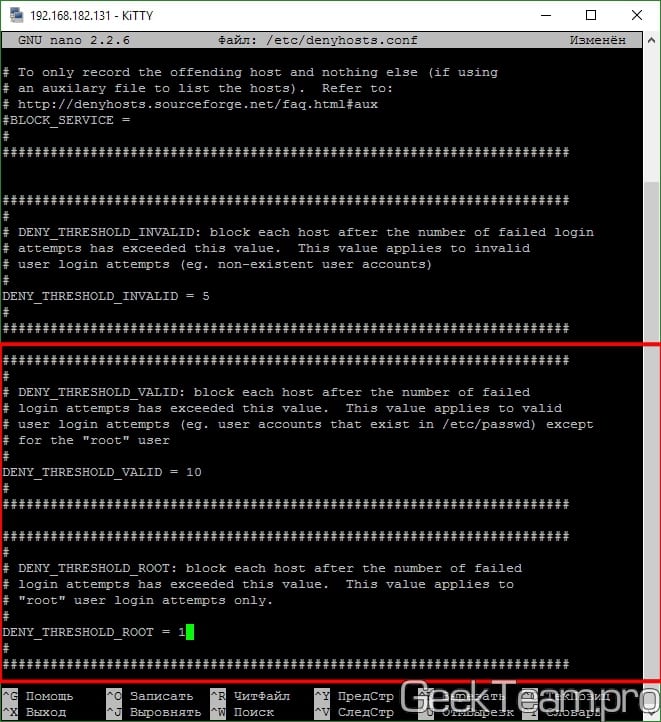

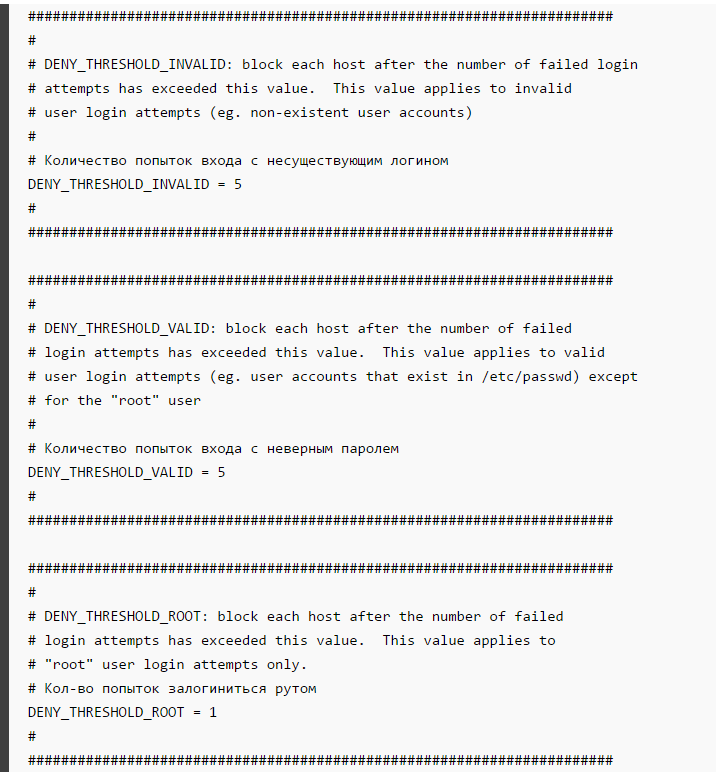

Тут очень много настроек, для себя я изменяю только две строки.

Всегда увеличиваю количество возможных попыток входа из под root до 5:

Но уменьшаю попыток ввода пароля до того же значения в 5 раз:

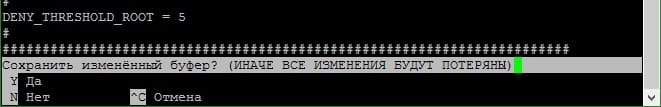

Можете полистать настройки, везде есть комментарии и при необходимости можете настроить его под себя. Сохраняем его. В nano, для этого нажать Ctrl+X, потом Y и в самом конце Enter.

Теперь будьте очень осторожны при вводе пароля, иначе можно потерять доступ к серверу. На всякий случай скажу, что черный список denyhosts по умолчанию находится в файле /etc/hosts.deny

Вроде всё. Надеюсь эта статья оказалась вам полезной, нажмите одну из кнопок ниже, чтобы рассказать о ней друзьям. Также подпишитесь на обновления сайта, введя свой e-mail в поле справа или подписавшись на группу во Вконтакте и канал YouTube.

Linux количество попыток входа

Как ограничить число попыток входа через терминал в Ubuntu, Debian

Добрый день уважаемые читатели блога pyatilistnik.org, сегодня хочу рассказать о, том как ограничить число попыток входа через терминал в Ubuntu, Debian. Предположим у вас есть ubuntu vps и вот ни с того ни сего у вас начинаются проблемы с производительностью, вы начинаете копать и выясняется, что ваш сервер активно пытались взломать, путем подбора пароля от root пользователя. Это было видно по огромным логам входа (>10Mb) он, кстати, находится в /var/log файлы auth.log. Логично, что вы хотите это пресечь. Немного порывшись по правильным форумам, было решено установить утилиту под названием Denyhosts, которая должная была решить ваши проблемы.

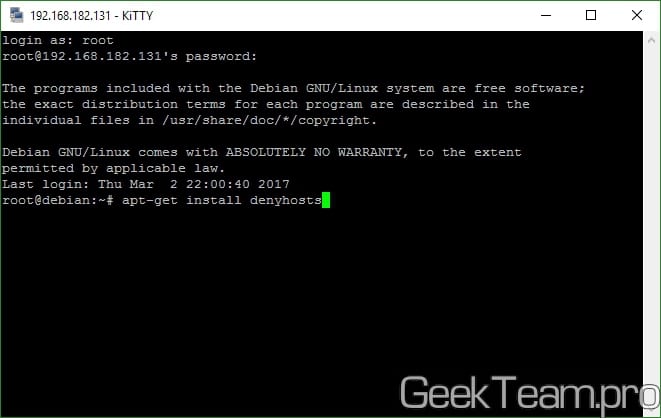

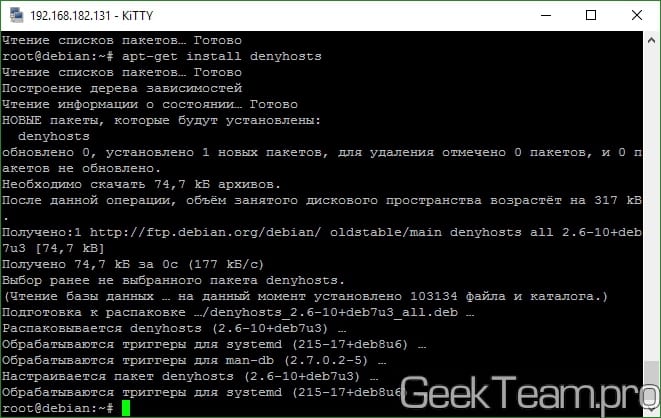

Логинимся в терминал вашего ubuntu vps и устанавливаем и вводим: в Ubuntu 14 так не пашет описание установки пониже

Как установить denyhosts в Debian

Скрипт следит за логами системы, о неудачных попытках авторизации. После обнаружения ложных вводов логина-пароля блокирует IP адрес, с которого производилась атака (вносит IP адрес в /etc/hosts.deny)

Запускается в качестве системной службы (init скрипт), либо по расписанию через cron.

Вся радость denyhosts не только в блокировании хостов, пытающихся пробиться к вашему SSH серверу, но и в том, что можно синхронизировать свой «черный список» с серверами denyhosts. Таким образом создается коллективный список хостов, содержащий всех нападающих.

Далее идем к редактированию файла

Ограничить число попыток входа через терминал в Debian, Ubuntu-07

Я увеличил количество попыток входа из под root до 3:

DENY_THRESHOLD_ROOT = 3

но уменьшил количество попыток входа с неверным паролем до той же цифры 3:

DENY_THRESHOLD_VALID = 3

Но в дальнейшем будьте аккуратны при вводе пароля.

На всякий случай, файл с блокированным IP адресами находится здесь:

Как установить denyhosts в Ubuntu 14.

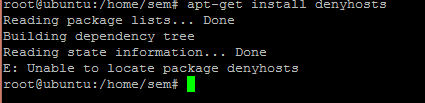

Если вы видите такую ошибку

apt-get install denyhosts Reading package lists. Done Building dependency tree Reading state information. Done E: Unable to locate package denyhosts Ограничить число попыток входа через терминал в Debian, Ubuntu-01

не спешите расстраиваться, все решаемо.

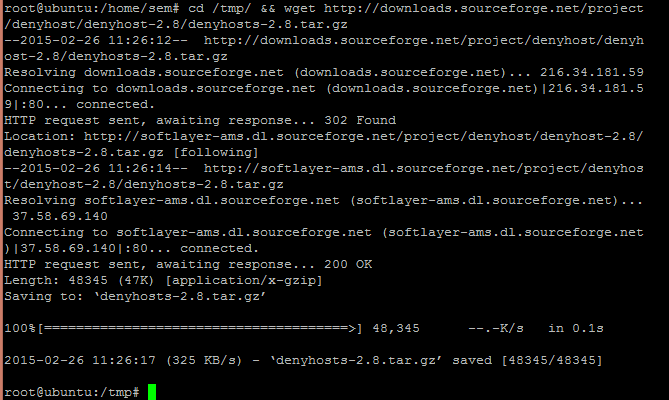

cd /tmp/ && wget http://downloads.sourceforge.net/project/denyhost/denyhost-2.8/denyhosts-2.8.tar.gz

Ограничить число попыток входа через терминал в Debian, Ubuntu-02

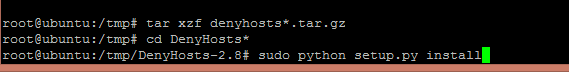

Ограничить число попыток входа через терминал в Debian, Ubuntu-03

cd DenyHosts*

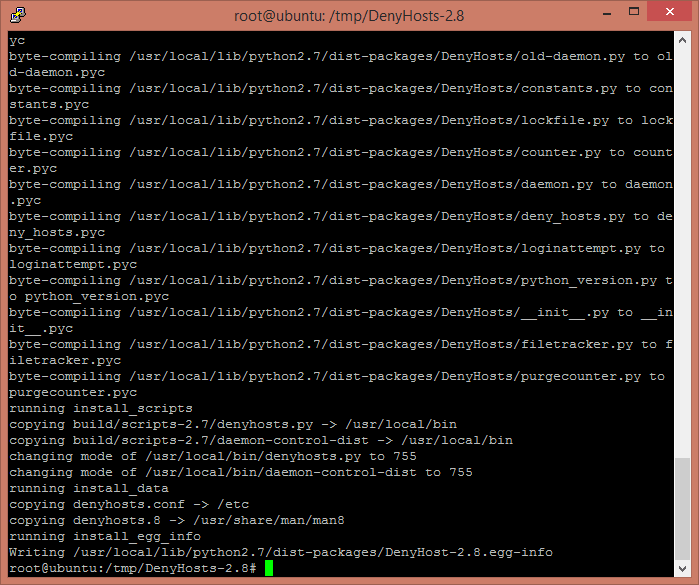

sudo python setup.py install

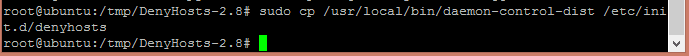

sudo cp /usr/local/bin/daemon-control-dist /etc/init.d/denyhosts

Ограничить число попыток входа через терминал в Debian, Ubuntu-04

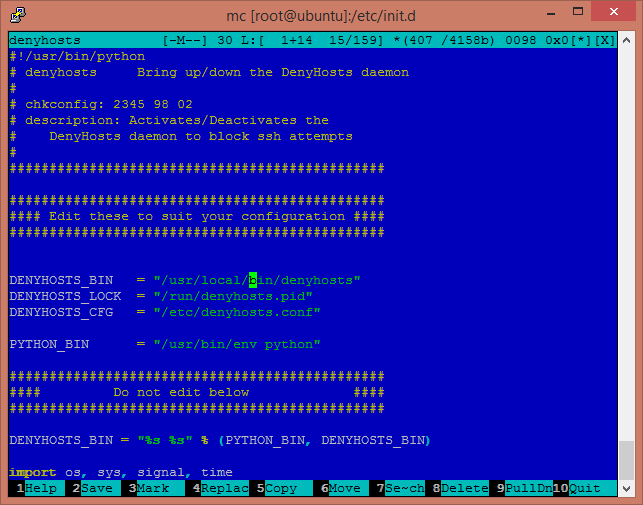

Дальше нужно отредактировать sudo vi /etc/init.d/denyhosts

DENYHOSTS_BIN = “/usr/local/bin/denyhosts.py”

DENYHOSTS_LOCK = “/run/denyhosts.pid”

DENYHOSTS_CFG = “/etc/denyhosts.conf”

PYTHON_BIN = “/usr/bin/env python”

Ограничить число попыток входа через терминал в Debian, Ubuntu-05

Ограничить число попыток входа через терминал в Debian, Ubuntu-06

В файле sudo vi /etc/hosts.allow не забываем прописать разрешение

Вот так вот просто ограничить число попыток входа через терминал в Debian, Ubuntu

Популярные Похожие записи:

Настройка пароля на Digi AnywhereUSB

- Как массово узнать последнюю дату входа пользователя на RDS ферму

- Как запретить RDP подключение к серверу, за минуту

Ошибка 0xC004F038 при активации Windows, решаем за минуту

- Ошибка someone is currently logged into the APC

Установка DIG в Windows, за минуту

Добавить комментарий Отменить ответ

Поиск по сайту

Подписка на youtube канал

Выберите рубрику

Active directory, GPO, CA Android Apple ASUS, Sony VAIO CentOS Cisco, Mikrotik Debian, FreeBSD DNS Exchange, Power Shell HP/3Com Hyper-V IBM IIS и FTP, web и seo Juniper Lenovo, intel, EMC, Dell Microsoft Office Microsoft SQL server, Oracle Microsoft System Center NetApp Network, Телефония News Raid, LSI, Adaptec Supermicro Ubuntu Utilities Veeam Backup & Replication, Windows Server Backup Vmware, VirtualBox Windows 7 Windows 8/8.1 Windows 10, Windows 11 Windows 2008/2008 R2 Windows 2012/2012 R2 Windows Server 2016, Windows Server 2019, Windows Server 2022 WordPress, 1C Битрикс Безопасность, Kali СХД Сертификация перед сном

Последние записи

- Кластерный диск в состоянии «Online Pending»

- Как вернуть средство просмотра фотографий Windows 11, за минуту

- Настройка DistKontrolUSB от А до Я

- Как узнать, нуждается ли удаленный сервер в перезагрузке

- Ошибка the server pool does not match the rd connection brokers that are in it. errors

Используйте Pam_Tally2 для блокировки и разблокировки неудачных попыток входа в SSH

Модуль pam_tally2 используется для блокировки учетных записей пользователей после определенного количества неудачных попыток входа в систему через ssh. Этот модуль ведет подсчет попыток доступа и слишком большого количества неудачных попыток.

Модуль pam_tally2 состоит из двух частей: pam_tally2.so и pam_tally2. Он основан на модуле PAM и может использоваться для проверки файла счетчика и управления им. Он может отображать количество попыток входа пользователя в систему, устанавливать счетчики на индивидуальной основе, разблокировать все счетчики пользователей.

По умолчанию модуль pam_tally2 уже установлен в большинстве дистрибутивов Linux и управляется самим пакетом PAM. В этой статье показано, как заблокировать и разблокировать учетные записи SSH после достижения определенного количества неудачных попыток входа.

Как заблокировать и разблокировать учетные записи пользователей

Используйте файл конфигурации «/etc/pam.d/password-auth», чтобы настроить доступ для попыток входа. Откройте этот файл и добавьте в него следующую строку конфигурации AUTH в начале раздела «auth».

auth required pam_tally2.so file=/var/log/tallylog deny=3 even_deny_root unlock_time=1200

Затем добавьте следующую строку в раздел «аккаунт».

account required pam_tally2.so

Параметры

- file=/var/log/tallylog – файл log по умолчанию используется для учета количества входов в систему.

- deny=3 — запретить доступ после 3 попыток и заблокировать пользователя.

- even_deny_root: политика также применяется к пользователю root.

- unlock_time=1200 — учетная запись будет заблокирована на 20 минут. (удалите эти параметры, если вы хотите навсегда заблокировать до разблокировки вручную.)

После того, как вы выполнили описанную выше настройку, попробуйте предпринять 3 неудачных попытки входа на сервер, используя любое «имя пользователя». После того, как вы предпримете более 3 попыток, вы получите следующее сообщение.

[ 's password: Permission denied, please try again. 's password: Permission denied, please try again. 's password: Account locked due to 4 failed logins Account locked due to 5 failed logins Last login: Mon Apr 22 21:21:06 2013 from 172.16.16.52

Теперь проверьте или проверьте счетчик, который пытается выполнить пользователь, с помощью следующей команды.

[ ~]# pam_tally2 --user=tecmint Login Failures Latest failure From tecmint 5 04/22/13 21:22:37 172.16.16.52

Как сбросить или разблокировать учетную запись пользователя, чтобы снова включить доступ.

[ pam.d]# pam_tally2 --user=tecmint --reset Login Failures Latest failure From tecmint 5 04/22/13 17:10:42 172.16.16.52

Убедитесь, что попытка входа сброшена или разблокирована

[ pam.d]# pam_tally2 --user=tecmint Login Failures Latest failure From tecmint 0

Модуль PAM является частью всех дистрибутивов Linux, и предоставленная конфигурация должна работать во всех дистрибутивах Linux. Выполните «man pam_tally2» из командной строки, чтобы узнать больше об этом.

Читайте также:

- 5 советов по безопасности и защите SSH-сервера

- Блокировка атак грубой силы SSH с помощью DenyHosts