- Установка Linux Malware Detect (LMD) на Linux

- Что такое Malware?

- Что такое Linux Malware Detect (LMD)?

- Установка Linux Malware Detect (LMD) в RHEL, CentOS, Fedora, Debian, Ubuntu, Mint.

- Шаг 1: Загрузка Linux Malware Detect (LMD)

- Шаг 2: Установка LMD

- Шаг 3: Настройка LMD

- Шаг 4: Ручные сканирования и использование

- Шаг 5: Ежедневные сканирования

- Оставьте ответ Отменить ответ

- Антивирус Linux Malware Detect: установка и сканирование

- Установка Linux Malware Detect

- Дополнительные настройки

- Установка ClamAV (опционально)

- Сканирование

- Разовые проверки

- Мониторинг

- Дополнительные возможности

- Что делать при обнаружении вредоносных файлов

Установка Linux Malware Detect (LMD) на Linux

В своей более ранней статье я объяснял, как вы можете защитить сервер Apache от вредоносных и DOS атак, используя mod_security и mod_evasive. Теперь я хочу поднять тему выявления вредоносного кода с использованием LMD (Linux Malware Detect).

Что такое Malware?

Malware (мэлвэром) называют вредоносные программы, скрипты или код, которые создаются и используются хакерами для получения информации из частных данных или получения доступа к любой частной компьютерной системе. Мэлвэа (malware) может быть троянами, вирусами, шпионскими программами, рекламными модулями, руткитами или любыми вредоносными программами, которые могут быть очень пагубными для пользователей компьютера.

Что такое Linux Malware Detect (LMD)?

Linux Malware Detect (LMD) — это бесплатный, с открытым исходным кодом сканер вредоносных программ для основанных на Unix/Linux операционных систем, выпущенный под лицензией GNU GPLv2. Он создан для выявления угроз, которые могут возникнуть в условиях хостинга. К примеру, проникнув на ваш сервер, хакер оставит на нём программу, позволяющую ему подключаться к вашему серверу, контролировать его, менять настройки, скачивать/закачивать/модифицировать файлы и базы данных. Именно для обнаружения подобных вредоносных программ и предназначен Linux Malware Detect. Для более подробной информации посетите официальный сайт http://www.rfxn.com/projects/linux-malware-detect/.

Установка Linux Malware Detect (LMD) в RHEL, CentOS, Fedora, Debian, Ubuntu, Mint.

Шаг 1: Загрузка Linux Malware Detect (LMD)

Загружаем последнюю версию пакета LMD, используя следующую команду wget.

cd /tmp wget http://www.rfxn.com/downloads/maldetect-current.tar.gz

Шаг 2: Установка LMD

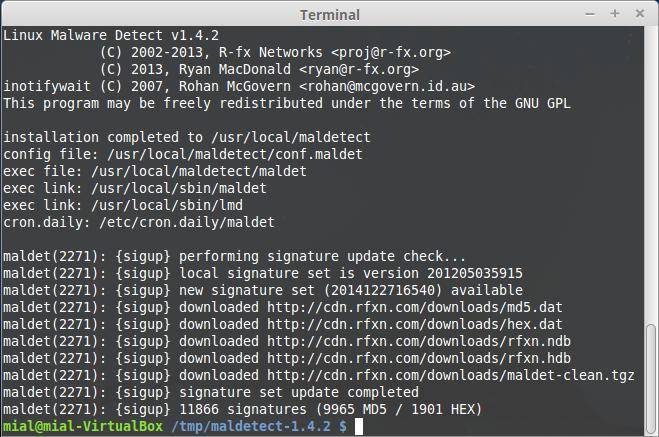

Установка и настройка LMD — это предельно простая задача, просто выполните следующие шаги как рут пользователь.

tar xfz maldetect-current.tar.gz cd maldetect-* ./install.sh

Внимание, на Debian, Ubuntu, Mint (и всем подобным, кто использует sudo) нужно вместо команды

Всё остальное идентично, поскольку не требует рут-прав.

Шаг 3: Настройка LMD

По умолчанию, все опции в файле конфигурационном файле полностью закомментированы, следовательно, настройте его под ваши нужды. Но перед тем, как делать какие-либо изменения, ниже давайте кратко ознакомимся с каждой опцией.

- email_alert : Если вы хотите получать предупреждения по почте, тогда установите на 1.

- email_subj : Задайте здесь тему письма.

- email_addr : Здесь добавьте ваш адрес электронной почты для получения уведомлений о найденных вредоносных программах.

- quar_hits : Помещать ли в карантин зловредные программы, следует установить на 1.

- quar_clean : Очищать ли выявленные вредоносные программы, нужно установить 1.

- quar_susp : Приостановить ли аккаунт пользователей, у которых обнаружено вредоносная программа, установите по вашим нуждам.

- quar_susp_minuid : Минимальный userid который может быть приостановлен.

Откройте файл /usr/local/maldetect/conf.maldet и сделайте необходимые вам изменения.

vi /usr/local/maldetect/conf.maldet

Вот мой пример конфигурационного файла.

# [ EMAIL ALERTS ] ## # The default email alert toggle # [0 = disabled, 1 = enabled] email_alert=1 # The subject line for email alerts email_subj="Обнаружена вредоносная программа на $(hostname)" # The destination addresses for email alerts # [ values are comma (,) spaced ] email_addr="[email protected]" # Ignore e-mail alerts for reports in which all hits have been cleaned. # This is ideal on very busy servers where cleaned hits can drown out # other more actionable reports. email_ignore_clean=0 ## # [ QUARANTINE OPTIONS ] ## # The default quarantine action for malware hits # [0 = alert only, 1 = move to quarantine & alert] quar_hits=1 # Try to clean string based malware injections # [NOTE: quar_hits=1 required] # [0 = disabled, 1 = clean] quar_clean=1 # The default suspend action for users wih hits # Cpanel suspend or set shell /bin/false on non-Cpanel # [NOTE: quar_hits=1 required] # [0 = disabled, 1 = suspend account] quar_susp=0 # minimum userid that can be suspended quar_susp_minuid=500

Шаг 4: Ручные сканирования и использование

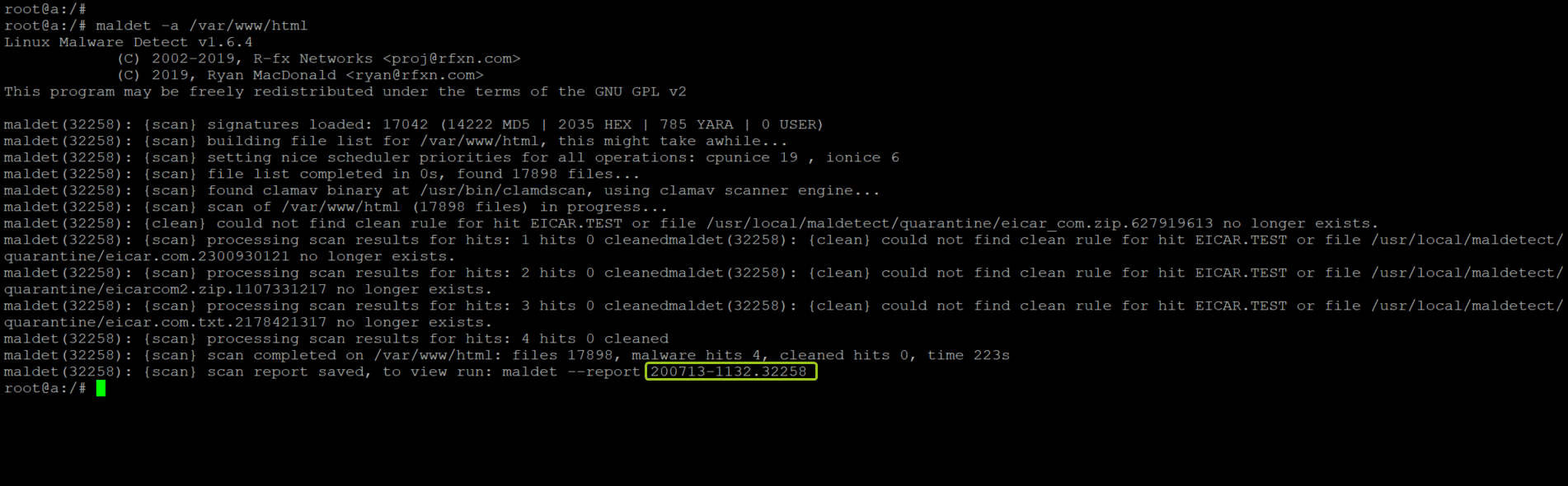

Если вам хочется просканировать домашнюю директорию пользователей, тогда просто выполните следующую команду.

Если вы выполнили сканирование, но забыли включить опцию помещения в карантин, не переживайте, просто выполните следующую команду, для переноса в карантин всех вредоносных программ из предыдущих результатов.

# maldet --quarantine SCANID ИЛИ # maldet --clean SCANID

Шаг 5: Ежедневные сканирования

По умолчанию установка помещает скрипт LMD в /etc/cron.daily/maldet, и он используется для выполнения ежедневных сканирований, обновления сигнатур, карантина и т. д. И для отправки ежедневных сообщения о сканировании зловредных программ на заданный вами имейл. Если вам нужно добавить дополнительные пути для сканирования, тогда вам следует отрадактировать этот файл в соответствии с вашими требованиями.

Если вам нравится эта статья, пожалуйста, поделитесь ей с вашими друзьями и оставьте комментарии.

Оставьте ответ Отменить ответ

📅 С 20 по 22 апреля пройдут незабываемые битвы среди кибер-гладиаторов в мире информационной безопасности!

Открыта регистрация команд по ссылке .

Антивирус Linux Malware Detect: установка и сканирование

Также стоит отметить возможность отправки уведомлений в корпоративный мессенджер Slack.

Продукт ориентирован на операционные системы семейства Linux. Другие задокументированные системные требования отсутствуют.

Установка Linux Malware Detect

Способ установки на большинстве Linux-систем идентичен и состоит из трёх шагов:

- Перейдите на сайт разработчика и скопируйте ссылку на последний релиз антивируса:

- Скачайте и распакуйте архив на сервер в нужную директорию:

cd /root wget https://www.rfxn.com/downloads/maldetect-current.tar.gz tar -xvzf maldetect-current.tar.gz

cd maldetect-1.6.5 ./install.sh

После завершения установки рабочие файлы антивируса будут размещены в директории /usr/local/maldetect . В том числе конфигурационные файлы для тонкой настройки:

- /usr/local/maldetect/conf.maldet — настройки антивируса и параметров сканирования;

- /usr/local/maldetect/cron/conf.maldet.cron и /usr/local/maldetect/cron/custom.cron — настройка параметров ежедневного сканирования;

- /usr/local/maldetect/ignore_* — настройки расширений, путей, уведомлений и сигнатур, которые нужно игнорировать при сканировании.

Удалить Linux Malware Detect можно также с помощью скрипта из этой папки — /usr/local/maldetect/uninstall.sh

Теперь нужно настроить работу уведомлений. При текущем раскладе антивирус в случае обнаружения угроз будет писать информацию только в собственные логи — а с ними работать не всегда удобно. Для отправки уведомлений, например, на email, нужно задать дополнительные настройки:

- При наличии настроенного почтового сервера можно настроить отправку уведомлений на ваш email. Для этого с помощью консольного редактора откройте конфигурационный файл /usr/local/maldetect/conf.maldet

vim /usr/local/maldetect/conf.maldet

* В качестве примера приведён редактор Vim. Для входа в режим редактирования на клавиатуре нажмите I. Для выхода из режима редактирования нажмите Esc. Для сохранения и выхода из файла введите сочетание :wq Для выхода без сохранения введите :q!

Чтобы антивирус мог отправлять уведомления на ваш email, в параметре email_alert установите значение “ 1 ”. В параметре email_addr укажите почтовый ящик, на который будут отправляться сообщения антивируса.

Откройте файл* планировщика пользователя root :

Чтобы планировщик отправлял уведомления о выполнении задач по расписанию корневому пользователю, скопируйте в начало файла (перед списком заданий) следующий текст:

SHELL=/bin/bash PATH=/usr/local/sbin:/usr/local/bin:/sbin:/bin:/usr/sbin:/usr/bin MAILTO=root HOME=/

Дополнительные настройки

С помощью конфигурационного файла /usr/local/maldetect/conf.maldet можно управлять как параметрами сканирования, так и потреблением ресурсов.

Сам файл разбит на несколько разделов для упрощения навигации. Вот список наиболее примечательных опций:

- cron_prune_days — период хранения файлов, перемещённых в карантин. По умолчанию имеет значение “ 21 ”.

- scan_clamscan — опция для активации / отключения интеграции с антивирусом ClamAV. Интеграция позволяет улучшить производительность сканирования на больших группах файлов. По умолчанию интеграция включена;

- scan_tmpdir_paths — опция включает сканирование для заданных директорий временных файлов;

- scan_user_access — параметр открывает доступ к сканированию для непривилегированных пользователей. По умолчанию доступ имеет только root (значение “ 0 ”);

- scan_ignore_root — по умолчанию при сканировании файлы, принадлежащие пользователю root , игнорируются. Если в папке вашего сайта есть такие файлы, и вам нужно их проверить — установите значение “ 0 ”.

- quarantine_hits — настройка обработки обнаруженных угроз. По умолчанию включена только отправка уведомления (“ 0 ”). При значении “ 1 ” отправляется уведомление, а заражённый файл перемещается в директорию /usr/local/maldetect/quarantine ;

- quarantine_clean — при обнаружении вредоносного файла антивирус предпримет попытку автоматического удаления фрагмента кода, совпавшего с вирусной сигнатурой. Параметр доступен, если значение предыдущего параметра установлено в “ 1 ”. По умолчанию отключен. Включать с осторожностью — всегда существует риск, что с вирусной сигнатурой частично совпадёт кусок вполне рабочего кода.

Раздел позволяет настроить режим мониторинга — включая пути к домашним папкам пользователей и настройки потребления ресурсов.

Экспериментальный режим, использование которого может сильно замедлить процесс сканирования. Опции раздела позволяют определять угрозы, базирующиеся на длине наибольшей непрерывной строки в файле. Это полезно в случаях, когда вредоносный код закодирован, например, в basedir64.

Установка ClamAV (опционально)

Для того чтобы Linux Malware Detect мог быстрее сканировать большие группы файлов, можно установить антивирус ClamAV — в таком случае сканирование будет выполняться с помощью его движка.

Для работы не требуется какая-либо специфическая настройка — достаточно просто установить ClamAV.

apt-get update apt-get install clamdscan clamav-daemon

yum install -y epel-release yum install -y clamav

После установки нужно обновить вирусные базы ClamAV, выполнив в терминале команду freshclam .

Сканирование

С помощью Linux Malware Detect можно запускать как разовые проверки, так и постоянный фоновый мониторинг отдельных директорий.

Разовые проверки

- Проверка отдельной директории (например, /var/www/html ) и всех вложенных файлов выполняется командой:

Если нужно проверить данные сразу нескольких пользователей или сайтов, путь можно указывать в другом формате:

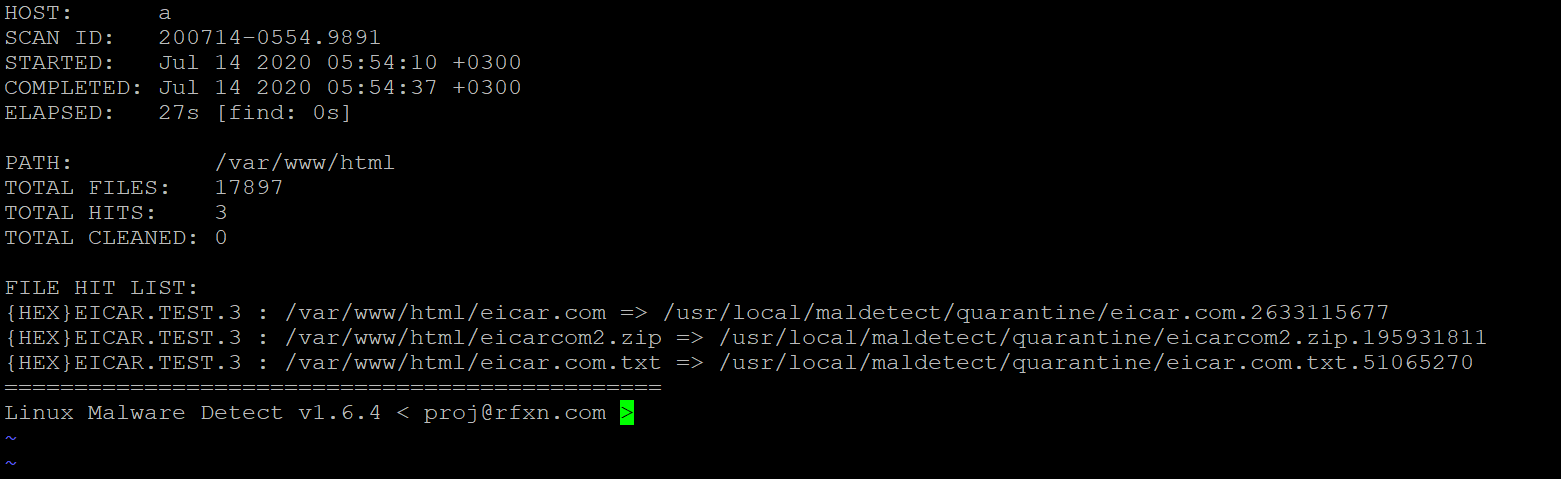

В процессе ручного сканирования вы увидите уведомление, где в последней строчке в случае успешного завершения будет указан ID отчёта, на примере — 200713-1132.32258 ID отчёта потребуется для дальнейших действий с обнаруженными вредоносными файлами.

Просмотреть отчёт можно командой:

Дополнительно можно отправить этот отчёт на почту заинтересованным лицам, добавив email в конце команды (работает при наличии настроенного почтового сервера):

maldet -e ID mailbox@example.com

Мониторинг

Для работы мониторинга используется библиотека inotify-tools . Поэтому перед подключением установите её на ваш сервер:

-- установлена по умолчанию -- apt-get install inotify-tools

yum install -y epel-release yum install inotify-tools

Мониторинг можно настроить на отдельного пользователя, папку или даже отдельный файл. Он будет отслеживать изменение или появление новых файлов по указанному пути и запускать их проверку. Для запуска мониторинга директории /var/www/html достаточно одной команды:

Статистику мониторинга можно отслеживать в журнале /usr/local/maldetect/logs/inotify_log

Полностью остановить сервис мониторинга при необходимости можно командой.

Дополнительные возможности

Просмотр логов антивируса:

Обновление базы вирусных сигнатур:

Обновление версии Linux Malware Detect:

Отправка инфицированного файла для анализа и добавления в базу вирусных сигнатур (работает при наличии настроенного почтового сервера):

Что делать при обнаружении вредоносных файлов

Если вы не настроили отправку инфицированных файлов в карантин через конфигурационный файл, эту операцию можно выполнить вручную. Следующая команда переместит все инфицированные файлы, обнаруженные в ходе проверки с идентификатором ID , в папку /usr/local/maldetect/quarantine :

Также можно попытаться автоматически вылечить все файлы, помещённые в карантин:

Если после проверки вы заключили, что лечение прошло успешно, восстановить файлы из карантина можно командой:

Вместо ID можно указать имя отдельного файла, содержащегося в карантине. Все файлы перемещаются в первоначальное место расположения, автоматически восстанавливаются их права и владелец.

Если антивирус определил, но не смог автоматически устранить угрозу, такие файлы необходимо лечить традиционным способом — вычищать вредоносные вставки вручную.