- Linux mint только одно соединение vpn

- Linux mint только одно соединение vpn

- 1. Установка дополнительных программных компонентов

- 2. Настройка маршрутизатора

- 3. Создание соединения с виртуальной частной сетью

- Хотите ознакомиться с дополнительными советами?

- Управление соединениями VPN в Cinnamon

- Установка NetworkManager VPN plugin for OpenVPN

- Сетевые соединения и настройки сети в Cinnamon (Network Connections и Network Settings)

- Управление подключениями OpenVPN в Network Settings

- Управление подключениями OpenVPN в Network Connections

- Подключение к OpenVPN серверу

Linux mint только одно соединение vpn

Всем привет! На микротике развернут vpn сервер l2tp+ipsec. Моя домашняя сеть: 192.168.1.0/24. Сеть vpn: 77.88.1.0/24. Сеть офиса: 192.168.0.0/24. На домашнем пк настроил подключение, ставлю галочку на «Использовать это подключение только для ресурсов в этой сети». Подключение происходит. Однако ресурсы удаленной сети недоступны(не пингуются, по rdp не подключаются). Вывод команды systemd-resolve —status:

Link 6 (ppp0) Current Scopes: none LLMNR setting: yes MulticastDNS setting: no DNSSEC setting: no DNSSEC supported: no Link 2 (enp3s0) Current Scopes: DNS LLMNR setting: yes MulticastDNS setting: no DNSSEC setting: no DNSSEC supported: no DNS Servers: 192.168.1.1 DNS Domain: ~. sulfur@Asus:~$ ifconfig enp3s0: flags=4163 mtu 1500 inet 192.168.1.101 netmask 255.255.255.0 broadcast 192.168.1.255 inet6 fe80::3136:ca5f:5a72:dd8d prefixlen 64 scopeid 0x20 ether c8:60:00:dd:d3:04 txqueuelen 1000 (Ethernet) RX packets 30058 bytes 31560701 (31.5 MB) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 15569 bytes 1994410 (1.9 MB) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0 lo: flags=73 mtu 65536 inet 127.0.0.1 netmask 255.0.0.0 inet6 ::1 prefixlen 128 scopeid 0x10 loop txqueuelen 1000 (Локальная петля (Loopback)) RX packets 1102 bytes 93567 (93.5 KB) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 1102 bytes 93567 (93.5 KB) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0 ppp0: flags=4305 mtu 1400 inet 77.88.1.21 netmask 255.255.255.255 destination 77.88.1.22 ppp txqueuelen 3 (Протокол PPP (Point-to-Point Protocol)) RX packets 6 bytes 68 (68.0 B) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 28 bytes 3672 (3.6 KB) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0 Далее я снимаю галочку с «Использовать это подключение только для ресурсов в этой сети» и переподключаюсь. Ресурсы удаленной сети становятся доступными. Пинги идут, rdp работает. Но примечательно, при выполнении вот такой момент:

sulfur@Asus:~$ nslookup server6 Server: 127.0.0.53 Address: 127.0.0.53#53 ** server can't find server6: SERVFAIL sulfur@Asus:~$ nslookup server6 192.168.0.1 Server: 192.168.0.1 Address: 192.168.0.1#53 Non-authoritative answer: Name: server6 Address: 192.168.0.106 Link 7 (ppp0) Current Scopes: DNS LLMNR setting: yes MulticastDNS setting: no DNSSEC setting: no DNSSEC supported: no DNS Servers: 192.168.0.1 DNS Domain: ~. Link 2 (enp3s0) Current Scopes: none LLMNR setting: yes MulticastDNS setting: no DNSSEC setting: no DNSSEC supported: no Видно что днс для линка ppp0 есть..но почему так происходит?!Может конечно много лишнего написал, но что-то не могу понять куда копать

Установил пакет resolvconf, подключился к vpn и система стала подхватывать dns. вот вывод /etc/resolv.conf:

sulfur@Asus:~$ cat /etc/resolv.conf

# Dynamic resolv.conf(5) file for glibc resolver(3) generated by resolvconf(8)

# DO NOT EDIT THIS FILE BY HAND — YOUR CHANGES WILL BE OVERWRITTEN

# 127.0.0.53 is the systemd-resolved stub resolver.

# run «systemd-resolve —status» to see details about the actual nameservers.

nameserver 192.168.0.1

nameserver 127.0.0.53

sulfur@Asus:~$ nslookup server6

Server: 192.168.0.1

Address: 192.168.0.1#53

Non-authoritative answer:

Name: server6

Address: 192.168.0.106

sulfur@Asus:~$ ping server6

PING server6 (192.168.0.106) 56(84) bytes of data.

64 bytes from server6.alampa (192.168.0.106): icmp_seq=1 ttl=127 time=2.20 ms

64 bytes from server6.alampa (192.168.0.106): icmp_seq=2 ttl=127 time=2.24 ms

Linux mint только одно соединение vpn

Во многих компаниях и университетах используются Cisco-совместимые виртуальные частные сети. Это защищенные виртуальные сети (VPN), посредством которых вы можете получить доступ к данным, не предназначенным для публичного доступа (например, к данным из вашей домашней директории на сервере организации). Кроме того, некоторые Интернет-провайдеры предоставляют доступ в Интернет исключительно посредством виртуальных частных сетей, работающих по протоколам PPTP и L2TP.

Для того, чтобы получить возможность соединения с подобными сетями в Linux, вам придется выполнить описанные ниже действия.

Примечание: в данной статье описываются лишь те настройки системы, которые необходимы для подключения к виртуальной частной сети организации или интернет-провайдера посредством протокола PPTP или L2TP. Если вас интересует информация о настройке системы для осуществления анонимного веб-серфинга и обхода фильтрации сетевого трафика, вам следует обратиться к данной статье.

1. Установка дополнительных программных компонентов

В первую очередь вам следует узнать о том, какой протокол VPN используется для доступа к ресурсам вашей организации или интернет-провайдера. Если этим протоколом является протокол PPTP, то вам не придется устанавливать каких-либо дополнительных программных компонентов — все необходимое включено в комплект поставки любого дистрибутива. Если же используется протокол L2TP, вам придется установить дополнительное ПО. Для этого следует убедиться в наличии хотя бы временного соединения с сетью Интернет, открыть окно терминала и ввести в него следующую команду:

Ubuntu/Linux Mint/Debian/Bodhi Linux:

sudo apt install network-manager-l2tp-gnome

После окончания ввода команды следует нажать клавишу Enter. При запросе пароля вы должны будете ввести свой пароль. Символы вашего пароля будут отображаться с помощью звездочек в Linux Mint и не будут отображаться никоим образом в других дистрибутивах и это нормально. После ввода пароля следует снова нажать клавишу Enter. Для согласия с установкой пакета следует использовать клавишу Y.

Fedora Workstation:

sudo dnf install NetworkManager-l2tp-gnome

После окончания ввода команды следует нажать клавишу Enter. При запросе пароля вы должны будете ввести свой пароль. Символы вашего пароля не будут отображаться никоим образом и это нормально. После ввода пароля следует снова нажать клавишу Enter. Для согласия с установкой пакета следует использовать клавишу Y.

После окончания установки программных компонентов следует на всякий случай перезагрузить компьютер.

2. Настройка маршрутизатора

Теперь нужно проверить, позволяет ли ваш маршрутизатор осуществлять доступ к виртуальным частным сетям. Для этого вам придется открыть веб-интерфейс вашего маршрутизатора (вы можете прочитать о том, как это сделать, в руководстве по его эксплуатации).

В веб-интерфейсе вашего маршрутизатора для этой цели должны использоваться параметры конфигурации, аналогичные приведенным на иллюстрации ниже (в качестве примера используется веб-интерфейс маршрутизатора Linksys WRT54GL).

3. Создание соединения с виртуальной частной сетью

Для создания соединения с виртуальной частной сетью в дистрибутиве Ubuntu/Debian/Fedora Workstation следует открыть системное меню (нажав на символ включения в правой части верхней панели) и либо выбрать пункт «Параметры», либо использовать круглую кнопку с шестеренкой. В открывшемся окне приложения для изменения настроек системы следует перейти в раздел «Сеть» и нажать на кнопку с символом «+» над списком с заголовком «VPN». Далее нужно выбрать из списка в открывшемся окне тип виртуальной частной сети: «Туннельный протокол второго уровня (L2TP)» или «Туннельный протокол типа точка-точка (PPTP)». После этого в новом окне нужно будет ввести параметры соединения с сетью и нажать на кнопку «Добавить» в его заголовке.

В случае работы с дистрибутивом Linux Mint с окружением рабочего стола Cinnamon следует нажать на иконку менеджера соединений Network Manager (в правой части системной панели, обычно рядом с иконкой для управления уровнем звука). После этого следует осуществить переход «Соединения — Добавить — Point to Point Tunneling Protocol (PPTP) или Layer 2 Tunneling Protocol (L2TP) — Cоздать. ». После этого также нужно будет ввести параметры соединения с сетью в новом окне и нажать на кнопку «Добавить».

Что касается параметров соединения с сетью, то ими являются:

- Шлюз (Gateway) — IP-адрес основного сервера виртуальной частной сети

- Имя пользователя (User name)

- Пароль пользователя (Password)

После их ввода вы сможете устанавливать и разрывать соединение с виртуальной частной сетью с помощью соответствующего элемента списка сетевых соединений системного меню или меню менеджера сетевых соединений. В случае запроса пароля вам придется ввести пароль для доступа к сети, который должен быть предоставлен вашей компанией, университетом или интернет-провайдером. В результате вы сможете посещать защищенные веб-страницы с помощью любого веб-браузера, например, Firefox.

Хотите ознакомиться с дополнительными советами?

Хотите узнать о других настройках и приемах работы с Linux-системами? На данном веб-сайте размещено большое количество подобных материалов.

Управление соединениями VPN в Cinnamon

Графическое окружение рабочего стола Cinnamon характерно в первую очередь для Linux Mint.

Установка NetworkManager VPN plugin for OpenVPN

Для того чтобы у вас присутствовал показанный в данной инструкции пункт меню в NetworkManager, у вас должен быть установлен плагин NetworkManager VPN для OpenVPN

В некоторых дистрибутивах он установлен по умолчанию. Если у вас он отсутствует, выполните одну из следующих команд по его установке.

- Установка в Debian и производные дистрибутивы (Linux Mint, Ubuntu, Kali Linux и другие):

sudo apt install network-manager-openvpn-gnome

sudo pacman -S networkmanager-openvpn

Для того, чтобы изменения вступили в силу (чтобы NetworkManager начал использовать установленный плагин) перезапустите службу NetworkManager следующей командой:

sudo systemctl restart NetworkManager

Сетевые соединения и настройки сети в Cinnamon (Network Connections и Network Settings)

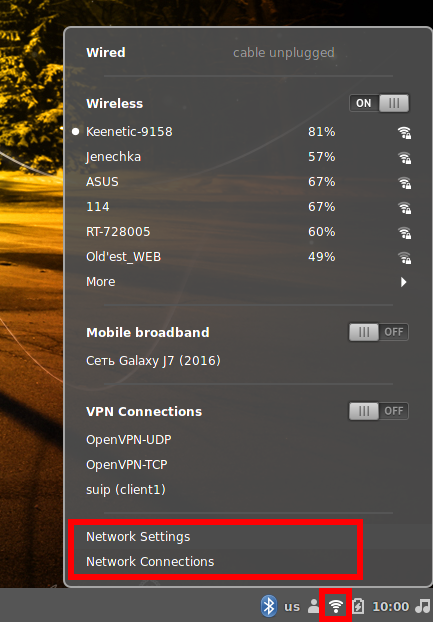

При клике на значок сетевого подключения (его вид зависит от того, используете ли вы проводное или беспроводное соединение) для управления сетями будут доступны две опции:

- Network Settings — настройки сетей от Cinnamon (следовательно, присутствует только в данном графическом окружении рабочего стола)

- Network Connections — настройки сетей от NetworkManager (следовательно, присутствует в любом дистрибутиве с NetworkManager)

В целом эти настройки позволяют делать одинаковые вещи: добавлять, редактировать и удалять сетевые подключения.

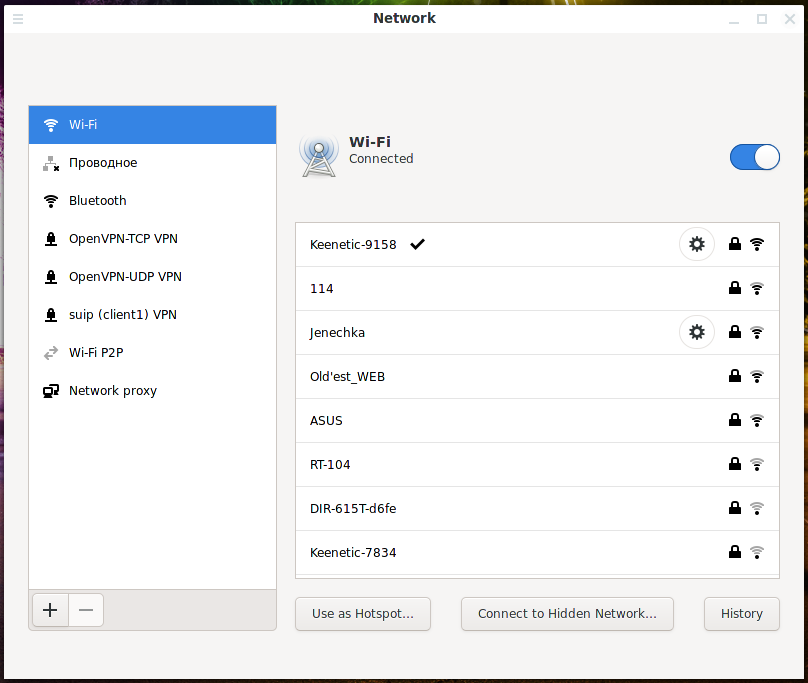

Network Settings содержит список доступных для подключения Wi-Fi сетей, а также список OpenVPN настроек, прокси, проводные соединения. В Network Settings можно активировать то или иное сетевое соединение.

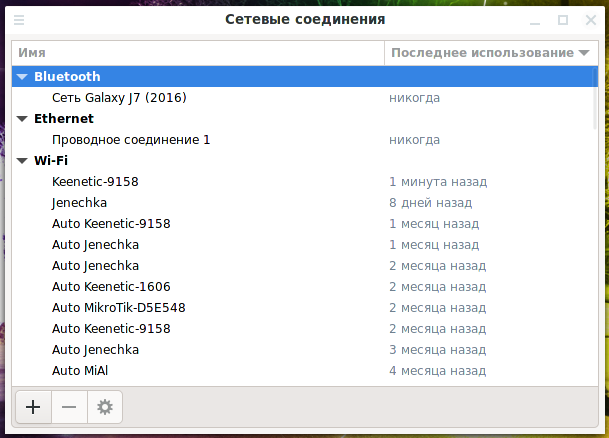

Network Connections не показывает доступные для подключения Wi-Fi сети, но зато хранит настройки сетей, к которым компьютер когда либо подключался.

Управление подключениями OpenVPN в Network Settings

Для удаления OpenVPN подключения выделите его и нажмите знак минус (—).

Подключение будет удалено без подтверждения.

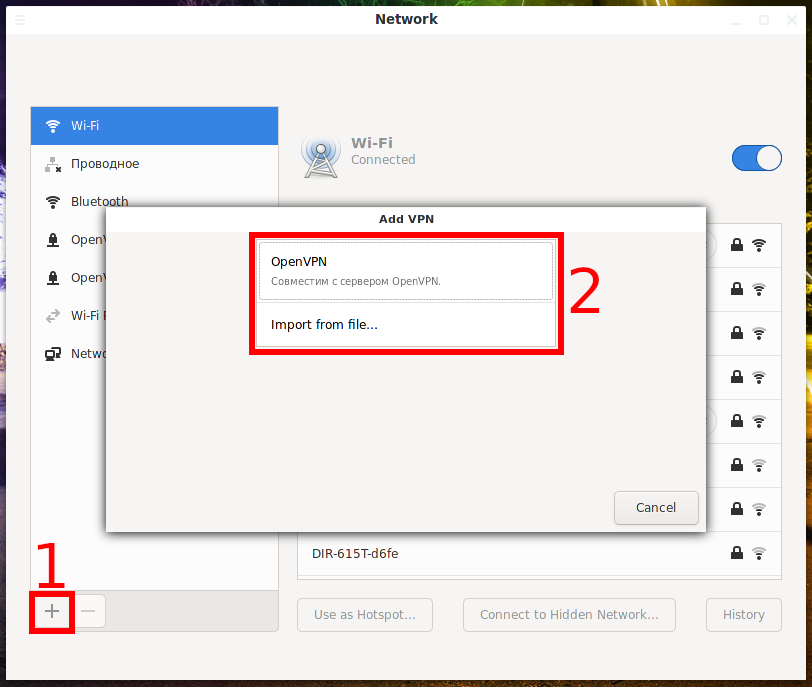

Для добавления OpenVPN подключения нажмите знак плюс (+).

Вам будет предложено 2 опции:

- OpenVPN (совместимое с сервером OpenVPN) — вам нужно будет ввести настройки вручную и указать файлы сертификатов

- Import from file — импортировать настройки из файла

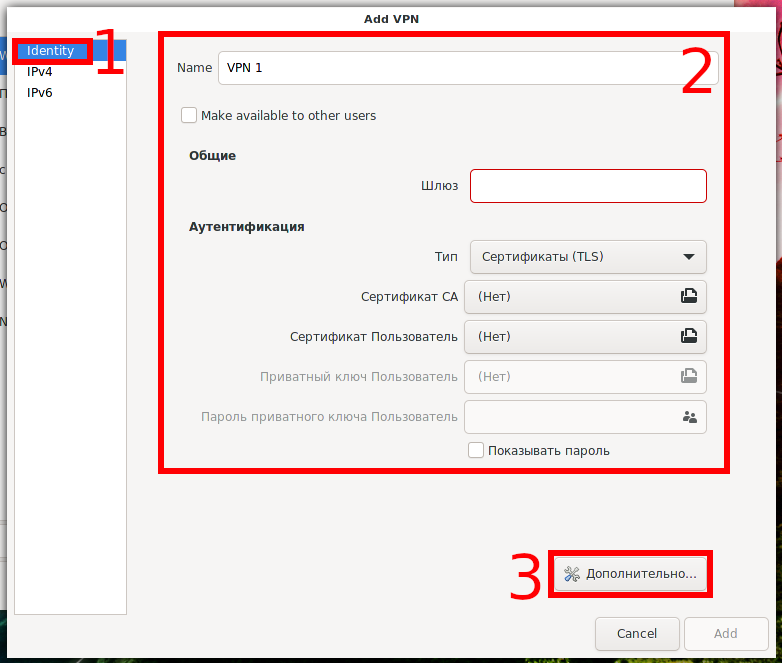

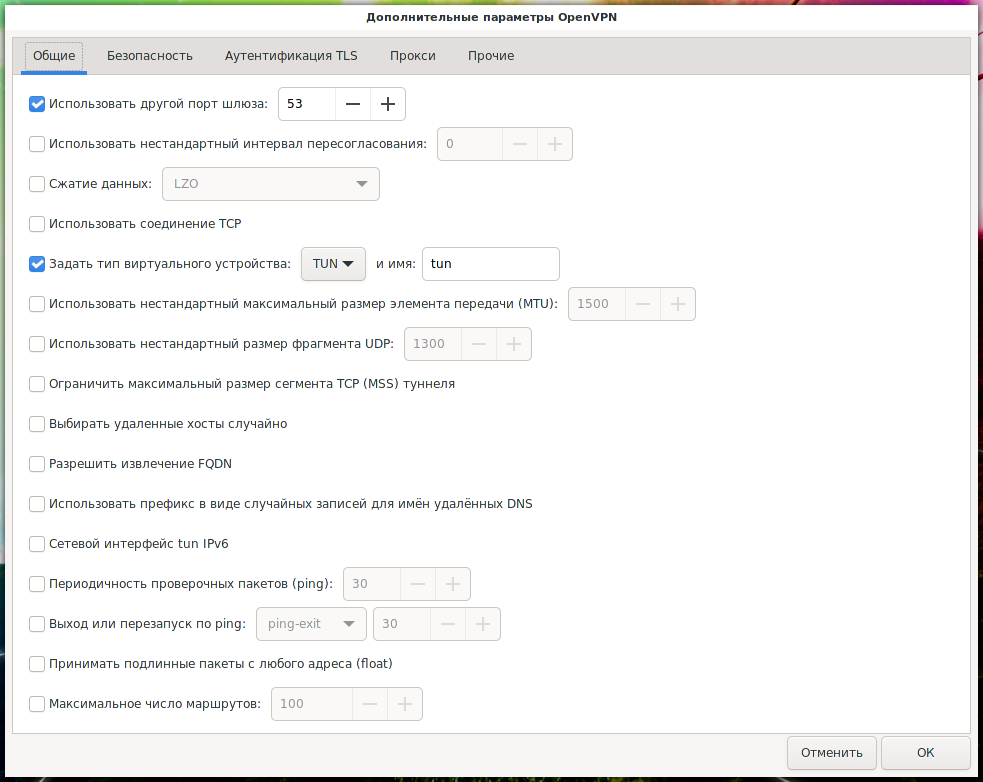

При ручной настройке вам не нужно что-либо менять на вкладках IPv4 и IPv6. Часть настроек располагается на вкладке Identity, для доступа к другим настройкам нажмите кнопку «Дополнительно»:

Для редактирования подключения OpenVPN выберите его и нажмите значок шестерёнки.

Часть настроек располагается на вкладке Identity.

, для доступа к другим настройкам нажмите кнопку «Дополнительно».

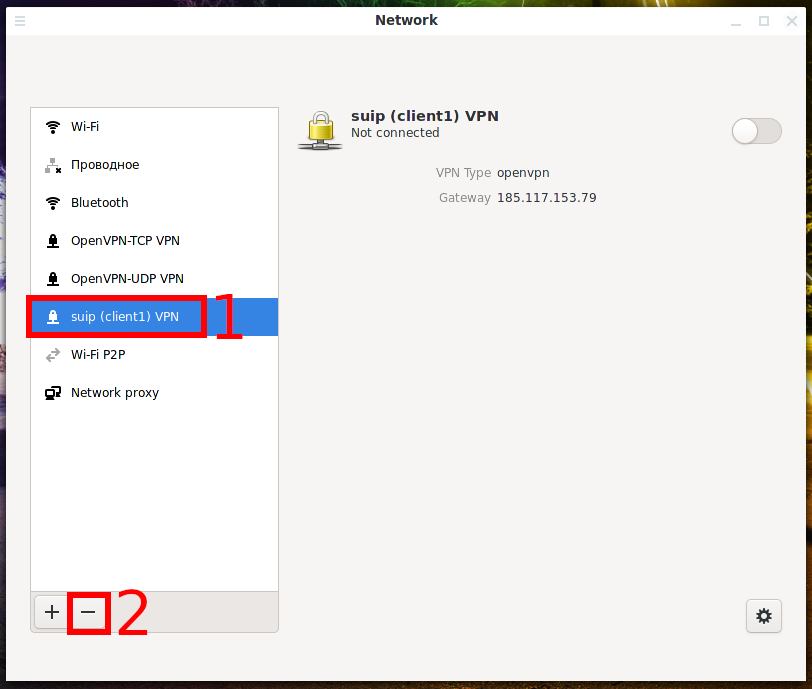

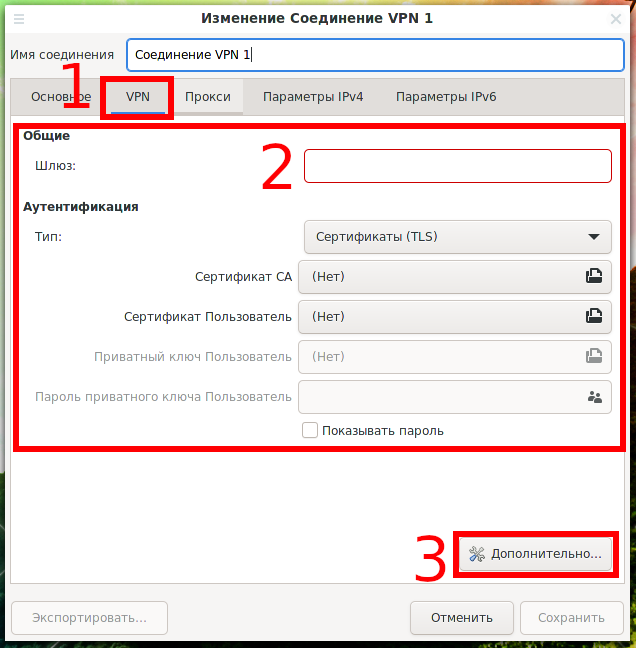

Управление подключениями OpenVPN в Network Connections

Для удаления OpenVPN подключения выделите его и нажмите знак минус (—).

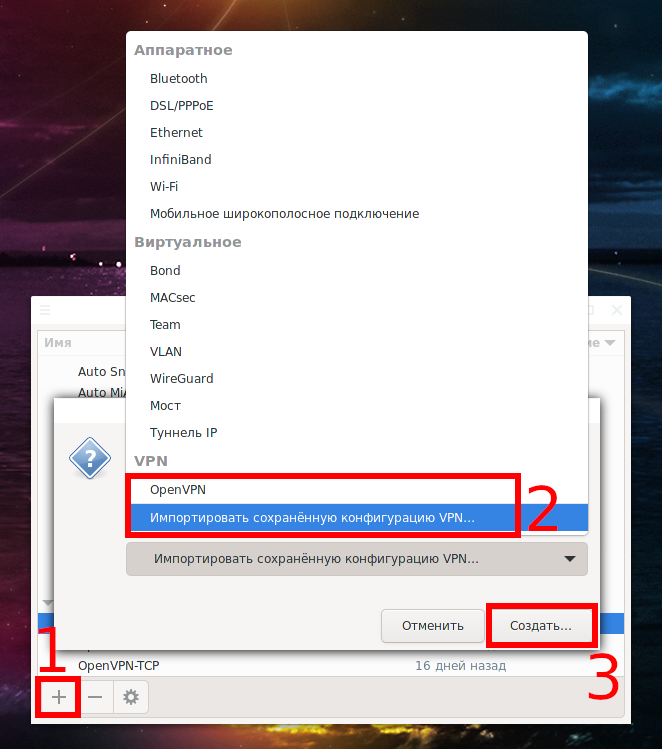

Для добавления OpenVPN подключения нажмите знак плюс (+).

В выпадающем списке вам будет доступно много опций, 2 из них имеют отношение к OpenVPN:

- OpenVPN — вам нужно будет ввести настройки вручную и указать файлы сертификатов

- Импортировать сохранённую конфигурацию VPN

При ручной настройке вам не нужно что-либо менять на вкладках Основное, Прокси, Параметры IPv4 и Параметры IPv6. Часть настроек располагается на вкладке VPN, для доступа к другим настройкам нажмите кнопку «Дополнительно».

Для редактирования подключения OpenVPN выберите его и нажмите значок шестерёнки.

Подключение к OpenVPN серверу

Вы можете добавить несколько OpenVPN подключений и включать любое из них в зависимости от ваших потребностей. Включать их можно как на основной панели NetworkManager – кликните на выбранное подключение:

Также включать VPN подключения можно в Network Settings, для этого выберите нужное VPN соединение и нажмите переключатель: