- How to view all ssl certificates in a bundle?

- 14 Answers 14

- Где в Linux хранятся корневые сертификаты Центров Сертификации (CA)

- Mozilla Network Security Services (NSS)

- Google Chrome / Chromium

- Firefox

- Thunderbird

- Связанные статьи:

- Как просмотреть сертификаты в Linux?

- Как проверить, какие сертификаты установлены в Linux?

- Как мне прочитать файл сертификата в Linux?

- Как просмотреть файл сертификата?

- Как узнать, какие сертификаты установлены на сервере UNIX?

- Что такое SSL-сертификат в Linux?

- Где находится хранилище ключей в Linux?

- Как читать благодарственную грамоту?

- Как просмотреть файлы p12?

- Как установить SSL-сертификат в Linux?

- Как посмотреть SSL-сертификат в Chrome?

- Где хранится сертификат SSL?

- Где хранятся SSL-сертификаты Linux?

- Где хранится закрытый ключ SSL?

- Похожие сообщения:

How to view all ssl certificates in a bundle?

I have a certificate bundle .crt file. doing openssl x509 -in bundle.crt -text -noout only shows the root certificate. how do i see all the other certificates?

14 Answers 14

openssl crl2pkcs7 -nocrl -certfile CHAINED.pem | openssl pkcs7 -print_certs -text -noout It indeed worked for me, but I don’t understand the details so can’t say if there are any caveats.

for openssl 1.1.1 and higher: a single-command answer can be found here serverfault.com/a/1079893 ( openssl storeutl -noout -text -certs bundle.crt )

This is the best answer — I won’t even post my over-kill Python solution! Leave out the «-text» to just get subject/issuer info for each certificate.

Java’s keytool does the trick:

Annotation: Windows doubleclick does not work. Windows reads only the first certificate in the keystore and automatically extends the trustchain from its built in certificate store.

- All beyond the first certificate in the .crt file are not shown

- You may get a different trustchain displayed than you have in the .crt file. This may lead to wrong conclusions.

Oneliner that displays a summary of every certificate in the file.

openssl crl2pkcs7 -nocrl -certfile CHAINED.pem | openssl pkcs7 -print_certs -noout It combines all the certificates into a single intermediate PKCS7 file, and then parses the information in each part of that file.

(The same as Beni’s answer, but this gives shorter output, without the -text option).

$ openssl crl2pkcs7 -nocrl -certfile bundled.crt | openssl pkcs7 -print_certs -noout subject=/C=NL/postalCode=5705 CN/L=City/street=Example 20/O=Foobar B.V./OU=ICT/OU=Wildcard SSL/CN=*.example.com issuer=/C=GB/ST=Greater Manchester/L=Salford/O=COMODO CA Limited/CN=COMODO RSA Organization Validation Secure Server CA subject=/C=GB/ST=Greater Manchester/L=Salford/O=COMODO CA Limited/CN=COMODO RSA Organization Validation Secure Server CA issuer=/C=GB/ST=Greater Manchester/L=Salford/O=COMODO CA Limited/CN=COMODO RSA Certification Authority subject=/C=GB/ST=Greater Manchester/L=Salford/O=COMODO CA Limited/CN=COMODO RSA Certification Authority issuer=/C=SE/O=AddTrust AB/OU=AddTrust External TTP Network/CN=AddTrust External CA Roo Где в Linux хранятся корневые сертификаты Центров Сертификации (CA)

Консолидированный файл, включающий в себя все корневые сертификаты CA операционной системы, находится в файле /etc/ssl/certs/ca-certificates.crt. Этот файл может быть символической ссылкой на фактическое расположение сертификатов в файлах /etc/ssl/cert.pem или /etc/ca-certificates/extracted/tls-ca-bundle.pem.

Корневые CA сертификаты в виде отдельных файлов расположены в директории /etc/ssl/certs, в этой директории могут быть ссылки на фактическое расположение сертификатов, например, в /etc/ca-certificates/extracted/cadir/.

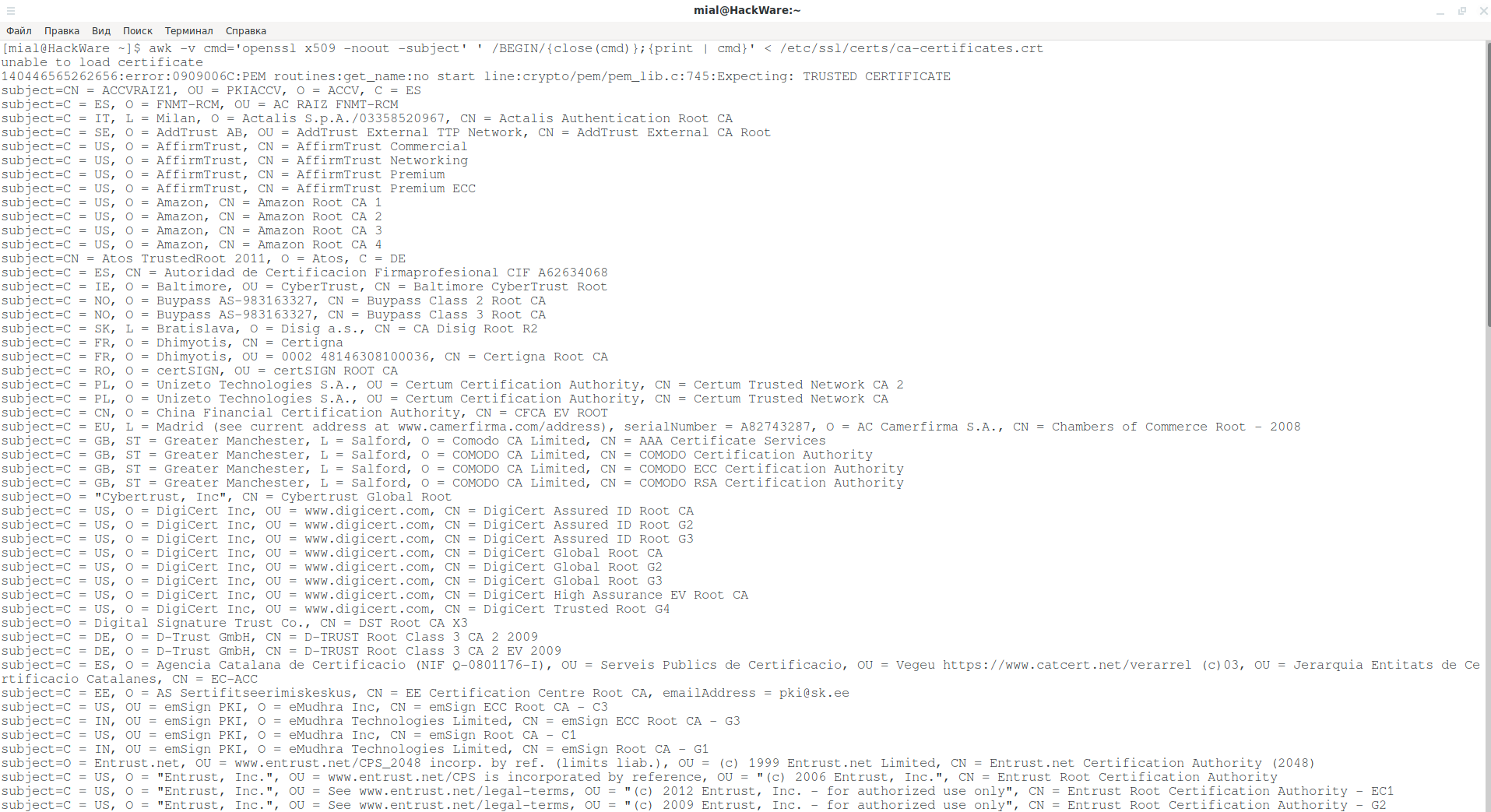

Для просмотра Subject всех корневых CA сертификатов в системе:

awk -v cmd='openssl x509 -noout -subject' ' /BEGIN/;' < /etc/ssl/certs/ca-certificates.crt

Эти сертификаты используются утилитоми curl, wget и другими. Веб-браузеры Chromium и Firefox используют свои собственные хранилища корневых CA сертификатов.

Чтобы узнать, где веб браузеры хранять корневые CA сертификаты в Linux, нам нужно познакомиться с NSS.

Mozilla Network Security Services (NSS)

Network Security Services (NSS) это набор библиотек, разработанных для поддержки кросс-платформенной разработки защищенных клиентских и серверных приложений. Приложения построенные с использование NSS могут использовать SSL v2 и v3, TLS, PKCS#5, PKCS#7, PKCS#11, PKCS#12, S/MIME, сертификаты X.509 v3 и другие стандарты обеспечения безопасности.

В отличие от OpenSSL, NSS использует файлы базы данных в качестве хранилища сертификатов.

NSS начинается с жёстко закодированного списка доверенных сертификатов CA внутри файла libnssckbi.so. Этот список можно просмотреть из любого приложения, использующего NSS, способного отображать (и манипулировать) хранилищем доверенных сертификатов, например, Chrome-совместимые или Firefox-совместимые браузеры.

Некоторые приложения, использующие библиотеку NSS, используют хранилище сертификатов, отличное от рекомендованного. Собственный Firefox от Mozilla является ярким примером этого.

В вашем дистрибутиве скорее всего уже установлен пакет NSS, в некоторых дистрибутивах он называется libnss3 (Debian и производные) в некоторых — nss (Arch Linux, Gentoo и производные).

Если вы хотите просматривать и изменять хранилища сертификатов NSS, то понадобиться утилита certutil. В Arch Linux эта утилита входит в пакет nss и, следовательно, предустановлена в Arch Linux. А в Debian и производные установка делается так:

sudo apt install libnss3-tools

Google Chrome / Chromium

Как уже было сказано, при работе на Linux, Google Chrome использует библиотеку Mozilla Network Security Services (NSS) для выполнения верификации сертификатов.

Корневые CA сертификаты, которые добавил пользователь, хранятся в файле ~/.pki/nssdb/cert9.db, их можно просмотреть командой:

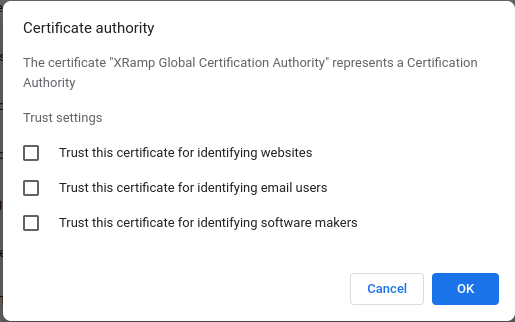

Поскольку Chrome не может удалить сертификаты из хранилища NSS, то если вы отключите некоторые из них в настройках веб браузера (Privacy and security → Manage certificates → Authorities), то в том же файле, где хранятся добавленные пользователем корневые CA сертификаты, будут сохранены изменения о полномочиях отключённого сертификата:

Используемые в Google Chrome / Chromium корневые CA сертификаты в Linux можно посмотреть следующим причудливым способом:

1. Найдите расположение файла libnssckbi.so (как было сказано в предыдущем разделе, в нём NSS хранит доверенные корневые сертификаты):

Примеры расположений этого файла:

- /usr/lib/libnssckbi.so

- /usr/lib/x86_64-linux-gnu/nss/libnssckbi.so

2. Теперь выполните команду вида:

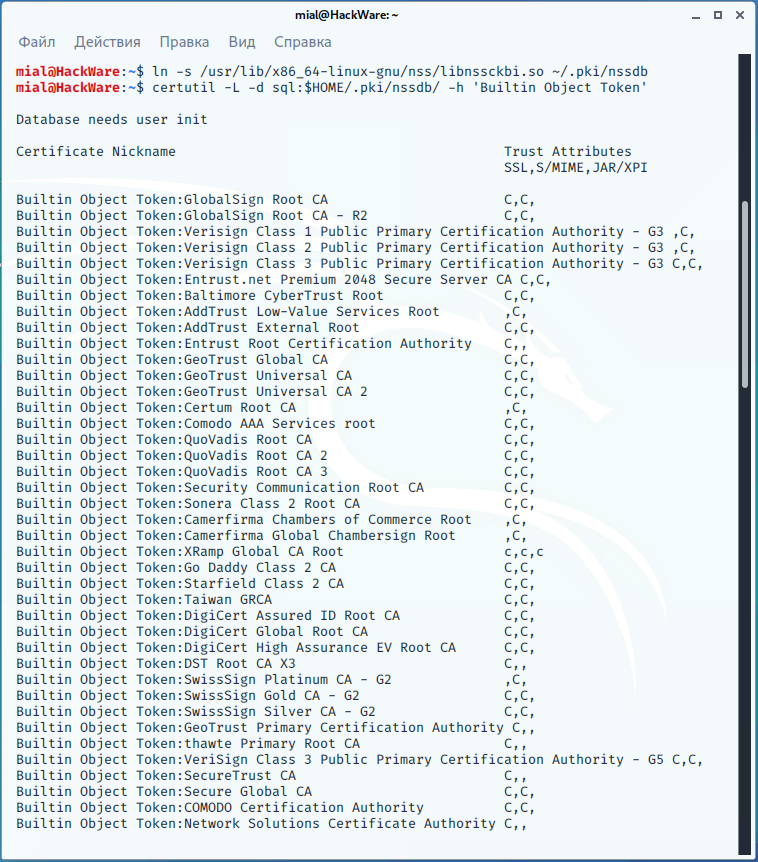

ln -s /ПУТЬ/ДО/libnssckbi.so ~/.pki/nssdb

ln -s /usr/lib/x86_64-linux-gnu/nss/libnssckbi.so ~/.pki/nssdb

2. Затем запустите команду:

certutil -L -d sql:$HOME/.pki/nssdb/ -h 'Builtin Object Token'

Вы увидите доверенные корневые сертификаты, которые использует Google Chrome в Linux.

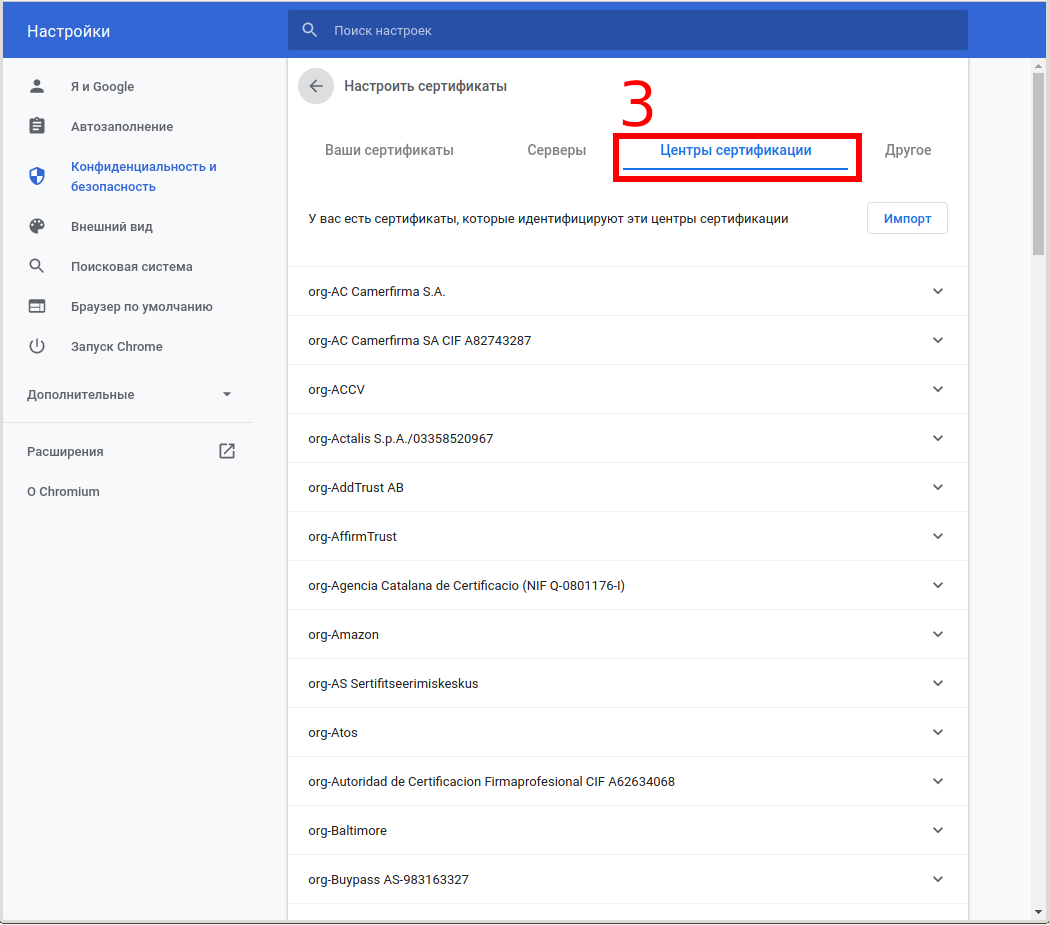

Также вы можете просмотреть корневые CA сертификаты в настройках браузера:

Конфиденциальность и безопасность (выбрать «Ещё») → Настроить сертификаты → Центры сертификации, на английском это Privacy and security → Manage certificates → Authorities.

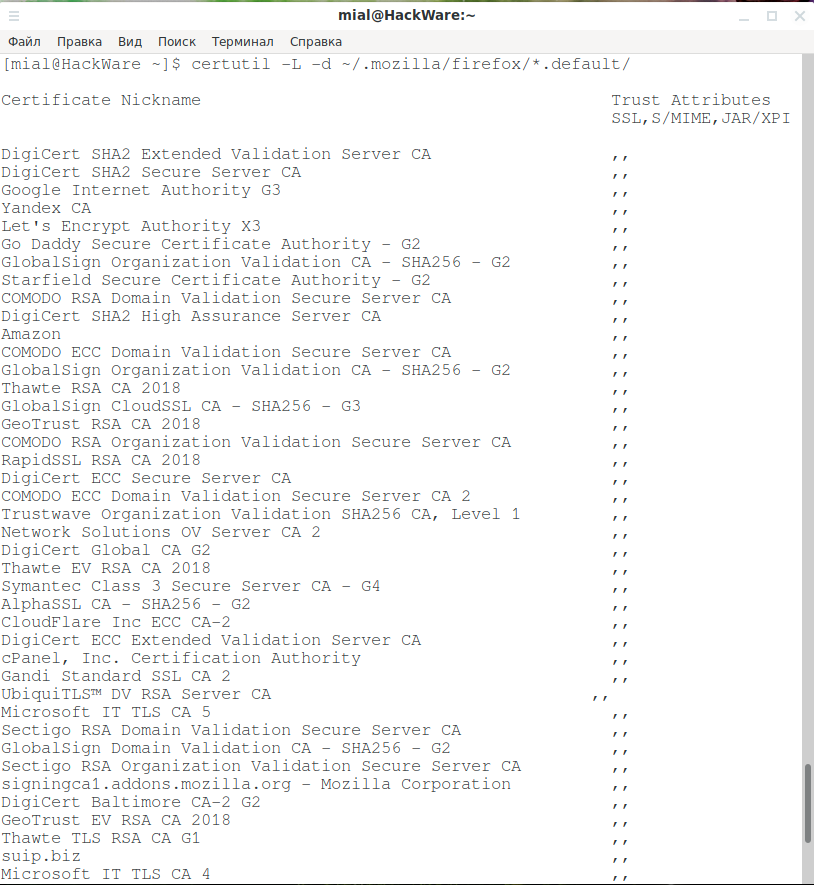

Firefox

Поскольку Firefox принадлежит Mozilla, то этот веб браузер, конечно, также использует Mozilla Network Security Services (NSS).

Стандартными расположениями папок с базами данных NSS являются:

- ~/.pki/nssdb (на уровне пользователей)

- /etc/pki/nssdb (на общесистемном уровне, может отсутствовать)

Firefox НЕ использует ни одно из этих стандартных расположений, база данных хранится в профиле пользователя, который имеет общий вид ~/.mozilla/firefox/СЛУЧАЙНЫЕ-БУКВЫ-ЦИФРЫ.default/cert9.db, например, ~/.mozilla/firefox/3k0r4loh.default/cert9.db.

Посмотреть корневые сертификаты CA которые использует Firefox в Linux можно следующей командой:

certutil -L -d ~/.mozilla/firefox/*.default/

У Firefox-esr это папка:

certutil -L -d ~/.mozilla/firefox/*.default-esr/

Также вы можете просмотреть корневые CA сертификаты в настройках браузера:

Приватность и Защита → Сертификаты → Просмотр сертификатов → Центры сертификации:

Thunderbird

Чтобы просмотреть, каким CA доверяет Thunderbird:

certutil -L -d ~/.thunderbird/*.default/

Чтобы найти все файлы cert9.db выполните команду:

Для глубокого понимания OpenSSL смотрите также полное руководство: «OpenSSL: принципы работы, создание сертификатов, аудит».

Связанные статьи:

Как просмотреть сертификаты в Linux?

Щелкните вкладку «Содержимое». В разделе «Сертификаты» щелкните «Сертификаты». Чтобы просмотреть сведения о любом сертификате, выберите сертификат и нажмите «Просмотр».

Как проверить, какие сертификаты установлены в Linux?

Это можно сделать с помощью следующей команды: sudo update-ca-Certificates. Вы заметите, что команда сообщает об установленных сертификатах, если это необходимо (в современных установках может уже быть корневой сертификат).

Как мне прочитать файл сертификата в Linux?

Проверка с помощью OpenSSL

- Проверка запроса на подпись сертификата (CSR) openssl req -text -noout -verify -in CSR.csr.

- Проверить закрытый ключ openssl rsa -in privateKey.key -check.

- Проверить сертификат openssl x509 -in certificate.crt -text -noout.

- Проверьте файл PKCS # 12 (.pfx или.p12) openssl pkcs12 -info -in keyStore.p12.

Как просмотреть файл сертификата?

Еще один простой способ просмотреть информацию в сертификате на машине Windows - это просто дважды щелкнуть файл сертификата. Вы можете использовать эту программу просмотра сертификатов, просто вставив текст вашего сертификата в поле ниже, а Декодер сертификатов сделает все остальное.

Как узнать, какие сертификаты установлены на сервере UNIX?

Используйте openssl s_client -showcerts -connect the-git-server: 443, чтобы получить список отправляемых сертификатов.

Что такое SSL-сертификат в Linux?

SSL-сертификат - это способ зашифровать информацию сайта и создать более безопасное соединение. Центры сертификации могут выдавать сертификаты SSL, которые проверяют данные сервера, в то время как самозаверяющий сертификат не имеет подтверждения третьей стороной. Это руководство написано для Apache на сервере Ubuntu.

Где находится хранилище ключей в Linux?

В Linux файл хранилища ключей cacerts находится в папке & lt; RA Home & gt; / jre / lib / security, но его нельзя найти в AIX.

Как читать благодарственную грамоту?

Сертификат признательности Формулировка

- Группа или организация, выдающая сертификат (Steward Chemical)

- Название (Сертификат признательности, Сертификат признания, Сертификат достижения)

- Формулировка презентации (настоящим предоставляется, предоставляется)

- Имя получателя (Джеймс Уильямс)

- Причина (в знак признания 20 лет выдающейся работы)

Как просмотреть файлы p12?

Вы можете просмотреть содержимое ключа p12, установив OpenSSL, инструментарий криптографии с открытым исходным кодом, и введя команду openssl pkcs12 -info -nodes -in yourfilename. p12 в командной строке вашего ПК.

Как установить SSL-сертификат в Linux?

Как установить сертификат SSL на серверы Linux, на которых нет Plesk.

- Первым и самым важным шагом является загрузка сертификата и важных файлов ключей. …

- Войти на сервер. …

- Укажите пароль root.

- На следующем шаге можно увидеть /etc/httpd/conf/ssl.crt. …

- Затем переместите ключевой файл также в /etc/httpd/conf/ssl.crt.

Как посмотреть SSL-сертификат в Chrome?

Как просмотреть сведения о сертификате SSL в Chrome 56

- Откройте Инструменты разработчика.

- Выберите вкладку «Безопасность», которая является второй справа, с настройками по умолчанию.

- Выберите Просмотр сертификата. Откроется программа просмотра сертификатов, к которой вы привыкли.

Где хранится сертификат SSL?

В системах Linux на базе Debian эти корневые сертификаты хранятся в папке / etc / ssl / certs вместе с файлом под названием ca-Certificates. crt. Этот файл представляет собой набор всех корневых сертификатов в системе.

Где хранятся SSL-сертификаты Linux?

Правильное место для хранения вашего сертификата - это каталог / etc / ssl / certs /.

Где хранится закрытый ключ SSL?

Открытый ключ и закрытый ключ

Открытый ключ встроен в сертификат SSL, а закрытый ключ хранится на сервере и хранится в секрете. Когда посетитель сайта заполняет форму с личной информацией и отправляет ее на сервер, информация шифруется открытым ключом для защиты от подслушивания.