- Linux права пользователя ssh

- Можно ли разрешить или запретить доступ по SSH определенному пользователю или группе?

- 1. Разрешить SSH-доступ пользователю или группе

- 2. Запретить доступ по SSH пользователю или группе

- 3. Отключить вход в систему через SSH-root

- How To Set Correct SSH Directory Permissions in Linux

- Set Correct SSH Directory Permissions in Linux

Linux права пользователя ssh

Запись: and-semakin/mytetra_data/master/base/1523442204fhjz34fwne/text.html на raw.githubusercontent.com

Сама директория должна иметь права 700 (drwx——) .

Закрытый ключ (id_rsa или id_dsa) должен иметь права 600 (-rw——) .

Все остальные файлы в директории должны иметь права 644 (-rw——).

Все файлы должны принадлежать текущему пользователю и его группе.

chmod 600 ~/.ssh/id_rsa ~/ .ssh/ id_dsa ~/ .ssh/ authorized_keys

- Как установить Telegram на Linux

- Расположение .desktop-файлов ярлыков программ

- Как установить свежие версии фреймворка Qt

- Использование команды tar

- Показать список открытых портов на прослушивание

- Подключение по SSH к устаревшим серверам

- Рекурсивный поиск строки по файлам в папке через grep в Linux

- Использование tcpdump

- Корректные права на директорию .ssh в Linux

- Скопировать директорию с выводом прогресса в Linux

- Примонтировать автоматически Samba к Linux

- Сгенерировать ключи SSH

- Статистика использования диска в Linux

- Выполнение команд по расписанию через CRON в LInux

- scp stalled в Linux

- Записать загрузочный ISO на USB в Linux

- Очистить файл от пустых строк в Linux

- Остановить процесс в Linux

- iotop — показать загруженность жестких дисков в Linux

- Проксирование любого трафика через SSH (sshuttle)

- Найти 10 самых крупных файлов в Linux

- Заставить пользователя сменить пароль при следующем входе в систему в Linux

- Поиск grep в потоке данных в Linux

- Отобразить информацию о системе Linux

- Туннелирование трафика в SSH

- Примонтировать общую папку VirtualBox в гостевой машине Linux

- Загрузить файл из терминала на transfer.sh

- Установить minikube на Linux

- Получить адрес текущего сервера DNS в Linux

- jq — консольный парсер JSON

- wsc — консольный клиент для WebSocket

- Использование команды gzip

- Использование find в Linux (поиск файлов)

- Диагностика SSL

- Очистить файл в Linux

- Выделить несколько файлов/директорий в midnight commander (mc)

- Сменить редактор в midnight commander (mc)

- Добавить номера строк к выводу cat

- Вывести разрешения на файлы в восьмеричном формате в Linux

- Получить настоящее (rich) содержимое буффера обмена в Linux

- Установить разрешения на файлы и папки рекурсивно в Linux при помощи find

- Найти файлы, удовлетворяющие нескольким условиям в find

- Выполнить несколько действий над файлами в find

- Установить Haskell Stack на Linux

- Установить Intero на Linux

- Удалить все комментарии и пустые строки из файла в Linux

- Выслать уведомление в Linux

- Использование команды zip в Linux

- Найти все файлы, которыми владеет root в Linux

- Создать раздел, на который будут иметь доступ все пользователи

- Загрузить систему Linux в режиме восстановления

- Запустить долгую программу через screen по ssh

- Склеить аудиофайлы с паузами через ffmpeg

- Установить asdf — универсальный менеджер версий

- Сохранить файл с sudo в vim

- Установить клиент Travis CI на Linux

- Записать загрузочный ISO с Windows на USB в Linux через WoeUSB

- Установить MyTetra на Linux

- Вывести тело ответа без лишнего вывода через команду wget

- Собрать Python 2.4 или более ранние версии через pyenv или asdf в Linux

- Загрузить SSH-ключи на удаленный сервер

- Исключить строки с пподстрокой при помощи grep

Можно ли разрешить или запретить доступ по SSH определенному пользователю или группе?

Это краткое руководство проведет вас через шаги, чтобы разрешить или запретить SSH-доступ определенному пользователю или группе в Linux. Оно будет полезно, если вы хотите разрешить конкретному пользователю выполнять только определенный набор команд. В этой статье мы собираемся включить или отключить доступ по SSH для пользователя или группы, внеся несколько изменений в файл конфигурации SSH по умолчанию.

В конфигурационном файле openSSH по умолчанию есть две директивы для разрешения и запрета доступа по SSH определенным пользователям или группе. Во-первых, давайте посмотрим, как разрешить или включить SSH-доступ для пользователя и группы. Обратите внимание, что все приведенные ниже команды должны запускаться от имени пользователя root или sudo.

1. Разрешить SSH-доступ пользователю или группе

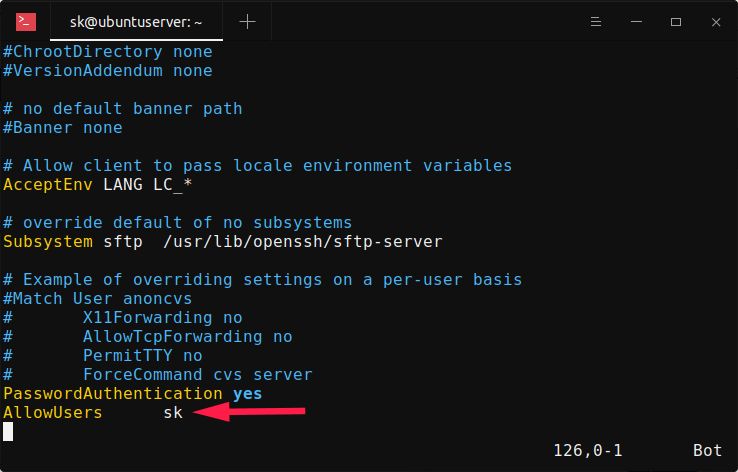

Чтобы разрешить доступ по SSH для определенного пользователя, например sk, отредактируйте файл sshd_config:

$ sudo vi /etc/ssh/sshd_config

Нажмите «i», чтобы войти в режим вставки и добавить или изменить следующую строку:

Замените «sk» своим именем пользователя. Обратите внимание на отступы между «AllowUsers» и «sk». Вы должны использовать Tab вместо пробела. Значение — добавьте слово «AllowUsers» и нажмите клавишу Tab, а затем укажите имя пользователя.

Вы также можете указать более одного пользователя, как показано ниже.

Чтобы разрешить всю группу, например, root , добавьте/отредактируйте следующую строку:

Этот параметр позволит всем членам «корневой» группы подключаться к серверу Linux по ssh.

Нажмите клавишу ESC, чтобы выйти из режима вставки, и введите : wq, чтобы сохранить и выйти из файла конфигурации SSH. Перезапустите службу SSH, чтобы изменения вступили в силу.

$ sudo systemctl restart sshd

Теперь пользователю sk и всем членам «корневой» группы разрешено подключаться к вашему Linux-серверу по ssh. Остальные пользователи (кроме sk и членов группы «root») не имеют доступа к системе через ssh.

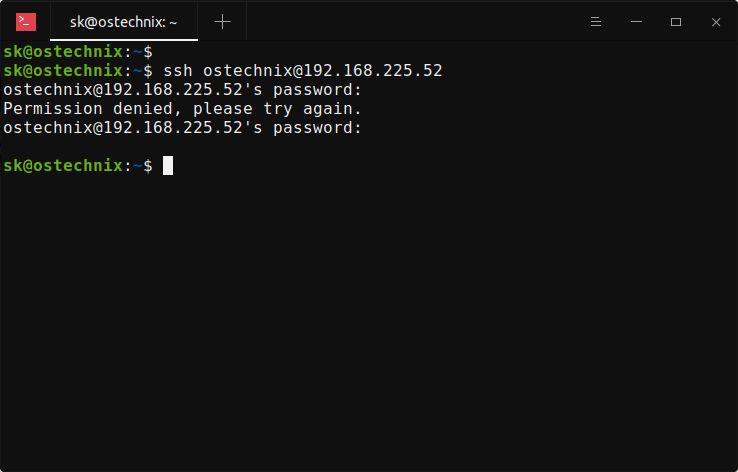

Чтобы проверить это, попробуйте подключиться к серверу Linux по ssh от имени любого из запрещенных пользователей:

Вы получите следующее сообщение об ошибке:

ostechnix@192.168.225.52's password: Permission denied, please try again.

2. Запретить доступ по SSH пользователю или группе

Чтобы отключить или запретить доступ по SSH для пользователя или группы, вам необходимо добавить/изменить следующие директивы в файле sshd_config вашего удаленного сервера.

Чтобы запретить доступ по SSH конкретному пользователю с именем «sk», отредактируйте файл sshd_config:

$ sudo vi /etc/ssh/sshd_config

Добавьте/отредактируйте следующую строку в файле sshd_config.

Убедитесь, что отступы правильные. Не используйте клавишу пробела. Нажмите клавишу Tab и добавьте имя пользователя.

Аналогичным образом, чтобы запретить доступ по SSH нескольким пользователям, укажите имена пользователей через пробел, как показано ниже.

Аналогичным образом, чтобы запретить доступ по SSH для всей группы, например root , добавьте:

Сохраните и выйдите из файла конфигурации ssh. Перезапустите службу ssh, чтобы изменения вступили в силу.

$ sudo systemctl restart sshd

Теперь попробуйте ssh на свой Linux-компьютер из заблокированной учетной записи пользователя, например sk:

Вы получите следующее сообщение:

sk@192.168.225.52's password: Permission denied, please try again. sk@192.168.225.52's password:

3. Отключить вход в систему через SSH-root

Доступ с root-доступом по ssh считается плохой практикой с точки зрения безопасности . Поэтому настоятельно рекомендуется отключить вход в систему SSH Root для защиты вашей системы.

Чтобы отключить вход в систему root ssh, отредактируйте файл sshd_config:

$ sudo vi /etc/ssh/sshd_config

Найдите следующую строку, раскомментируйте ее и установите значение no .

Перезапустите службу SSH, чтобы изменения вступили в силу немедленно:

$ sudo systemctl restart sshd

Теперь вы знаете, как предоставлять и ограничивать доступ по SSH для определенных пользователей или групп в Linux. Вы также узнали, как запретить или отключить вход root по SSH в Linux. Это одна из рекомендуемых мер безопасности, которую должен применять каждый администратор Linux при настройке сервера Linux.

Насколько публикация полезна?

Нажмите на звезду, чтобы оценить!

Средняя оценка / 5. Количество оценок:

Оценок пока нет. Поставьте оценку первым.

How To Set Correct SSH Directory Permissions in Linux

For SSH to work well, it requires correct permissions on the ~/.ssh or /home/username/.ssh directory: the default location for all user-specific ssh configuration and authentication files. The recommended permissions are read/write/execute for the user, and must not be accessible by group and others.

Besides, ssh also requires that the files within the directory should have read/write permissions for the user, and not be accessible by others. Otherwise, a user might encounter the following error:

Authentication refused: bad ownership or modes for directory

This guide explains how to set correct permissions on the .ssh directory and the files stored in it, on Linux systems.

Set Correct SSH Directory Permissions in Linux

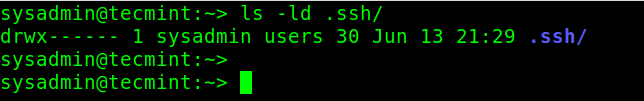

If you ever encounter the above error, you can set correct ssh directory permissions on the .ssh directory using the chmod command.

# chmod u+rwx,go-rwx ~/.ssh OR # chmod 0700 ~/.ssh

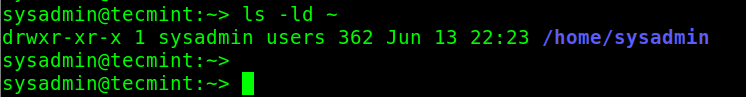

To check the permissions on the ~/.ssh directory, use the ls command with the -l and -d flags, like so:

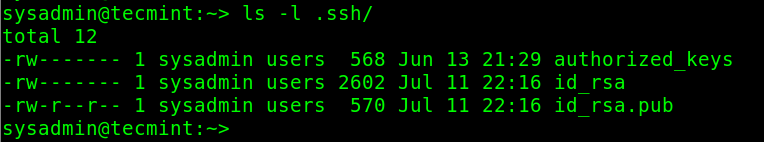

The following are some of the files you will find in the ~/.ssh directory:

- private key file (e.g id_rsa) – the private key for authentication, which contains highly sensitive information, therefore, it must have read and write permissions for the owner and not be accessible by group and others, otherwise, ssh will refuse to connect.

- public key (e.g .pub file) – the public key for authentication, which also contains sensitive information therefore it should have read and write permissions for the owner, read-only permission by group, and others.

- authorized_keys – contains the list of the public keys that can be used for logging in as this user. It is not highly sensitive but should have read and write permissions for the owner and not be accessible by group and others.

- known_hosts – stores a list of host keys for all hosts the ssh user has logged into. It should have read and write permissions for the owner and not be accessible by groups and others.

- config – a per-user configuration file and should have read and write permissions for the owner and should not be accessible by group and others.

By default, the files under the ~/.ssh directory are created with the correct permissions set. To check their permissions, run the following command within your home directory:

If ssh complains of wrong permissions on any of the above files, you can set the correct permissions for any of the files like this:

# chmod u+rw,go-rwx .ssh/id_rsa # chmod u+rw,go-rwx .ssh/id_rsa.pub # chmod u+rw,go-rwx .ssh/authorized_keys # chmod u+rw,go-rwx .ssh/known_hosts # chmod u+rw,go-rwx .ssh/config OR # chmod 600 .ssh/id_rsa # chmod 600 .ssh/id_rsa.pub # chmod 600 .ssh/authorized_keys # chmod 600 .ssh/known_hosts # chmod 600 .ssh/config

In addition, a user’s home directory should not be writeable by the group or others, as shown in the following screenshot.

To remove write permissions for group and others on the home directory, run this command:

You might also like to read the following SSH-related articles:

That’s it for now! Use the comment section below to ask questions or add your thoughts to this topic.