- Сброс пароля в Linux

- Сбрасываем пароль при помощи LiveCD

- Сбрасываем пароль при помощи Grub

- Change Password of a user in /etc/shadow

- 3 Answers 3

- Example

- Generating contents of /etc/shadow directly

- Changing the /etc/shadow

- AmITego

- Как заблокировать всю рекламу в Pale Moon

- Infinite Bomber Reborn — профессиональный инструмент флуда через сити TOR

Сброс пароля в Linux

Каждый пользователь хотя бы раз забывал пароли от веб-сайтов, социальных сетей, которыми давно не пользовались. Аналогичная ситуация может произойти и сдистрибутивом Linux. Его не составит труда забыть, особенно если есть много различных дистрибутивов с различными паролями. Дальше поговорим о том, что делать если пароль от Linux был забыт, как его правильно сбросить и не стереть при этом свои данные. Сброс пароля Linux — не очень сложная задача. Но следует уточнить, что узнать пароль нельзя, его можно только сбросить.

Сбрасываем пароль при помощи LiveCD

Чтобы сбросить пароль, необходимо вооружиться LiveCD диском с любым Linux дистрибутивом, важно только чтобы совпадала разрядность системы которую надо восстановить и системы на диске. Лучше всего берите последние версии дистрибутивов. С ними удобнее работать, хотя подойдут даже Gentoo и ArchLinux.

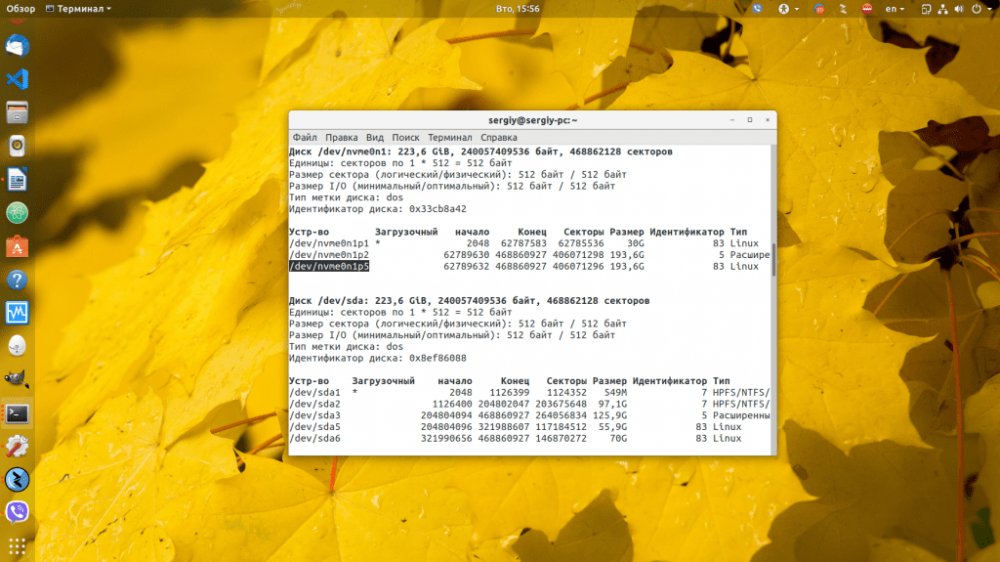

Дальше загрузитесь с LiveCD диска и откройте терминал. Если диск загрузился в командную оболочку без графического интерфейса, ничего страшного. Вам нужно знать на каком жестком диске находится корневая файловая система дистрибутива, который вы собрались устанавливать. Посмотреть все доступные диски можно командой:

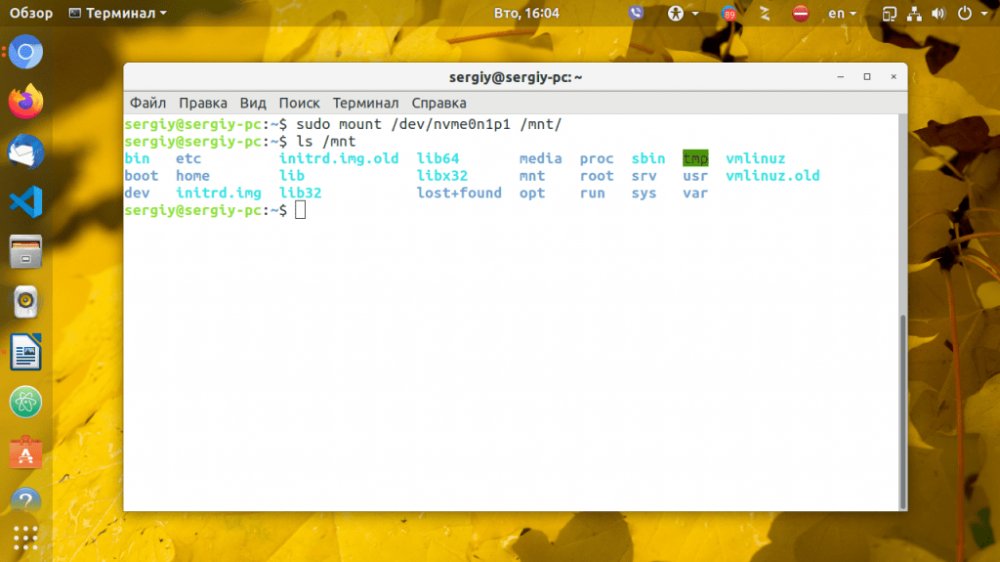

Как правило, название диска начинается с букв sd для обычных дисков и с nvme для SSD M.2. При этом корневой раздел небольшой, если под домашнюю папку был отведен отдельный раздел во время установки и он имеет файловую систему Linux. Если отдельный раздел для загрузчика не был сделан, то корневой раздел ещё и будет отмечен звездочкой как загрузочный. Например, это /dev/nvme0n1p1. Его надо примонтировать в /mnt:

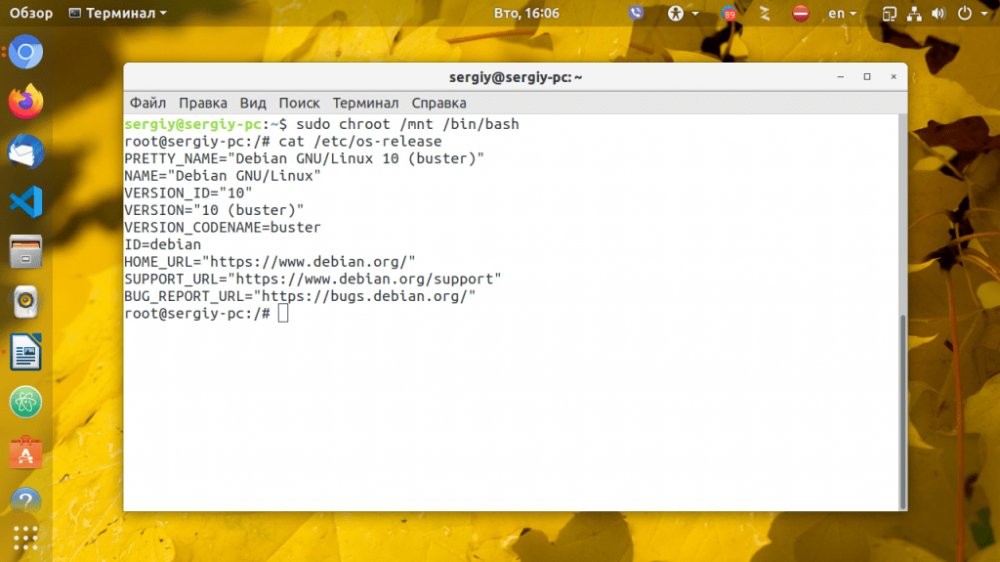

Так мы видим /dev/nvme0n1p1 — раздел куда была установлена система. С тем же успехом это может быть /dev/sda1 или /dev/sdb5. Затем войдите в chroot окружение:

Теперь мы оказываемся в окружение дистрибутива, который установлен на примонтированном диске. Это такой вариант режима восстановления без запуска операционной системы.

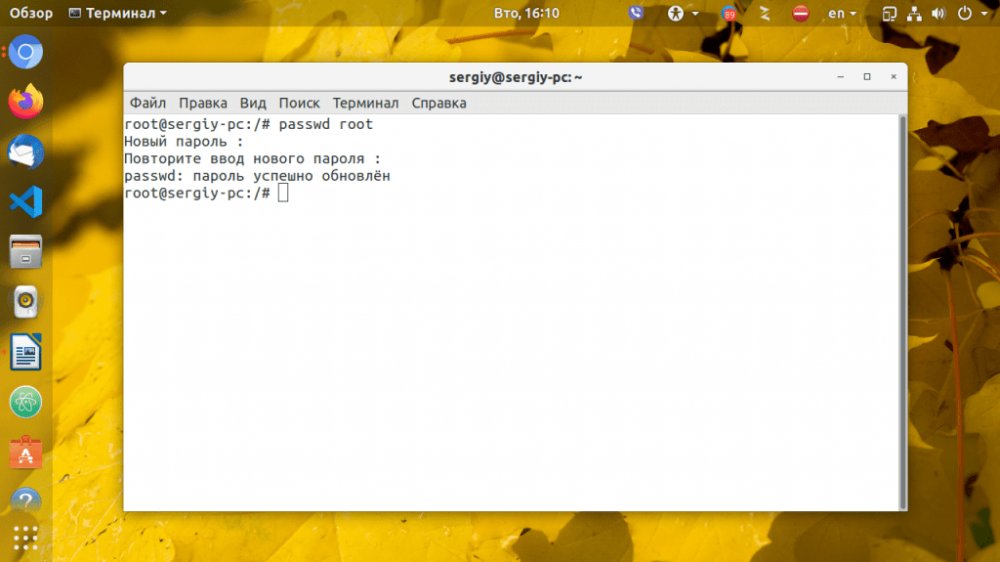

Дальше пользователь может установить пароль пользователя root linux с помощью команды passwd:

Может быть так, что утилита выдаст ошибку, но если она не выдала ошибок, пароль был успешно обновлен и вы можете пользоваться своей системой.

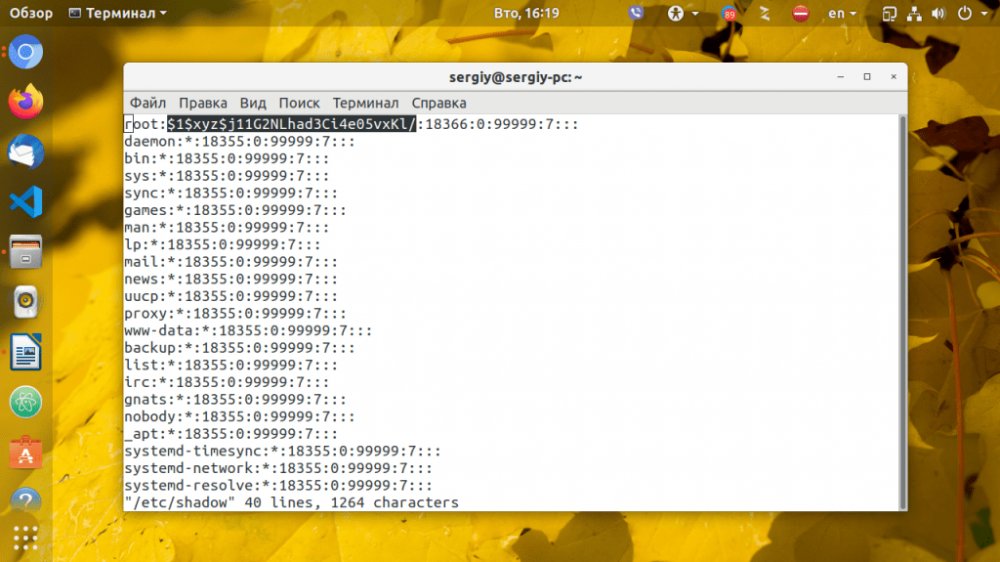

Есть ещё один способ. Пароли всех пользователей хранятся в файле /etc/shadow в таком виде:

имя_пользователя:зашифрованный_парлоь:идентификатор_пользователя:идентификатор_группы

Например:

root:AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA:0:0.

bin. 9797:0.

daemon. 9797:0.

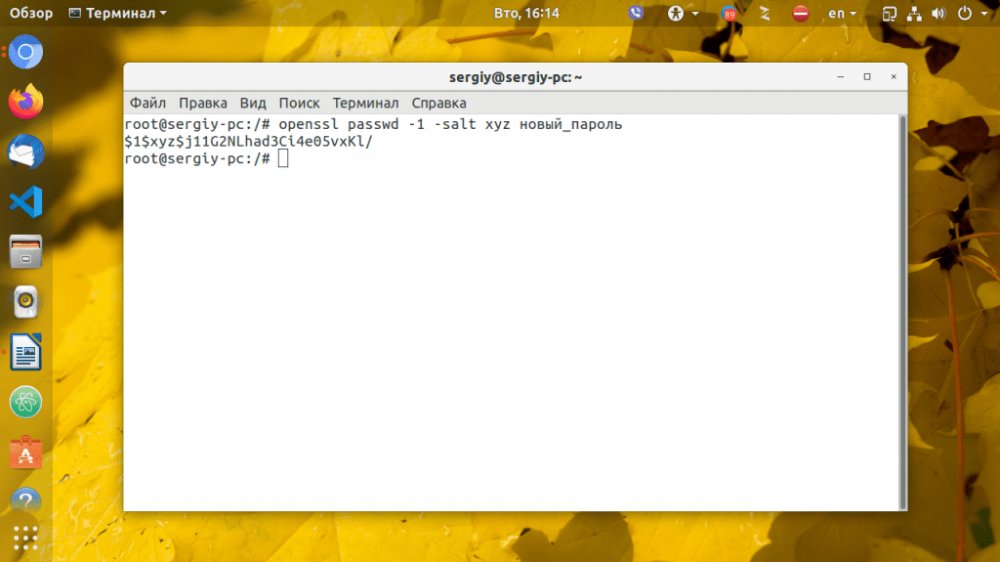

Для каждой записи все параметры разделены двоеточиями, первый параметр (root) — это имя пользователя, второй — (AAAAAAAAAAAAAAAAAA. ) — хеш пароля. Чтобы изменить пароль на нужный, сначала надо вручную создать его хэш. Для этого можно воспользоваться такой командой:

Дальше вставляем его вместо прежнего:

Полноценно убрать пароль Linux не представляется возможным, без пароля вы не сможете авторизоваться в с системе, здесь самый оптимальный вариант — заменить на новый. После замены сохраните изменения и всё готово. Перед перезагрузкой не забудьте выйти из chroot и отмонтировать корень системы:

Сбрасываем пароль при помощи Grub

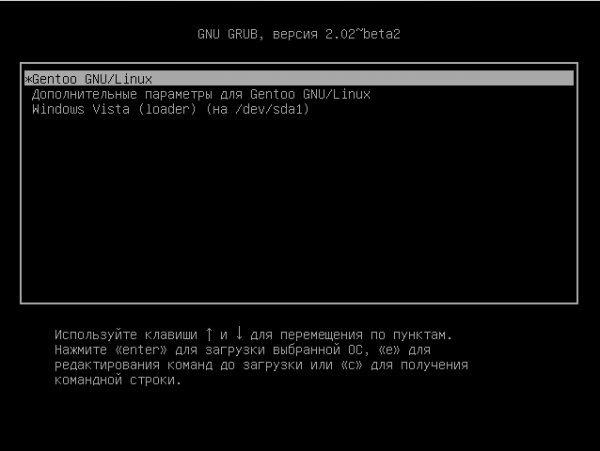

Если диска нет под рукой, можно воспользоваться с этой целью Grub. В меню выбора вариантов загрузки нажмите E для редактирования параметров ядра:

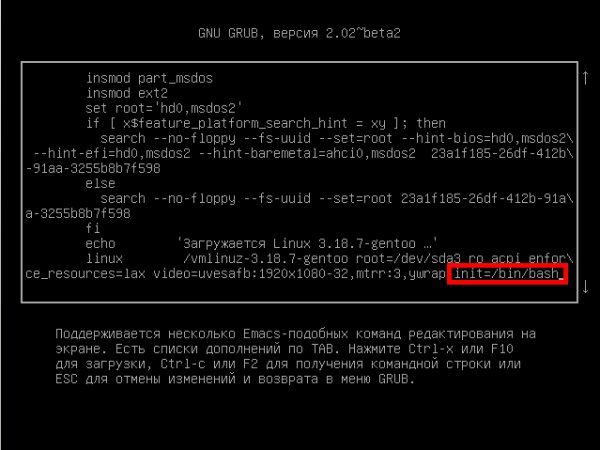

Здесь в строчке vmlinuz в после всех параметров (см скриншот) нужно дописать параметр init=/bin/bash:

Чтобы продолжить загрузку, необходимо нажать Ctrl+D. После завершения инициалиации ядро передаст управление командой оболочке bash, которую мы передали в параметрах ядра где вы сможете восстановить пароль. По умолчанию файловая система монтируется в режиме read-only, чтобы иметь возможность что-то менять надо перемонтировать её для записи:

Все остальные действия с файлом /etc/shadow аналогичны первому пункту.

Change Password of a user in /etc/shadow

I would like to change the password of a user in the /etc/shadow . I can’t use password changing programs like passwd . It must be done by editing the /etc/shadow . The /etc/shadow is on a mounted hard drive and chroot is not working. For example:

root:$asdf.1AH.MJ3sivd4$YFoFnasdf4cZW9H6G6cbT4.1VBmasdfmv.a0wCU/i3zEFasdfasdf4W.:15843:0:99999:7. otheruser:$asdf.1AH.MJ3sivd4$YFoFnasdf4cZW9H6G6cbT4.1VBmasdfmv.a0wCU/i3zEFasdfasdf4W.:15843:0:99999:7. Can anybody provide me a shell script to change the password of root with sed or awk or something like that?

3 Answers 3

The easiest solution, if having an empty password is not a problem for you, is to change the /etc/passwd file and not the /etc/shadow .

An example line of the /etc/passwd file is:

The ‘x’ in this line means that the password is actually stored hashed in the shadow file. One thing that you can do is to just remove it like this:

Then you can actually login with the username root and with an empty password.

If you don’t want to leave the root user’s password blank, once you’ve removed the password from root, change to root user:

user@machine$ su root password: [blank] Then run the command to change the root password:

root@machine# passwd New password: [desired password] Retype new password: [desired password] Now you have a password for root that you know.

You can use the mkpasswd tool to do this. There’s a good primer on how to use it over on cyberciti.biz, titled: Linux / UNIX: Generating random password with mkpasswd.

Example

The package is usually called makepasswd , but the tool is typically called mkpasswd .

See the man page for more details.

Generating contents of /etc/shadow directly

The following python command will generate the portion that goes into the /etc/shadow file:

$ python -c "import crypt, getpass, pwd; \ print crypt.crypt('password', '\$6\$SALTsalt\$')" $ perl -e 'print crypt("password","\$6\$saltsalt\$") . "\n"' Which generates the following output:

$6$SALTsalt$UiZikbV3VeeBPsg8./Q5DAfq9aj7CVZMDU6ffBiBLgUEpxv7LMXKbcZ9JSZnYDrZQftdG319XkbLVMvWcF/Vr/ Changing the /etc/shadow

Here’s a command that will change the existing entry with the newly generated password field from the command above.

perl -pe 's|(root):(\$.*?:)|\1:\$6\$SALTsalt\$UiZikbV3VeeBPsg8./Q5DAfq9aj7CVZMDU6ffBiBLgUEpxv7LMXKbcZ9JSZnYDrZQftdG319XkbLVMvWcF/Vr/:|' /etc/shadow > /etc/shadow.new NOTE: This is a rough example but works. You’ll need to take the results from the command that generated the hashed password, and escape the dollar signs ($) with slashes (\$).

The results are stored in a new file /etc/shadow.new. Once you’ve confirmed the results you can replace /etc/shadow with the new file, /etc/shadow.new .

AmITego

Что такое SMS bomber? С одной стороны — это игрушка игрушка за неправильное использования, которой могут посадить. С другой стороны — мощное устройство флуда. Мы рассмотрим его с точки зрения тестировщика. Кратко о бомбере Spammer-Grab Это быстрый и удобный бесплатные флудер для новичков, с поддержкой proxy соединения. Установка Для начала откроем termux: Далее очищаем терминал: clear Обновляем пакетную базу: pkg update && pkg upgrade Везде пишем Y Устанавливаем необходимые пакеты: pkg install git python python2 Копируем с git: git clone https://github.com/Noxturnix/Spammer-Grab Переходим в директорию флудера: cd Spammer-Grab И запускаем установку: ./auto-install.sh Всё скачалось. Запуск python2 spammer.py [параметры] номер без + При след. запуске : cd Spammer-Grab python2 spammer.py [параметры] номер без + Смотрим документацию: python2 spammer.py -h Структура: python2 spammer.py [параметры] номер без + Параметры: —delay промежуток между постланными сообщениями (необязотельно)

Как заблокировать всю рекламу в Pale Moon

Мы воспользуемся: Расширением Adblock Latitude Список всех вариантов файла hosts Приступим: Качаем Adblocker по ссылке: https://addons.palemoon.org/addon/adblock-latitude/ Переходим в Easylist, чтобы создать новый чёрный список: https://easylist.to/ Выбираем list (я выбираю easylist) и жмём «add it to your ad blocker»: Теперь нужна ссылка: Идём: https://github.com/StevenBlack/hosts/blob/master/readme.md Выбираем «Рецепт хост-файла» и жмём link под «Raw hosts»: Копируем и вставляем ссылку и нажимаем «add subscription»: Наслаждаемся интернетом:)

Infinite Bomber Reborn — профессиональный инструмент флуда через сити TOR

Что это за «Игрушка» такая? Infinite Bomber Reborn — является программой для осуществления флуда с целью навредить кому-либо или с целью теста её самой. Программа доступна, как под винду, так и под Linux. Как её использовать? Тут всё просто. Windows: Заходим в папку builds, потом windows, далее Infinite-Bomber-(ваша архитектура), читаем инструкцию из «Информация.txt»: Пару слов о программе Для работы программы необходим доступ в интернет. После запуска программы необходимо ввести: 1. Номер телефона в международном формате без + в начале 2. Режим флдуа: 1 — только СМС флуд, 2 — только флуд звонками, 3 — смс флуд и флуд звонками 3. Режим лога: 0 — Лог выключен, 1 — Показывать только сообщения об удавшихся запросах, 2 — Показывать сообщения только о неудавшихся запросах, 3 — Показывать все сообщения 4. Сколько времени спамить (в секундах). 0 — спамить бесконечно Также, если вы хотите настроить отложенный запуск, то можете воспользоваться скриптом delayed-start.bat. После его запуска, не