ALD Pro. Почему мы решили сделать свое решение для централизованного управления доменом на ОС Astra Linux

Это моя первая статья на «Хабре», и для начала я бы хотел представиться. Меня зовут Евгений Паутов. С сентября 2020 года я работаю менеджером продукта ALD Pro в ГК «Астра». Если говорить о компании, то ее основное направление — это разработка отечественной операционной системы Astra Linux. Помимо самой ОС, ведется разработка нескольких прикладных решений:

- программный комплекс для централизованного управления доменом ALD Pro;

- система виртуализации «Брест»;

- диспетчер подключений виртуальных рабочих мест Termidesk;

- средства резервного копирования RuBackup;

- система управления корпоративной почтой RuPost.

Более подробную информацию об этих продуктах можно найти на официальном сайте компании.

В этой статье речь пойдет про ALD Pro.

Сегодня для администрирования домена на Linux в основном используется открытый программный продукт FreeIPA. Решение достаточно популярное и многофункциональное. Но для его использования требуется достаточно хорошее понимание работы Linux-систем. Также необходимо знание английских терминов, так как перевод FreeIPA не всегда бывает точным и не совпадает с терминологией, к которой привыкли администраторы Windows. В итоге мы получаем ситуацию, когда на волне повсеместного импортозамещения администраторам, привыкшим к работе с MS Active Directory, требуется дополнительное время на погружение и изучение специфики Linux. Для организаций это влечет дополнительные ресурсы на обучение сотрудников, а иногда временные задержки при переходе на отечественное ПО. Особенно это заметно при внедрении в регионах, где не всегда можно встретить достаточно квалифицированных специалистов.

Даже имея соответствующую квалификацию и опыт работы, администрировать Linux порой непросто: до сих пор не было доступных решений для работы с групповыми политиками, удаленной установки ПО и других вещей, с которыми админы сталкиваются ежедневно. Приходится использовать несколько решений, а не только FreeIPA, и часто возникает необходимость в написании скриптов или даже программировании.

Мы воспользовались опытом нашего департамента внедрения и сопровождения в части развертывания и настройки у заказчиков систем управления доменом и собрали функциональные требования к системе, которая позволила бы упростить как администрирование Linux, так и переход на подобное решение с импортного ПО. После этого провели аналитику рынка текущих программных продуктов и в результате пришли к выводу, что систем с требуемой функциональностью практически нет.

Мы декомпозировали весь скоуп требований, расписали пользовательские сценарии и приступили к разработке системы. В этот раз мы начали не с написания кода, а с проектирования интерфейса, ориентируясь на необходимый клиентам функционал. Каждый макет, каждая экранная форма и сценарии в целом согласовывались со специалистами из департамента внедрения, которые понимают специфику администрирования ОС Astra Linux и имеют достаточный опыт работы с администраторами.

На первом этапе был разработан и протестирован на фокус-группе кликабельный прототип системы. Параллельно мы спроектировали архитектуру, выбрали оптимальные компоненты, чтобы построить полноценное решения для администрирования домена. Подробнее о критериях и методике выбора компонент я расскажу в следующей статье.

Итак, что же такое ALD Pro?

ALD Pro представляет собой web-приложение с доступом из браузера. Обязательное условие для начала работы с системой — наличие соответствующих прав доменной учетной записи администратора. Авторизация происходит по протоколу Kerberos, и сотруднику не требуется вводить учетные данные.

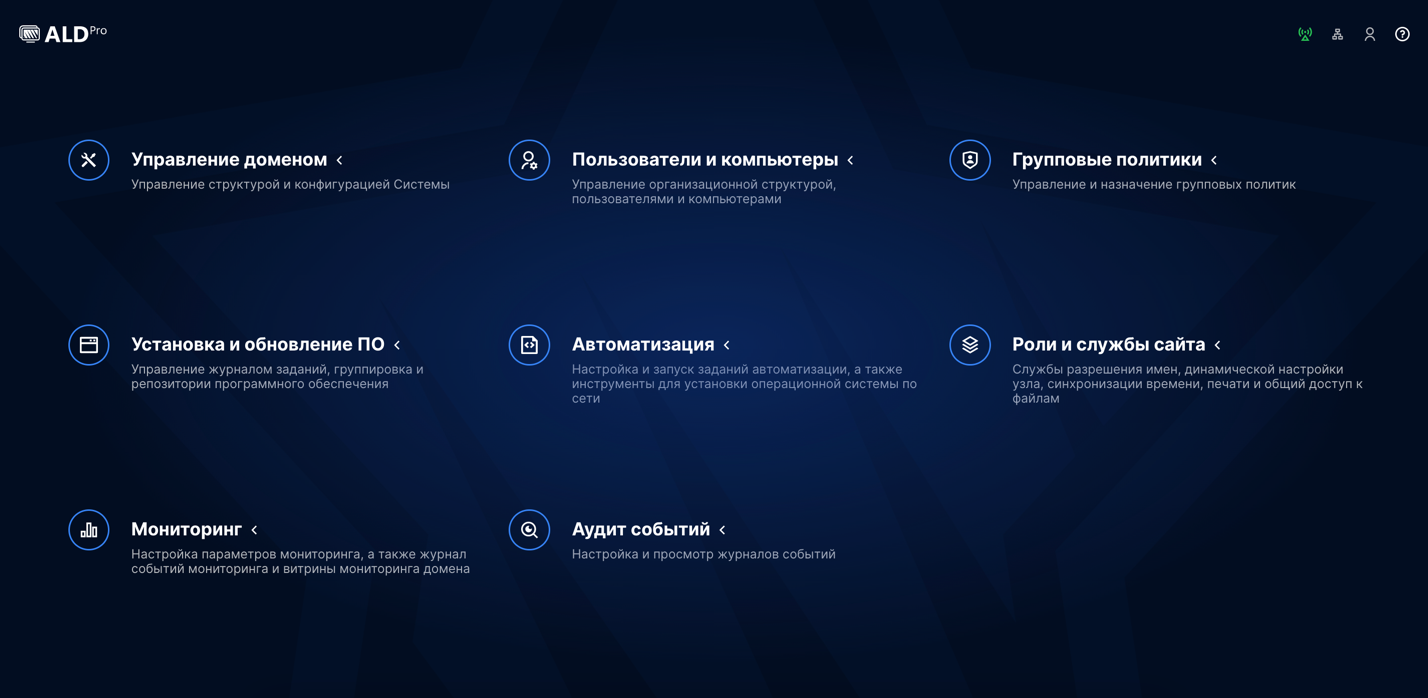

При запуске системы администратор видит экран рабочего стола, где по модулям разделена вся базовая функциональность для администрирования парка компьютеров.

ALD Pro позволяет настраивать и управлять:

- параметрами домена;

- иерархией организационной структуры;

- объектами домена: компьютерами, пользователям и группами;

- групповыми политиками организаций и подразделений (по аналогии с MS Active Directory);

- политиками паролей и доступом к узлу;

- ролями и службами сайтов;

- такими сетевыми сервисами как разрешение имен, синхронизация времени, DNS, службы печати и доступ к файлам.

Помимо управления самим доменом, в системе реализован ряд других немаловажных функций:

- установка ОС по сети;

- инсталляция и обновление ПО на подключенных компьютерах;

- удаленный доступ к рабочим столам пользователей;

- мониторинг состояния домена и серверов;

- журналирование событий и просмотр системных логов;

- миграция данных из MS Active Directory.

Интерфейс системы ориентирован на максимально удобное и простое использование:

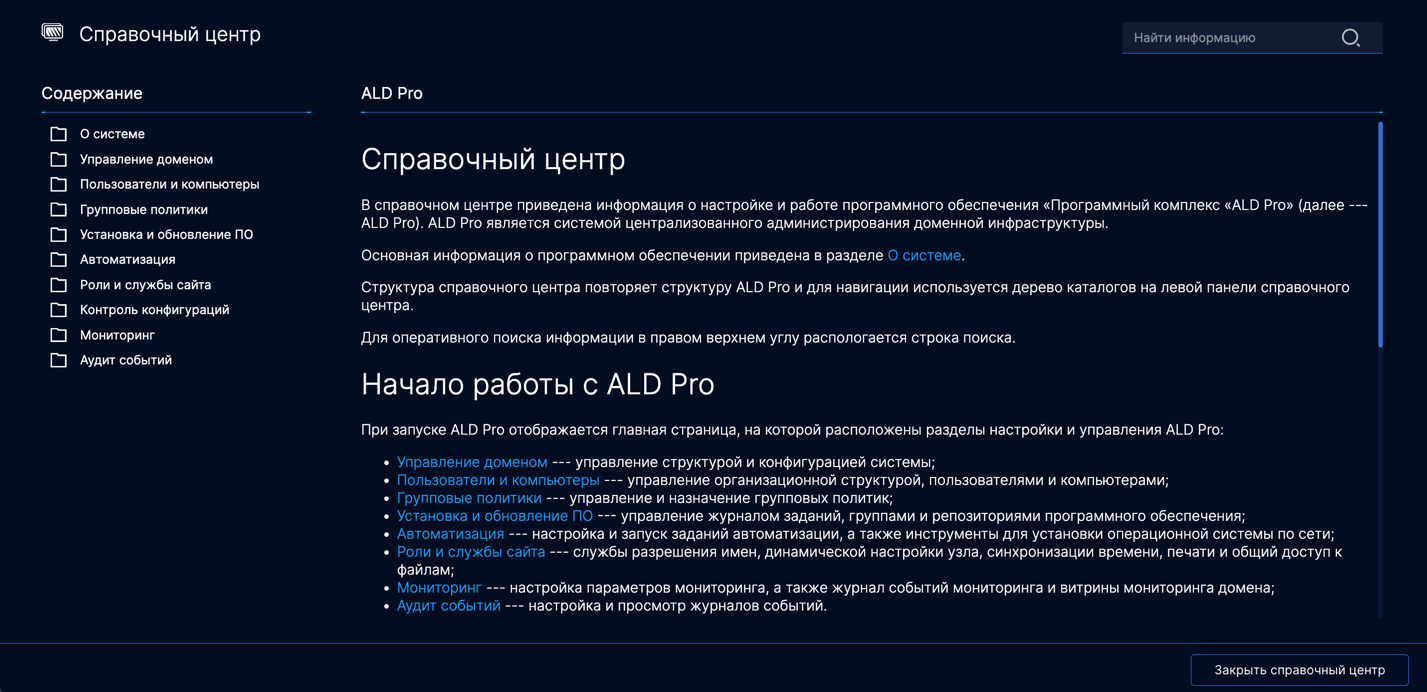

Информация о работе с ALD Pro доступна прямо из интерфейса — нет необходимости читать отдельную документацию.

По нажатию на кнопку открывается «Справочный центр» с полной информацией о работе с ALD Pro в соответствии со структурой системы.

Разделы сгруппированы логически, а навигация по ним вынесена в верхнюю часть, что позволило увеличить полезную рабочую область.

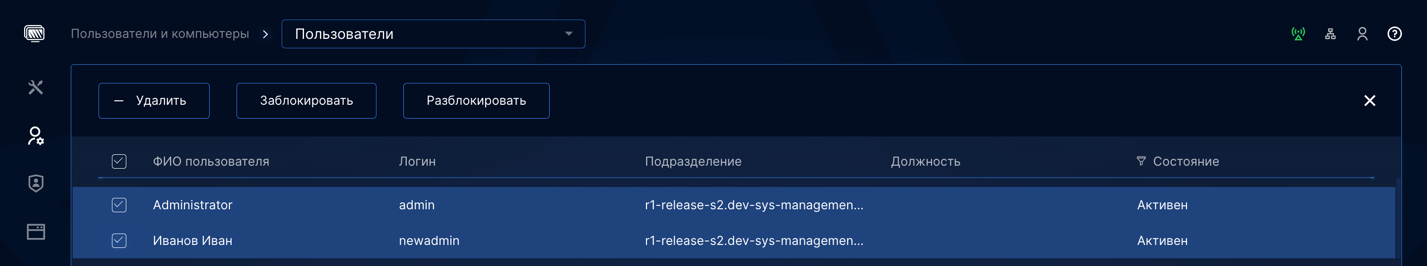

В списки вынесена наиболее важная оперативная информация, а также реализованы сквозной поиск и фильтрация данных.

Часто используемые функции, такие как меню или элементы управления групповыми операциями, по умолчанию скрыты и отображаются в зависимости от контекста (выполняемых действий).

Результат выполнения операций отображается в виде уведомлений.

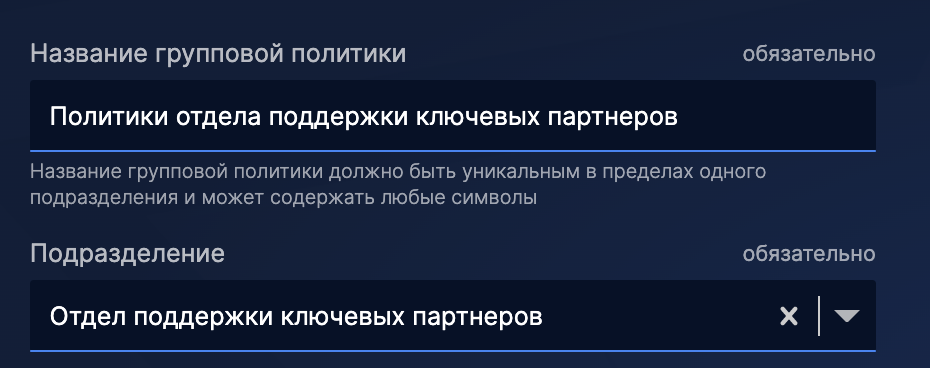

Для полей ввода данных добавлены текстовые пояснения на русском языке, а также настроены правила валидации для исключения ошибок при вводе информации.

Забегая вперед, скажу, что «под капотом» для управления службой каталогов используется та же FreeIPA, но с некоторыми изменениями в части работы с ней:

- добавлена возможность управления иерархией подразделений как отдельной сущностью, аналогично оргюнитам в MS AD;

- оптимизирована скорость работы FreeIPA при работе с большим количеством записей;

- в интерфейс ALD Pro вынесены только необходимые поля данных, которые нужно заполнить, и это позволило значительно «разгрузить» интерфейс пользователя;

- есть возможность добавлять кастомные поля в карточки пользователей (на уровне объектов домена).

Roadmap ALD Pro

В апреле 2021 выпущен MVP системы, который в течение всего года был продемонстрирован более 100 организациям. С января 2022 года многие заказчики уже получили релиз-кандидат, который смогли протестировать самостоятельно.

На основании обратной связи можно делать вывод, что рынок нуждается в подобном решении — многие хотели бы его использовать.

Безусловно, многие функции, которые есть в MS AD, еще предстоит реализовать, но базовые сценарии администрирования уже будут доступны в 1 релизе, который запланирован на первую половину 2022 года.

Наша команда верит: администрировать Linux станет проще и удобнее. Идея и кредо, заложенное в продукт, звучит так: «Простое решение сложных задач».

Посоветуйте системы для централизованного управления АРМ в сети Linux

Доброго времени суток, уважаемые ЛОРовчане.

Нужна ваша помощь в решении довольно обширного вопроса.

Есть некая организация (с более 100 АРМ), есть сервера.

Структура следующая:

Ну и так далее, принцип я думаю Вы поняли.

Так вот, посмотрев в Интернете готовые реализации, я наткнулась только на это, но оно через чур замудренное.

Вообще нужно, чтобы АРМ-ы:

1. Использовали авторизацию не локальную, а серверную (это что-то вроде контроллера домена). То есть, пароль можно было менять на сервере, а не на каждом АРМ по отдельности.

2. Все политики и группы также брались с сервера (по принципу Active Directory). Причем допустим для каждого ОТДЕЛА свои права.

3. ПО (нужные пакеты) устанавливались в соответствии с white-list на сервере (сложно объяснить на пальцах). То есть, если в неком white-list прописан определенный пакет, то он автоматически устанавливается на АРМ (в соответствии с назначенными правами и привилегиями).

Прошу Вас, посоветуйте пожалуйста, как и на чем можно это реализовать, хотя бы частично.

И не советуйте реализацию по типу «тонкий клиент-сервер», это не подойдет по аппаратным возможностям сервера.

Я сама не особо знаю о всех существующих системах и пакетах и не особо понимаю, как и на чем можно это все реализовать.

Ах да, чуть не забыла. Реализация на deb-подобной системе.

Спасибо Вам большое заранее за конструктивные и полезные советы!

1. Использовали авторизацию не локальную, а серверную (это что-то вроде контроллера домена). То есть, пароль можно было менять на сервере, а не на каждом АРМ по отдельности.

Поднимаешь ldap сервер и настраиваешь авторизацию на всех Linux через этот ldap или поднимаешь контроллер домена на SAMBA и вводишь Linux машины в домен.

Для удобства управления можешь поднять отдельно для себя виртуалку с Windows, ввести её в samba домен и установить пакет с оснастками для администрирования.

2. Все политики и группы также брались с сервера (по принципу Active Directory). Причем допустим для каждого ОТДЕЛА свои права.

В случае LDAP или домена и группы и политики будут браться с сервера. А какие политики тебе нужны? В Linux нет таких политик как в Active Directory, всё на группах.

3. ПО (нужные пакеты) устанавливались в соответствии с white-list на сервере (сложно объяснить на пальцах). То есть, если в неком white-list прописан определенный пакет, то он автоматически устанавливается на АРМ (в соответствии с назначенными правами и привилегиями).

Тут либо разбираться про установку софта через ssh удалённо, но более правильный вариант использования ansible. Нужно на все Linux установить клиент, а далее на сервере уже только писать нужные конфигурации по выполнению команд на нужных тебе Linux системах.

ValdikSS ★★★★★ ( 15.09.19 23:14:46 MSK )

Последнее исправление: ValdikSS 15.09.19 23:16:10 MSK (всего исправлений: 1)

В случае LDAP или домена и группы и политики будут браться с сервера. А какие политики тебе нужны? В Linux нет таких политик как в Active Directory, всё на группах.

Ну если просто объяснить, то допустим ОТДЕЛ-1 имеет права на установку и использования определенного списка ПО, а ОТДЕЛ-2 — нет. То есть ОТДЕЛ-2 не может установить и запустить ПО, предназначенное только для ОТДЕЛ-1. Ну как-то так я хотела сказать.

Да, и спасибо Вам большое за подробное разъяснение на чем все это можно развернуть. Будем пробовать.

И эту всю радость надо считать в деньгах. И по факту коробочная WinSERV-Стандарт эдишон выйдет дешевле, чем пляски с бубнами вокруг изучения одного из dir.servers.

Про скорость ввода в эксплуатацию вообще лучше промолчать.

Зачем? Очередная тема; горит курсач.

Поставь samba и настрой на нём контроллер домена, админить можно его с виртуалки с Windows, если не хочется разбираться как в консоли работать.

Там есть утилиты для администрирования в графике.

Ну если просто объяснить, то допустим ОТДЕЛ-1 имеет права на установку и использования определенного списка ПО

Ты видимо не понимаешь как устроен Linux. Если говорить про установку ПО, то пользователь должен обладать правами суперпользователя в системе, а это неправильно.

использования определенного списка ПО

То ПО, что ты поставишь пользователю на его ПК он и будет использовать. Если нужно разграничить права, то тогда создавай группы на целевой машине, делай владельцем бинарников соответствующего ПО эту группу и только этой группе разрешай запускать бинарники. Т.е. только пользователи, входящие в группы смогут запускать соответствующее ПО.

Установку ПО, назначение групп и прочее тебе придётся делать через ansible, в нём пишешь модули и в них указываешь какое ПО, какие настройки для какой Linux машины делать.

Установку ПО как на контроллере домена в зависимости от учётной записи, которая авторизуется на локальной машине, сделать не получится, по крайней мере я не знаю такого способа.

То есть ОТДЕЛ-2 не может установить и запустить ПО, предназначенное только для ОТДЕЛ-1. Ну как-то так я хотела сказать.

Перечитай ещё раз первое моё сообщение в теме. Я тебе там всё расписал, установку софта и разграничение прав делай через ansible, ну либо можешь сам написать скрипты и выполнять их через ssh, но правильнее ansible.

Установку софта сам пользователь делать не должен, у него не должно быть админских прав на машине.

Читай первоё моё сообщение, картина того, как ты хочешь сделать и как можно сделать в реальности отличается. Некоторые твои хотелки делаются другим способом и на другом уровне, читай все мои ответы.