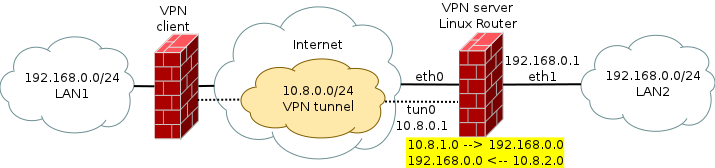

Объединение двух локальных сетей с одинаковым номерами сетей на Linux-шлюзе

При создании локальной сети не каждый администратор подходит с ответственностью к выбору диапазона адресов. А может и не каждый догадывается о наличии частных диапазонов кроме 192.168.0.0/24. И со временем такая бомба замедленного действия может дать о себе знать. Локальные сети объединяются, возникает потребность в коммуникации между хостами разных сетей. И тут выясняется, что номера сетей совпадают. И менять их по каким либо причинам проблематично или невозможно.

В таком случае, серверу, маршрутизирующему пакеты между сетями, остается сделать вид, что номера сетей различны и выдавать желаемое за действительное. В богатом арсенале Linux есть средства для таких манипуляций: iptables с NETMAP и утилита ip.

Цель

Из сети LAN1 мы хотим послать пакет в сеть LAN2. Но мы не можем послать его в сеть, номер которой одинаков с нашим. В самом частом случае 192.168.0.0/24. Если такой пакет появится в LAN1, он не будет знать, что есть LAN2, он будет искать такую машину в LAN1. Таковы правила маршрутизации по умолчанию.

Значит, надо посылать пакеты с другими адресами, которые уйдут в роутер.

Как это должно вглядеть для наблюдателя из LAN1

Например, пользователь сети LAN1 будет видеть сеть LAN2 как 10.8.1.0/24. Тут уже никакого пересечения адресов. LAN1 доволен.

Как это выглядит с обеих сторон

Из LAN1 приходит пакет с адресом отправителя 192.168.0.100 и адресом назначения 10.8.1.200. Из роутера с интерфейса LAN2 выходит тот же пакет с адресом отправителя 10.8.1.100 и с адресом назначения 192.168.0.200. Пакет проходит до адреса назначения и тот шлет в ответ на адрес отправителя со своим адресом. Пакет уходит в роутер. В нем происходит обратное преобразование и пользователь LAN1 получает ответ с того адреса, на который отправил пакет.

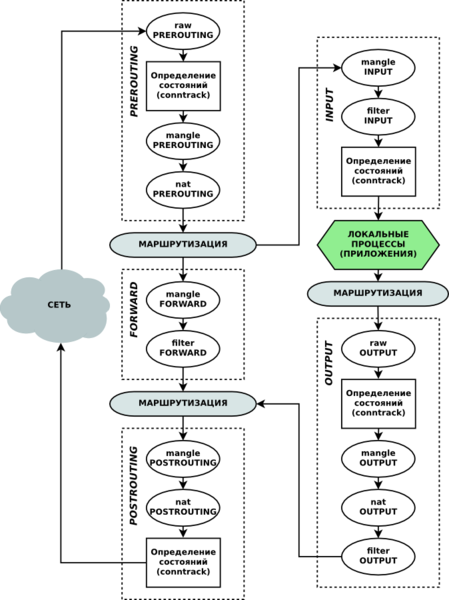

Теория. Путь пакета в ядре роутера: netfilter

Здесь я попытаюсь рассказать о путешествии транзитного трафика через наш Linux-роутер. Для полного понимания процесса путешествия пакета лучше видеть схему его прохождения из Википедии по цепочкам netfilter.

Наш пакет с [источником|назначением] [192.168.0.100|10.8.1.200] попадает на сетевой интерфейс роутера и первой его цепочкой будет PREROUTING.

PREROUTING

Проходя по цепочке он попадает в таблицу PREROUTING mangle. В которой посредством iptables мы определяем интерфейс, с которого он пришел, и адрес источника. Если это наш пациент, мы его помечаем действием MARK.

После чего пакет [192.168.0.100|10.8.1.200|(marked)] попадает в таблицу nat. Эта таблица предназначена для трансляции адресов. Поскольку не существует реального адреса 10.8.1.200, то на последующем этапе маршрутизации пакет будет отброшен или уйдет в неизвестном направлении. Поэтому заменяем ему адрес назначения на тот, на который он действительно должен пойти именно тут: [192.168.0.100|192.168.0.200|(marked)]. Делается это действием NETMAP, которое заменяет номер сети по маске.

ROUTING

Наш пакет пакет попадает на этап принятия решения, куда он должен идти дальше. Он промаркирован, поэтому можем отправить его в специальную таблицу маршрутизации, которую мы создали для такого случая. Там принимается решение, что пакет не предназначен для локального компьютера и должен идти в LAN2.

Пакет успешно проходит цепочку FORWARDING. Попадает опять на этап маршрутизации. Если в FORWARDING с ним ничего не случилось, а по идее не должно было. Он идет тем же путем. После чего попадает в POSTROUTING.

POSTROUTING

Без изменений доходя до таблицы nat. Мы должны изменить адрес источника. Ведь ответ на пакет [192.168.0.100|192.168.0.200] будет отправлен в локальную сеть, а не в роутер. Чтоб он попал обратно в роутер, меняем адрес источника на несуществующий [10.8.1.100|192.168.0.200]. Опять же NETMAP. После этого пакет выходит в LAN2.

С ответным пакетом проделываем обратную процедуру, чтоб он дошел до изначального источника.

Реализация

iptables -t mangle -A PREROUTING -i tun0 -d 10.8.1.0/24 -j MARK --set-mark 8Метим входящие пакеты на нашу несуществующую сеть для дальнейшего их опознавания в netfilter. Можно обойтись и без меток, использовать в качестве критериев адрес источника, входной интерфейс и адрес назначения, но в случае сложной маршрутизации с отдельными таблицами маршрутизации решить куда отправить пакет будет проще всего по метке.

iptables -t nat -A PREROUTING -m mark --mark 8 -j NETMAP --to 192.168.0.0/24iptables -t nat -A POSTROUTING -m mark --mark 8 -j NETMAP --to 10.8.2.0/24В POSTROUTING NETMAP подменяет адрес источника.

После этого все обращения на подсеть 10.8.1.0/24 будут выглядеть внутри LAN2, как обращения из подсети 10.8.2.0/24.

ROUTING

Чтобы маршрутизировать пакеты по метке необходимо создать свою таблицу маршрутизации.Редактируем /etc/iproute2/rt_tables, добавляя уникальное число и название новой таблицы.

256 netmap

Далее надо добавить правило, по которому в эту таблицу будут направляться пакеты на маршрутизацию.

ip ru add fwmark 8 lookup netmapТеперь помеченные пакеты будут уходить на маршрутизацию в таблицу netmap.

И последним шагом нужно определить маршруты в таблице netmap.

ip route add default dev eth1 table netmapИли можно указать в особом случае отдельный шлюз, если в эту сеть трафик от роутера идет через него. Что-то в духе:

ip route add default via 192.168.1.254 dev eth1 table netmapПока рано радоваться, к нам придет ответ из LAN2 [192.168.0.100|10.8.2.200].

Надо сделать все тоже самое, но только преобразовать обратно. Увы, netfilter сам этого не делает. Все действия уже описаны, приведу только последовательность команд для преобразования адресов в одну и в обратную сторону. (В первой таблице маршрутизации необходимости в данном случае нет, но при иных обстоятельствах может понадобиться.)

ip rule add fwmark 8 lookup netmap ip route add 192.168.0.0/24 dev eth1 table netmap iptables -t mangle -A PREROUTING -i tun0 -d 10.8.1.0/24 -j MARK --set-mark 8 iptables -t nat -A PREROUTING -m mark --mark 8 -j NETMAP --to 192.168.0.0/24 iptables -t nat -A POSTROUTING -m mark --mark 8 -j NETMAP --to 10.8.2.0/24 # в обратную сторону ip rule add fwmark 9 lookup netmap2 ip route add 192.168.0.0/24 dev tun0 table netmap2 iptables -t mangle -A PREROUTING -i eth1 -d 10.8.2.0/24 -j MARK --set-mark 9 iptables -t nat -A PREROUTING -m mark --mark 9 -j NETMAP --to 192.168.0.0/24 iptables -t nat -A POSTROUTING -m mark --mark 9 -j NETMAP --to 10.8.1.0/24Результаты

12:46:46.358969 IP 192.168.0.100.41930 > 10.8.1.200.5900: Flags [P.], seq 647:657, ack 261127, win 1213, options [nop,nop,TS val 460624 ecr 171318], length 10

12:46:46.358978 IP 10.8.2.100.41930 > 192.168.0.200.5900: Flags [P.], seq 647:657, ack 261127, win 1213, options [nop,nop,TS val 460624 ecr 171318], length 10

12:46:46.505847 IP 192.168.0.200.5900 > 10.8.2.100.41930: Flags [.], ack 657, win 64879, options [nop,nop,TS val 171320 ecr 460624], length 0

12:46:46.505861 IP 10.8.1.200.5900 > 192.168.0.100.41930: Flags [.], ack 657, win 64879, options [nop,nop,TS val 171320 ecr 460624], length 0

12:47:46.363905 IP 192.168.0.100 > 10.8.1.200: ICMP echo request, id 2111, seq 1, length 64

12:47:46.363922 IP 10.8.2.100 > 192.168.0.200: ICMP echo request, id 2111, seq 1, length 64

12:47:46.364049 IP 192.168.0.200 > 10.8.2.100: ICMP echo reply, id 2111, seq 1, length 64

12:47:46.364054 IP 10.8.1.200 > 192.168.0.100: ICMP echo reply, id 2111, seq 1, length 64

Tcpdump отлично демонстрирует, как происходит преобразование адресов на входе в один интерфейс и на выходе в другой и в обратную сторону.

Так же отлично работают остальные сервисы, типа Samba и ее аналог на Windows.

Note

Если соединение между сетями организовано посредством туннеля OpenVPN, то для правильной маршрутизации со стороны клиента в конфиг сервера необходимо добавить дополнительный маршрут через туннель.

push «route 10.8.1.0 255.255.255.0»

Warning!

При отладке конфигурации не пытайтесь законнектиться к серверу, на котором шлюз. Соединяйтесь с машинами за ним в LAN2.

И вот почему. Правила расчитаны, что пакет будет проходить через шлюз, i. e.

PREROUTING -> Маршрутизация -> FORWARD -> Маршрутизация -> POSTROUTING

Если пакеты будут адресованы 10.8.2.1 (серверу), то они в результате маршрутизации пойдут в цепочку INPUT и преобразование адреса источника в POSTROUTING не будет выполнено.

PREROUTING -> Маршрутизация -> INPUT -> Приложение

Соответственно, адрес источника не будет измненен и ответ будет послан не на 10.8.2.xy, а на 192.168.0.xy — на маршрут по умолчанию для этого диапазона, т. е. в LAN2, а не в LAN1.

Создание соединения между 2-мя linux компьютерами через Wi-Fi на примере Ubuntu

Бывают случаи когда необходимо соединить компьютеры или раздать через компьютер интернет для телефона через Wifi.

Допустим соединяем 2 ноутбука оснащенные wifi картами.

На первом компьютере выполняем:

ifconfig wlan0 down

iwconfig wlan0 channel 6

iwconfig wlan0 mode ad-hoc

iwconfig wlan0 essid ‘wifi’

iwconfig wlan0 key your_pass

ifconfig wlan0 192.168.1.1

На втором делаем тоже самое только изменив IP адрес:

ifconfig wlan0 down

iwconfig wlan0 channel 6

iwconfig wlan0 mode ad-hoc

iwconfig wlan0 essid ‘wifi’

iwconfig wlan0 key your_pass

ifconfig wlan0 192.168.1.2

Все сеть готова 🙂 можете обмениваться файлами, ширить интернет, играть и т.д.

Так же этот пример применим если необходимо подключить iPhone к интернету, выполняем на компьютере заменяя ethX, IP_YOUR_LAN_CARD номером сетевой карты и IP адресом сетевухи через которую идет подключение к инету :

ifconfig wlan0 down

iwconfig wlan0 channel 6

iwconfig wlan0 mode ad-hoc

iwconfig wlan0 essid ‘wifi’

iwconfig wlan0 key your_pass

ifconfig wlan0 192.168.1.1

iptables -A POSTROUTING -t nat -s 192.168.1.2 -o ethX -j SNAT —to-source IP_YOUR_LAN_CARD

echo 1 > /proc/sys/net/ipv4/ip_forward

Ловим телефоном сеть, устанавлием IP 192.168.1.2 Шлюз 192.168.1.1 и ДНС выданный вам провайдером. Интернет должен работать 😉

7 комментариев

Vovanys, а можно ли подобным образом заставить WiFi чип (не ноутбука, а некоего другого устройства) убедить работать в качестве точки доступа?

От чего зависит такая возможность?

sudo apt-get install iw вообще не надо это отдельная утилита которой в описании ты походу ни разу не воспользовался

ifconfig wlan0 down

iwconfig wlan0 channel 6

Error for wireless request «Set Frequency» (8B04) :

SET failed on device wlan0 ; Network is down.

так и должно быть.

не должно..

под рутом пробуешь?

Network Manager попробуй приостановить sudo /etc/init.d/network-manager stop

под рутом

# ifconfig wlan0 down

# iwconfig wlan0 channel 6

Error for wireless request «Set Frequency» (8B04) :

SET failed on device wlan0 ; Network is down.

# iwlist scan

wwan0 Interface doesn’t support scanning.

ppp0 Interface doesn’t support scanning.

eth0 Interface doesn’t support scanning.

lo Interface doesn’t support scanning.

wlan0 Interface doesn’t support scanning : Network is down

# /etc/init.d/network-manager stop

Rather than invoking init scripts through /etc/init.d, use the service(8)

utility, e.g. service network-manager stop Since the script you are attempting to invoke has been converted to an

Upstart job, you may also use the stop(8) utility, e.g. stop network-manager

network-manager stop/waiting

# ifconfig wlan0 down

# iwconfig wlan0 channel 6

Error for wireless request «Set Frequency» (8B04) :

SET failed on device wlan0 ; Network is down.

# /etc/init.d/network-manager start

Rather than invoking init scripts through /etc/init.d, use the service(8)

utility, e.g. service network-manager start Since the script you are attempting to invoke has been converted to an

Upstart job, you may also use the start(8) utility, e.g. start network-manager

network-manager start/running, process 6122

# ребут # modprobe ath9k чтобы беспроводная снова появилась в менежере соединений как то так … (

Добавить комментарий Отменить ответ

Этот сайт использует Akismet для борьбы со спамом. Узнайте, как обрабатываются ваши данные комментариев.