- Sysadminium

- Схема сети

- Настройка первого роутера

- Создание корневого сертификата

- Создание сертификата для SSTP

- Экспорт корневого сертификата

- Создание сервера SSTP

- Настройка фаервола

- Настройка второго роутера

- Загрузка и импорт сертификата

- Создание исходящего SSTP интерфейса

- Настройка маршрутизации на обоих роутерах

- Настройка фаервола на обоих роутерах

- Итог

- Настройка SSTP Сервера и клиента

- Схема сети

- Настройка сервера SSTP

- Настройка SSTP клиента на Микротик

- 89 вопросов по настройке MikroTik

Sysadminium

В этой статье описывается процесс объединения двух офисов с помощью VPN протокола SSTP на базе двух роутеров MikroTik.

Схема сети

Будем реализовывать следующую схему:

В каждом офисе есть роутер MikroTik, дающий доступ в интернет.

- Первый роутер:

- внутренний IP — 192.168.0.1

- обслуживает локальную сеть 192.168.0.0/24

- внешний IP — 91.205.152.36

- внутренний IP — 192.168.1.1

- обслуживает локальную сеть 192.168.1.0/24

- внешний IP — 93.203.117.48

Нам нужно соединить оба роутера MikroTik с помощью VPN соединения SSTP. Дополнительно нужно настроить маршрутизацию и фаервол, чтобы компьютеры из одного офиса могли достучаться до компьютеров в другом офисе.

Настройка первого роутера

Создание корневого сертификата

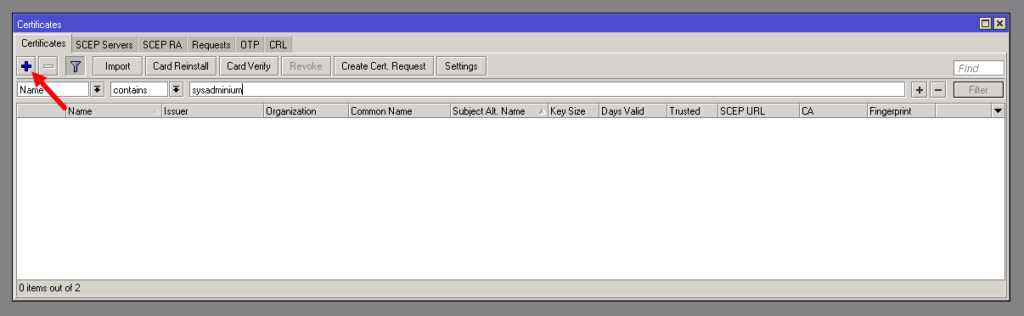

Так как протокол SSTP использует TLS сертификаты, то мы должны выпустить корневой сертификат, и с помощью него выпустить сертификат для SSTP сервера. Для этого перейдем в System / Certificate и создадим новый сертификат.

При создании корневого сертификата заполняем поля следующем образом:

- Name — видимое имя сертификата.

- Common Name — имя субъекта, которому выдан сертификат. Например, если бы мы делали сертификат для домена, то здесь нужно было бы указать имя этого домена. В корневом сертификате можно указать любое имя, например имя сертификата (Name) или имя организации (Organization).

- Key Size — длина ключа.

- Days Valid — срок действия сертификата в днях.

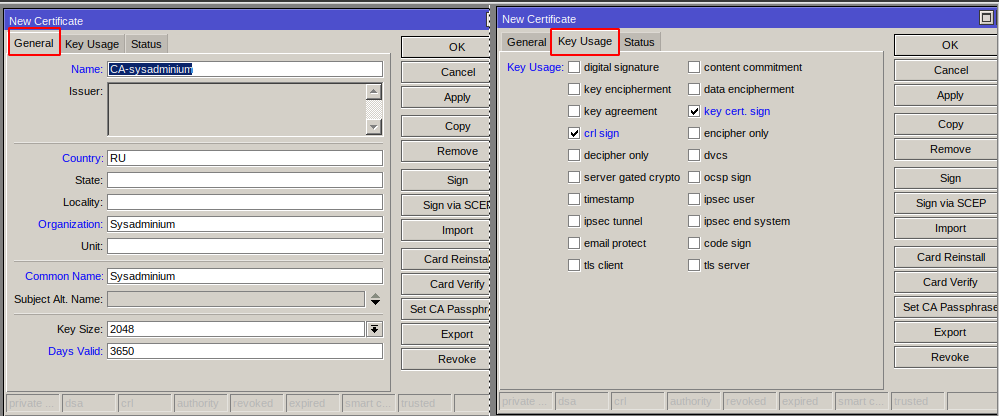

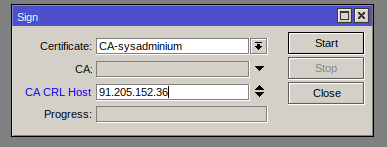

Сохраним сертификат нажав кнопку Apply, и подпишем его нажав кнопку Sign. В открывшемся окне следует заполнить поле CA CRL Host, здесь можно указать внешний IP роутера, к которому будет подключаться другой роутер. Для подписания нажимаем кнопку Start.

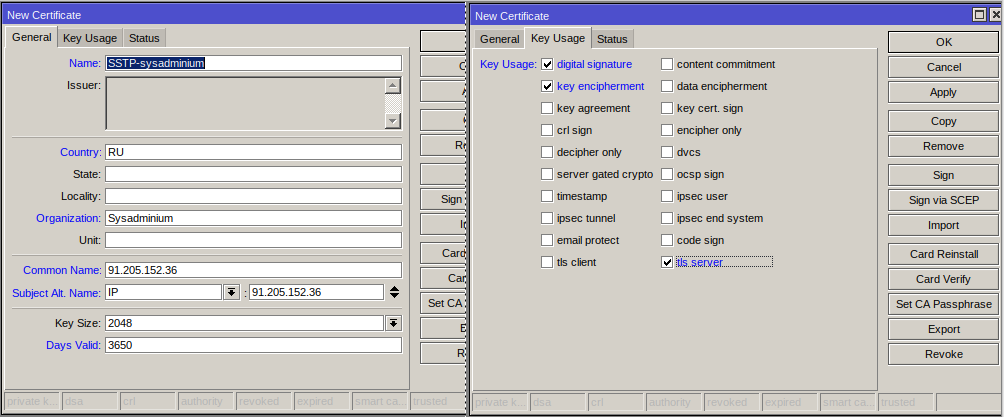

Создание сертификата для SSTP

Теперь выпустим сертификат для SSTP сервера:

Главное здесь заполнить следующие поля:

- Common name — так как мы выпускаем сертификат для SSTP сервера, то нужно указать его IP адрес, то есть внешний адрес роутера.

- Subject Alt. Name — здесь тоже вписываем внешний адрес роутера.

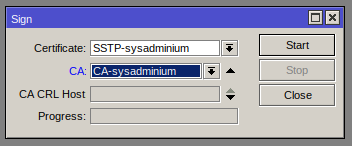

Сохраним сертификат нажав кнопку Apply, и подпишем его нажав кнопку Sign. При подписании нужно указать корневой сертификат, созданный нами ранее:

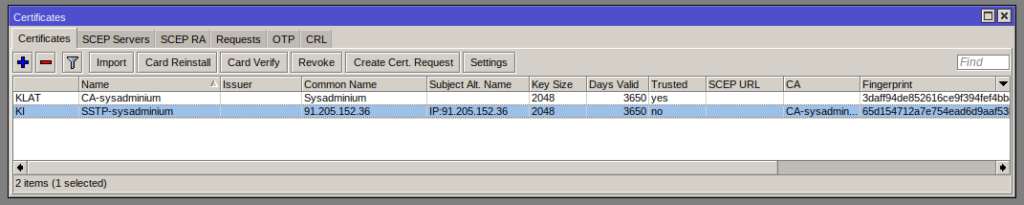

В итоге получилось два сертификата:

Экспорт корневого сертификата

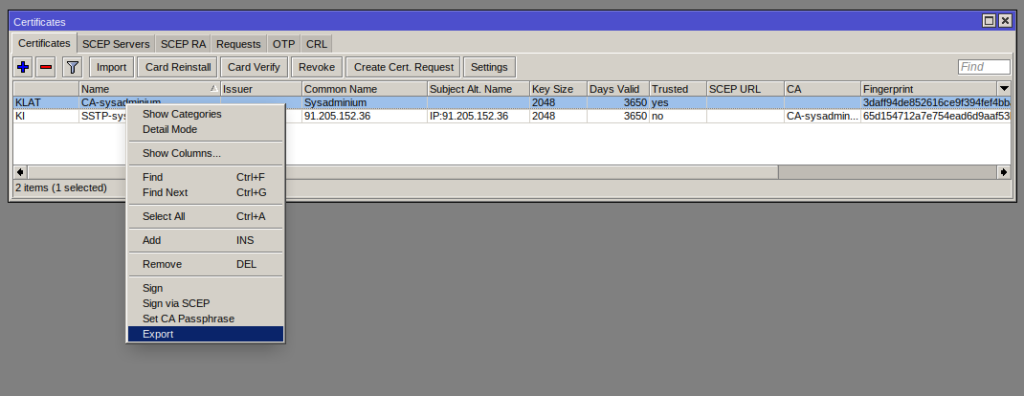

На второй роутер нужно будет установить корневой сертификат, поэтому экспортируем его. Для этого нажимаем на нём правой кнопкой мыши и выбираем Export:

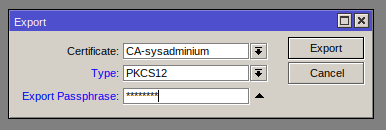

В открывшемся окне, в поле Type ставим PKCS12 и придумываем пароль:

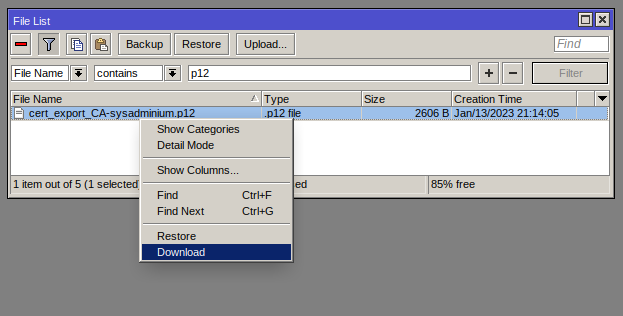

Найти и скачать выгруженный сертификат можно в разделе Files.

Создание сервера SSTP

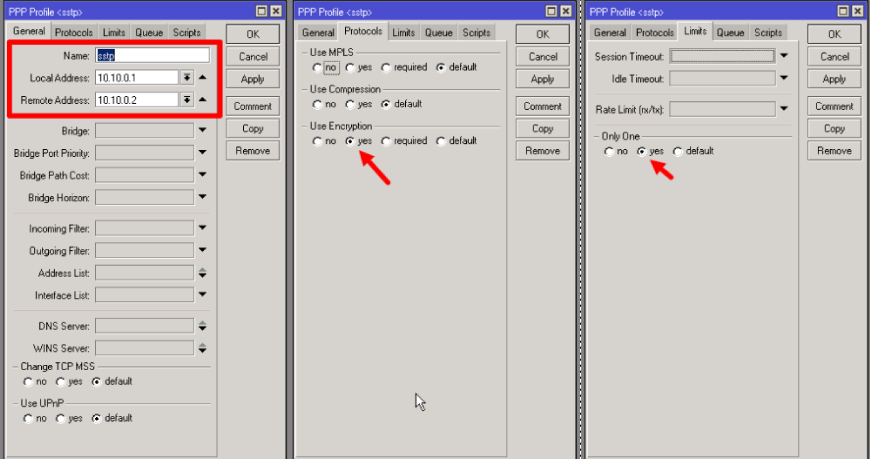

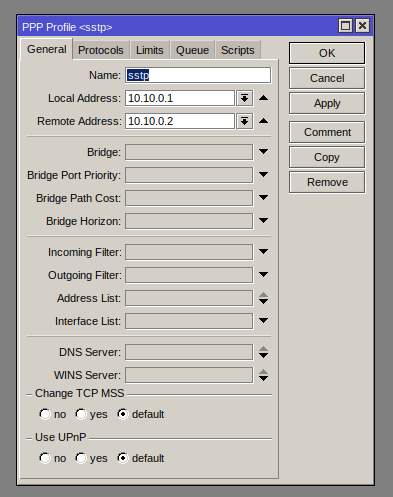

Переходим в раздел PPP и для начала создадим новый профиль, это делается на вкладке Profiles. При создании нового профиля заполняем поля на вкладках:

- General — укажем имя профиля, локальный и удалённый адрес для VPN-соединения;

- Protocols — выбираем Use Encription;

- Limits — я указываю, что к серверу с таким профилем может подключиться только 1 клиент:

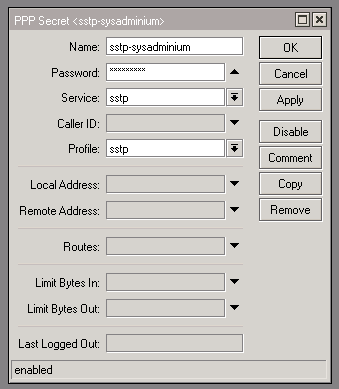

Теперь создаем секрет (логин и пароль для подключения). Для этого переходим на вкладку Secrets и создаём новый секрет. При создании секрета укажем имя, пароль, сервис и используемый профиль:

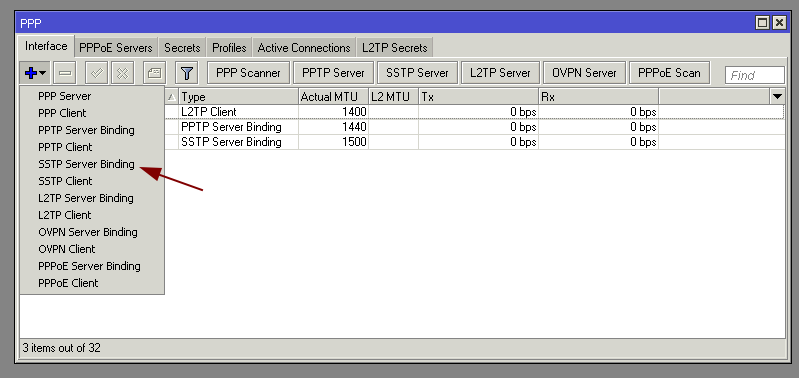

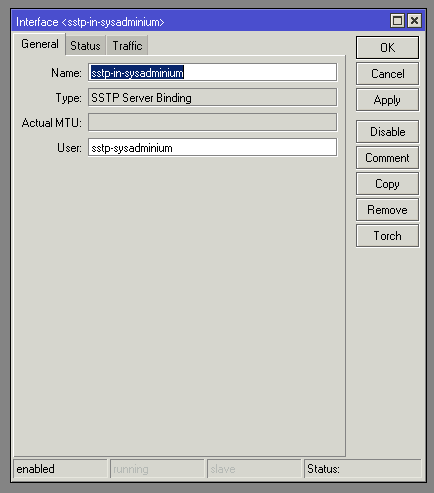

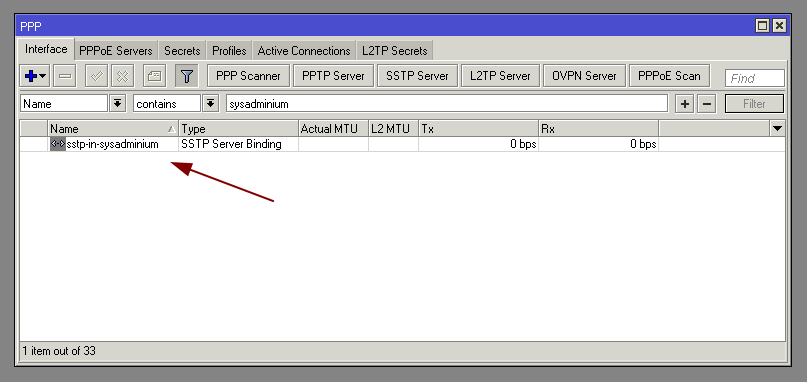

Теперь добавляем интерфейс сервера SSTP, для этого переходим на вкладку Interface. И добавляем SSTP Server Binding:

Заполняем поля (в поле User нужно указать имя придуманное в секрете):

Получился такой интерфейс сервера SSTP к которому можно подключаться:

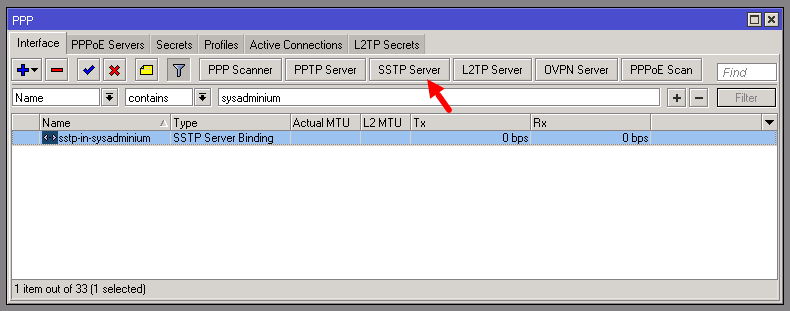

Осталось настроить и включить SSTP Server, для этого нажимаем кнопку SSTP Server:

В открывшемся окне заполняем следующие поля:

Здесь нужно указать сертификат, подготовленный профиль, и включить сервер (Enable). Дополнительно я указал версию TLS — only-1.2.

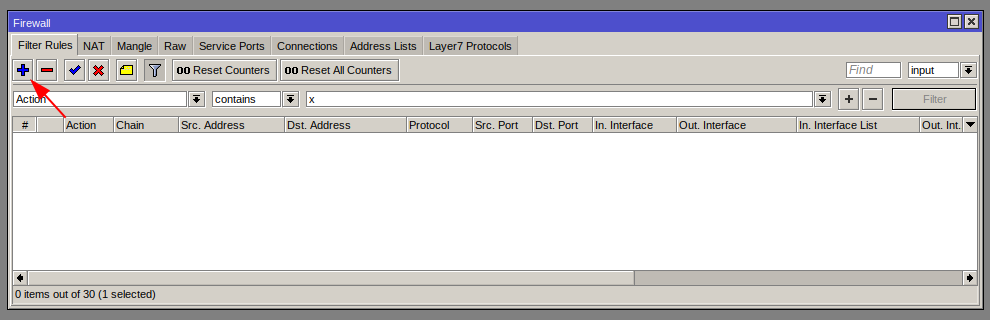

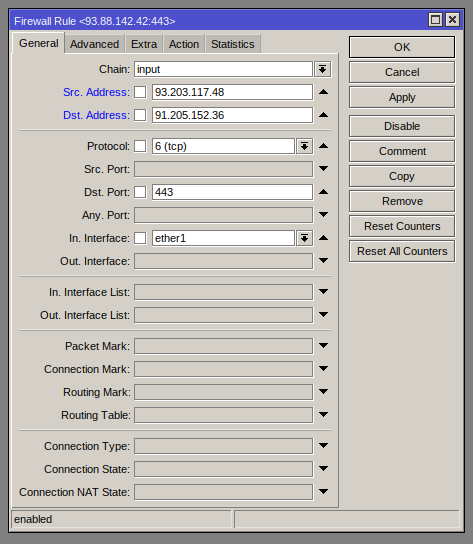

Настройка фаервола

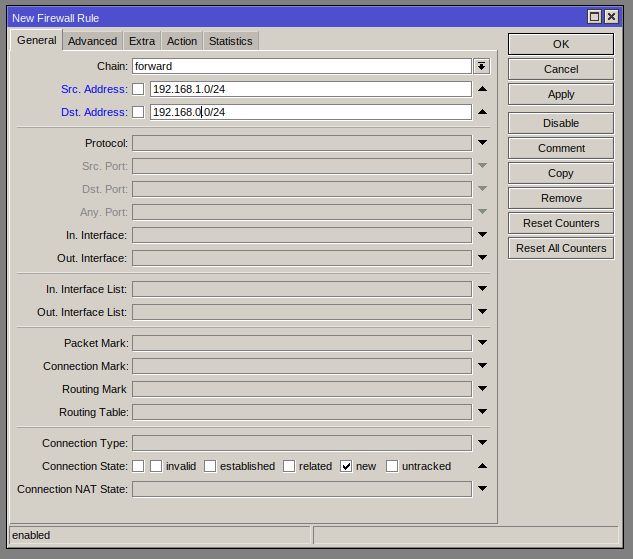

Если у вас фаервол настроен как нормально-закрытый, то есть, что не разрешено, то запрещено. То вам нужно разрешить входящее подключение к SSTP серверу, который работает на 443 порту. Для этого открываем IP / Firewall и создаём новое правило:

Здесь я разрешил входящий трафик (input) с внешнего адреса второго роутера (Src. Address) на внешний адрес этого роутера (Dst. Address). Дополнительно, проверяется протокол (Protocol) и порт подключения (Dst. Port) и входящий интерфейс (In. Interface).

Нажимаем OK и поднимаем это разрешающее правило выше ваших запрещающих правил.

Настройка второго роутера

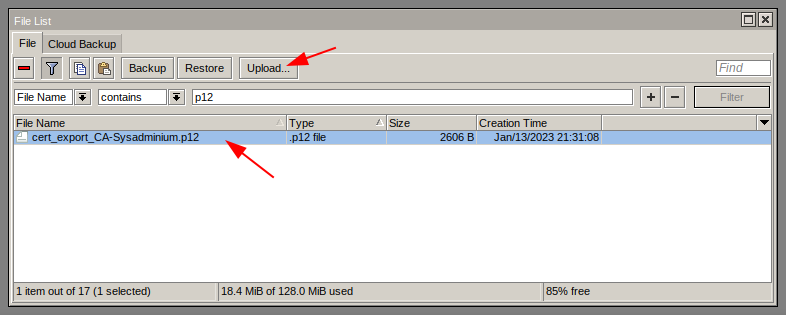

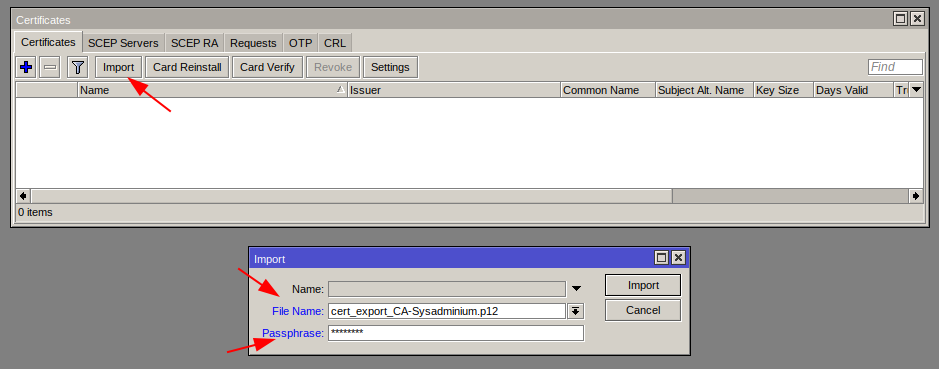

Загрузка и импорт сертификата

Для начала загрузим на второй роутер корневой сертификат подготовленный на первом. Для этого открываем File и кидаем туда сертификат:

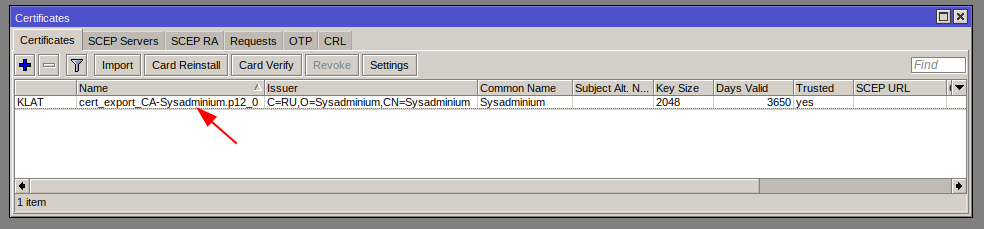

Импортируем сертификат, для этого открываем System / Certificates и нажимаем кнопку Import. Выбираем файл и вводим пароль:

В списке сертификатов появится наш сертификат:

Создание исходящего SSTP интерфейса

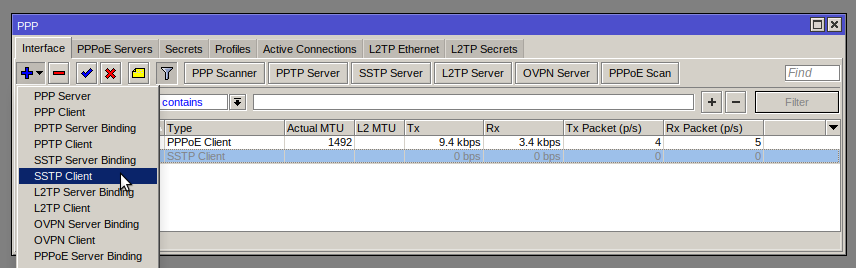

Дальше переходим в раздел PPP и создаём исходящий SSTP интерфейс (SSTP Client) на вкладке Interface:

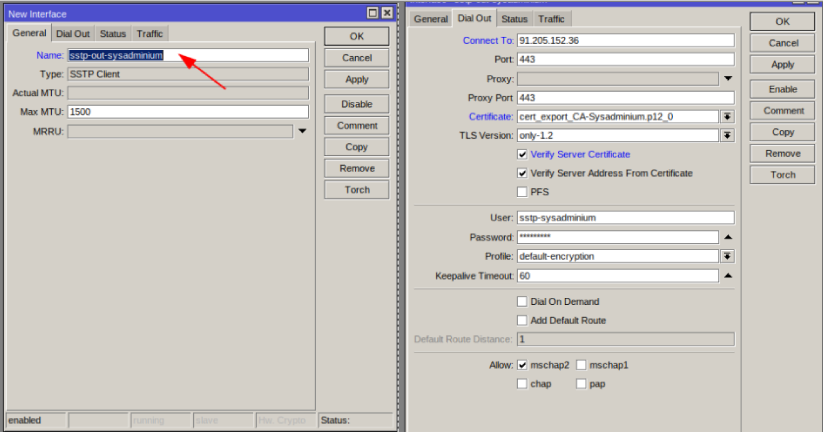

И заполняем следующие поля:

- Внешний IP-адрес первого роутера (к которому мы подключаемся);

- Сертификат, которой мы только что импортировали;

- TLS Version — only-1.2;

- Поставим галочку «Verify Server Certificate«;

- Логин и пароль;

- В Allow разрешаем только mschap2.

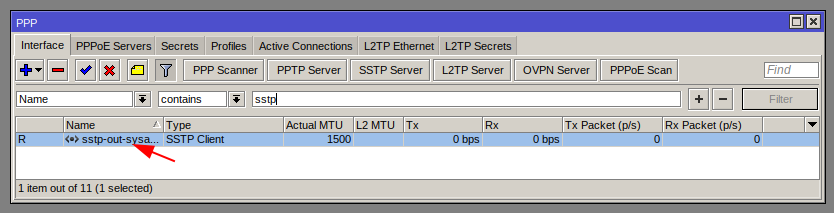

И нажимаем OK. После этого VPN должен подняться:

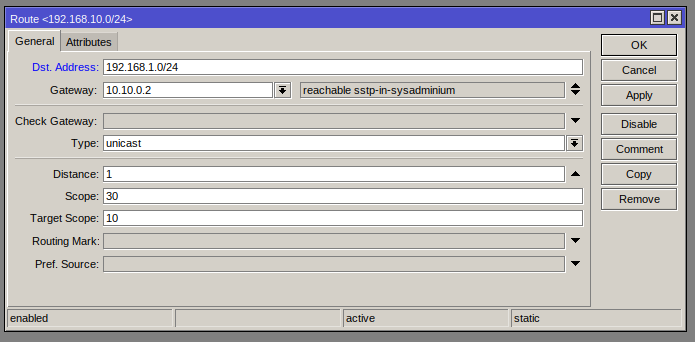

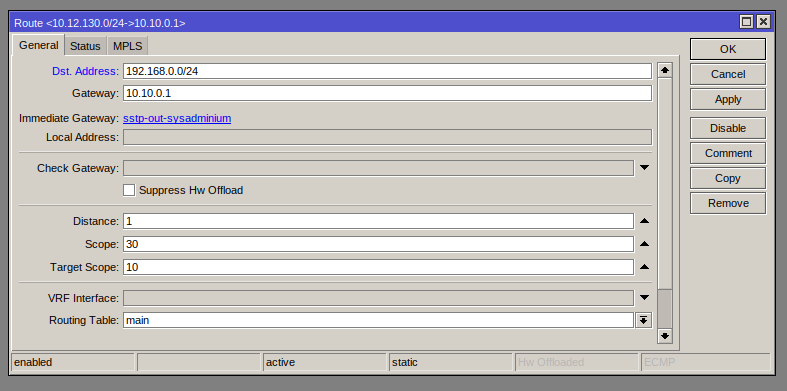

Настройка маршрутизации на обоих роутерах

Если помните, когда мы настраивали сервер SSTP, то мы создали профиль:

Здесь мы указали, что IP адрес на первом роутере будет 10.10.0.1, а на втором 10.10.0.2. То есть нам нужно создать два маршрута:

- На первом роутере — если мы идём в локальную сеть второго офиса (192.168.1.0/24), то нужно идти на 10.10.0.2;

- На втором роутере — если мы идём в локальную сеть первого офиса (192.168.0.0/24), то нужно идти на 10.10.0.1.

Переходим в IP / Routes и создаём новый маршрут.

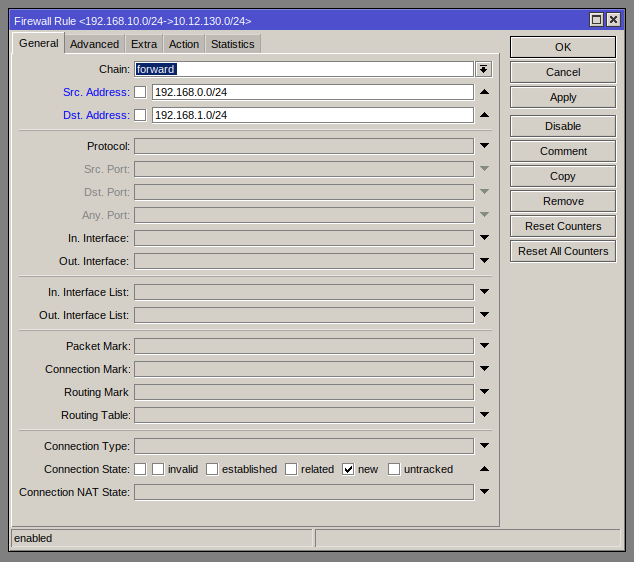

Настройка фаервола на обоих роутерах

Осталось настроить фаервол, чтобы компьютеры из первого офиса могли достучаться до компьютеров из второго офиса и наоборот. На обоих роутерах нужно сделать по два одинаковых правила.

Первое правило разрешает подключаться из первой сети во вторую:

Второе правило разрешает подключаться из второй сети в первую:

Итог

После проделанных манипуляций компьютеры в обоих офисах смогут достучаться друг до друга по протоколу IP. То есть они смогут пинговать друг друга, подключаться по RDP, открывать веб странички (если в каком-то из офисов есть WEB-сервер) и выполнять другие подобные действия.

В этой статье описывается процесс объединения двух офисов с помощью VPN протокола SSTP на базе двух роутеров MikroTik

Настройка SSTP Сервера и клиента

Сегодня поговорим о том как настроить SSTP Server на MikroTik. Расшифровывается аббревиатура как Secure Socket Tunneling Protocol – PPP туннель аутентифицирует через TLS канал. Использует TCP порт 443 и фактически проходит через все фаерволы и прокси сервера. Впервые был представлен в Windows Vista SP1. С того момента прошло много времени, но не зря, т.к. все поняли очевидные его плюсы, а именно:

- Безопасный, используются алгоритмы AES;

- Хорошо проходим, тесты показывают установку соединения из Тайландского WiFi в отеле и обычного Украинского провайдера;

- Полностью поддерживается MS Windows.

В сегодняшней статье мы рассмотрим настройку SSTP сервера на роутере микротик с версией 6.46.4 и клиента на операционной системе Windows 10 Pro 1909. Идеальное решение для предоставления пользовательского подключения к корпоративной сети и не только. Прикрутив коммерческий сертификат, вы снимаете с себя ручное добавление его в машинах Windows. Но в качестве демонстрации, мы будем использовать само подписанный. Так же возможно настроить Site to Site туннель между двумя Mikrotik, причем без них, что крайне не рекомендую.

Схема сети

- Сервер SSTP имеет адрес 192.168.100.2;

- Клиентский ПК получает из пула 192.168.1.0/24;

- Маршрутизируемая сеть между удаленными площадками.

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте ниже.

Настройка сервера SSTP

Конфигурация устройства проста. Имеем RouterBoard с настроенным выходом в интернет. Подключение будет происходить по сертификату, в котором вместо имени указан IP адрес. Первым делом нужно создать сертификат центра сертификации. Переходим в System – Certificates и создаем новый.

В поле Name указываем понятное имя, отображаемое в списке;

- Country – двухбуквенное значение;

- State, Locality, Organization, Unit – по своему усмотрению;

- Common Name – самое важное, уникальное имя. Если у вас есть доменное имя vpn.test.ru, то вписываете его сюда. Если же его нет, но есть публичный статический адрес, то пишите его. Представим, что наш адрес такой.

Вы так же можете указать длину ключа и срок действия.

Далее переходим в Key Usage. Снимаем галки со всего, оставляя только на crl sign и key cert. sign.

Жмем Apply и Sign. В новом открывшемся окне подписания, стартуем процесс подписи кнопкой Start.

По завершении увидим в Progress состояние done и аббревиатуру KAT возле CA.

Далее создаем сертификат самого сервера SSTP, который будет указан в качестве основного на интерфейсе. Жмем плюс и заполняем все поля аналогично предыдущему, за исключением понятного имени.

На вкладке Key Usage добавляем галочки tls client и tls server.

Жмем Apply и Sign. В открывшимся окне подписи в поле CA выбираем корневой сертификат и стартуем процесс.

Далее создадим профиль подключения для клиентов. PPP – Profiles. Указываем понятное имя профиля;

В Limits выставляем Only One в no.

Создадим пользователя в Secrets.

- Name – имя пользователя, регистр имеет значение;

- Password – пароль;

- Service – SSTP;

- Profile – созданный выше;

- Remote Address – адрес в туннеле.

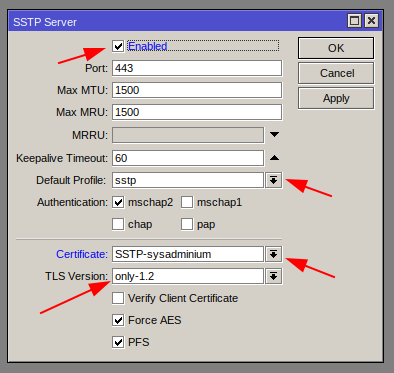

Сохраняем и переходим в PPP – interfaces. Нас интересует вкладка SSTP Server.

Открыв ее, указываем следующие значения:

- Enable – ставим галочку;

- Default Profile – ранее созданный;

- Authentication – mschapv2;

- Certificate – Server;

- Force AES, PFS – включаем.

Если страшно, то можно выставить TLS Version в only 1.2. Двигаемся дальше к фаерволу. Просто одно правило. Разрешить входящий трафик на 443 порт – все.

Настройка SSTP клиента на Микротик

Для дальнейшей конфигурации нам нужен сертификат центра сертификации добавить в доверенные компьютера. Иначе начнется песня со списком отзывов и в этом роде. Конечно, таких проблем не будет, используя коммерческий. Но его нужно сначала выгрузить. Открываем System – Certificates, выбираем CA и жмем Export.

В Files должен появится экспорт. Передаем его любым удобным способом на клиентскую машину.

Далее вы можете вручную его добавить в доверенные ПК, но я предпочитаю это делать скриптом. Сохраняем в формате .bat

Создаем на рабочем столе папу CA, копируем туда CA.crt и запускаем из-под администратора батник.

cd «%UserProfile%\Desktop\CA»

certutil -addstore «Root» CA.crt

Далее переходим в Центра управления сетями и общим доступом – Создание и настройка нового подключения или сети.

Подключение к рабочему месту.

Использовать мое подключение к Интернету.

Указываем адрес и имя будущего интерфейса.

Переходим в Изменение параметров адаптера» и открываем свойства VPN интерфейса. На вкладке «Тип VPN» переключить с автоматически на SSTP, Проверку подлинности переключить на Microsoft CHAP версии 2.

Сохраняем и пытаемся подключиться.

На момент написания статьи у меня вышла такая ошибка.

Это было связанно со временем. Т.к. в виртуальных машинах оно идет по-другому. Открыв свойства сертификата, заметил, что срок, с которого действителен еще не наступило. Исправив время на правильное, все заработало. Вывод, не используйте само подписанные. Проверим подключение на клиенте и сервере.

На этом пожалуй все, в этой статье мы показали как можно легко создать SSTP сервер на роутере Микротик и подключить к нему клиента Windows 10. Спасибо за внимание и до новых встреч.

89 вопросов по настройке MikroTik

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдете для себя полезную информацию в курсе «Настройка оборудования MikroTik». 162 видеоурока, большая лабораторная работа и 89 вопросов, на каждый из которых вы будете знать ответ. Подробности и доступ к началу курса бесплатно тут.