- How can I see what ports are open on my machine?

- 10 Answers 10

- nmap (install)

- Открытые порты, три варианта их поиска в Ubuntu 18.04

- Найдите открытые порты (порты прослушивания) в Ubuntu

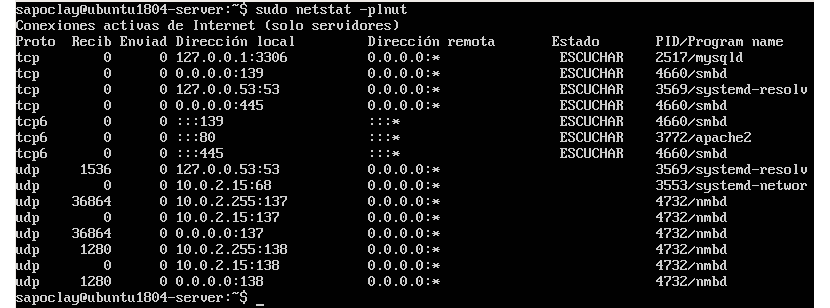

- Использование команды netstat

- Использование команды lsof

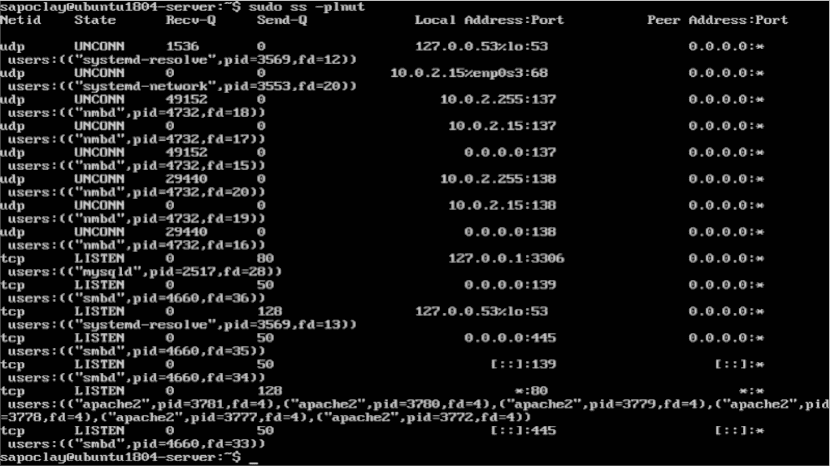

- Использование команды ss

- Просмотр открытых портов в Ubuntu

- Просматриваем открытые порты в Ubuntu

- Способ 1: lsof

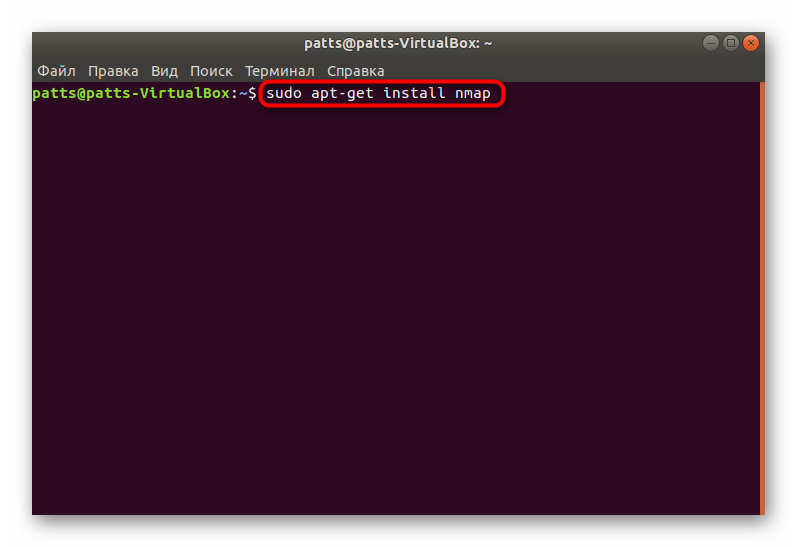

- Способ 2: Nmap

How can I see what ports are open on my machine?

I would like to see what ports are open on my machine, e.g. what ports my machine is listening on. E.g. port 80 if I have installed a web server, and so on. Is there any command for this?

10 Answers 10

If the netstat command is not available, install it with:

sudo apt install net-tools -l already filters for listening. grep LISTEN won’t help beyond hiding 2 lines of header information.

-t : tcp, -l : listening socket, -p : show pid and program name, -n : print 127.0.0.1:80 instead of localhost:http . Reference: linux.die.net/man/8/netstat

The expanded command is sudo netstat —tcp —listening —programs —numeric . There’s no need to use grep unless you want to eliminate column headers.

nmap (install)

Nmap («Network Mapper») is a free and open source utility for network exploration or security auditing.

Use nmap 192.168.1.33 for internal PC or nmap external IP address .

More information man nmap .

Zenmap is the official GUI frontend.

Remember that there is a difference between nmap localhost and nmap 192.168.0.3 (or what ever you machine IP is)

I think netstat is a better answer to this. netstat will list what the system is listening on directly, and without using an additional application or doing unnecessary calls over localhost or thought the network.

This is stupid. If you have access to the computer, just use netstat -ln . You’ll instantly see all the open ports.

nmap localhost didn’t find services that were bound only to localhost. For example, I run influxd with bind-address:localhost:8086 . That didn’t show up in sudo nmap localhost , but did show up in sudo netstat -tulpn .

Other good ways to find out what ports are listenting and what your firewall rules are:

To list open ports use the netstat command.

$ sudo netstat -tulpn | grep LISTEN tcp 0 0 127.0.0.1:53 0.0.0.0:* LISTEN 5452/dnsmasq tcp 0 0 127.0.0.1:631 0.0.0.0:* LISTEN 1037/cupsd tcp6 0 0 ::1:631 . * LISTEN 1037/cupsd In the above example three services are bound to the loopback address.

IPv4 services bound to the loopback address «127.0.0.1» are only available on the local machine. The equivalent loopback address for IPv6 is «::1». The IPv4 address «0.0.0.0» means «any IP address», which would mean that other machines could potentially connect to any of the locally configured network interfaces on the specific port.

Another method is to use the lsof command:

$ sudo lsof -nP -i | grep LISTEN cupsd 1037 root 9u IPv6 11276 0t0 TCP [::1]:631 (LISTEN) cupsd 1037 root 10u IPv4 11277 0t0 TCP 127.0.0.1:631 (LISTEN) dnsmasq 5452 nobody 5u IPv4 212707 0t0 TCP 127.0.0.1:53 (LISTEN) For more details see man netstat or man lsof .

Открытые порты, три варианта их поиска в Ubuntu 18.04

В следующей статье мы рассмотрим, как мы можем найти порты прослушивания в нашей системе Ubuntu. Знание того, какие порты используются в системе, является основной задачей любого администратора, как при настройке интерфейсов, так и при защите от вторжений, следующие строки могут быть полезны.

Если вы являетесь администратором, вы будете знать, что серверы, созданные для общего доступа, будут иметь службы, которые будут прослушивать назначенные порты для осуществления связи. Эта ситуация приводит к тому, что неиспользуемые порты в некоторых случаях остаются открытыми или прослушиваемыми, что может побудить других попытаться воспользоваться ситуацией.

Мы можем идентифицировать сетевые порты по их количеству, связанному IP-адресу и типу протокола связи (TCP или UDP).. В нашей системе Ubuntu мы сможем найти некоторые команды по умолчанию, которые мы можем использовать для просканируем наш компьютер на предмет открытых портов.

Шаги, которые мы увидим дальше, покажут некоторые команды для поиска прослушивающих портов. Чтобы идентифицировать их в Ubuntu, вам просто нужно выполнить один из следующих шагов:

Найдите открытые порты (порты прослушивания) в Ubuntu

Использование команды netstat

Это инструмент командной строки, который может предложить нам информацию, связанную с IP-адресами, сетевыми подключениями, портами и услугами которые обмениваются данными в этих портах.

Если у вас не установлен этот инструмент в Ubuntu, вы сможете получить его, открыв терминал (Ctrl + Alt + T) и используя команду:

sudo apt install net-tools

Установка завершена, если захотим перечислить порты, доступные на сервере, выполните следующую команду:

После выполнения команды вместе с предыдущими параметрами мы должны увидеть на экране что-то похожее на следующее:

Параметры, которые мы используем в предыдущей команде, будут следующими:

- -p Отображает PID.

- -l Показывает только прослушивающие порты.

- -n Он покажет нам числовые адреса вместо разрешения хостов.

- -u Показать порты UDP.

- -t Показать TCP-порты.

В случае желания просматривать только определенное имя службы или порт, мы можем использовать команду в терминале NetStat с параметрами, которые мы использовали в предыдущей команде, а также будем использовать GREP.

sudo netstat -plnt | grep :139

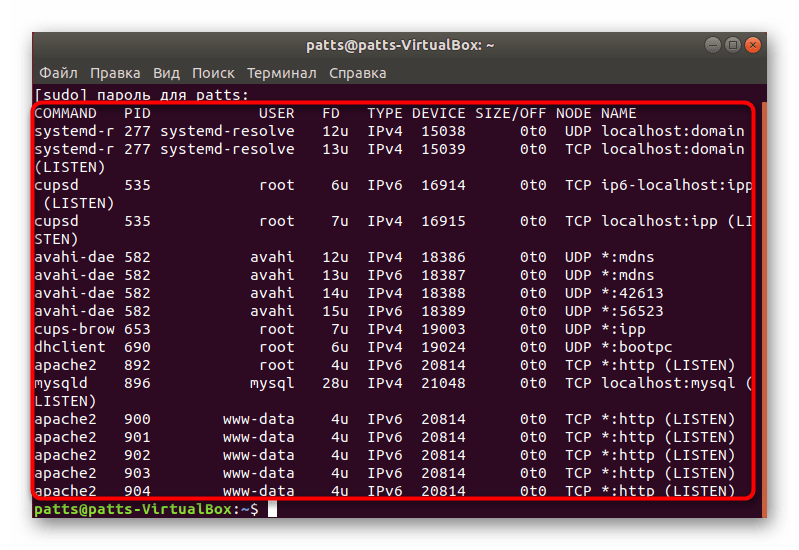

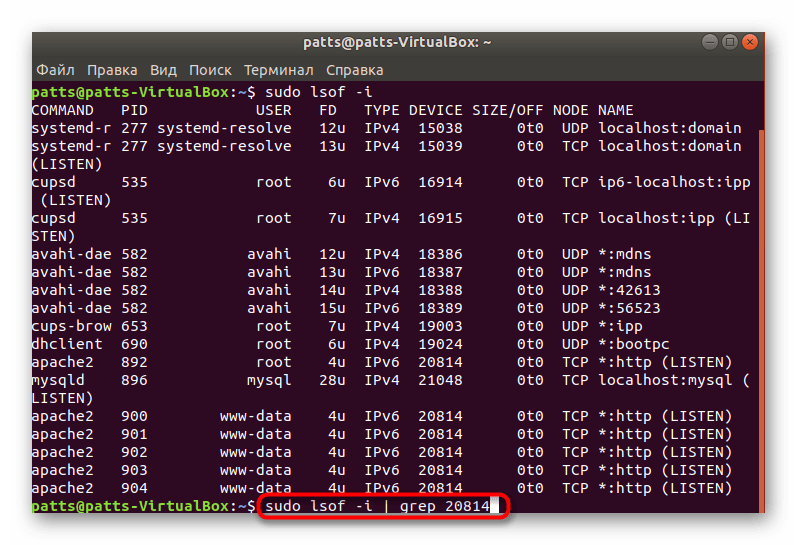

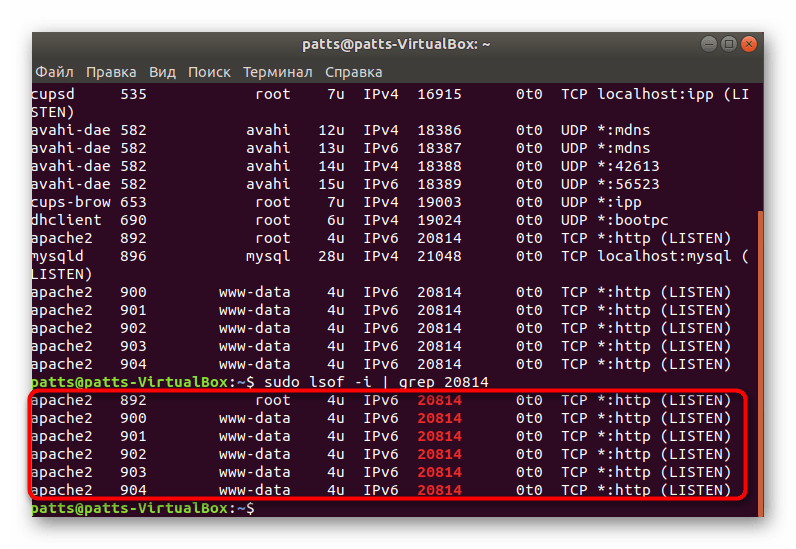

Использование команды lsof

Это еще один известный Инструмент мониторинга Unix-подобных операционных систем, который используется для отображения всех файлов на диске, которые процессы остаются открытыми, включая открытые сетевые сокеты и каналы, среди других типов.

Команда Lsof — еще одна доступная утилита, которую мы сможем запустить в терминале Ubuntu и которая это позволит нам видеть сетевую информацию. Чтобы перечислить все TCP-порты, которые прослушивают, нам нужно будет использовать только команду lsof со следующими параметрами:

sudo lsof -nP -iTCP -sTCP:LISTEN

Использование команды ss

По умолчанию netstat не установлен в Ubuntu, но мы можем найти команду доступной ss который устанавливается вместо netstat. Как и в случае с netstat, команда ss используется для отображения сетевой информации в системах Gnu / Linux. Оба имеют почти одинаковые параметры команд, поэтому для проверки портов прослушивания все, что вам нужно сделать, это открыть терминал (Ctrl + Alt + T) и написать в нем:

Результат предыдущей команды, как и ранее с командой netstat, должен показать нам нечто похожее на следующий снимок экрана:

Если вы посвятили себя управлению сервером или являетесь веб-мастером и хотите убедиться, что на вашем сервере Ubuntu открыты только необходимые порты, шаги, которые мы только что рассмотрели, могут быть полезны при поиске портов прослушивания, которые не используются и могут представлять опасность.

Содержание статьи соответствует нашим принципам редакционная этика. Чтобы сообщить об ошибке, нажмите здесь.

Полный путь к статье: Убунлог » Ubuntu » Открытые порты, три варианта их поиска в Ubuntu 18.04

Просмотр открытых портов в Ubuntu

Любая программа связывается с другой через интернет или в пределах локальной сети. Используются для этого специальные порты, обычно протоколов TCP и UDP. Узнать, какие из всех доступных портов на данный момент используются, то есть считаются открытыми, можно с помощью подручных средств в операционной системе. Давайте детально рассмотрим эту процедуру на примере дистрибутива Ubuntu.

Просматриваем открытые порты в Ubuntu

Для выполнения поставленной задачи мы предлагаем использовать стандартную консоль и дополнительные утилиты, позволяющие проводить мониторинг сети. Разобраться в командах смогут даже неопытные пользователи, поскольку мы дадим объяснение каждой. Предлагаем ознакомиться с двумя различными утилитами далее.

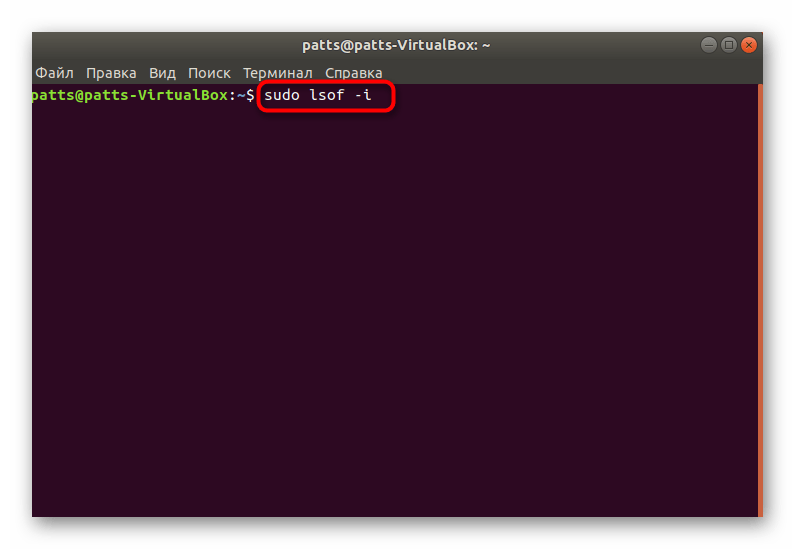

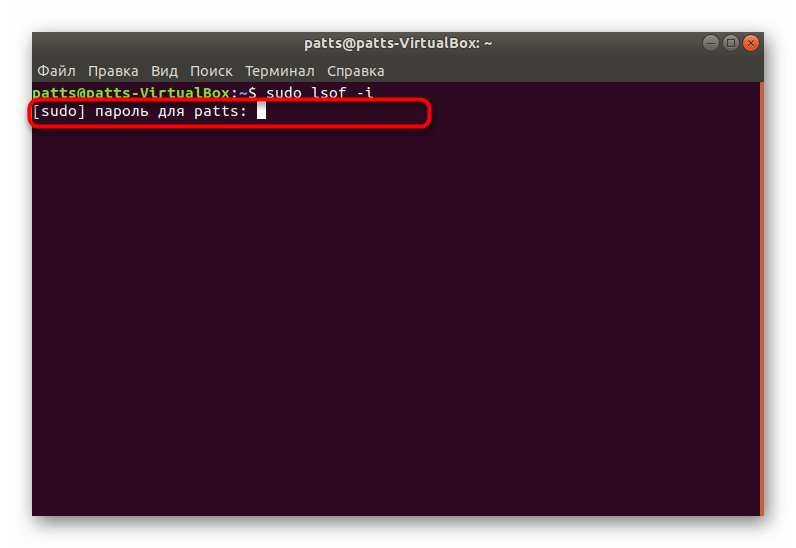

Способ 1: lsof

Утилита под названием lsof проводит мониторинг всех системных соединений и выводит на экрана подробную информацию о каждом из них. Нужно лишь присвоить правильный аргумент, чтобы получить интересующие вас данные.

- Запустите «Терминал» через меню или командой Ctrl + Alt + T.

Способ 2: Nmap

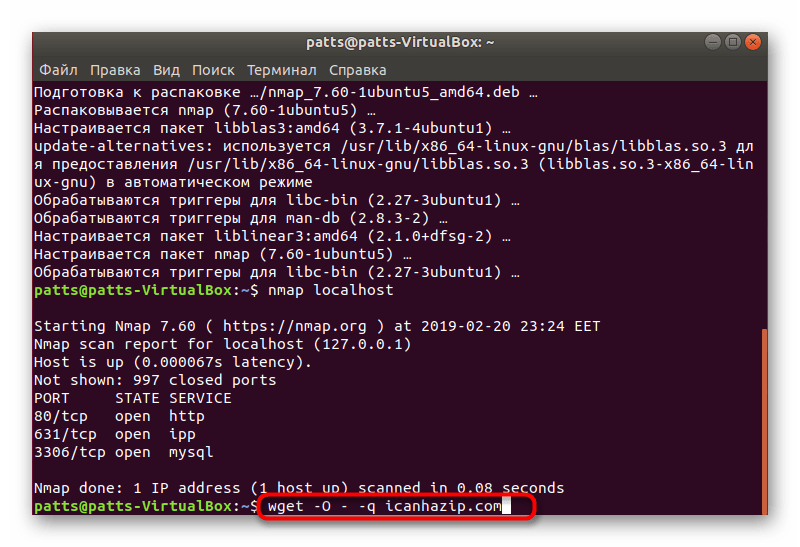

Открытое программное обеспечение Nmap тоже способно выполнять функцию сканирования сетей на предмет активных соединений, однако реализовано оно немного иначе. У Nmap есть и версия с графическим интерфейсом, но сегодня она нам не пригодится, поскольку использовать ее не совсем целесообразно. Работа же в утилите выглядит так:

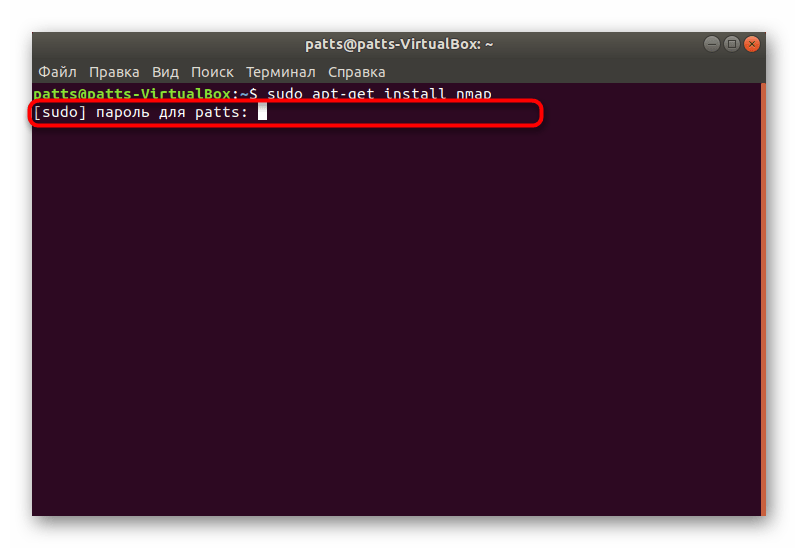

- Запустите консоль и проведите установку утилиты путем ввода sudo apt-get install nmap .

- Не забудьте ввести пароль для предоставления доступа.

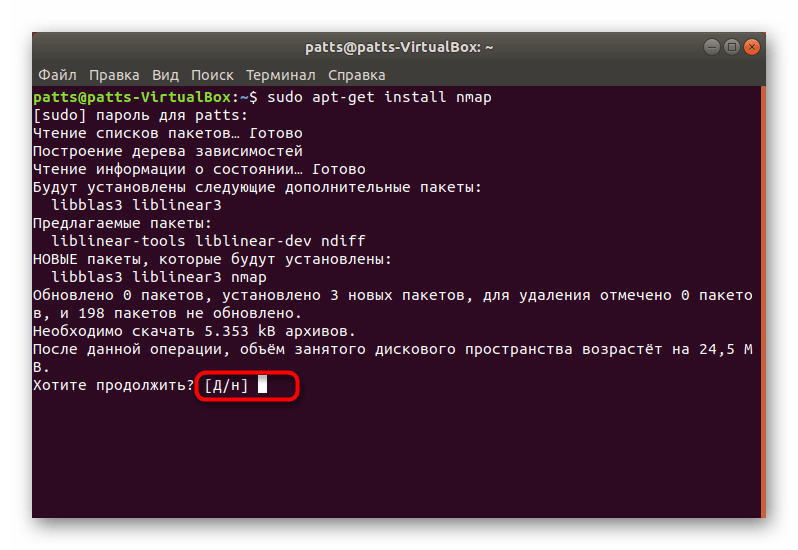

- Подтвердите добавление новых файлов в систему.

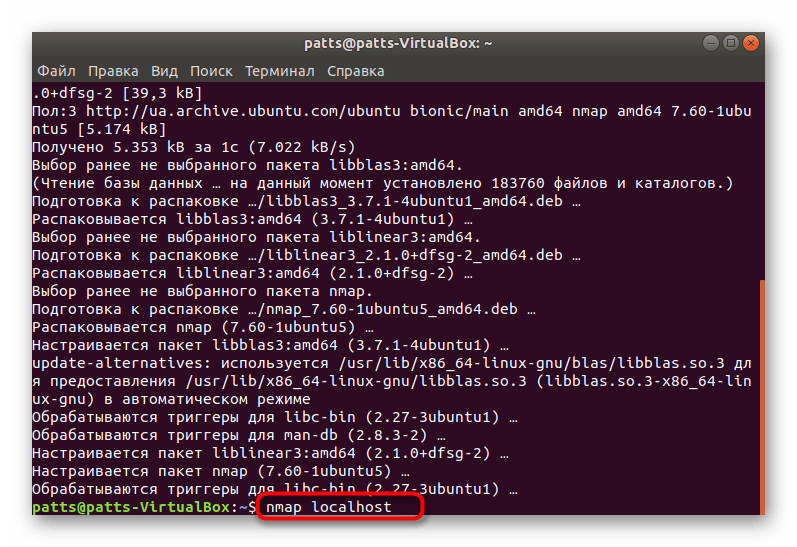

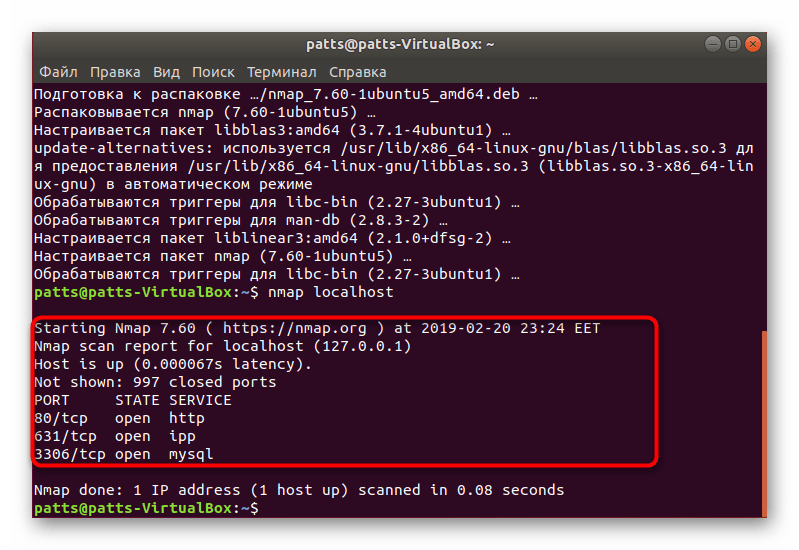

- Теперь для отображения необходимой информации используйте команду nmap localhost .

- Ознакомьтесь с полученными данными об открытых портах.

Приведенная выше инструкция подходит для получения внутренних портов, если же вы заинтересовались внешними, следует провести немного другие действия:

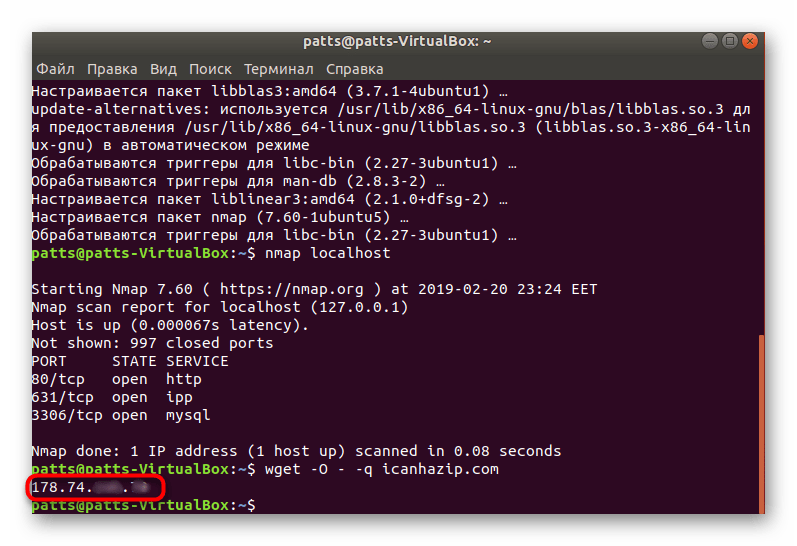

- Узнайте ваш сетевой IP-адрес через онлайн-сервис Icanhazip. Для этого в консоли введите wget -O — -q icanhazip.com , а затем нажмите на Enter.

- Запомните ваш сетевой адрес.

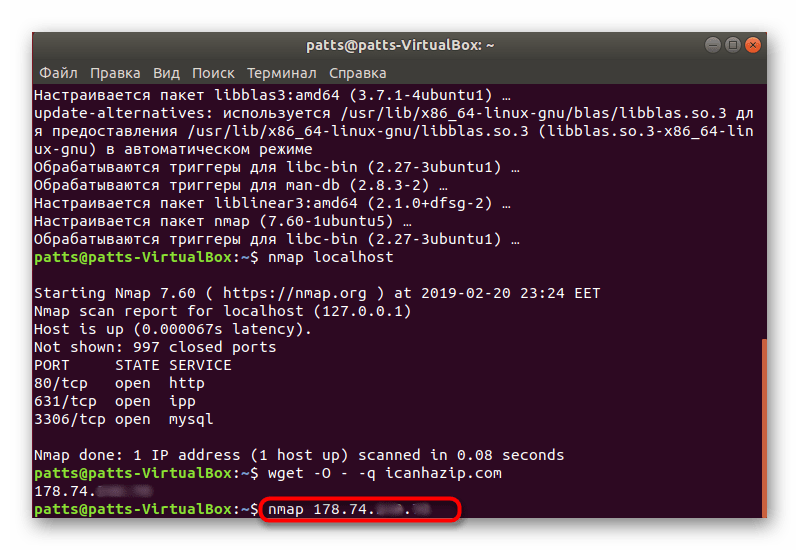

- После этого запустите сканирование по нему, введя nmap и ваш IP.

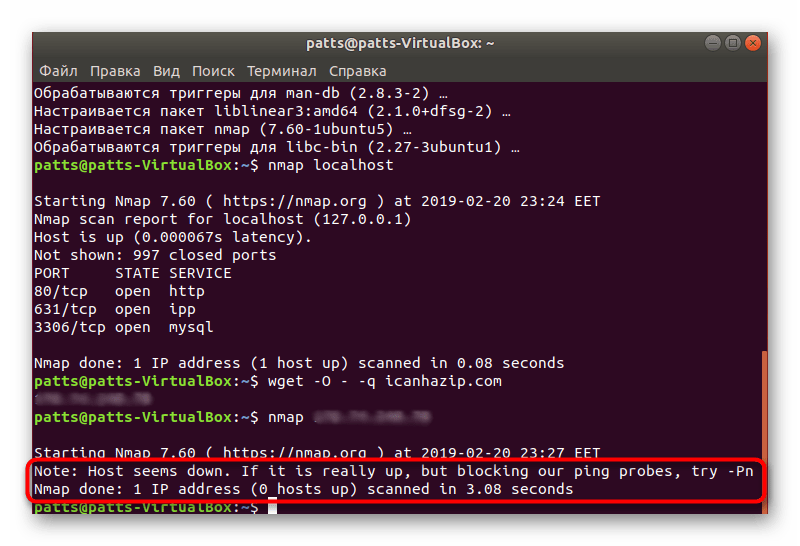

- Если вы не получили никаких результатов, значит все порты закрыты. В случае наличия открытых они отобразятся в «Терминале».

Мы рассмотрели два метода, поскольку каждый из них ищет информацию по своим алгоритмам. Вам же остается только выбрать наиболее оптимальный вариант и путем мониторинга сети узнать, какие порты на текущий момент открыты.