- Access Server Quick Start Guide

- OpenVPN Server

- Admin Web UI

- OpenVPN Connect

- Choosing Your Platform

- Linux OS

- Virtual machine

- Cloud service provider

- Obtain Admin Web UI login details

- Next Steps

- Interfaces

- The Admin Web UI

- OpenVPN Connect

- OpenVPN Connect for Desktop

- OpenVPN Connect for Mobile

- Helpful Configuration Tips

- Updates & Announcements

- Cyber Shield Released

- Release Notes 2.12.0

- Access Server

- CloudConnexa™

- OpenVPN сервер Ubuntu с веб интерфейсом

- Установка OpenVPN сервера на Ubuntu 20.04

- Установка WebMin для управления OpenVPN на Ubuntu 20.04

- Установка пакета управления OpenVpn серверов в WebMin на Ubuntu 20.04

- Устанавливаем модуль Webmin OpenVPN + CA.

- Настраиваем центр сертификации OpenVPN.

- Добавление ключа сервера и ключа клиента в WebMin на Ubuntu 20.04

- Настраиваем OpenVPN Server в WebMin на Ubuntu 20.04

- Скачиваем готовый конфиг в WebMin OpenVPN Server

- Дополнительная информация

Access Server Quick Start Guide

Access Server fits seamlessly with Linux. Our latest releases come through our software repository. It provides you with the following three components:

OpenVPN Server

The VPN server is the underlying component in Access Server.

- Routing

- User management

- Tunneling

- Authentication

- Encryption

Admin Web UI

The online admin web interface provides an easy UI for managing the server.

- VPN settings

- Network settings

- User permissions

- Web server certificates

OpenVPN Connect

This is the client app to connect users to the VPN. Your server comes with a web-based Client Web UI with pre-configured apps available for download. You can also download a configuration file.

Choosing Your Platform

You can host a server on-premise, with a virtual machine, or through a cloud service provider. Start by choosing the appropriate platform from inside the Access Server portal. Then you’ll launch your new VPN server.

We provide specific quick start guides for each option. These make it easy for you to get your VPN up and running.

Linux OS

Copy and paste the repository commands and execute with root privileges:

Virtual machine

Select one of our pre-configured appliances:

Cloud service provider

Select the OpenVPN instance from their marketplace:

Obtain Admin Web UI login details

Once you install Access Server on your selected platform from above, you can configure your VPN using the web-based Admin Web UI. In the last step of the installation process, a randomly generated password for the openvpn administrative account will be shown on the console.

Then connect to the Admin Web UI with that username and password. The URL will be along the pattern of https://[youripaddress]/admin/

Replace “[youripaddress]” with the static IP address of your server.

Note: Access Server versions older than 2.10 don’t automatically generate a password. On older versions, set the password manually by typing passwd openvpn on the command line.

Next Steps

Once you’ve signed in to your web-based Admin Web UI, you can configure your VPN. These next steps will guide you through setting up a custom hostname, configuring network settings, adding users, and additional security steps.

Interfaces

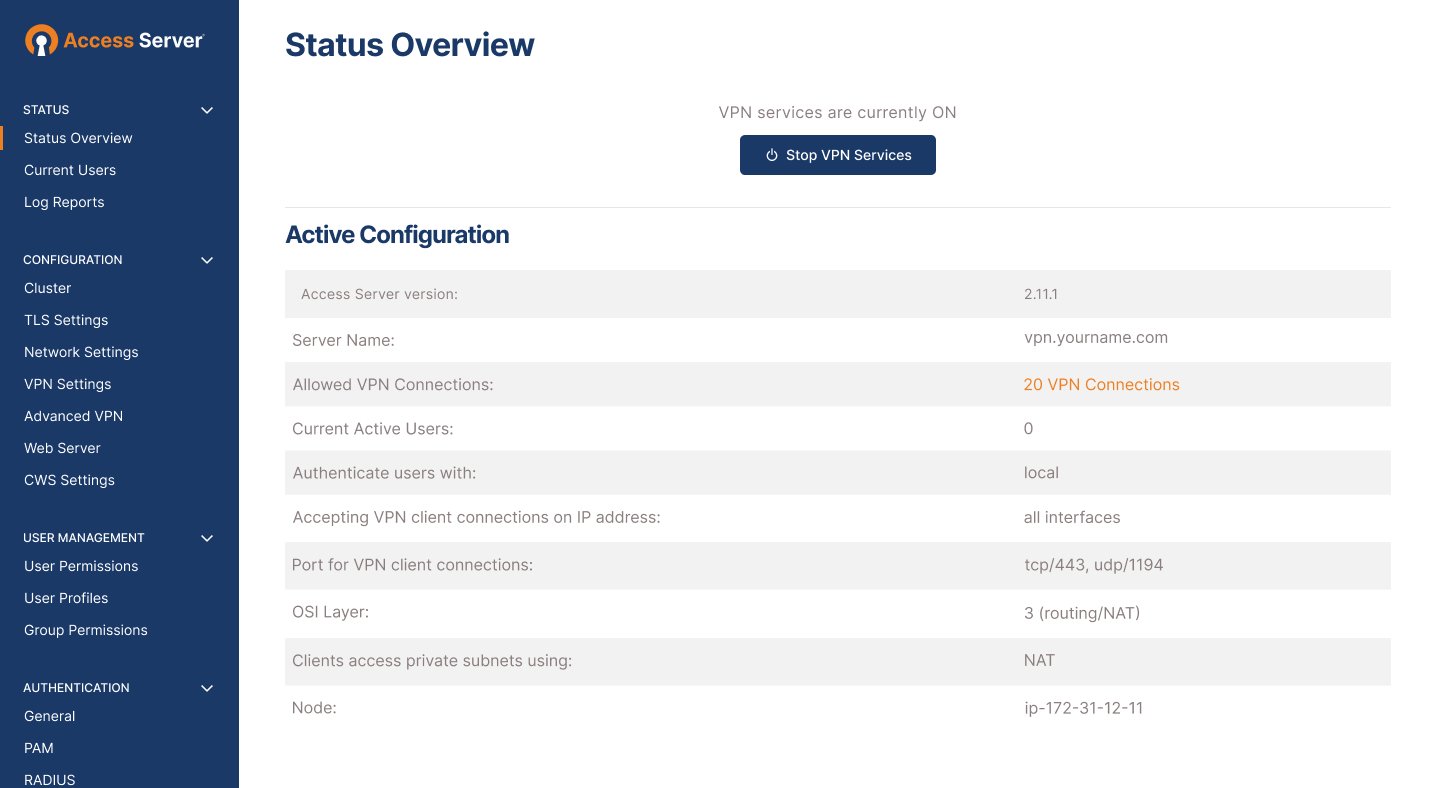

The Admin Web UI

The Admin Web UI provides an intuitive tool to manage settings for your VPN server. Refer to the Access Server User Manual for details about the configuration options and functionality within the tool.

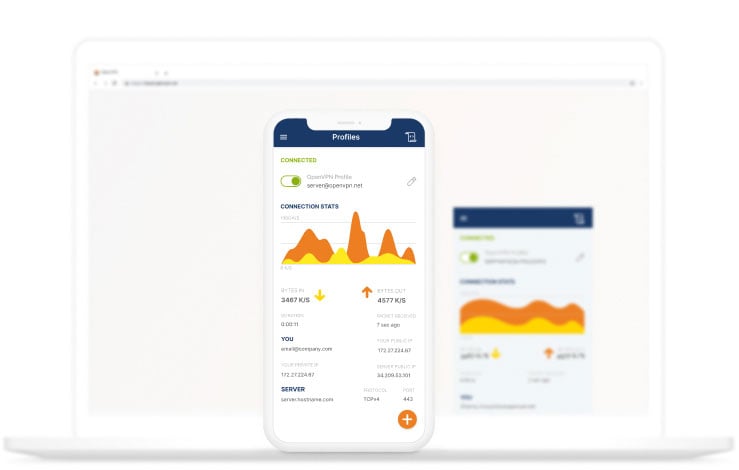

OpenVPN Connect

OpenVPN Connect is our free, full-featured VPN Client.

To download a pre-configured app via web browser, simply navigate to the IP address or hostname of your VPN server: https://[youripaddress]

You may also download OpenVPN Connect directly here, and import the config file.

OpenVPN Connect for Desktop

OpenVPN Connect for Mobile

Helpful Configuration Tips

- Successfully running the Linux commands here require that they are executed with root privileges logged in as a root user or sudo up.

- To reach OpenVPN Access Server via the Internet, set the Hostname or IP address to one facing the public internet.

- The default subnet for Access Server’s internal DHCP system is 172.27.224.0/20. This may be changed to a subnet that might work better for your current network.

- Make sure the time and date on the Linux server are correct as Access Server generates certificates with both a start and expiration date. It can also affect the use of multi-factor systems such as Google Authenticator. If needed, install a Network Time Protocol (NTP) client program on the server to correctly and automatically sync the time.

- For licensing an Access Server without internet access, it requires contacting the OpenVPN team for an offline activation procedure.

- If you install versions older than Access Server 2.9, you need to manually set the password for the openvpn account: passwd openvpn .

Updates & Announcements

Cyber Shield Released

Cyber Shield protects you from cyber threats without requiring you to tunnel internet traffic. Turn Shield ON.

Release Notes 2.12.0

Access Server 2.12.0 comes with support for Data Channel Offload, a kernel accelerated method of encrypting/decrypting VPN traffic. It also allows setting unique global group subnets so routing in clustering mode is possible. Aside from this numerous fixes and improvements are included.

Access Server

Our popular self-hosted solution. Comes with two free connections. No credit card required.

CloudConnexa™

Cloud-delivered, as-a-service solution. Comes with three free connections. No credit card required.

OpenVPN is a leading global private networking and cybersecurity company that allows organizations to truly safeguard their assets in a dynamic, cost effective, and scalable way.

© Copyright 2023 OpenVPN | OpenVPN is a registered trademark of OpenVPN, Inc. |

CloudConnexa is a trademark of OpenVPN, Inc.

OpenVPN сервер Ubuntu с веб интерфейсом

Ни для кого не секрет, что OpenVPN — самый удобный и безопасный способ организовать VPN для офиса, для доступа к интернету из другой страны или просто для скрытия реального IP адреса. Но стандартная версия, которую можно скачать с официального сайта, дает возможность бесплатно использовать только два подключения, а платная версия начинается от 10 пользователей и стоит очень дорого. На момент написания статьи — 720$ за год на 10 клиентов!

Если Вы ищете сервер для установки OpenVPN, Я рекомендую Вам хостинг TimeWeb. Он быстрый, трафик безлимитный и совсем недорогой. Ловите ссылку: https://cloud.timeweb.com/?i=38369

В этой статье я расскажу Вам, как поднять собственный сервер OpenVPN на Ubuntu 20.04 и без проблем администрировать его и добавлять любое количество пользователей бесплатно.

Установка OpenVPN сервера на Ubuntu 20.04

Для начала установим необходимые пакеты OpenVPN сервера. Для этого выполним команду в терминале.

sudo apt install openvpn easy-rsaОба пакета нужны как на сервере, так и на клиенте, если Вы будете подключать ubuntu к openvpn серверу.

Всё, больше ничего делать не требуется. Всё остальное будет сделано за нас в веб интерфейсе.

Установка WebMin для управления OpenVPN на Ubuntu 20.04

Теперь самое главное. Нужно установить веб интерфейс для управления OpenVPN. Для этого нужно выполнить несколько команд в терминале и добавить источники пакетов.

sudo nano /etc/apt/sources.listДобавляем в этот файл две строки источников для пакетов webmin:

deb http://download.webmin.com/download/repository sarge contrib

deb http://webmin.mirror.somersettechsolutions.co.uk/repository sarge contribТеперь добавит GPG-ключ для возможности обновлений с новых ресурсов:

sudo wget http://www.webmin.com/jcameron-key.ascsudo apt-key add jcameron-key.ascОбновляем список пакетов репозиториев:

И, наконец, устанавливаем WbMin для Ubuntu:

После всех данных манипуляций Вы сможете легко использовать ВебМин по адресу https://ip_адрес_сервера:10000

Обратите внимание, что открывать нужно именно https, так как http выдаст ошибку. Стандартный порт webmin 10000. Логин и пароль такой же, как при ssh подключении к Вашему серверу или к его графической оболочке, если Вы её используете.

Установка пакета управления OpenVpn серверов в WebMin на Ubuntu 20.04

Теперь нам предствоит самое интересное. Сайт данного модуля уже давно недоступен и разработчик выложил последнюю версию на github. Во всех статьях и на файлообменниках лежит старая версия «OpenVPN + CA», которая не работает с Ubuntu 20.04, но я нашел рабочий модуль.

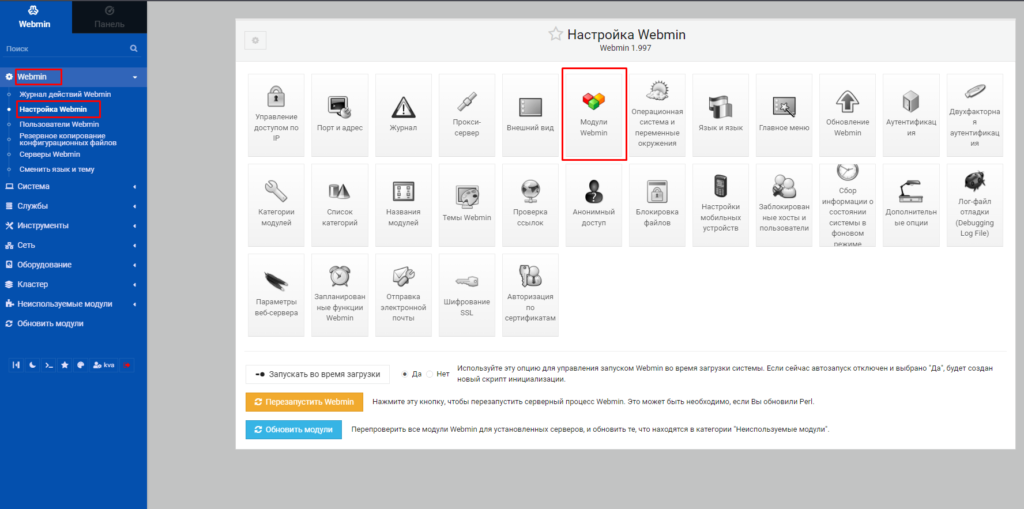

Устанавливаем модуль Webmin OpenVPN + CA.

Для этого заходим в WbMin через веб интерфейс и переходим в Настройки WebMin, выбираем «Модули WebMin».

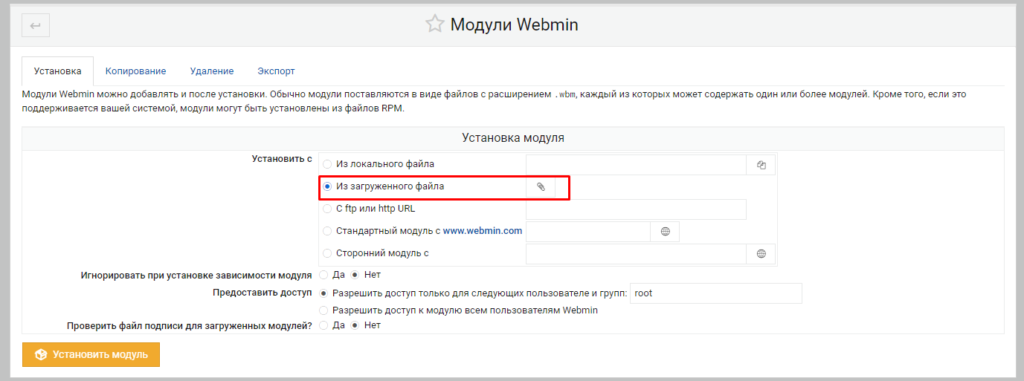

Устанавливаем скачанный модуль, выбрав его на компьютере.

Далее необходимо настроить центр сертификации, но прежде мы исправим главную проблему данной установки. Если мы оставим всё как есть и перейдем сразу к настройке, то стандартный клиент OpenVPN, скачанный с официального сайта, будет ругаться на то, что hash алгоритм слишком слабый( «You are using insecure hash algorithm in CA signature. Please regenerate CA with other hash algorithm«.), и Вы не сможете подключиться. Стандартный hash алгоритм модуля WebMin ставится md5, а его нужно поменять на sha256. Для этого переходим в файл конфига ssl.

sudo nano /etc/openvpn/openvpn-ssl.cnfНаходим строчку default_md = md5 и меняем md5 на sha256

Теперь официальный клиент OpenVPN не будет ругаться на слабый hash алгоритм( «You are using insecure hash algorithm in CA signature. Please regenerate CA with other hash algorithm».).

Настраиваем центр сертификации OpenVPN.

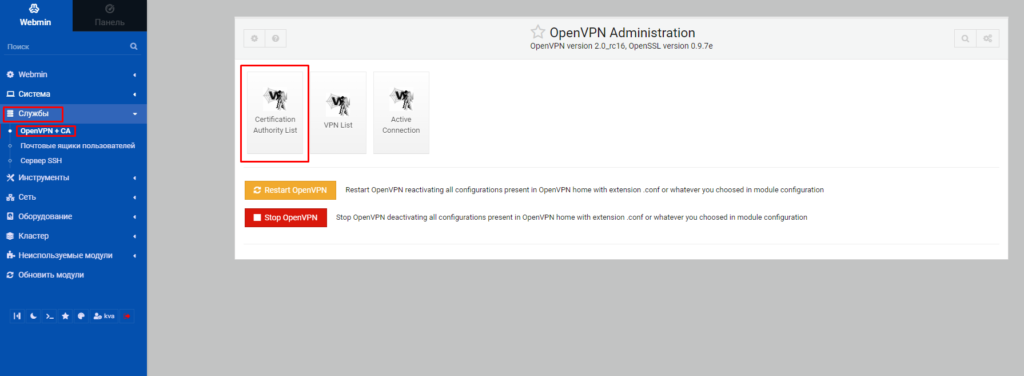

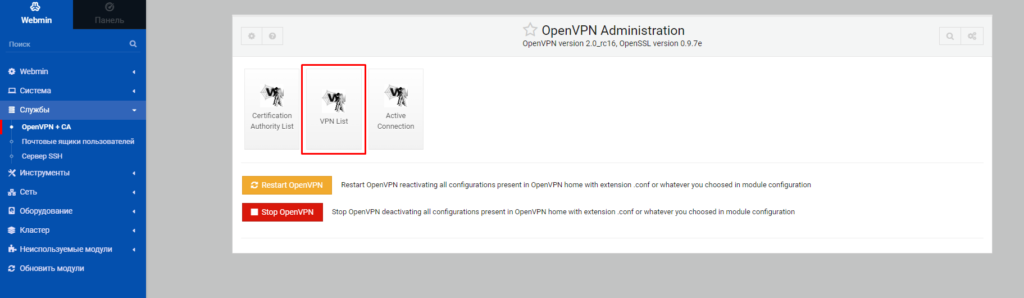

Переходим в «Службы», выбираем «OpenVPN + CA» и кликаем на «Certification Authority List»

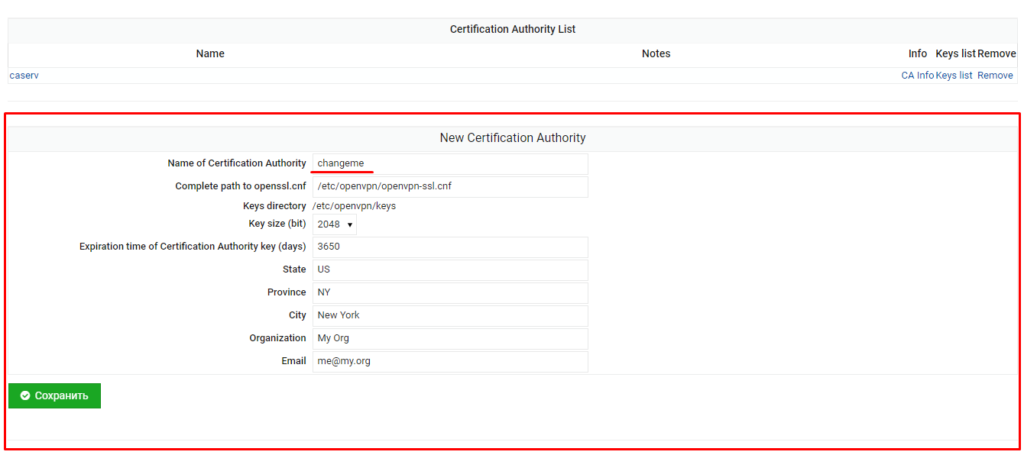

Ничего сложного вводить не нужно, можно ввести данные организации или оставить как есть. Главное ввести название центра сертификации. На это нам намекает сам автор текстом «changeme».

Сохраняем и переходим к добавлению ключа сервера и ключей клиентов сервера ОпенВПН.

Добавление ключа сервера и ключа клиента в WebMin на Ubuntu 20.04

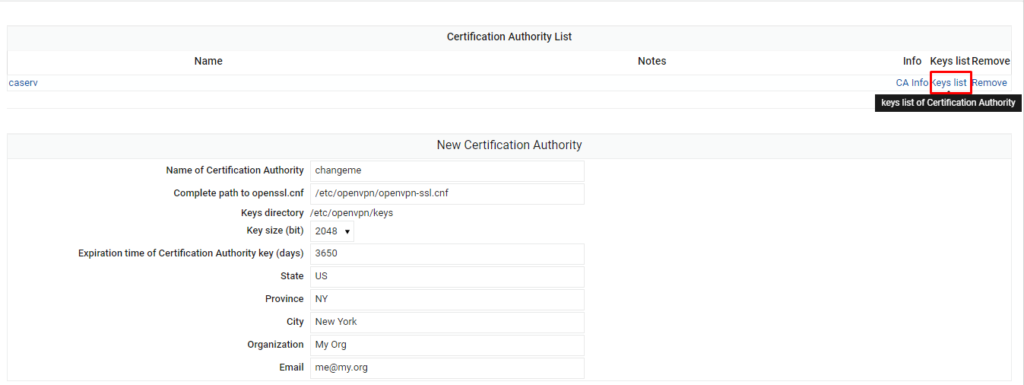

Переходим в «Key List» нашего нового центра сертификации как на скриншоте.

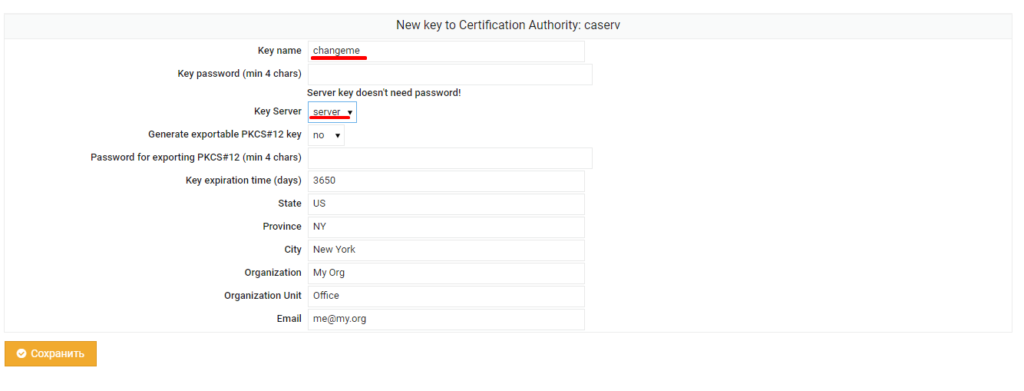

Для сервера достаточно одного ключа, но его нужно обязательно создать. Называем его как угодно, для удобства лучше назвать «server», никаких паролей для него не создаём. Главное выбрать «server» в «Key Server»

Теперь переходим к созданию ключа для клиента. Для этого так же переходим в «Key List» как выше, но теперь в «Key Server» выбираем «Client» и задаем пароль для клиента. Назовите сертификат как Вам будет удобно, его понадобится выбрать позже.

Настраиваем OpenVPN Server в WebMin на Ubuntu 20.04

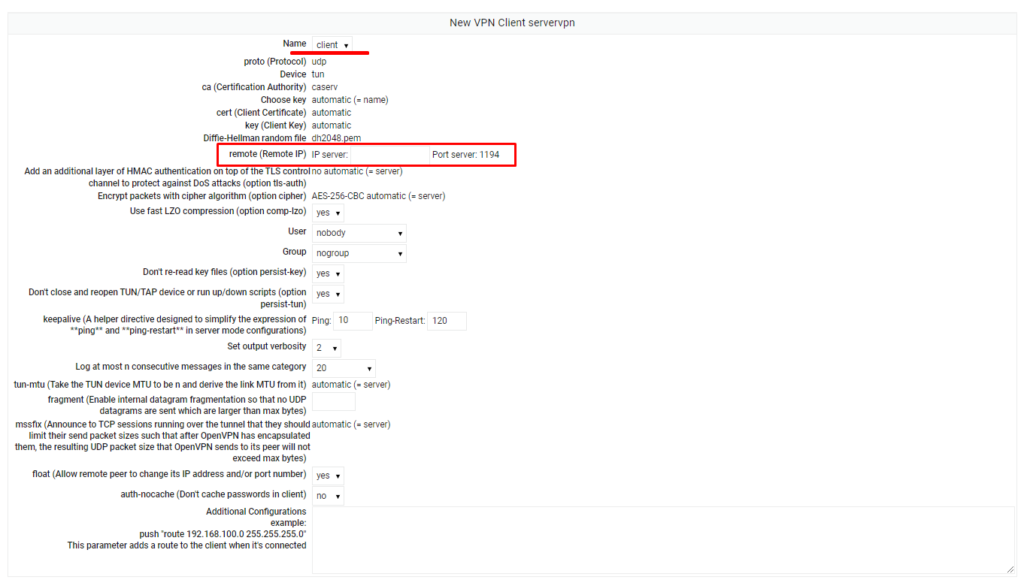

Теперь нам необходимо создать сам сервер OpenVPN, точнее его конфигурацию.

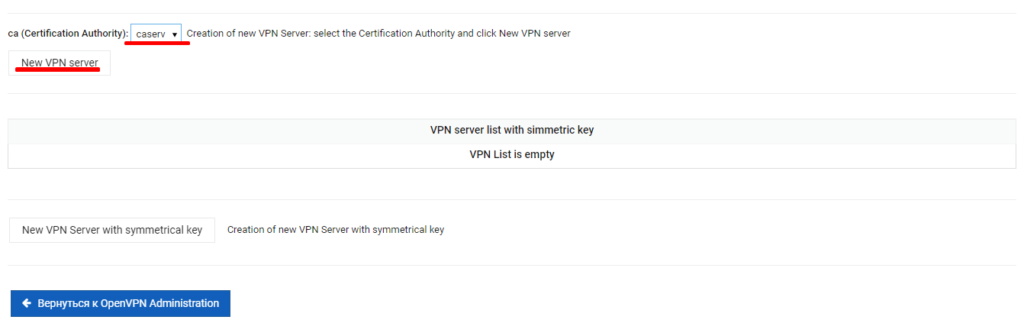

Переходим в «VPN List» для добавления конфига сервера OpenVPN

ВЫбираем наш центр сертификации и нажимаем «New VPN Server»

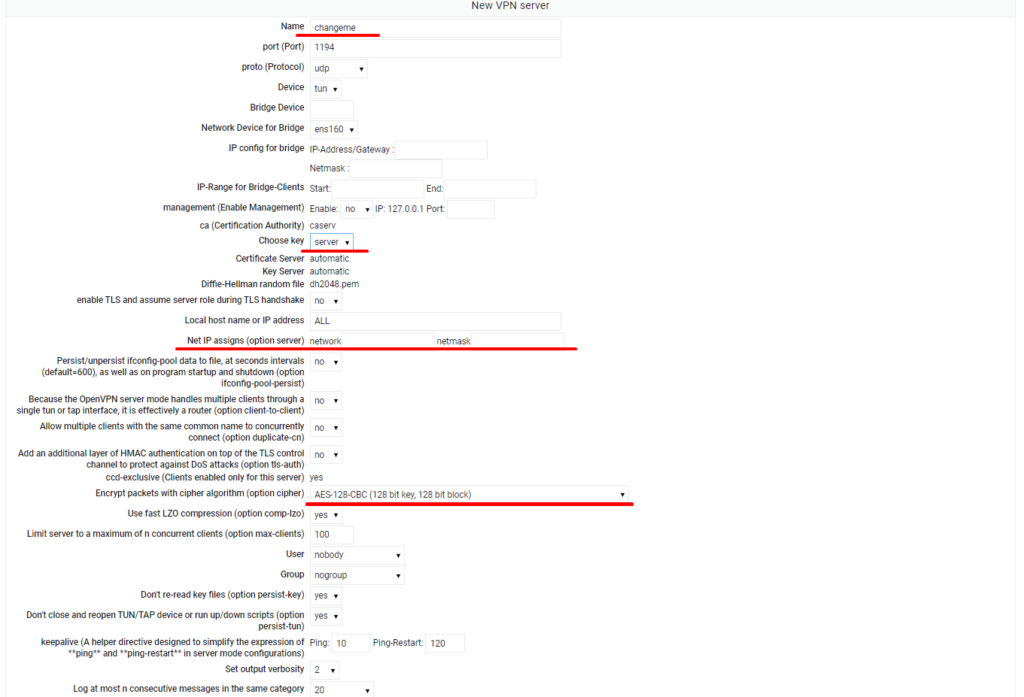

Настроек здесь очень много и если Вы уже ранее имели опыт с OpenVPN, то Вы уже знаете что и куда ввести, поэтому я покажу только основные настройки. Нам нужно дать название нашему серверу, выбрать порт, который по умолчанию 1194, выбрать наш сертификат сервера, задать пул IP адресов, которые будут выдаваться клиентам сервера и выбрать шифрование. Так же рекомендую включить management, чтобы видеть подключенных клиентов. Порт можно ввести любой, например, 7505.

Сохраняемся и переходим к шагу добавления клиентов.

Клиентов можно добавить только после добавления сертификатов клиентов!

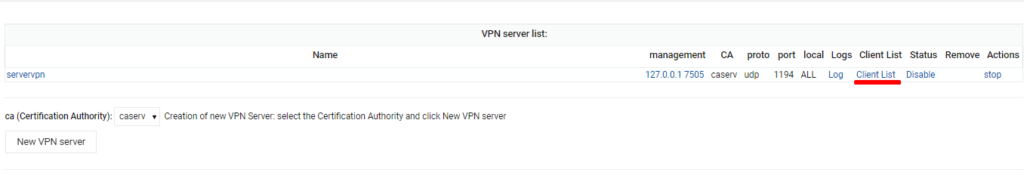

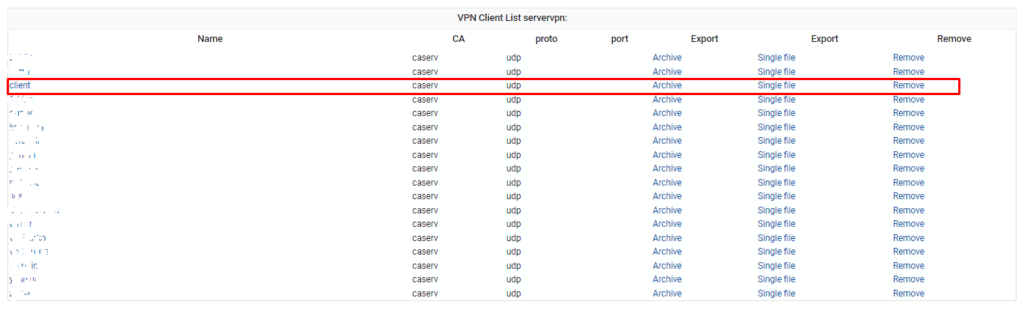

Переходим обратно в VPN List, и уже видим наш OpenVPN Server. Нажимаем на Client List.

Нажимаем на кнопку «New VPN Client» и добавляем клиента. Здесь обязательно нужно выбрать сертификат клиента и вписать внешний IP адрес сервера для подключения.

Сервер готов к запуску. Теперь просто переходим к VPN List и выбираем справа Start в столбце Action нашего OpenVPN Сервера.

Скачиваем готовый конфиг в WebMin OpenVPN Server

теперь переходим обратно в Client List и скачиваем полный .ovpn файл нашего сервера для клиента.

Данный файл можно просто импортировать в официальный клиент OpenVPN и подключиться, введя пароль клиента, который мы задавали при создании сертификата.

Дополнительная информация

Я не описывал в статье настройку маскарадинга пакетов OpenVPN сервера, настройку ufw и iptables. Если Вам нужна помощь, пишите в комментарии, обязательно отвечу.