- Кто удалил файл (samba) в логе

- inherit owner = Yes

- Отследить кто удаляет файл.

- проблему решил

- Re: проблему решил

- Похожие темы

- Как найти пользователя, который удалил файл?

- 2 ответа 2

- How to find the user who deleted the file?

- 2 Answers 2

- Как отследить, кто удаляет файл в CentOS / RHEL, используя Auditd

- Шаги настройки правил аудита для CentOS / RHEL 4,5,6

- Шаги для CentOS / RHEL 7

Кто удалил файл (samba) в логе

Доброго! Помогите понять, как обнаруживать виновников удаленных файлов? В логе /var/log/syslog сообщения от самбы вижу типа Jul 14 10:23:02 nas smbd_audit: borodin|192.168.0.119|open|ok|r|. или … |opendir|ok|r| и т.п. По какому признаку искать именно операцию удаления?

[global] log file = /var/log/samba/%m

load printers = no smb ports = 137 138 139 445 interfaces = lo enp3s0 available = no wins support = true netbios name = nas vfs objects = full_audit recycle browseable = no passdb backend = tdbsam:/var/lib/samba/private/passdb.tdb lanman auth = yes ntlm auth = yes full_audit:prefix = %u|%I full_audit:success = connect, opendir, open, mkdir, rmdir, unlink, write, rename full_audit:failure = connect, opendir, open, mkdir, rmdir, unlink, write, rename full_audit:facility = local5 full_audit:priority = notice server string = ***server default = obmen workgroup = workgroup os level = 20 syslog = 7 syslog only = yes security = user max log size = 50 bind interfaces only = Yes log level = 1 vfs:1 recycle:exclude = *.tmp | ~$* | *.TMP recycle:versions = Yes recycle:touch_mtime time server = yes browseable = yes writeable = yes recycle: versions = Yes recycle: keeptree = Yes path = /***/*** #acl compatibility = auto map acl inherit = Yes nt acl support = yes unix extensions = no inherit acls = Yes inherit owner = Yes

inherit permissions = Yes recycle: directory_mode = 0777 recycle:repository = /data/recycle force directory mode = 0775 force create mode = 0775 comment = Obmennik public = yes available = yes valid users = @"***grp" write list = @"***grp" Вот это full_audit:success = connect, opendir, open, mkdir, rmdir, unlink, write, rename а где remove ?

Отследить кто удаляет файл.

Есть сервер. На нем что-то подчищает файлы в одной папке. Найти не могу что или кто это. По крону ничего такого не запускается, кроме служебных задач ispmanager. Есть ли возможность отследить, кто файлы удаляет?

sudo auditctl -w /path/to/somefile -p wra ausearch -f /path/to/somefile -iчто то не работает такая конструкция. Нацеливаю ее на файл, сам его удаляю, а она ничего не показывает.

удаление файла — событие каталога, нацеливай на каталог

проблему решил

Вообщем проблему решил. Все вышеперечисленное не помогло, но авторам все равно спасибо.

Сделал так. Поставил на файл readonly и потом шерстил поиском по всем логам. Там то и нашел кто ругается, что не смог файл удалить.

Re: проблему решил

Похожие темы

- Форум Отследить изминения файловой системы (2017)

- Форум Не удаляются полностью программы (2011)

- Форум Удаляется папка при перезагрузке (2016)

- Форум Ubuntu и зависимости (2005)

- Форум Не удаляются файлы (2015)

- Форум Gnome Files (Nautilus) не желает удалять непустые директории, расшаренные в самбе (2018)

- Форум Evolution не удаляет содержимое корзины (2005)

- Форум vsftpd права доступа (только запись, удалять нельзя) (2010)

- Форум Evolution + IMAP + Gmail = как нормально удалять письма? (2010)

- Форум Удаление папки в боковой панели. (2011)

Как найти пользователя, который удалил файл?

Какой-то пользователь на моем сервере просто удалил файл, я хочу узнать, кто это сделал. Просматривать историю каждого невозможно, и команда не может быть такой простой, как rm -rf file . Можно ли узнать, кто внес последние изменения в папку? Я нахожусь на Linux.

2 ответа 2

В общем, сложно определить, кто удалил файлы, кто изменил файлы, не зная о «системе журналирования» или предварительно настроенных событиях. Попробуйте выяснить, кто вошел в тот момент, когда каталог был удален.

- проверьте системный журнал ОС (/var/adm/syslog/syslog.log для hp-ux, /var /log /messages для linux)

- Попробуйте последний коммандос, чтобы получить список тех, кто вошел в систему, когда

- Проверьте историю команд sidadm, пользователя root, используйте команду history или псевдоним h

- Проверьте, есть ли запущенные скрипты, которые регулярно удаляют файлы

Также Вы можете посмотреть на ваших пользователей. bash_history, предполагая, что они используют bash:

Выполните следующие команды в терминале:

cd /home find `ls`/.bash_history -exec /usr/bin/grep "deleted-filename" <> /dev/null \; это файл, который может удалить только пользователь root, затем посмотрите на .bash_history пользователя root, но затем вы должны выяснить, кто был зарегистрирован как пользователь root или имеет права root. Для этого вам может помочь команда last root | more

Поскольку каталог trans может быть подключен по NFS к другим серверам, возможно, вам также потребуется выполнить проверки там.

Также для будущего использования установите любые решения SIEM с открытым исходным кодом, такие как alienvault и т.д., Которые могут помочь вам поддерживать и регистрировать события.

How to find the user who deleted the file?

Some user on my server just deleted a file, I want to find out who did it. Going through everyone’s history is not feasible and command cannot be as simple as rm -rf file . Is it possible to know who made the last changes to a folder? I am on linux.

hi ,It may depend on Your file system. I guess if You’re lucky the superuser in question may have the rm/del ** command in their *._history file? Otherwise I guess it would be very hard

2 Answers 2

In General,its hard to find out whom deleted the files,whom modified the files without knowing about the ‘logging system’ or pre-configured events

Try to find out who logged at the time when the directory was deleted.

- check the OS syslog (/var/adm/syslog/syslog.log for hp-ux, /var/log/messages for linux)

- Try the last commando to get a list of who logged on when

- Check the command histories of the sidadm, root user, use the history command, or the h alias

- Check if there are scripts running, which regularly delete files

Also You can take a look at your users’s .bash_history, assuming they use bash:

Execute the below commands in terminal:

cd /home find `ls`/.bash_history -exec /usr/bin/grep "deleted-filename" <> /dev/null \; it’s a file that only root can delete then look at root’s .bash_history, but then you have to find out who was logged as root or su’ed to root. For this the command last root|more could help you

As the trans directory might be NFS mounted to other servers, you might need to do the checks there too.

Also for future use ,install any open source SIEM solutions like alienvault,etc which could help you to maintain and log the events.

Как отследить, кто удаляет файл в CentOS / RHEL, используя Auditd

Мануал

Red Hat Enterprise Linux предоставляет функцию правил аудита для регистрации действий файлов, выполненных пользователями или процессами.

Это может быть достигнуто путем настройки правил аудита.

Эта статья посвящена мониторингу удалений файлов пользователями или процессами в системе Linux.

Выполните шаги, описанные ниже, чтобы настроить правила audd для мониторинга удаления файлов в системе CentOS / RHEL.

Шаги настройки правил аудита для CentOS / RHEL 4,5,6

1. Чтобы настроить правила аудита, добавьте следующую строку в файл /etc/audit.rules (для RHEL 5,6 используйте файл /etc/audit/audit.rules).

# tail -2 /etc/audit.rules auditctl -a exit,always -F arch=b32 -S unlink auditctl -a exit,always -F arch=b64 -S unlink

# tail -2 /etc/audit/audit.rules -a always,exit -F arch=b32 -S unlink -S unlinkat -S rename -S renameat -S rmdir -k delete -a always,exit -F arch=b64 -S unlink -S unlinkat -S rename -S renameat -S rmdir -k delete

2. При желании вы можете указать полный путь к каталогу для просмотра, например, если вы хотите отслеживать удаление файлов только в определенной файловой системе, вы можете указать точку монтирования, добавив следующее поле в правило аудита:

-F dir=[directory or mount point]

3. После написания правил перезапустите службу auditd и включите ее, чтобы сохранить правила после перезагрузки.

# /etc/init.d/auditd restart # chkconfig auditd on

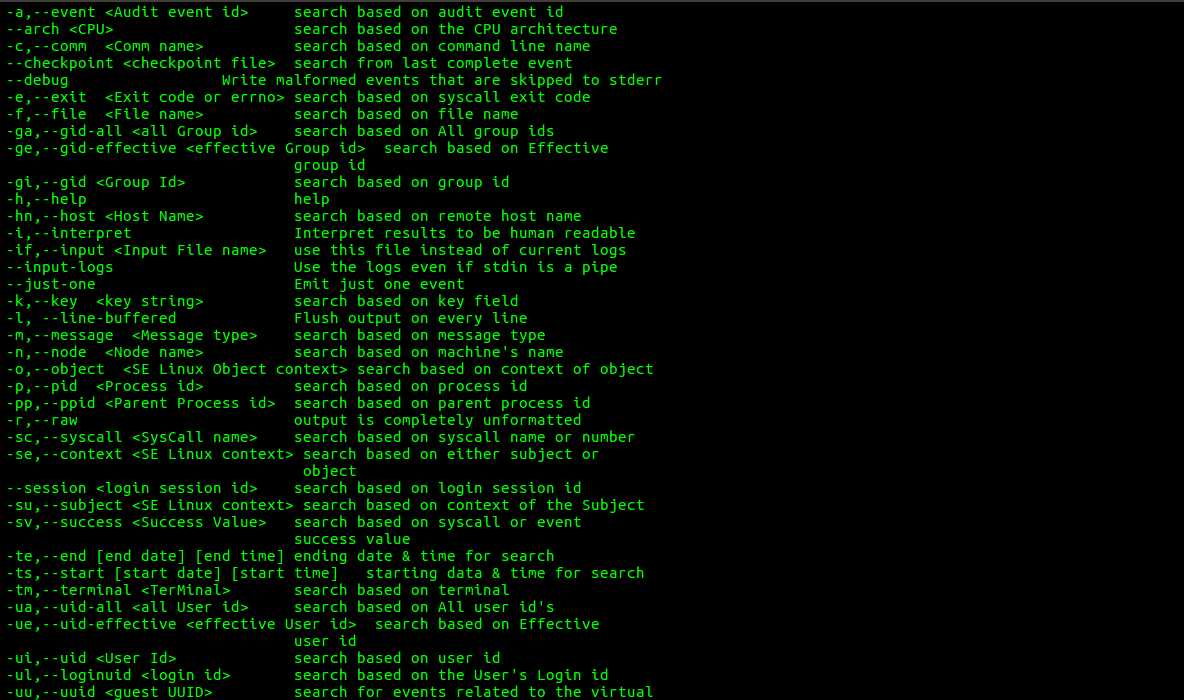

Auditd будет регистрировать операции удаления в файле /var/log/audit/audit.log, однако мы можем использовать команду ausearch с ключом, указанным в правиле аудита (-k), для просмотра событий:

Шаги для CentOS / RHEL 7

1. Чтобы настроить правила аудита, добавьте следующую строку в файл /etc/audit/rules.d/audit.rules.

# tail -2 /etc/audit/rules.d/audit.rules -a always,exit -F arch=b32 -S unlink -S unlinkat -S rename -S renameat -S rmdir -k delete -a always,exit -F arch=b64 -S unlink -S unlinkat -S rename -S renameat -S rmdir -k delete

2. При желании вы можете указать полный путь к каталогу для просмотра, например, если вы хотите отслеживать удаление файлов только в определенной файловой системе, вы можете указать точку монтирования, добавив следующее поле в правило аудита:

-F dir=[directory or mount point]

3. После написания правил перезапустите службу auditd и включите ее, чтобы сохранить правила после перезагрузки.

# service auditd restart ### use of command service instead of systemctl is intentional here. # systemctl enable auditd

Auditd будет регистрировать операции удаления файла в файле /var/log/audit/audit.log, однако мы можем использовать команду ausearch с ключом, указанным в правиле аудита (-k), для просмотра событий:

Пожалуйста, не спамьте и никого не оскорбляйте. Это поле для комментариев, а не спамбокс. Рекламные ссылки не индексируются!

- Аудит ИБ (49)

- Вакансии (12)

- Закрытие уязвимостей (105)

- Книги (27)

- Мануал (2 306)

- Медиа (66)

- Мероприятия (39)

- Мошенники (23)

- Обзоры (820)

- Обход запретов (34)

- Опросы (3)

- Скрипты (114)

- Статьи (352)

- Философия (114)

- Юмор (18)

Anything in here will be replaced on browsers that support the canvas element

OpenVPN Community Edition (CE) – это проект виртуальной частной сети (VPN) с открытым исходным кодом. Он создает защищенные соединения через Интернет с помощью собственного протокола безопасности, использующего протокол SSL/TLS. Этот поддерживаемый сообществом проект OSS (Open Source Software), использующий лицензию GPL, поддерживается многими разработчиками и соавторами OpenVPN Inc. и расширенным сообществом OpenVPN. CE является бесплатным для […]

Что такое 404 Frame? Большинство инструментов для взлома веб-сайта находятся в 404 Frame. Итак, что же представляют собой команды? Вы можете отдавать команды, используя повседневный разговорный язык, поскольку разработчики не хотели выбирать очень сложную систему команд. Команды Команды “help” / “commands” показывают все команды и их назначение. Команда “set target” – это команда, которая должна […]

В этой заметке вы узнаете о блокировке IP-адресов в Nginx. Это позволяет контролировать доступ к серверу. Nginx является одним из лучших веб-сервисов на сегодняшний день. Скорость обработки запросов делает его очень популярным среди системных администраторов. Кроме того, он обладает завидной гибкостью, что позволяет использовать его во многих ситуациях. Наступает момент, когда необходимо ограничить доступ к […]

Знаете ли вы, что выполняется в ваших контейнерах? Проведите аудит своих образов, чтобы исключить пакеты, которые делают вас уязвимыми для эксплуатации Насколько хорошо вы знаете базовые образы контейнеров, в которых работают ваши службы и инструменты? Этот вопрос часто игнорируется, поскольку мы очень доверяем им. Однако для обеспечения безопасности рабочих нагрузок и базовой инфраструктуры необходимо ответить […]

Одной из важнейших задач администратора является обеспечение обновления системы и всех доступных пакетов до последних версий. Даже после добавления нод в кластер Kubernetes нам все равно необходимо управлять обновлениями. В большинстве случаев после получения обновлений (например, обновлений ядра, системного обслуживания или аппаратных изменений) необходимо перезагрузить хост, чтобы изменения были применены. Для Kubernetes это может быть […]