4.4. Физическая и логическая схемы лвс

Топология компьютерной сети отражает структуру связей между ее основными функциональными элементами. В зависимости от рассматриваемых компонентов принято различать физическую и логическую структуры локальных сетей.

Физическая структура определяет топологию физических соединений между компьютерами. Логическая структура определяет логическую организацию взаимодействия компьютеров между собой.

Рассмотрим виды физической и логической схем на примере ЛВС технологии Fast Ethernet.

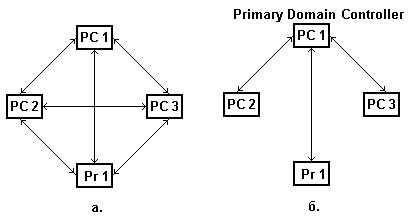

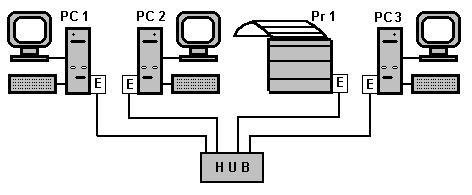

Физическая схема, представленная на рис. 4.4, соответствует топологии «звезда» (см. рис. 4.1 а). Логические схемы могут иметь различную реализацию. Если всем рабочим станциям сети даны равные права, то реализуется логическая схема, показанная на рис. 4.5 а. Такая сеть называется одноранговой, она позволяет практически без ограничений использовать ресурсы сети любым пользователем. В этом случае РС выделяет часть своих ресурсов в общее пользование всем рабочим станциям сети. В том случае, когда сеть состоит из небольшого числа ПК и ее основной функцией является обмен информацией между рабочими станциями, одноранговая архитектура является наиболее приемлемым решением. В частности, она может быть реализована на основе использования операционной системы Windows 95–98. Основной недостаток одноранговых систем – слабая защита информации от несанкционированного доступа, кроме того, подобные сети имеют низкую производительность.

Для разграничения и распределения сетевых ресурсов осуществляется сетевое администрирование сети, которое включает:

- Выделение ПК и установку на нем сетевого программного обеспечения (Windows NT Server, Windows 2000 Server, Net Ware Server и т. п.). Поэтому такой компьютер называют главным сервером сети (Primary Domain Controller).

- Рабочие станции сети становятся клиентами сервера и происходит подчинение процесса информационного взаимодействия системной политике, установленной на сервере.

- Д

ля организации системной политики назначается ответственное лицо, называемое администратором локальной сети (Sys Admin).

Рис. 4.4

Логические схемы компьютерных сетей это

2.2 Логическая схема сети

Под логической структурой сети понимается ее организация на 3-м и выше уровнях модели OSI, т.е. сетевые протоколы, адресация, взаимодействие рабочих станций с серверами. В качестве основного сетевого протокола в вычислительной сети Предприятия используется протокол IP. Адреса на сетевом уровне для рабочих станций задаются динамически по протоколу DHCP.

Сеть Предприятия построена по схеме с единым коммутационным доменом, за исключением сегментов сети АСУ-ТП, а также сегментов подключения к сети Интернет, к Головной организации. Логическая схема сети представлена на рисунке.

Логически, вычислительная сеть разбита на виртуальные сети.

Маршрутизация между виртуальными сетями обеспечивается на коммутаторе 3 уровня Cisco Catalyst 6006.

Коммутатор 3 уровня Cisco Catalyst 3750 обеспечивает маршрутизацию между Vlan1 и двумя маршрутизируемыми сегментами.

Доступ к сети Головной Организации обеспечивается через маршрутизатор Cisco 2610XM, на скорости 2 Мбит/сек через оператора связи. Данный маршрутизатор управляется из головной Организации.

Доступ в сеть Интернет обеспечивается через Proxy сервер Microsoft ISA Server, также выполняющего роль межсетевого экрана, маршрутизатор Cisco 1600, на скорости 2 Мбит/сек, предоставляющий Ethernet интерфейс предоставлен оператором связи.

Инфраструктуру уровня предоставления сервисов

Текст лекции. На тему: Техническая и проектная документация. Паспорт технических устройств. Физическая карта всей сети. Логическая схема компьютерной сети.

В предыдущих лекциях были рассмотрены компоненты, из которых состоит сеть — кабели, транспортные протоколы, компьютеры, операционные системы и приложения. Объединение всего этого не является самой сложной частью задачи организации сети. После установки и запуска сети следует ожидать иных трудноразрешимых проблем, связанных с поддержкой сети в ее нормальном состоянии. Пользователи часто настаивают на применении того, что обслуживается весьма хлопотно, и это тоже создает проблемы.

Источник знаний о сети — документация производителя. Первый шаг на пути к эффективному управлению сетью — получение разнообразной информации, начиная с инвентарных номеров плат, схемы компоновки всей сети и сведений о ее производительности. Принцип документирования остается неизменным на высоких уровнях: каким иным образом вы сможете узнать, будут ли совместно работать различные сетевые компоненты, если вы не знаете точно, что они собой представляют? Следует целенаправленно собирать сведения об организации вашей сети, ее производительности и физических компонентах, и тогда при возникновении проблем вы будете лучше подготовлены к их разрешению.

После того, как сеть установлена и начала нормально работать, не расслабляйтесь. Теперь самое время упорядочивать документацию. Познакомьтесь с вашей сетью поближе именно сейчас, пока все работает так,как надо. Это не слишком благодарная работа, и не всегда она кажется приятным времяпрепровождением, но окупается при возникновении неисправностей. Во-первых, если вы будете знать, что собой представляет сеть во время нормальной работы, вам будет легче обнаружить неисправность, когда она не работает. «Не работает» не обязательно из-за неисправностей в результате каких-то изменений в сети. Может быть, например, что часть сети работает, но с пониженной производительностью. Так будет продолжаться до тех пор, пока не будет определена и устранена причина. Во-вторых, для поддержания работоспособности больших и протяженных сетей знание схемы физической компоновки вашей сети может быть весьма важным при установлении причины возникновения нарушений или при определении неисправной части сети. Можно выделить две основные разновидности аудита локальных сетей:физический и нематериальный (intangible). Аудит имущества и оборудования чаще всего является физическим — используйте его для определения того, что имеется в наличии, и локализации местонахождения оборудования. Аудит производительности, эффективности и безопасности в большинстве случаев имеет нематериальную природу.

Хранение аудиторской информации

Получив всю информацию во время аудита, сохраните ее в одном (общем) месте. По многим соображениям не рекомендуется делать записи на бумаге (исключая чертежи). Бумажные отчеты трудно обновлять, легко потерять или испортить, на них могут появиться неразборчивые надписи, сделанные вручную (а если они подготовлены на компьютере, то зачем нужно печатать все эти записи?), и они не всегда доступны. Единственный случай, когда полезно иметь твердую копию — во время планерок (planning meetings), на которых предполагается представить их руководству и подразделению, обслуживающему сеть. Наилучшим местом хранения информации, по-видимому, являются базы данных. Они удобочитаемы, их легко обновлять, в них предусмотрены средства для проведения поиска, они всегда находятся под рукой и содержат достоверную информацию (пока вы регулярно их обновляете). С этой целью можно приобрести какую-либо имеющуюся на рынке аудиторскую базу данных Однако нетрудно и самому создать внутрифирменную аудиторскую базу данных, которая, скорее всего, больше вас устроит, поскольку вы сами ее разработаете. Для облегчения ввода информации можно даже создать формы для внешнего интерфейса с соответствующими таблицами данных.

Часть данных по аудиту можно не только записывать в базу данных, но и хранить в форме карты, позволяющей легко определить связь частей сети друг с другом. Карта может быть выполнена в виде твердой копии или храниться в электронном виде и содержать описание сети на физическом уровне вместе с ее логической организацией.

Представление сети на физическом уровне

Фактически можно иметь несколько физических карт вашей сети в зависимости от ее размера и сложности. Физическая карта напоминает карту оборудования, показывающую местонахождение компонентов сети относительно друг друга. Поэтому на одной карте можно показать размещение сети в здании, идентифицируя каждый узел сети, например именами пользователей (рис. 1). На другой карте можно показать всю сеть, вплоть до ее выхода в глобальную сеть (рис. 2). Назначение карт различное: к каждой из них следует обращаться для получения ответов на различные вопросы.

Рис. 1 Пример физической карты сети для четырехэтажного здания

Рис. 2. Пример физической карты сети предприятия

Логическая схема сети

Физическая карта сети показывает размещение компонентов относительно друг друга. В отличие от нее логическая карта сети (logical network mар) показывает организацию сетевых ресурсов (рис.3). Какие клиенты и к каким серверам имеют доступ? Какую информацию содержат те или иные серверы или группа серверов? Какие репликации выполняются в сети? Ответы на эти вопросы могут быть на физической карте, хотя и не всегда.

Рис. 3. Логическая карта структурной организации сети

И все же для демонстрации различных уровней сети во всех деталях может потребоваться несколько различных карт. Например, необходимо узнать, какие клиенты подключились к конкретному серверу входной аутентификации (authentication server) или какие базы данных реплицируются посредствами глобальной сети для контроля потоков сетевого трафика.

ля организации системной политики назначается ответственное лицо, называемое администратором локальной сети (Sys Admin).

ля организации системной политики назначается ответственное лицо, называемое администратором локальной сети (Sys Admin).