- Настройка локальной сети через интернет с использованием роутера Zyxel keenetic lite

- Доступ в локальную сеть и в интернет через Wireguard для Keenetic

- Настройка Keenetic

- Настройка сервера WG

- Объединение сетей с помощью L2TP/IPsec на Mikrotik и Keenetic Ultra II

- Настройка L2TP VPN-сервера на роутере Keenetic

Настройка локальной сети через интернет с использованием роутера Zyxel keenetic lite

Собственно вопрос.

Появилась необходимость настроить локальную сеть через интернет между двумя частными локальными сетями, находящимися на удалённом расстоянии друг от друга.

Собственно, архитектура следующая:

Есть две локальные сети внутри двух офисов, обе сети получают доступ в интернет через роутеры Zyxel keenetic lite. Все компьютеры работают под управлением windows 7 professional.

Хотелось бы их соединить в единую сеть посредством интернета, желательно, без использования стороннего ПО.

TP-Link TL-WR941ND,Zyxel keenetic lite 3,отсутствует Интернет через свитч

Здравствуйте, уважаемые форумчане! Очень,очень нужна ваша помощь. Имеется "старый" роутер.

Zyxel Keenetic Lite перенаправить wifi в интернет

Добрый день. не подсчкажите как рпавильно отрегулировать прокси? если это вообще возможно.

Настройка роутера ZyXEL Keenetic Start

Здравствуйте. Имеем роутер D-link DSL2540U через который выходим в интернет. Он настроен в.

Настройка роутера zyxel keenetic 4g +yota

zyxel keenetic 4g +yota как настроить? интерфейс по настройке изменили, а в инструкции и в.

Ну как вариант без доп затрат, обходясь средствами самой винды, можно попробовать VPN.

1.На компе с базами, создаете VPN сервер, и 4-х юзеров, которые будут к нему обращаться. (Тут есть одно но,если там стоит стандартная 7-ка, нужно будет погуглить, на тему VPN Win-7 несколько пользователей одновременно).Еще в догонку, если IP статичный, проблем нет, если динамический DDNS в помощь.

2.На 4-х клиентских машинах создаете VPN соединение средствами OS, про логины/пароли говорить не буду, думаю сами поймете.

3.На стороне где будет находиться VPN сервер, делаете проброс порта на роутере.

Все, что написано, это то как я вижу решение, возможно кто-то даст более дельный совет.

Доступ в локальную сеть и в интернет через Wireguard для Keenetic

Настройка Wireguard для Keenetic для одновременного доступа в локальную сеть и в интернет через VPN.

В данной заметке я расскажу, как организовать соединение с вашей локальной сетью за роутером Keenetic, если у вас уже настроен выход в интернет через WG сервер с роутера и телефона.

Использование VPN сегодня это такая же необходимость, как установка сложных уникальных паролей и двухфакторная авторизация. Для меня отсутствие VPN — это как уйти из дома и не закрыть на ключ дверь.

Помимо защиты ваших интернет соединений VPN может обеспечить соединение с вашей домашней сетью. Таким образом я организую свое небольшое облако. Файлы из моей домашней сети всегда доступны, где бы я не был.

Как я уже говорил у вас уже должен быть настроен Wireguard сервер, роутер и телефон должны выходить через этот сервер в интернет. Я же расскажу, как с телефона попасть в локальную сеть за роутером с использованием Wireguard, и при этом не потерять VPN выход в интернет. Для этого нужно будет использовать консоль роутера Keenetic.

Настройка Keenetic

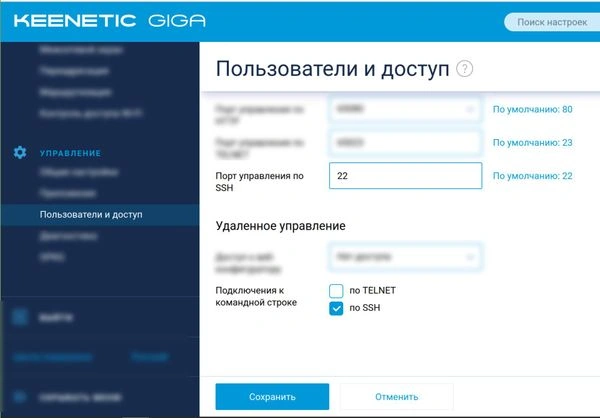

Если доступа в консоль нет, то его надо включить. Для этого перейдите в раздел “Управление” -> “Пользователи и доступ”. Проверьте что установлен порт управления по SSH и активирован пункт “Подключения к командной строке по SSH”.

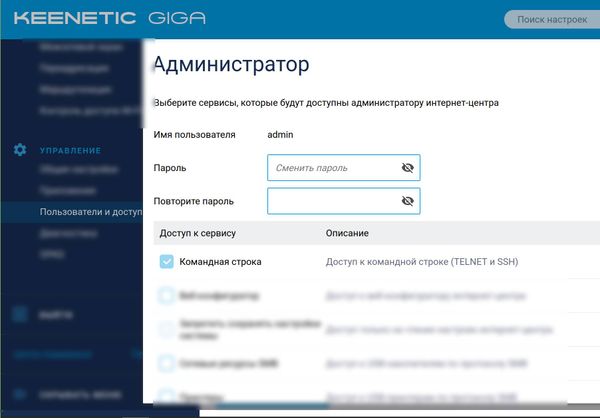

Также убедитесь, что у вас есть пользователь, у которого есть права входа через SSH. На той же странице у вас есть список пользователей. Зайдите в редактор прав пользователя, и убедитесь что у него активирован пункт “Доступ к командной строке (TELNET и SSH)”.

Теперь заходим в консоль управления роутером.

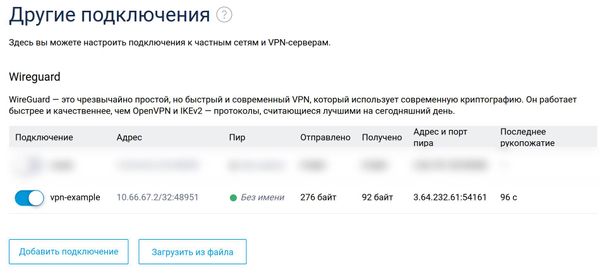

ssh username@192.168.0.1 (config)>Первым делом нам надо узнать, какой интерфейс был присвоен нашему соединению на роутере. Если это ваше первое соединение с Wireguard, то скорее всего это Wireguard0. Но давайте убедимся в этом.

Для этого необходимо ввести interface Wire и нажать Tab :

(config)> interface Wire Usage template: interface Choose: Wireguard Wireguard0Чтобы точно убедиться выведите информацию об интерфейса.

(config)> show interface Wireguard0 id: Wireguard0 index: 1 type: Wireguard description: vpn-example interface-name: Wireguard0 link: up connected: yes state: up mtu: 1324 tx-queue-length: 50 address: 10.66.67.2 mask: 255.255.255.255 uptime: 5 global: no security-level: public wireguard: public-key: PUBLIC_KEY listen-port: 48951 status: up peer: public-key: PUBLIC_KEY local: 37.112.97.194 local-port: 48951 via: PPPoE0 remote: 3.64.232.61 remote-port: 54161 rxbytes: 92 txbytes: 180 last-handshake: 5 online: yesПо названию и адресу понимаем, что это нужное соединение.

Нужно добавить правило на IN, иначе запросы в локальную сеть будут дропаться. Не забудьте заменить Wireguard0 на другое значение, если у вас задействован другой интерфейс.

(config)> interface Wireguard0 Core::Configurator: Done. (config-if)> ip access-group _WEBADMIN_Wireguard0 in Network::Acl: Input "_WEBADMIN_Wireguard0" access list added to "Wireguard0". (config-if)> system configuration save Core::ConfigurationSaver: Saving configuration. Теперь надо добавить статический маршрут до сети Wireguard.

(config)> ip route 10.66.67.0 255.255.255.0 Wireguard0 auto Network::RoutingTable: Added static route: 10.66.67.0/24 via Wireguard0.Не забудьте заменить значения на свои. 10.66.67.0 на свою подсеть Wireguard, а Wireguard0 на свой интерфейс.

Настройка сервера WG

Теперь нужно настроить сервер Wireguard. Для этого нужно отредактировать файл конфигурации, обычно он лежит в папке /etc/wireguard/wg0.conf . Зайдите под root.

su nano /etc/wireguard/wg0.conf[Interface] Address = 10.66.67.1/24,fd42:42:43::1/64 ListenPort = 54161 PrivateKey = PRIVATE_KEY PostUp = iptables -A FORWARD -i eth0 -o wg0 -j ACCEPT; iptables -A FORWARD -i wg0 -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE; ip6tables $ PostDown = iptables -D FORWARD -i eth0 -o wg0 -j ACCEPT; iptables -D FORWARD -i wg0 -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE; ip6table$ ### Client router [Peer] PublicKey = PUBLIC_KEY PresharedKey = PRESHARED_KEY AllowedIPs = 10.66.67.2/32,fd42:42:43::2/128,192.168.1.0/24 ### Client phone [Peer] PublicKey = PUBLIC_KEY PresharedKey = PRESHARED_KEY AllowedIPs = 10.66.67.3/32,fd42:42:43::3/128У нас тут все стандартно. Два пира, один из них роутер, второй телефон. Для роутера необходимо указать в AllowedIPs вашу локальную сеть, в данном случае 192.168.1.0/24 .

После этого отключим и включим WG соединение.

wg-quick down wg0 [#] ip link delete dev wg0 [#] iptables -D FORWARD -i eth0 -o wg0 -j ACCEPT; iptables -D FORWARD -i wg0 -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE; ip6tables -D FORWARD -i wg0 -j ACCEPT; ip6tables -t nat -D POSTROUTING -o eth0 -j MASQUERADE wg-quick up wg0 [#] ip link add wg0 type wireguard [#] wg setconf wg0 /dev/fd/63 [#] ip -4 address add 10.66.67.1/24 dev wg0 [#] ip -6 address add fd42:42:43::1/64 dev wg0 [#] ip link set mtu 8921 up dev wg0 [#] ip -4 route add 192.168.0.0/24 dev wg0 [#] iptables -A FORWARD -i eth0 -o wg0 -j ACCEPT; iptables -A FORWARD -i wg0 -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE; ip6tables -A FORWARD -i wg0 -j ACCEPT; ip6tables -t nat -A POSTROUTING -o eth0 -j MASQUERADEПосле этого у вас должен появится доступ к локальной сети роутера с телефона через Wireguard VPN. По аналогии можно настроить доступ к локальной сети для остальных устройств.

Объединение сетей с помощью L2TP/IPsec на Mikrotik и Keenetic Ultra II

Появилась задача подключить к локальной сети два дополнительных удалённых офиса. Про настройку OpenVPN сервера для желающим поработать из дома или в командировке я уже рассказывал, однако перспектива выдачи каждому пользователю сети отдельного сертификата с последующей настройкой соединения меня совсем не радовала. Потому для подключения филиалов было решено пойти другим путём.

Объединять сети будем через VPN туннели по технологии L2TP/IPsec без поднятия дополнительных серверов и использования дорогостоящего оборудования, непосредственно на роутерах Mikrotik и Keenetic Ultra II. Поводом для такого объединения, помимо удобства пользователей и моей лени, послужила некорректная работа встроенного L2TP/IPsec клиента в Windows .

Как видно из схемы, пользователи в филиалах должны иметь доступ к терминальному серверу, расположенному за роутером Keenetic Ultra II. Так как на «Кинетике» уже был настроен и благополучно работал L2TP/IPsec сервер, то «Микротикам» досталась роль клиентов. Кроме того, такой вариант существенно проще в настройке, по сравнению с поднятием VPN сервера на «микротике».

Обязательное условие: адреса объединяемых сетей не должны пересекаться друг с другом.

Настройка L2TP VPN-сервера на роутере Keenetic

С подробностями настройки L2TP/IPsec сервера на Keenetic Ultra можно ознакомиться перейдя по этой ссылке . Там всё просто, потому не буду повторяться. В дополнение к той статье, необходимо остановиться на паре существенных моментов, без которых не возможна нормальная работа VPN туннелей:

- Отключить NAT для клиентов, оно тут будет только мешать;

- Снять галочку, напротив поля «Множественный вход», если она там стояла. Это позволит точно указать IP адрес, выдаваемый клиенту L2TP сервером при подключении;