Откуда угодно подключаемся к домашней сети

Моя задача: разобрать действия которые нужно проделать на домашнем Микротике (2011UiAS-2HnD) чтобы можно было откуда угодно иметь возможность настроить VPN подключение и получить доступ к домашним сервисам , в моем случае такие сервисы как: ZM (следим за периметром возле дома), OwnCloud (собственная база заметок), Zabbix (мониторю состояние своих сервисов: + погоду и различные датчики).

Доступ к домашней сети будет организован посредством протокола PPTP, он представляет из себя связку протокола TCP (для передачи данных) и GRE (для обертывания пакетов).

Схема организации туннеля до домашнего микротика:

- Мне провайдер предоставляет статический IP-адрес

- На Mikrotik создаем туннель

- На Mikrotik создаем профили удаленного подключения (Логин и Пароль)

- На Mikrotik создаем правила Firewall маршрутизации чтобы пройти сквозь брандмауэр

Первым делом подключаюсь через Winbox к своему Mikrotik’у и активирую PPTP сервер :

WinBOX — IP&MAC — меню PPP — вкладка Interface, после нажимаю PPTP Server

- Enabled: отмечаю галочкой

- MAX MTU: 1450

- MAX MRU: 1450

- Keepalive Timeout: 30

- Default Profile: default

- Authentication: должно быть отмечено только — mschap1 & mschap2

Теперь создаем пользователей удаленного подключения:

В разделе PPP переходим в меню Secrets и добавляем нового пользователя: Add —

- Name: ekzorchik

- Password: Aa1234567@@. (советую ставить пароль посложнее)

- Service: pptp

- Profile: default-encryption

- Local Address: пишем IP-адрес Mikrotik, который будет выступать в роли Сервера VPN (192.168.1.9)

- Remote Address: пишем IP-адрес пользователя (192.168.1.100)

Как только настройки произведены нажимаем Apply & OK для применения и сохранения.

Теперь переходим к настройки правил для Firewall моего Mikrotik чтобы он пропускал удаленные авторизованные подключения;

winbox — IP&MAC — IP — Firewall — вкладка Filter Rules — Add

вкладка General:

вкладка Action:

открываю правило для GRE.

winbox — IP&MAC — IP — Firewall — вкладка Filter Rules — Add

вкладка General:

Action: accept

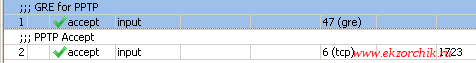

Так выглядят правила в winbox’е:

На заметку: по умолчанию создаваемые правила помещаются в конец общего списка, а их нужно переместить наверх перед всеми запрещающими правилами, если этого не сделать работать они не будут.

Вот как бы и все, проверяю к примеру настройки подключения с работы из операционной системы Windows 7 Professional SP1:

Пуск — Панель управления — Центр управления сетями и общим доступом — Настройка нового подключения или сети — Подключение к рабочему месту — Использовать мое подключение к Интернету (VPN) :

- Интернете-адрес: указываю внешний IP&DNS адрес выделяемый мне провайдером.

- Имя местоназначения: VPN-HOME

- Разрешить использовать это подключение другим пользователям: отмечаю галочкой

После указываю имя пользователя и пароль на удаленный доступ (данные идентификационные данные были введены выше):

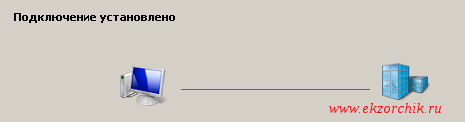

И после нажимаю «Подключить», если все сделано правильно то подключение будет установлено:

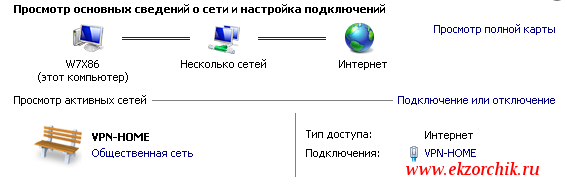

Также можно проверить, открыв оснастку «Центр управления сетями и общим доступом»

Также можно проверить, открыв консоль командной строки и отобразив IP адреса текущих сетевых адаптеров:

Win + R → cmd.exe

C:\Users\aollo>ipconfig

Настройка протокола IP для Windows

Маска подсети . . . . . . . . . . : 255.255.255.255

Основной шлюз. . . . . . . . . : 0.0.0.0

Ethernet adapter Подключение по локальной сети:

Маска подсети . . . . . . . . . . : 255.255.255.0

Основной шлюз. . . . . . . . . : 10.9.9.1

Что теперь ну подключен я по VPN к дому, а что мне это дает, а то что теперь можно к примеру запустить браузер и подключиться к домашним ресурсам, если настроено удаленное включение компьютеров через Wake On Lan, то посредством запросов их можно включить, а после либо по VNC,RDP подключиться к ним.

Чтобы отключиться от VPN соединения, нужно возле часиков справа видите монитор с сетевой вилкой, нажимаете по нему левой кнопкой мыши, находите Ваше подключенное VPN соединение, наводите на него мышь (подключение выделяется) и через правый клик мышью выбираете меню «Отключить», а чтобы подключить все то же самое но выбираете меню «Подключить» — «Подключение»

Это все конечно же хорошо, а если Ваш провайдер не выдает Вам статический IP-адрес как у меня, как же быть. Но в этом Вам повезло, т. к. в самом Mikrotik есть служба на подобии DynDNS или No-IP которая может предоставить Вам DNS ссылку доступа к Вашему Mikrotik’у из вне, т. е.

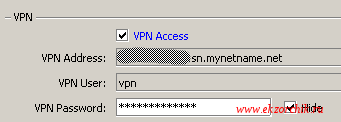

WinBOX — IP&MAC — перехожу в раздел Quick Set, отмечаю галочкой VPN Access

Указываю пароль (VPN Password) и что я вижу, у меня есть внешний адрес вот в таком вот формате: .sn.mynetname.net , дефолтное имя пользователя и пароль которые я ввел только что выше.

C:\Users\aollo>ping .sn.mynetname.net

Пакетов: отправлено = 2, получено = 2, потеряно = 0

Приблизительное время приема-передачи в мс:

Минимальное = 7мсек, Максимальное = 8 мсек, Среднее = 7 мсек

Открываем меню настройки PPP, включаем его и при создании нового пользователя указываем: Name (VPN), Password (то что указали выше), Service (pptp), Profile (default-encryption), Local Address (192.168.1.9), Remote Address (192.168.1.101) и нажимаем Apply и OK

После проверяю настройки подключения с рабочей станции только вместо статического IP адреса уже указываю DNS-ссылку: .sn.mynetname.net

и подключение также успешно проходит.

Итого, как оказалось на Микротике достаточно быстро можно поднять PPTP сервис посредством которого можно быстро начать пользоваться VPN-соединением. Такие настройки одинаково работают, как для дома так и для корпоративной сети, в этом собственно и большой плюс данного вида оборудования, купив раз с запасом получаем инструмент где можно реализовать многое, а для малой компании это будет существенным подспорьем. На этом я прощаюсь и до новых заметок, с уважением автор блога — ekzorchik.

От ekzorchik

Всем хорошего дня, меня зовут Александр. Я под ником — ekzorchik, являюсь автором всех написанных, разобранных заметок. Большинство вещей с которыми мне приходиться разбираться, как на работе, так и дома выложены на моем блоге в виде пошаговых инструкции. По сути блог — это шпаргалка онлайн. Каждая новая работа где мне случалось работать вносила новые знания и нюансы работы и соответственно я расписываю как сделать/решить ту или иную задачу. Это очень помогает. Когда сам разбираешь задачу, стараешься ее приподнести в виде структурированной заметки чтобы было все наглядно и просто, то процесс усвоения идет в гору.

Объединение двух офисов по VPN на Mikrotik.

Задача стоит «подключить два удаленных офиса между собой по VPN».

В обоих офисах стоят маршрутизаторы Mikrotik.

Адресация офисов.

Адресация Офиса 1 (MSK), который будет у нас VPN-сервером:

WAN 88.53.44.1

LAN 192.168.10.0/24

VPN 192.168.60.1

Адресация Офиса 2(SPB), который будет VPN-клиентом:

WAN 88.53.55.2

LAN 192.168.20.0/24

VPN 192.168.60.2

Настройка VPN-server.

1. Первый маршрутизатор в офисе MSK.

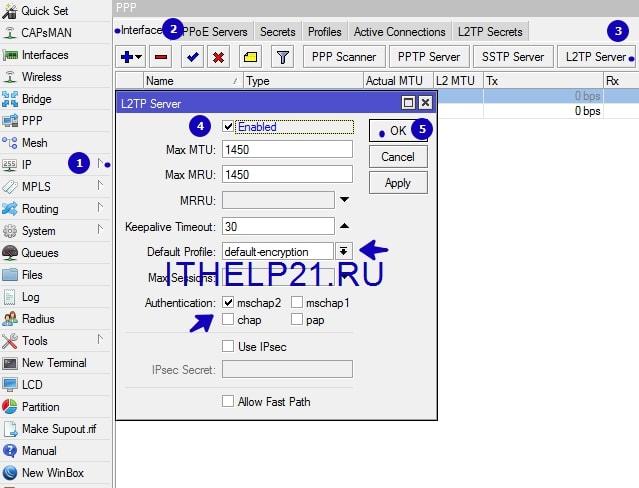

Включаем VPN-Server.

/interface l2tp-server server set authentication=mschap2 enabled=yes

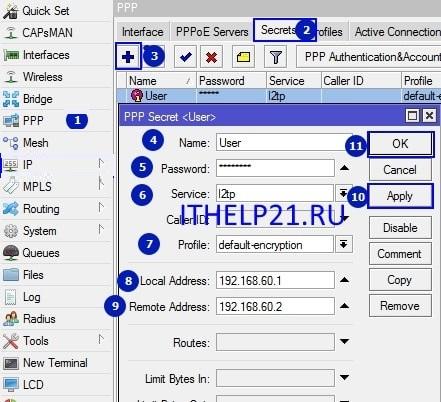

2. Создаем пользователя, который к нам будет подключаться.

/ppp secret add local-address=192.168.60.1 name=User password=11225555 profile=default-encryption remote-address=192.168.60.2 service=l2tp

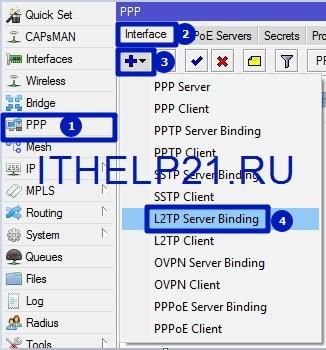

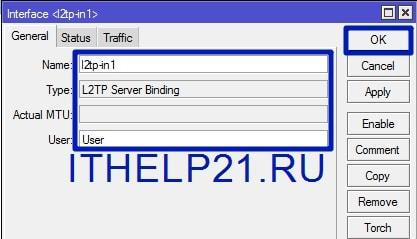

3. Добавляем интерфейс сервера.

/interface l2tp-server add name=l2tp-in2 user=User

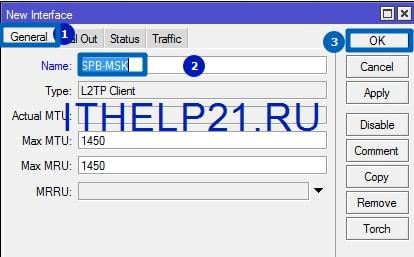

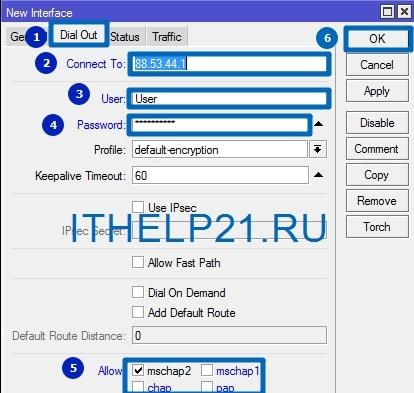

Настройка VPN-клиента.

Второй маршрутизатор в офисе SPB, создаем клиентское подключение к головному офисе в Москве. Пользователь с именем User, пароль 1225555

/interface l2tp-client add allow=mschap2 connect-to-88.53.44.1 disabled=no name="SBP-MSK" password=1225555 user=User

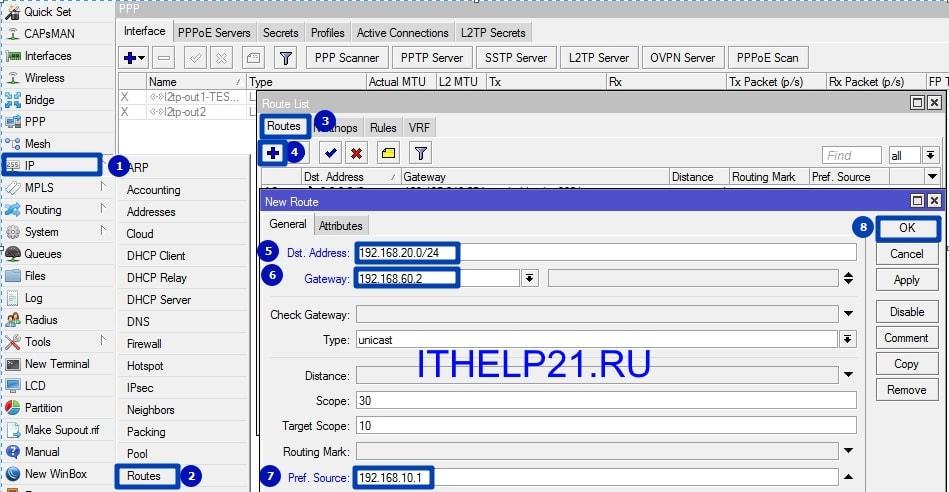

Маршрутизация офисов.

Теперь, после создания подключений на маршрутизаторах, нам нужно прописать статически маршруты в локальные сети через VPN на Mikrotik в обоих офисах.

Начнем с первого офиса в MSK:

dst-address — указываем локальную сеть офиса в SPB, к которой будем подключаться.

gateway — шлюз через который будем подключаться к сети, ip VPN клиента.

pref. source — указываем свою локальную сеть, с которой будем выходить.

/ip route add comment="route MSK-SPB VPN" dst-address=192.168.20.0/24 gateway=192.168.60.2 pref-src=192.168.10.1

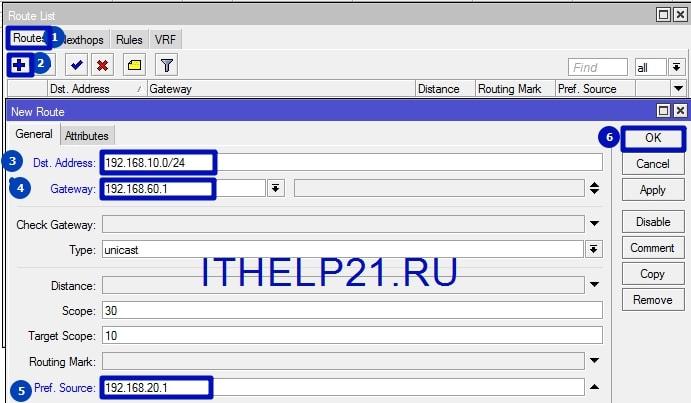

Второй офис в SPB:

/ip route add comment="route SPB-MSK VPN" dst-address=192.168.10.0/24 gateway=192.168.60.1 pref-src=192.168.20.1

Заключение

Таким образом мы объединили два офиса между собой позволив пользователям чувствовать себя в одной сети и использовать внутренние общие ресурсы.

Если вы не видите общие ресурсы компьютеры офисов между собой или не проходит ping — отключите на обоих машинах firewall и проверьте открытость UDP порта 1701.

20 thoughts on “ Объединение двух офисов по VPN на Mikrotik. ”

за такую инструкцию надо не поддерживать сайт, а закрыть. а где шифрование? как офисы между собой соединять без шифрования трафика?

Шеф, по умолчанию включается MPPE128 stateless encoding, поскольку в свойствах пользователя указывается профайл default-encryption. Ваш Кэп.

Маршрутизацию офисов неверно настроили значит, именно там настраивается доступность подсетей между офисами.

Ошибка в Preffered source для обоих маршрутов. Необходимо подставлять собственный адрес в VPN-паре, т.е. для офиса MSK это 192.168.60.1, а для офиса SPB это 192.168.60.2 соответственно. Тогда все работает, проверено на собственном опыте.

Здравствуйте, спасибо за инструкцию, всё получилось!

Только столкнулся с проблемой, пытаюсь подключится к веб-морде камеры, подключенной в условном офисе спб, но страница не грузится, в браузере висит вечная загрузка страницы. Пинг идёт нормально.

Добрый день! Спасибо за статью! Все работает по вашему примеру. Пробовал еще объединять два офиса в одной сети, но почему то этот номер не проходит, ну т.е. 192.168.10.0 в одном офисе и точно такая же сеть во-втором. Понятно, что пул адресов разный, чтобы не было повторений. Однако маршруты находятся в состоянии unreachable и сети не объединяются. Не могли бы вы прокомментировать этот момент?

Благодарю Вас за очень доходчивую и полезную статью, для чайников, коим я являюсь.

Задача поставленная в заголовке решена с Вашей помощью.

Будет это работать, если на стороне сервера ip адрес статический, а со стороны клиента «серый» (интернет через 4g модем) ? Хочу с работы получить доступ к web интерфейсу домашнего видеорегистратора.

в этом смысл любого впн. конечно со стороны клиента можно иметь любой адрес, лишь бы провайдер не блочил впн (а сотовые операторы некоторые этим грешат). но тогда можно сменить впн на другой тип.

«Ошибка в Preffered source » — мозги не пудри. из-за тебя пришлось лезть в мануалы микротик.wiki проверять. ящер. Автору спасибо, все кратко и понятно, кучу гавна у себя вычистил. Проблема пингов реально оказалась в фаерволах! для чайников, в виндах правила пингов и самбы в фаерволе включены только для сети «локальная сеть», куда сеть впн не попадает по адресации. Нужно или ручками создать правило или найти виндовое и ткнуть галочку входящие/исходящие «для всех сетей», вместо Локальная. и сразу и пинги и шара заработали. Есть еще опция в бридже ARP=enable, где то слышал что для лучшего взаимодействия локалок лучше поставить =arp-proxy

Здравствуйте!

Подскажите, будет ли эта схема работать, если один (или оба) из микротов стоит за фаерволом?

Что нужно будет поменять, чтобы заработало?

Mikrotik IPsec и EoIP — объединяем офисы

Рано или поздно у админа возникает необходимость объединения офисов компании в единую сеть, причем офисы могут быть разбросаны по всей стране. Методов много. В этой статье я остановлюсь на одном из них: создадим туннель EoIP (Ethernet over IP) и зашифруем трафик с помощью IPsec. В качестве подопытных будут использоваться два Mikrotik’а RB493G.

Начальная настройка стендовых MikroTik

Конечно, для большей наглядности мне надо было взять три устройства, но считаю, что без этого можно и обойтись. В конце статьи опишу процесс масштабирования, который на самом деле довольно прост при понимании принципа работы такой схемы. Как было сказано выше, в качестве подопытных два Mikrotik RB493G, которые перед экспериментами были обновлены до последней (на момент написания статьи) прошивки 6.37.1 (как обновиться, читайте здесь). Подразумевается, что оба роутера находятся в пределах видимости друг друга — будь то реальные IP при подключении через интернет, либо это какая-то общественная локальная сеть (например, у вас несколько торговых точек и офис в торговом центре).

Роутеры будут называться M151-office — центральны офис и M152-remote1 — удаленный офис. На каждом роутере есть порт wan , который смотрит наружу. На этом же порту поднят VLAN, который будет эмулировать интерфейс, смотрящий внутрь сети. Зачем мне здесь понадобился интерфейс VLAN, станет понятно во время тестирования.

Начальная настройка микротика M151-office

Интерфейс v200-office vlanID=200 на интерфейсе wan.

Внешний IP — 192.168.10.151 на интерфейсе wan , внутренний — 192.168.200.1 на интерфейсе v200-office .