Настройка доступа в интернет из сети VDC

Для подключения VDC к интернету требуется маршрутизируемая сеть VDC; по умолчанию она уже создана: сеть *название вашей организации*-Org-Net01 с адресацией 192.168.100.0/24.

Чтобы подключить сеть VDC к к интернету, выполните следующие действия.

Подключите маршрутизируемую сеть дата-центра к vApp

- перейдите в раздел Data Centers

- выберите виртуальный дата-центр

- в блоке Compute перейдите в пункт vApps

- на карте нужного vApp нажмите на кнопку [ACTIONS]

- выберите Add — Add Network

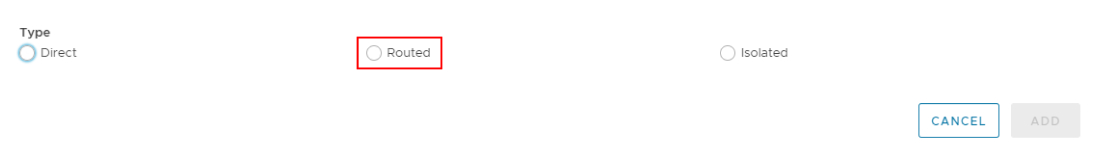

- в окне «Add Network to vApp» в поле Type выберите «Routed»

Подключить сети к vApp и VM в мастере создания vApp нельзя. Поэтому нужно сначала создавать vApp с VM, далее подключать сеть к vApp и VM по очереди.

- в поле Org VDC Network Connection выберите сеть организации

- в поле Name введите имя сети

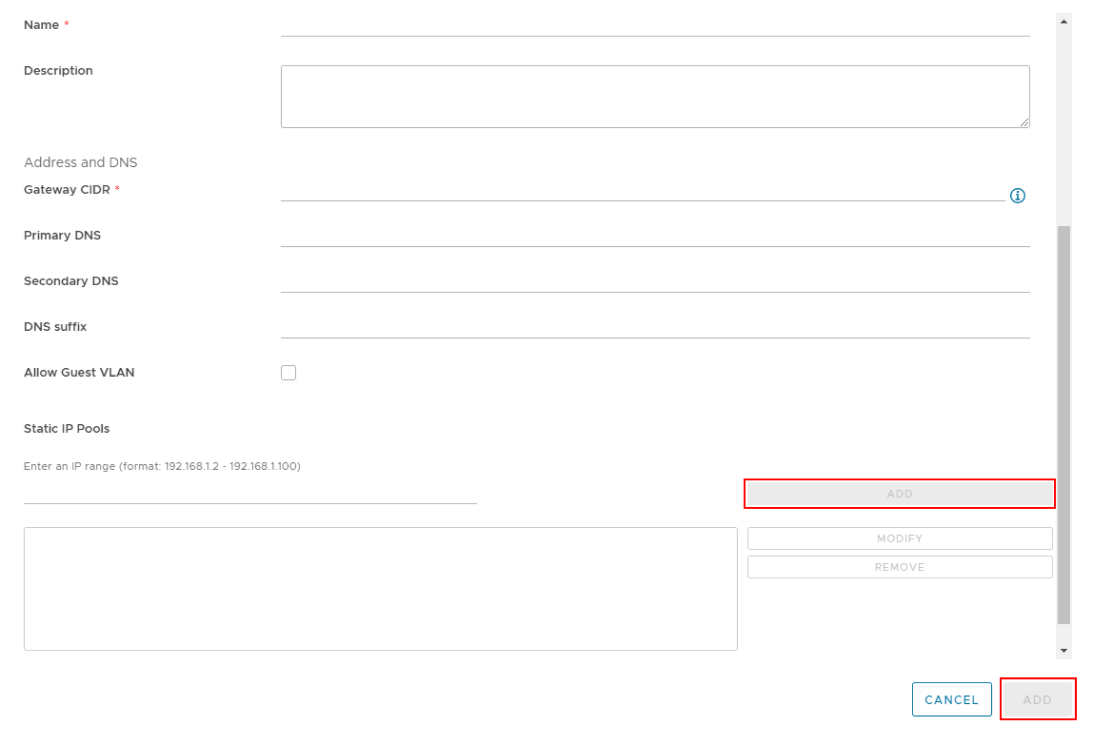

- в поле Gateway CIDR введите адрес шлюза (пример: необходимо создать сеть vApp 192.168.2.0/24 с выделением части клиентских адресов в IP Pool (адреса с 100 до 199); в данном случае Gateway будет адрес 192.168.2.1)

Если необходимо, введите следующие данные:

- в поле Description введите описание сети

- в поле Primary DNS введите первичный DNS-адрес: например, 8.8.8.8

- в поле Secondary DNS введите вторичный DNS-адрес: например, 8.8.4.4

- в поле DNS suffix введите DNS-суффикс

- в поле Static IP pool введите диапазон адресов, которые будут автоматически присваиваться VM при выставлении данной опции в свойствах сетевого интерфейса, и нажмите на кнопку [ADD]; например, 192.168.2.100 — 192.168.2.199

- нажмите на кнопку [ADD]

Подключите VM к сети дата-центра

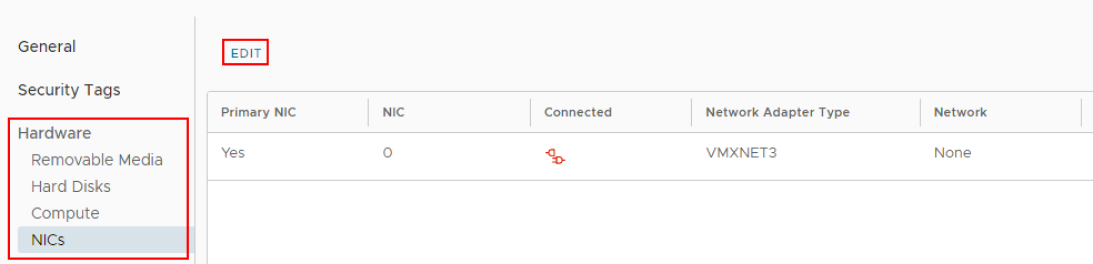

- откройте характеристики необходимой VM

- перейдите на вкладку Hardware

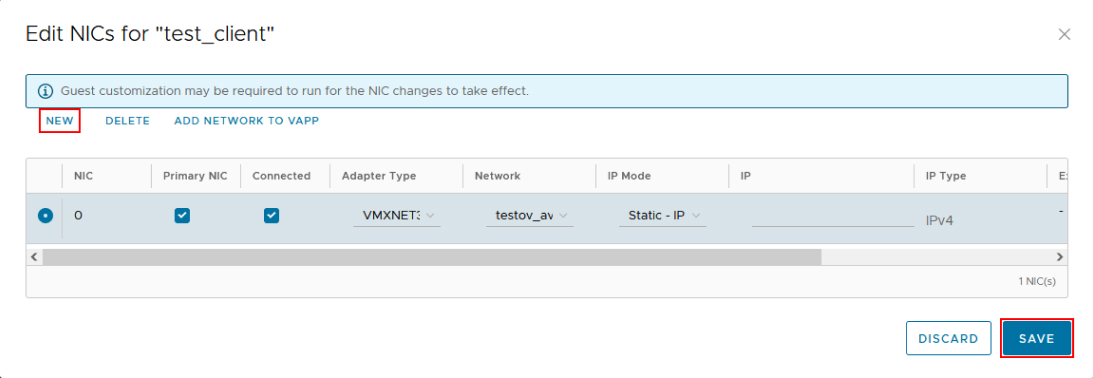

- в пункте NICs нажмите на кнопку [EDIT]

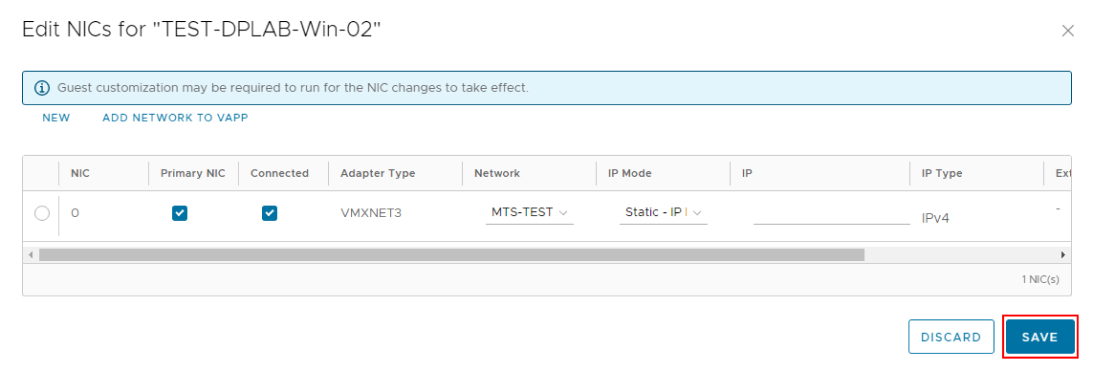

- в окне «Edit NICs for *название*» нажмите на кнопку [NEW]

- включите опцию «Connected«, выберите тип адаптера, сеть, к которой будет подключена данная VM, и IP mode, в рамках которого будет назначаться IP адрес

- нажмите на кнопку [SAVE]

Если после сохранения сетевых настроек в свойстве VM не настроился сетевой адрес в гостевой ОС, убедитесь, что на VM установлена Панель управления Tools и включена опция «Enable guest customization».

Если данные настройки не выполнены, выключите VM, включите опцию и запустите VM через пункт Power On and Force Recustomization.

Увеличить

Настройки правил NAT и Firewall для доступа сети в интернет производятся на виртуальном шлюзе Edge Gateway.

Сначала необходимо определить, какие внешние IP-адреса можно использовать для настройки. Для этого:

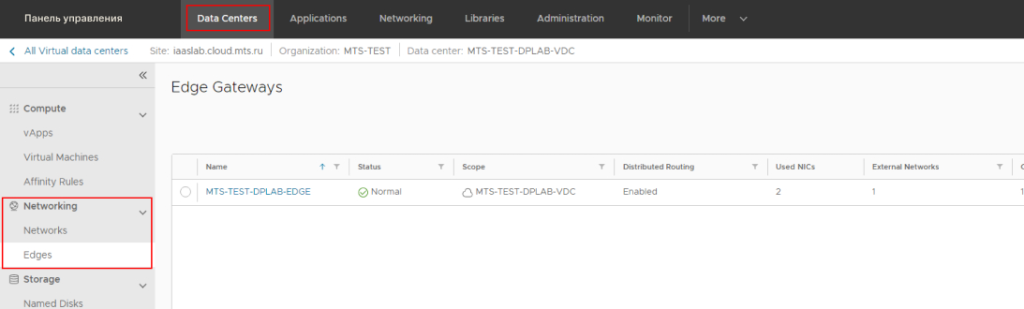

- перейдите в раздел Data Centers

- выберите виртуальный дата-центр

- в блоке Networking перейдите на вкладку Edges

- нажмите на нужный виртуальный шлюз

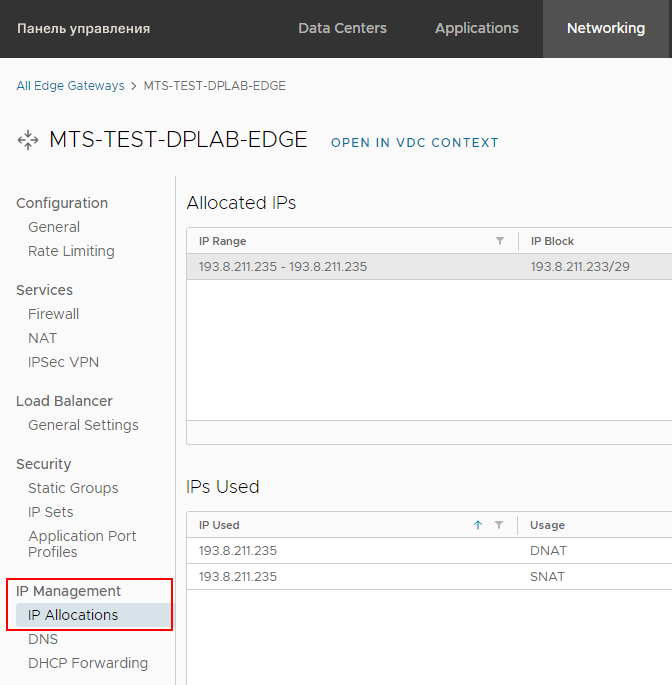

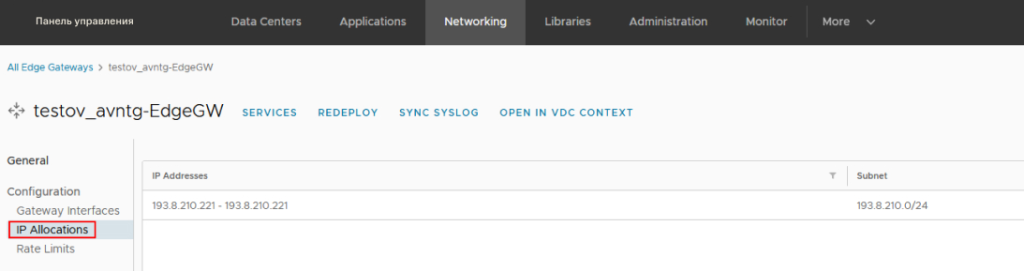

- в пункте IP Allocations блока Configuration указаны адреса, доступные для назначения

Запишите и сохраните адреса IP Allocations. Они потребуются для дальнейшей настройки.

В рамках ФЗ-152 будут указаны «серые» IP-адреса в поле IP Allocations. Соответствия адресов высланы в приветственном письме. Если в письме нет данной информации, пожалуйста, заведите заявку или позвоните на горячую линию.

- нажмите на кнопку [SERVICES]

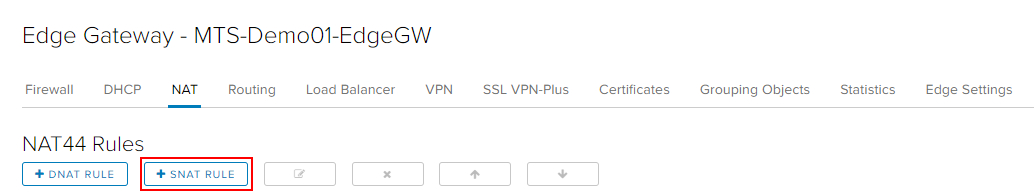

- в окне «Edge Gateway — *название*» перейдите на вкладку NAT

- нажмите на кнопку [+ SNAT RULE], чтобы создать правило SNAT, которое позволит преобразовывать запросы из локальной сети через публичный IP-адрес в сеть интернет (пример: есть Organization VDC Network с адресацией 192.168.100.0/24 и один адрес в Sub-allocated IP Pool — 193.8.210.221; необходимо выдать доступ в интернет для всей локальной сети.)

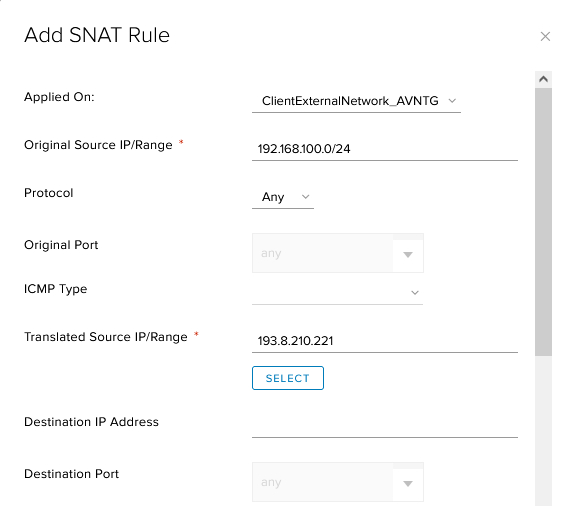

- в окне «Add SNAT Rule«:

- в перечне Applied on выберите внешнюю сеть; как правило, имя этой сети заканчивается ExternalNetwork

- укажите адресацию сети Organization VDC Network / диапазон из сети / единичный IP адрес, подключенные к VM (Original source IP/Range) и которые необходимо вывести в интернет (в примере это будет сеть 192.168.100.0/24)

- укажите любой внешний свободный IP-адрес (Translated source IP/Range) из IP Allocations: в примере это адрес 193.8.210.221

- введите описание в поле Description, если это необходимо; это рационально при большом количестве правил

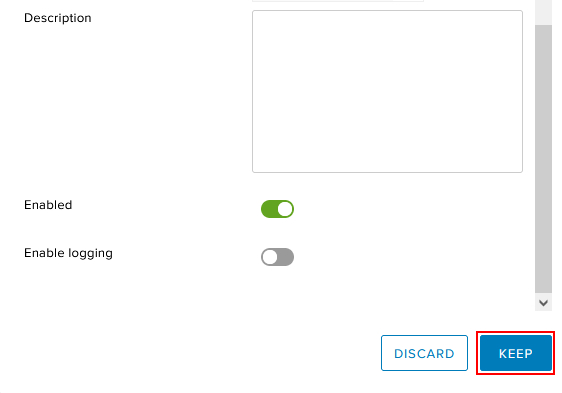

- включите опцию «Enabled«

- нажмите на кнопку [KEEP]

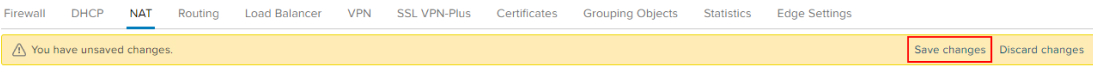

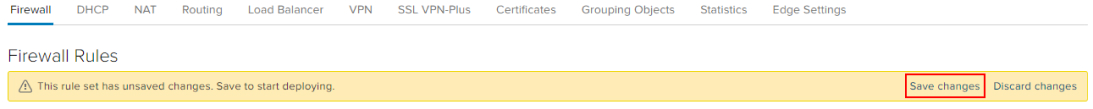

для сохранения изменений нажмите на кнопку [Save changes]

Увеличить

По умолчанию созданное правило размещается в нижней строке таблицы. Чтобы переместить правило на нужное место, воспользуйтесь кнопками управления правилом.

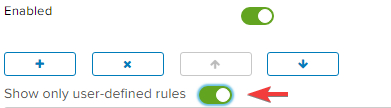

Обратите внимание на порядок правил в NAT-трансляциях. Правила применяются сверху вниз – от первого к последнему. При включении некоторых сервисов на Edge Gateway некоторые системные правила и в NAT, и в Firewall (например, при настройке IPsec) будут появляться в списке. Отличительная особенность данных правил – наличие слова «Internal» в поле Type. Эти правила будут недоступны для редактирования администратором.

Чтобы системные правила не мешали при работе по добавлению правил, выставите отображение только созданных администратором правил – включите опцию Show only user-defined rules.

Чтобы переместить правило на нужное место, воспользуйтесь кнопками управления правилами.

Разрешите доступ к внешней сети в межсетевом экране

Чтобы разрешить в межсетевом экране доступ из внутренней сети Organization VDC Network в Интернет:

- в окне «Edge Gateway — *название*» перейдите на вкладку Firewall

- нажмите на кнопку [+] — будет создано новое правило с именем New Rule в поле Name

В строке нового правила измените следующие параметры (пример: необходимо предоставить доступ в интернет для сети Organization VDC Network с адресацией 192.168.100.0/24):

- название правила в поле Name

- укажите адреса источника в поле Source: единичный IP-адрес, диапазон IP-адресов, CIDR или any; в примере: 192.168.100.0/24

- адрес назначения в поле Destination оставьте без изменений — Any; формат, как и для поля Source; в данном примере Any означает любой адрес

- значение поля Service оставьте без изменений – Any; в данном примере Any означает любой порт и протокол сетевого взаимодействия)

- Protocol: из выпадающего списка выберите протокол сетевого взаимодействия (TCP/UDP/ICMP либо any для всех видов трафика)

- Source Port: укажите Any (для любого порта)

- Destination Port: укажите порт, к которому открываем доступ

- в поле Action — выберите Accept для разрешения прохождения сетевого трафика

- для сохранения изменений нажмите на кнопку [Save changes]

По умолчанию созданное правило размещается в нижней строке таблицы. Чтобы переместить правило на нужное место, воспользуйтесь кнопками управления правилом.

Обратите внимание на порядок правил в NAT-трансляциях. Правила применяются сверху вниз – от первого к последнему. При включении некоторых сервисов на Edge Gateway некоторые системные правила и в NAT, и в Firewall (например, при настройке IPsec) будут появляться в списке. Отличительная особенность данных правил – наличие слова «Internal» в поле Type. Эти правила будут недоступны для редактирования администратором.

Чтобы системные правила не мешали при работе по добавлению правил, выставите отображение только созданных администратором правил – включите опцию Show only user-defined rules.

Чтобы переместить правило на нужное место, воспользуйтесь кнопками управления правилами.

Для подключения VDC к интернету требуется маршрутизируемая сеть VDC; по умолчанию она уже создана: сеть *название вашей организации*-Org-Net01 с адресацией 192.168.100.0/24.

Чтобы подключить сеть VDC к к интернету:

Подключите маршрутизируемую сеть дата-центра к vApp

- перейдите в раздел Data Centers

- выберите виртуальный дата-центр

- в блоке Compute перейдите в пункт vApps

- на карте нужного vApp нажмите на кнопку [ACTIONS]

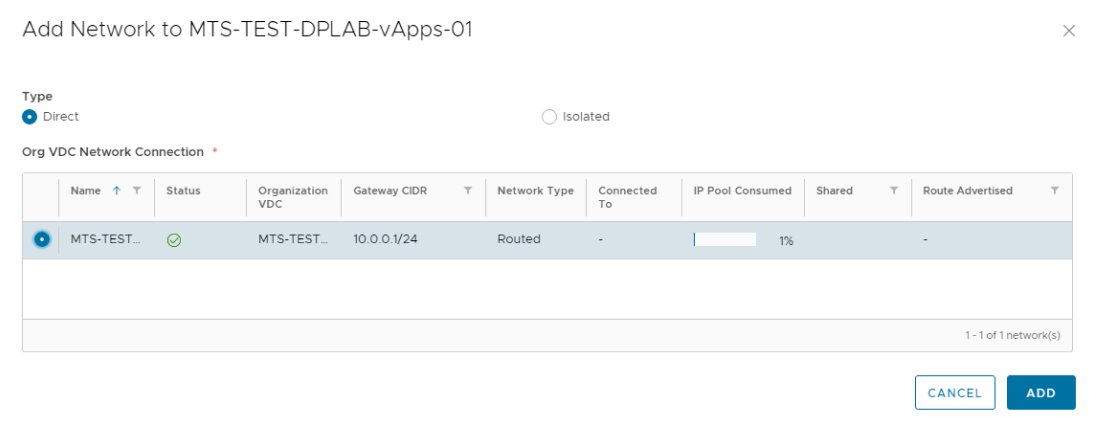

- выберите Add — Add network

Увеличить

- выберите сеть VDC, к которой будет подключен vApp

- нажмите на кнопку [ADD]

Подключите VM к сети дата-центра

- на карте этого же vApp нажмите на кнопку [DETAILS]

- нажмите на название нужной VM

- перейдите на вкладку Hardware

- в пункте NICs нажмите [EDIT]

- отметьте галочку «Connected«

- в поле Network выберите маршрутизируемую сеть дата-центра из перечня

- в поле IP Mode выберите «Static — IP Pool»; VM автоматически будет присвоен IP-адрес

- нажмите на кнопку [SAVE]

Значение IP-адреса будет видно только при повторном входе в эту форму.

Если после сохранения сетевых настроек в свойстве VM не настроился сетевой адрес в гостевой ОС, убедитесь, что на VM установлена Панель управления Tools и включена опция Enable guest customization.

Если данные настройки не выполнены, выключите VM, включите опцию и запустите VM через пункт Power On and Force Recustomization.

Настройки правил NAT и Firewall для доступа сети в интернет производятся на виртуальном шлюзе Edge Gateway.

В первую очередь необходимо определить, какие внешние IP-адреса возможно использовать для настройки. Для этого:

- перейдите в раздел Data Centers

- выберите виртуальный дата-центр

- в блоке Networking перейдите на вкладку Edges

- нажмите на нужный виртуальный шлюз

Увеличить

публичные IP-адреса указаны в блоке IP Management → IP Allocations

Увеличить

Запишите адреса Allocated IPs. Они потребуются для дальнейшей настройки.

В рамках ФЗ-152 будут указаны «серые» IP-адреса. Соответствия адресов высланы в приветственном письме. Если в письме нет данной информации, пожалуйста, заведите заявку или позвоните на горячую линию.

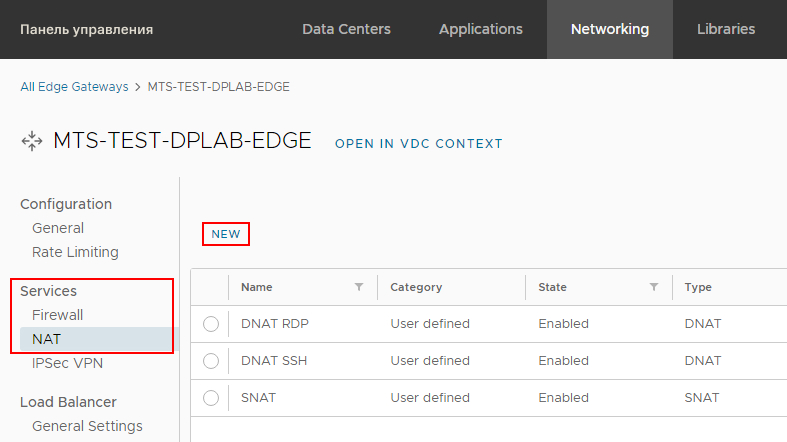

- в разделе Data Centers нажмите на карточку виртуального дата-центра и в меню слева выберите Edges

- нажмите на название Edge Gateway

- в блоке Services → NAT нажмите на кнопку [NEW]

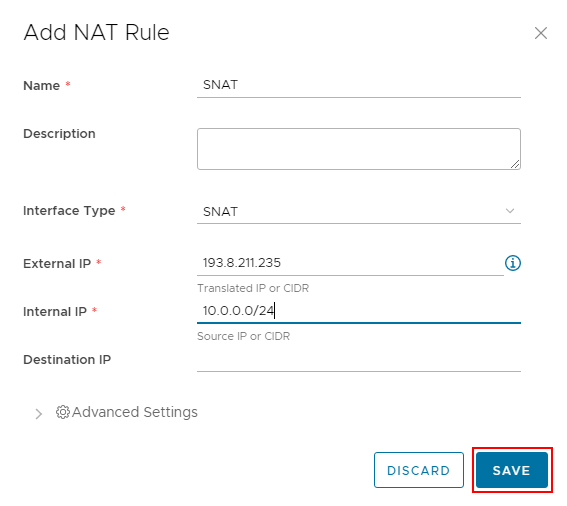

- заполните форму «Add NAT Rule«, чтобы создать правило SNAT, позволяющее преобразовывать запросы из локальной сети через публичный IP-адрес в сеть интернет

- пример: есть Organization VDC Network с адресацией 10.0.0.0/24 и один адрес в Allocated IPs — 193.8.211.235; необходимо выдать доступ в интернет для всей локальной сети

- в поле Name введите название правила

- в поле Description введите описание, если это необходимо

- в поле Interface Type введите тип правила — SNAT

- в поле External IP введите публичный IP-адрес 193.8.211.235

- в поле Internal IP введите приватные IP-адреса VM тенанта 10.0.0.0/24

- заполните поле Destination IP, если требуется, чтобы правило применялось только к трафику с определенным адресом назначения, — укажите IP-адрес или диапазон адресов, в направлении которых необходимо применять правило; если оставить поле пустым, правило будет применяться для любого адреса назначения

- нажмите на кнопку [SAVE]

Разрешите доступ к внешней сети в межсетевом экране

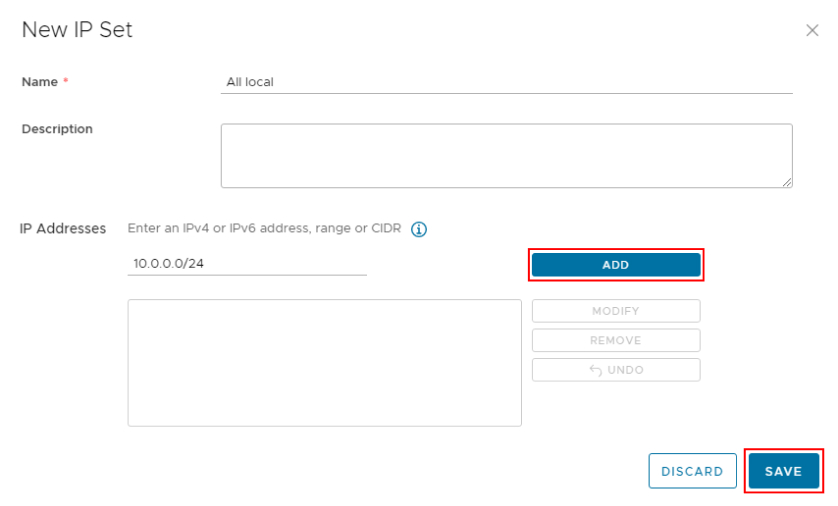

- в блоке Security → IP Sets нажмите на кнопку [NEW]

- заполните форму *New IP Set*:

- в поле Name введите название группы IP-адресов

- в поле Description введите описание, если это необходимо

- в поле IP Addressess введите внутренний IP-адрес или диапазон IP-адресов; в примере: 10.0.0.0/24

- нажмите на кнопку [ADD]

- нажмите на кнопку [SAVE]

Увеличить

Создайте правило Firewall

- в блоке Services → Firewall нажмите на кнопку [EDIT RULES]

- в открывшемся окне нажмите на кнопку [NEW ON TOP]

- появится строка нового правила, заполните ее поля:

- в поле Name укажите название правила

- в поле State активируйте переключатель, чтобы включить правило

- поле Applications оставьте без изменений

- в поле Source нажмите на Редактировать, выберите ранее созданный IP Set и нажмите на кнопку [SAVE]

- в поле Destination нажмите на Редактировать, активируйте переключатель «Any Destination» и нажмите [SAVE]

- в поле Action из раскрывающегося списка выберите Allow

- в поле IP Protocol из раскрывающегося списка выберите, следует ли применять правило к трафику IPv4 или IPv6

- в поле Logging — активируйте переключатель, если необходимо регистрировать фильтрацию, выполняемую этим правилом

- нажмите на кнопку [SAVE]

Увеличить

Описания и инструкции, размещаемые на данном ресурсе, носят исключительно информационный характер и не могут рассматриваться в качестве гарантий, заверений, рекомендаций или документа, порождающего какие-либо обязательства МТС. Конкретные условия использования сервисов определяются договорами с клиентом. МТС не несет ответственности за содержание публикуемых инструкций и результаты их применения клиентом. Актуальность отдельных положений публикуемых описаний и инструкций необходимо уточнять у аккаунт-менеджера или службы технической поддержки support@cloud.mts.ru

Облачные решения МТС

для создания и развития цифровых продуктов