Классификации лвс

Локально вычислительная сеть (ЛВС) – это совокупность компьютеров и других средств вычислительной техники (активного сетевого оборудования, принтеров, сканеров и т.п.), объединенных с помощью кабелей и сетевых адаптеров и работающих под управлением сетевой операционной системы.

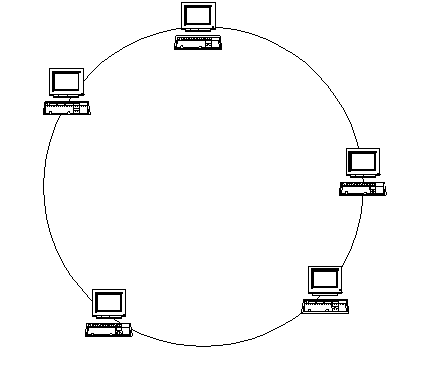

Сетевая топология – это геометрическая форма сети. В зависимости от топологии соединений узлов различают сети шинной (магистральной), кольцевой, звездной и смешанной топологий.

Шинная (bus) — локальная сеть, в которой связь между любыми двумя станциями устанавливается через один общий путь, и данные передаваемые любой станцией, одновременно становятся доступными для всех других станций, подключенных к этой же среде передачи данных.

Кольцевая (ring) — узлы связаны кольцевой линией передачи данных (к каждому узлу подходят только две линии); данные, проходя по кольцу, поочередно становятся доступными всем узлам сети;

Звездная (star) — имеется центральный узел, от которого расходятся линии передачи данных к каждому из остальных узлов;

Смешанная (mixed) — это тип сетевой топологии которая содержит в себе некоторые черты основных сетевых топологий (шина, звезда, кольцо).

Рисунок 2 – Виды топологий

По расстоянию между узлами.

В зависимости от расстояний между связываемыми узлами различают вычислительные сети:

Региональные (Metropolitan Area Network, MAN) – используют технологии глобальных сетей для объединения локальных сетей в конкретном географическом регионе, например в городе. Региональные сети обозначают.

Глобальные (Wide Area Network, WAN) – это сети, которые могут соединять сети по всему миру, например сети нескольких городов, регионов или стран.

Локальные (Local Area Network, LAN, ЛВС) – представляют собой набор соединенных в сеть компьютеров, расположенных в пределах небольшого физического региона, например одного или нескольких зданий.

По способу управления.

В зависимости от способа управления различают сети:

Клиент/сервер — в них выделяется один или несколько узлов (их название — серверы), выполняющих в сети управляющие или специальные обслуживающие функции, а остальные узлы (клиенты) являются терминальными, в них работают пользователи.

Одноранговые — в них все узлы равноправны; поскольку в общем случае под клиентом понимается объект (устройство или программа), запрашивающий некоторые услуги, а под сервером — объект, предоставляющий эти услуги, то каждый узел в одноранговых сетях может выполнять функции и клиента, и сервера.

Различают случайные и детерминированные методы доступа.

Среди случайных методов наиболее известен метод множественного доступа с контролем несущей и обнаружением конфликтов. Англоязычное название метода — Carrier Sense Multiple Access /Collision Detection (CSMA/CD).

Среди детерминированных методов преобладают маркерные методы доступа. Маркерный метод — метод доступа к среде передачи данных в ЛВС, основанный на передаче полномочий передающей станции с помощью специального информационного объекта, называемого маркером.

Вопрос 12. Классификация локальных вычислительных сетей

1. Классификация локальных вычислительных сетей (ЛВС). 2. Причины популярности локальных сетей. 3. Особенности локальных вычислительных сетей. Локальные вычислительные сети (ЛВС) классифицируются: по назначению на: • сети, управляющие различными процессами (административными, технологическими и др.); • информационно-поисковые; • информационно-расчетные; • сети обработки документальной информации и др.; по типам используемых в сети ЭВМ на: • однородные, которые характеризуются однотипным составом оборудования и абонентских средств; • неоднородные, которые содержат различные классы и модели ЭВМ и различное абонентское оборудование; по способу организации управления однородные вычислительные сети подразделяются на: • сети с централизованным управлением; они имеют центральную ЭВМ, управляющую их работой, и характеризуются простотой обеспечения взаимодействия между ЭВМ. Применение таких сетей целесообразно при небольшом числе абонентских систем;

• сети с децентрализованным, распределенным управлением; в них функции управления распределены между системами сети. Применение таких систем целесообразно при большом числе абонентских систем; по характеру организации передачи данных ЛВС подразделяются на • сети с маршрутизацией информации. В них абонентские системы могут взаимодействовать по различным маршрутами передачи блоков данных; • сети с селекцией информации. В них взаимодействие абонентских систем производится выбором (селекцией) адресованных им блоков данных; по характеру физической среды различают сети, физической средой которых могут быть: • «витая пара»; • многожильные кабели; • коаксиальный кабель (наиболее распространенная в настоящее время среда); • оптоволоконные кабели; по методу управления средой передачи данных различают сети с методом детерминированного и случайного доступа к моноканалу. Выделяют несколько причин популярности ЛВС: • повсеместное распространение персональных компьютеров – относительно недорогой и высокопроизводительной техники, с помощью которой решаются сложные задачи управления; • потребность пользователей персональных компьютеров обмениваться информацией; совместно использовать общие сетевые программные, аппаратные и информационные ресурсы; получать доступ к ресурсам вычислительных сетей других организаций; • появление на рынке широкого спектра аппаратных и программных коммуникационных средств, позволяющих легко объединять отдельные персональные компьютеры в вычислительную сеть; • возможность более экономного использования в сети относительно дорогих ресурсов; • возможность повышения производительности труда за счет введения в сети специализированных компонентов, таких как файл-серверы, серверы баз данных и др. Развитие ЛВС привело к возникновению более крупных корпоративных сетей, а развитие последних – к появлению сети Internet, объединяющей в себе множество глобальных сетей. Особенности ЛВС: • наличие единого для всех абонентов сети высокоскоростного канала связи, способного передавать самую разнообразную информацию; • отсутствие значительных помех, а поэтому достаточно большая достоверность передаваемой информации;

• возможность включения в состав сети разнообразных и независимых устройств; • достаточно простая возможность изменения конфигурации сети и среды передачи.

Вопрос 13. Защита информации в сетях

1. Защита информации в сетях. 2. Направления защиты информации в сетях. Безопасности информации в сетях угрожают : • возможность раскрытия содержания передаваемых сообщений; • возможность определения принадлежности отправителя и получателя данных; • возможность изменения потока сообщений; • возможность отказа в предоставлении услуг и др. Причинами потерь информации в сетях являются : • отказы и сбои аппаратуры и передающих устройств; • структурные, программные и алгоритмические ошибки; • аварийные ситуации; • ошибки человека; • ошибки разработчиков и т. п. К ошибкам человека можно отнести неправильные действия человекаоператора или ошибки человека как звена, принимающего решения. Причинами ошибок человека могут быть утомляемость, чувствительность к изменениям окружающей среды, эмоциональность, зависимость качества работы от физического состояния и др. Преднамеренными угрозами, связанными с действиями человека, могут быть: материальный интерес или простое развлечение, недовольство своей жизненной ситуацией и т. д. При отсутствии защиты в информационной системе человек-нарушитель может использовать каналы несанкционированного доступа в вычислительной системе; получить доступ к аппаратуре и программному обеспечению; осуществить разрушение, модификацию информации, ознакомление и ее хищение. В частности, нарушитель может : • выдать себя за другого пользователя; • утверждать факт отправки информации, которая на самом деле не посылалась; • отказаться от факта получения информации, которая на самом деле была получена; • незаконно расширить свои полномочия или изменить полномочия других пользователей по доступу к информации и ее обработке; • скрыть факт наличия некоторой информации; • подключиться к линии связи между другими пользователями.

Идентификация предполагает присвоение какому-либо объекту или субъекту уникального образа имени, или числа. Цель идентификации – установление подлинности объекта в вычислительной системе, допуск его к информации ограниченного пользования. Объектами идентификации и установления подлинности в вычислительной системе могут быть : • человек (оператор, пользователь, должностное лицо); • технические средства (дисплей, ЭВМ); • документы (распечатки, листинги программ); • носители информации (магнитные диски, ленты); • информация на дисплее, табло. Установление подлинности объекта может производиться человеком, аппаратным устройством, программой, вычислительной системой и т. д. В качестве идентификаторов личности для реализации разграничения широко распространено применение кодов, паролей, которые записываются на специальные носители (электронные ключи или карточки). Зашита информации от преднамеренного доступа предполагает : %/ ограничение доступа; • разграничение доступа; • распределение доступа (привилегий); • криптографическое преобразование информации; • контроль и учет доступа; • законодательные меры. Ограничение доступа заключается в создании некоторой физической замкнутой преграды вокруг объекта защиты с организацией контрольного доступа лиц, связанных с объектом по своим функциональным обязанностям. Задача средств ограничения доступа – исключить случайный и преднамеренный доступ посторон- них лиц к комплексам средств автоматизации. Разграничение доступа в вычислительной системе заключается в разделении информации на части и организации избирательного доступа к ней должностных лиц в соответствии с их функциональными обязанностями и полномочиями. Разграничение доступа пользователей может осуществляться по следующим параметрам : • по виду, назначению, степени важности, секретности информации; • по способу ее обработки; • по времени обработки и др. Распределение привилегий на доступ к информации заключается в предоставлении доступа только при одновременном предъявлении полномочий должностного лица. Задача этого метода – существенно затруднить преднамеренный перехват информации нарушителем, предусмотреть механизм