- Маршрутизатор moxa edr 810 vpn 2gsfp

- Навигация

- Спецификация

- Сетевые порты

- Параметры коммутатора

- Протоколы связи

- Сертификация и поддерживаемые стандарты

- Цифровой ввод

- Цифровой вывод

- Слоты расширения

- Способы оповещения и настройки

- Порты

- Электропитание

- Реализация корпуса

- Размеры

- Требования к условиям использования

- Файлы и документы

- Модификации

- Свяжитесь с командой MOXA.pro

- Рекомендованные материалы

- Пять советов от экспертов MOXA по защите компании от киберугроз

- Что такое NAT? Особенности в MOXA

- Защита промышленных сетей вместе с MOXA

- Рекомендованные продукты

- Недавно просмотренные

- Маршрутизатор moxa edr 810 vpn 2gsfp

- Маршрутизатор moxa edr 810 vpn 2gsfp

- Пять советов от экспертов MOXA по защите компании от киберугроз

- Что такое NAT? Особенности в MOXA

- Защита промышленных сетей вместе с MOXA

- Рекомендованные продукты

- Недавно просмотренные

Маршрутизатор moxa edr 810 vpn 2gsfp

Навигация

Спецификация

Сетевые порты

Параметры коммутатора

Протоколы связи

Сертификация и поддерживаемые стандарты

Цифровой ввод

Цифровой вывод

Слоты расширения

Способы оповещения и настройки

Порты

Электропитание

Реализация корпуса

Размеры

Требования к условиям использования

Файлы и документы

Модификации

Промышленный маршрутизатор безопасности: 8 портов 10/100 BaseT(X) + 2 Gigabit Ethernet SFP, Firewall/NAT, -10. +60 С

Промышленный маршрутизатор безопасности: 8 портов 10/100 BaseT(X) + 2 Gigabit Ethernet SFP, Firewall/NAT, -40. +75 С

Промышленный маршрутизатор безопасности: 8 портов 10/100 BaseT(X) + 2 Gigabit Ethernet SFP, Firewall/NAT/VPN, -40. +75 С

Свяжитесь с командой MOXA.pro

Рекомендованные материалы

Пять советов от экспертов MOXA по защите компании от киберугроз

Что такое NAT? Особенности в MOXA

Защита промышленных сетей вместе с MOXA

Рекомендованные продукты

2-портовоый промышленный модуль контроллера ретрансляции сетевых адресов (NAT device), 12/24/48VDC-in, -40. +75C

2-портовоый промышленный модуль контроллера ретрансляции сетевых адресов (NAT device), 12/24/48VDC-in, -10. +60C

Промышленный маршрутизатор безопасности, 8 портов GbE copper, 2 порта GbE SFP, Firewall/NAT/VPN, 12/24/48 VDC-in, -10. +60C

Промышленный маршрутизатор безопасности, 8 портов GbE copper, 2 порта GbE SFP, Firewall/NAT/VPN, 12/24/48 VDC-in, -40. +75C

Система предотвращения сетевых атак: 2 порта 10/100/1000 BaseT(X), Firewall, управление через SDC консоль, -40. +75 С

Система предотвращения сетевых атак: 2 порта 10/100/1000 BaseT(X), Firewall, управление через SDC консоль, -10. +60 С

Недавно просмотренные

Все материалы, характеристики, цены представленные на сайте не являются публичной офертой.

Оплата принимается в рублях по курсу ЦБ РФ на день оплаты

© 2023 MOXA.pro — Решения MOXA для профессионалов в промышленных коммуникациях

Сайт официального дистрибьютора MOXA Inc. в России. Данный веб-сайт не имеет отношения к компании Moxa Inc. или её представительствам. MOXA является зарегистрированным товарным знаком компании Moxa Inc.

© 2023 MOXA.pro — Решения MOXA для профессионалов в промышленных коммуникациях

Маршрутизатор moxa edr 810 vpn 2gsfp

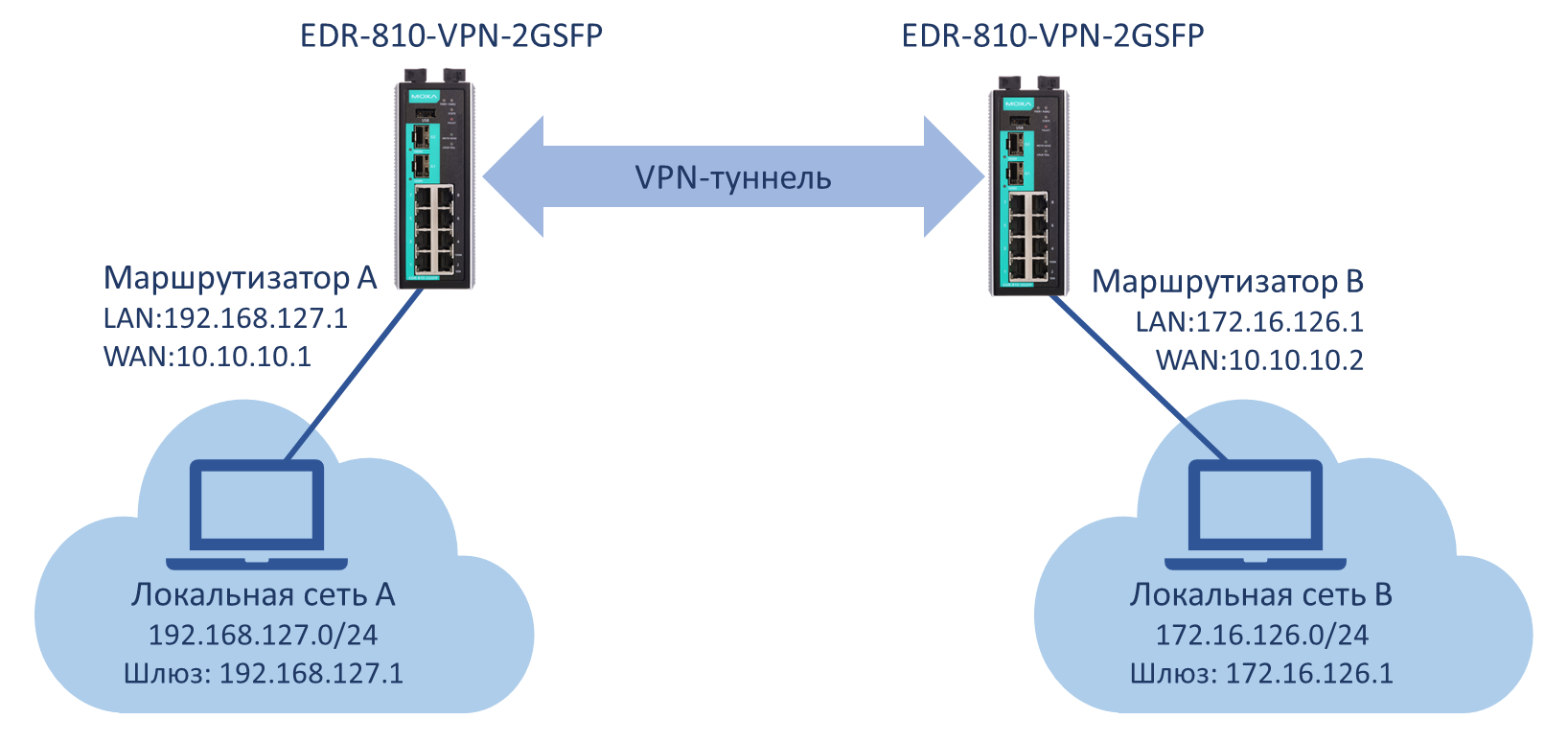

Инструкция по настройке соединения между двумя подсетями через маршрутизаторы EDR-810-VPN-2GSFP.

Для организации защищенного канала связи между двумя удаленными подсетями необходимо настроить VPN-туннель. В данной инструкции рассматривается пример построения Open VPN-туннеля между двумя маршрутизаторами EDR-810-VPN-2GSFP.

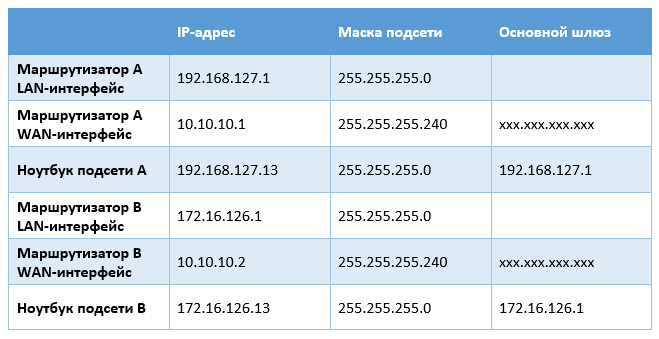

В таблице 1 указана адресация всей системы, согласно которой будем настраивать оборудование.

xxx.xxx.xxx.xxx – основной шлюз WAN сети зависит от построения системы или выдается провайдером связи. В примере на рисунке 1 – соединение между маршрутизатором сети А и В прямое, поэтому шлюз указывать не нужно.

Все настройки маршрутизаторов осуществляются через web-интерфейс.

По умолчанию маршрутизаторы EDR-810-VPN-2GSFP имеют следующие параметры:

IP-адрес: 192.168.127.254

Логин: admin

Пароль: moxa

В целях безопасности рекомендуется изменить данные для входа.

После внесения любых изменений в настройки маршрутизатора необходимо нажимать кнопку Apply для сохранения изменений.

1. Настройка Маршрутизатора А

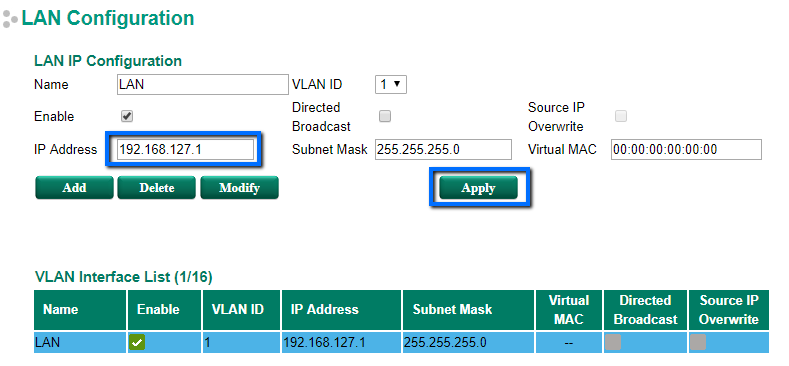

1.1. Настройка LAN-интерфейса

IP-адрес и маска подсети (согласно Таблице 1) задаются в разделе Network – Interface — LAN

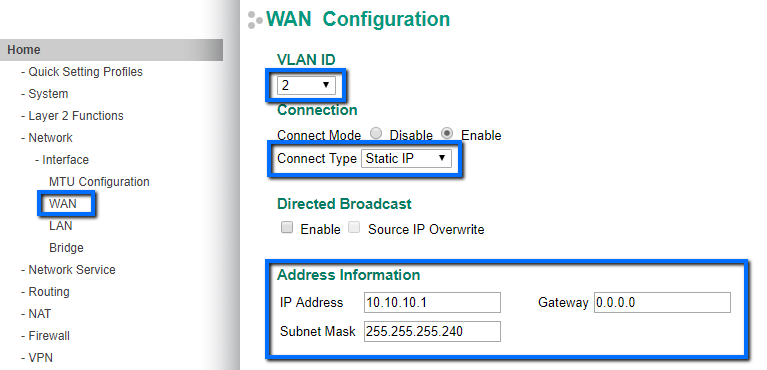

1.2. Настройка WAN-интерфейса

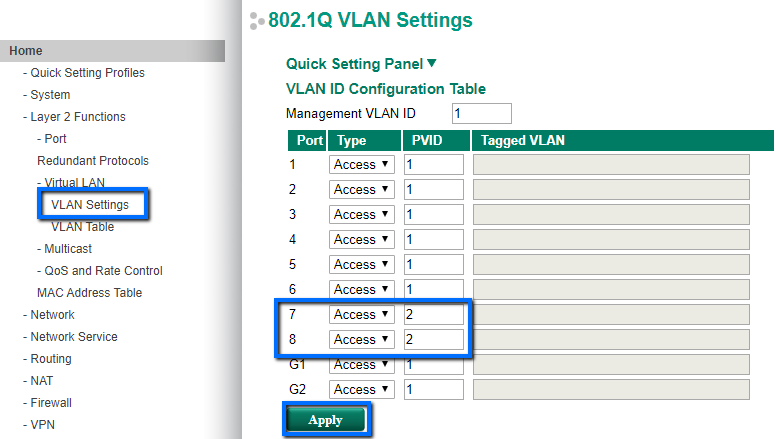

Маршрутизатор EDR-810 имеет 10 портов, каждый из которых можно назначить LAN или WAN-интерфейсом. Поэтому прежде, чем задавать адресацию на WAN-интерфейсе, нужно установить порты, которые будут относиться к WAN. Для этого необходимо поместить их в отдельную VLAN.

VLAN настройки осуществляются в разделе Layer 2 Functions — Virtual LAN — VLAN Settings.

Порты 7 и 8 маршрутизатора будут относиться к WAN-интерфейсу. На этих портах указываем VLAN ID 2.

Когда отдельная VLAN для WAN-портов создана, можно перейти к назначению адресации.

В разделе Network – Interface – WAN назначается IP-адрес, маска сети и шлюз по умолчанию согласно Таблице 1.

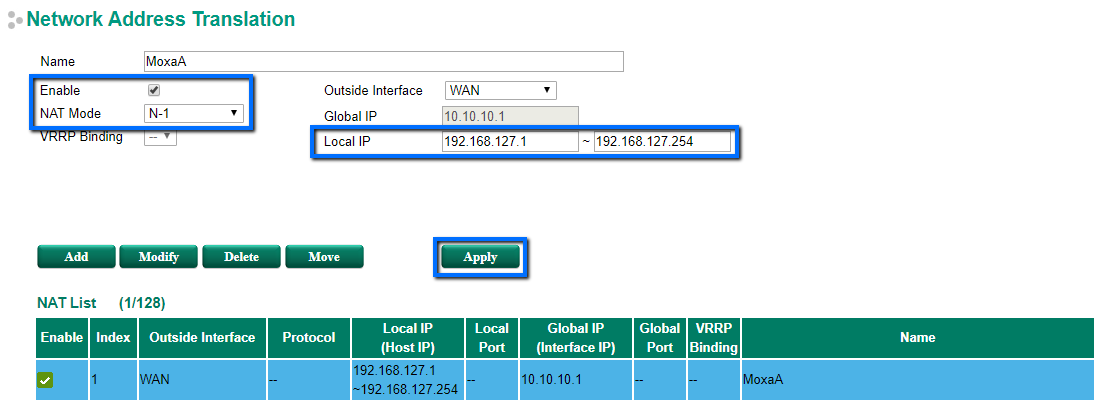

1.3. Настройка NAT

Для того чтобы маршрутизатор подменял адреса локальной сети на внешний адрес при передаче во внешнюю сеть, необходимо настроить NAT в разделе NAT — NAT Setting

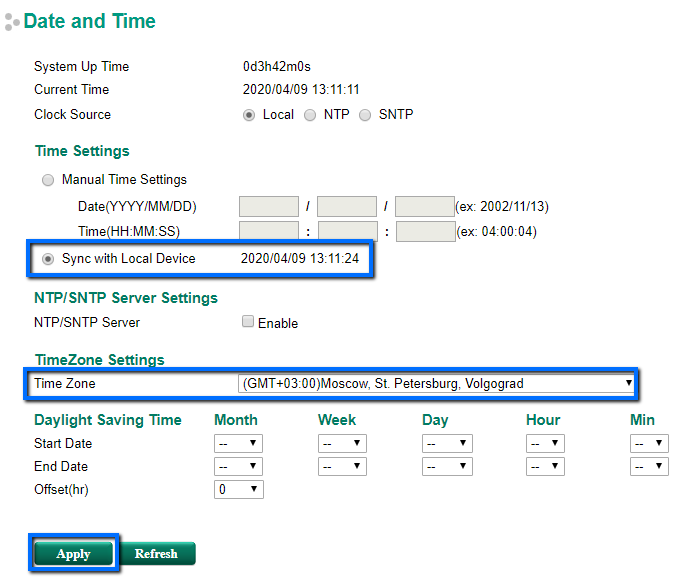

1.4. Настройка даты и времени

Для выполнения корректного соединения между VPN-сервером и VPN-клиентом необходимо, чтобы маршрутизаторы были синхронизированы в настройках даты и времени.

Настройка системного времени осуществляется в разделе System — Date and Time.

Можно осуществить синхронизацию локальную или по протоколу SNTP.

2. Настройка Маршрутизатора В

Для настройки Маршрутизатора В необходимо повторить шаги 1.1 – 1.4, указывая параметры в соответствии с Таблицей 1.

3. Настройка VPN-туннеля

3.1. Предустановка сертификатов безопасности

Аутентификация при установке Open VPN-туннеля осуществляется с помощью сертификатов безопасности, а авторизация пользователя с помощью логина и пароля.

Сгенерировать сертификаты безопасности можно с помощью различных программ, а также можно создать их на самом маршрутизаторе.

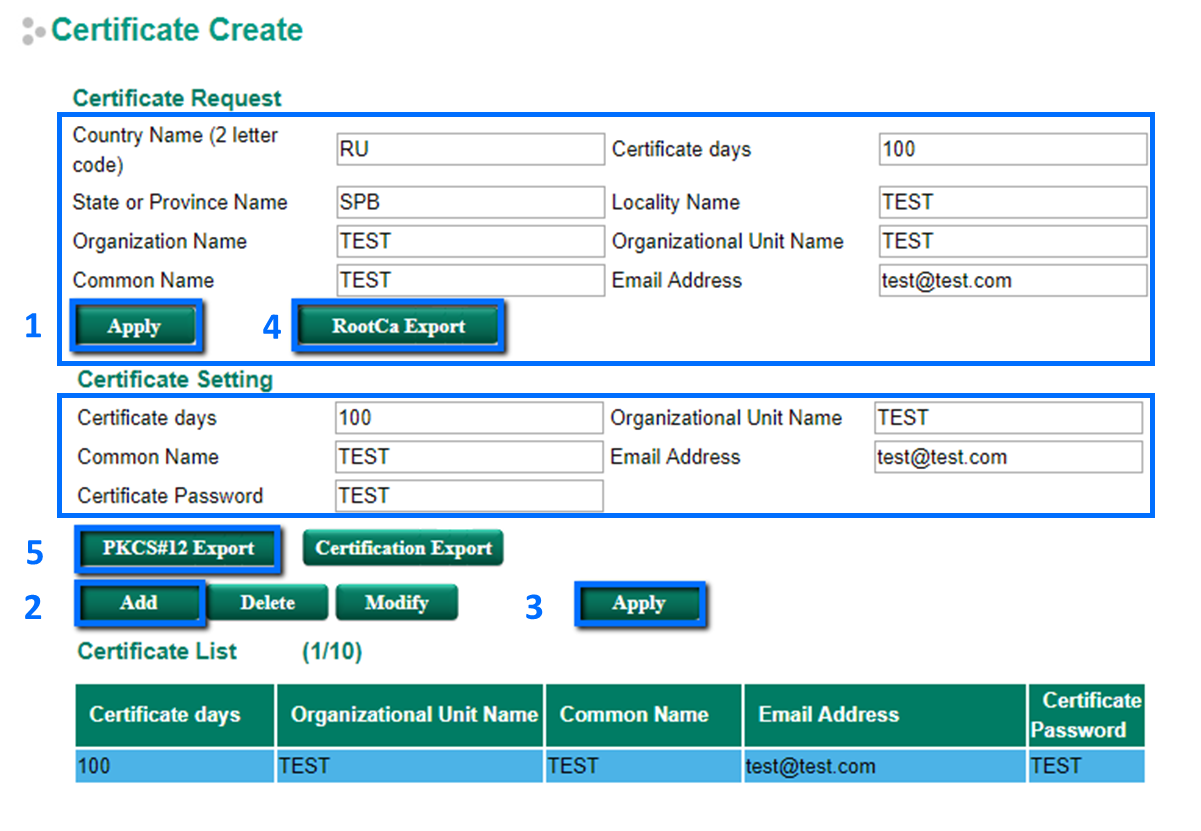

В разделе Certificate Management — CA Server — Certificate Create нужно выполнить несколько шагов:

‒ Заполнить таблицу Certificate Request, нажать кнопку Apply

‒ Заполнить таблицу Certificate Setting, нажать кнопку Add и затем Apply

‒ Сгенерировать и выгрузить сертификат RootCA с помощью кнопки RootCA Export

‒ Сгенерировать и выгрузить сертификат с помощью кнопки PKCS#12 Export

Необходимо время на создание файлов с сертификатами, нужно немного подождать и повторно нажать на кнопки Export.

Нужно создать сертификаты на одном маршрутизаторе и загрузить их на два маршрутизатора (на VPN-сервер и VPN-клиент).

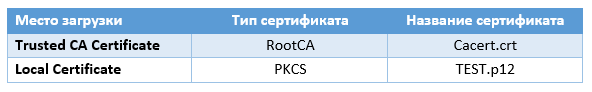

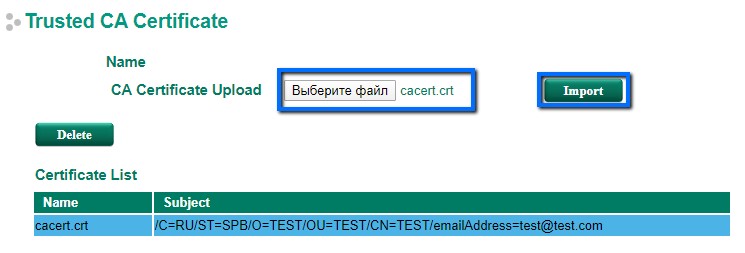

Оба сертификата нужно загрузить на каждый маршрутизатор в раздел Certificate Management, но в разные подразделы в соответствии с таблицей 2.

Таблица 2 «Сертификаты безопасности»

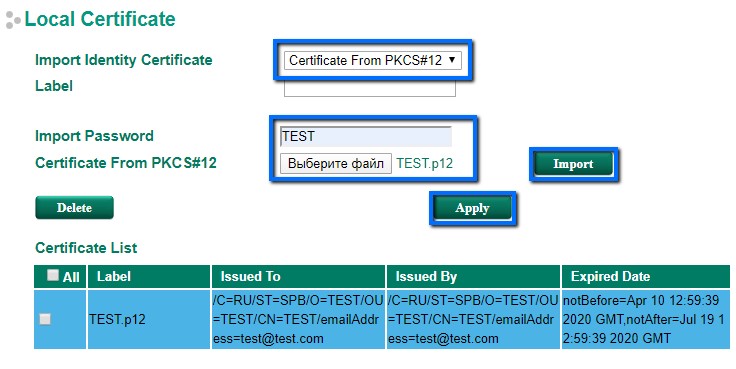

В раздел Certificate Management — Local Certificate загружается PKCS сертификат

В раздел Certificate Management — Trusted CA Certificate загружается Root сертификат

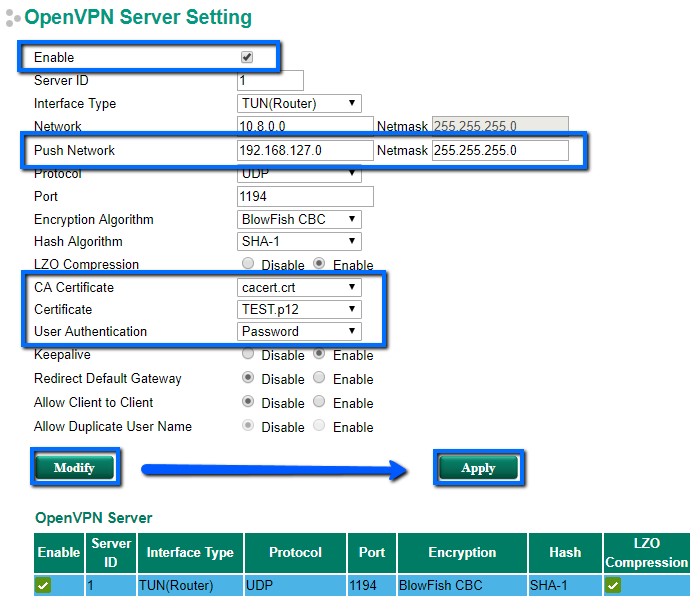

3.2. Настройка Open VPN-сервера

Маршрутизатор А будет выступать в качестве Open VPN-сервера, то есть будет ожидать подключения от удаленной подсети.

Настройки Open VPN Сервера осуществляются в разделе нужно активировать VPN-туннель в разделе VPN – OpenVPN.

В разделе VPN – OpenVPN — OpenVPN Server — Server Setting активируется VPN туннель. В качестве Push Network указывается локальная сеть Сервера, а Network – любая незадействованная виртуальная подсеть.

Сертификаты безопасности автоматически будут установлены те, что были загружены в соответствующие разделы. Для авторизации пользователей выбирается вариант — password.

В разделе VPN – OpenVPN — OpenVPN Server — User Management нужно указать локальную подсеть удаленного Open VPN-клиента и придумать логин и пароль для пользователей.

3.3. Настройка Open VPN-клиента

В разделе VPN – OpenVPN — OpenVPN Client — Client Setting выполняются настройки Open VPN-клиента.

В качестве Remote Server нужно указать WAN ip-адрес Маршрутизатора А и выбрать такие же сертификаты, как установлены на VPN-сервере.

User Name и Password должны соответствовать данным, указанным в настройках пользователей на VPN-сервере.

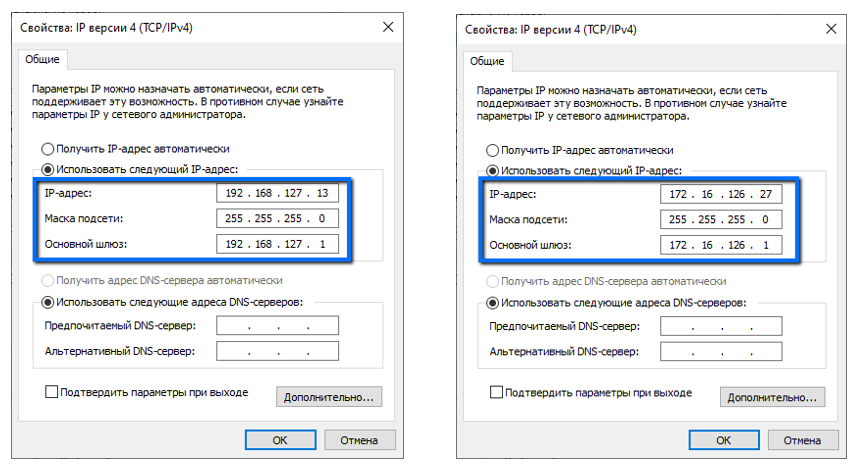

3.4. Настройка устройств в локальных сетях

На устройствах в локальных сетях необходимо указать основной шлюз – LAN адрес маршрутизатора в соответствии с Таблицей 1.

Для локальной сети А: 192.168.127.1

Для локальной сети В: 172.16.126.1

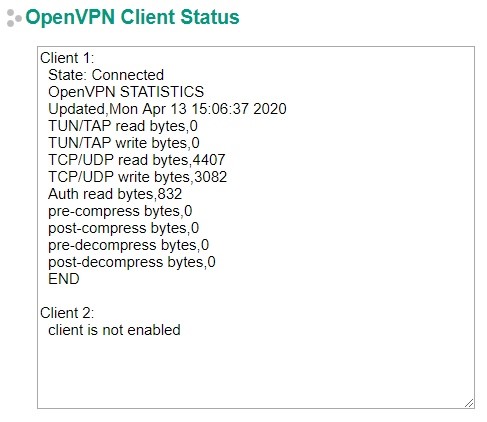

3.5. Диагностика VPN-соединения

После выполнения вышеуказанных настроек на двух маршрутизаторах будет установлено VPN-соединение.

На VPN-сервере в разделе VPN – OpenVPN — OpenVPN Server — OpenVPN Server Status появится запись об установленном VPN-соединении с определенным клиентом и добавится маршрут для доступа в новую подсеть.

На VPN-клиенте в разделе VPN – OpenVPN — OpenVPN Client — OpenVPN Client Status появится информация об успешном соединении.

Кроме того, при успешном установлении VPN-туннеля на маршрутизаторах загорится индикатор VPN.

Маршрутизатор moxa edr 810 vpn 2gsfp

Пять советов от экспертов MOXA по защите компании от киберугроз

Что такое NAT? Особенности в MOXA

Защита промышленных сетей вместе с MOXA

Рекомендованные продукты

2-портовоый промышленный модуль контроллера ретрансляции сетевых адресов (NAT device), 12/24/48VDC-in, -40. +75C

2-портовоый промышленный модуль контроллера ретрансляции сетевых адресов (NAT device), 12/24/48VDC-in, -10. +60C

Промышленный маршрутизатор безопасности, 8 портов GbE copper, 2 порта GbE SFP, Firewall/NAT/VPN, 12/24/48 VDC-in, -10. +60C

Промышленный маршрутизатор безопасности, 8 портов GbE copper, 2 порта GbE SFP, Firewall/NAT/VPN, 12/24/48 VDC-in, -40. +75C

Система предотвращения сетевых атак: 2 порта 10/100/1000 BaseT(X), Firewall, управление через SDC консоль, -40. +75 С

Система предотвращения сетевых атак: 2 порта 10/100/1000 BaseT(X), Firewall, управление через SDC консоль, -10. +60 С

Недавно просмотренные

Все материалы, характеристики, цены представленные на сайте не являются публичной офертой.

Оплата принимается в рублях по курсу ЦБ РФ на день оплаты

© 2023 MOXA.pro — Решения MOXA для профессионалов в промышленных коммуникациях

Сайт официального дистрибьютора MOXA Inc. в России. Данный веб-сайт не имеет отношения к компании Moxa Inc. или её представительствам. MOXA является зарегистрированным товарным знаком компании Moxa Inc.

© 2023 MOXA.pro — Решения MOXA для профессионалов в промышленных коммуникациях