- Шаблон базовой настройки маршрутизатора Cisco

- Настройка авторизации и доступа по SSH

- Настройка роутинга

- Настройка времени

- Архивирование конфигов

- Настройка DNS

- Настройка локальной сети

- Настройка DHCP сервера

- Настройка Internet и Firewall

- Настройка NAT

- Отключение ненужных сервисов

- Маршрутизатор сервер доступа cisco

- Настройка удаленого доступа на Cisco через Web интерфейс

- Включение http сервера на оборудование Cisco.

- Включение https сервера на оборудование Cisco.

- Маршрутизаторы и серверы доступа

- Как настроить интернет на коммутаторе / маршрутизаторе Cisco для небольшой офисной сети

- Топология

- Сценарий

- Задачи

- Настройки базовых параметров коммутатора и маршрутизатора после выполнения Части 2

- Настройки маршрутизатора после выполнения Части 3

Шаблон базовой настройки маршрутизатора Cisco

В последнее время приходится часто настраивать с нуля маршрутизаторы Cisco (в основном 800-1800 серии) для филиалов моей компании и дабы не набирать одни и теже команды третий десяток раз составил для себя небольшой шаблон настроек на разные случаи жизни. Сразу скажу что сертификаты от Cisco не получал, книжек по данным роутерам особо не читал, весь свой опыт приобрел методом научного тыка, курением мануалов на cisco.com и кое каким вдумчивым заимствованием кусков чужих конфигов…

Итак распаковываем роутер, заливаем последнюю прошивку (для SSH необходим минимум Advanced Security), делаем

#erase startup-config

дабы избавится от преднастроеного мусора и перегружаемся.

Настройка авторизации и доступа по SSH

! включаем шифрование паролей

service password-encryption

! используем новую модель ААА и локальную базу пользователей

aaa new-model

aaa authentication login default local

! заводим пользователя с максимальными правами

username admin privilege 15 secret PASSWORD

! даем имя роутеру

hostname <. >

ip domain-name router.domain

! генерируем ключик для SSH

crypto key generate rsa modulus 1024

! тюнингуем SSH

ip ssh time-out 60

ip ssh authentication-retries 2

ip ssh version 2

! и разрешаем его на удаленной консоли

line vty 0 4

transport input telnet ssh

privilege level 15

Настройка роутинга

! включаем ускоренную коммутацию пакетов

ip cef

Настройка времени

! временная зона GMT+2

clock timezone Ukraine 2

clock summer-time Ukraine recurring last Sun Mar 2:00 last Sun Oct 2:00

! обновление системных часов по NTP

ntp update-calendar

! ntp сервера лучше задавать по айпи, ибо если при перегрузке DNS-сервера не доступны то настройки по именам слетают…

ntp server NTP.SERVER.1.IP

ntp server NTP.SERVER.2.IP

Архивирование конфигов

! включаем архивирование всех изменений конфига, скрывая пароли в логах

archive

log config

logging enable

hidekeys

! историю изменения конфига можно посмотреть командой

show archive log config all

Настройка DNS

! включить разрешение имен

ip domain-lookup

! включаем внутренний DNS сервер

ip dns server

! прописываем DNS провайдера

ip name-server XXX.XXX.XXX.XXX

! на всякий случай добавляем несколько публичных DNS серверов

ip name-server 4.2.2.2

ip name-server 208.67.222.222

ip name-server 208.67.220.220

Настройка локальной сети

! обычно порты внутреннего свитча на роутере объединены в Vlan1

interface Vlan1

description === LAN ===

ip address 192.168. 1

! включаем на интерфейсе подсчет пакетов передаваемых клиентам — удобно просматривать кто съедает трафик

ip accounting output-packets

! посмотреть статистику можно командой

show ip accounting

! очистить

clear ip accounting

Настройка DHCP сервера

! исключаем некоторые адреса из пула

ip dhcp excluded-address 192.168. 1 192.168. 99

! и настраиваем пул адресов

ip dhcp pool LAN

network 192.168. 0 255.255.255.0

default-router 192.168. 1

dns-server 192.168. 1

Настройка Internet и Firewall

! настраиваем фильтр входящего трафика (по умолчанию все запрещено)

ip access-list extended FIREWALL

permit tcp any any eq 22

! включаем инспектирование трафика между локальной сетью и Интернетом

ip inspect name INSPECT_OUT dns

ip inspect name INSPECT_OUT icmp

ip inspect name INSPECT_OUT ntp

ip inspect name INSPECT_OUT tcp router-traffic

ip inspect name INSPECT_OUT udp router-traffic

ip inspect name INSPECT_OUT icmp router-traffic

! настраиваем порт в Интернет и вешаем на него некоторую защиту

interface FastEthernet0/0

description === Internet ===

ip address . 255.255.255.

ip virtual-reassembly

ip verify unicast reverse-path

no ip redirects

no ip directed-broadcast

no ip proxy-arp

no cdp enable

ip inspect INSPECT_OUT out

ip access-group FIREWALL in

! ну и напоследок шлюз по умолчанию

ip route 0.0.0.0 0.0.0.0 .

Настройка NAT

! на Интернет интерфейсе

interface FastEthernet0/0

ip nat outside

! на локальном интерфейсе

interface Vlan1

ip nat inside

! создаем список IP имеющих доступ к NAT

ip access-list extended NAT

permit ip host 192.168. any

! включаем NAT на внешнем интерфейсе

ip nat inside source list NAT interface FastEthernet0/0 overload

! добавляем инспекцию популярных протоколов

ip inspect name INSPECT_OUT http

ip inspect name INSPECT_OUT https

ip inspect name INSPECT_OUT ftp

Отключение ненужных сервисов

no service tcp-small-servers

no service udp-small-servers

no service finger

no service config

no service pad

no ip finger

no ip source-route

no ip http server

no ip http secure-server

no ip bootp server

UPD. Убрал лишнее по советам хаброюзеров

UPD2. Добавил отключение ненужных сервисов

UPD3. Изменил настройка файрвола (спасибо Fedia)

Маршрутизатор сервер доступа cisco

Настройка удаленого доступа на Cisco через Web интерфейс

Поговорим о том как включить на оборудование Cisco внутренний http, https сервер для удаленого управления через Web интерфейс.

Включение http сервера на оборудование Cisco.

Заходим в привилегированный режим.

Входим в режим конфигурирования.

Router# configure terminal

Создаем access-list 1, в дальнейшем будет использоваться для доступа с определенного ip-адреса.

Router(config)# access-list 1 permit 172.16.1.1

Заводим пользователея myuser с паролем UserPassWord.

Router(config)# username myuser privilege 15 secret UserPassWord

Включаем http сервер с локальной аутентификацией.

Router(config)# ip http server Router(config)# ip http authentication local

Разрешаем доступ с определенного ip адреса, используя для этого созданный ранее access-list 1.

Router(config)# ip http access-class 1

Включение https сервера на оборудование Cisco.

Заходим в привилегированный режим.

Входим в режим конфигурирования.

Router# configure terminal

Задаем имя устройству mycisco

Router(config)# hostname Bullmastiff

Задаем доменное имя — mydomain.com

mycisco(config)# ip domain-name mydomain.com

Создаем access-list 1, в дальнейшем будет использоваться для доступа с определенного ip-адреса.

mycisco(config)# access-list 1 permit 172.16.1.1

Заводим пользователея myuser с паролем UserPassWord.

mycisco(config)# username myuser privilege 15 secret UserPassWord

Выключаем http сервер и включаем https сервер с локальной аутентификацией.

mycisco(config)# no ip http server mycisco(config)# ip http secure-server mycisco(config)# ip http authentication local

Разрешаем доступ с определенного ip адреса, используя для этого созданный ранее access-list 1.

mycisco(config)# ip http access-class 1

Вот и все, настройка доступа через веб интерфейс на оборудование cisco завершена.

Маршрутизаторы и серверы доступа

Cisco Carrier Routing System CRS-1 – это первая в отрасли маршрутизирующая система, сочетающая бесперебойную работу, высочайшую гибкость, долговечность и масштабируемость.

Серия универсальных серверов доступа AS5000 – это семейство гибридных серверов доступа для подключения мобильных, удаленных и надомных пользователей по асинхронным каналам и линиям ISDN.

Маршрутизаторы серии Cisco 800 работают под управлением ПО Cisco IOS TM и предназначены для удаленных небольших и домашних офисов.

Серия маршрутизаторов Cisco 1700 разработана для обеспечения потребностей небольших офисов и организаций в безопасном доступе к корпоративным сетям и сети Интернет.

Серия Cisco 1800 разработана для обеспечения потребностей небольших офисов и организаций в безопасном доступе к корпоративным сетям и сети Интернет.

Серия Cisco 2600 представляет собой модульные маршрутизаторы для малых и средних офисов с возможностью передачи голоса и факсимильных сообщений.

Серия Cisco 2800 представляет собой маршрутизаторы с интеграцией сервисов (Integrated Services Routers, ISR), оптимизированные для безопасной передачи данных, голоса и видео на скорости канала связи.

Серия маршрутизаторов Cisco 3700 разработана для поддержки внедрения новых приложений для удаленных офисов и подразделений компаний.

Маршрутизаторы с интегрированными сервисами Cisco ISR серии 2900, которые предоставляют пользователю множество преимуществ за счет лучших на рынке функций безопасности, коммутации, унифицированных коммуникаций, видео, беспроводной связи и прикладных сервисов.

Cisco 3800 – это высокопроизводительная серия маршрутизаторов с интеграцией сервисов (Integrated Services Routers, ISR).

Mаршрутизаторы с интегрированными сервисами Cisco ISR серии 3900 является оптимальным решением для создания сложных ИТ-систем, для которых требуются непрерывность функционирования.

Серия Cisco 7200 представляет собой маршрутизаторы с интеграцией сервисов позволяющей интегрировать на одном интерфейсе голос и данные.

Cisco 7300 Series — многофункциональные маршрутизаторы, расчитаные на работу IP/MPLS-сервисов

Cisco Nexus 9300 — это коммутационная платформа ЦОД широкого назначения с коммутаторами, которые

способны выполнять функции коммутаторов ЦОД, коммутаторов уровня доступа, а также коммутаторов оконечных узлов в архитектурах с оконечными и магистральными узлами с горизонтальным масштабированием.

HWIC, VWIC, ECAN, Port Adapters модули для разных серий маршрутизаторов

Ethernet SOHO Security Router

ISDN/Ethernet Router with one-user CAPI

Cisco 805 Ethernet/Serial Router

Cisco 831 Ethernet Router-64MB

Cisco 836 ADSL over ISDN Router-64MB

Cisco 836 ADSL-over-ISDN Router with SDM-64MB

Cisco 836 Security Bundle with PLUS feature set-64MB

Cisco 837 ADSL Router with SDM-64MB

Как настроить интернет на коммутаторе / маршрутизаторе Cisco для небольшой офисной сети

Рассмотрим, как настроить интернет на коммутаторе / маршрутизаторе Cisco для небольшой офисной сети. Самыми необходимыми для нормальной работы сети офиса являются настройки маршрутизации, коммутации, IP-адресации DHCP, трансляции сетевых адресов NAT (IP Masquerade), проброса (перенаправления) портов (port forwarding).

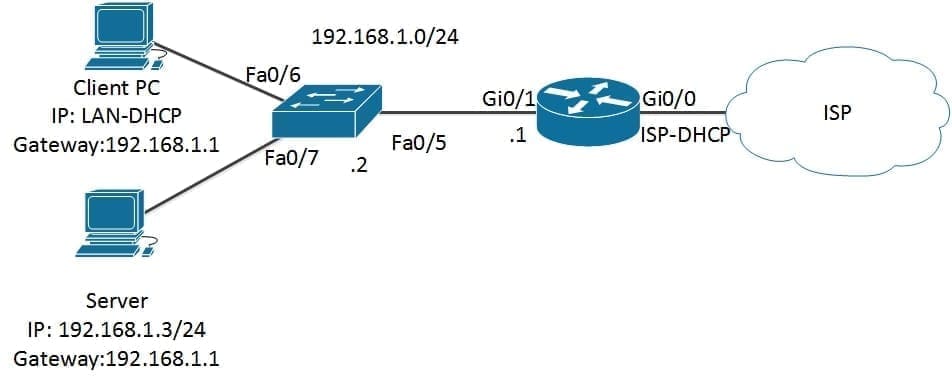

Топология

Исследуемая топология состоит из одного коммутатора Cisco Catalyst 2960 с операционной системой Cisco WS-C2960-24TT-L с ОС Cisco IOS Release 15.0(2)SE4 (образ C2960-LANBASEK9-M) и одного маршрутизатора Cisco 2911 с операционной системой Cisco IOS версии 15.6(3)M2 (образ C2900-UNIVERSALK9-M)). Допускается использование других коммутаторов и версий Cisco IOS.

Схема топологии следующая:

Сценарий

В небольшой офисной сети (Small Office Home Office, SOHO) есть локальная сеть (частная сеть) и выход в интернет через одного провайдера. В локальной сети находится сервер, который должен быть доступен из публичной сети. Нужно настроить все самые необходимые службы, для того чтобы у пользователей сети был доступ в интернет, а у пользователей из интернета был доступ к серверу, который находится в локальной сети (имеет частный адрес).

Задачи

- Построение сети и проверка соединения.

- Настройка базовых параметров коммутатора и маршрутизатора.

- Настройка сервисов (маршрутизации, коммутации, IP-адресации DHCP, трансляции сетевых адресов NAT (IP Masquerade), проброса (перенаправления) портов (port forwarding)).

Настройки базовых параметров коммутатора и маршрутизатора после выполнения Части 2

Настроим подключение по SSH:

Настройки маршрутизатора после выполнения Части 3

Настроим адресацию на интерфейсах маршрутизатора:

Настроим NAT на маршрутизаторе:

На современных IOSах доступны настройки новой функции — виртуального интерфейса NAT (NAT virtual interface, NVI), — которая устраняет необходимость настройки интерфейса как внутреннего, так и внешнего.

На одном из компьютеров во внутренней сети развернут веб-сервер, и ему присвоен статический адрес.

Для того чтобы http-запросы проходили из внешней сети на веб-сервер, необходимо на маршрутизаторе R1 сделать следующие настройки:

Настроим службу DHCP для внутренней сети: