1.4 Способы защиты информации в локальных вычислительных сетях

Способы защиты информации в локальных сетях включают в себя следующие элементы:

1. Препятствие — физически преграждает злоумышленнику путь к защищаемой информации (на территорию и в помещения с аппаратурой, носителям информации).

2. Управление доступом — способ защиты информации регулированием использования всех ресурсов системы (технических, программных средств, элементов данных). Управление доступом включает следующие функции защиты:

- идентификацию пользователей, персонала и ресурсов системы, причем под идентификацией понимается присвоение каждому названному выше объекту персонального имени, кода, пароля и опознание субъекта или объекта по предъявленному им идентификатору;

- проверку полномочий, заключающуюся в проверке соответствия дня недели, времени суток, а также запрашиваемых ресурсов и процедур установленному регламенту;

- разрешение и создание условий работы в пределах установленного регламента;

- регистрацию обращений к защищаемым ресурсам;

- реагирование (задержка работ, отказ, отключение, сигнализация) при попытках несанкционированных действий.

3. Маскировка — способ защиты информации в локальной вычислительной сети путем ее криптографического преобразования. При передаче информации по линиям связи большой протяженности криптографическое закрытие является единственным способом надежной ее защиты.

4. Регламентация — заключается в разработке и реализации в процессе функционирования локальной сети комплексов мероприятий, создающих такие условия автоматизированной обработки и хранения в сети защищаемой информации, при которых возможности несанкционированного доступа к ней сводились бы к минимуму. Для эффективной защиты необходимо строго регламентировать структурное построение локальной сети (архитектура зданий, оборудование помещений, размещение аппаратуры), организацию и обеспечение работы всего персонала, занятого обработкой информации.

5. Принуждение — пользователи и персонал локальной сети вынуждены соблюдать правила обработки и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности.

2 Охрана труда, техника безопасности в организации и на рабочем месте

2.1 Техника безопасности в организации

Система организационных и технических мероприятий, и средств, предоставляющих предотвращение производственный травматизм, носит название техники безопасности.

Для предупреждения производственного травматизма в организации необходимо:

- инструктировать по безопасным приёмам работы;

- контролировать соблюдение правил техники безопасности.

Кроме изучения инструкций предусматривается вводный инструктаж, инструктаж на рабочем месте, дополнительные инструктажи и обучение по специальной программе.

Вводный инструктаж проводится в целях ознакомления с общей производственной обстановкой и особенностями работы организации, с опасностями, встречающимися при работе в организации. Инструктаж непосредственно на рабочем месте является практическим показателем безопасного приёма труда.

В задачи производственной санитарии входят:

- мероприятия по разъяснению последствий вредного действия на людей отработавших газов, этилированного бензина, ДТ, кислот и щелочей, растворителей и других материалов, и веществ, недопущение высоких и низких температур, повышенной влажности в производственных помещениях и прочих факторов, которые могут оказывать вредное влияние на здоровье людей.

Важным условием безопасного и высокопроизводительного труда являются:

- устранение производственного вреда, а именно;

- загрязнение воздушной среды;

- шумов и вибрации;

- не нормального теплового режима (сквозняки, низкая или высокая температура на рабочих местах).

Под воздействием производственного вреда могут возникнуть профессиональные заболевания. Задачи производственной санитарии и гигиены труда является полное исключение или существенное уменьшение производственного вреда.

Рабочее место практиканта находится в помещении с вычислительной техникой. Требуется знать некоторые правила охраны труда и техники безопасности на данном рабочем месте.

Мероприятия по обеспечению сетевой безопасности

Для обеспечения безопасности необходимо сделать следующие мероприятия:

1) Для серверов необходимо выделить специальную комнату и ограничить в неё доступ персонала, в комнате поставить сигнализацию и систему наблюдения;

2) На сетевых коммутаторах, маршрутизаторах отключить все не используемые порты

3) Осуществить защиту по МАС- и IP-адресам;

4) Изменить на всём управляющем сетевом оборудование имя и пароль, которое стоит по умолчанию;

5) Отключить все не безопасные протоколы: TelNet, Web;

6) Сделать централизованную авторизацию;

7) Установить антивирусную защиту, брандмауэр;

8) У пользователей отключить все не используемые службы;

9) Менять пароль не менее одного раза в месяц;, парольдолжна содержать цифры и буквы, не менее 8 символов;

10) Для всех данных на сервере производить Buckap.

11) Производить выход в интернет используя VPN тоннель (IPSec);

VPN состоит из двух частей: «внутренняя» (подконтрольная) сеть, которых может быть несколько, и «внешняя» сеть, по которой проходит инкапсулированное соединение (обычно используется Интернет). Возможно также подключение к виртуальной сети отдельного компьютера. Подключение удалённого пользователя к VPN производится посредством сервера доступа, который подключён как к внутренней, так и к внешней (общедоступной) сети. При подключении удалённого пользователя (либо при установке соединения с другой защищённой сетью) сервер доступа требует прохождения процесса идентификации, а затем процесса аутентификации. После успешного прохождения обоих процессов, удалённый пользователь (удаленная сеть) наделяется полномочиями для работы в сети, то есть происходит процесс авторизации.

IPsec (сокращение от IP Security) — набор протоколов для обеспечения защиты данных, передаваемых по межсетевому протоколу IP, позволяет осуществлять подтверждение подлинности и/или шифрование IP-пакетов. IPsec также включает в себя протоколы для защищённого обмена ключами в сети Интернет.

Протоколы IPsec работают на сетевом уровне (слой 3 модели OSI). Другие широко распространённые защищённые протоколы сети Интернет, такие как SSL и TLS, работают на транспортном уровне (слои OSI 4 — 7). Это делает IPsec более гибким, поскольку IPsec может использоваться для защиты любых протоколов базирующихся на TCP и UDP. В то же время увеличивается его сложность из-за невозможности использовать протокол TCP (слой OSI 4) для обеспечения надёжной передачи данных.

IPsec-протоколы можно разделить на два класса: протоколы отвечающие за защиту потока передаваемых пакетов и протоколы обмена криптографическими ключами. На настоящий момент определён только один протокол обмена криптографическими ключами — IKE (Internet Key Exchange) и два протокола обеспечивающие защиту передаваемого потока — ESP (Encapsulating Security Payload — инкапсуляция зашифрованных данных) обеспечивает целостность и конфиденциальность передаваемых данных, в то время как AH (Authentication Header — аутентифицирующий заголовок) гарантирует только целостность потока (передаваемые данные не шифруются).

Протоколы защиты передаваемого потока могут работать в двух режимах — в транспортном режиме, и в режиме туннелирования. При работе в транспортном режиме IPsec работает только с информацией транспортного уровня, в режиме туннелирования — с целыми IP-пакетами.

IPsec-трафик может маршрутизироваться по тем же правилам, что и остальные IP-протоколы, но, так как маршрутизатор не всегда может извлечь информацию характерную для протоколов транспортного уровня, то прохождение IPsec через NAT-шлюзы невозможно. Для решение этой проблемы IETF определила способ инкапсуляции ESP в UDP получивший название NAT-T (NAT traversal).

IPsec можно рассматривать как границу между внутренней (защищённой) и внешней (незащищённой) сетью. Эта граница может быть реализована как на отдельном хосте, так и на шлюзе, защищающем локальную сеть. Заголовок любого пакета, проходящего через границу, анализируется на соответствие политикам безопасности, то есть критериям, заданным администратором. Пакет может быть либо передан дальше без изменений, либо уничтожен, либо обработан с помощью протоколов защиты данных. Для защиты данных создаются так называемые SA (Security Associations) — безопасные соединения, представляющие собой виртуальные однонаправленные каналы для передачи данных. Для двунаправленной связи требуется два SA.

Параметры политик безопасности и безопасных соединений хранятся в двух таблицах: базе данных политик безопасности (SPD — Security Policy Database) и базе данных безопасных соединений (SAD — Security Association Database). Записи в SPD определяют в каких случаях нужно включать шифрование или контроль целостности, в то время как в SAD хранятся криптографические ключи, которые будут использованы для шифрования или подписи передаваемых данных. Если согласно SPD передаваемый пакет должен быть зашифрован, но в SAD нет соответствующего SA, реализация IPsec по протоколу IKE согласовывает с другой стороной создание нового SA и его параметры.

RFC 4301 дополнительно определяет третью таблицу — базу данных для авторизации узлов (PAD, Peer Authorization Database), предназначенную для хранения сведений об узлах, которым разрешено создавать SA с данным узлом и о допустимых параметрах этих SA.

Существует два режима работы IPsec: транспортный режим и туннельный режим.

В транспортном режиме шифруется (или подписывается) только информативная часть IP-пакета. Маршрутизация не затрагивается, так как заголовок IP пакета не изменяется (не шифруется). Транспортный режим как правило используется для установления соединения между хостами. Он может также использоваться между шлюзами, для защиты туннелей, организованных каким-нибудь другим способом (IP tunnel, GRE и др.).

В туннельном режиме IP-пакет шифруется целиком. Для того, чтобы его можно было передать по сети он помещается в другой IP-пакет. По существу, это защищённый IP-туннель. Туннельный режим может использоваться для подключения удалённых компьютеров к виртуальной частной сети или для организации безопасной передачи данных через открытые каналы связи (например, Интернет) между шлюзами для объединения разных частей виртуальной частной сети.

Режимы IPsec не являются взаимоисключающими. На одном и том же узле некоторые SA могут использовать транспортный режим, а другие — туннельный.

Аппаратная независимость: Да

Код Не требуется изменений для приложений. Может потребовать доступ к исходному коду стека TCP/IP

Защита: IP-пакет целиком. Включает защиту для протоколов высших уровней

Фильтрация пакетов: Основана на Аутентифицированных заголовках, адресах отправителя и получателя и т.п. Простая и дешевая. Подходит для роутеров Производительность: Меньшее число переключений контекста и перемещения данных

Платформы: Любые системы, включая маршрутизаторы;

Firewall/VPN: Весь трафик защищен;

Прозрачность: Для пользователей и приложений;

Текущий статус: Появляющийся стандарт.

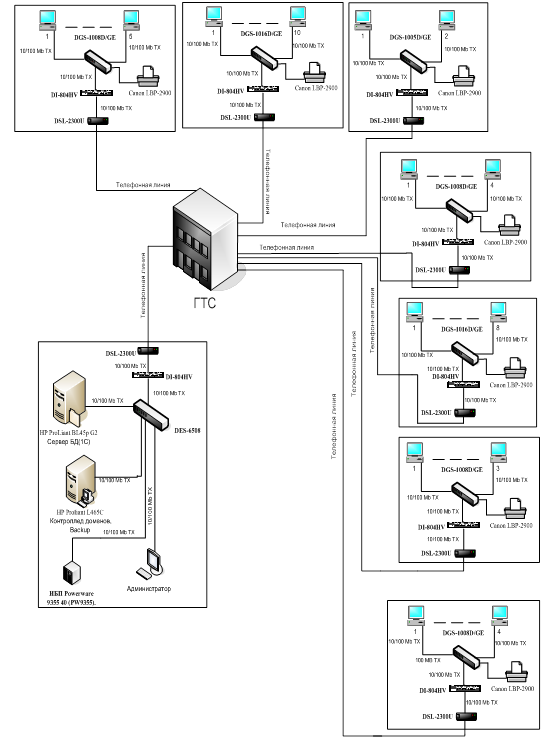

В данной курсовой работе было рассмотрено построение распределённой сети АЗС «ЛУКОЙЛ». Сеть состоит из семи одноэтажных заправочных станций и одного главного здания в центре, расположенных друг от друга на расстоянии 5-10 км. В каждой станции размещено 2-10 рабочих станций. В результате этих данных я выбрал оптимальное решение соединения всех зданий по телефонному каналу связи, так как прокладка кабеля была бы слишком трудоёмкой и повлекли бы много затрат на её установление. В ыборе оборудования я не распространялся по разным производителям, и старался выбирать устройства одной марки В логической структуре сети видно, что все станции подсоединяются с главным зданием при помощи модема, через выделенный Internet по VPN тоннелю (IPSec). Основным требованием, предъявляемым к проектируемой ЛВС, является безопасность данных. Для этого были приняты меры в виде установки бесперебойного питания, выделение специальных комнат и грамотной настройки сетевого оборудования.

Список используемой литературы

Физическая структура сети АЗС «ЛУКОЙЛ»

Логическая структура сети АЗС «ЛУКОЙЛ»