Гид по Metasploit Framework

В одной из прошлых статей мы публиковали Гид по Kali Linux , практического руководства по использованию дистрибутива Kali Linux для аудита ИБ и проведения пен-тестов. Сегодня же мы обратим пристальное внимание на один из инструментов входящих в данный дистрибутив — Metasploit Framework . Рассмотри историю возникновения проекта, а так приведем конкретные руководства и документации способствующие практическому освоению пакета Metasploit

В 2003 году, хакеру, известному как «HD Moore» , пришла в голову идея разработать инструмент для быстрого написания и использования эксплоитов . Так на свет появился известный во всех кругах проект Metasploit project .

Первая версия фреймфорка была написана на языке Perl, содержавшая псевдографический интерфейс на базе библиотеки curses. На тот момент это был просто набор разрозненных эксплойтов и скриптов, общие сведения о которых хранились в единой базе данных. Информация о необходимом окружении для запуска скриптов, как правило, отсутствовала. Также они несли в себе кучу устаревшего кода, требовали модификации жестко прописанных путей для каждого конкретного случая, что весьма затрудняло рабочий процесс и усложняло разработку новых инструментов.

При работе над второй (2.x) версией к HD Moore присоединился Мэтт Миллер и еще несколько добровольцев. Третья версия была полностью переписана на Ruby, её разрабатывала компания Metasploit LLC (основанная вспе теми же разработчиками в 2006 году). Через год в 2008 лицензия Metasploit Framework была сменена с проприетарной на BSD. А еще позднее в 2009 году фирма Rapid7 , занимающаяся управлением уязвимостями, объявила о приобретении Metasploit , программного пакета двойного назначения для проведения тестов на проникновение . Так же сообщалось, что некоммерческая версия утилиты по-прежнему будет доступна для всех желающих.

Появились PRO и Community версии, а в 2010 году, в свет вышла более упрощенная версия для «малоквалифицированных» пользователей — Metasploit Express .

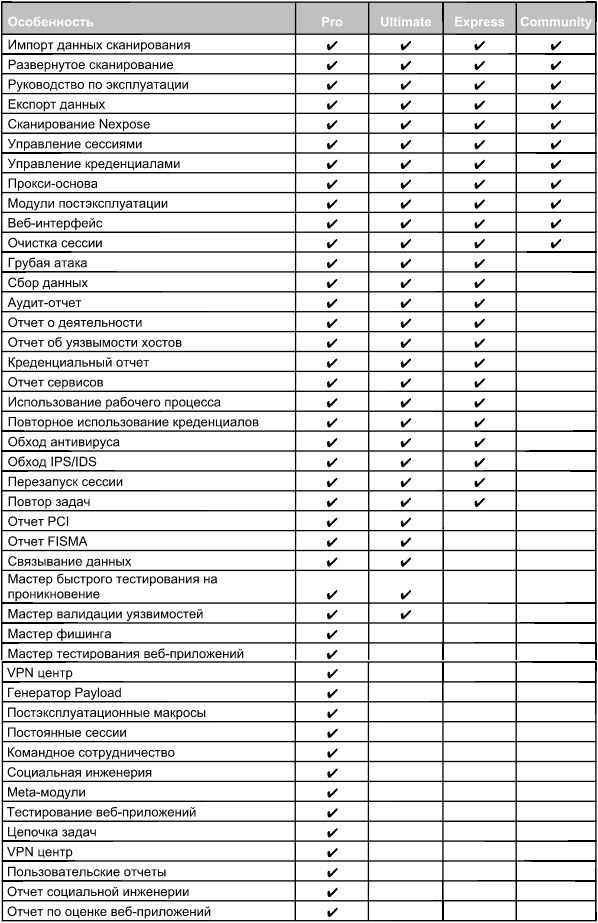

Сегодня Metasploit распространяется в четырех версиях:

- Framework — базовая версия с консольным интерфейсом;

- Community — бесплатная версия, включающая дополнительно веб-интерфейс и часть функционала из коммерческих версий;

- Express — для коммерческих пользователей, включает функционал, позволяющий упростить проведение базовых аудитов и формирование отчетности по ним;

- Pro — самая продвинутая версия, предоставляет расширенные возможности для проведения атак, позволяет формировать цепочки задач для аудита, составлять подробную отчетность и многое другое.

По сравнению с остальными интерфейсами Armitage позволяет в наглядном виде представить все этапы атаки, включая: сканирование узлов сети, анализ защищенности обнаруженных ресурсов, выполнение эксплоитов и получение полного контроля над уязвимой системой.

Все функции программы структурированы и легкодоступны из меню и вкладок программы, даже для начинающего исследователя компьютерной безопасности. Программа предназначена для использования на платформах Linux и Windows. На веб-сайте разработчиков присутствуют исходные коды, справочные руководства в текстовом и видео формате.

До начала работы с пакетом нужно учесть возможность использования базы дынных, для хранения информации о хостах, сервисах, уязвимостях и прочем. Подключение к базе весьма не обязательное условие для функционирования фреймворка, но тем не менее повышающее удобство использоавния производительность.

Metasploit использует PostgreSQL, поэтому до начала работы с ним понадобится установить СУБД на свою систему. Затем убедиться, что запущены нужные сервисы БД и фреймворка.

«Сердце» Metasploit — библиотека Rex. Она требуется для операций общего назначения: работы с сокетами, протоколами, форматирования текста, работы с кодировками и подобных. На ней базируется библиотека MSF Core , которая предоставляет базовый функционал и «низкоуровневый» API. Его использует библиотека MSF Base, которая, в свою очередь, предоставляет API для плагинов, интерфейса пользователя (как консольного, так и графического), а также подключаемых модулей .

- Exploit — код, эксплуатирующий определенную уязвимость на целевой системе (например, переполнение стека)

- Payload — код, который запускается на целевой системе после того, как отработал эксплойт (устанавливает соединение, выполняет шелл-скрипт и прочее)

- Post — код, который запускается на системе после успешного проникновения (например, собирает пароли, скачивает файлы)

- Encoder — инструменты для обфускации модулей с целью маскировки от антивирусов

- NOP — генераторы NOP’ов. Это ассемблерная инструкция, которая не производит никаких действий. Используется, чтобы заполнять пустоту в исполняемых файлах, для подгонки под необходимый размер

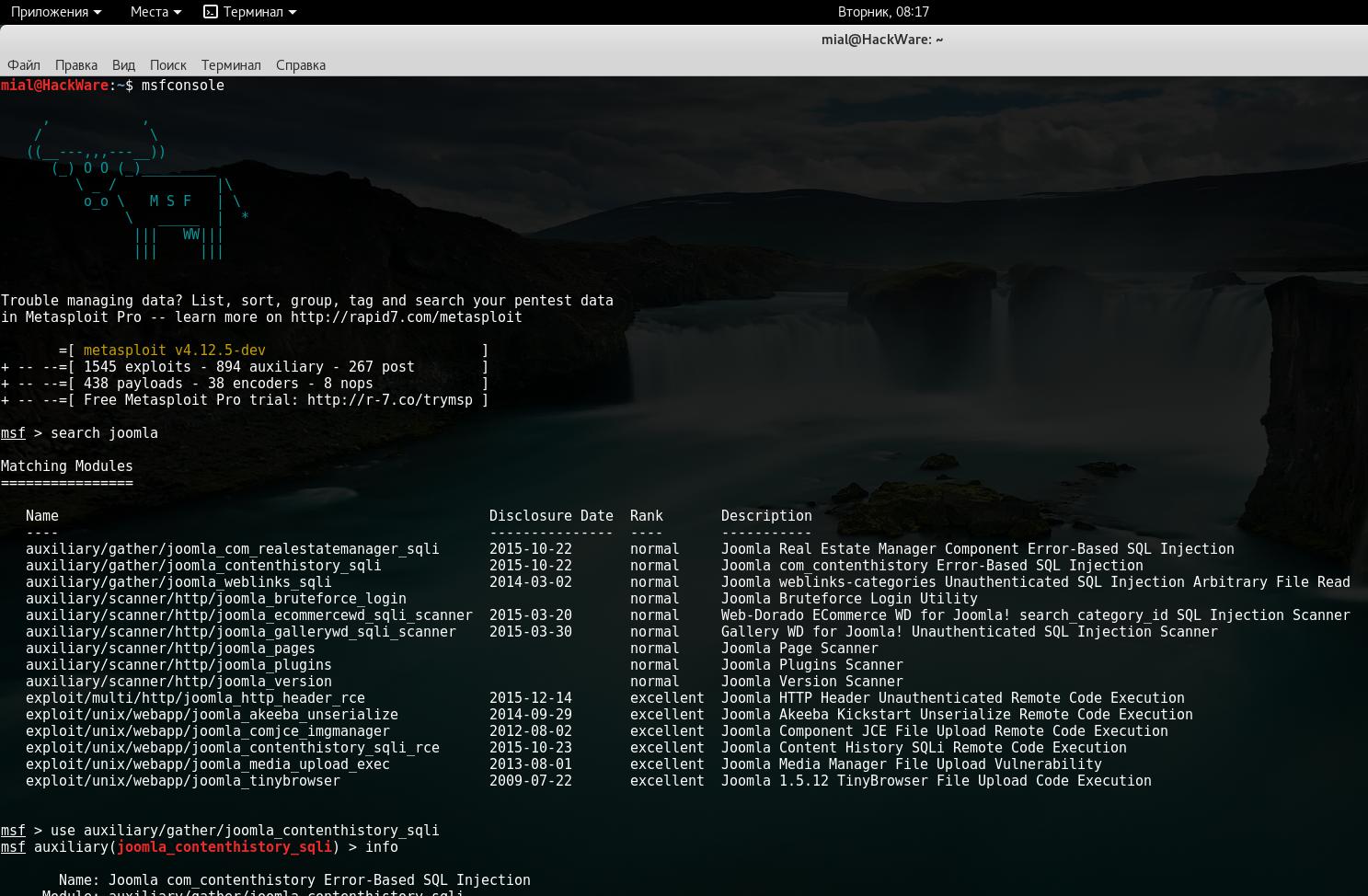

Несмотря на наличие графических интерфейсов, самым распространенным способом работы с Metasploit по-прежнему остается консольный интерфейс msfconsole .

- use — выбрать определенный модуль для работы с ним;

- back — операция, обратная use: перестать работать с выбранным модулем и вернуться назад;

- show — вывести список модулей определенного типа;

- set — установить значение определенному объекту;

- run — запустить вспомогательный модуль после того, как были установлены необходимые опции;

- info — вывести информацию о модуле;

- search — найти определенный модуль;

- check — проверить, подвержена ли целевая система уязвимости;

- sessions — вывести список доступных сессий.

Мы не много познакомиться с историей проекта, кратко разобрались в базовых понятиях, теперь настало время приступить к изучению возможностей пакета.

На официальном сайта разработчика размещен Metasploit Framework Pro User Guide , подробно описывающий все возможные фичи пакета и их применение в реальных условиях. Не смотря на то, что гид написан на английском языке, объясняется все довольно четко и интуитивно понятно.

Metasploit Framework User Guide , он содержит более упрощенное описание пакета, но хорошо иллюстрирует способы использования команд.

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Metasploit

Описание Metasploit

Metasploit – это платформа для тестирования на проникновение, с которой вы можете находить, эксплуатировать и подтверждать уязвимости.

Справка по Metasploit

Общие параметры -E, --environment ОКРУЖЕНИЕ Окружение Rails. Будет использовать переменные окружения RAIL_ENV если они установлены. По умолчанию для работы ни опция, ни переменная окружения RAILS_ENV не устанавливаются. Опции базы данных -M, --migration-path ДИРЕКТОРИЯ Указать директорию, содержащую дополнительную базу данных -n, --no-database Отключить поддержку базы данных -y, --yaml ПУТЬ Указать файл YAML, содержащий настройки базы данных Опции фреймворка -c ФАЙЛ Загрузить особый конфигурационный файл -v, --version Показать версию Опции модулей --defer-module-loads Отложить загрузку модулей до явного запроса. -m, --module-path ДИРЕКТОРИЯ Дополнительное размещение модулей Console options: -a, --ask Спросить перед выходом из Metasploit или выйти по 'exit -y' -L, --real-readline Использовать системную библиотеку Readline вместо RbReadline -o, --output ФАЙЛ Вывод в указанный файл -p, --plugin ПЛАГИН Загрузить плагин при старте -q, --quiet При старте не печатать баннер -r, --resource ФАЙЛ Выполнить указанный файл ресурса (- для стандартного ввода) -x, --execute-command КОММАНДА Выполнить указанную строку как консольную команду (для нескольких команд используйте ;) -h, --help Показать справку

Руководство по Metasploit

Основные команды ============= Команда Описание ------- ----------- ? Меню помощи advanced Показать продвинутые опции для одного или более модулей back Вернуться назад из текущего контекста banner Показать шикарный баннер metasploit cd Поменять текущую рабочую директорию color Переключатель света connect Связаться с хостом edit Отредактировать текущий модуль с $VISUAL или $EDITOR exit Выйти в консоль get Получить значение переменной с учетом текущего контекста getg Получить значение глобальной переменной grep Grep вывод другой команды help Меню помощи info Отобразить информацию об одном или более модулей irb Отбросить в режим сценариев irb jobs Отображение и управление работами kill Убить работу load Загрузить плагин фреймворка loadpath Поиск и загрузка модулей из расположения makerc Начиная с запуска сохранить введённые команды в файл options Отобразить глобальные опции для одного или более модулей popm Извлекает последний модуль из стека и делает его активным previous Установить предыдущий загруженный модуль в качестве текущего модуля pushm Поместить активный или список модулей в стек модулей quit Выйти из консоли reload_all Перезагрузить все модули из указанного пути модулей rename_job Переименовать работу resource Запустить команды размещённые в файле route Маршрут трафика через сессию save Сохранить активные datastores search Поиск модулей по имени и описанию sessions Сбросить списки сессий и отобразить информацию по сессиям set Установить значение переменной с учетом текущего контекста setg Установить значение глобальной переменной show Показать модули данного типа или все модули sleep Ничего не делать данное количество секунд spool Писать консольный вывод в файл и на экран threads Просматривать и управлять фоновыми потоками unload Выгрузить плагин фреймворка unset Сброс одной или более переменной с учетом текущего контекста unsetg Сброс одной или более глобальной переменной use Выбрать модуль по имени version Показать версии фреймворка и консольной библиотеки Команды по управлению базой данных ========================= Команда Описание ------- ----------- creds Список всех учётных данных в базе данных db_connect Подключиться к существующей базе данных db_disconnect Отключиться от текущего экземпляра базы данных db_export Экспорт файла, содержащего контенты базы данных db_import Импорт файл с результатами сканирования (тип файла будет определён автоматически) db_nmap Выполнить nmap и автоматически записать вывод db_rebuild_cache Пересоздать кэш модулей, содержащийся в базе данных db_status Показать текущий статус базы данных hosts Список всех хостов в базе данных loot Список всей добычи в базе данных notes Список всех заметок в базе данных services Список всех служб в базе данных vulns Список всех уязвимостей в базе данных workspace Переключиться между рабочими пространствами базы данных

Примеры запуска Metasploit

Установка Metasploit

Программа предустановлена в Kali Linux.

# Запуск базы данных Postgresql /etc/init.d/postgresql start # Инициализируем базу данных Metasploit Framework msfdb init # Запускаем msfconsole msfconsole

Установка в BlackArch

Программа предустановлена в BlackArch.

Подробности о запуске Metasploit в BlackArch смотрите здесь.

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты Metasploit