2.5. Методы доступа и протоколы передачи данных в локальных сетях

В различных сетях существуют различные процедуры обмена данными между рабочими станциями. Эти процедуры называют протоколами передачи данных. Международный институт инженеров по электротехнике и радиоэлектронике (Institute of Electronics Engineers-IEEE) разработал стандарты для протоколов передачи данных в локальных сетях — стандарты IЕЕЕ802. Для нашей страны представляют практический интерес стандарты IЕЕЕ802.3, IЕЕЕ802.4 и IЕЕЕ802.5, которые описывают методы доступа к сетевым каналам данных. Метод доступа – набор правил, которые определяют, как компьютер должен отправлять и принимать данные по сетевому кабелю.

Наиболее распространенные методы доступа: Ethernet, Arcnet и Token Ring реализованы соответственно на стандартах IЕЕЕ802.3, IЕЕЕ802.4 и IЕЕЕ802.5. (Для простоты изложения далее используются названия методов доступа, а не стандартов.)

Метод доступа Ethernet. Этот метод, разработанный фирмой Xerox в 1975 г., обеспечивает высокую скорость передачи данных и надежность.

Для данного метода доступа используется топология «общая шина». Поэтому сообщение, отправляемое одной рабочей станцией, принимается одновременно всеми остальными станциями, подключенными к общей шине. Но сообщение предназначено только для одной станции (оно включает в себя адрес станции назначения и адрес отправителя). Та станция, которой предназначено сообщение, принимает его, остальные игнорируют.

Ethernet является методом множественного доступа с прослушиванием несущей и разрешением коллизий (конфликтов). Перед началом передачи каждая рабочая станция определяет, свободен канал или занят. Если канал свободен, станция начинает передачу данных.

Ethernet не исключает возможности одновременной передачи сообщений двумя или несколькими станциями. Аппаратура автоматически распознает такие конфликты, называемые коллизиями. После обнаружения конфликта станции задерживают передачу на короткое время. Для каждой станции его продолжительность своя. После задержки передача возобновляется. Реально конфликты приводят к снижению быстродействия сети только в том случае, когда работают 80-100 станций.

Метод доступа Arcnet. Этот метод доступа разработан фирмой Datapoint Corp. Он тоже получил широкое распространение, в основном благодаря тому, что оборудование Arcnet дешевле, чем оборудование Ethernet или Token Ring. Arcnet используется в локальных сетях с топологией «звезда». Один из компьютеров создает специальный маркер (специальное сообщение), который последовательно передается от одного компьютера к другому. Если станция должна передать сообщение, она, получив маркер, формирует пакет, дополненный адресами отправителя и назначения. Когда пакет доходит до станции назначения, сообщение «отцепляется» от маркера и передается станции.

Метод доступа Token Ring. Этот метод разработан фирмой IBM; он рассчитан па кольцевую топологию сети. Данный метод напоминает Arcnet, так как тоже использует маркер, передаваемый от одной станции к другой. В отличие от Arcnet при методе доступа Token Ring предусмотрена возможность назначать разные приоритеты разным рабочим станциям.

Методы доступа в локальных вычислительных сетях

Локальная вычислительная сеть включает единицы-десятки, реже сотни компьютеров, объединяемых средой передачи данных, общей для всех узлов. Одна из типичных сред передачи данных в ЛВС — отрезок (сегмент) коаксиального кабеля. К нему через аппаратуру окончания канала данных подключаются узлы (станции данных), которыми могут быть компьютеры и разделяемое узлами периферийное оборудование. Поскольку среда передачи данных общая, а запросы на сетевые обмены у узлов появляются асинхронно, то возникает проблема разделения общей среды между многими узлами, другими словами, проблема обеспечения доступа к сети.

Доступом к сети называют взаимодействие узла сети со средой передачи данных для обмена информацией с другими узлами. Управление доступом к среде — это установление последовательности, в которой узлы получают полномочия по доступу к среде передачи данных. Под полномочием понимается право инициировать определенные действия, динамически предоставляемые объекту, например станции данных в информационной сети.

Методы доступа могут быть случайными или детерминированными. Основным используемым методом случайного доступа является метод множественного доступа с контролем несущей и обнаружением конфликтов (МДКН/ОК). Англоязычное название метода — Carrier Sense Multiple Access /Collision Detection (CSMA/CD). Этот метод основан на контроле несущей в линии передачи данных (на слежении за наличием в линии электрических колебаний) и устранении конфликтов, возникающих из-за попыток одновременного начала передачи двумя или более станциями. Устранение осуществляется путем прекращения передачи конфликтующими узлами и повторением попыток захвата линии каждым из этих узлов через случайный отрезок времени.

МДКН/ОК является децентрализованным широковещательным (broadcasting) методом. Все узлы имеют равные права по доступу к сети. Узлы, имеющие данные для передачи по сети, контролируют состояние линии передачи данных. Если линия свободна, то в ней отсутствуют электрические колебания. Узел, желающий начать передачу, обнаружив в некоторый момент времени t1 отсутствие колебаний, захватывает свободную линию, т.е. получает полномочия по использованию линии. Любая другая станция, желающая начать передачу в момент времени t2 > t1при обнаружении электрических колебаний в линии, откладывает передачу до момента t + td, где td — задержка.

Различают настойчивый и ненастойчивый МДКН/ОК в зависимости от того, как определяется td. В первом случае попытка захвата канала происходит сразу после его освобождения, что допустимо при слабой загрузке сети. При заметной загрузке велика вероятность того, что несколько станций будут претендовать на доступ к сети сразу после ее освобождения, и, следовательно, конфликты станут частыми. Поэтому обычно используют ненастойчивый МДКН/ОК, в котором задержка td является случайной величиной.

При работе сети каждая станция анализирует адресную часть передаваемых по сети кадров с целью обнаружения и приема кадров, предназначенных для нее.

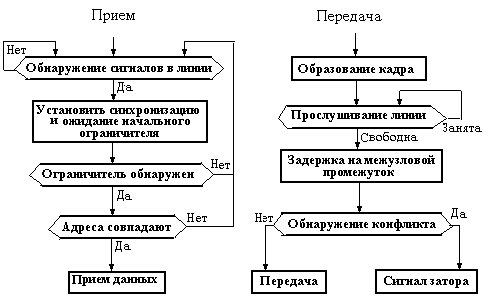

Рис. 4.1. Алгоритмы доступа по методу МДКН/ОК

На рис. 4.1 представлены алгоритмы приема и передачи данных в одном из узлов при МДКН/ОК.

Конфликты (столкновения) возникают, когда два или большее число узлов «одновременно» пытаются захватить линию. Понятие «одновременность событий» в связи с конечностью скорости распространения сигналов по линии конкретизируется как отстояние событий во времени не более чем на величину 2d, называемую окном столкновений, где d — время прохождения сигналов по линии между конфликтующими узлами. Если какие-либо узлы начали передачу в окне столкновений, то наложение сигналов этих узлов друг на друга приводит к распространению по сети искаженных данных. Это искажение и используется для обнаружения конфликта. Это можно сделать либо сравнением в передатчике данных, передаваемых в линию (неискаженных) и получаемых из нее (искаженных), либо по появлению постоянной составляющей напряжения в линии. Последнее обусловлено тем, что используемый для представления данных манчестерский код не имеет постоянной составляющей, которая однако появляется при его искажении. Обнаружив конфликт, узел должен оповестить об этом партнера по конфликту, послав дополнительный сигнал затора, после чего станции должны отложить попытки выхода в линию на время td. Очевидно, что значения td должны быть различными для станций, участвующих в конфликте; поэтому td — случайная величина. Ее математическое ожидание должно иметь тенденцию к росту по мере увеличения числа идущих подряд неудачных попыток захвата линии.

Среди детерминированных методов доступа к сети передачи данных преобладают маркерные методы доступа. Маркерные методы основаны на передаче полномочий на передачу одному из узлов сети с помощью специального информационного объекта, называемого маркером.

Применяется ряд разновидностей маркерных методов доступа. Например, в эстафетном методе передача маркера выполняется в порядке очередности; в способе селекторного опроса(квантированной передачи) сервер опрашивает станции данных и передает полномочие одной из тех станций, которые готовы к передаче. В кольцевых одноранговых сетях широко применяется тактируемый маркерный доступ, при котором маркер циркулирует по кольцу и используется станциями для передачи своих данных.

Оригинальный метод применен в высокоскоростных сетях FDDI, рассматриваемый далее.

Протокол – это совокупность специальных правил, а также технических процедур, которые регулируют порядок и способ осуществления связи между компьютерами, которые объединены в какую либо сеть. Следует запомнить три самых важных момента:

В настоящее время существует множество протоколов. Все они принимают активное участие в осуществлении связи, но каждый из них выполняет разные задачи, имеет преимущества и недостатки, по сравнению с другими.

Все протоколы предназначены для работы на разных протоколах OSI. Благодаря уровню, на котором работает протокол, определяются его основные функции.

Несколько протоколов, работающих одновременно называются стеком. Уровни в стеке протоколов полностью совпадают с уровнем OSI. Совокупность уровней стека определяет его функции. Работа протоколов Если посмотреть на передачу данных посредством сети с технической точки зрения, то она осуществляется шагами, которые выполняются в специальной последовательности. Для каждого из таких шагов существует свой протокол. На компьютере-отправителе последовательность действии выполняется сверху вниз, а на получателе наоборот. Компьютер — отправитель В соответствии с протоколом отправляющий компьютер должен выполнять такую последовательность действий:

Разбивает файл на пакеты информации;

Добавляется к каждому пакету адрес, чтобы получающий компьютер мог определить, что данные передаются именно ему;

Осуществляет подготовку передачи данных через сетевую карту. Компьютер – получатель

Осуществляет принятие данных из сетевого кабеля

Передает пакеты данных через сетевой адаптер

Извлекает и удаляет из пакета адресную и другую служебную информацию;

Копирует куски файла из пакетов в буфер, затем объединяет их в исходный файл;

Передает приложению информацию в том виде, в котором оно использует; Для того, чтобы операция прошла успешно нужно, чтобы протоколы компьютера-отправителя и компьютера-получателя одинаково разбивали файлы на пакеты. Маршрутизируемые и немаршрутизируемые протоколы Данные, которые передаются из одной локальной сети в другую по одному из всевозможных маршрутов принято называть маршрутизированными. Точно так же называются протоколы, которые поддерживают передачу файлов по нескольким маршрутам. Протоколы в многоуровневой архитектуре Несколько одновременно работающих протоколов обеспечивают такие операции с информацией:

другие действия. Только при помощи разбиения на уровни работа протоколов может быть синхронизированна. Стеки протоколов Стек представляет собой комбинацию протоколов и делится на множество уровней, каждый из которых использует для отдельного действия отдельный протокол. Каждый уровень имеет отдельный набор правил. Привязка Привязка – это процесс который позволяет довольно гибко настраивать сеть, то есть синхронизировать протоколы и платы сетевых адаптеров. Порядок привязки создает очередь в соотвествии с которой ОС выполняет протоколы. Стандартные стеки На сегодняшний день разработано несколько стеков протоколов, самыми распространенными из них являются:

IBM System Network Architecture (SNA);

набор протоколов для работы в Интернете — TCP/IP. Каждый из вышеописанных стеков выполняет присущие только ему функции. В основном выделяют три типа стеков:

сетевой. Прикладные протоколы Эти протоколы работают на высшем уровне OSI. Они обеспечивают обмен данными между OSI уровнями. Транспортные протоколы Эти протоколы обеспечивают поддержку сеансов связи между компьютерами. Они являются гарантией качественной связи. Сетевые протоколы Эти протоколы предоставляют услуги связи. Они управляют адресацией, маршрутизауией, проверкой ошибок, а также запросом на повторение передачи данных.