1. Пути и методы защиты информации в локальных вычислительных сетях

1.1 Пути несанкционированного доступа, классификация способов и средств защиты информации

- косвенным — без физического доступа к элементам ЛВС;

- прямым — с физическим доступом к элементам ЛВС.

- применение подслушивающих устройств;

- дистанционное фотографирование;

- перехват электромагнитных излучений;

- хищение носителей информации и производственных отходов;

- считывание данных в массивах других пользователей;

- копирование носителей информации;

- несанкционированное использование терминалов;

- маскировка под зарегистрированного пользователя с помощью хищения паролей и других реквизитов разграничения доступа;

- использование программных ловушек;

- получение защищаемых данных с помощью серии разрешенных запросов;

- использование недостатков языков программирования и операционных систем;

- преднамеренное включение в библиотеки программ специальных блоков типа “троянских коней”;

- незаконное подключение к аппаратуре или линиям связи вычислительной системы;

- злоумышленный вывод из строя механизмов защиты.

1.1.1 Средства защиты информации

- аппаратные — устройства, встраиваемые непосредственно в аппаратуру, или устройства, которые сопрягаются с аппаратурой ЛВС по стандартному интерфейсу (схемы контроля информации по четности, схемы защиты полей памяти по ключу, специальные регистры);

- физические — реализуются в виде автономных устройств и систем (электронно-механическое оборудование охранной сигнализации и наблюдения. Замки на дверях, решетки на окнах).

- Программные средства — программы, специально предназначенные для выполнения функций, связанных с защитой информации.

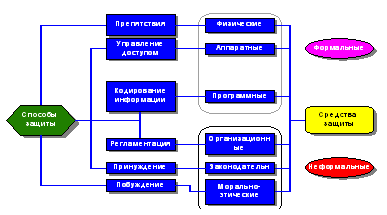

1.1.2 Способы защиты информации

Способы защиты информации представлены на рисунке 1.2. Способы защиты информации в ЛВС включают в себя следующие элементы: 1. Препятствие — физически преграждает злоумышленнику путь к защищаемой информации (на территорию и в помещения с аппаратурой, носителям информации). 2. Управление доступом — способ защиты информации регулированием использования всех ресурсов системы (технических, программных средств, элементов данных). Управление доступом включает следующие функции защиты:

- идентификацию пользователей, персонала и ресурсов системы, причем под идентификацией понимается присвоение каждому названному выше объекту персонального имени, кода, пароля и опознание субъекта или объекта по предъявленному им идентификатору;

- проверку полномочий, заключающуюся в проверке соответствия дня недели, времени суток, а также запрашиваемых ресурсов и процедур установленному регламенту;

- разрешение и создание условий работы в пределах установленного регламента;

- регистрацию обращений к защищаемым ресурсам;

- реагирование (задержка работ, отказ, отключение, сигнализация) при попытках несанкционированных действий.

Рисунок 1.1 Способы и средства защиты информации в ЛВС 3. Маскировка — способ защиты информации в ЛВС путем ее криптографического преобразования. При передаче информации по линиям связи большой протяженности криптографическое закрытие является единственным способом надежной ее защиты. 4. Регламентация — заключается в разработке и реализации в процессе функционирования ЛВС комплексов мероприятий, создающих такие условия автоматизированной обработки и хранения в ЛВС защищаемой информации, при которых возможности несанкционированного доступа к ней сводились бы к минимуму. Для эффективной защиты необходимо строго регламентировать структурное построение ЛВС (архитектура зданий, оборудование помещений, размещение аппаратуры), организацию и обеспечение работы всего персонала, занятого обработкой информации. 5. Принуждение — пользователи и персонал ЛВС вынуждены соблюдать правила обработки и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности. Рассмотренные способы защиты информации реализуются применением различных средств защиты, причем различают технические, программные, организационные, законодательные и морально-этические средства. Организационными средствами защиты называются организационно-правовые мероприятия, осуществляемые в процессе создания и эксплуатации ЛВС для обеспечения защиты информации. Организационные мероприятия охватывают все структурные элементы ЛВС на всех этапах: строительство помещений, проектирование системы, монтаж и наладка оборудования, испытания и проверки, эксплуатация. К законодательным средствам защиты относятся законодательные акты страны, которыми регламентируются правила использования и обработки информации ограниченного доступа и устанавливаются меры ответственности за нарушение этих правил. К морально-этическим средствам защиты относятся всевозможные нормы, которые сложились традиционно или складываются по мере распространения вычислительных средств в данной стране или обществе. Эти нормы большей частью не являются обязательными, как законодательные меры, однако несоблюдение их ведет обычно к потере авторитета, престижа человека или группы лиц. Рассмотренные выше средства защиты подразделяются на:

- формальные — выполняющие защитные функции строго по заранее предусмотренной процедуре и без непосредственного участия человека.

- неформальные — такие средства, которые либо определяются целенаправленной деятельностью людей, либо регламентируют эту деятельность.

Методы и средства защиты информации в компьютерных сетях

Накопленный опыт технологий защиты информации в компьютерных сетях показывает, что только комплексный подход к защите информации может обеспечить современные требования безопасности.

Комплексный подход подразумевает комплексное развитие всех методов и средств защиты.

Рассмотрим кратко основные методы и средства обеспечения безопасности информации в компьютерных сетях.

Методы защиты информации делятся:

Препятствие — метод физического преграждения пути злоумышленнику к защищаемой информации (компьютеру, сетевому оборудованию)

Управление доступом — метод защиты информации регулированием использования всех ресурсов системы. Управление доступом включает следующие функции защиты:

-идентификация пользователей, персонала и ресурсов системы, путем присвоения каждому объекту персонального идентификатора;

— опознавание объекта или субъекта по предъявляемому им идентификатору;

— проверка полномочий на запрашиваемые ресурсы;

— регистрация обращений к защищаемым ресурсам;

— реагирование при попытках несанкционированных действий

Маскировка — метод защиты информации с помощью ее криптографического закрытия (шифрования). В настоящее время этот метод является наиболее надежным.

Известны три основных алгоритма: алгоритм DES, современный алгоритм Clipper (Capston) и так называемая общественная инициатива — алгоритм PGP.

Алгоритм шифрования DES (Data Encryption Standard) был разработан в начале 70- х годов. Алгоритм шифрования был реализован в виде интегральной схемы с длиной ключа в 64 символа (56 символов используются непосредственно для алгоритма шифрования и 8 для обнаружения ошибок).

Расчет алгоритмов в то время показывал, что ключ шифрования может иметь 72 квадриллиона комбинаций. Алгоритм DES был принят в США в качестве федерального стандарта обработки информации в 1977 году, а в середине 80- х был утвержден как международный стандарт, который каждые пять лет проходит процедуру подтверждения. Для оценки уровня защиты информации аналитики приводят такие факт: современный компьютер стоимостью 1 млн долларов раскроет шифр за 7 часов, стоимостью 10 млн долларов — за 20 минут, 100 млн долларов — за 2 минуты. Агенство национальной безопасности США имеет такой компьютер.

Новый метод шифрования информации — технология Clipper — разработан агентсвом национальной безопасности США для защиты от прослушивания телефонных разговоров.

Для защиты данных этот метод носит название Capston. В основе метода положен принцип двух ключей- микросхем, обеспечивающие шифрование информации со скоростью до 1 гигабита в секунду. Пользователи получают ключи в двух пунктах, управляемых правительственными органами или частными концернами. Система ключей состоит из двух интегральных схем «Clipper chip» и «Capston chip» и алгоритма шифрования SKIPJACK. Алгоритм шифрования шифрует символьные блоки данных с помощью 80 — символьного ключа в 32 прохода. Он в 16 миллионов раз мощнее алгоритма DES и считается, только через несколько десятков лет компьютеры стоимостью 100 млн долларов смогут расшифровывать

информацию за 2 минуты. Для сети Интренет разработан специальный протокол шифрования SKIP (Simple Key management for Internet Protocol), управляющий шифрованием потоков информации.

Отметим, что в настоящее время федеральные власти США запрещают экспорт протокола SKIP, поэтому во многих странах предпринимаются попытки создания его аналога.

Криптографические программные средства PGP (Pretty Good Privacy) были разработаны в 1991 году американским программистом Ф. Циммерманном для зашифровки сообщений электронной почты. Программа PGP свободна для доступа в Интернет и может быть установлена на любой компьютер. Принцип работы программы PGP основан на использовании двух программ- ключей: одной у отправителя, а другой у получателя. Программы- ключи защищены не паролями, а шифровальной фразой. Расшифровать сообщение можно, только используя два ключа. Программа PGP использует сложный математический алгоритм, что вместе с принципом использования двух ключей делает дешифрацию практически невозможной. Появление программ PGP вызвало скандал в правоохранительных кругах США, так они лишают возможности контроля за информацией.

Отметим, что криптографические алгоритмы широко используются для защиты электронной цифровой подписи.

Более полную информацию о криптографических методах можно получить на сайте www.cripto.com или www.confident.ru

Регламентация — метод защиты информации, создающий такие условия автоматизированной обработки, хранения и передачи защищаемой информации, при которых возможности несанкционированного

доступа к ней сводился бы к мимнимуму.

Принуждение — такой метод защиты информации, пр котором пользователи и администраторы сети вынуждены соблюдать правила обработки, передачи и использования защищаемой информации под

угрозой материальной, административной или уголовной ответственности.

Побуждение — метод защиты, который побуждает пользователей и администраторов сети не нарушать установленных за счет соблюдения моральных и этических норм.

Средства защиты информации делятся: