Межсетевой экран d link настройка роутера

Вопрос: Что такое межсетевой экран — файрвол (Firewall) и как его настраивать у Интернет-маршрутизаторов серии DI-XXX? Ответ:

Файрвол — или, по-другому «фильтр пакетов» — это дополнительная возможность интернет- маршрутизаторов серии DI-XXX , предназначенная для ограничения прохождения пакетов IP-протокола через интернет- маршрутизатор. Похожие функции реализуются на закладке «Filter» , но только для ограничения исходящего трафика. Чаще всего дополнительно настраивать файрвол нет необходимости, так как имеющиеся в его настройках правила «по умолчанию» обеспечивают нужные функции защиты. Также имеющийся у интернет- маршрутизаторов данной серии сервис NAT обеспечивает хороший уровень защищенности.

Но иногда требуется более гибкое конфигурирование ограничений. Как пример, рассмотрим настройку правил файрвола для разрешения доступа к внутреннему web-серверу (предоставляемому через функцию «Virtual Server») только компьютерам из определенной подсети (например, подсеть филиала).

Для настройки правил файрвола сперва нужно настроить подключение к интернет-маршрутизатору по локальной сети, подключиться web-браузером по IP-адресу интернет-маршрутизатора, ввести имя и пароль для входа на страницу настроек (согласно прилагаемой к нему документации).

После этого перейти на закладку Advanced -> Firewall .

(далее шаги настройки и снимки экрана приводятся на примере DI-604HV F/W V3.06 , для других устройств все настраивается аналогичным образом).

Увидим следующую страничку (рис.1)

I) В списке видим правило, созданное автоматически в момент конфигурирования виртуального сервера. Три других правила, расположенных ниже, — правила «по умолчанию» и удаляться или редактироваться не могут. Для решения нашей задачи (ограничение списка компьютеров, имеющих доступ к web-серверу) нужно нажать значок редактирования, расположенный справа в соответствующей правилу строке. Картинка измениться на следующую (рис.2):

- После нажатия кнопки редактирования все параметры выбранного правила отобразились в полях вверху страницы. При этом все они серого цвета и недоступны для редактирования. Это говорит о том, что редактировать эти параметры нужно на вкладке «Virtual Server» , где создавался web-сервер и в результате чего автоматически сгенерировалось данное правило для разрешения доступа к нему. Единственные поля, доступные для редактирования — выделенные красным прямоугольником, причем в поле «IP Start» первоначально стоял символ » * «, а поле «IP End» было пустым. Это означало, что ограничений по IP-адресу источника нет. Для введения ограничения согласно нашей задачи отредактируем эти поля, указав в них диапазон адресов компьютеров, которым разрешено иметь доступ к web-серверу. В качестве примера разрешено иметь доступ только 6 компьютерам с адресами 10.20.30.40-45. Всем остальным в доступе будет отказано.

- Нажимаем кнопку «Apply» — после этого появляется сообщение о перезагрузке, после чего через некоторое время снова появляется эта страничка. После этого необходимо перезагрузить устройство по питанию.

Поздравляем, настройка завершена.

Межсетевой экран d link настройка роутера

Вопрос: Что такое DMZ и как настраивать эту функцию на Интернет- маршрутизаторах D-Link серии DI-XXX? Ответ:

DMZ — (Demilitarized Zone) — это дополнительная возможность Интернет- маршрутизаторов серии DI-XXX, предназначенная для предоставления доступа к внутренним (то есть находящимися за маршрутизатором и защищенных NAT-ом) серверам (таким, как почтовый, WWW, FTP) пользователям из Интернет. Но, в отличие от «Virtual Servers», когда отображается только один порт, в данном случае запрос извне на любой порт внешнего (WAN) интерфейса отображается на такой же порт компьютера, указанного в настройках DMZ.

То есть, все открытые порты на этом компьютере доступны снаружи.

Это может создать угрозу безопасности для данного компьютера, поэтому на данном компьютере возможно будет необходимо установить программный межсетевой экран для защиты. Рекомендуется использовать данный метод только тогда, когда другими способами не удается обеспечить правильную работу сервисов на этом компьютере.

Например, для работы некоторых игровых серверов требуется обеспечить отображение большого количества портов или адреса портов назначаются таким сервером динамически в широком диапазоне.

Для настройки DMZ нужно настроить подключение к Интернет- маршрутизатору по локальной сети, подключиться web-браузером по IP-адресу Интернет- маршрутизатора, ввести имя и пароль для входа на страницу настроек (согласно прилагаемой к нему документации).

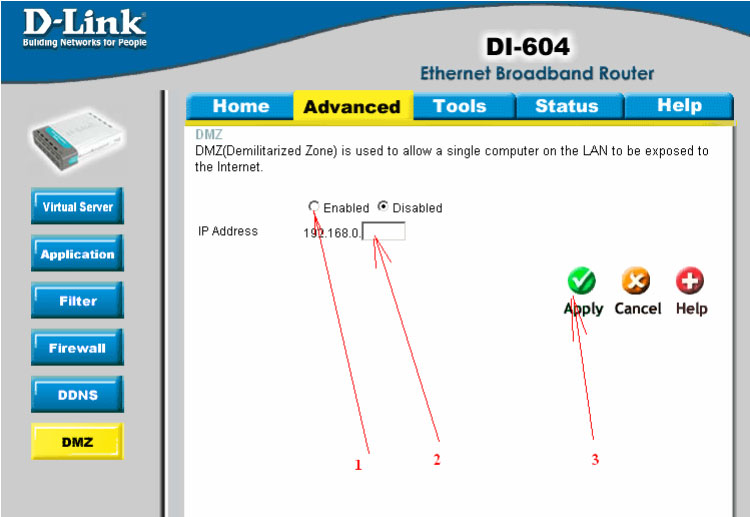

После этого перейти на закладку Advanced -> DMZ

(далее шаги настройки и снимки экрана приводятся на примере DI-604H F/W V3.06b01 , для других устройств все настраивается аналогичным образом).

Увидим следующую страничку (рис.1)

- Выбираем — «Enabled

- Указываем IP-адрес компьютера, который назначается в DMZ

- Нажимаем кнопку «Apply» — после этого появляется сообщение о перезагрузке, после чего через некоторое время снова появляется эта страничка, где мы видим, что наши настройки задействованы.

Поздравляем, настройка соединения завершена.

Проверить работоспособность можно, обратившись из Интернета на внешний адрес вашего маршрутизатора (адрес WAN-порта)

ВНИМАНИЕ ! Необходимо отключать функцию «Virtual Servers»! DMZ и виртуальные серверы — «Virtual Servers» вместе работать не будут!

Межсетевой экран d link настройка роутера

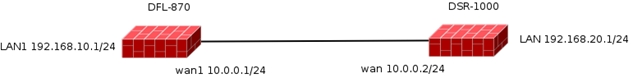

Пример настройки будет приведен для топологии изображенной на рисунке ниже:

Настройка DFL-870.

Создание объектов.

Пример для CLI.

add Address IP4Address remote_dev Address=10.0.0.2

add Address IP4Address remote_net Address=192.168.20.0/24

add PSK tunkey Type=ASCII PSKAscii=1234567890

add IKEAlgorithms ike_des DESEnabled=Yes SHA1Enabled=Yes

add IPsecAlgorithms ipsec_des DESEnabled=Yes SHA1Enabled=yes

Пример для Web интерфейса.

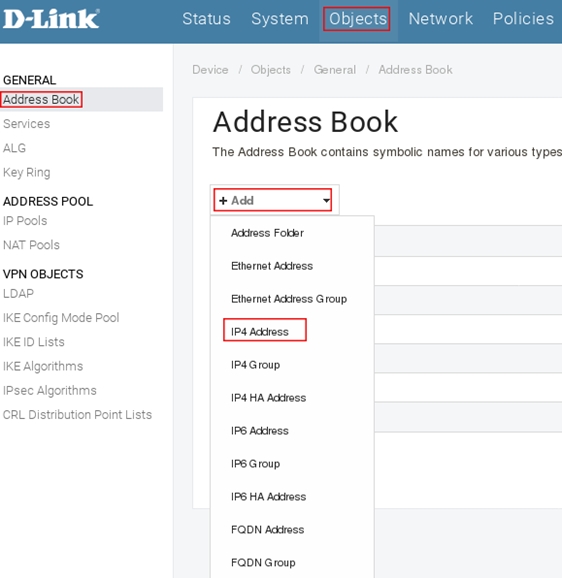

Пройдите в Web интерфейсе Objects → Address book, нажмите кнопку Add и выберите IP4 Address.

Заполните поля следующим образом:

Аналогичным образом создайте объект remote_net со следующими параметрами:

Name: remote_net

Address: 192.168.20.0/24

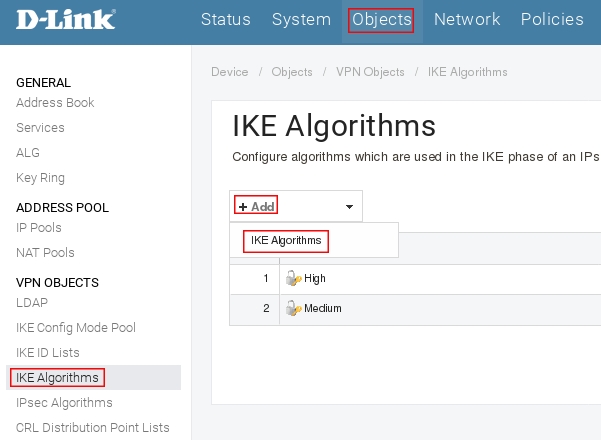

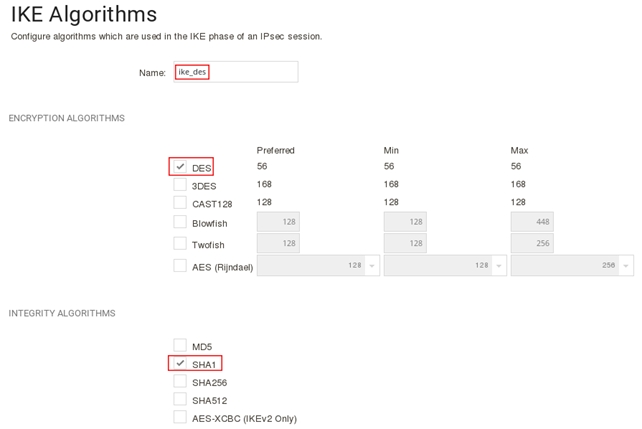

Пройдите в Web интерфейсе Objects → IKE Algorithms, нажмите кнопку Add и выберите IKE Algorithms

Включите протокол шифрование DES и контроль целостности sha1, в поле name укажите ike_des, затем нажмите кнопку Ок.

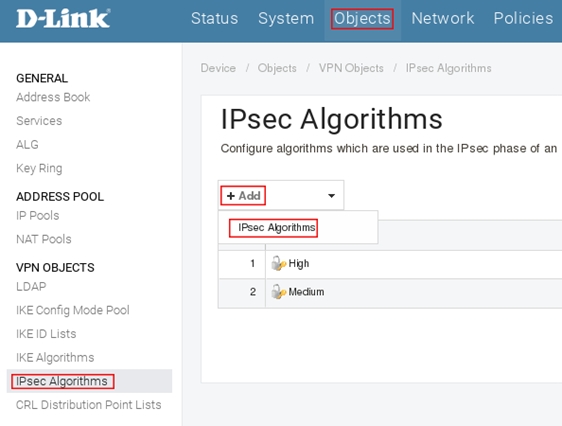

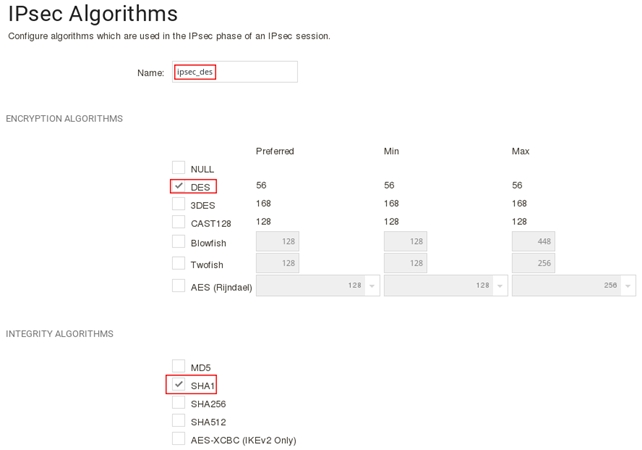

Пройдите в Web интерфейсе Objects → IPsec Algorithms, нажмите кнопку Add и выберите IPsec Algorithms.

Включите протокол шифрование DES и контроль целостности sha1, в поле Name укажите ipsec_des, затем нажмите кнопку Ок.

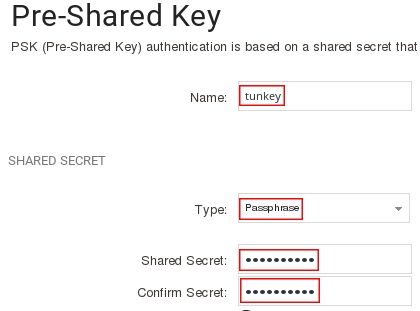

Пройдите в Web интерфейсе Objects → Key Ring, нажмите кнопку Add и выберите Pre-Shared Key

Заполните поля следующим образом:

Name: tunkey

Type: Passphrase (выбрать из выпадающего меню)

Shared Secret: 1234567890

Confirm Secret: 1234567890

Настройка IPsec тоннеля.

Пример для CLI.

add Interface IPsecTunnel tun PSK=tunkey LocalNetwork=InterfaceAddresses/lan1_net RemoteNetwork=remote_net RemoteEndpoint=remote_dev IKEAlgorithms=ike_des IPsecAlgorithms=ipsec_des

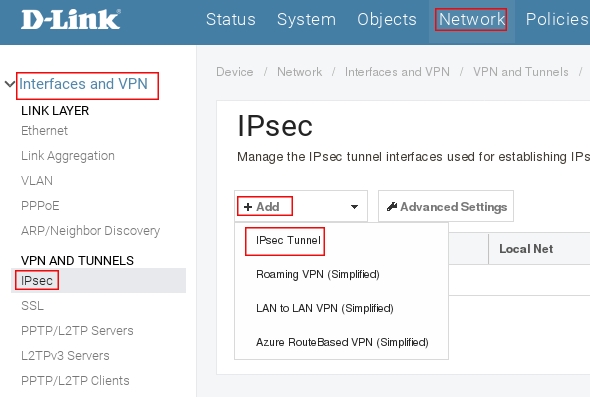

Пример для Web интерфейса.

Пройдите в Web интерфейсе Network → Interfaces and VPN → IPsec нажмите кнопку Add и выберите Ipsec Tunnel.

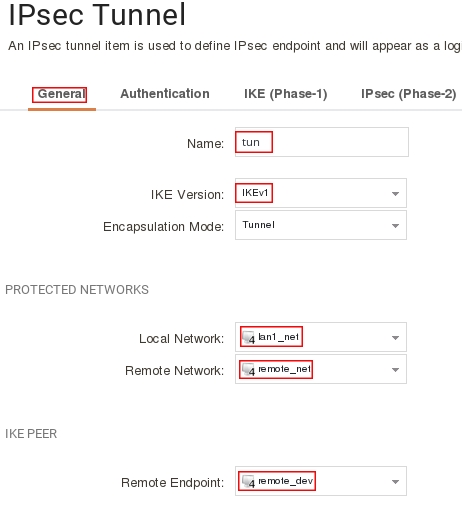

Заполните поля на вкладке General следующим образом:

Name: tun

IKE Version: IKEv1

Local Network: lan1_net (выбрать из выпадающего меню)

Remote Network: remote_net (выбрать из выпадающего меню)

Remote Endpoint: remote_dev (выбрать из выпадающего меню)

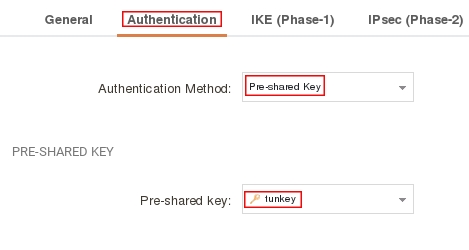

Пройдите на вкладку Authentication и заполните поля следующим образом:

Authentication Method: Pre-shared Key

Pre-shared Key: tunkey

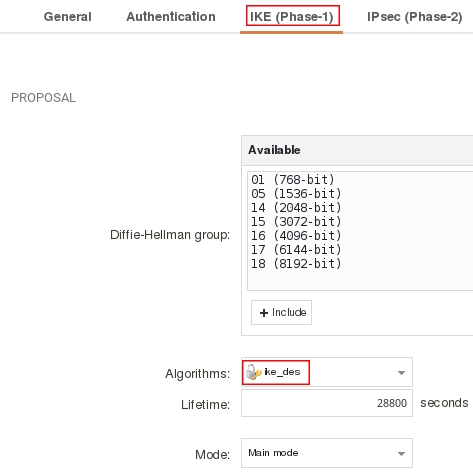

Пройдите на вкладку IKE (Phase-1) и в поле Algorithms укажите ike_des

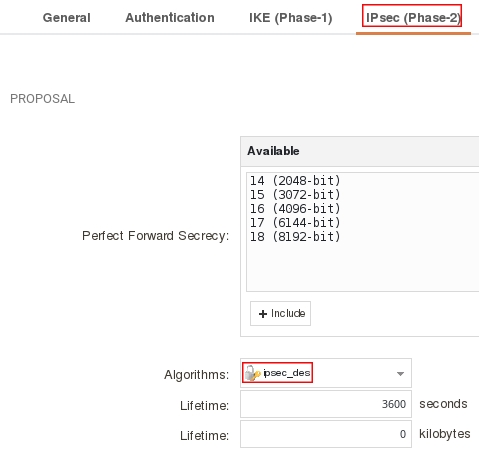

Пройдите на вкладку IPsec (Phase-2) и в поле Algorithms укажите IPsec_des

Настройка IP политик.

Пример для CLI.

add IPPolicy Name=from_tun SourceInterface=tun SourceNetwork=remote_net DestinationInterface=lan1 DestinationNetwork=InterfaceAddresses/lan1_net Service=all_services Action=Allow

add IPPolicy Name=to_tun SourceInterface=lan1 SourceNetwork=InterfaceAddresses/lan1_net DestinationInterface=tun DestinationNetwork=remote_net Service=all_services Action=Allow

Пример для Web интерфейса.

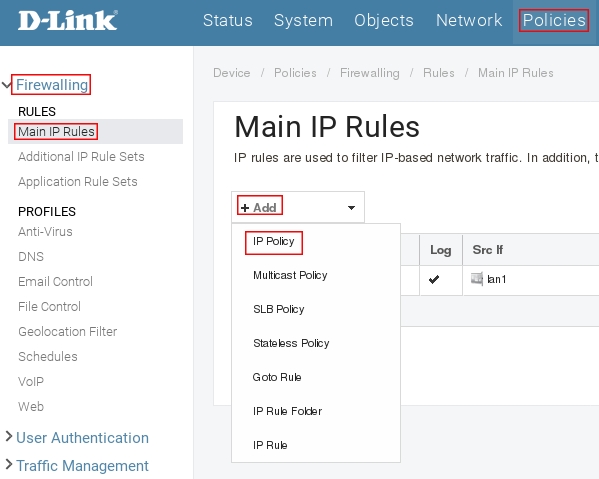

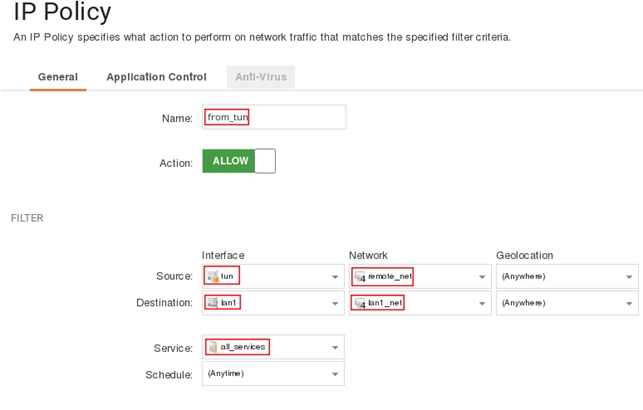

Пройдите в Web интерфейсе Policies → Firewalling → Main IP Rules, нажмите кнопку Add и выберите IP Policy.

Заполните поля как показано на рисунке ниже затем нажмите кнопку Ок.

Нажмите кнопку Add и выберите IP Policy, заполните поля как показано на рисунке ниже.

Сохраните и активируйте настройки.

Настройка DSR-1000

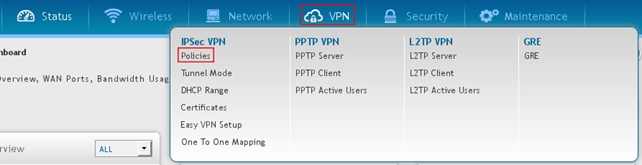

Пройдите в Web интерфейсе VPN → Policies

| Нажмите кнопку Add New IPSec Policy |  |

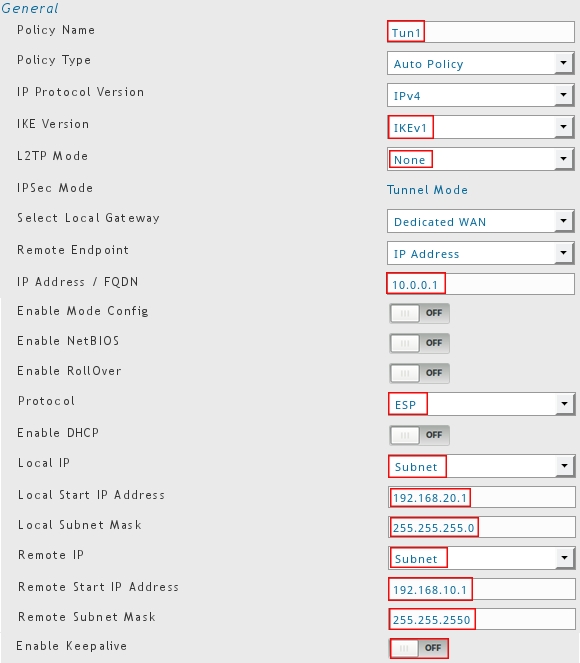

Заполните поля в настройках General следующим образом:

Policy Name: Tun1

IKE Version: IKEv1

L2TP Mode: None

IP Address / FQDN: 10.0.0.1

Protocol: ESP

Local IP: Subnet

Local Start IP Address: 192.168.20.1

Local Subnet Mask: 255.255.255.0

Enable Keepalive: Off

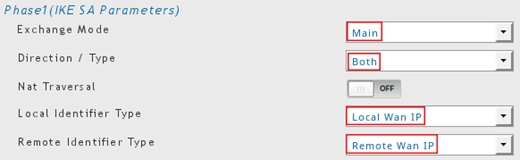

Заполните поля в настройках Phase1(IKE SA Parameters) следующим образом:

Exchange Mode: Main

Direction / Type: Both

Nat Traversal: OFF

Local Identifier Type: Local Wan IP

Remote Identifier Type: Remote Wan IP

В Encryption Algorithm включите DES, а в Authentication Algorithm SHA-1,

настройки шифрования укажите следующим образом:

Authentication Method: Pre-Shared Key

Pre-Shared Key: 1234567890

Diffie-Hellman (DH) Group: Group 2 (1024 bit)

SA-Lifetime: 28800

Enable Dead Peer Detection: ON

Detection Period: 10

Reconnect after failure: 3

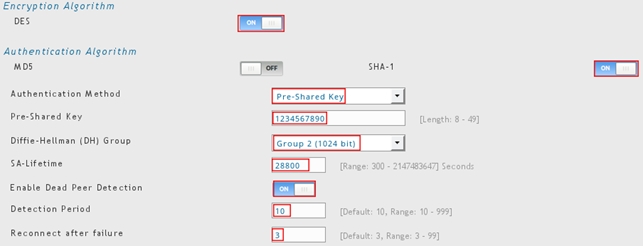

Заполните поля в настройках Phase2-(Auto Policy Parameters) следующим образом:

SA Lifetime: 3600 Seconds

Encryption Algorithm: DES

Integrity Algorithm: SHA-1

PFS Key Group: ON DH Group 2 (1024 bit)

Настраивать правила для разрешения трафика между LAN и IPSec, на DSR не надо.

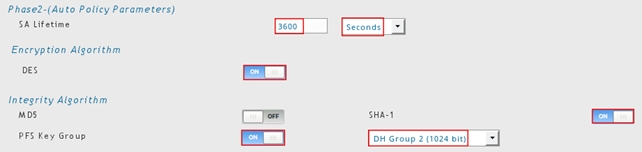

Межсетевой экран d link настройка роутера

Проброс портов (виртуальные серверы) – это технология, которая позволяет обращаться из сети Интернет к устройствам, которые находятся во внутренней (локальной) сети за маршрутизатором, использующим NAT. Доступ осуществляется при помощи перенаправления трафика определенных портов с внешнего адреса маршрутизатора на адрес выбранного устройства в локальной сети.

- Перейдите на Web-интерфейс маршрутизатора. Для этого в адресной строке браузера введите IP-адрес маршрутизатора – по умолчанию 192.168.0.1 – и нажмите клавишу Enter.

Если маршрутизатор уже настроен, откроется страница авторизации, где вам необходимо ввести имя пользователя и пароль.

Задайте необходимые параметры для вашего виртуального сервера и нажмите

Имя — Название виртуального сервера для удобной идентификации. Может быть произвольным.

Шаблон — В раскрывающемся списке выберите один из шести приведенных шаблонов виртуальных серверов или выберите значение Custom (пользовательский), чтобы самостоятельно определить параметры виртуального сервера.

Интерфейс — Соединение, к которому будет привязан создаваемый виртуальный сервер.

Протокол — Протокол, который будет использовать создаваемый виртуальный сервер. Выберите необходимое значение из раскрывающегося списка.

Удаленный IP — IP-адрес сервера, находящегося во внешней сети (в большинстве случаев данное поле необходимо оставить пустым).

Внешний порт (начальный) / Внешний порт (конечный) — порт маршрутизатора, трафик с которого будет переадресовываться на IP-адрес, определяемый в поле Внутренний IP. Задайте начальное и конечное значения диапазона портов. Если необходимо указать только один порт, задайте его в поле Внешний порт (начальный) и не заполняйте поле Внешний порт (конечный).

Внутренний порт (начальный) / Внутренний порт (конечный) — Порт IP-адреса, задаваемого в поле Внутренний IP, на который будет переадресовываться трафик с порта маршрутизатора, задаваемого в поле Внешний порт. Задайте начальное и конечное значения диапазона портов. Если необходимо указать только один порт, задайте его в поле Внутренний порт (начальный) и не заполняйте поле Внутренний порт (конечный).

Внутренний IP — IP-адрес сервера, находящегося в локальной сети. Вы можете выбрать устройство, подключенное к локальной сети маршрутизатора в данный момент. Для этого в раскрывающемся списке выберите соответствующий IP-адрес (при этом поле заполнится автоматически).

NAT Loopback — позволяет пользователям локальной сети получить доступ к ресурсам или устройствам этой же локальной сети через внешний IP-адрес маршрутизатора (WAN IP)

Также на странице Виртуальные серверы вы можете добавлять новые, удалять и редактировать уже существующие серверы.