7.4. Основные схемы сетевой защиты на базе межсетевых экранов

При подключении корпоративной или локальной сети к глобальным сетям администратор сетевой безопасности должен решать следующие задачи:

- защита корпоративной или локальной сети от несанкционированного удаленного доступа со стороны глобальной сети;

- скрытие информации о структуре сети и ее компонентов от пользователей глобальной сети;

- разграничение доступа в защищаемую сеть из глобальной сети и из защищаемой сети в глобальную сеть.

Необходимость работы с удаленными пользователями требует установления жестких ограничений доступа к информационным ресурсам защищаемой сети. При этом часто возникает потребность в организации в составе корпоративной сети нескольких сегментов с разными уровнями защищенности:

свободно доступные сегменты (например, рекламный WWW-сервер),

сегмент с ограниченным доступом (например, для доступа сотрудникам организации с удаленных узлов),

• закрытые сегменты (например, финансовая локальная сеть организации).

Для защиты корпоративной или локальной сети применяются следующие основные схемы организации межсетевых экранов:

межсетевой экран — фильтрующий маршрутизатор;

межсетевой экран на основе двухпортового шлюза;

межсетевой экран на основе экранированного шлюза;

межсетевой экран — экранированная подсеть

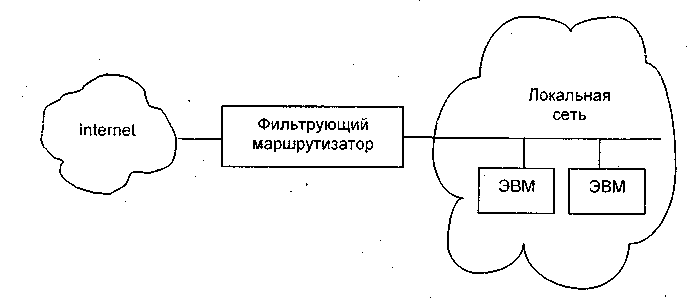

Межсетевой экран — фильтрующий маршрутизатор.

Межсетевой экран, основанный на фильтрации пакетов, является самым распространенным и наиболее простым в реализации. Он состоит из фильтрующего маршрутизатора, расположенного между защищаемой сетью и сетью internet (рис. 33). Фильтрующий маршрутизатор сконфигурирован для блокирования или фильтрации входящих и исходящих пакетов на основе анализа их адресов и портов.

Рис. 33. Межсетевой экран на основе фильтрующего

Компьютеры, находящиеся в защищаемой сети, имеют прямой доступ в сеть Internet, в то время как большая часть доступа к ним из Internet блокируется. Часто блокируются такие опасные службы, как X Windows, NIS и NFS. В принципе фильтрующий маршрутизатор может реализовать любую из политик безопасности, описанных ранее. Однако если маршрутизатор не фильтрует пакеты по порту источника и номеру входного и выходного порта, то реализация политики «запрещено все, что не разрешено в явной форме» может быть затруднена.

Межсетевые экраны, основанные на фильтрации пакетов, имеют такие же недостатки, что и фильтрующие маршрутизаторы, причем эти недостатки становятся более ощутимыми при ужесточении требований к безопасности защищаемой сети. Отметим некоторые из них:

сложность правил фильтрации; в некоторых случаях совокупность этих правил может стать неуправляемой;

невозможность полного тестирования правил фильтрации; это приводит к незащищенности сети от непротестированных атак; практически отсутствующие возможности регистрации событий; в результате администратору трудно определить, подвергался ли маршрутизатор атаке и скомпрометирован ли он;

каждый хост-компьютер, связанный с сетью Internet, нуждается в своих средствах усиленной аутентификации.

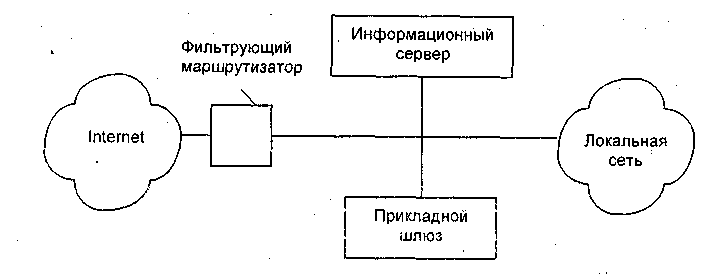

Межсетевой экран на основе двухпортового шлюза.

Межсетевой экран на базе двухпортового прикладного шлюза включает двудомный хост-компьютер с двумя сетевыми интерфейсами. При передаче информации между этими интерфейсами и осуществляется основная фильтрация. Для обеспечения дополнительной защиты между прикладным шлюзом и сетью Internet обычно размещают фильтрующий маршрутизатор (рис. 34). В результате между прикладным шлюзом и маршрутизатором образуется внутренняя экранированная подсеть. Эту подсеть можно использовать для размещения доступных извне информационных серверов.

Рис.34. Межсетевой экран с прикладным шлюзом и

В отличие от схемы межсетевого экрана с фильтрующим маршрутизатором прикладной шлюз полностью блокирует трафик IP между сетью internet и защищаемой сетью. Только полномочные серверы-посредники, располагаемые на прикладном шлюзе, могут предоставлять услуги и доступ пользователям.

Данный вариант межсетевого экрана реализует политику безопасности, основанную на принципе «запрещено все, что не разрешено в явной форме», при этом пользователю недоступны все службы, кроме тех, для которых определены соответствующие полномочия. Такой подход обеспечивает высокий уровень безопасности, поскольку маршруты к защищенной подсети известны только межсетевому экрану и скрыты от внешних систем.

Рассматриваемая схема организации межсетевого экрана является довольно простой и достаточно эффективной.

Следует отметить, что безопасность двудомного хост компьютера, используемого в качестве прикладного шлюза, должна поддерживаться на высоком уровне. Любая брешь в его защите может серьезно ослабить безопасность защищаемой сети. Если шлюз окажется скомпрометированным, у злоумышленника появится возможность проникнуть в защищаемую сеть.

Этот межсетевой экран может требовать от пользователей применения средств усиленной аутентификации, а также регистрации доступа, попыток зондирования и атак системы нарушителем.

Для некоторых сетей может оказаться неприемлемой недостаточная гибкость схемы межсетевого экрана с прикладным шлюзом.

Межсетевой экран на основе экранированного шлюза.

Межсетевой экран на основе экранированного шлюза объединяет фильтрующий маршрутизатор и прикладной шлюз, размещаемый со стороны внутренней сети. Прикладной шлюз реализуется на хост-компьютере и имеет только один сетевой интерфейс (рис. 35).

Рис. 35. Межсетевой экран с экранированным шлюзом

В этой схеме первичная безопасность обеспечивается фильтрующим маршрутизатором.. Пакетная фильтрация в фильтрующем маршрутизаторе может быть реализована одним из следующих способов:

позволять внутренним хост-компьютерам открывать соединения с хост-компьютерами, в сети Internet для определенных сервисов (разрешая доступ к ним средствами пакетной фильтрации);

запрещать все соединения от внутренних хост-компьютеров (заставляя их использовать полномочные серверы-посредники на прикладном шлюзе).

Эти подходы можно комбинировать для различных сервисов, разрешая некоторым сервисам соединение непосредственно через пакетную фильтрацию, в то время как другим только непрямое соединение через полномочные серверы-посредники. Все зависит от конкретной политики безопасности, принятой во внутренней сети. В частности, пакетная фильтрация на фильтрующем маршрутизаторе может быть организована таким образом, чтобы прикладной шлюз, используя свои полномочные серверы-посредники, обеспечивал для систем защищаемой сети такие сервисы, как TELNET, FTP, SMTP.

Межсетевой экран, выполненный по данной схеме, получается более гибким, но менее безопасным по сравнению с межсетевым экраном с прикладным шлюзом на базе двудомного хост-компьютера. Это обусловлено тем, что в схеме межсетевого экрана с экранированным шлюзом существует потенциальная возможность передачи трафика в обход прикладного шлюза непосредственно к системам локальной сети.

Основной недостаток схемы межсетевого экрана с экранированным шлюзом заключается в том, что если атакующий нарушитель сумеет проникнуть в хост-компьютер, то перед ним окажутся незащищенные системы внутренней сети. Другой недостаток связан с возможной компрометацией маршрутизатора. Если маршрутизатор окажется скомпрометированным, внутренняя сеть станет доступна атакующему нарушителю.

По этим причинам в настоящее время все более популярной становится схема межсетевого экрана с экранированной подсетью.

Межсетевой экран — экранированная подсеть. Межсетевой экран, состоящий из экранированной подсети, представляет собой развитие схемы межсетевого экрана на основе экранированного шлюза. Для создания экранированной подсети используются два экранирующих маршрутизатора (рис. 36). Внешний маршрутизатор располагается между сетью internet и экранируемой подсетью, а внутренний — между экранируемой подсетью и защищаемой внутренней сетью. Экранируемая подсеть содержит прикладной шлюз, а также может включать информационные серверы и другие системы, требующие контролируемого доступа. Эта схема межсетевого экрана обеспечивает хорошую безопасность благодаря организации экранированной подсети, которая еще лучше изолирует внутреннюю защищаемую сеть от Internet.

Рис. 36. Межсетевой экран — экранированная подсеть

Внешний маршрутизатор защищает от сети Internet как экранированную подсеть, так и внутреннюю сеть. Он должен пересылать трафик согласно следующим правилам:

разрешается трафик от объектов Internet к прикладному шлюзу;

разрешается трафик от прикладного шлюза к Internet;

разрешается трафик электронной почты от Internet к серверу электронной почты;

разрешается трафик электронной почты от сервера электронной почты к Internet;

разрешается трафик FTP, Gopher и т.д. от Internet к информационному серверу;

запрещается остальной трафик.

Внешний маршрутизатор запрещает доступ из Internet к системам внутренней сети и блокирует весь трафик к Internet, идущий от систем, которые не должны являться инициаторами соединений (в частности, информационный сервер и др:). Этот маршрутизатор может быть использован также для блокирования других уязвимых протоколов, которые не должны передаваться к хост-компьютерам внутренней сети или от них [75].

Внутренний маршрутизатор защищает внутреннюю сеть как от Internet, так и от экранированной подсети (в случае ее компрометации). Внутренний маршрутизатор осуществляет большую часть пакетной фильтрации. Он управляет трафиком к системам внутренней сети и от них в соответствии со следующими правилами:

разрешается трафик от прикладного шлюза к системам сети;

разрешается прикладной трафик от систем сети к прикладному шлюзу;

разрешается трафик электронной почты от сервера электронной почты- к системам сети;

разрешается трафик электронной почты от систем сети к серверу электронной почты;

разрешается трафик FTP, Gopher и т.д. от систем сети к информационному серверу;

запрещается остальной трафик.

Чтобы проникнуть во внутреннюю сеть при такой схеме межсетевого экрана, атакующему нужно пройти два фильтрующих маршрутизатора. Даже если атакующий каким-то образом проник в хост-компьютер прикладного шлюза, он должен еще преодолеть внутренний фильтрующий маршрутизатор. Таким образом, ни одна система внутренней сети не достижима непосредственно из internet, и наоборот. Кроме того, четкое разделение функций между маршрутизаторами и прикладным шлюзом позволяет достигнуть более высокой пропускной способности.

Прикладной шлюз может включать программы усиленной аутентификации.

Межсетевой экран с экранированной подсетью хорошо подходит для защиты сетей с большими объемами трафика или с высокими скоростями обмена.

Межсетевой экран с экранированной подсетью имеет и недостатки:

• пара фильтрующих маршрутизаторов нуждается в большом внимании для обеспечения необходимого уровня безопасности, поскольку из-за ошибок при их конфигурировании могут возникнуть провалы в безопасности всей сети;

• существует принципиальная возможность доступа в обход прикладного шлюза.