- Как Создать DMZ Хост и Виртуальный Сервер На Роутере?

- DMZ — что это в роутере?

- Как использовать сервер DMZ на маршрутизаторе?

- Виртуальный сервер DMZ на роутере Tenda

- Настройка DMZ на роутере TP-Link

- Руководство пользователя

- Важно

- Важно

- Важно

- Важно

- Важно

- Подсказка

- Online помощник Cети плюс

- Использование межсетевого экрана в маршрутизаторе Zyxel Keenetic

Как Создать DMZ Хост и Виртуальный Сервер На Роутере?

В этой статье я расскажу, что такое DMZ хост или сервер на роутере. А также как открыть порты с помощью функции DMZ. Раз вы уже читаете эту статью, то наверняка вы уже знаете, что такое виртуальный сервер и для чего это нужно делать. Если нет, то читаем тут. Если коротко — то открыть порт на роутере нужно в том случае, когда вы с компьютера обмениваетесь файлами с другими пользователями интернета. Например, для работы запущенного на домашнем ПК FTP-сервера, либо торрент-клиента, либо сетевой игры. В этой статье мы научимся открывать сразу все порты при помощи так называемого DMZ-хоста на примере роутеров TP-Link, Asus, Zyxel Keenetic и Tenda

DMZ — что это в роутере?

DMZ («демилиторизованная зона») — это технология, с помощью которой можно открыть абсолютно все порты на одном конкретном устройстве

Как использовать сервер DMZ на маршрутизаторе?

С помощью описанного выше методы мы с помощью роутера открываем лишь один порт для одного устройства в сети. Через DMZ-хост можно открыть сразу несколько портов. Однако, делать это нужно лишь в крайних случаях, так как в таком случае устройство оказывается абсолютно открытым для доступа из интернета. Однако иногда это делать необходимо, например, для настроек просмотра камер видеонаблюдения, подключенных через регистратор, или для организации игрового сервера.

Приведу пример — часто при подключении регистратора видеонаблюдения по умолчанию используется порт 80 и поменять его в настройках просто невозможно. В то же самое время на маршрутизаторе этот порт также занят и перенаправить его не получится. В этом случае на помощь приходит DMZ-хост на роутере.

Виртуальный сервер DMZ на роутере Tenda

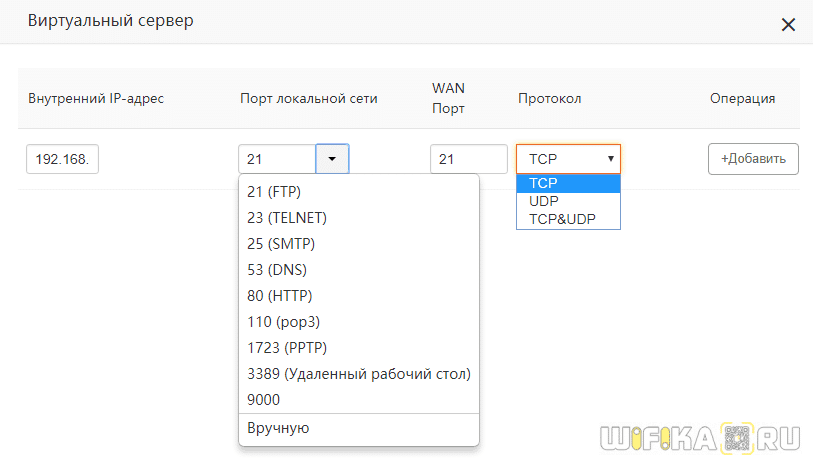

В wifi роутерах Tenda функция открытия портов называется «Виртуальный сервер». В админке ее можно найти в разделе «Дополнительные настройки — Виртуальный сервер»

Но сначала необходимо назначить статический IP адрес для компьютера, на который вы хотите сделать перенаправление портов, иначе при следующем включении по DHCP роутер может присвоить ему другой адрес и все наши настройки собьются. Как это сделать, читайте тут.

Когда за компьютером зарезервирован определенный адрес, вписываем его в разделе «Виртуальный сервер» в ячейке «Внутренний IP адрес».

- Порт локальной сети — выбираем из списка наиболее подходящий под наши нужды из выпадающего списка — ftp, http, pop3, SMTP и так далее…

- WAN порт — указываем тот же, что и в предыдущем случае

- Протокол — ставим TCP&UDP

И нажимаем кнопку «Добавить»

После сохранения настроек, порт через роутер Tenda откроется и мы сможем без проблем предоставить доступ из интернета к тем или иным ресурсам на компьютере.

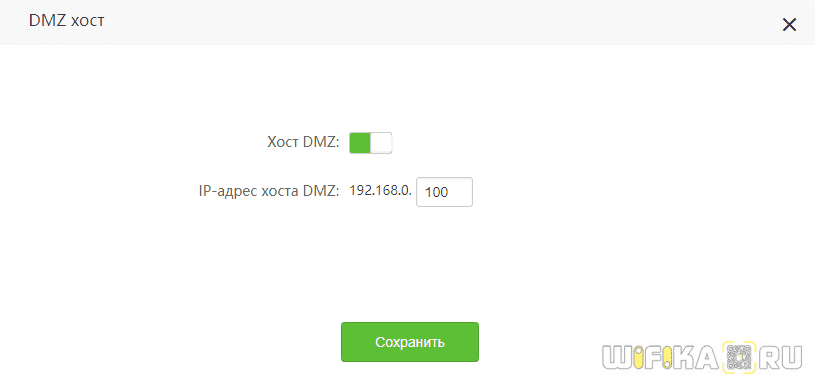

Активация DMZ хоста на wifi роутере Tenda находится в «Дополнительных настройках». Здесь все просто — переводим тумблер во включенное положение и вписываем IP адрес компьютера или иного устройства, на котором мы хотим открыть все порты

Настройка DMZ на роутере TP-Link

Функция DMZ на роутере TP-Link в новой версии веб-интерфейса находится в «Дополнительных настройках» в разделе «NAT переадресация — DMZ». Здесь все просто — включаем его галочкой и указываем IP адрес компьютера, на котором откроются все порты.

Руководство пользователя

Для защиты вашей локальной сети от атак и проникновения злоумышленников из Интернета в роутерах серии Keenetic по умолчанию работает межсетевой экран .

В большинстве случаев настроек по умолчанию достаточно для обеспечения безопасности и не требуется дополнительная настройка межсетевого экрана. Но если это необходимо для решения определенных задач, интернет-центр предоставляет гибкие возможности по настройке правил сетевого экрана. Пользовательскими настройками можно изменять параметры безопасности: разрешать или, наоборот, запрещать доступ к конкретным хостам или сервисам сети.

Важно

По умолчанию домашняя сеть защищена от атак извне и доступ к управлению интернет-центром (к веб-конфигуратору) из Интернета заблокирован.

Упрощенно, сетевой экран можно представить как набор преднастроенных и пользовательских фильтров, причем, правила, настроенные пользователем, имеют более высокий приоритет выполнения.

Правила сетевого экрана выполняются в порядке их указания по списку: первое верхнее и далее вниз. Для любого правила должен быть определён интерфейс (подключение), на котором они будут выполняться.

В каждом из правил должны быть указаны:

- сети источника трафика и его назначения (IP-адреса хостов или подсетей);

- протокол , для которого будет действовать настройка (TCP, UDP, ICMP и др.);

- для протоколов TCP и UDP обязательно должен быть указан номер порта ;

- действие , которое нужно выполнить над пакетом: Запретить или Разрешить .

Важно

В интернет-центрах Keenetic правила сетевого экрана обрабатываются после правил трансляции сетевых адресов (NAT). Поэтому при создании правил межсетевого экрана необходимо указывать IP-адрес хоста уже после трансляции адресов.

Веб-конфигуратор интернет-центра предлагает наиболее удобный способ управления правилами межсетевого экрана.

Важно

Созданные через веб-конфигуратор правила применяются только к входящему трафику публичного ( WAN ) или локального ( LAN ) интерфейса.

Через интерфейс командной строки (CLI) интернет-центра возможно создавать правила для любого направления.

Настройка правил сетевого экрана производится на странице » Межсетевой экран «.

Чтобы добавить правило межсетевого экрана, выберите из списка интерфейс, на котором будет отслеживаться входящий трафик, и нажмите » Добавить правило «. Правила применяются в том порядке, в каком они расположены в списке. Чтобы изменить порядок правил, перетащите строки в таблице.

Важно

Правила следует создавать для интерфейса, на котором фильтруемый трафик является входящим (инициирующим сессию).

В появившемся окне » Правило межсетевого экрана » выберите действие, которое нужно выполнить для входящих пакетов, и укажите условия, при которых это действие должно быть выполнено. В нашем примере для интерфейса » Домашняя сеть » создадим запрещающее правило, в котором укажем IP-адрес источника (IP-адрес компьютера, которому будет запрещен доступ). В результате этого правила будет заблокирован доступ в Интернет только для одного хоста локальной сети с IP-адресом 192.168.1.35 .

В поле » Действие » выберите действие — » Разрешить » прохождение трафика или » Запретить «, и далее указываются критерии-условия, при совпадении которых эти действия будут выполняться.

В поле » Расписание работы » можно добавить расписание, по которому будет работать данное правило.

Важно

При создании отсеивающих фильтров, разрешающие правила должны располагаться выше запрещающих.

В нашем примере было создано следующее запрещающее правило для интерфейса » Домашняя сеть «:

Подсказка

Рекомендуем ознакомиться с инструкциями:

- С версии KeeneticOS 2.14 в веб-конфигураторе реализовано групповое копирование, перемещение и удаление правил межсетевого экрана: «Копирование, перемещение и удаление нескольких правил межсетевого экрана»

- «Как реализован межсетевой экран?»

- «Примеры использования правил межсетевого экрана»

- «В каких случаях следует использовать правила переадресации портов и межсетевого экрана?»

Online помощник

Cети плюс

Использование межсетевого экрана в маршрутизаторе Zyxel Keenetic

Предположим, что существует задача организовать разные права доступа в Интернет через маршрутизатор Keenetic (с микропрограммой V2), например:

- Двум хостам предоставить доступ без ограничений;

- Одному хосту предоставить доступ только к удаленному серверу для подключения;

- Всем остальным хостам запретить выход в Интернет.

Эту задачу можно решить с помощью правил межсетевого экрана для локального интерфейса Home network . Настройка межсетевого экрана (Firewall) производится в меню Безопасность > Межсетевой экран .

Внимание! Логика работы межсетевого экрана такова, что правила выполняются по порядку сверху вниз.

Таким образом, для одних хостов выше в списке должны находиться разрешающие правила. Также рекомендуется в конце списка указывать более общие правила (т.е. работающие для наибольшего числа хостов).

В поле Правила для интерфейса укажите имя интерфейса домашней сети Home network (Wired and wireless hosts) и затем создайте правила межсетевого экрана. Нажмите кнопку Добавить правило для создания нового правила.

Должен получиться следующий порядок правил для интерфейса Home network:

1. Для хостов, у которых будет доступ без ограничений, например 192.168.1.33 и 192.168.1.34.

Для второго хоста (192.168.1.34) нужно настроить аналогичные правила. В итоге получим:

2. Для хоста, которому нужно предоставить доступ к одному ресурсу в Интернете (например, к сайту zyxel.ru, имеющему IP-адрес 95.211.169.65, адрес хоста 192.168.1.35).

3. Чтобы хост 192.168.1.35 мог обращаться к DNS-серверам, нужно будет разрешить данный трафик .

4. Для всех остальных хостов локальной сети нужно заблокировать доступ.

В итоге должен получиться следующий набор правил в указанном порядке:

После этого попробуем с разных хостов обратиться к внешним ресурсам.

Редактирование правил межсетевого экрана через файл конфигурации устройства.

Удобнее работать с правилами межсетевого экрана (создавать подобные, менять местами, править и т.д.) через текстовый редактор, используя файл конфигурации устройства. Для этого в меню Настройка > Файлы выполните сохранение файла startup-config и затем откройте его в текстовом редакторе (например, Блокнот). Вы можете создавать/изменять/удалять любые правила, после чего нужно обязательно сохранить изменения в файле и загрузить затем скорректированный файл конфигурации обратно на устройство.