Межсетевой экран spi роутер

Обычно понятия брандмауэр в Windows и в роутере различаются. Брандмауэр на подобие того, что в Windows обычно называется Secured NAT (не часто сие опция встречается в роутерах) и во включенном режиме работает как «Усечёный конус» (Restricted cone), вот вам немного википедии, чтобы быть немного вкурсе по поводу типов NAT:

Cone NAT, Full Cone NAT (в играх обычно «Open» или «Открытый» NAT) — Однозначная (взаимная) трансляция между парами «внутренний адрес: внутренний порт» и «публичный адрес: публичный порт». Любой внешний хост может инициировать соединение с внутренним хостом (если это разрешено в правилах межсетевого экрана).

Address-Restricted cone NAT, Restricted cone NAT (в играх — «Moderate» или «Умеренный» NAT, в роутерах «Secured») — Постоянная трансляция между парой «внутренний адрес: внутренний порт» и «публичный адрес: публичный порт». Любое соединение, инициированное с внутреннего адреса, позволяет в дальнейшем получать ему пакеты с любого порта того публичного хоста, к которому он отправлял пакет(ы) ранее.

Port-Restricted cone NAT (аналогично «Moderate», «Умеренный», «Secured») — Трансляция между парой «внутренний адрес: внутренний порт» и «публичный адрес: публичный порт», при которой входящие пакеты проходят на внутренний хост только с одного порта публичного хоста — того, на который внутренний хост уже посылал пакет.

Симметричный NAT (Symmetric NAT, в играх — «Restricted» или «Строгий») — трансляция, при которой каждое соединение, инициируемое парой «внутренний адрес: внутренний порт» преобразуется в свободную уникальную случайно выбранную пару «публичный адрес: публичный порт». При этом инициация соединения из публичной сети невозможна. (самый жуткий вариант для P2P)

P.S.: Если признаться честно, то эти «типы» NAT реализуются как набор правил фильтрации входящих пакетов для брандмауэра.

Но под Firewall в роутерах чаще подразумевается SPI

Технология SPI (Stateful Packet Inspection — инспекция пакетов с хранением состояния) позволяет дополнительно защититься от атак, выполняя проверку проходящего трафика на корректность (работают на сетевом, сеансовом и прикладном уровнях модели OSI).

Т.е. он вскрыает пакеты и смотрит что там, а также ведёт статистику защая от DDoS-атак, SYN-флуда и т.д.

Суть в том, что вся эта защита требует ресурсов процессора и может вносить из-за этого задержки, поэтому на бюджетных роутерах для обеспечения быстродействия ставим NAT в Open (если есть возможность), а SPI отключаем.

Если опцию «Secured NAT» не часто можно встретить, то DMZ уж точно есть почти в каждом роутере.

DMZ (англ. Demilitarized Zone — демилитаризованная зона, ДМЗ) — сегмент сети, содержащий общедоступные сервисы и отделяющий их от частных[1]. В качестве общедоступного может выступать, например, веб-сервис: обеспечивающий его сервер, который физически размещён в локальной сети (Интранет), должен отвечать на любые запросы из внешней сети (Интернет), при этом другие локальные ресурсы (например, файловые серверы, рабочие станции) необходимо изолировать от внешнего доступа.

В домашних роутерах он отличается только тем, что «общедоступный сервис» не отделёт от внутренней сети. С помощью DMZ как раз можно отключить фильтрацию (или блокировку) входящих пакетов, но для отдельно взятого компьютера.

Но если у вас какой-нибудь хардкорный роутер (например Mikrotik), то там не найдётся упоминания о DMZ и что в таком случае делать? Тут следует знать, что DMZ это тот же Port Forward (Проброс портов), но не на один порт, а на все, т.е. в таком случае следует сделать проброс портов от 1 до 65535.

Application-level gateway, или ALG (с англ. — «шлюз прикладного уровня») — компонент NAT-маршрутизатора, который понимает какой-либо прикладной протокол, и при прохождении через него пакетов этого протокола модифицирует их таким образом, что находящиеся за NAT пользователи могут пользоваться протоколом.

Это одно из первых решений для обхода NAT, но оно не развилось далее т.к. для каждой программы пришлось бы писать свой протокол для маршрутизатора. Как и в случае с брендмауэром эти протоколы могут занимать процессорное время и в бюджетных роутерах их тоже полезно будет отключить (снять все галочки с PPTP, L2TP, IPSec, RTSP, H.323, SIP и т.д.), тем более в них нет смысла когда работает DMZ, UPnP или Port forward.

Ну тут всё понятно, пускай одни пакеты стоят где-то в пробке, а другим выдадим мигалки и пускай мчатся, как раздавать приоритеты в Windows уже ранее рассказывалось в другом руководстве .

Тут хочется отметить, что есть роутеры Asus в которых предлагается на выбор «Адаптивный QoS» и «Традиционный QoS» — на мой взгляд последний лучше =)

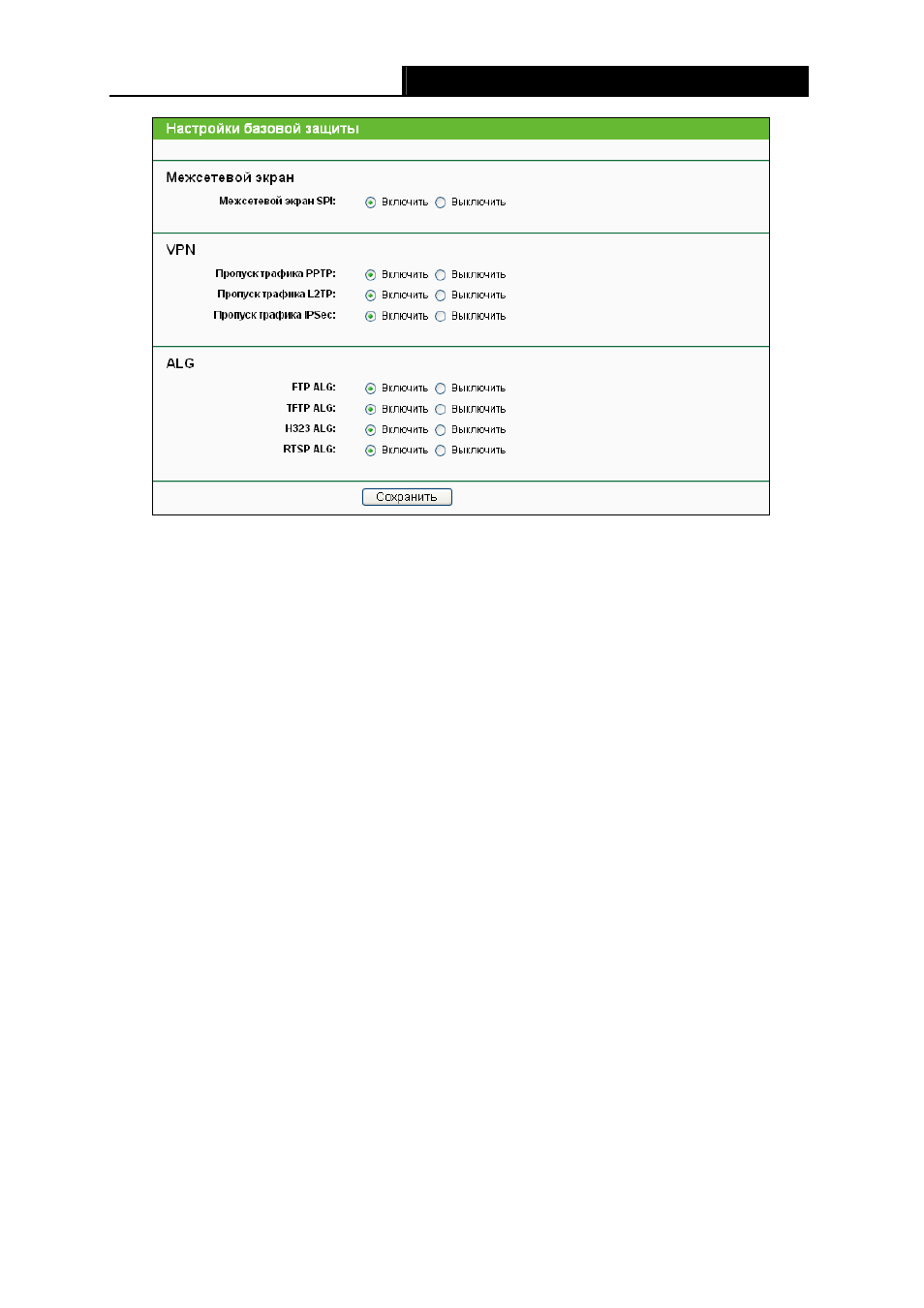

Инструкция по эксплуатации TP-Link TL-WR741ND V4

кибер-атаки посредством отслеживания большего числа параметров за сессию.

Данная функция производит анализ трафика во время сессии на предмет

соответствия требованиям протокола. По умолчанию межсетевой экран SPI

включен. Если вы хотите, чтобы компьютеры локальной сети могли

взаимодействовать с внешним миром, вам следует отключить эту функцию.

VPN – Функция VPN Passthrough должна быть включена, если вы хотите разрешить

создание VPN-туннелей согласно протоколам IPSec, PPTP или L2TP для прохождения

межсетевого экрана маршрутизатора.

Пропуск трафика PPTP – Протокол PPTP (Point-to-Point Tunneling Protocol)

позволяет создавать туннели в IP-сети. Чтобы разрешить PPTP-туннелям проход

через маршрутизатор не изменяйте выбранное по умолчанию значение Включить.

Пропуск трафика L2TP – Протокол L2TP (Layer 2 Tunneling Protocol) – это метод,

используемый для организации сессий типа Point-to-Point через Интернет на

уровне второго слоя. Чтобы разрешить L2TP-туннелям проход через

маршрутизатор, не изменяйте выбранное по умолчанию значение Включить.

Пропуск трафика IPSec – Протокол IPSec (Internet Protocol Security) – это набор

протоколов, обеспечивающих защищенную передачу данных через IP-сетей

How to protect the network from cyber attacks of the Wi-Fi Routers (new logo)

Updated 06-27-2022 09:17:18 AM 143348

Archer C2300( V1 V2 ) , Archer C59( V2 V3 ) , Archer C1200( V2 V3 ) , Archer C58( V2 ) , Archer C3200( V2 ) , Archer A10( V1 ) , Archer A64 , Archer C1900( V2 ) , Archer C60( V2 V3 ) , Archer A2300( V1 ) , TL-WR1043N( V5 ) , Archer C80( V1 ) , Archer C90( V6 ) , Archer A6( V2 ) , Archer C8( V3 V4 ) , Archer C9( V4 V5 ) , Archer A7( V5 ) , Archer C6( V2 ) , Archer C7( V4 V5 ) , Archer A9( V6 )

SPI (Stateful Packet Inspection) Firewall and DoS (Denial of Service) Protection protect the router from cyber attacks.

The SPI Firewall can prevent cyber attacks and validate the traffic that is passing through the router based on the protocol. This function is enabled by default, and it’s recommended to keep the default settings.

The DoS Protection can protect your home network against DoS attacks from flooding your network with server requests. Follow the steps below to configure DoS Protection.

1. Log in to the web-based interface of the router. If you don’t know how to do that, please refer to

2. Go to Advanced > Security > Settings.

3. Enable DoS Protection.

4. Set the level (Off, Low, Middle or High) of protection for ICMP-FLOOD Attack Filtering, UDP-FlOOD Attack Filtering and TCP-SYN-FLOOD Attack Filtering.

• ICMP-FLOOD Attack Filtering — Enable to prevent the ICMP (Internet Control Message Protocol) flood attack.

• UDP-FlOOD Attack Filtering — Enable to prevent the UDP (User Datagram Protocol) flood attack.

• TCP-SYN-FLOOD Attack Filtering — Enable to prevent the TCP-SYN (Transmission Control Protocol-Synchronize) flood attack.

The level of protection is based on the number of traffic packets. The protection will be triggered immediately when the number of packets exceeds the preset threshold value (the value can be set on Advanced > System Tools > System Parameters > DoS Protection Level Settings), and the vicious host will be displayed in the Blocked DoS Host List.

5. If you want to ignore the ping packets from the WAN port, select Ignore Ping Packet From WAN Port; if you want to ignore the ping packets form the LAN port, select Ignore Ping Packet From LAN Port.

6. Click Save.

Get to know more details of each function and configuration please go to Download Center to download the manual of your product.

Looking for More

Is this faq useful?

Your feedback helps improve this site.

What’s your concern with this article?

- Dissatisfied with product

- Too Complicated

- Confusing Title

- Does not apply to me

- Too Vague

- Other

We’d love to get your feedback, please let us know how we can improve this content.

We appreciate your feedback.

Click here to contact TP-Link technical support.

Что такое брандмауэр SPI?

Брандмауэр является одним из основных инструментов, защищающих устройства от различных атак и вирусов, распространяющихся через интернет. Однако не все они одинаково мощные и безопасные. Брандмауэр SPI – это один из вариантов, который вы можете выбрать.

Что такое SPI?

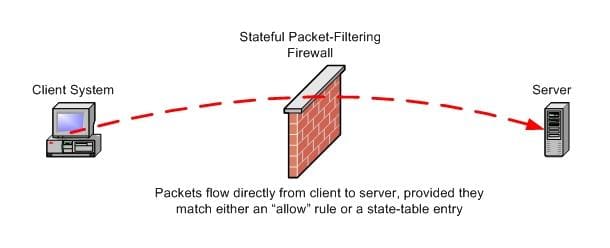

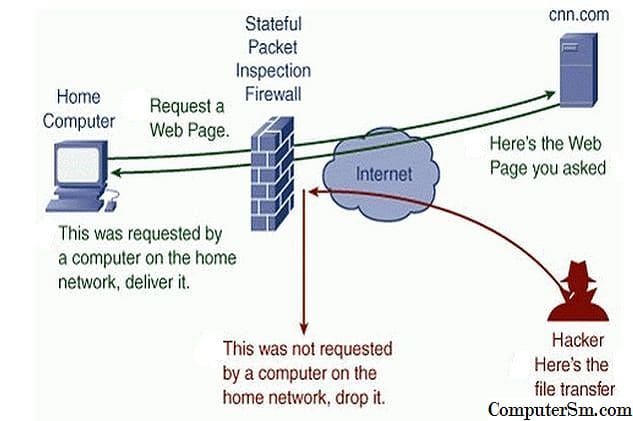

Stateful packet inspection (или динамическая фильтрация пакетов) – это технология, которая отслеживает активные соединения и проверяет, соответствуют ли входящие пакеты данных этим соединениям. Затем он решает, разрешить или запретить им проходить через брандмауэр.

Если кратко, устройства передают данные в пакетах, чтобы получающая сторона могла их легче обрабатывать. Один большой блок данных может быть разделен на несколько пакетов. Но хакеры могут взломать эти пакеты, чтобы нанести вред принимающему серверу. Вот тут брандмауэр SPI проверяет, являются ли эти пакеты легитимными и соответствуют ли они уже установленному соединению. Он отбрасывает пакеты, которые не относятся к доверенному соединению, тем самым сводя к минимуму возможность взлома.

Что такое брандмауэр SPI?

Брандмауэр SPI (проверка пакетов с контролем состояния соединений) защищает устройства, проверяя входящие пакеты от существующих подключений.

Обычный брандмауэр делает проверку на статических значениях, таких как адрес источника или назначения. Он не учитывает трафик соединения пакета и применяет один и тот же набор правил для всех пакетов и не может получать никакую информацию о своем подключении. Эти брандмауэры нельзя настроить на открытие и закрытие сессий. Они также не могут определить, поступают ли пакеты с легитимного IP-адреса. Поэтому, они не так безопасны, как брандмауэры SPI, но зато быстрее.

Как работают брандмауэры SPI?

Брандмауэр SPI может запоминать атрибуты каждого соединения и использовать эту информацию для определения надежности пакета. Он хранит полученную информацию, изучая пакеты и устанавливая правила. Благодаря этому, он видит весь контекст пакета, а не только его содержимое.

Благодаря такой памяти брандмауэр SPI не нуждается в тщательном осмотре каждого пакета, поэтому он работает быстрее, чем deep packet inspection (DPI). Последний деконструирует пакеты, чтобы проверить, правильно ли они сформированы и содержат ли они какой-либо вредоносный код. DPI используется для самых различных целей, включая управление сетью, безопасность, интеллектуальный анализ данных или интернет-цензуру. Он обеспечивает безопасность за счет снижения скорости.