- Устанавливаем Microtik в роли шлюза в локальной сети c 2-мя подсетями. Проброс портов

- Создаём интерфейсы

- Создаём мост

- Указываем адреса портам, шлюз, DHCP, DNS

- NAT. Srcnat, dstnat и masquerade

- Подключение к локальной сети по RDP из интернета

- Проброс портов для веб-сайта внутри сети

- Настройка FTP. Проброс портов и правило

- Сохранение и восстановление конфигурации

- Организация локальной сети с одновременным подключением к двум интернет-провайдерам при помощи маршрутизатора MikroTik

Устанавливаем Microtik в роли шлюза в локальной сети c 2-мя подсетями. Проброс портов

Взял себе в сеть Mikrotik RB1100Dx4 Dude edition вместо бывшего сервера на Untangle.

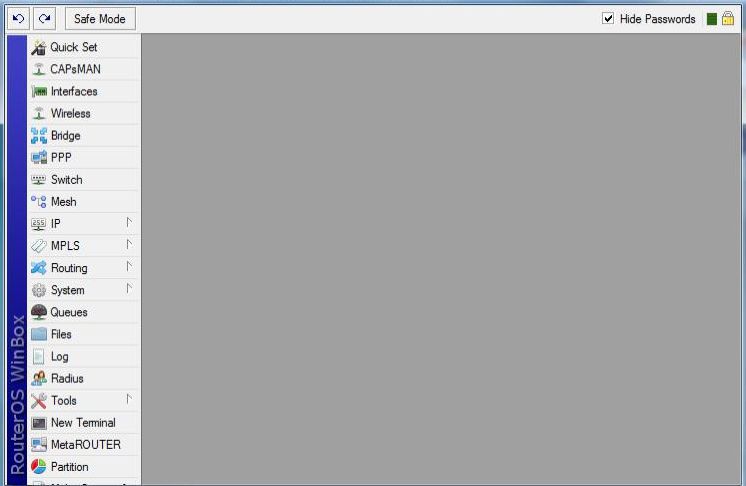

Для управления устройствами Mikrotik скачиваем WinBox (https://mikrotik.com/download#), установки она не требует.

Запускаем WinBox. Во вкладке Neighbors видим MAC адрес нашего микротика, соединяемся, логин по умолчанию — admin, пароля нет.

Для начала обновляем прошивку — Quick Set — Check for Updates — Autoupgrade, я обновился с 6.38.4 до 6.43.2.

Для установки Dude качаем её на том же сайте, идём в System — Discs — форматируем наш диск, загружаем нашу routeros-arm-6.43.2, перезагружаем микротик (system — reboot), прошивка сама поставится.

Установив себе Dude Client запускаем Device Discovery, чтобы увидеть всю оргтехнику, компьютеры, серверы, коммуникационное оборудование и построить сеть.

К 1-му порту подключаем кабель провайдера Интернет, ко второму я подключил коммутатор из подсети 1 (у меня стоит 2 свитча 48 портовых), к третьему — из подсети 0 (подсоединил к 16 портовому свитчу с камерами).

Удаляем конфигурацию по умолчанию, нажав на Remove Configuration.

Создаём интерфейсы

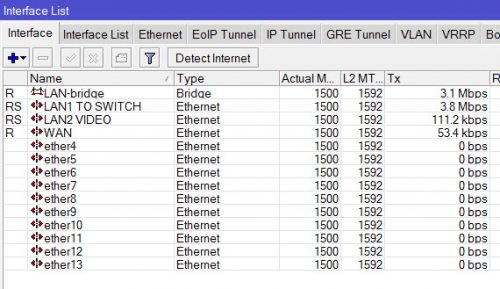

Открываем Interfaces, мы подключили интернет кабель в первый порт- ether1, переименуем его в WAN для удобства.

Открываем интерфейсы ether2, для себя переименовал в LAN1 TO SWITCH (подсеть 192.168.1.х), ether3 в LAN2 TO VIDEO (подсеть 192.168.0.х).

На интерфейсе LAN1 параметр Master Port оставляем в положении «none», в LAN2 этот параметр ставим в LAN1, чтобы порты были объединены в коммутатор, без этого они не будут общаться.

Создаём мост

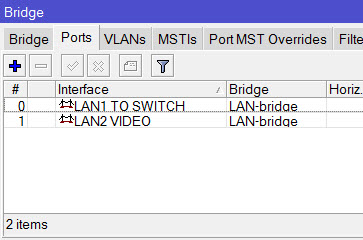

Мост нужен для объединения портов выше к примеру с интерфейсом Wi-fi, у меня его нет, но мы создадим его для связи двух подсетей, во второй у меня работают только IP камеры.

В меню Bridge жмем + называем — LAN-bridge, переходим во вкладку Ports , жмем на + и добавляем в мост только LAN1, т.к. он мастер порт, связь с состальными уже будет.

Повторяем такое же действие делаем для интерфейса LAN2.

Указываем адреса портам, шлюз, DHCP, DNS

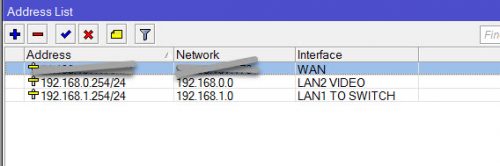

Заходим в IP — Adresses,

- для интерфейса WAN у нас будет адрес от провайдера интернет,

- для интерфейса LAN1 будет 192.168.1.254/24, шлюз сети рабочих станций 192.168.1.254,

- для интерфейса LAN2 — 192.168.0.254/24 (запись /24 эквивалентна /255.255.255.0), шлюз сети с камерами — 192.168.0.254.

Аккуратнее пишите слово шлюз, когда я начал проверять статью, то вместо «шлюз» у меня было в нескольких местах «шлюх», т.к. «Х» и «З» рядом на клавиатуре.

Указываем роутеру, какими DNS-серверами пользоваться ему самому через меню IP -> DNS, вводим DNS провайдера.

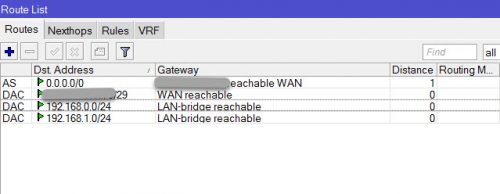

Укажем шлюз провайдера в Gateway, IP -> Routes новый маршрут, нажав + , присвоим параметр Dst. Address — 0.0.0.0/0 (то есть все сети).

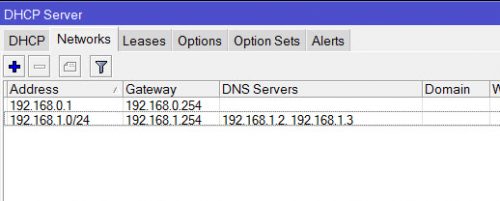

DHCP-сервер там же, IP -> DHCP Server и нажимаем кнопку DHCP Setup,

- выбираем интерфейс, на котором будут раздаваться IP-адреса — LAN-bridge,

- вводим пулы адресов, которые будут раздаваться,

- ставим наши шлюзы: 0.254 и 1.254,

- для 1.254 ставим наши внутренний DNS, у меня они 192.168.1.2 и 192.168.1.3

NAT. Srcnat, dstnat и masquerade

Network address translation или трансляция сетевых адресов — это процесс перевода внутренних адресов во внешние. NAT запрещает или разрешает доступ внутри сети по конкретному IP адресу или диапазону адресов.

Для функционирования NAT необходимо наличие NAT-шлюза, который перезаписывает путь следования пакета от и к локальной сети. Таким образом клиент, который обращается к ресурсу не видит действительного IP адреса ресурса. NAT переводит внутренний IP в адрес, который будет виден из интернета.

Для Микротика есть два типа NAT

- srcnat— для пакетов, исходящих из сети. NAT маршрутизатор, при прохождении через него пакета, заменяет персональный IP адрес исходящего пакета на новый общедоступный IP адрес. Обратная операция применяется к пакетам, следующим в противоположном направлении.

- dstnat— для пакетов, которые следуют в сеть. Нужен для настройки доступа хостов внутренней сети для сети Интернет. NAT маршрутизатор, применяя действие dstnat, подменяет IP адреса назначения всех IP пакетов идущих через маршрутизатор в приватную сеть.

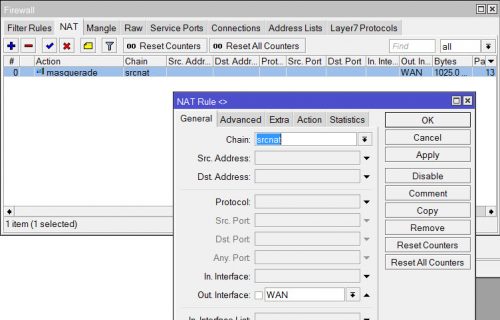

В меню IP -> Firewall -> NAT жмем +. Во вкладке General параметр Chain ставим в положение scrnat (для доступа из локальной сети во внешний мир), Out. Interface — в WAN.

Переходим во вкладку Action , и ставим параметр Action в положение masquerade.

Masquerade — это замена адреса источника IP пакета на автоматически определенный адрес средствами маршрутизации, он является формой srcnat, но без необходимости уточнения to-address – IP адрес исходящего интерфейса назначается автоматически.

Redirect является формой dstnat, без использования to-address – вместо него используется IP адрес входящего интерфейса.

Подключение к локальной сети по RDP из интернета

Нужная вещь в сетке, нам нужен доступ снаружи в сеть по RDP (также пойдет для ssh, snmp, torrent, и т.д.). Нам нужны 2 правила.

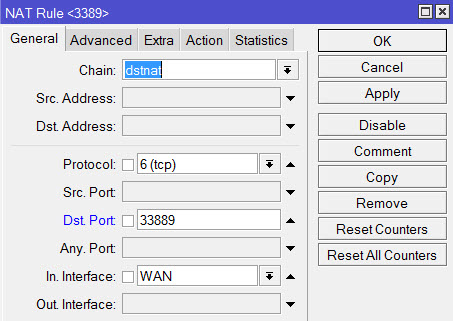

Идём Ip -> Firewall -> Nat -> New Nat Rule.

- Выбираем dstnat, для rdp выбираем протокол tcp, dst.port ставим тот порт, к которому будем обращаться извне, 33889 например или несколько через запятую, и интерфейс внешний ставим WAN.

Во вкладке action выбираем dst-nat и IP-адрес с портом (3389 для RDP) того компьютера, к которому подключаемся в локальной сети. - Также создаем еще одно правило Nat: выбираем srcnat, протокол tcp и вписываем туда dst.address и port машины нашей локальной сети (в моем случае это сервер 1С) к которой нужно подключиться.

Во вкладке action выбираем masquerade. Без него проброс портов не шел.

Теперь для удаленного подключения нужно ввести «ваш внешний белый ip:33889».

Проброс портов для веб-сайта внутри сети

Если есть сайт, располагающийся на сервере внутри локальной сети, то чтобы дать доступ к нему снаружи делаем проброс:

Идём Ip -> Firewall -> Nat -> New Nat Rule.

- Выбираем dstnat, dst.address — внешний ip сайта, протокол tcp, dst.port ставим 80, и интерфейс внешний ставим наш WAN.

- Во вкладке action выбираем dst-nat и IP-адрес локальной машины с сайтом и ставим порт 80.

Настройка FTP. Проброс портов и правило

Ip -> Firewall -> Nat -> New Nat Rule:

- Выбираем dstnat, dst.address — внешний ip, протокол tcp, dst.port ставим к примеру 34444, интерфейс WAN.

- Во вкладке action выбираем dst-nat и IP-адрес полки дисковой, или где у вас там будет FTP, порт 21.

- Также создаю такое же правило, но в action ставим диапазон портов на полке дисковой, к примеру 55536-57583.

Теперь создаём новое Filter Rule в Firewall:

FTP был на дисковой полке, поэтому в ней создался пользователь с FTP правами.

Сохранение и восстановление конфигурации

Всё готово. Сохраняем конфигурацию: files — backup — вводим имя и жмём Save.

P.S. еще навёл немного марафета со свичами из того, что было под рукой. Не идеально, как у перфекционистов, но уже лучше.

Организация локальной сети с одновременным подключением к двум интернет-провайдерам при помощи маршрутизатора MikroTik

Предположим, что у нас есть два интернет провайдера. Первый получает настройки по L2TP, для второго необходимо задать настройки статически, а нам требуется организовать безотказную работу интернет соединения. То есть, в случае отказа первого интернет провайдера маршрутизатор должен автоматически переключиться на второго (резервного) провайдера. А при восстановлении связи с первым провайдером маршрутизатор должен снова начать с ним работать.

Для решения задачи будем использовать маршрутизатор, настроенный на базе RouterOS. В данном примере MikroTik rb951ui (5-портовый). В порт №1 соответственно будет подключен провайдер «1» (ISP1) по L2TP. Во второй порт провайдер «2» (ISP2) со StaticIP. Порты №3, №4, №5 будут служить для подключения клиентов сети. IP-адреса в локальной сети будут раздаваться по DHCP. О работоспособности первого или второго канала будем судить по доступности IP-адреса. К примеру, возьмем DNS google.com, вероятность отказа которого очень мала.

Последовательность действий. Подключаем маршрутизатор к порту №3 и соответственно LAN интерфейсу ПК. Для конфигурации RouterOS будет использоваться утилита winbox. Заходим по MAC-адресу и авторизуемся. Видим интерфейс конфигурации маршрутизатора. (Рис. 1)

Рис. 1. Интерфейс конфигурации RouterOS

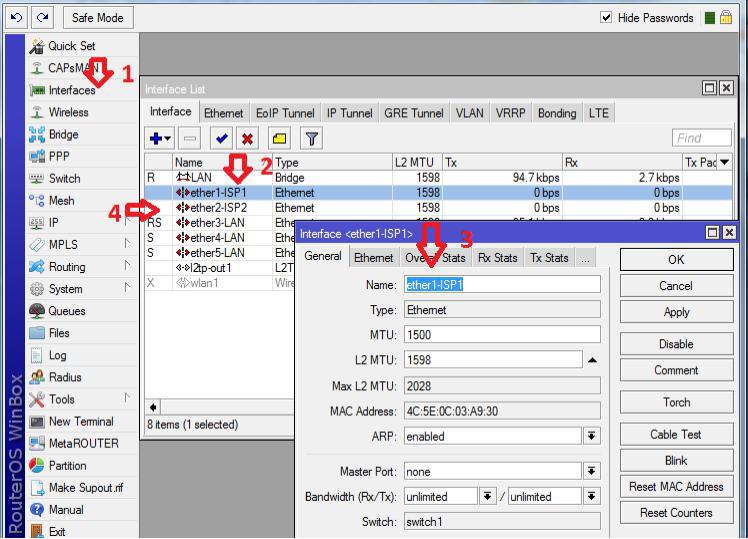

Первое, что мы делаем – настраиваем интерфейсы провайдера «1» и провайдера «2» Рис.2, а так же настраиваем LAN для портов 3, 4 и 5.

Рис. 2. Настройка провайдера «1» и провайдера «2»

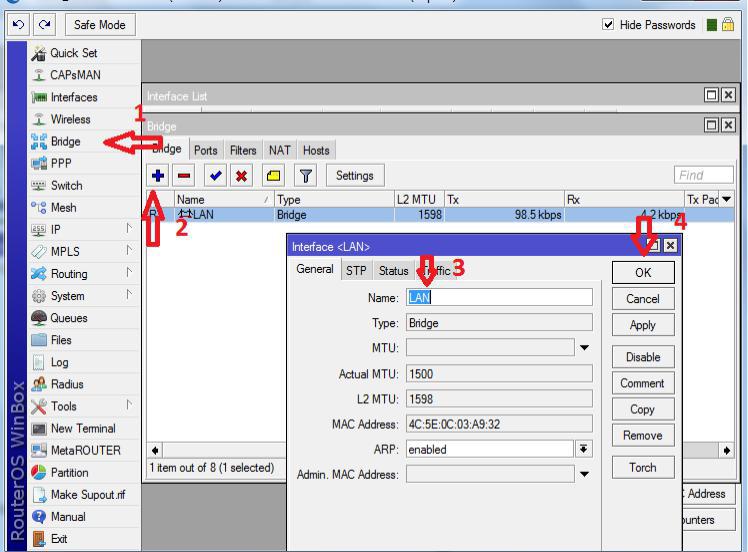

В данном случае Интерфейс-1 принадлежит провайдеру «1» (ISP1 – имя для удобства) Интерфейс-2 принадлежит провайдеру «2» (ISP2). Для организации LAN переходим в пункт меню «Bridge» и добавляем интерфейс c именем LAN. (Рис.3).

Рис. 3. Организация LAN

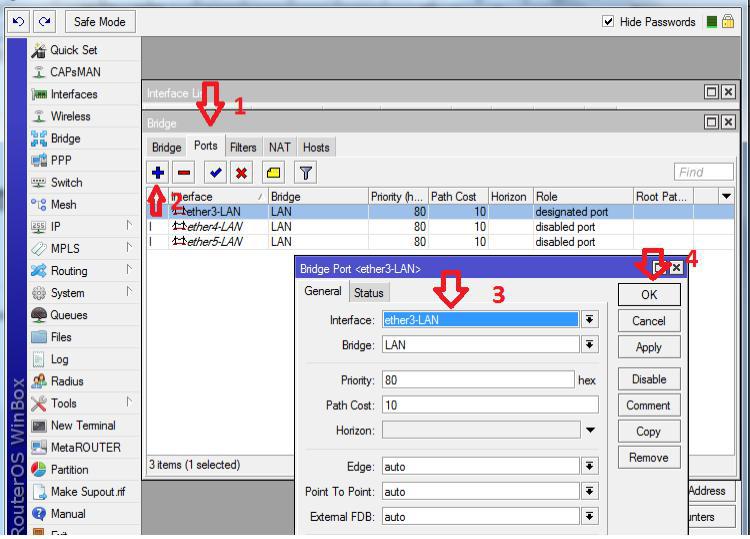

Указывает порты, которые будут относиться к внутренней сети (Рис. 4)

Рис. 4. Добавление портов в LAN

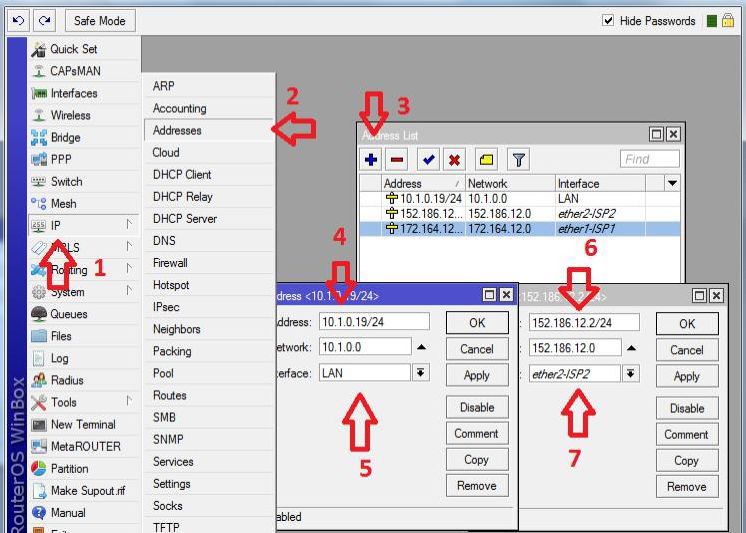

Теперь необходимо добавить IP-адреса провайдеров, а так же указать IP-адрес шлюза нашей локальной сети (Рис. 5).

Описание: Первое, что мы делаем, добавляем шлюз локальной сети (цифры 4, 5). Интерфейс указываем LAN. Второе – добавляем статический адрес второго провайдера (цифры 6, 7)

Рис. 5. Добавление адресов для интерфейсов

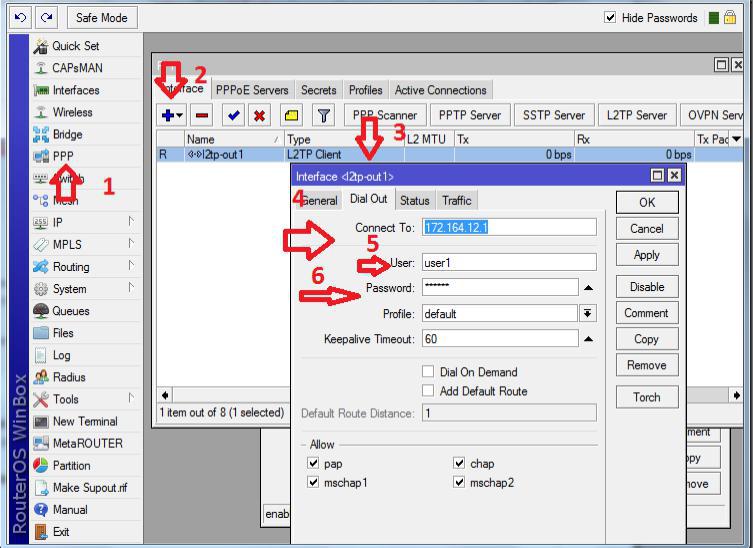

Так как организация подключения с первым провайдером осуществляется по L2TP необходимо добавить L2TP-клиента (Рис. 6)

Замечание: Добавляем L2TP-client (Цифра 2). Указываем соответствующие параметры во вкладке Dial-out, а именно адрес сервера, логин и пароль которые выданы первым провайдером (цифры 4, 5 и 6).

Рис. 6. Добавление L2TP-клиента

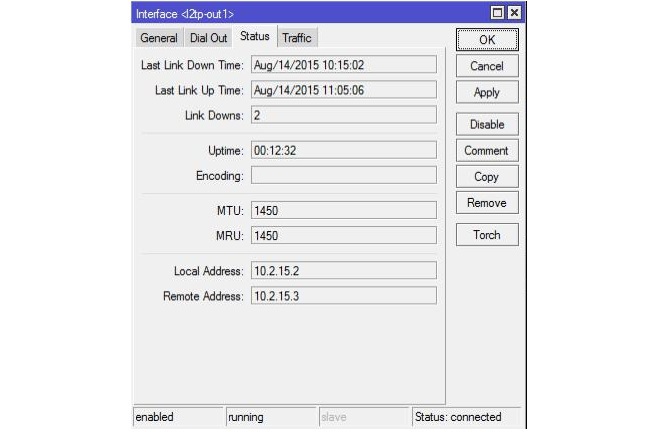

После добавления клиента во вкладке status получим соединение. (Рис. 7)

Рис. 7. Статус L2TP-соединения

Теперь займемся организацией DHCP-сервера для раздачи адресов нашим клиентам внутренней сети. Первое что сделаем, создадим pool выдаваемых адресов (Рис. 8), а затем настроим сам DHCP-сервер. (Рис 9).

Рис. 8. Создание pool’а выдаваемых адресов

Рис. 9. Добавление и настройка DHCP-сервера

Описание DHCP-сервера: Добавляем сервер с именем (server1) к интерфейсу внутренней сети LAN c пулом адресов который создавали ранее. В network указываем, какие параметры передавать серверу клиентам.

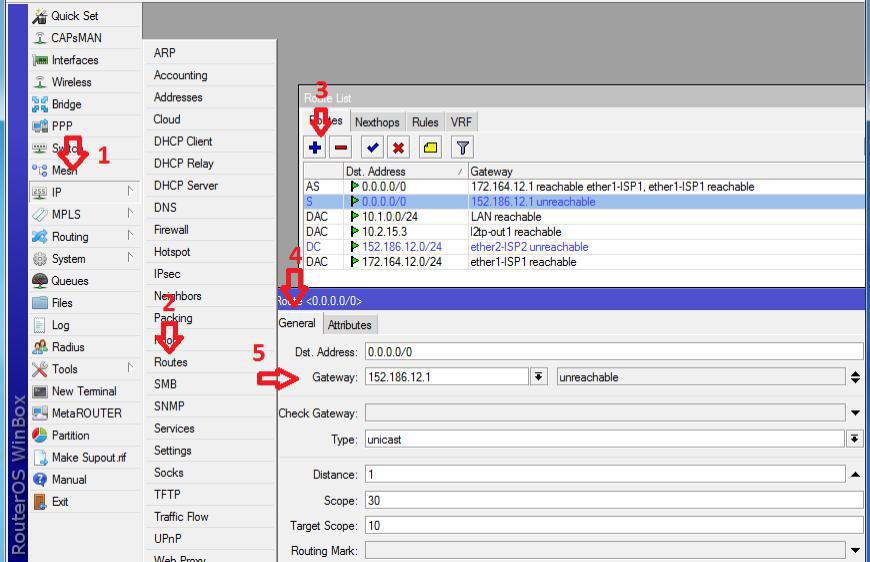

Теперь нам необходимо добавить статические маршруты, так как всё взаимодействие между сетями осуществляется в соответствии с таблицей маршрутизации. Ее управление в RouterOS осуществляется в меню «Routes». Адресация с локальной сетью и с внутренними сетями провайдеров была добавлена динамически. Осталось добавить маршруты в интернет (на адрес 0.0.0.0/0) через шлюзы провайдеров. (Рис. 10).

Рис. 10. Добавление статических маршрутов

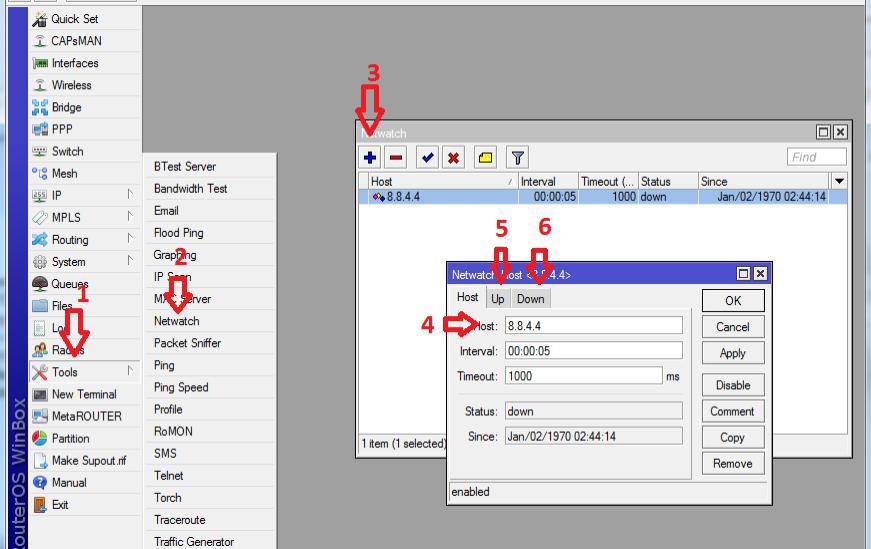

Далее, необходимо организовать переключение каналов в случае недоступности 1 канала. В ОС роутера есть встроенная утилита «Netwatch», которая позволяет отслеживать состояние хостов в сети посредством отправки ICMP-запросов (ping) и выполнять какие-либо действия на основе их доступности. Мы будем отслеживать IP-адрес 8.8.4.4 через первый канал, и в случае его недоступности переключать маршруты на работу по второму.

Создаем новый «Netwatch host», в графе «Host» указываем отслеживаемый IP-адрес, а в «Interval» — частоту осуществляемых проверок. (Рис. 11).

Рис. 11. Настройка переключения каналов

И в заключение, в закладке Up (цифра 5) необходимо прописать следующее правило:

#включаем маршрут с комментарием «ISP1» (основной канал)

/ip route set [find comment=«ISP1»] disabled=no

#отключаем маршрут с комментарием «ISP2»(резервный канал)

/ip route set [find comment=«ISP2»] disabled=yes

Во вкладке Down прописываем следующее правило:

#отключаем маршрут с комментарием «ISP1» (резервный канал)

/ip route set [find comment=«ISP1»] disabled=yes

#включаем маршрут с комментарием «ISP2» (основной канал)

/ip route set [find comment=«ISP2»] disabled=no

Настройка правил для проходящего трафика

Используя встроенный файервол можно управлять абсолютно всем трафиком, нам необходимо запретить пинг на ISP2. Для это в окне терминала пропишем следующее:

#одобряем использование протокола icmp

ip firewall filter add chain=input comment=«Permit icmp»

#ограничиваем ping 8.8.4.4 через ISP2

ip firewall filter add action=drop chain=output comment=«Deny 8.8.4.4 to reserved internet-channel» dst-address=8.8.4.4 out-interface=«ether2 — internet II (reserve)» protocol=«icmp»

Материал является вводным и предназначен для знакомства с вопросом управления сетью с двумя провайдерами.