- Не работает интернет через VPN туннель

- MikroTik.by

- L2TP инет на клиенте

- L2TP инет на клиенте

- Re: L2TP инет на клиенте

- Re: L2TP инет на клиенте

- Re: L2TP инет на клиенте

- Re: L2TP инет на клиенте

- Re: L2TP инет на клиенте

- Re: L2TP инет на клиенте

- Mikrotik нет интернета через vpn

- Нет интернета через ovpn client

- L2TP -IPSec Mikrotik. Нет доступа к Интернету. Почему?

Не работает интернет через VPN туннель

Имеются два волшебных роутера микротик (MK1,MK2). Есть две сети с выходом в интернет:

1-я — 192.168.0.0/24 эта сеть имеет белый ip,

2-я — 192.168.8.0/24 имеет серый ip.

Между ними поднят VPN туннель по PPTP (vpn сеть 192.168.5.1-192.168.5.2). Компьютеры из 1-ой и 2-ой сети видят друг друга.

Компьютеры из 1-ой сети выходят в интернет через свой шлюз (MK 1), а компьютеры 2-ой сети выходят в интернет через свой шлюз (MK2). Также несколько компьютеров из 2-ой сети (192.168.8.201-192.168.8.210) должны выходить в интернет через VPN и, соответственно, через шлюз MK1.

Маршруты прописаны. Более того для компьютеров из диапазона 192.168.8.201-192.168.8.210 из 2-ой сети проходят пинги через МК1.

Но интернет для компьютеров из этого диапазона не работает.

export # may/31/2019 15:23:31 by RouterOS 6.44.3 # software model = RB750Gr3 # serial number = ***** /interface bridge add arp=proxy-arp name=bridge1 /interface pppoe-client add add-default-route=yes disabled=no interface=ether1 name=pppoe-out1 \ password=****** use-peer-dns=yes user=****** /interface pptp-server add name=pptp-tunel user=Businessgrud /interface list add name=WAN add name=LAN /interface wireless security-profiles set [ find default=yes ] supplicant-identity=MikroTik /ip hotspot profile set [ find default=yes ] html-directory=flash/hotspot /ip pool add name=dhcp ranges=192.168.0.50-192.168.0.100 /ip dhcp-server add address-pool=dhcp disabled=no interface=bridge1 lease-time=8h name=dhcp1 /interface bridge port add bridge=bridge1 interface=ether2 add bridge=bridge1 interface=ether3 add bridge=bridge1 interface=ether4 add bridge=bridge1 interface=ether5 /interface list member add interface=pppoe-out1 list=WAN add interface=bridge1 list=LAN /interface pptp-server server set enabled=yes /ip address add address=192.168.0.1/24 interface=bridge1 network=192.168.0.0 /ip dhcp-client add dhcp-options=hostname,clientid interface=ether1 /ip dhcp-server network add address=192.168.0.0/24 gateway=192.168.0.1 netmask=24 /ip dns set allow-remote-requests=yes /ip firewall filter add action=accept chain=input connection-state=established,related \ in-interface=bridge1 src-address-list="" add action=accept chain=input dst-port=1723 protocol=tcp add action=accept chain=input protocol=gre add action=drop chain=input comment="drop echo request" disabled=yes \ icmp-options=8:0 in-interface=pppoe-out1 protocol=icmp add action=drop chain=input comment="drop all" in-interface=pppoe-out1 /ip firewall nat add action=masquerade chain=srcnat out-interface-list=WAN /ip firewall service-port set ftp disabled=yes /ip route add distance=1 dst-address=192.168.8.0/24 gateway=192.168.5.2 /ip service set telnet disabled=yes set ftp disabled=yes set www disabled=yes set ssh disabled=yes set api disabled=yes set api-ssl disabled=yes

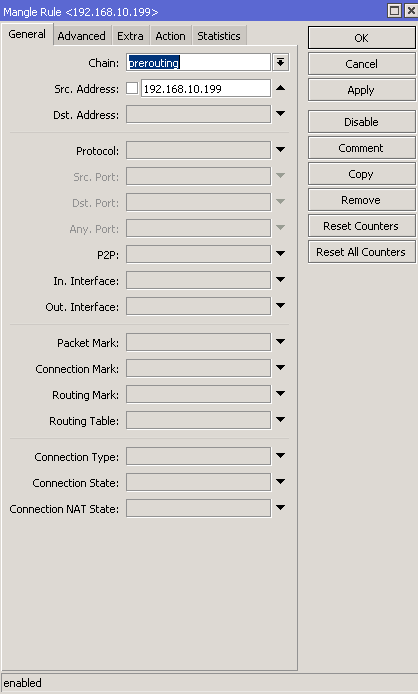

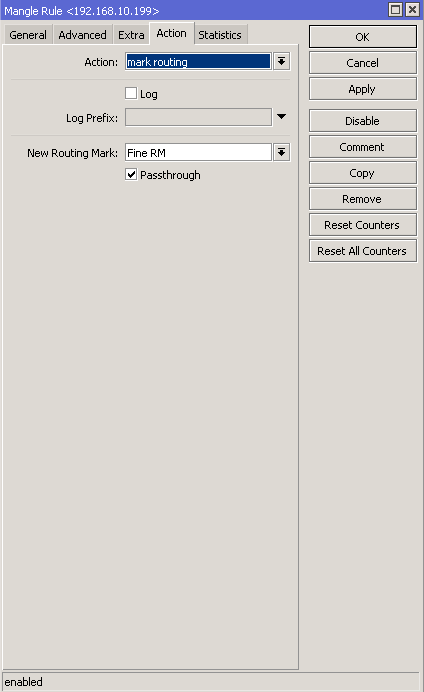

# jun/01/2019 11:12:53 by RouterOS 6.44.3 # software model = RB750Gr3 # serial number = ******** /interface bridge add name=BridgeLan /interface pptp-client add allow=mschap1,mschap2 connect-to=белый_IP disabled=no name=pptp-out1 \ password=****** user=Businessgrud /interface wireless security-profiles set [ find default=yes ] supplicant-identity=MikroTik /ip pool add name=Lan-Pool ranges=192.168.8.50-192.168.8.100 /ip dhcp-server add add-arp=yes address-pool=Lan-Pool bootp-support=dynamic disabled=no \ interface=BridgeLan lease-time=12h name=DHCP-Server /interface bridge port add bridge=BridgeLan interface=ether2 add bridge=BridgeLan interface=ether3 add bridge=BridgeLan interface=ether4 add bridge=BridgeLan interface=ether5 /ip address add address=192.168.8.1/24 interface=BridgeLan network=192.168.8.0 /ip dhcp-client add dhcp-options=hostname,clientid disabled=no interface=ether1 /ip dhcp-server network add address=192.168.8.0/24 dns-server=192.168.8.1 gateway=192.168.8.1 netmask=\ 24 /ip dns set allow-remote-requests=yes /ip firewall mangle add action=mark-routing chain=prerouting new-routing-mark=vpn passthrough=yes \ src-address=192.168.8.201-192.168.8.210 /ip firewall nat add action=masquerade chain=srcnat out-interface=pptp-out1 src-address=\ 192.168.8.201-192.168.8.210 add action=masquerade chain=srcnat out-interface=ether1 /ip route add distance=1 gateway=pptp-out1 routing-mark=vpn add distance=1 dst-address=192.168.0.0/24 gateway=192.168.5.1 /ip service set telnet disabled=yes set ftp disabled=yes set ssh disabled=yes set api disabled=yes set api-ssl disabled=yes /system clock set time-zone-name=Europe/Moscow

MikroTik.by

For every complex problem, there is a solution that is simple, neat, and wrong.

L2TP инет на клиенте

L2TP инет на клиенте

Сообщение joker » 27 июл 2020, 11:48

Здравствуйте!

Настроили VPN IPSec/L2TP сервер на Mikrotik. Клиент подключается успешно, компьютеры в сети видит, но интернета нету.

/ip firewall address-list

add address=192.168.1.0/24 list=anti-nat

add address=10.1.0.0/16 list=anti-nat

add address=193.176.181.193 list=»vpn ipsec list»

add address=178.124.177.215 list=»vpn ipsec list»

/ip firewall filter

add action=accept chain=input src-address-list=»vpn ipsec list»

add action=accept chain=input comment=L2TP dst-port=500,1701,4500 in-interface=ether1 protocol=udp

add action=accept chain=input protocol=ipsec-esp

add action=accept chain=input comment=»Established connection Allowed» connection-state=established,related

add action=accept chain=forward connection-state=established,related

add action=accept chain=forward dst-address=192.168.4.0/24 src-address=192.168.1.20

add action=accept chain=forward dst-address=192.168.30.0/24 src-address=192.168.1.23

add action=accept chain=forward comment=»allow L2TP for subnet4.0 only» dst-address=192.168.15.0/24 src-address=192.168.4.0/24

add action=drop chain=forward dst-address=192.168.30.0/24 src-address=192.168.4.0/24

add action=drop chain=input comment=»Close 53 port DNS» dst-port=53 in-interface-list=WAN protocol=udp

add action=drop chain=input connection-state=invalid in-interface-list=WAN

add action=drop chain=input disabled=yes in-interface-list=WAN

/ip firewall nat

add action=masquerade chain=srcnat ipsec-policy=out,none out-interface-list=WAN

add action=accept chain=srcnat dst-address-list=!anti-nat out-interface-list=WAN

Chupaka Сообщения: 3689 Зарегистрирован: 29 фев 2016, 15:26 Откуда: Минск Контактная информация:

Re: L2TP инет на клиенте

Сообщение Chupaka » 27 июл 2020, 14:46

Приветствую. А что значит «интернета нету» более техническим языком? Покажите трассировку с клиента на ya.ru и на 8.8.8.8, например.

Re: L2TP инет на клиенте

Сообщение joker » 27 июл 2020, 16:04

Chupaka Сообщения: 3689 Зарегистрирован: 29 фев 2016, 15:26 Откуда: Минск Контактная информация:

Re: L2TP инет на клиенте

Сообщение Chupaka » 27 июл 2020, 16:25

Значит, Интернет доступен, проблема с DNS. Смотрите, какой адрес получает клиент в качестве DNS-сервера и почему он не может к нему достучаться.

Re: L2TP инет на клиенте

Сообщение joker » 27 июл 2020, 17:01

Chupaka писал(а): ↑ 27 июл 2020, 16:25 Значит, Интернет доступен, проблема с DNS. Смотрите, какой адрес получает клиент в качестве DNS-сервера и почему он не может к нему достучаться.

Chupaka Сообщения: 3689 Зарегистрирован: 29 фев 2016, 15:26 Откуда: Минск Контактная информация:

Re: L2TP инет на клиенте

Сообщение Chupaka » 27 июл 2020, 17:40

А есть возможность проверить, что с DNS-сервера трассировка на адрес VPN-клиента нормально идёт, как минимум до L2TP-сервера?

Re: L2TP инет на клиенте

Сообщение joker » 28 июл 2020, 15:18

Спасибо за подсказку Разобрался. Наш dns-сервер находится за другим маршрутизатором Mikrotik.

Настроил туннель между подсетью микротика в котором dns-сервер и подсетью микротика который выступает в качестве L2TP-сервера.

Mikrotik нет интернета через vpn

Обнаружена блокировка рекламы: Наш сайт существует благодаря показу онлайн-рекламы нашим посетителям. Пожалуйста, подумайте о поддержке нас, отключив блокировщик рекламы на нашем веб-сайте.

Нет интернета через ovpn client

Добрый день.

Есть частный ovpn server (не мой), которым я постоянно пользуюсь на компе и телефоне. Недавно взял микротик RB951G-2HnD для настройки впн на нем и пропуска туда только определенных сайтов.

Собственно проблема, при настройке данного впн на микротике интернет пропадает вообще, в том числе с самого роутера (проверял пингом на 8.8.8.8).

Галка add default route включена. Соединение с самим внп сервером проходит успешно, но в логах есть ошибка unsupported redirect-gateway flag ‘bypass-dhcp’ (я понятия не имею на что это влияет)

Настраивать пробовал как с дефолтными настройками после сброса, так и без оных добавив минимальную конфигурацию руками.

Если после подключения на роутере подключить еще и клиент с компа, то на компе интернет начинает работать, но со скоростью диалапа.

RouterOS сейчас стоит 7.8beta2, пробовал так-же на 7.7.

# feb/05/2023 12:37:37 by RouterOS 7.8beta2

# software > #

# model = RB951G-2HnD

# serial number = s/n

/interface bridge

add admin-mac=mac auto-mac=no name=bridge

/interface wireless

set [ find default-name=wlan1 ] country=russia disabled=no mode=ap-bridge \

ssid=ssid wireless-protocol=802.11

/interface ovpn-client

add add-default-route=yes certificate=cert.crt_0 connect-to=\

IP disabled=no mac-address=mac name=111 \

protocol=udp user=nobody

/interface list

add name=WAN

add name=LAN

/interface wireless security-profiles

set [ find default=yes ] authentication-types=wpa-psk,wpa2-psk mode=\

dynamic-keys supplicant-identity=MikroTik

/ip pool

add name=dhcp ranges=192.168.88.2-192.168.88.254

/ip dhcp-server

add address-pool=dhcp interface=bridge name=dhcp1

/lora servers

add address=eu.mikrotik.thethings.industries down-port=1700 name=TTN-EU \

up-port=1700

add address=us.mikrotik.thethings.industries down-port=1700 name=TTN-US \

up-port=1700

add address=eu1.cloud.thethings.industries down-port=1700 name=\

«TTS Cloud (eu1)» up-port=1700

add address=nam1.cloud.thethings.industries down-port=1700 name=\

«TTS Cloud (nam1)» up-port=1700

add address=au1.cloud.thethings.industries down-port=1700 name=\

«TTS Cloud (au1)» up-port=1700

add address=eu1.cloud.thethings.network down-port=1700 name=»TTN V3 (eu1)» \

up-port=1700

add address=nam1.cloud.thethings.network down-port=1700 name=»TTN V3 (nam1)» \

up-port=1700

add address=au1.cloud.thethings.network down-port=1700 name=»TTN V3 (au1)» \

up-port=1700

/interface bridge port

add bridge=bridge interface=ether2

add bridge=bridge interface=ether3

add bridge=bridge interface=ether4

add bridge=bridge interface=ether5

add bridge=bridge interface=wlan1

/ip neighbor discovery-settings

set discover-interface-list=LAN

/interface list member

add interface=ether1 list=WAN

add interface=bridge list=LAN

add interface=111 list=WAN

/ip address

add address=192.168.88.1/24 interface=bridge network=192.168.88.0

/ip dhcp-client

add interface=ether1 use-peer-dns=no

/ip dhcp-server network

add address=192.168.88.0/24 dns-server=192.168.88.1 gateway=192.168.88.1

/ip dns

set allow-remote-requests=yes servers=8.8.8.8,8.8.4.4

/ip firewall nat

add action=masquerade chain=srcnat ipsec-policy=out,none out-interface-list=\

WAN src-address=192.168.88.0/24

/ip service

set ftp disabled=yes

set api disabled=yes

set api-ssl disabled=yes

/system clock

set time-zone-name=Europe/Moscow

/tool mac-server

set allowed-interface-list=LAN

/tool mac-server mac-winbox

set allowed-interface-list=LAN

L2TP -IPSec Mikrotik. Нет доступа к Интернету. Почему?

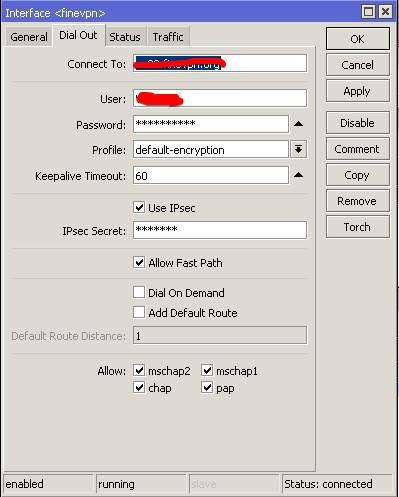

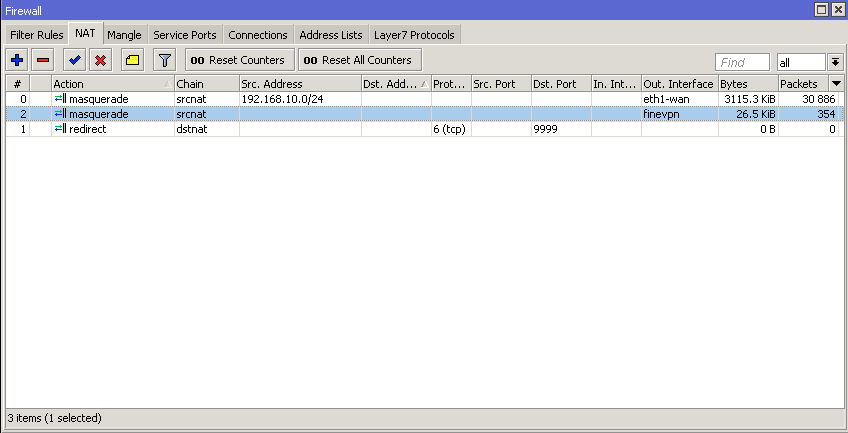

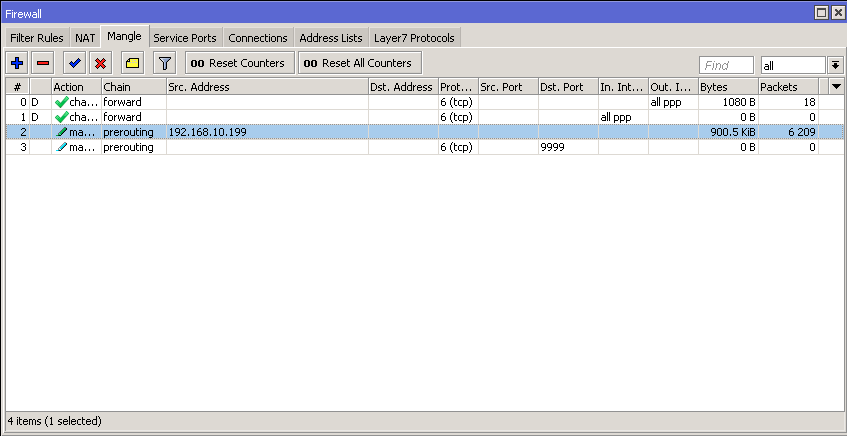

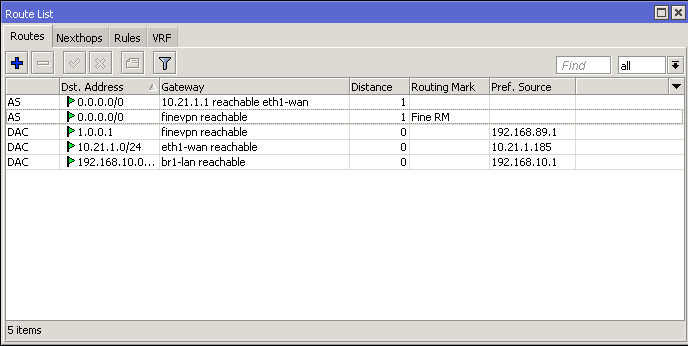

Настроил сеть. Без VPN интернет есть. Необходимо настроить L2TP Client и как видно в статусе соединение с сервером идет. Пробовал в Add Default Route ставить чекбокс Enable (0,1) — пропадает доступ в интернет совсем.

VPN в данном случае делаю к локальному адресу 196.168.10.199. Пробовал и на весь пул DHCP.

Наведите на мысль где нестыковка?

а если снять галку «default route», то интернет есть?

вообще же установка галки «default route» означает, что весь трафик в интернет микротик станет пытаться слать через vpn-соединение, и если vpn-сервер, к которому вы сделали подключение, не настроен на пересылку трафика от вас в интернет, то соединения с интернетом и не будет. вместо default route вам надо добавить в таблицу маршрутизации маршрут, который направлял бы трафик для определённой подсети (той, которая за vpn-сервером) на ip vpn-шлюза (vpn-сервера).