- Объединение двух офисов по VPN на Mikrotik.

- 20 thoughts on “ Объединение двух офисов по VPN на Mikrotik. ”

- VPN:L2TP site-to-site (объединение офисов)

- Схема сети

- Полезные материалы по MikroTik

- Чек-лист

- Telegram-канал

- Настройка

- Настройка первого маршрутизатора

- Через графический интерфейс

- Через консоль

- Настройка второго маршрутизатора

- Через графический интерфейс

- Через консоль

- Настройка маршрутизации

- На первом маршрутизаторе

- На втором маршрутизаторе

- Проверка

- Через графический интерфейс

- Через консоль

- Типичные проблемы

- Полезные материалы по MikroTik

- Видеоурок по настройке

Объединение двух офисов по VPN на Mikrotik.

Задача стоит «подключить два удаленных офиса между собой по VPN».

В обоих офисах стоят маршрутизаторы Mikrotik.

Адресация офисов.

Адресация Офиса 1 (MSK), который будет у нас VPN-сервером:

WAN 88.53.44.1

LAN 192.168.10.0/24

VPN 192.168.60.1

Адресация Офиса 2(SPB), который будет VPN-клиентом:

WAN 88.53.55.2

LAN 192.168.20.0/24

VPN 192.168.60.2

Настройка VPN-server.

1. Первый маршрутизатор в офисе MSK.

Включаем VPN-Server.

/interface l2tp-server server set authentication=mschap2 enabled=yes

2. Создаем пользователя, который к нам будет подключаться.

/ppp secret add local-address=192.168.60.1 name=User password=11225555 profile=default-encryption remote-address=192.168.60.2 service=l2tp

3. Добавляем интерфейс сервера.

/interface l2tp-server add name=l2tp-in2 user=User

Настройка VPN-клиента.

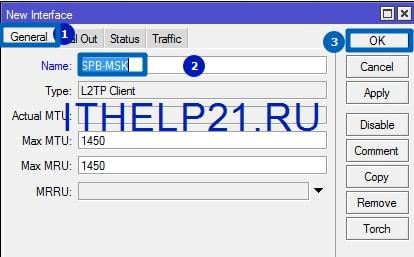

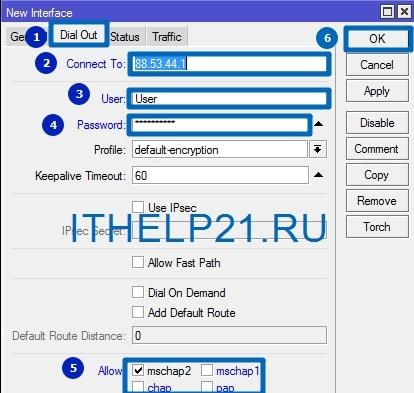

Второй маршрутизатор в офисе SPB, создаем клиентское подключение к головному офисе в Москве. Пользователь с именем User, пароль 1225555

/interface l2tp-client add allow=mschap2 connect-to-88.53.44.1 disabled=no name="SBP-MSK" password=1225555 user=User

Маршрутизация офисов.

Теперь, после создания подключений на маршрутизаторах, нам нужно прописать статически маршруты в локальные сети через VPN на Mikrotik в обоих офисах.

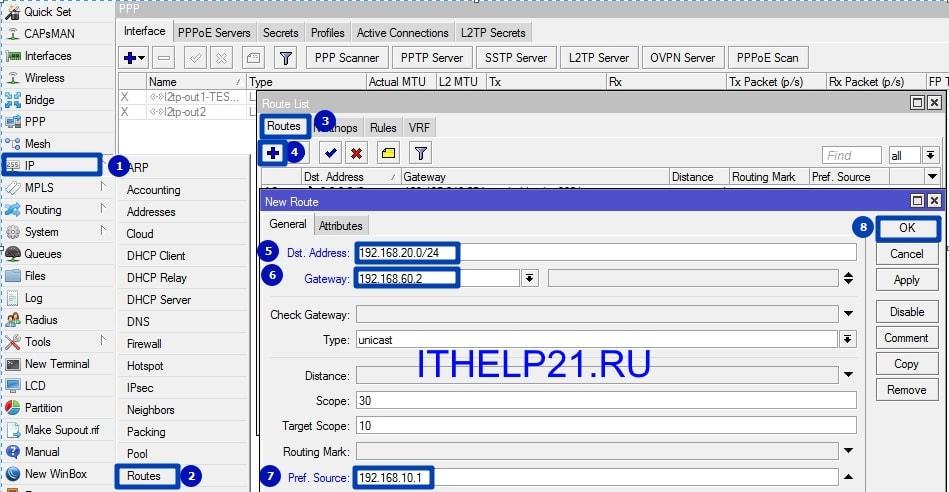

Начнем с первого офиса в MSK:

dst-address — указываем локальную сеть офиса в SPB, к которой будем подключаться.

gateway — шлюз через который будем подключаться к сети, ip VPN клиента.

pref. source — указываем свою локальную сеть, с которой будем выходить.

/ip route add comment="route MSK-SPB VPN" dst-address=192.168.20.0/24 gateway=192.168.60.2 pref-src=192.168.10.1

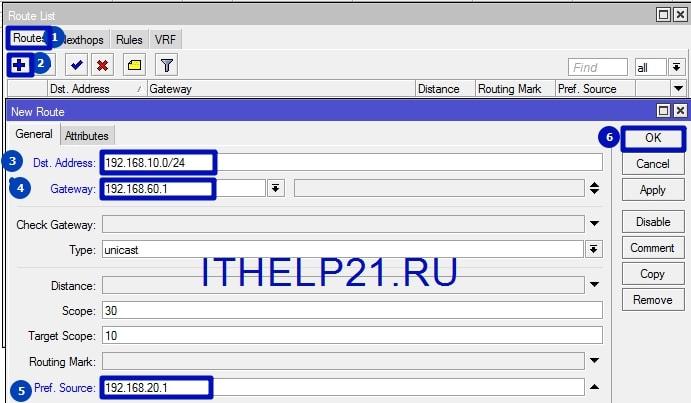

Второй офис в SPB:

/ip route add comment="route SPB-MSK VPN" dst-address=192.168.10.0/24 gateway=192.168.60.1 pref-src=192.168.20.1

Заключение

Таким образом мы объединили два офиса между собой позволив пользователям чувствовать себя в одной сети и использовать внутренние общие ресурсы.

Если вы не видите общие ресурсы компьютеры офисов между собой или не проходит ping — отключите на обоих машинах firewall и проверьте открытость UDP порта 1701.

20 thoughts on “ Объединение двух офисов по VPN на Mikrotik. ”

за такую инструкцию надо не поддерживать сайт, а закрыть. а где шифрование? как офисы между собой соединять без шифрования трафика?

Шеф, по умолчанию включается MPPE128 stateless encoding, поскольку в свойствах пользователя указывается профайл default-encryption. Ваш Кэп.

Маршрутизацию офисов неверно настроили значит, именно там настраивается доступность подсетей между офисами.

Ошибка в Preffered source для обоих маршрутов. Необходимо подставлять собственный адрес в VPN-паре, т.е. для офиса MSK это 192.168.60.1, а для офиса SPB это 192.168.60.2 соответственно. Тогда все работает, проверено на собственном опыте.

Здравствуйте, спасибо за инструкцию, всё получилось!

Только столкнулся с проблемой, пытаюсь подключится к веб-морде камеры, подключенной в условном офисе спб, но страница не грузится, в браузере висит вечная загрузка страницы. Пинг идёт нормально.

Добрый день! Спасибо за статью! Все работает по вашему примеру. Пробовал еще объединять два офиса в одной сети, но почему то этот номер не проходит, ну т.е. 192.168.10.0 в одном офисе и точно такая же сеть во-втором. Понятно, что пул адресов разный, чтобы не было повторений. Однако маршруты находятся в состоянии unreachable и сети не объединяются. Не могли бы вы прокомментировать этот момент?

Благодарю Вас за очень доходчивую и полезную статью, для чайников, коим я являюсь.

Задача поставленная в заголовке решена с Вашей помощью.

Будет это работать, если на стороне сервера ip адрес статический, а со стороны клиента «серый» (интернет через 4g модем) ? Хочу с работы получить доступ к web интерфейсу домашнего видеорегистратора.

в этом смысл любого впн. конечно со стороны клиента можно иметь любой адрес, лишь бы провайдер не блочил впн (а сотовые операторы некоторые этим грешат). но тогда можно сменить впн на другой тип.

«Ошибка в Preffered source » — мозги не пудри. из-за тебя пришлось лезть в мануалы микротик.wiki проверять. ящер. Автору спасибо, все кратко и понятно, кучу гавна у себя вычистил. Проблема пингов реально оказалась в фаерволах! для чайников, в виндах правила пингов и самбы в фаерволе включены только для сети «локальная сеть», куда сеть впн не попадает по адресации. Нужно или ручками создать правило или найти виндовое и ткнуть галочку входящие/исходящие «для всех сетей», вместо Локальная. и сразу и пинги и шара заработали. Есть еще опция в бридже ARP=enable, где то слышал что для лучшего взаимодействия локалок лучше поставить =arp-proxy

Здравствуйте!

Подскажите, будет ли эта схема работать, если один (или оба) из микротов стоит за фаерволом?

Что нужно будет поменять, чтобы заработало?

VPN:L2TP site-to-site (объединение офисов)

В статье разбирается настройка L2TP-туннеля на оборудовании MikroTik с целью объединения двух сетей (site-to-site VPN). После создания VPN-канала между сетями будет настроена маршрутизация и выполнена проверка работоспособности. Также будут разобраны типичные проблемы, которые могут возникнуть в процессе настройки и проверки.

Схема сети

В головном офисе установлен маршрутизатор GW1. Он же будет настроен в качестве VPN-сервера. В филиале установлен маршрутизатор GW2, который будет настроен как VPN-клиент.

Головной офис

IP-адрес внешней сети головного офиса: 10.1.100.0/24

IP-адрес внешнего интерфейса маршрутизатора GW1: 10.1.100.1/24

IP-адрес внутренней сети головного офиса: 192.168.15.0/24

IP-адрес внутреннего интерфейса маршрутизатора GW1: 192.168.15.1/24

Филиал

IP-адрес внешней сети головного офиса: 10.1.200.0/24

IP-адрес внешнего интерфейса маршрутизатора GW2: 10.1.200.1/24

IP-адрес внутренней сети головного офиса: 192.168.25.0/24

IP-адрес внутреннего интерфейса маршрутизатора GW2: 192.168.25.1/24

VPN-канал

IP-адрес VPN-интерфейса маршрутизатора GW1: 172.16.30.1/32

IP-адрес VPN-интерфейса маршрутизатора GW2: 172.16.30.2/32

Полезные материалы по MikroTik

Чек-лист

Список обязательных действий при настройке маршрутизатора MikroTik. Бесплатно через подписку по форме ниже.

Telegram-канал

На Telegram-канале Mikrotik сэнсей можно получить доступ к закрытой информации от официального тренера MikroTik.

Настройка

Настройка первого маршрутизатора

Через графический интерфейс

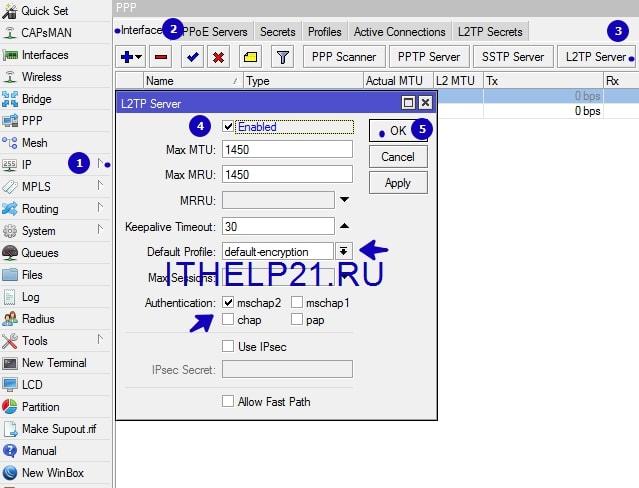

Включить L2TP-сервер. Не смотря на то, что L2TP не несет в себе нормального шифрования, лучше оставить только аутентификацию «mschap2» как наиболее надежную.

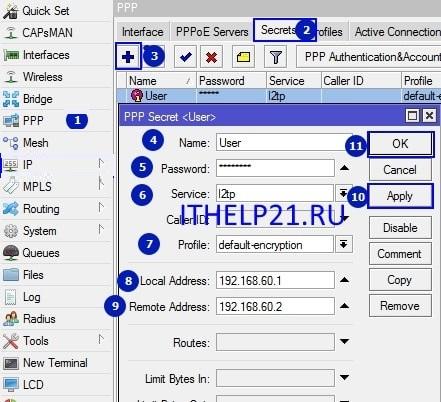

Создать новый аккаунт. Для дальнейшего удобства лучше задавать имена так, что бы сразу можно было определить к кому или чему они относятся. Т. е. имена типа user1, user2, user3 и т. д. не желательны в виду того, что в случае увеличения их количества будет тяжело сопоставить реальных пользователей аккаунтов и сами аккаунты.

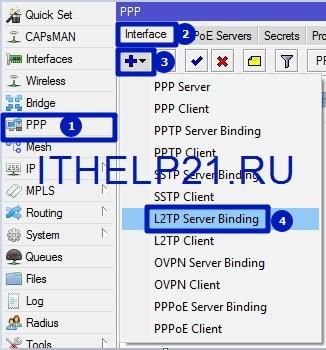

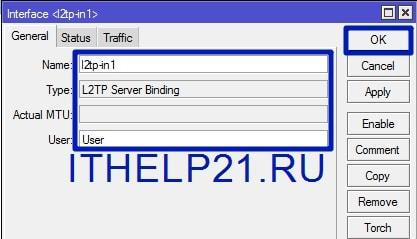

Создать статическую запись L2TP сервера. Это действие не обязательно, т. к. если запись не создать вручную, то при каждом подключении она будет создаваться динамически. Но при этом наличие этой записи облегчает дальнейшую настройку и диагностику.

Через консоль

/interface l2tp-server server

set authentication=mschap2 enabled=yes

/ppp secret

add local-address=172.16.30.1 name=user1 password=user1-password profile=default-encryption remote-address=172.16.30.2 service=l2tp

/interface l2tp-server

add name=»L2TP Server for filial1″ user=user1

Настройка второго маршрутизатора

Через графический интерфейс

Создать интерфейс для подключения к первому маршрутизатору. Здесь так же оставляем только аутентификацию «mschap2«.

Через консоль

/interface l2tp-client

add allow=mschap2 connect-to=10.1.100.1 disabled=no name=»L2TP HQ connection» password=user1-password user=user1

Настройка маршрутизации

Если на предыдущих шагах все было сделано верно, то VPN-соединение между двумя офисами было установлено, но для того, что бы обе сети могли обмениваться информацией друг с другом они должны знать друг о друге, т. е. между ними должна быть настроена маршрутизация. Для этого надо выполнить следующие шаги:

На первом маршрутизаторе

Через графический интерфейс

Выполнить следующие настройки:

Dst. Address: 192.168.25.0/24 (адрес сети к которой указываем маршрут)

Gateway: 172.16.30.2 (интерфейс через который можно «добраться» до сети)

Pref. Source: 192.168.15.1 (интерфейс с которого будут идти запросы к сети)

Комментарий указать по нажатию кнопки «Comment» (не обязательно)

/ip route

add comment=»route to filial1 through VPN» dst-address=192.168.25.0/24 gateway=172.16.30.2 pref-src=192.168.15.1

На втором маршрутизаторе

Через графический интерфейс

Выполнить следующие настройки:

Dst. Address: 192.168.15.0/24 (адрес сети к которой указываем маршрут)

Gateway: 172.16.30.1 (интерфейс через который можно «добраться» до сети)

Pref. Source: 192.168.25.1 (интерфейс с которого будут идти запросы к сети)

Комментарий указать по нажатию кнопки «Comment» (не обязательно)

Через консоль

/ip route

add comment=»route to HQ through VPN» dst-address=192.168.15.0/24 gateway=172.16.30.1 pref-src=192.168.25.1

HQ — это аббревиатура от headquarter, что в переводе означает головной офис.

Параметр Pref. Source (pref-src) не является обязательным. Он становится нужен, если количество филиалов будет более одного. Без этого параметра не будут проходить ping'и с маршрутизатора одного филиала до хостов и внутреннего интерфейса маршрутизатора другого филиала. Не будут проходить ping'и именно с маршрутизаторов, т. е. между хостами двух филиалов связь будет.

Проверка

Проверка состоит из двух частей:

- Надо убедиться, что между двумя маршрутизаторами MikroTik установлено VPN-соединение. Это описано ниже.

- Если VPN-соединение установлено успешно, то далее надо проверить есть ли связь между хостами в двух сетях. Для этого достаточно запустить ping с любого компьютера в сети на любой компьютер другой сети.

Через графический интерфейс

Если подключение установлено, то статус подключения должен отображаться с буквой «R«. Что значит running, т. е. запущено.

Через консоль

Выполнить команду

/interface l2tp-server print — на сервере

/interface l2tp-client print — на клиенте

Если соединение установлено успешно, то статус подключения, так же, как и через графический интерфейс, должен отображаться с буквой «R«.

Типичные проблемы

- Если VPN-соединение между двумя маршрутизаторами MikroTik не устанавливается, то надо проверить:

- Не мешает ли файервол. Для уверенности лучше временно отключить все правила файерволов на обоих маршрутизаторах. Стандартные настройки файерволов можно посмотреть здесь.

- Совпадают ли имя пользователя и пароль на обоих маршрутизаторах.

- На VPN-клиенте указан правильный адрес VPN-сервера к которому должно происходить подключение.

- Если не проходит ping между двумя компьютерами в разных сетях, то надо проверить:

- Правильно сделаны настройки маршрутизации на обоих маршрутизаторах не зависимо от того из какой сети в какую будет идти пинг.

- На брэндмауэре компьютера, который будет пинговаться, сделаны необходимые разрешения для протокола ICMP. Для уверенности можно отключить встроенный брэндмауэр и выгрузить антивирус.

Полезные материалы по MikroTik

Чек-лист по настройке MikroTik Проверьте свою конфигурацию по 28-ми пунктам. Подходит для RouterOS v6 и v7. Дата публикации: 2023.

На Telegram-канале Mikrotik сэнсей можно получить доступ к закрытой информации от официального тренера MikroTik. В апреле и мае 2023 будут разбираться темы Wi-Fi и QoS. Подписывайтесь