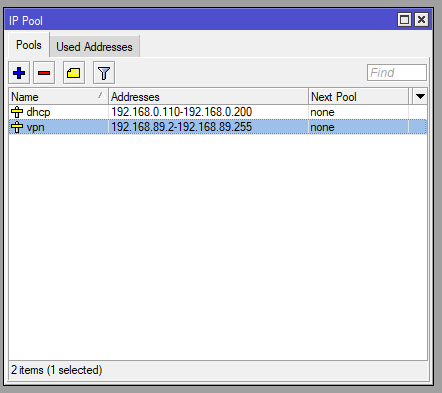

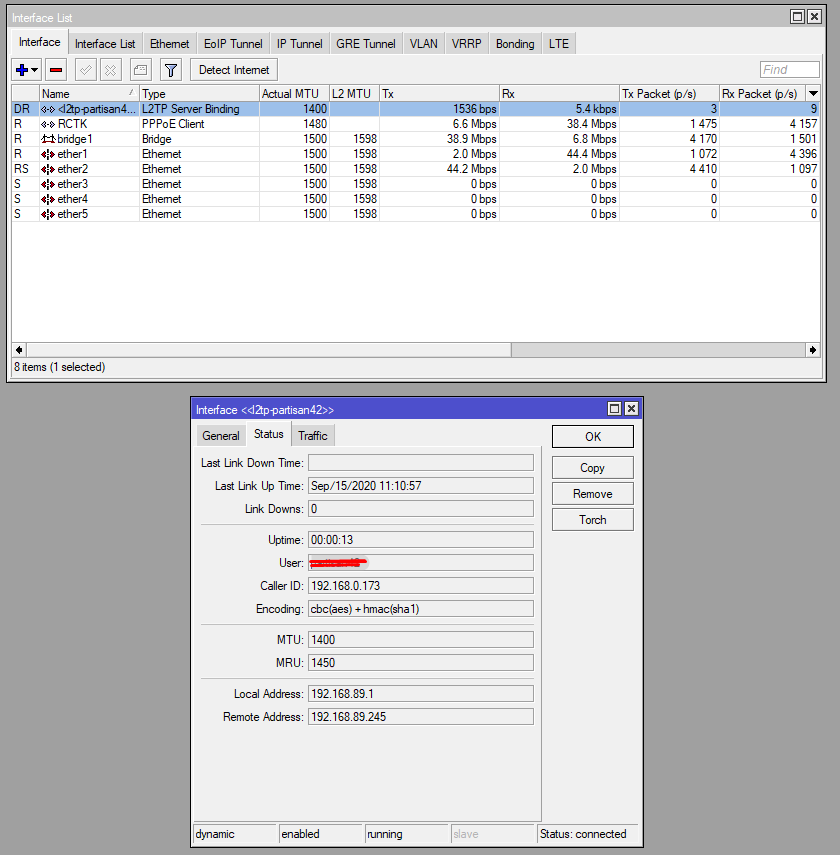

Почему нет интернета после подключения vpn?

Доброго дня. Я с Микротиками столкнулся совсем недавно, потому прошу помощи у вас.

Суть вопроса. Имею роутер от компании Mikrotik.

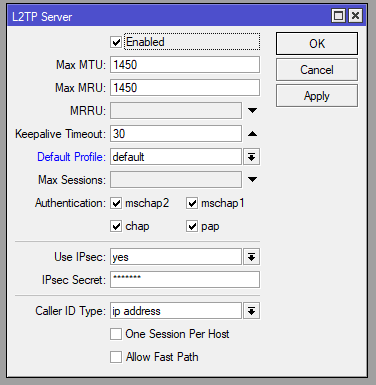

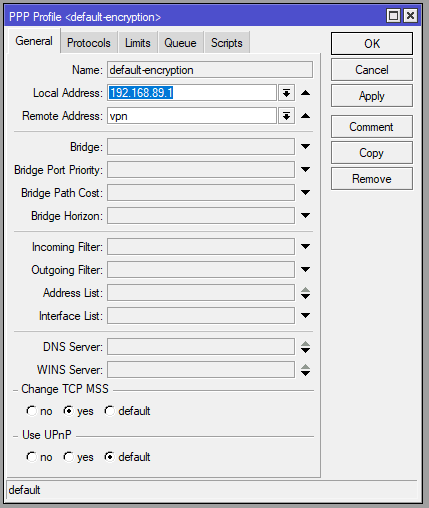

На его базе поднят l2tp сервер с использованием ipsec.

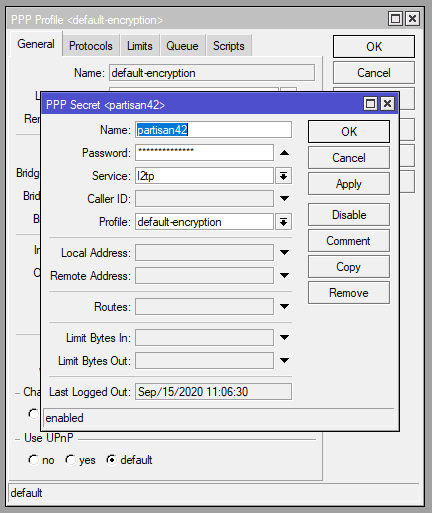

Создаю секрет, после чего подключаюсь к созданому мной VPN серверу.

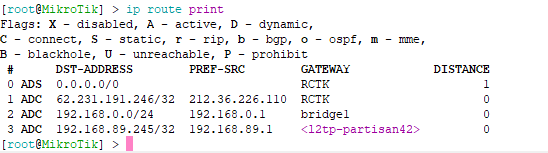

Итог, локальную сеть вижу прекрасно, а вот интернет на машине с которой я подключаюсь, пропадает.

Вернее пинги до 8.8.8.8 идут прекрасно, а вот до доменов, уже нет.

Подскажите пожалуйста, что я делаю не так?

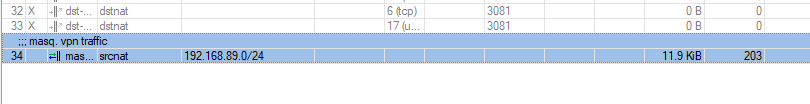

Ниже прилагаю скриншоты своих настроек.

Заранее, большое спасибо.

PS C:\Users\partisan42> route print =========================================================================== Список интерфейсов 9. d8 d0 90 33 e3 41 . Killer E2400 Gigabit Ethernet Controller 13. 0a 00 27 00 00 0d . VirtualBox Host-Only Ethernet Adapter 49. Company_name 5. 38 00 25 fc 7a 66 . Microsoft Wi-Fi Direct Virtual Adapter 17. 3a 00 25 fc 7a 65 . Microsoft Wi-Fi Direct Virtual Adapter #2 2. 38 00 25 fc 7a 65 . Intel(R) Wireless-AC 9560 160MHz 15. 38 00 25 fc 7a 69 . Bluetooth Device (Personal Area Network) 1. Software Loopback Interface 1 =========================================================================== IPv4 таблица маршрута =========================================================================== Активные маршруты: Сетевой адрес Маска сети Адрес шлюза Интерфейс Метрика 0.0.0.0 0.0.0.0 192.168.0.1 192.168.0.173 4250 0.0.0.0 0.0.0.0 On-link 192.168.89.245 26 127.0.0.0 255.0.0.0 On-link 127.0.0.1 4556 127.0.0.1 255.255.255.255 On-link 127.0.0.1 4556 127.255.255.255 255.255.255.255 On-link 127.0.0.1 4556 192.168.0.0 255.255.255.0 On-link 192.168.0.173 4506 192.168.0.173 255.255.255.255 On-link 192.168.0.173 4506 192.168.0.255 255.255.255.255 On-link 192.168.0.173 4506 192.168.56.0 255.255.255.0 On-link 192.168.56.1 4506 192.168.56.1 255.255.255.255 On-link 192.168.56.1 4506 192.168.56.255 255.255.255.255 On-link 192.168.56.1 4506 192.168.89.245 255.255.255.255 On-link 192.168.89.245 281 212.36.226.110 255.255.255.255 192.168.0.1 192.168.0.173 4251 224.0.0.0 240.0.0.0 On-link 127.0.0.1 4556 224.0.0.0 240.0.0.0 On-link 192.168.56.1 4506 224.0.0.0 240.0.0.0 On-link 192.168.0.173 4506 224.0.0.0 240.0.0.0 On-link 192.168.89.245 26 255.255.255.255 255.255.255.255 On-link 127.0.0.1 4556 255.255.255.255 255.255.255.255 On-link 192.168.56.1 4506 255.255.255.255 255.255.255.255 On-link 192.168.0.173 4506 255.255.255.255 255.255.255.255 On-link 192.168.89.245 281 =========================================================================== Постоянные маршруты: Отсутствует IPv6 таблица маршрута =========================================================================== Активные маршруты: Метрика Сетевой адрес Шлюз 1 331 ::1/128 On-link 13 281 fe80::/64 On-link 9 281 fe80::/64 On-link 13 281 fe80::2c88:44ae:3563:c7a1/128 On-link 9 281 fe80::a0d6:1d5e:5132:6ec6/128 On-link 1 331 ff00::/8 On-link 13 281 ff00::/8 On-link 9 281 ff00::/8 On-link =========================================================================== Постоянные маршруты: Отсутствует PS C:\Users\partisan42>

В идеале, хотелось бы что бы клиент ходил в интернет через свой шлюз, а в подсеть 192.168.0.0/24 через VPN.

MikroTik.by

For every complex problem, there is a solution that is simple, neat, and wrong.

L2TP инет на клиенте

L2TP инет на клиенте

Сообщение joker » 27 июл 2020, 11:48

Здравствуйте!

Настроили VPN IPSec/L2TP сервер на Mikrotik. Клиент подключается успешно, компьютеры в сети видит, но интернета нету.

/ip firewall address-list

add address=192.168.1.0/24 list=anti-nat

add address=10.1.0.0/16 list=anti-nat

add address=193.176.181.193 list=»vpn ipsec list»

add address=178.124.177.215 list=»vpn ipsec list»

/ip firewall filter

add action=accept chain=input src-address-list=»vpn ipsec list»

add action=accept chain=input comment=L2TP dst-port=500,1701,4500 in-interface=ether1 protocol=udp

add action=accept chain=input protocol=ipsec-esp

add action=accept chain=input comment=»Established connection Allowed» connection-state=established,related

add action=accept chain=forward connection-state=established,related

add action=accept chain=forward dst-address=192.168.4.0/24 src-address=192.168.1.20

add action=accept chain=forward dst-address=192.168.30.0/24 src-address=192.168.1.23

add action=accept chain=forward comment=»allow L2TP for subnet4.0 only» dst-address=192.168.15.0/24 src-address=192.168.4.0/24

add action=drop chain=forward dst-address=192.168.30.0/24 src-address=192.168.4.0/24

add action=drop chain=input comment=»Close 53 port DNS» dst-port=53 in-interface-list=WAN protocol=udp

add action=drop chain=input connection-state=invalid in-interface-list=WAN

add action=drop chain=input disabled=yes in-interface-list=WAN

/ip firewall nat

add action=masquerade chain=srcnat ipsec-policy=out,none out-interface-list=WAN

add action=accept chain=srcnat dst-address-list=!anti-nat out-interface-list=WAN

Chupaka Сообщения: 3689 Зарегистрирован: 29 фев 2016, 15:26 Откуда: Минск Контактная информация:

Re: L2TP инет на клиенте

Сообщение Chupaka » 27 июл 2020, 14:46

Приветствую. А что значит «интернета нету» более техническим языком? Покажите трассировку с клиента на ya.ru и на 8.8.8.8, например.

Re: L2TP инет на клиенте

Сообщение joker » 27 июл 2020, 16:04

Chupaka Сообщения: 3689 Зарегистрирован: 29 фев 2016, 15:26 Откуда: Минск Контактная информация:

Re: L2TP инет на клиенте

Сообщение Chupaka » 27 июл 2020, 16:25

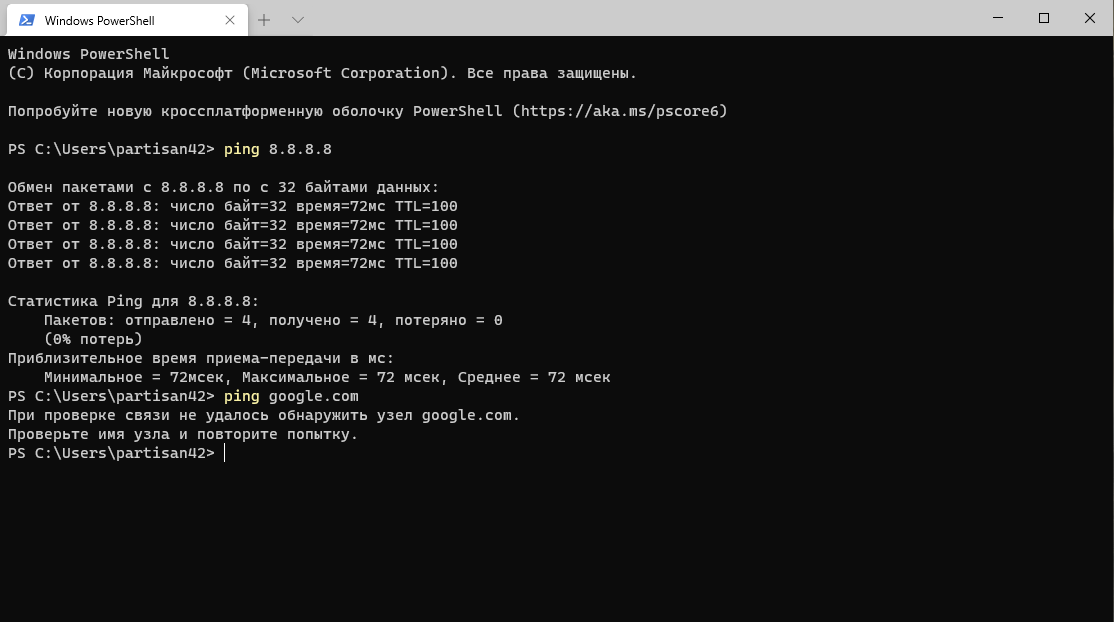

Значит, Интернет доступен, проблема с DNS. Смотрите, какой адрес получает клиент в качестве DNS-сервера и почему он не может к нему достучаться.

Re: L2TP инет на клиенте

Сообщение joker » 27 июл 2020, 17:01

Chupaka писал(а): ↑ 27 июл 2020, 16:25 Значит, Интернет доступен, проблема с DNS. Смотрите, какой адрес получает клиент в качестве DNS-сервера и почему он не может к нему достучаться.

Chupaka Сообщения: 3689 Зарегистрирован: 29 фев 2016, 15:26 Откуда: Минск Контактная информация:

Re: L2TP инет на клиенте

Сообщение Chupaka » 27 июл 2020, 17:40

А есть возможность проверить, что с DNS-сервера трассировка на адрес VPN-клиента нормально идёт, как минимум до L2TP-сервера?

Re: L2TP инет на клиенте

Сообщение joker » 28 июл 2020, 15:18

Спасибо за подсказку Разобрался. Наш dns-сервер находится за другим маршрутизатором Mikrotik.

Настроил туннель между подсетью микротика в котором dns-сервер и подсетью микротика который выступает в качестве L2TP-сервера.

Впн l2tp+ipsec клиент подключается, но нет интернета

Суть такова, есть пк — клиент vpn, все работало ок, пока не поставил микротик. Сервер впн — линукс впска.

Впн подключается, но нет доступа к интернету из браузера, а скайпик, тимвьювер работает. Причем на втором компе с той же локальной сети все тоже самое.

Подключал к впн телефон на андройде — все работает прекрасно. В микротике на всякий случай открыл порты (скрин).

Что могло пойти не так? до этого стоял зюксель, было все ок.

Wi fi подключается, интернета нет

Доброго времени суток. Столкнулся с проблемой при раздаче интернета со стационарного компьютера.

L2TP+IPSec. Рвет Соединение

Здравствуйте. Необходимо настроить VPN клиент — L2TP IpSec. Был выбран один из множества на рынке.

Дополнительные маршруты для L2TP+IPSec

Добрый день! Создан туннель L2TP+IPSec на RB2011UiAS-2HnD с сетевым пространством 10.10.0.0/24.

CCR1009-7G-1C-1S+ или RB1100AHx2 для l2tp/ipsec

Прошу помощи с выбором модели роутера для l2tp/ipsec туннеля. Задача тривиальна: планируется.

Сообщение от Kahci

# jul/25/2018 15:48:37 by RouterOS 6.42.6

# software/> #

# model = RouterBOARD 941-2nD

# serial number = 8ACF08BDF3DA

/interface bridge

add admin-mac=CC:2D:E0:353:3E arp=proxy-arp auto-mac=no comment=defconf name=\

bridge

/interface wireless

set [ find default-name=wlan1 ] arp=proxy-arp band=2ghz-b/g/n channel-width=\

20/40mhz-Ce disabled=no distance=indoors frequency=auto mode=ap-bridge \

ssid=MikroTik wireless-protocol=802.11

/interface ethernet

set [ find default-name=ether1 ] mac-address=CC:2D:E0:353:3D

set [ find default-name=ether2 ] mac-address=CC:2D:E0:353:3E name=\

ether2-master

set [ find default-name=ether3 ] mac-address=CC:2D:E0:353:3F

set [ find default-name=ether4 ] mac-address=CC:2D:E0:353:40

/interface pppoe-client

add add-default-route=yes default-route-distance=0 disabled=no interface=ether1 \

name=pppoe-out1 password=ki73y8bk use-peer-dns=yes user=v1493603

/interface list

add exclude=dynamic name=discover

add name=mactel

add name=mac-winbox

add name=WAN

/interface wireless security-profiles

set [ find default=yes ] authentication-types=wpa-psk,wpa2-psk mode=\

dynamic-keys supplicant-identity=MikroTik wpa-pre-shared-key=Anon8814 \

wpa2-pre-shared-key=Anon8814

/ip pool

add name=dhcp ranges=192.168.0.3-192.168.0.254

/ip dhcp-server

add address-pool=dhcp disabled=no interface=bridge name=defconf

/ppp profile

set *FFFFFFFE use-compression=yes

/interface bridge port

add bridge=bridge comment=defconf interface=ether2-master

add bridge=bridge comment=defconf interface=wlan1

add bridge=bridge interface=ether3

add bridge=bridge interface=ether4

/ip neighbor discovery-settings

set discover-interface-list=discover

/interface list member

add interface=ether2-master list=discover

add interface=ether3 list=discover

add interface=ether4 list=discover

add interface=wlan1 list=discover

add interface=bridge list=discover

add interface=pppoe-out1 list=discover

add interface=bridge list=mactel

add interface=bridge list=mac-winbox

add interface=pppoe-out1 list=WAN

/ip address

add address=192.168.0.2/24 comment=defconf interface=ether2-master network=\

192.168.0.0

/ip dhcp-client

add comment=defconf dhcp-options=hostname,clientid interface=ether1

/ip dhcp-server network

add address=192.168.0.0/24 comment=defconf gateway=192.168.0.2 netmask=24

/ip dns

set allow-remote-requests=yes servers=8.8.8.8

/ip dns static

add address=192.168.88.1 name=router

/ip firewall filter

add action=accept chain=input in-interface-list=all port=1701,500,4500 \

protocol=udp

add action=accept chain=input in-interface=ether1 protocol=ipsec-esp

add action=fasttrack-connection chain=forward comment=»defconf: fasttrack» \

connection-state=established,related

add action=accept chain=forward comment=»defconf: accept established,related» \

connection-state=established,related

add action=drop chain=forward comment=»defconf: drop invalid» connection-state=\

invalid

add action=drop chain=forward comment=\

«defconf: drop all from WAN not DSTNATed» connection-nat-state=!dstnat \

connection-state=new in-interface=ether1

add action=accept chain=input protocol=icmp

add action=accept chain=input connection-state=established

add action=accept chain=input connection-state=related

add action=drop chain=input in-interface=pppoe-out1

/ip firewall nat

add action=masquerade chain=srcnat out-interface=all-ppp

add action=masquerade chain=srcnat comment=»defconf: masquerade» out-interface=\

pppoe-out1 out-interface-list=WAN

/system clock

set time-zone-name=Europe/Moscow

/system routerboard settings

set silent-boot=no

/tool mac-server

set allowed-interface-list=mactel

/tool mac-server mac-winbox

set allowed-interface-list=mac-winbox

[admin@MikroTik] >

[admin@MikroTik] >

ipconfig -all tracert 8.8.8.8