Как узнать пароль от WiFi или простой Wardriving

Я заметил что многим пикабушникам интересна тема взлома подбора забытого пароля для соседской своей сети Wifi.

В этом посте будет показана как подобрать пароль к самому распространенyому на данный момент алгоритму шифрования WiFi сетей – WPA/WPA2

1)Нетбук, ноутбук с Wifi модулем или Wifi Adapter/

2) Лучшая система для проведения наших экспериментов это конечно же линукс, нет конечно из под винды тоже можно творить дела, но это похоже на ремонт двигателя через выхлопную трубу . Поэтому мы будем использовать специальный пакет програм для аудиторинга безопасности WiFi сетей под названием WiFi Slax. Особенностью таких пакетов является то что их можно запускать прямо с флешки. Для этого форматируем флешку под FAT32, копируем содержимое образа на флешку и запускаем файл Wifislax Boot Installer из папки boot вводи параметр s и жмем интер, все наша флешка стала загрузочной.

3) Программа Elcomsoft Wireless Security Auditor под виндовс

4) Словари для брута пароля

5) Собственно сама точка доступа к которой будем подбирать пароль

7) Голова -1шт (желательно но необязательно)

Торрент с необходимыми программами и ссылки на словари я оставлю в коментариях.

Грузимся с флешки выбираем Запуск с ядром SMP и wifislax c KDE с изменениями, ждем загрузки рабочего стола. Первым делом перед нашими экспериментами нужно сменить мак адрес нашего устройства (меры безопасности никогда не лишние) делается это так:

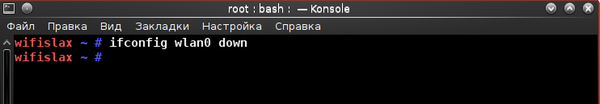

Открываем терминал пишем команду: ifconfig wlan0 down — отключаем wifi адаптер

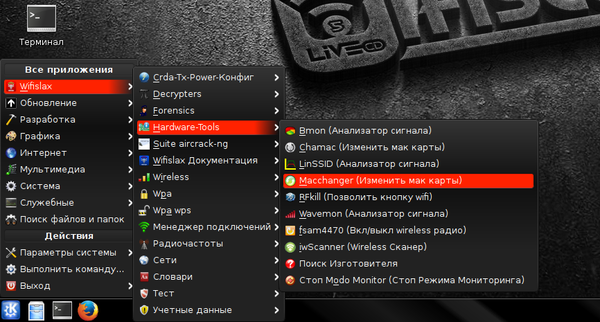

Запускаем программу Macchanger

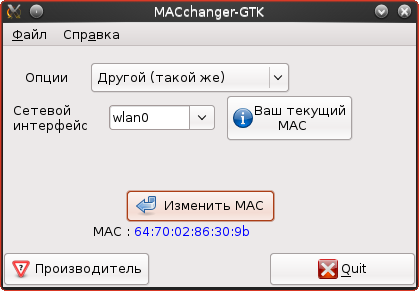

Выбираем интерфейс , нужные опции (лучше использовать другой такой же) и жмем изменить mac

Macchanger нам больше не нужен,закрываем его. В терминале вводим ifconfig wlan0 up — Включаем Wifi адаптер.

Теперь приступим непосредственно в взлому

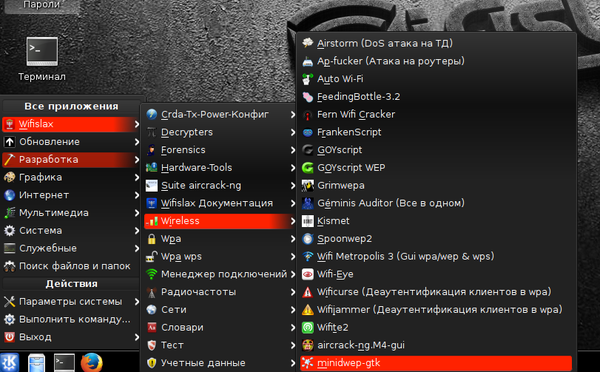

Запускаем программу minidwep-gtk

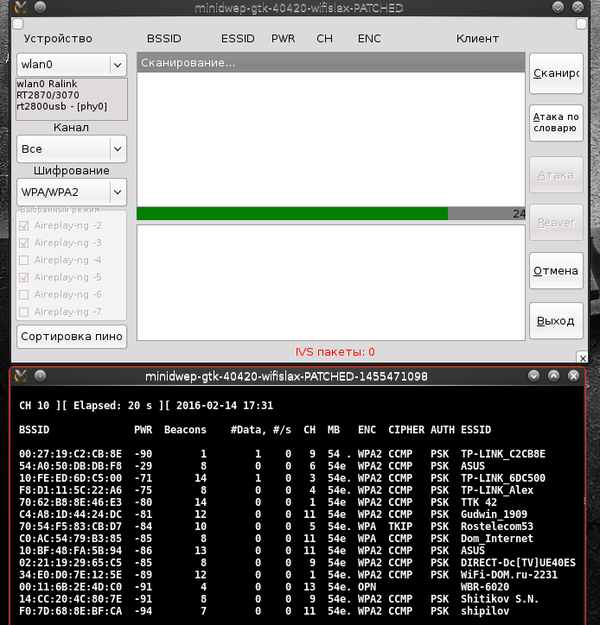

Жмем сканировать запускается процесс сканирования эфира

Если на компьютере установлено несколько wifi адаптеров то необходим выбрать нужный, этой же программой можно взломать и устаревший протокол WEP для этого в графе шифрования выбирается WEP. По окончанию сканирования смотрим что же у нас есть в округе:

И тут нужно сказать несколько слов: Мы видим что некоторые точки у нас c WPS а другие нет. WPS — это огромная дыра в системе шифрования, если кратко то это подключения к точке с помощью пин кода.PIN-код состоит из восьми цифр — следовательно, существует 10^8 (100 000 000) вариантов PIN-кода для подбора. Однако количество вариантов можно существенно сократить. Дело в том, что последняя цифра PIN-кода представляет собой некую контрольную сумму, которая высчитывается на основании семи первых цифр. Таким образом количество вариантов уже сокращается до 107 (10 000 000). Кроме того, уязвимость протокола позволяет разделить пин-код на две части, 4 и 3 цифры и проверять каждую на корректность отдельно. Следовательно, получается 104 (10 000) вариантов для первой половины и 103 (1000) для второй. В итоге это составляет всего лишь 11 000 вариантов для полного перебора, что в ~9100 раз меньше 10^8.

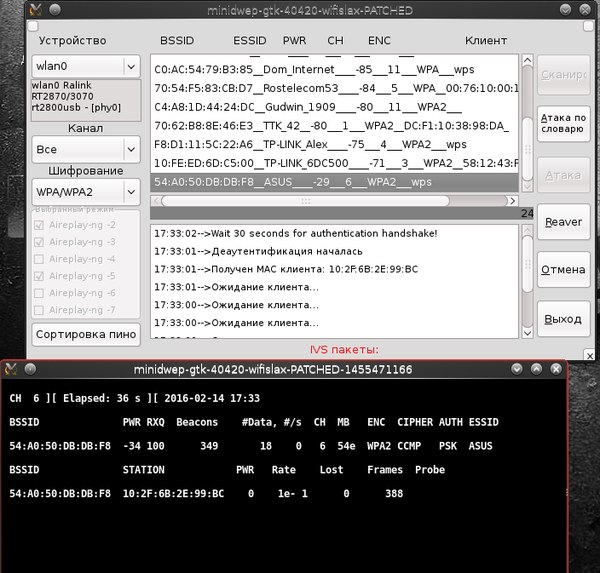

Если на точке включен WPS то это просто подарок для начинающего вардрайвера выбираем такую точку жмем Reaver потом ок и ждем пока программа проверит все пинкоды и выдаст пароль. Однако иногда не все так просто часто точки доступа имеют защиту от таких атак и после нескольких неудачных вариантов блокируют WPS. В нашем пакете программ есть инструменты способные обойти эти блокировки о них я постараюсь рассказать в следующем посте. Сейчас же мы постараемся получить доступ к сети без использования WPS. Это возможно только если у точки доступа есть клиент. При подключении клиент обменивается с точкой доступа зашифрованными паролями которые мы должны перехватить и расшифровать. Для этого выбираем жертву и жмем Атака.

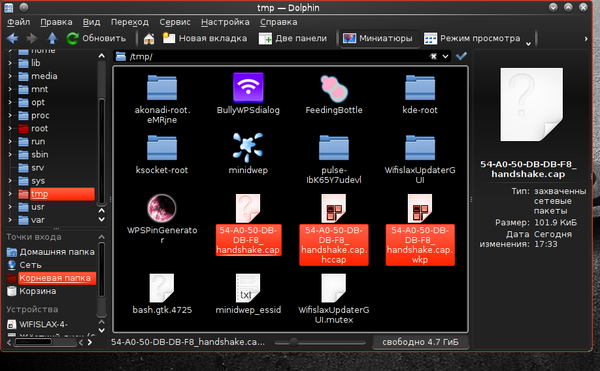

Что происходит: Наш вай фай адаптер создает помехи и выбрасывает клиента из сети. Клиент в свою очередь пытается соединиться с точкой и обменивается с ней информацией этот обмен называется handshake (рукопожатие) его то мы и перехватим. после того как программа захватит handshake она предложить сразу пробить его по словарю, но так как мы загрузились с флешки то на ней естесвенно нет словарей, поэтому жмем no потом будет предложение сохранить handshake на жесткий диск тоже отказываемся. Запускаем Домашнюю папку открываем папку tmp и видим наши хэндшейки 3 файла:

Копируем их на жесткий диск и перезагружаемся под Windows.

И так мы получили пароль от сети но он в зашифрован, будем теперь его подбирать.

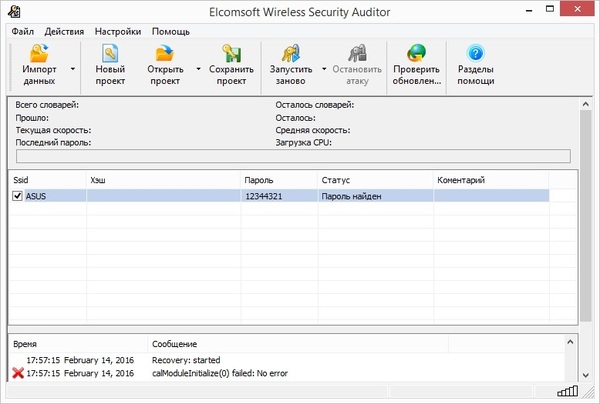

Устанавливаем программу Elcomsoft Wireless Security Auditor патчим ее меняем язык на русский Options — Language — Russian. Жмем импорт данных — Импортировать файл TCPDUMP

Жмем Ctrl+I — добавить, выбираем скачанные словари и жмем запустить атаку.

Простой пароль нашелся за 2 секунды, но пароль содержащий больше символов и состоящий из букв может подбираться значительное время, если вам лень его подбирать можете попросить ребят с форума Античат они прогонят ваши CAP файлы по своим базам за ништяки а может и бесплатно. Так же в сети есть бесплатные сервисы по подбору паролей, ссылки будут даны в коментариях.

Вот и все! Если эта тема покажется вам интересной в следующих постах я могу рассказать как обойти фильтрацию по мак адресам и узнать имя скрытой точки доступа. Ссылку на торрент с неообходимыми программами ищите к коментах.

Русские Блоги

Ubuntu 14.04 установить minidwep-gtk, aircrack-ng, reaver для создания среды захвата пакетов

- sudo apt-get install build-essential libssl-dev iw libpcap-dev sqlite3 libsqlite3-dev libpcap0.8-dev libssl0.9.8 libnl libnl-dev

2. Соответствующие компоненты: (Связанные пакеты можно скачать онлайн)

Затем измените файл common.mak

Начните установку напрямую:

Установите программу захвата пакетов напрямую:

3. Запустите программное обеспечение:

1. Наиболее частая проблема — полагаться на завершение установки, версия не соответствует проблеме и т. Д., Эта проблема решается сама собой.

2. Нет ответа во время работы:

Это основная проблема, с которой я столкнулся. Когда я использую sudo minidwep для выполнения программы, процесс выполнения заканчивается, и cmd немедленно переходит к следующей командной строке, чтобы дождаться состояния командной строки.

Я не видел этой проблемы, глядя на процесс, но другая проблема позади меня просто открыла мне возможность.

В связи с третьим вопросом (будет упомянуто позже) я знаю, что основной скрипт для выполнения minidwep-gtk находится в /usr/local/bin/minileafdwep/minidwep-gtk.sh, поэтому мы можем вручную выполнить этот скрипт в определенной директории и можем Отладка этого сценария оболочки. После запуска вышел интерфейс minidwep.

Просто мы не увидели нашу беспроводную сетевую карту wlan0 в столбце беспроводной сетевой карты, в результате чего информация о точке доступа Wi-Fi не сканировалась.

Давайте посмотрим на код minidwep-gtk.sh, немного проанализируем и проанализируем его, и найдем его с помощью отладки:

- [ «$dialog» = «Xdialog» ]&&Xdialog —title «$dg_1» —msgbox «$msg_57» 10 40

- [ «$dialog» = «kdialog» ]&&kdialog —title «$dg_1» —msgbox «$msg_57»

- [ «$dialog» = «zenity» ]&&zenity —title=»$dg_1″ —error —text=»$msg_57″

- if [ -n «`which NetworkManager`» ];then

- sudo /etc/init.d/NetworkManager stop&

- sudo /etc/init.d/networkmanager stop&

- /etc/rc.d/rc.networkmanager stop&

- fi

minidwep будет вызывать собственные системные компоненты Linux, такие как networkManager выше.

Во-первых: если нет связанной системной службы (выше приведен только пример, возможно, вам не хватает других системных компонентов), установите ее.

Второе: мы должны не только иметь эти сервисы, но и разрешить minidwep доступ к этим сервисам, поэтому добавьте разрешения.

Здесь я напрямую использую root для повторного запуска сценария minidwep-gtk.sh.

Несомненно, сетевая карта wlan0 может быть обнаружена, и информация о точке доступа Wi-Fi может быть отсканирована, и также может быть получен пакет рукопожатия, который будет проанализирован и обработан позже.

Эффект заключается в следующем:

3. Проблема заклинившей операции:

Я проверил процесс и увидел, что minidwep постоянно работает на 100% CPU, а терминал постоянно зависает на sudo minidwep-gtk.

Я до сих пор понимаю причину отладки: мой собственный компьютер является 64-битным, версия minidwep-gtk, которую я установил ранее, является 32-битной или 30 × × × версии, что приводит к необходимости библиотеки времени выполнения lib32, поэтому здесь я использую 64-битный пакет, Либо я установил серию 32-битных библиотек времени выполнения на основе lib32.

Анализ отладки исходного кода более направлен.

1. Insert CD to you CD Rom, restart your computer and boot the CD Rom (just like when you format computer to install windows, boot the CD).

You may need to change your boot order to CDROM first instead of Harddisk. It normally change change in bios setup during you start computer by press F2, F10, ESC depending your computer.

** If you don’t know how to do this, kindly consult your friend/computer technician with basic computer knowledge.

Or go to www.google.com and search for how to «boot from CD ROM drive».

2. After boot successful, you will be bring to below screen. Click the Minidwep-gtk to start the program.

A windows will prompt out, just click ok.

3. When below windows prompt out, just click ok.

4. Click the Minipwep-gtk to start the program. Then click scan to scan the available wireless.

5. Select the wireless with client, and click the launch to start cracking process.

Note: the router that you want to hack must be using (have data transfer), the higher data transfer, the faster the cracking process.

If you notice that IVS value is not running, or running very very slow after few minutes, it means that there is no data transfer on the router. You may look for other time (when the router is using) to test again.

6. Below showing the IVS is running and increasing. Normally IVS Reach value around 30000 to 50000, the password will be found.

7. Below shown successful case with password shown. Copy down the password and close the software. Then logout and shutdown the machine.

1. Just select WPA/WPA2 and click scan.

2. Select the wifi that have client and click the dictionary attack to browse to your dictionary password list.

3. Click lauch to attack. If password still not found after the run out the dictionary list, you have to prepare a bigger dictionary list.

*** This Beini Software is for your own wifi education purpose.

Cracking other people wifi is illegal and against law.

We advice you do not attempt to attack other ppl wireless other than your own.