Типы межсетевых экранов и уровни модели ISO OSI

2) по уровню фильтрации, соответствующему эталонной модели OSI ISO.

Говоря о внешних и внутренних сетевых экранах, необходимо отметить следующее. Внешние обычно имеют дело только с протоколом TCP/IP метасети Интернет. Для внутренних сетевых экранов может иметь место многопротокольность. Например, при использовании сетевой ОС Novell Netware, следует принимать во внимание протокол SPX/IPX.

Работа всех межсетевых экранов основана на использовании информации разных уровней модели OSI (табл.8.4).

Как правило, чем выше уровень модели OSI, на котором межсетевой экран фильтрует пакеты, тем выше обеспечиваемый им уровень защиты.

По уровню фильтрации межсетевые экраны разделяют на четыре типа:

1) межсетевые экраны с фильтрацией пакетов;

2) шлюзы сеансового уровня;

3) шлюзы прикладного уровня;

4) межсетевые экраны экспертного уровня.

| Уровень модели OSI | Протоколы Интернет | Тип межсетевого экрана |

| 1. Прикладной | Telnet, FTP, DNS, NFS, PING, SMTP, HTTP | · Шлюз прикладного уровня · Межсетевой экран экспертного уровня |

| 2. Представления данных | ||

| 3. Сеансовый | TCP, UDP | · Шлюз сеансового уровня |

| 4. Транспортный | TCP, UDP | |

| 5. Сетевой | IP, ICMP | · Межсетевой экран с фильтрацией пакетов |

| 6. Канальный | ||

| 7. Физический |

1. Межсетевые экраны с фильтрацией пакетов (packet-filtering firewall) представляют собой маршрутизаторы или работающие на сервере программы, сконфигурированные таким образом, чтобы фильтровать входящие и исходящие пакеты. Поэтому такие экраны называют иногда пакетными фильтрами. Фильтрация осуществляется путем анализа IP-адреса источника и приемника, а также портов входящих TCP- и UDP-пакетов и сравнением их со сконфигурированной таблицей правил. Данные системы просты в использовании, дешевы, оказывают минимальное влияние на производительность АС. Основным их недостатком является уязвимость для IP-спуфинга – замены адресов IP. Кроме того, они сложны при конфигурировании: для их установки требуется знание сетевых, транспортных и прикладных протоколов.

2. Шлюзы сеансового уровня (circuit-level gateway) контролируют допустимость сеанса связи. Они следят за подтверждением (квитированием) связи между авторизованным клиентом и внешним хостом (и наоборот), определяя, является ли запрашиваемый сеанс связи допустимым. При фильтрации пакетов шлюз сеансового уровня основывается на информации, содержащейся в заголовках пакетов сеансового уровня протокола TCP, т.е. функционирует на два уровня выше, чем межсетевой экран с фильтрацией пакетов. Кроме того, указанные системы обычно имеют функции трансляции сетевых адресов, которая скрывает внутренние IP-адреса, т.е. исключают

IP-спуфинг. Однако, так как системы контролируют пакеты только на сеансовом уровне, то и отсутствует контроль содержимого пакетов, генерируемых различными службами. Для исключения указанного недостатка применяются шлюзы прикладного уровня.

3. Шлюзы прикладного уровня (application-level gateway) проверяют содержимое каждого проходящего через шлюз пакета и могут фильтровать отдельные виды команд или информации в протоколах прикладного уровня, которые им поручено обслуживать. Это более совершенный и надежный тип брандмауэра, использующий программы-посредники (proxies) прикладного уровня или программы-агенты. Агенты формируются для конкретных служб Internet (HTTP, FTP, telnet и т.д.) с целью проверки сетевых пакетов на наличие достоверных данных. Однако шлюзы прикладного уровня снижают производительность системы из-за повторной обработки в программе-посреднике.

Это незаметно при работе в Internet из-за узости каналов связи, но существенно при работе во внутренней сети – intranet. К недостаткам можно добавить необходимость разработки новых программ-посредников (а значит, и дополнительные временные и экономические затраты) при внедрении новой службы Internet.

4. Межсетевые экраны экспертного уровня (stateful inspection firewall) сочетают в себе элементы всех трех описанных выше категорий. Как и межсетевые экраны с фильтрацией пакетов, они работают на сетевом уровне модели OSI, фильтруя входящие и исходящие пакеты на основе проверки IP-адресов и номеров портов. Межсетевые экраны экспертного уровня также выполняют функции шлюза сеансового уровня, определяя, относятся ли пакеты к соответствующему сеансу. И наконец, они берут на себя функции шлюза прикладного уровня, оценивая содержимое каждого пакета в соответствии с политикой безопасности, выработанной в конкретной организации.

Специфика указанных межсетевых экранов состоит в том, что для обеспечения защиты они перехватывают и анализируют каждый пакет на прикладном уровне модели OSI. Вместо применения связанных с приложениями программ-посредников, брандмауэры экспертного уровня используют специальные алгоритмы распознавания и обработки данных на уровне приложений. С помощью этих алгоритмов пакеты сравниваются с известными шаблонами данных, что должно обеспечить более эффективную фильтрацию пакетов.

Поскольку брандмауэры экспертного уровня допускают прямое соединение между авторизованным клиентом и внешним хостом, то они оказывают меньшее влияние на производительность, чем шлюзы прикладного уровня.

Понравилась статья? Добавь ее в закладку (CTRL+D) и не забудь поделиться с друзьями:

1.2 Соответствие категорий брандмауэров уровням модели osi

Возможности брандмауэров и степень их интеллектуальности зависят от того, на каком уровне эталонной модели OSI они функционируют. Чем выше уровень OSI, на основе которой построен брандмауэр, тем выше обеспечиваемый им уровень защиты.

Модель OSI (Open System Interconnection) включает семь уровней сетевой архитектуры. Первый, самый нижний уровень — физический. За ним следуют канальный, сетевой, транспортный, сеансовый уровни, уровень представления и прикладной уровень, или уровень приложений.

Для того чтобы обеспечивать фильтрацию трафика, брандмауэр должен работать как минимум на третьем уровне модели OSI, то есть на сетевом уровне. На этом уровне происходит маршрутизация пакетов на основе преобразования MAC-адресов в сетевые адреса. С точки зрения протокола TCP/IP этот уровень соответствует уровню IP (Internet Protocol). Получая информацию сетевого уровня, брандмауэры способны определить адрес источника и получателя пакета и проверить, допустима ли передача трафика между данными адресатами. Однако информации сетевого уровня недостаточно для анализа содержимого пакета. Брандмауэры, функционирующие на транспортном уровне модели OSI, получают больше информации о пакетах и являются более интеллектуальными схемами защиты сетей. Если брандмауэры работают на уровне приложений, им доступна полная информация о сетевых пакетах, поэтому такие брандмауэры обеспечивают наиболее надежную сетевую защиту.

Профессиональные брандмауэры захватывают каждый входящий пакет, прежде чем он будет передан адресату и принят его операционной системой. Благодаря этому очень сложно получить контроль над компьютером, защищенным таким брандмауэром.

Все брандмауэры можно условно разделить на четыре категории в соответствии с теми уровнями модели OSI, на которых они работают:

• пакетный фильтр (packet filter);

• шлюз сеансового уровня (circuit-level gateway);

• шлюз прикладного уровня (application-level gateway);

• Stateful Packet Inspection.

[Источник: Секреты маршрутизаторов для небольших сетей: Статья

2. Различные виды архитектур брандмауэров

Брандмауэры могут быть сконфигурированы в виде одной из нескольких архитектур, что обеспечивает различные уровни безопасности при различных затратах на установку и поддержание работоспособности. Организации должны проанализировать свой профиль риска и выбрать соответствующую архитектуру. Следующие разделы описывают типичные архитектуры брандмауэра и приводят примеры политик безопасности для них.

Хост, подключенный к двум сегментам сети

Это такой хост, который имеет более одного интерфейса с сетью, причем каждый интерфейс с сетью подключен физически к отдельному сегменту сети. Самым распространенным примером является хост, подключенный к двум сегментам.

Брандмауэр на основе хоста, подключенного к двум сегментам сети — это брандмауэр с двумя сетевыми платами, каждая из которых подключена к отдельной сети. Например, одна сетевая плата соединена с внешней или небезопасной сетью, а другая — с внутренней или безопасной сетью. В этой конфигурации ключевым принципом обеспечения безопасности является запрет прямой маршрутизации трафика из недоверенной сети в доверенную — брандмауэр всегда должен быть при этом промежуточным звеном.

Маршрутизация должна быть отключена на брандмауэре такого типа, чтобы IP-пакеты из одной сети не могли пройти в другую сеть.

Примечание переводчика. Такая конфигурация, наверное, является одной из самых дешевых и распространенных при коммутируемом подключении ЛВС организации к Интернету. Берется машина, на которую устанавливается FreeBSD, и на ней запрещается маршрутизация, кроме того соответствующим образом конфигурируется встроенный в ядро пакетный фильтр (ipfw).

При архитектуре типа экранированный хост используется хост (называемый хостом-бастионом), с которым может установить соединение любой внешний хост, но запрещен доступ ко всем другим внутренним, менее безопасным хостам. Для этого фильтрующий маршрутизатор конфигурируется так, что все соединения с внутренней сетью из внешних сетей направляются к хосту-бастиону.

Если шлюз с пакетной фильтрацией установлен, то хост-бастион должен быть сконфигурирован так, чтобы все соединения из внешних сетей проходили через него, чтобы предотвратить прямое соединение между сетью организации и Интернетом.

Архитектура экранированной сети по существу совпадает с архитектурой экранированного хоста, но добавляет еще одну линию защиты, с помощью создания сети, в которой находится хост-бастион, отделенной от внутренней сети.

Экранированная подсеть должна внедряться с помощью добавления сети-периметра для того, чтобы отделить внутреннюю сеть от внешней. Это гарантирует, что даже при успехе атаки на хост-бастион, атакующий не сможет пройти дальше сети-периметра из-за того, что между внутренней сетью и сетью-периметром находится еще один экранирующий маршрутизатор.

На практике, использование данной архитектуры брандмауэра, может быть представлено в следующем виде.

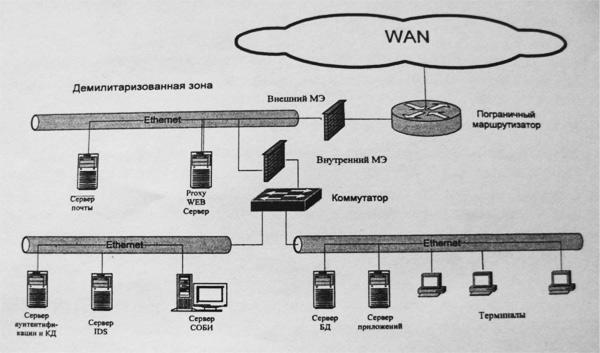

Рис.1. Представление на практике экранированной сети

В данном примере защищенная локальная вычислительная сеть (ЛВС) безопасности включает в себя:

1. зону подключения к глобальной сети − демилитаризованную зону; 2. зону управления безопасностью и ресурсами сети; 3. зону защищаемых данных, обрабатываемых в ЛВС.

Зона подключения к глобальной сети включает в себя пограничный маршрутизатор, внешний межсетевой экран (МЭ), почтовый сервер и сервер WEB. Пограничный маршрутизатор представляет собой первую линию защиты и обеспечивает защиту внешнего межсетевого экрана от трафика, направленного на IP-адреса межсетевого экрана. Внешний межсетевой экран обеспечивает защиту ЛВС от атак извне и разрешает ограниченный набор трафика в соответствии с принятой политикой безопасности. Для разделения зоны подключения к глобальной сети и зоны внутренних сетей используются внутренний межсетевой экран и коммутатор. Внутренний межсетевой экран служит для контроля информационных потоков между внутренними сетями и обеспечивает:

1. изоляцию зоны управления от остальной сети; 2. защиту внутренней сети путем запрета трафика из менее защищенной зоны внешних подключений.

Зона управления безопасностью и ресурсами сети включает в себя сервер аутентификации и контроля доступа, сервер IDS, сервер СОБИ. Зона защищаемых данных включает в себя сервер БД, сервер приложений и терминалы.

[Источник: Архитектуры брандмауэров: Статья