- Как активировать и настроить брандмауэр вашего маршрутизатора

- Для чего нужен брандмауэр на роутере?

- Компьютеры в локальной сети всегда позади NAT

- Параметры конфигурации межсетевого экрана на маршрутизаторах ASUS

- Параметры конфигурации брандмауэра на AVM FRITZ! Коробочные маршрутизаторы

- Нужно ли иметь брандмауэр на моем ПК?

Как активировать и настроить брандмауэр вашего маршрутизатора

В настоящее время все операционные системы имеют предустановленный брандмауэр, но во многих случаях он не активирован или неправильно настроен. Маршрутизаторы, которые являются мозгом всей сети, также имеют предварительно установленный и активированный брандмауэр, основанный в основном на iptables, поскольку подавляющее большинство прошивок основано на Linux. Сегодня в этой статье мы покажем вам, какие параметры конфигурации мы можем найти в брандмауэре для маршрутизаторов, используя ASUS маршрутизаторы, а также AVM FRITZ! Box от двух производителей, прошивка которых действительно завершена и дает нам большие возможности настройки.

Очень важный аспект, который мы должны принять во внимание, заключается в том, что, когда у нас активирован брандмауэр маршрутизатора, настоятельно рекомендуется также иметь брандмауэр на ПК, хотя это не является абсолютно необходимым, поскольку мы находимся в среде NAT, поэтому из Интернет Они могут получить доступ к нашему оборудованию, предварительно не открыв порт для нашего ПК, или напрямую открыть DMZ для нашего ПК. В последнем случае настоятельно рекомендуется установить и настроить межсетевой экран на вашем ПК, поскольку он будет полностью доступен из Интернета.

Для чего нужен брандмауэр на роутере?

Благодаря брандмауэрам мы сможем разрешить или заблокировать входящий и исходящий трафик через различные интерфейсы маршрутизатора, как в глобальной сети, так и в локальной сети. Тем не менее, подавляющее большинство пользователей хотят иметь брандмауэр в глобальной сети Интернет для управления трафиком извне к самому маршрутизатору.

Брандмауэр в маршрутизаторе, позволит нам заблокировать любую попытку доступа к определенному порту на маршрутизаторе, то есть, если у нас открыт TCP-порт 22 SSH, мы можем ограничить количество одновременных подключений, количество подключений в определенное время, и мы можем даже разрешить только определенный IP-адрес для доступа к SSH-серверу нашего маршрутизатора.

Очень важным аспектом межсетевых экранов маршрутизатора является то, что по умолчанию все соединения, которые начинаются за границей (в Интернете), отклоняются (DROP), если они не были специально разрешены ранее, поэтому политика «отрицать все» является наиболее рекомендуемые.

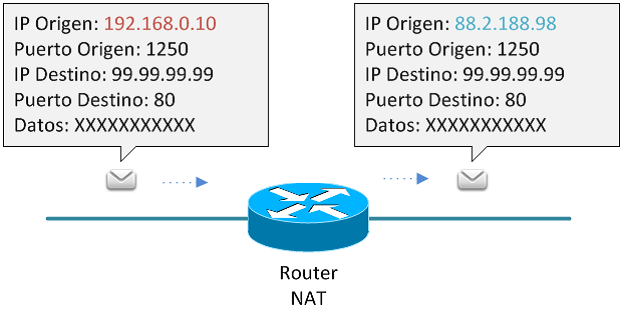

Компьютеры в локальной сети всегда позади NAT

В настоящее время в сетях IPv4 мы используем NAT / PAT, поэтому с одним и тем же общедоступным IP-адресом все компьютеры в локальной сети могут выходить в Интернет. Важной деталью является то, что все соединения, которые осуществляются с оборудования локальной сети в Интернет, разрешены, то есть на ПК открывается сокет, и он направляется к месту назначения, а в таблице NAT мы получим выполненный нами перевод. от частного IP к общему IP, чтобы при возврате пакета его можно было правильно перенаправить к месту назначения.

Если из Интернета мы пытаемся установить связь с компьютером локальной сети, мы не можем напрямую, если:

- Мы настроили переадресацию портов (открытых портов) на маршрутизаторе на этот ПК.

- Мы настроили DMZ для частного IP соответствующего ПК.

Поэтому любая связь из Интернета с локальной сетью по умолчанию блокируется. Кроме того, настоятельно рекомендуется всегда отключать протокол UPnP, чтобы устройства не могли сами открыть порт на NAT маршрутизатора и были более защищены. Существуют определенные устройства, которые постоянно открывают порт на маршрутизаторе, например, некоторые IP-камеры, и которые будут легко доступны через Интернет.

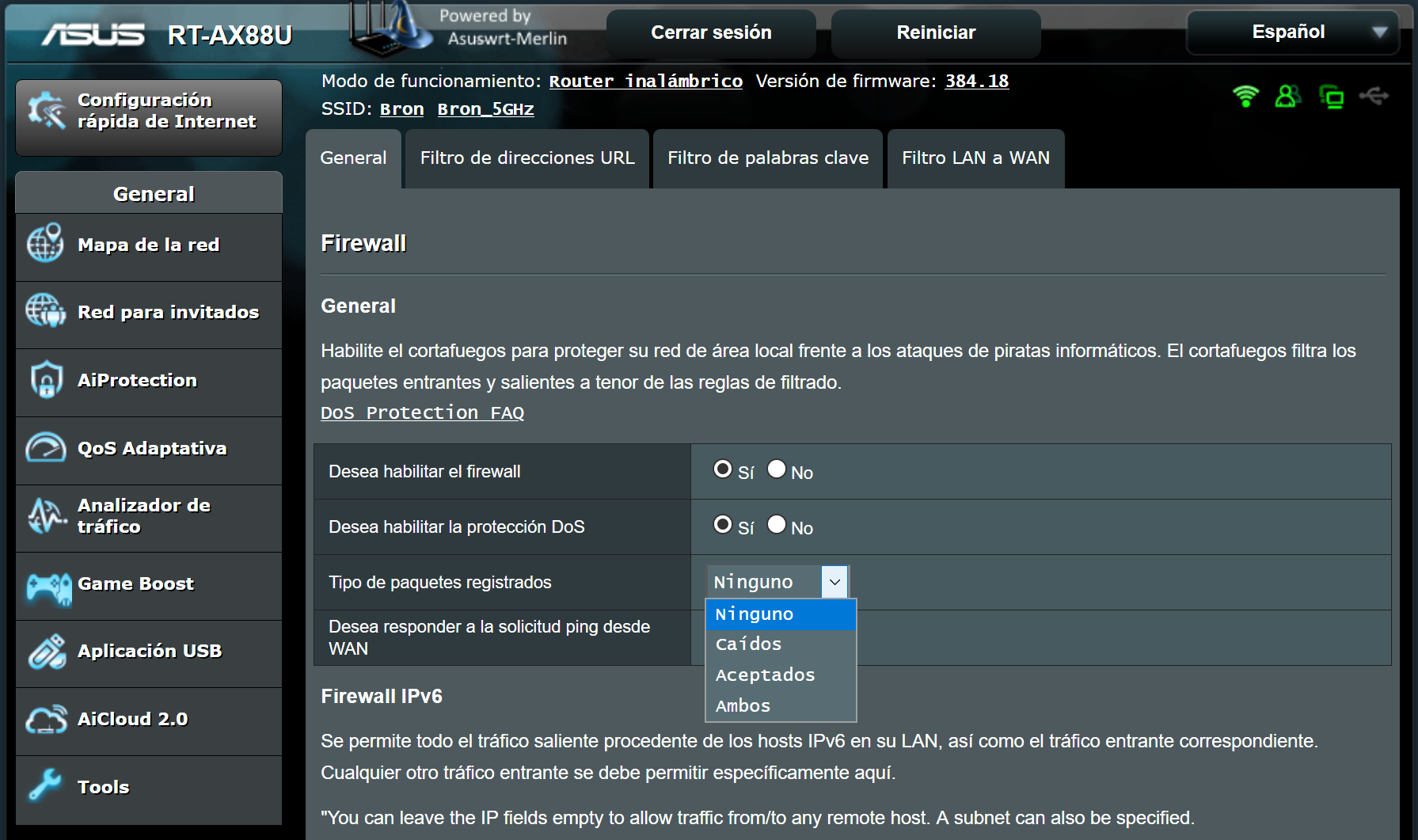

Параметры конфигурации межсетевого экрана на маршрутизаторах ASUS

Маршрутизаторы ASUS оснащены межсетевым экраном на базе iptables, поэтому мы можем использовать всю мощь этого межсетевого экрана через командную строку, через telnet или SSH. Тем не менее, у нас также есть определенные опции конфигурации, доступные на самом маршрутизаторе, так что пользователю с базовыми знаниями не нужно «прикасаться» к внутреннему брандмауэру.

В меню «Брандмауэр» мы можем активировать или деактивировать брандмауэр на основе iptables для сетей IPv4, а также сетей IPv6. Конфигурация по умолчанию состоит в том, что в обоих протоколах у нас активирован брандмауэр, как рекомендовано в целях безопасности. ASUS позволяет нам настроить систему защиты от атак DoS в сетях IPv4, заблокировав исходный IP-адрес, если вы сделаете несколько попыток подключения, чтобы смягчить этот тип атаки.

Еще одна интересная особенность — это возможность блокировки любого эхо-запроса (эхо-запроса ICMP), выполняемого через порт WAN в Интернете. Это позволит, если кто-то из Интернета выполняет эхо-запрос, он автоматически блокируется (DROP).

Брандмауэр для IPv6 находится в состоянии полной блокировки, в этом случае операция несколько отличается, поскольку это также повлияет на компьютеры в локальной сети. В сетях IPv6 у нас нет NAT, но у компьютеров есть адрес Global-Unicast IPv6, то есть общедоступный IP для каждого компьютера, но логически мы будем защищены межсетевым экраном маршрутизатора, где по умолчанию все входящие соединения (из Интернет на ПК с общедоступным IP-адресом) заблокирован, но он позволяет любой исходящей связи иметь возможность подключения без проблем.

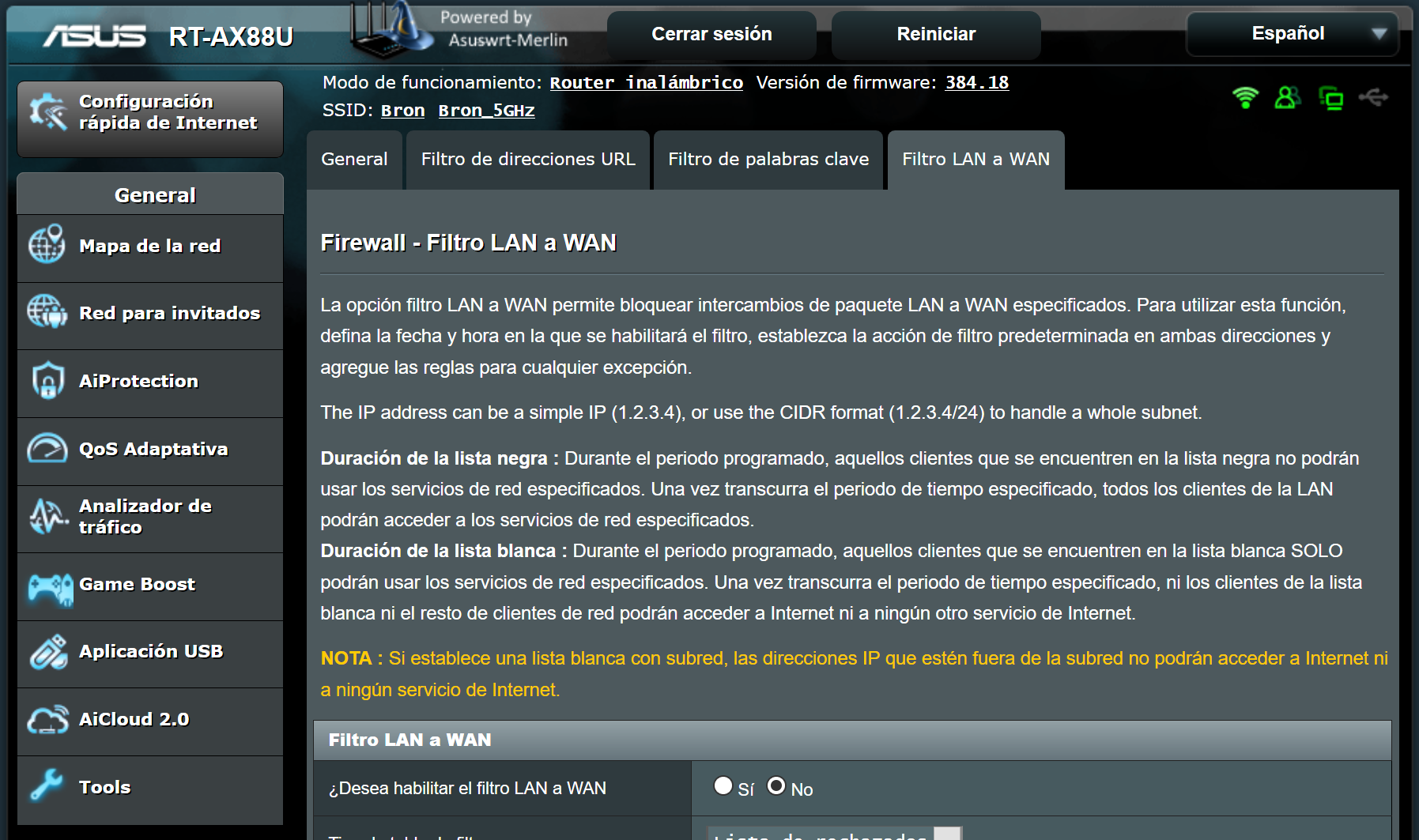

Очень интересная опция для роутеров ASUS — «LAN to WAN Filter». Ранее мы указывали, что брандмауэры позволяют вам контролировать как трафик из Интернета на маршрутизатор и в локальную сеть, и наоборот, из локальной сети в Интернет. В этом случае мы сможем настроить брандмауэр для блокировки выхода пакетов в WAN из локальной сети, нам просто нужно будет ввести IP-адрес отправителя, пункта назначения и портов, чтобы добавить это правило в брандмауэр и заблокировать исходящие пакеты.

Хотя мы не видели этого, фильтрация URL и ключевых слов также использует брандмауэр, но с предыдущей работой по разрешению имен и проверке трафика.

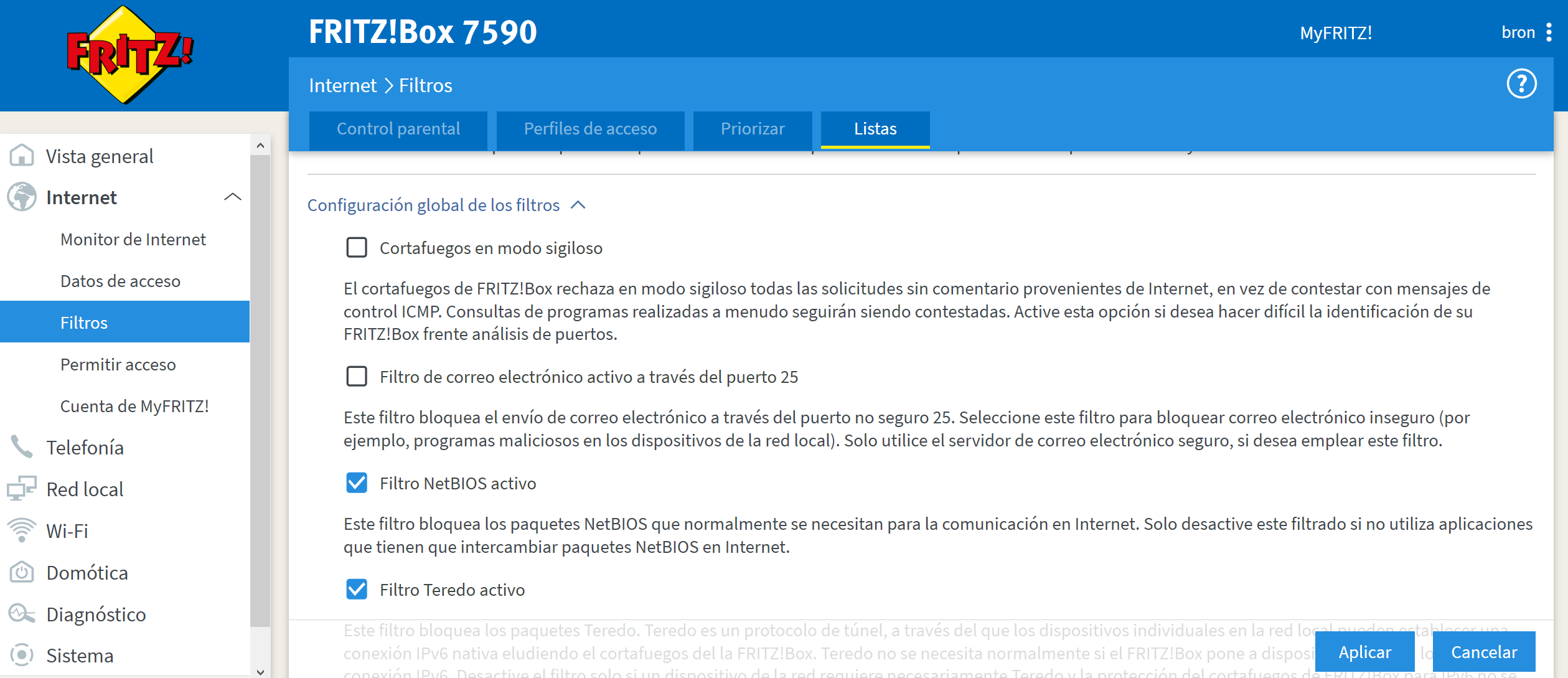

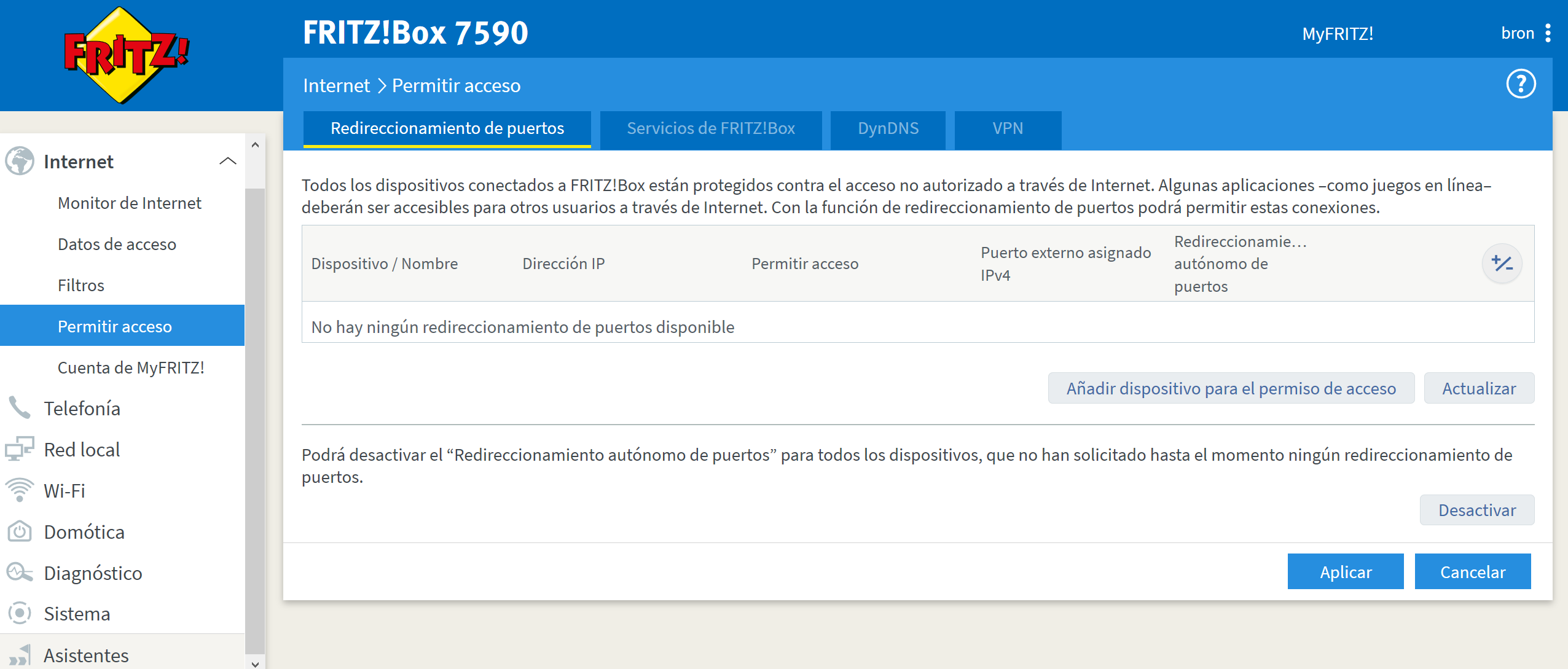

Параметры конфигурации брандмауэра на AVM FRITZ! Коробочные маршрутизаторы

В случае маршрутизаторов AVM у нас также есть достаточно настраиваемый межсетевой экран. Чтобы получить доступ к брандмауэру, нужно перейти в меню с тремя вертикальными точками и выбрать «Расширенный вид». В главном меню мы идем в « Интернет / Фильтры «В этом разделе у нас будет все, что связано с брандмауэром и QoS.

На вкладке «Списки» мы можем активировать брандмауэр в скрытом режиме, чтобы не отвечать эхо-ответом на любой эхо-запрос, отправленный на порт WAN. Другими интересными вариантами конфигурации являются блокировка порта 25, который является типичным для отправки электронных писем без какого-либо шифрования. AVM позволяет нам напрямую блокировать его, чтобы защитить себя. Мы также можем активировать фильтрацию NetBIOS и даже Teredo, то есть, если мы не используем эти сервисы, лучше всего заблокировать их для безопасности.

Хотя это не сам брандмауэр, нахождение в среде NAT может привести к тому, что у нас будут открытые порты, которые мы на самом деле не используем. Всегда настоятельно рекомендуется закрывать любой тип порта, который не используется, поскольку он может быть шлюзом для киберпреступников.

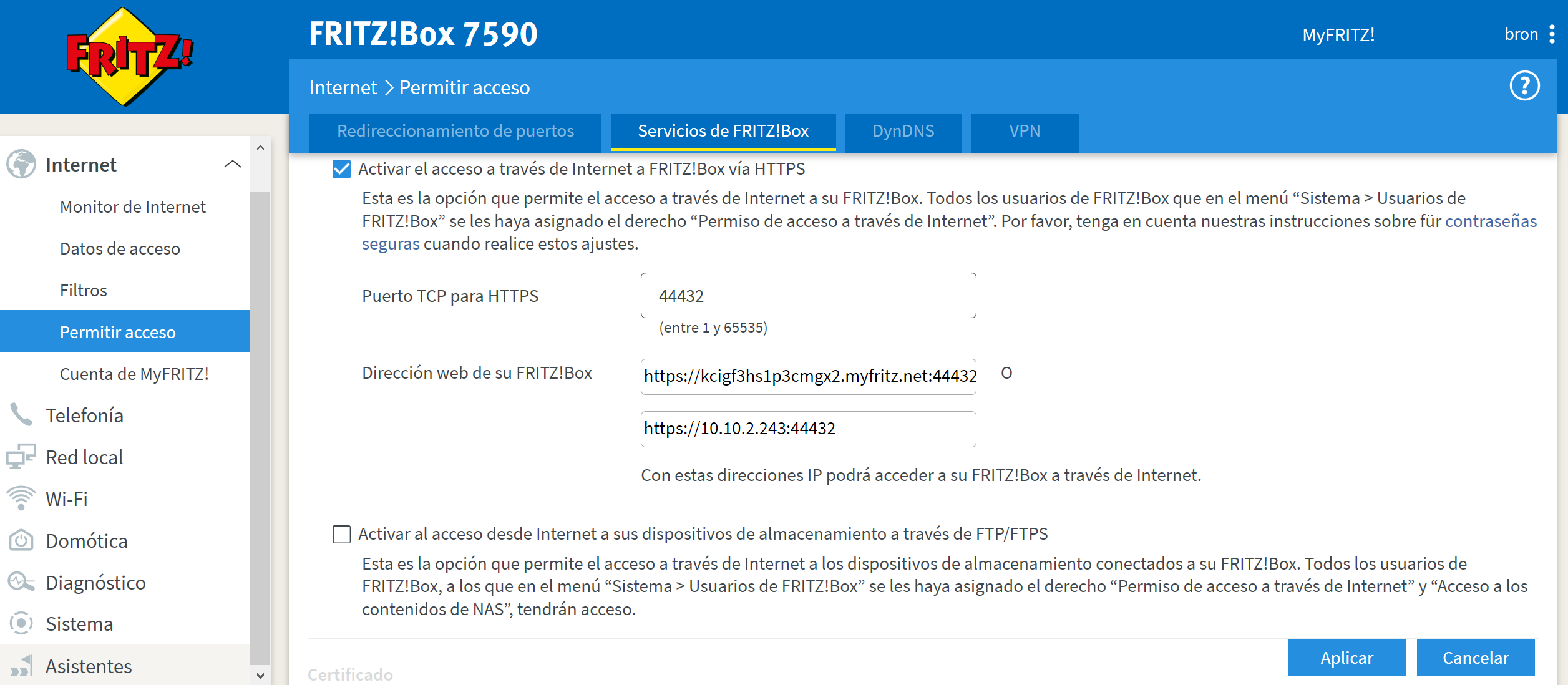

То же самое и с FRITZ! Box Services, если мы не хотим «определять местонахождение» маршрутизатора и получать к нему удаленный доступ через его общедоступный IP-адрес, лучшее, что мы можем сделать, это отключить этот доступ, помните, что мы также можем получить доступ через VPN а затем получить доступ к частному IP шлюза по умолчанию.

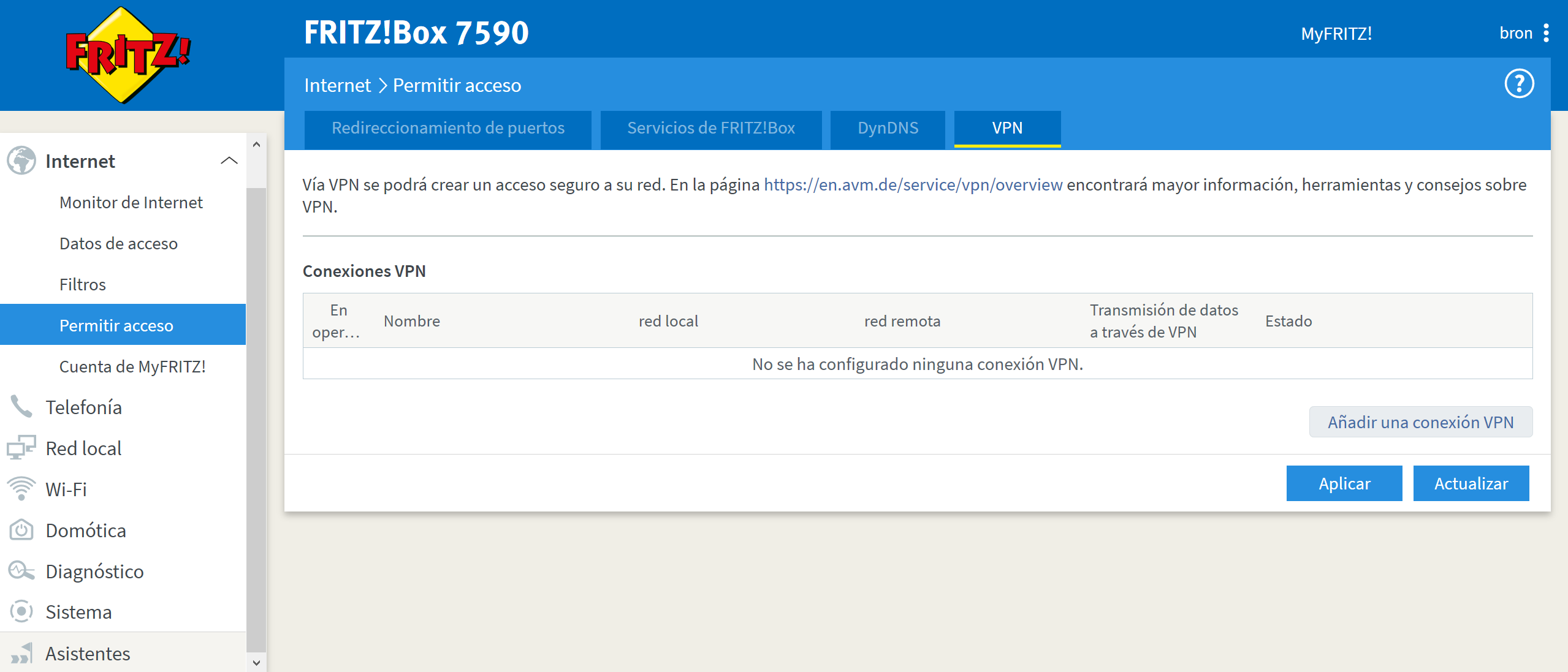

Как вы можете видеть, мы можем создать несколько VPN-подключений, как VPN с удаленным доступом, так и VPN типа Site-to-Site с этими маршрутизаторами AVM, все из которых всегда используют протокол IPsec, в настоящее время он не поддерживает ни OpenVPN, ни Wireguard.

Поэтому настоятельно рекомендуется, чтобы, если у нашего маршрутизатора были службы, доступные для Интернета, мы «выставляли» только те, которые мы собираемся использовать, а не все, потому что для безопасности всегда необходимо закрывать и блокировать все порты. Кроме тех, которые не у нас нет другого выбора, кроме как открыть.

Нужно ли иметь брандмауэр на моем ПК?

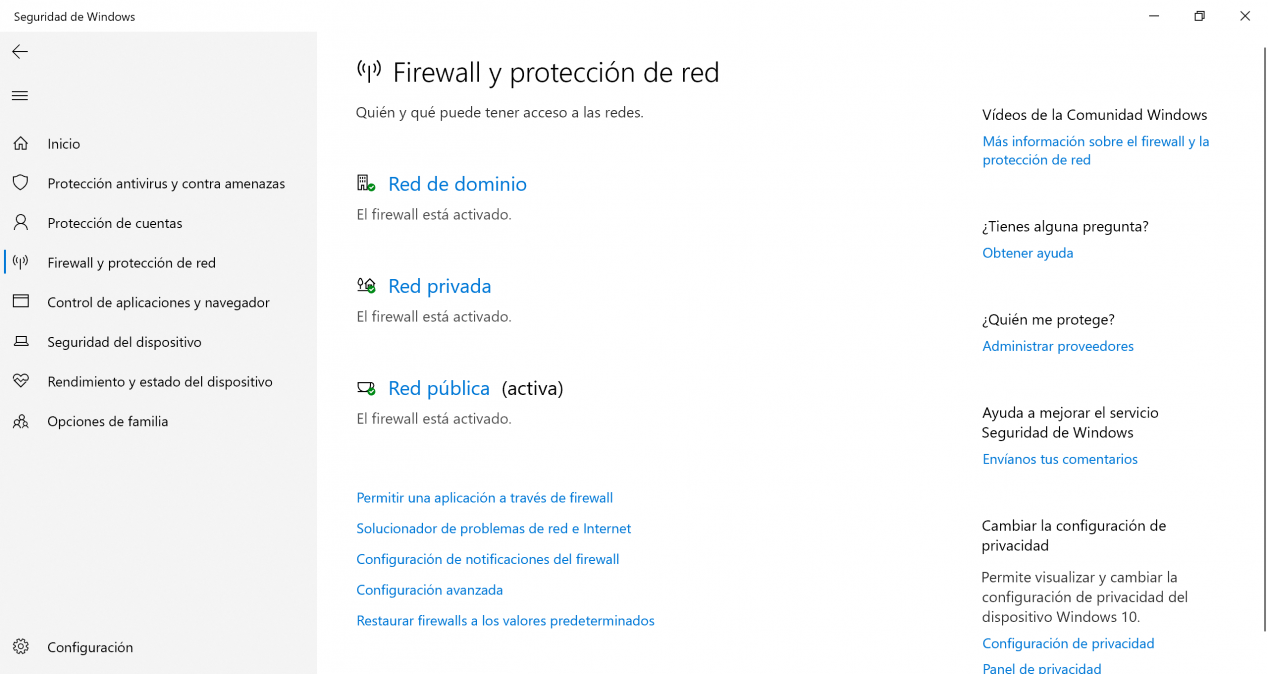

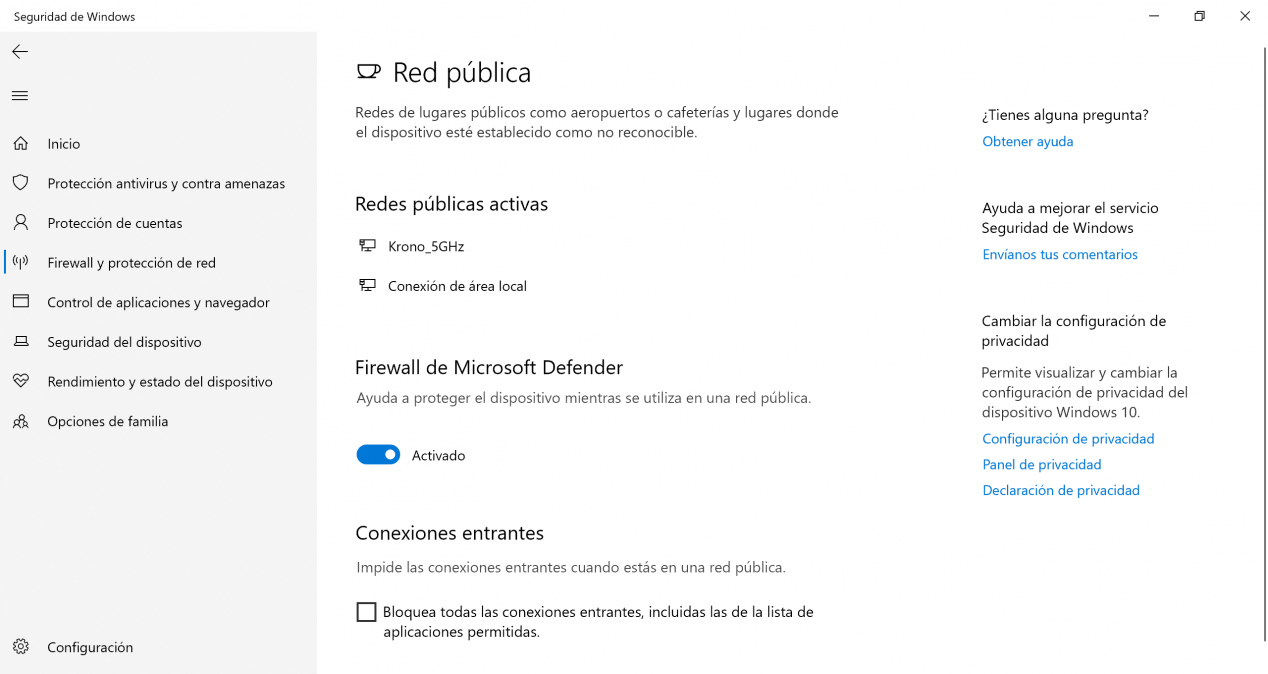

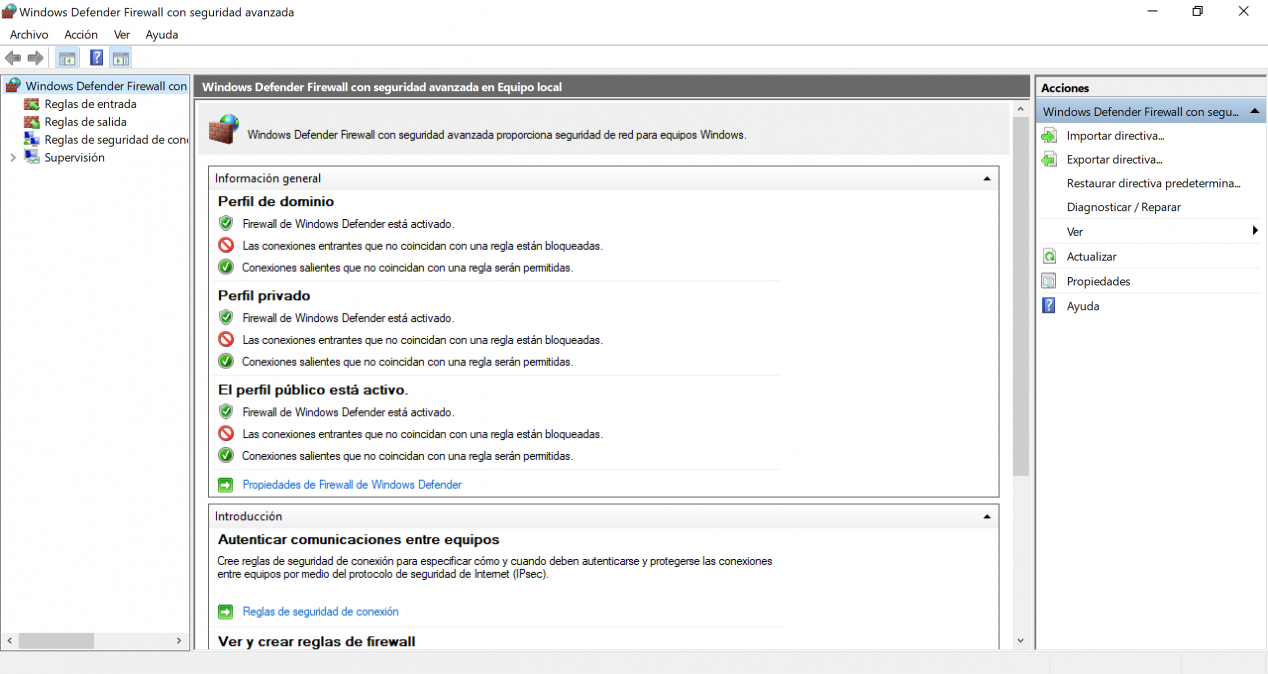

На всех компьютерах по умолчанию активирован брандмауэр с разными профилями, которые мы можем очень легко настроить. На случай, если Windows 10 у нас есть всего три профиля с разными разрешениями для разрешения / запрета трафика, в частности, у нас есть «Доменная сеть», «Частная сеть» и «Общедоступная сеть». Обычно мы всегда будем использовать последние два.

Конфигурация брандмауэра в «Частной сети» предназначена для приема входящих соединений, поскольку мы находимся в надежной среде, конфигурация брандмауэра в «Публичной сети» предназначена для отклонения входящих соединений, если мы ранее не осуществляли связь.

Нужно ли активировать брандмауэр на моем настольном компьютере? Мы должны помнить, что мы всегда (или почти всегда) работаем в среде NAT, поэтому по умолчанию на маршрутизаторе нет открытого порта. В случае открытия демилитаризованной зоны необходимо использовать межсетевой экран, а также в режиме «Общая сеть», чтобы заблокировать любое входящее соединение, которое мы ранее не устанавливали. В тех случаях, когда у нас нет открытого порта, брандмауэр Windows защищает нас только от подключений через локальную сеть, потому что они просто не могут связаться с нами из Интернета, потому что они не открыли ни один порт (хотя вы должны убедиться, что UPnP в роутер у тебя отключен).

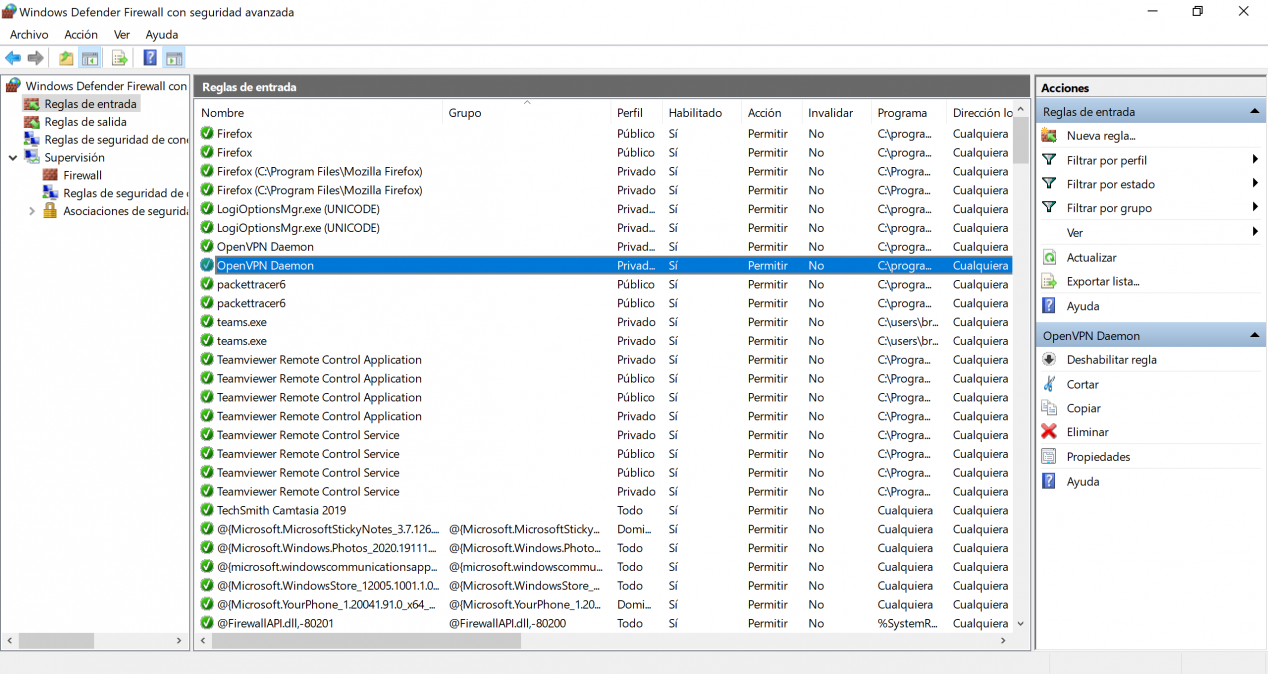

Если мы хотим войти в расширенный брандмауэр Windows, нам просто нужно нажать «Расширенные настройки» в главном меню брандмауэра, и мы получим это меню, в которое мы можем добавить различные правила:

По умолчанию большое количество программ, которые мы используем каждый день, могут принимать подключения. Если мы хотим добавить новое правило, мы нажимаем «Новое правило» в правом верхнем меню. Мы также можем сделать ту же конфигурацию для правил выхода.

Как вы видели, очень важно, чтобы брандмауэр маршрутизатора был активирован и правильно настроен, еще один важный аспект, касающийся NAT / PAT, — это отсутствие открытого порта, если мы его не используем, а тем более активация DMZ на нашем ПК, потому что это несет в себе высокий риск, поскольку все порты открыты, кроме тех, которые специально открыты для других компьютеров.