Связываем домен и динамический IP

Что мы имеем:

1. компьютер с осью и установленными mysql, apache, php (тут ничего писать не буду, благо мануалов хватает)

2. интернет с присваиваемым динамическим IP, роутер.

Что мы хотим:

1. Что бы люди вбивая в адресную строку браузера доменное имя второго уровня (купленное нами или полученное на каком либо сервисе), попадали на наш сайт (в независимости от того на каком IP он сейчас находиться).

2. Хотим это бесплатно.

Итак, то как это было реализовано мной в виде краткой инструкции можно прочитать под катом, быть может кому-нибудь это пригодиться или просто-напросто будет интересно. Так же, буду рад объективной критике. Спасибо за внимание, и кому интересно добро пожаловать под хабракат.

1. Регистрируемся на сайте dyndns (стоит заметить что бесплатная регистрация на этом ресурсе требует обязательного посещения его раз в 30 дней, иначе будет удалена, так что если для для вас это большое неудобство, альтернатив хватает, некоторые названы в комментариях, остальные легко можно найти воспользовавшись поисковиком)

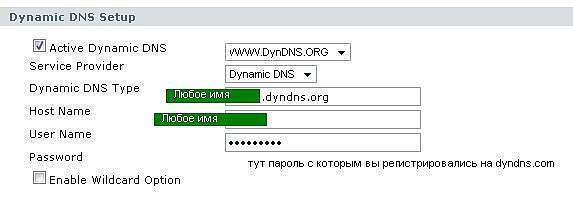

2. Добавляем там хост типа Любое_Имя.dyndns.org c текущим вашим внешним IP.

Далее пункт 3.1 или 3.2 на выбор:

3.1. Скачиваем тулзу с сайта dyndns www.dyndns.com/support/clients которая каждый раз как вам будет присвоен новый айпи, будет связывать его с полученным адресом типа Любое_Имя.dyndns.org

3.2 В настройках роутера настраиваем Dynamic DNS (если данная настройка в роутере присутствует то лучше все же выбрать именно этот пункт нежели доверять работу программе)

4. Получаем доменное имя. *Тут кучу бесплатных решений вам поможет найти гугл, ну и если доменное имя у вас уже есть, то пропускаем этот пункт. В любом случае далее по тексту я буду называть его «Наше_Доменное_Имя.com»

5. Регистрируемся на сайте zoneedit

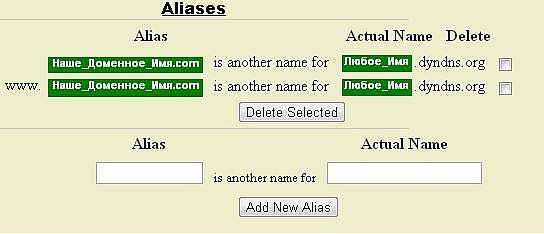

6. Добавляем новую зону, удаляем все настройки зоны в разделах MailForward и Mail Servers, а в разделе Aliases (CNAME) прописываем 2 перенаправления:

одно, Наше_Доменное_Имя.com < — Любое_Имя.dyndns.org

второе, www.Наше_Доменное_Имя.com < — Любое_Имя.dyndns.org

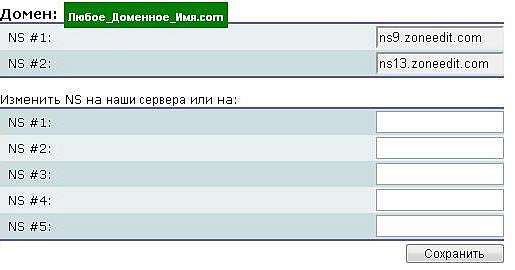

7. На zoneedit в разделе Viev, смотрим Nameservers, и прописываем их как NS-сервера у нашего поставщика домена.

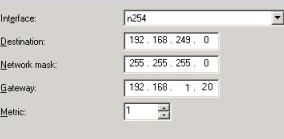

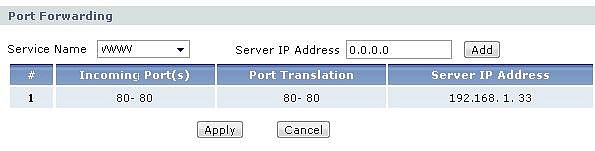

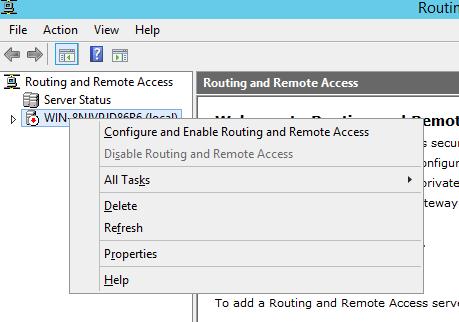

8. В настройках роутера делаем переброс для 80того порта на внутренний айпи. (тут если что не понятно так же дорога в гугл, мануалов для различных роутеров так же хватает) В дополнение приведу только скриншот:

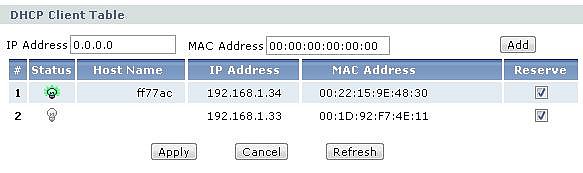

9. И что бы внутренний айпи был неизменным в настройках роутера (Network > LAN > Client List) привязываем его по мак адресу.

10. Все, ждем от пары часов до пары суток пока zoneedit и поставщик доменного имени скушают изменения и наслаждаемся результатом.

Теперь вбивая в адресную строку браузера Наше_Доменное_Имя.com, либо же www.Наше_Доменное_Имя.com, пользователь будет видеть то что поднято на apache сервере в независимости от того какой IP присвоил провайдер.

Роутер в домене windows

Active Directory — от теории к практике. Часть 3 — настройка DHCP.

В прошлой статье мы подробно рассмотрели процесс создания контроллеров домена для вашей структуры AD. Сегодня мы хотим поговорить о правильной настройке службы DHCP, которой обычно не придают особого внимания. А зря, от правильной работы этой службы во многом зависит бесперебойная работа вашей локальной сети. «DHCP? Да что там настраивать?» — скажет иной администратор — и будет неправ. При всей кажущейся простоте данная служба является одной из ключевых и будет очень плохо если об ее отказе вы узнаете от пользователей. В отличии от DNS или AD, DHCP не позволяет создать два полноценных сервера и реплицировать данные между ними (данная возможность появилась в Windows Server 2012). Как же быть? Единственный DHCP-сервер способен доставить немало головной боли администратору, сервер с данной ролью даже на профилактику вывести проблемно, не говоря уже о сбоях.

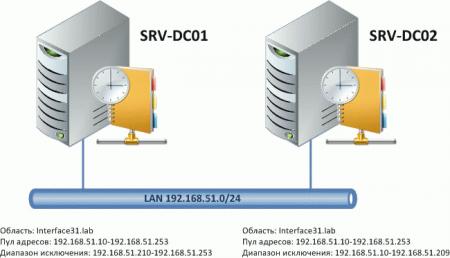

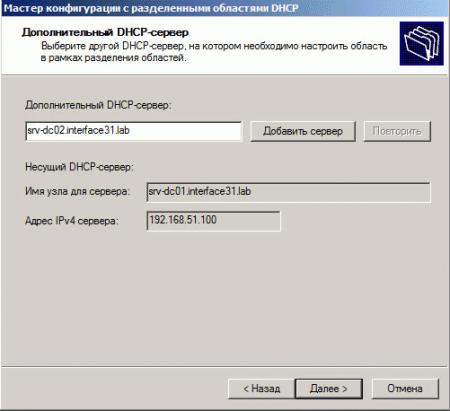

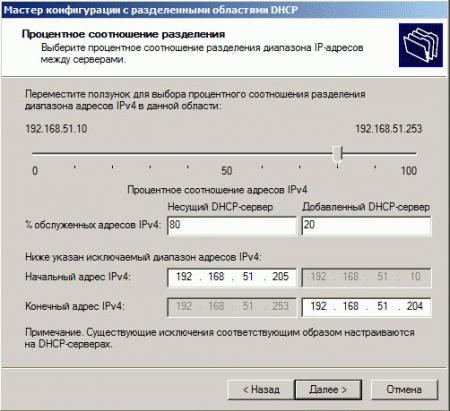

Но не стоит впадать в уныние. Следуя нашим рекомендациям вы сможете без труда создать отказоустойчивую сетевую инфраструктуру. Обычно DHCP-сервер совмещают с роутером, в простых сетях данный подход оправдан, в структуре AD мы рекомендуем совместить роли контроллера домена и DHCP-сервера. Для создания отказоустойчивой схемы нам понадобится два DHCP-сервера, между которыми следует разделить пул адресов области. Рекомендуется соотношение 80/20, хотя никто не мешает вам разделить область согласно собственным предпочтениям.

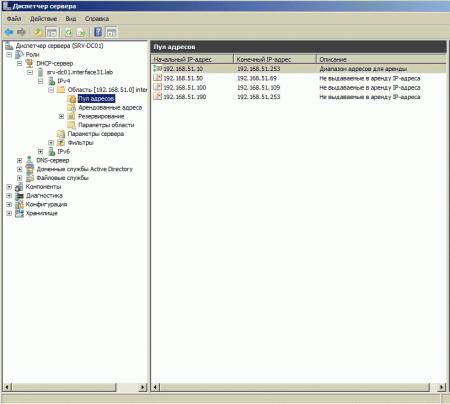

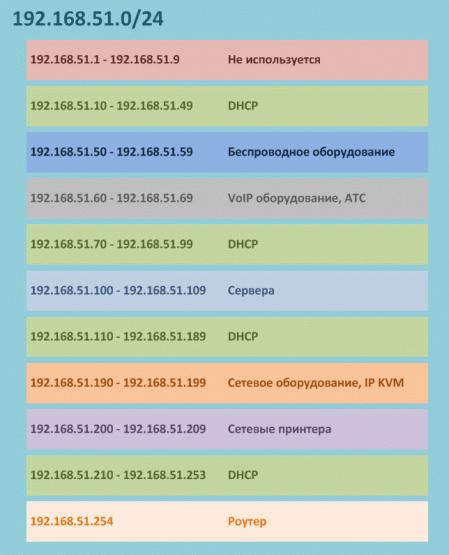

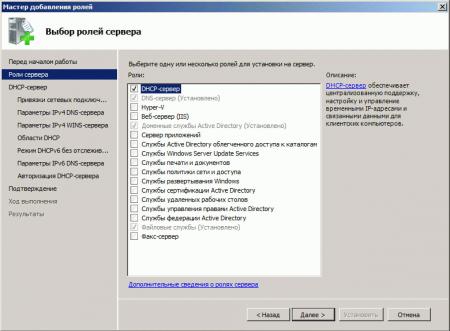

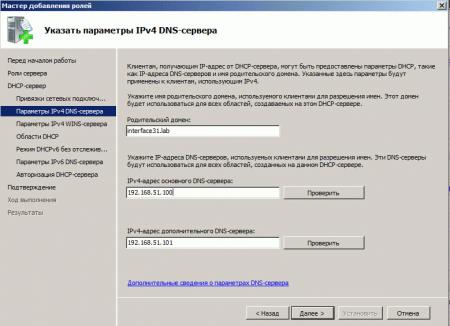

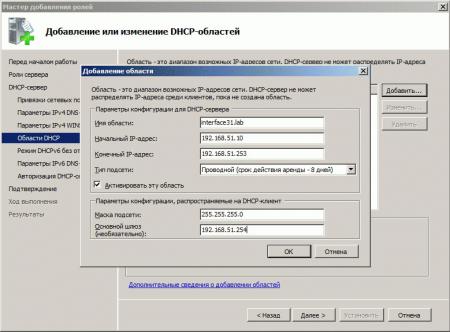

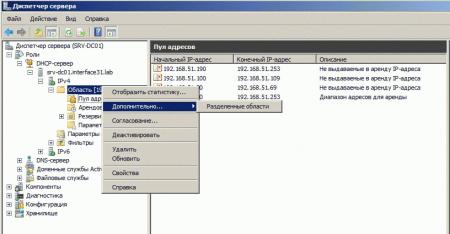

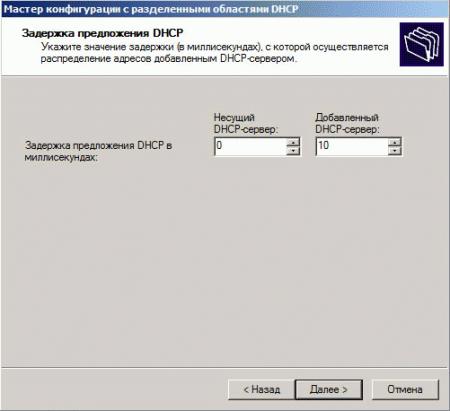

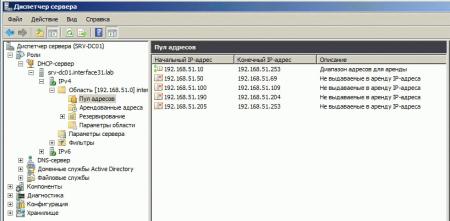

С учетом данной схемы выделите пул DHCP-адресов и поделите его в соотношении 80/20 (или как вам больше нравится). В нашем случае это будут диапазоны до и после адреса (включительно) 192.168.51.210. Отдельно стоит упомянуть почему мы не используем блок адресов 1-10, как правило многие сетевые устройства настроены на использование адреса 192.168.x.1 по умолчанию и всякие сетевые «умельцы» при попытке подключиться к сети используют адреса из этого диапазона. Особенно это актуально для сетей диапазонов 192.168.0.0 и 192.168.1.0, поэтому мы советуем выбрать для своей корпоративной сети иной диапазон, в самом деле, от 2 до 254 весьма много цифр. Итак, с теорией закончили, переходим к практике. На первом КД запускаем Диспетчер сервера и добавляем роль DHCP-сервера:

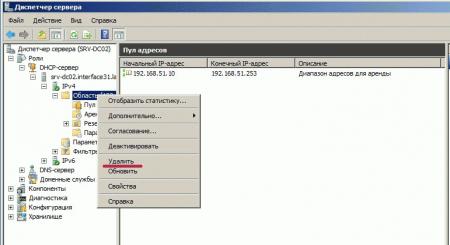

Теперь аналогичным образом добавляем и настраиваем роль DHCP на втором КД. Настройкам области особого внимания не уделяем, все равно ее придется удалить:

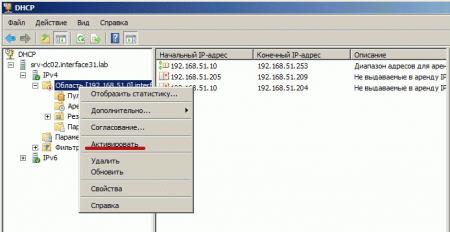

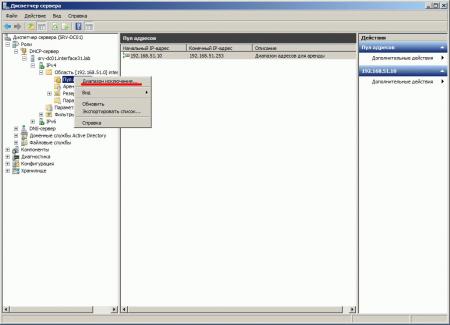

Теперь, убедившись что оба сервера обслуживают непересекающиеся части области, можно активировать область на втором сервере: Теперь в случае отказа или вывода на профилактику основного DHCP-сервера, второй сервер обработает запросы клиентов с истекшей арендой адреса (по умолчанию 8 дней), если основной сервер выбыл на больший срок, то на дополнительном DHCP-сервере стоит расширить пул адресов, в последующем сделав данный сервер основным, а другой сервер дополнительным. В любом случае данный подход позволяет обеспечить бесперебойное функционирование вашей сетевой инфраструктуры вне зависимости от работоспособности отдельных узлов. Источник

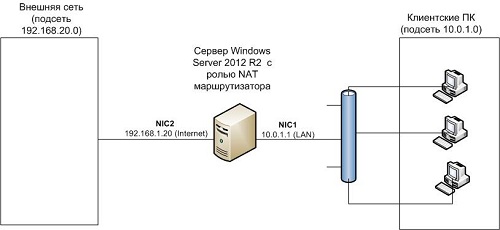

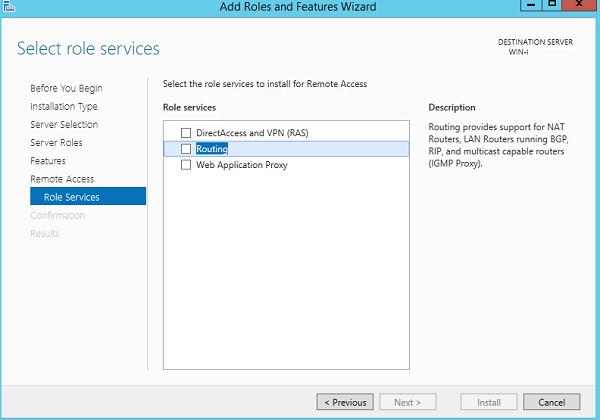

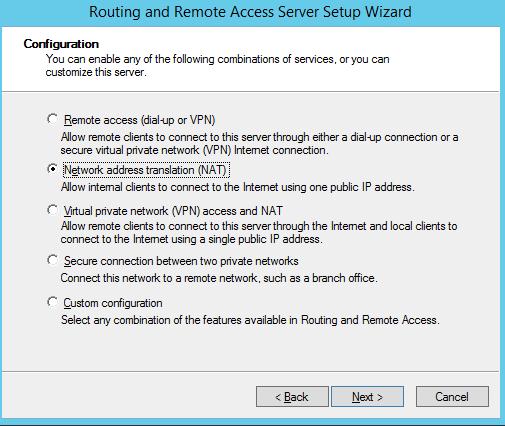

Настройка маршрутизатора на базе Windows Server 2012 R2

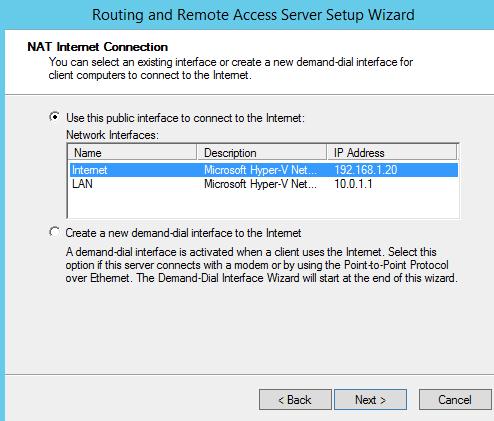

В этой статье посмотрим, как с помощью встроенных средств на базе сервера с Windows Server 2012 R2 организовать простой межсетевой маршрутизатор. И хотя на практике маршрутизаторы на базе компьютеров используются довольно редко (аппаратные маршрутизаторы, как правило, имеют более высокую производительность, надежность и несколько дешевле выделенного компьютера), в тестовых или виртуальных средах, когда нужно срочно настроить маршрутизацию между несколькими подсетями, маршрутизатор на базе Windows Server вполне себе приемлемое решение. Итак, в роли маршрутизатора будет выступать сервер с ОС Windows Server 2012 R2. Сервер имеет 2 сетевых интерфейса: физических или виртуальных, если сервер запущен на гипервизоре. Каждому интерфейсу сервера назначен выделенный IP адрес из различных подсетей. Для удобства, мы переименовали названия сетевых интерфейсов в Панели управления сетями и общим доступом:

Сетевая карта 1 (сетевая карта подключена во внутреннюю LAN сеть): Имя: LAN IP: 10.0.1.1 Сетевая карта 2 (сетевая карта во внешней сети ): Имя: Internet IP: 192.168.1.20 Наша задача – организовать маршрутизацию пакетов из локальной подсети 10.0.1.0 во внешнюю подсеть 192.168.1.0 (как правило, такая сеть имеет выход в интернет) через NAT. Такую схему можно реализовать в случае необходимости организации доступа клиентов из внутренней сети в интернет.

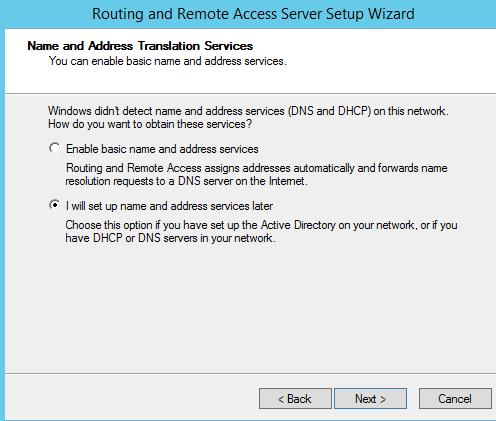

Далее будет предложено указать должен ли NAT роутер обеспечить клиентов внутренней сети сервисами DHCP и DNS. Как правило, этот функционал во внутренней сети уже имеется, поэтому в нем мы не нуждаемся.