Создание VPN туннеля между двумя квартирами на базе роутеров с dd-wrt

Собственно, задача — объединить дом 1 и дом 2. На вооружении имеем схемы:

Дом 1: -internet пров. Beeline l2tp; psTV (196.168.2.13); dir615С2 (внут: 192.168.2.1, внеш: 95.24.х.х (будет клиентом VPN))

Дом 2: -internet пров. Interzet с белым ip; PS4 (192.168.1.13); dir615Е4 (внеш st.IP: 188.Х.Х.Х, внут: 192.168.1.1 (будет сервер VPN)

На обоих роутерах были установлены прошивки от dd-wrt. Процедура установки не сложная, в интернете много информации на эту тему.

Цель чтобы оборудование dir615с2 (далее «В») было доступно в локальной сети dir615Е4 (далее «А») и обратно.

Подготовка, проблемы, решение:

После установки dd-wrt и настройки подключения к интернету было замечено на роутере А отсутствие ping между клиентами, подключенными по lan (по wifi такой проблемы нет). Решается данная проблема двумя способами:

1. Установки прошивки dd-wrt от 04-18-2014-r23919

2. Заход во вкладку «Администратор — Команды » и выполнение команды:

swconfig dev eth0 set enable_vlan 1 swconfig dev eth0 set apply Увлекшись настройками, почувствовал желание сделать автоматическое отключение и включение WIFI, то ли с целью эксперимента, то ли для уменьшения количества излучающих приборов в квартире. Для это было найдено несколько решений:

1. Использование команд ifup,ifdown и командами cron. Для это во вкладке «Администратор» в пункте Cron пишем:

0 7 * * * root /sbin/ifconfig ath0 up 0 0 * * * root /sbin/ifconfig ath0 down Это позволит вкл. в 7:00 утра и выкл. 00:00 ночи. Но у меня как и у многих она не работала.

2. Этот метод заключается в использовании кнопки WPS/Перезагрузки на корпусе роутера. Для это в меню Services в пункте SES/AOSS/EZ-SETUP/WPS Button следует вкл. Turning off radio. Но каждый раз нажимать кнопку это не очень интересно.

3. Использование команды расписания работы WIFI:

nvram set radio0_timer_enable=1 nvram set radio0_on_time=000000011111111111111111 nvram commit Где 0 — выкл, 1 — вкл., в моем примере он вкл. в 7:00 а выкл. в 01:00.

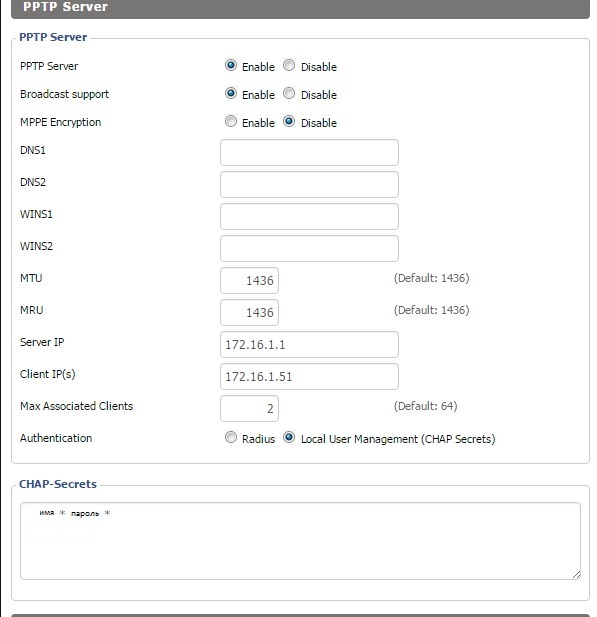

Теперь можно и приступить к настройке VPN. На «А» поднят сервер PPTP, а на «В» клиент. Убедится в работе VPN можно на вкладке «Статус — lan». В самом низу указывается, что клиент «В» подключен к серверу «А».

(Настройки сервера и клиента проводились в Web интерфейсе)

На сервере задавая имя и пароль следует ставить * через пробел.

Если у вас, так же как у меня, роутер на базе Atheros AR7240, то возможно клиент VPN будет при подключении оставаться со своим локальным IP (не принимая ip из диапазона сервера). В этом случае необходимо добавить noipdefault в поле мппе шифрование. Также не лишним будет добавить —nobuffer в поле ип пптп сервера через пробел для выкл. буферизации.

Теперь, когда у нас есть VPN-туннель, нам надо прописать маршрут в соседнею сеть.

«А» имеет сеть 192.168.1.0/24 и ip как сервер VPN 172.16.1.1

«В» имеет сеть 192.168.2.0/24 и ip как клиент VPN 172.16.1.51

Для доступа из «А» в «В» нужно задать:

route add -net 192.168.2.0 netmask 255.255.255.0 gw 172.16.1.1 Для доступа из «В» в «А» нужно задать:

route add -net 192.168.1.0 netmask 255.255.255.0 gw 172.16.1.51 Так как при переподключении клиента к серверу VPN маршрут будет сброшен и его надо будет повторно задавать, было принято решение о написании Shell-скрипта. Он бы проверял периодически на наличие маршрута и в случае его отсутствия проверял поднятие туннеля, и при его наличии задавал бы маршрут.

Выглядит он для сервера так:

#!/bin/sh if PPTP=`ip ro | awk '/192.168.2.0/ '`; test "$PPTP" = "192.168.2.0/24" then exit; #Тут мы указали если есть в ip ro маршрут на сеть 192.168.2.0 то скрипт заканчивается иначе идем дальше else if PPTPup=`ip ro | awk '/172.16.1.51/ '`; test "$PPTPup" != "" then route add -net 192.168.2.0 netmask 255.255.255.0 gw 172.16.1.1 else exit; # тут мы указали если в ip ro "VPN" соединение не равно пустоте то добавить маршрут и закончить скрипт fi fi exit; Для клиента меняем 192.168.2.0 на 192.168.1.0, 172.16.1.51 на 172.16.1.1, 172.16.1.1 на 172.16.1.51.

Теперь нам нужно сделать так, чтобы этот скрипт срабатывал по заданному интервалу. Это возможно сделать во вкладке «Администратор» в пункте Cron, пишем:

Это нам даст запуск скрипта каждые 3 минуты, каждый час и каждый день. На этом настройка VPN туннеля закончена.

Настойка IPsec VPN-туннеля между двумя сетевыми узлами (Site-to-Site) при помощи маршрутизаторов TP-Link

Дата последнего обновления: 04-26-2013 15:05:04 PM 368309

Для настройки IPsec VPN-туннеля между маршрутизаторами TP-Link вам необходимо совершить следующие действия:

1. Установить соединение между двумя устройствами

2. Уточнить настройки маршрутизаторов, необходимые для создания IPsec VPN-туннеля

3. Настроить параметры IPsec VPN-туннеля на yстройстве TL-ER6120 (Маршрутизатор «А»)

4. Настроить параметры IPsec VPN-туннеля на устройстве TL-R600VPN (Маршрутизатор «B»)

5. Проверить настройки IPsec SA

ПРИМЕЧАНИЕ: В данном примере мы используем устройства TL-ER6120 и TL-R600VPN. Способ настройки IPsec VPN-туннеля для устройства TL-WR842ND является таким же, как и для устройства TL-R600VPN.

Установка соединения между двумя устройствами:

Перед установкой VPN-туннеля, убедитесь, что два маршрутизатора подключены к сети интернет. После того как вы убедились, что для каждого маршрутизатора установлено активное интернет-соединение, вам необходимо проверить настройки VPN для данных устройств. Для этого следуйте инструкции ниже.

Проверьте настройки маршрутизатора, необходимые для установки IPsec VPN-туннеля

Для проверки настроек, необходимых для двух маршрутизаторов, перейдите на веб-страницу управления маршрутизатором «А».

Страница состояния маршрутизатора «А»:

Страница состояния маршрутизатора «B»:

Настройка параметров IPsec VPN-туннеля для устройства TL-ER6120

В пункте IKE Proposal по своему усмотрению введите наименование (Proposal Name), выберите параметры aутентификаци (Authentication), шифрования (Encryption) и DH Group. В данном примере мы вводим параметры MD5 , 3DES , DH2.

Шаг 3 : Нажмите IKE Policy , по своему усмотрению введите наименование (Policy Name), выберите режим обмена (Exchange Mode). В данном примере мы используем параметры » Основной» (Main), выбираем IP-адрес (IP Address) в качестве вида ID (ID type ).

Шаг 4 : В пункте IKE Proposal 1 в данном примере мы используем test 1. Введите Pre-shared Key и SA Lifetime, DPD должен быть отключен.

Шаг 6 : Нажмите IPsec в меню слева, затем нажмите IPsec Proposal. Выберите протокол защиты (Security Protocol), ESP аутентификацию (ESP Authentication) и ESP шифрование (ESP Encryption), которые вы хотите использовать для VPN-туннеля. В данном случае мы вводим параметры ESP, MD5 и 3DES.

Шаг 8 : Нажмите IPsec Policy, по вашему усмотрению введите наименование (Policy Name), режим (Mode) должен быть установлен LAN-to-LAN. Введите значение локальной подсети (Local Subnet) и удаленной подсети (Remote Subnet).

Шаг 9 : Выберите WAN, который вы используете, и введите удаленный шлюз (Remote Gateway). В данном примере в качестве удаленного шлюза (Remote Gateway) используется WAN IP-адрес 218.18.1.208.

Шаг 13 : В пункте PFS в данном примере мы выбираем NONE, в пункте SA Lifetime введите «28800» или значение по своему усмотрению.

Шаг 2: Введите наименование (Policy Name) по своему усмотрению, в данном примере мы используем test2. В пункте режим обмена (Exchange Mode) выберите «Основной» (Main).

Шаг 3 : Алгоритм аутентикации (Authentication Algorithm) и алгоритм шифрования (Encryption Algorithm) являются такими же, как и в настройках маршрутизатора «А», в данном примере мы используем MD5 и 3DES.

Шаг 5 : Введите Pre-share Key и срок SA Lifetime, убедитесь, что они совпадают с маршрутизатором «А».

Шаг 7 : Выберите IPsec в меню слева и нажмите «Добавить новый» (Add new).

Шаг 9 : Введите значения локальной подсети (Local Subnet) и удаленной подсети (Remote Subnet), затем введите значение удаленного шлюза (Remote Gateway), которым является WAN IP-адрес маршрутизатора «А» — 218.18.0.233.

Шаг 10 : В пункте режим обмена (Exchange mode) выберите IKE, в пункте протокол защиты (Security Protocol) выберите ESP.

Шаг 11 : Алгоритм аутентификации (Authentication Algorithm) и алгоритм шифрования (Encryption Algorithm) являются такими же, как и в настройках маршрутизатора «А», в данном примере мы используем MD5 и 3DES.

Шаг 13 : В пункте PFS мы выбираем NONE, в пункте Lifetime введите «28800» или значение по своему усмотрению.

.jpg)

.jpg)

copy.jpg)

.jpg)

.jpg)

.jpg)

copy.jpg)

.jpg)

copy.jpg)

.jpg)

.jpg)

.jpg)

copy.jpg)