- How to Install and Setup UFW on Linux Mint 21

- Install and Setup UFW on Linux Mint 21

- Display UFW Applications Profiles

- Set Firewall Policies

- Enable Firewall on SSH Connections

- Check UFW Status

- Setup UFW Firewall Through GUI

- Conclusion

- About the author

- Syeda Wardah Batool

- Настройка фаервола в Linux Mint LMDE 2.

- Рубрики

- Свежие записи

How to Install and Setup UFW on Linux Mint 21

Uncomplicated Firewall (UFW) is the widely used and easiest command-line tool for handling the network. It is designed specifically for easy firewall configuration through simple commands that run on the terminal. These rules may include the configuration of ports, IPs, and incoming and outgoing connections like allowing and blocking them.

This firewall is not powerful as compared to iptables, but a good start for beginners who are less familiar with firewall concepts. Also, it has a graphical interface to manage firewalls and can be launched using gufw command.

Install and Setup UFW on Linux Mint 21

Here’s a step-by-step guide to show how to set-up UFW on Linux Mint 21 system:

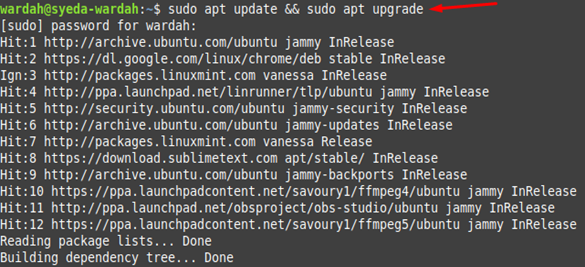

Step 1: Upgrade the system repository to refresh all packages; this would avoid any conflict in the further process:

Step 2: For firewall configuration, you should have sudo privileges. Confirm with the help of the command if you’re working as the root user:

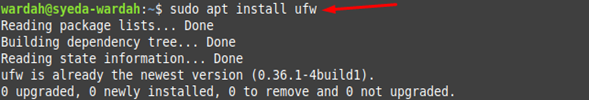

Step 3: Firewall is pre-installed in all Linux distributions and in case it is deleted or you don’t find it, type the command to install it on your system:

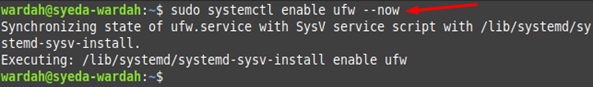

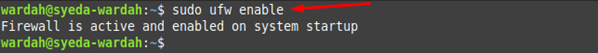

Step 4: Immediately enable the Firewall service using the mentioned command:

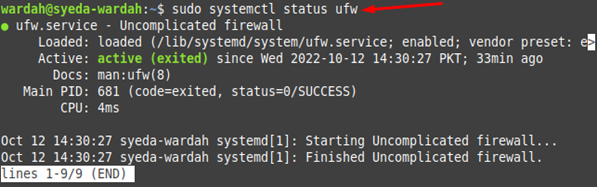

Step 5: Confirm the UFW status from the following command to check whether it is running successfully on your system:

Step 6: In the next move, you must enable the Firewall by yourself through the following command:

The above command activates the firewall setting on your Linux Mint system.

Display UFW Applications Profiles

To display all the present applications supported by firewall, type:

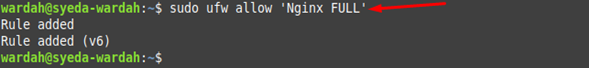

Let’s apply the rule to any of the above-mentioned applications; like to enable both HTTP and HTTPS server; type the following command:

The same command applies for other applications as well in case you want to apply rules on these applications.

Set Firewall Policies

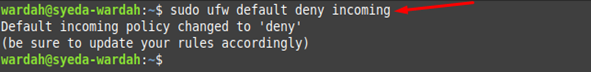

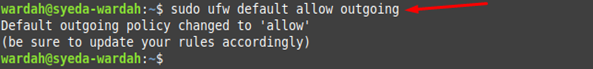

The firewall has set the default policies by allowing the outgoing connections and denying the incoming connections for security purpose. In case if you want to set it by yourself, you can change the policies anytime.

For denying the incoming connections, you should apply the following command:

For allowing the outgoing connections, you must use the following command:

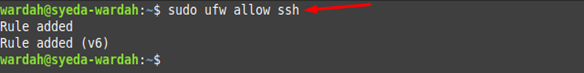

Enable Firewall on SSH Connections

You can also enable firewall on SSH connections to improve the system security and for this, you will require executing the following command:

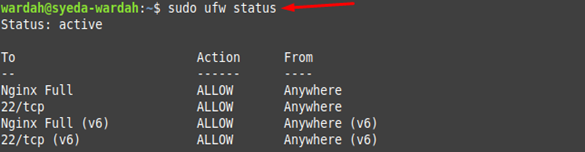

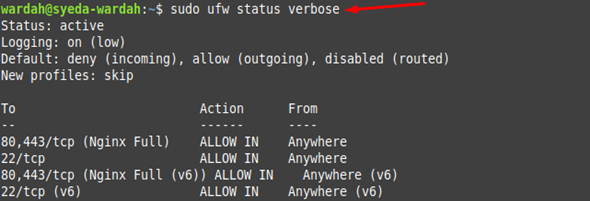

Check UFW Status

You can display the status of all the applied rules on the firewall by executing the following command:

You can use the verbose flag command given below to display a detailed status update:

You can also view firewall status updates in a numeric sequence through the following command:

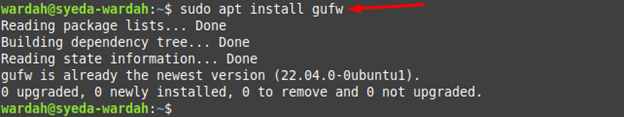

Setup UFW Firewall Through GUI

The UFW can also be configured using GUI and for this, you will require installing a tool called “gufw” on Linux Mint 21 system from the following command:

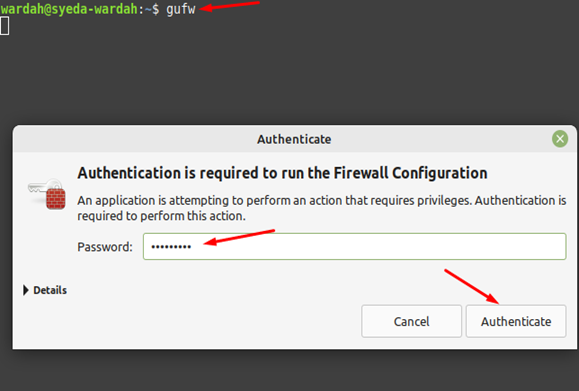

After the installation, launch it on the terminal by typing the command “gufw” and this command requires authentication to ensure you’re working as a root user:

Once you enter the correct credentials (password); the firewall screen will open in front of you and you can set the rules according to your choice:

This completes the setup of Firewall on Linux Mint system.

Conclusion

UFW is a popular and easy frontend tool to manage a Netfilter Firewall in a Linux system. Its aim is to make firewall configuration easier for beginners. This guide has mentioned all the necessary details of setting up UFW through different commands and GUI tools. It depends on the user’s choice of which method they want to adopt because both can be used to setup a firewall on Linux Mint system.

About the author

Syeda Wardah Batool

I am a Software Engineer Graduate and Self Motivated Linux writer. I also love to read latest Linux books. Moreover, in my free time, i love to read books on Personal development.

Настройка фаервола в Linux Mint LMDE 2.

Наверное некоторые шаги по настройке Gufw не очевидны для неподготовленных пользователей.

Решил опубликовать небольшую инструкцию. Возможно некоторые настройки не являются оптимальными и можно сделать иначе. Цель этой заметки показать неискушенному пользователю как можно просто настроить Gufw не залезая в дебри теории.

Идем в Центр управления и открываем — Настройка межсетьевого экрана .

Нажимаем — Разблокировать :

Вводим пароль администратора:

Переключатель Состояние — переводим в положение Включено . Ставим переключатели Входящие и Исходящие в положение — Deny (Запретить).

Этим мы полностью заблокировали весь входящий и исходящий трафик. Ни одно приложение не будет иметь доступа в интернет.

Начнем «исправлять» созданные нами проблемы с доступом в интернет. Нажимаем на значек с плюсиком +:

Откроется окно Добавление правила . В нем открываем вкладку Расширенные и ставим крестик в окошке Отображать дополнительные настройки . Они нам понадобятся.

ПРИМЕЧАНИЕ.

Все настройки можно осуществить на вкладке Простые.

Я умышленно использовал вкладку Расширенные . Так как была необходимость вводить IP. Сути это не меняет.

Вся настройка фаервола осуществляется в этом окне — Добавления правила . Здесь мы выставляем следующие переменные:

1. Первый переключатель — Номер записи правил меняем нажимая на значки плюс + и минус — ;

2. Второй переключатель — отвечает за прохождение трафика. Здесь есть четыре возможности:

Мы выставляем положение Allow (Разрешить), так как уже заблокировали все входящие и исходящие соединения.

3. Третий переключатель — отвечает за направление трафика. Здесь два пункта:

4. Четвертый переключатель — отвечает за ведение журнала логов. Здесь три пункта:

Мы оставим в положениии Don `t Log.

5. Пятый переключатель — отвечает за протокол передачи данных. Здессь есть три положения:

- TCP ( TCP, протокол управления передачей);

- UDP (протокол пользовательских дейтаграмм);

- Both (Оба протокола).

6. И последнее, что нас пока интересует — это окно Куда — Port Number . Сюда будем вносить номер порта через который работает наше приложение.

Ну вот и все настройки интересующие нас на данный момент.

Теперь переходим непосредственно к самой настройке фаервола .

1. Разрешаем DNS.

Любой браузер на любом компьютере при вводе в адресную строку УРЛа прежде всего обращается к файлу Hosts на предмет поиска там введенного доменного имени, и лишь не найдя там нужной записи обращается за этой информацией к ближайшему DNS-серверу (как правило, это сервак вашего интернет-провайдера).

Если не открыть доступ к DNS-серверу мы не сможем подключиться ни к одному сайту.

Начинаем настройку. Выставляем:

Разрешим входящие на порт 53.

- Номер правила — 0;

- Allow (Разрешить);

- In (Входящие);

- Don `t Log (Без логов);

- UDP (протокол пользовательских дейтаграмм);

- Куда — Port Number 53 .

Нажимаем Добавить.

Разрешим исходящие с порта 53.

- Номер правила — 1;

- Allow (Разрешить);

- Out (Исходящие);

- Don `t Log (Без логов);

- UDP (протокол пользовательских дейтаграмм);

- Куда — Port Number 53 .

Нажимаем Добавить.

2. Открываем порты для браузеров (HTTP — порт 80 и HTTPS — порт 443).

Разрешим входящие на порт 80.

- Номер правила — 2;

- Allow (Разрешить);

- In (Входящие);

- Don `t Log (Без логов);

- TCP ( TCP, протокол управления передачей);

- Куда — Port Number 80 .

Нажимаем Добавить.

Разрешим исходящие с порта 80.

- Номер правила — 3;

- Allow (Разрешить);

- Out (Исходящие);

- Don `t Log (Без логов);

- TCP ( TCP, протокол управления передачей);

- Куда — Port Number 80 .

Нажимаем Добавить.

Точно так же составляем правила для протокола HTTPS меняется только порт на 443 .

Разрешим входящие на порт 443.

- Номер правила — 4;

- Allow (Разрешить);

- In (Входящие);

- Don `t Log (Без логов);

- TCP ( TCP, протокол управления передачей);

- Куда — Port Number 443 .

Нажимаем Добавить.

Разрешим исходящие с порта 443.

- Номер правила — 5;

- Allow (Разрешить);

- Out (Исходящие);

- Don `t Log (Без логов);

- TCP ( TCP, протокол управления передачей);

- Куда — Port Number 443 .

Нажимаем Добавить.

Теперь все наши браузеры должны нормально работать.

3. Открываем порты для торент клиента Deluge.

Второе, что интересует пользователей — это возможность закачки торентов. Здесь приведена настройка для торент клиента Deluge .

Разрешим входящие на диапозон портов 6881:6891 .

- Номер правила — 6;

- Allow (Разрешить);

- In (Входящие);

- Don `t Log (Без логов);

- Both (Оба протокола) ;

- Куда — Port Number 6881:6891 .

Нажимаем Добавить.

Разрешим исходящие с диапозона портов 6881:6891 .

- Номер правила — 7;

- Allow (Разрешить);

- Out (Исходящие);

- Don `t Log (Без логов);

- Both (Оба протокола) ;

- Куда — Port Number 6881:6891 .

Нажимаем Добавить.

В самом торент клиенте Deluge нажимам в меню Правка — Параметры — Сеть и заносим наши порты в соответствующие окна.

После этих настроек Deluge должен работать без проблем.

3. Настройка фаервола для почтового клиента.

Для нормальной работы почтового клиента, например Thunderbird, нам необходимо открыть ряд портов:

25 — SMTP, 110 — POP3, 143 — IMAP, 993 — IMAP и порты 465 — POP3 (безопасный) и 995 -SMTP (безопасный).

Разрешим входящие на порт 25 .

- Номер правила — 8;

- Allow (Разрешить);

- In (Входящие);

- Don `t Log (Без логов);

- TCP ( TCP, протокол управления передачей);

- Куда — Port Number 25 .

Нажимаем Добавить.

Разрешим исходящие с порта 25 .

- Номер правила — 9;

- Allow (Разрешить);

- Out (Исходящие);

- Don `t Log (Без логов);

- TCP ( TCP, протокол управления передачей);

- Куда — Port Number 25 .

Нажимаем Добавить.

Разрешим входящие на порт 110 .

- Номер правила — 10;

- Allow (Разрешить);

- In (Входящие);

- Don `t Log (Без логов);

- TCP ( TCP, протокол управления передачей);

- Куда — Port Number 110 .

Нажимаем Добавить.

Разрешим исходящие с порта 110 .

- Номер правила — 11;

- Allow (Разрешить);

- Out (Исходящие);

- Don `t Log (Без логов);

- TCP ( TCP, протокол управления передачей);

- Куда — Port Number 110 .

Нажимаем Добавить.

Аналогично настраиваем порты 465 и 995.

Теперь осталось настроить порты 143 и 993 IMAP.

Разрешим входящие на порт 143.

- Номер правила — 12;

- Allow (Разрешить);

- In (Входящие);

- Don `t Log (Без логов);

- Both (Оба протокола) ;

- Куда — Port Number 143 .

Нажимаем Добавить.

Разрешим исходящие с порта 143.

- Номер правила — 13;

- Allow (Разрешить);

- Out (Исходящие);

- Don `t Log (Без логов);

- Both (Оба протокола) ;

- Куда — Port Number 143 .

Нажимаем Добавить.

Так же настраиваем порт 993.

После этой настройки почтовый клиент должен работать нормально.

Нажимаем кнопку Закрыть в окне Добавление правил . Все изменения сделанные нами появились в окне Правила .

Для удаления правила нам нужно его выделить и нажать значек минус — .

Дальше мы можем открывать любые необходимые порты. Вот некоторые:

1. Для работы Skype в брандмауэре необходимо открыть следующие порты:

2. Для работы мессенджера Viber в брандмауэре необходимо открыть следующие порты:

3. Для работы TeamViewer в брандмауэре необходимо открыть следующий порт:

4. Для работы FTP клиента (например FileZilla) в брандмауэре необходимо открыть следующие порты:

Количество приложений использующих подключение к сети очень велико. И перечислить их все не представляется возможным. Поэтому выбрав для установки приложение выясните какие порты оно использует и по какому протоколу работает.

К сожалению никакие настройки фаервола в линукс не спасают от утечки информации, если разработчики приложения используют например порты 80 или 110 для отсылки какой либо информации, фаервол не фильтрует по приложениям. Можно только открывать и закрывать порты. Про разработчиков — это камень в огород Ubuntu.

Рубрики

Свежие записи

| Пн | Вт | Ср | Чт | Пт | Сб | Вс |

|---|---|---|---|---|---|---|

| « Апр | ||||||

| 1 | 2 | |||||

| 3 | 4 | 5 | 6 | 7 | 8 | 9 |

| 10 | 11 | 12 | 13 | 14 | 15 | 16 |

| 17 | 18 | 19 | 20 | 21 | 22 | 23 |

| 24 | 25 | 26 | 27 | 28 | 29 | 30 |

| 31 | ||||||