- Подключение коммутатора Шаг 1. Подключение коммутатора к локальной сети.

- Шаг 2. Проверка настройки коммутатора.

- Настройка статических маршрутов и маршрутов по умолчанию Шаг 1. Проверка подключения между пк и шлюзом по умолчанию.

- Шаг 2. Выполните эхо-запрос, проверив связь между маршрутизаторами.

- Настройка компьютерной сети с коммутатором

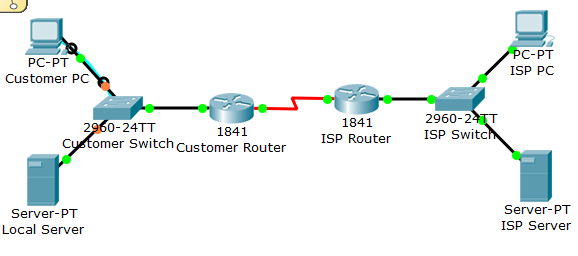

- Оборудование и схема сети

- Что такое коммутатор второго уровня

- Что такое коммутатор третьего уровня

- Настройка cisco коммутатора 2 уровня

- Настройка cisco 3560

- Проверка доступности

- Популярные Похожие записи:

Подключение коммутатора Шаг 1. Подключение коммутатора к локальной сети.

Подключим все узлы при помощи кабеля Copper Straight-Through по интерфейсу FastEthernet.

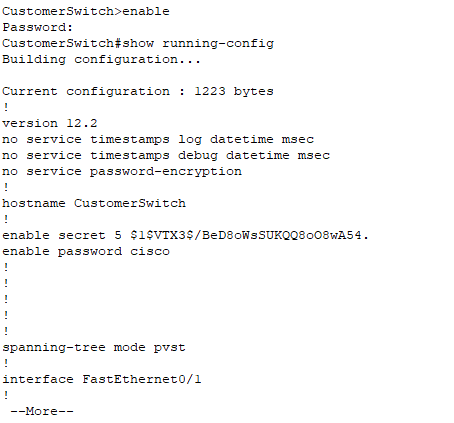

Шаг 2. Проверка настройки коммутатора.

Зайдем в привилегированный режим коммутатора. И проверим его настройки.

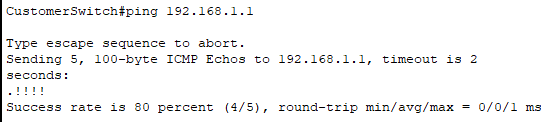

Отправим эхо-запрос для проверки соединения коммутатора и маршрутизатора.

В чем отличие команды enable secret от команды enable password?

Разница между ними заключается в том, что enable secret сохраняет пароль в зашифрованном виде и его нельзя восстановить глядя на файл конфигурации. Если же применять enable password, то пароль храниться в конфиге в открытом виде.

Если необходимо снять требование ввода пароля для доступа к консоли, какие команды нужно выполнить при начале работы в привилегированном режиме EXEC?

router(config)#no enable secret

Настройка соединения PPP между клиентом и поставщиком услуг Интернета

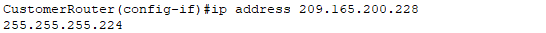

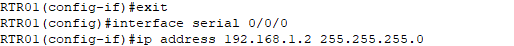

Шаг 1. Настройка PPP в качестве типа инкапсуляции на последовательном интерфейсе.

Зададим IP-адрес последовательного интерфейса.

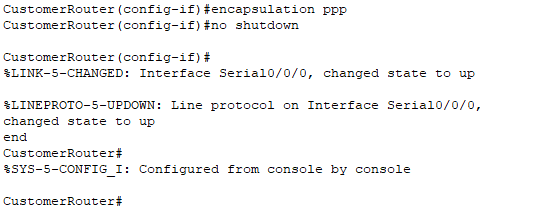

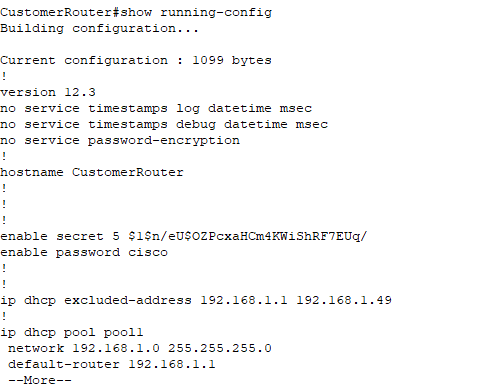

Зададим инкапсуляцию ppp и активизируем последовательный интерфейс

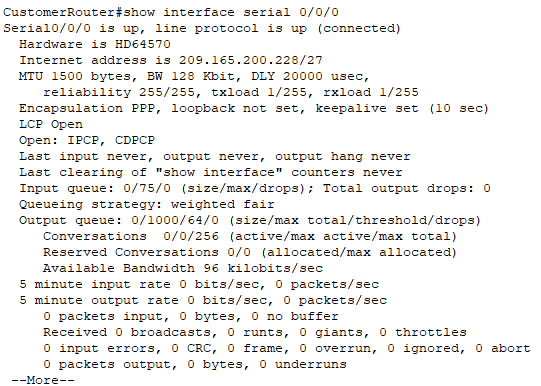

Шаг 2. Проверка настройки PPP.

Убедимся в правильности IP-адреса инкапсуляции.

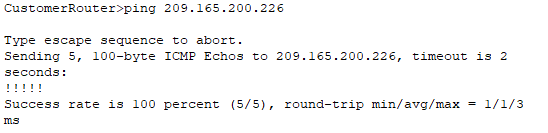

Отправим эхо-запрос на маршрутизатор ISP.

В чем преимущество инкапсуляции PPP перед инкапсуляцией по умолчанию HDLC?

Между HDLC и PPP протокол PPP работает лучше, чем HDLC, поскольку нет необходимости использовать устройства Cisco на обоих концах, что означает их совместимость. PPP также поддерживает несколько протоколов и поддерживает аутентификацию.

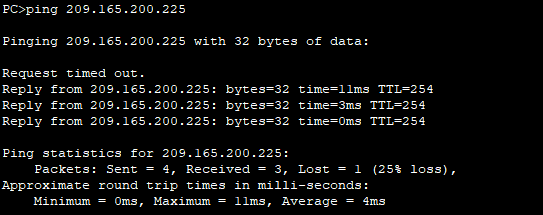

Настройка статических маршрутов и маршрутов по умолчанию Шаг 1. Проверка подключения между пк и шлюзом по умолчанию.

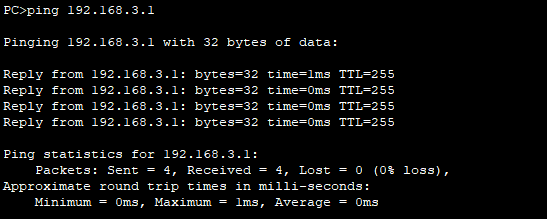

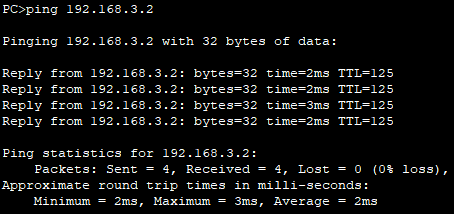

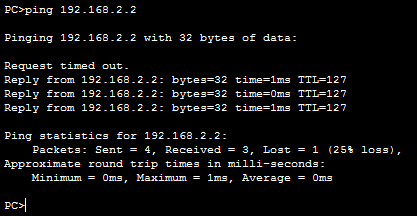

Эхо-запрос выполнился успешно.

Эхо-запрос выполнился успешно.

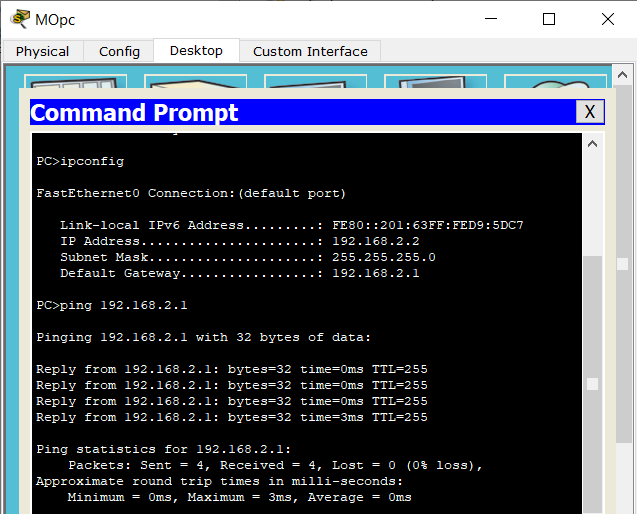

Аналогично для MOpc эхо-запрос выполнился успешно.

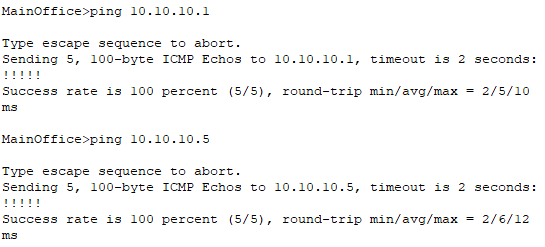

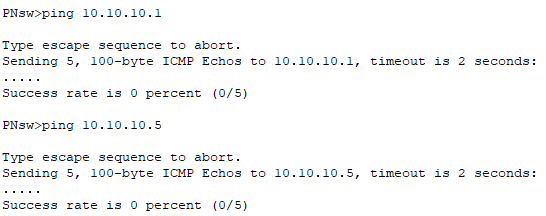

Шаг 2. Выполните эхо-запрос, проверив связь между маршрутизаторами.

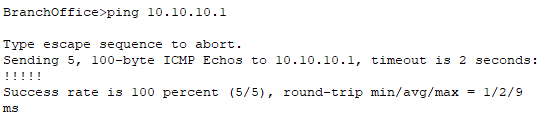

Подключим консоль к маршрутизатору BranchOffice. И проверим подключение к маршрутизатору MainOffice с интерфейсом Serial 3/0. Эхо-запрос успешен.

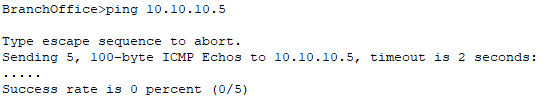

Аналогично проверим подключение, но уже к интерфейсу Serial 2/0. Связь отсутствует.

Отправка последнего эхо-запроса не удалась, т.к. в таблице маршрутизатора отсутствует запись для этого адреса.

Аналогично повторим для MainOffice. В обоих случаях эхо-запрос успешен.

Аналогично повторим для PartnerNet. В обоих случаях эхо-запрос не успешен.

Итак, делаем вывод, что чтобы получить доступ ко всем сетям необходимо напрямую подключить необходимые маршруты.

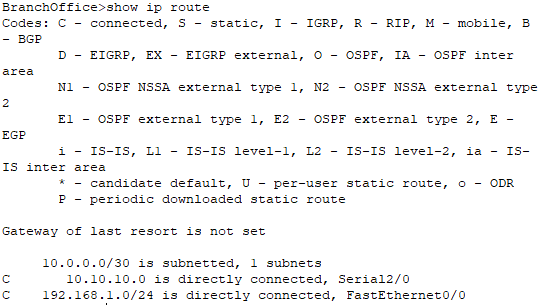

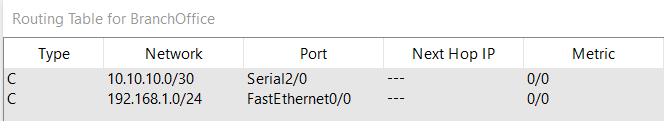

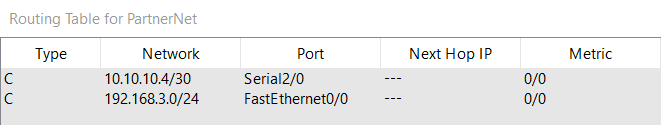

Шаг 3. Просмотр таблиц маршрутизации.

С помощью инструмента Inspect ознакомимся с таблицами маршрутизации.

Шаг 4. Настройка маршрутов по умолчанию для маршрутизаторов офиса филиала BranchOffice и партнерской сети PartnerNet.

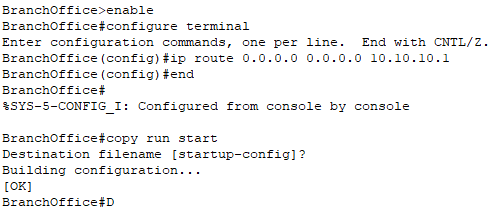

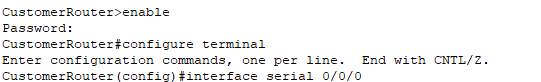

Зайдем во вкладку CLI для BranchOffice и настроим статические маршруты.

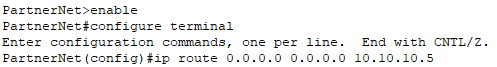

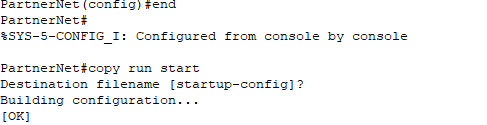

То же самое для PartnerNet.

Шаг 5. Настройка статических маршрутов на маршрутизаторе главного офиса MainOffice.

Добавим статические маршруты в MainOffice.

Отправим эхо-запрос. Все маршруты настроены правильно.

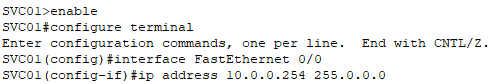

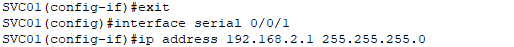

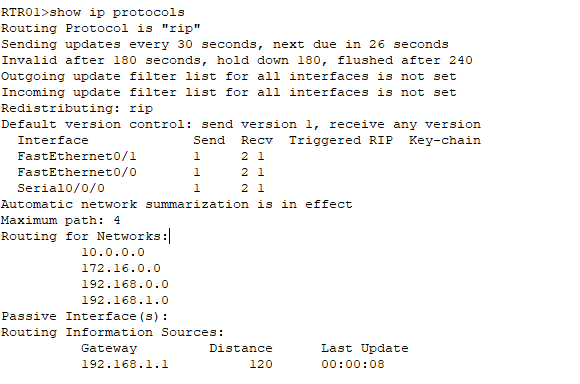

Шаг 1. Настройка маршрутизатора SVC01 и включение маршрутизации по протоколу RIP.

Настроили IP-адрес для интерфейса FastEthernet 0/0, где IP-адрес 10.0.0.254 /8.

Настроим первый подходящий IP-адрес и частоту синхронизации для интерфейса Serial 0/0/0.

Аналогично настроим интерфейс Serial 0/0/1

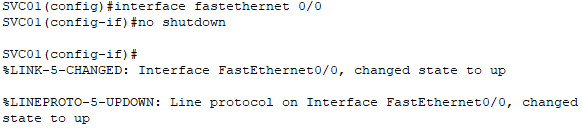

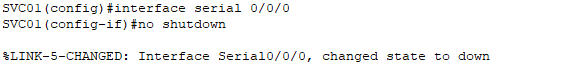

Включим все настроенные интерфейсы.

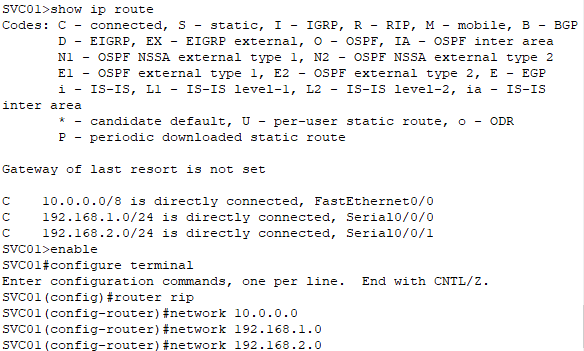

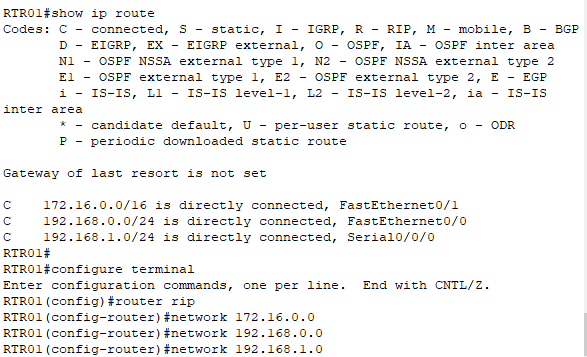

Настроим маршрутизацию по протоколу RIP. Для этого узнаем адрес сети и введем его в протокол.

(Если показывает одну сеть, то выполнить для начала другие шаги с RIP)

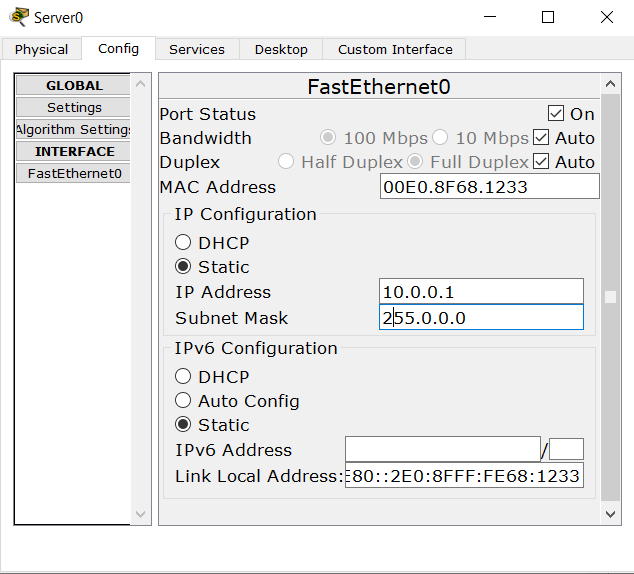

Настроили Server0 с первым подходящим адресом сети.

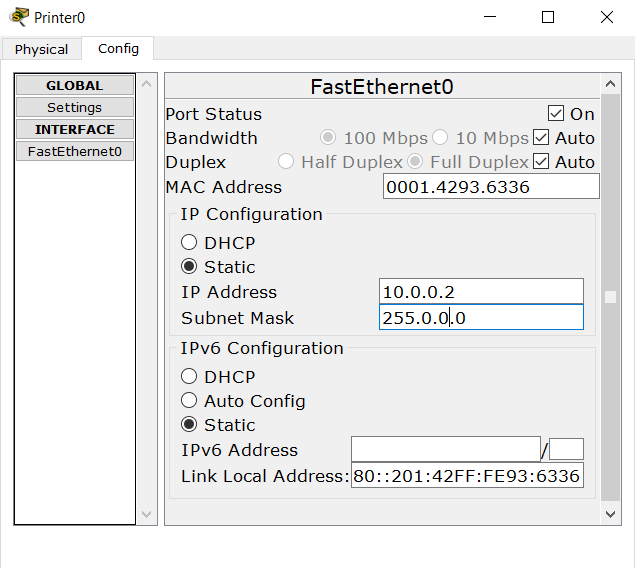

Настроили Printer0 с первым подходящим адресом сети.

Шаг 2. Настройка маршрутизатора RTR01 и включение маршрутизации по протоколу RIP.

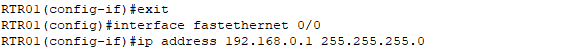

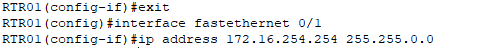

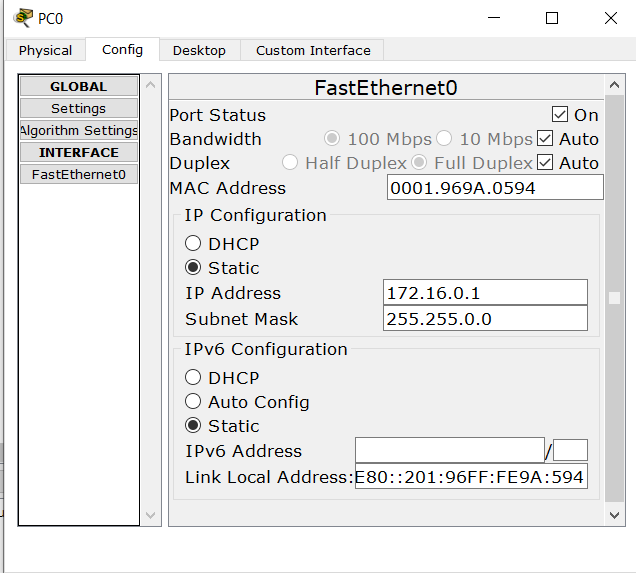

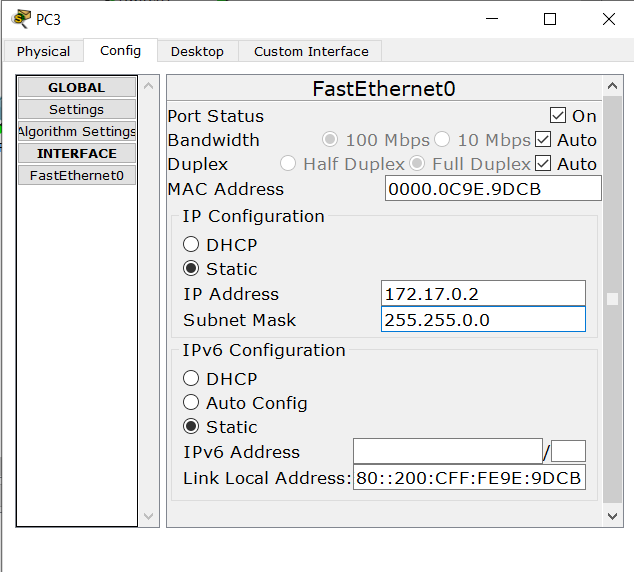

Настроили первый подходящий IP-адрес для FastEthernet 0/0.

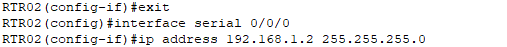

Настроили второй подходящий IP-адрес для Serial 0/0/0.

Настроили подходящий IP-адрес для FastEthernet 0/1.

Включили все настроенные интерфейсы аналогично FastEthernet 0/0.

Настроим RIP аналогично шагу 1.

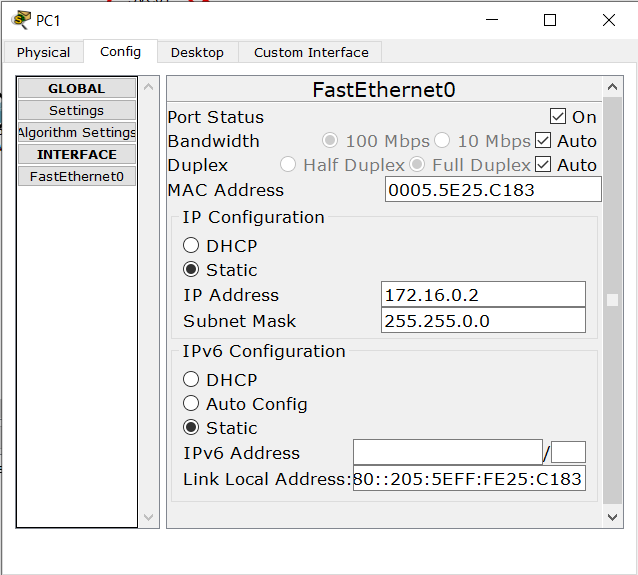

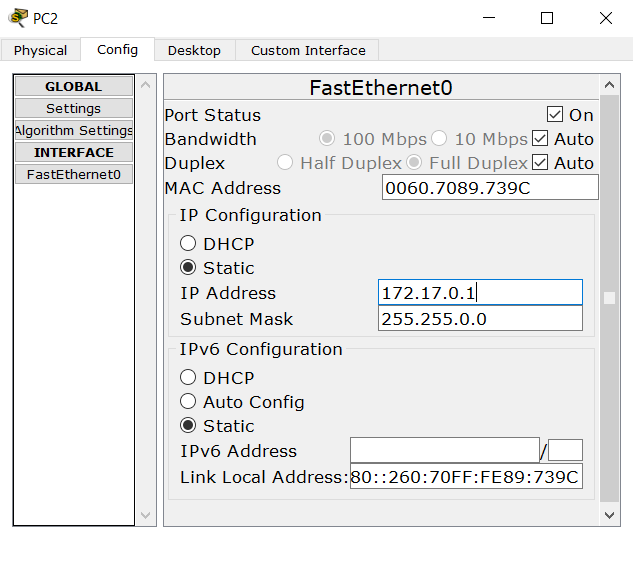

Настроим конечные устройства.

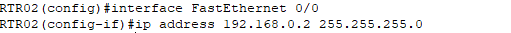

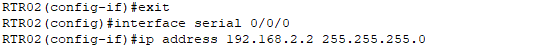

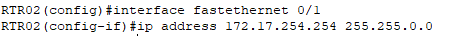

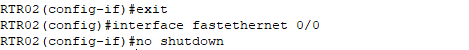

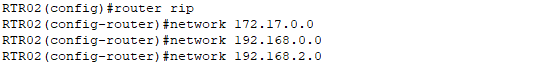

Шаг 3. Настройка маршрутизатора RTR02 и включение маршрутизации по протоколу RIP.

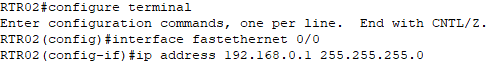

Настроили второй подходящий IP-адрес для FastEthernet 0/0.

Настроили второй подходящий IP-адрес для Serial 0/0/0.

Настроили второй IP-адрес для FastEthernet 0/1.

Включили все настроенные интерфейсы аналогично FastEthernet 0/0.

Настроим конечные устройства.

Шаг 4. Проверка конфигурации протокола RIP на каждом маршрутизаторе.

Аналогично с другими маршрутизаторами.

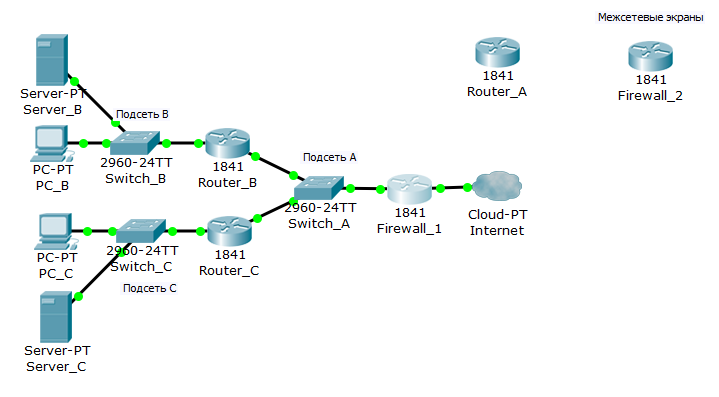

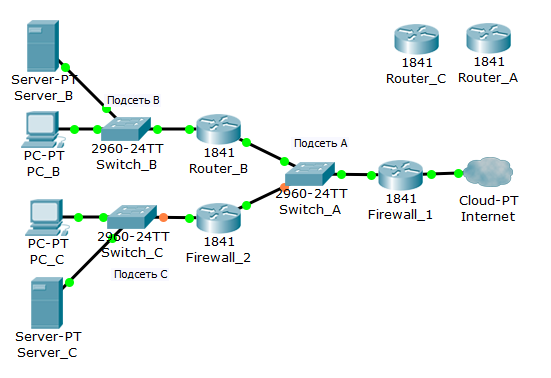

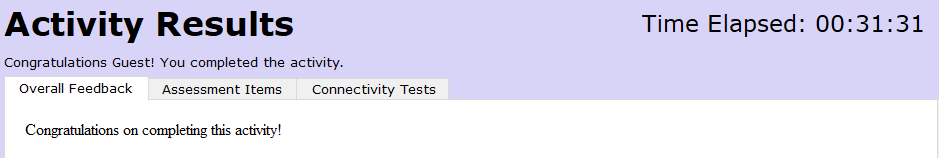

Планирование межсетевых экранов

Сценарий 1. Защита сети от хакеров.

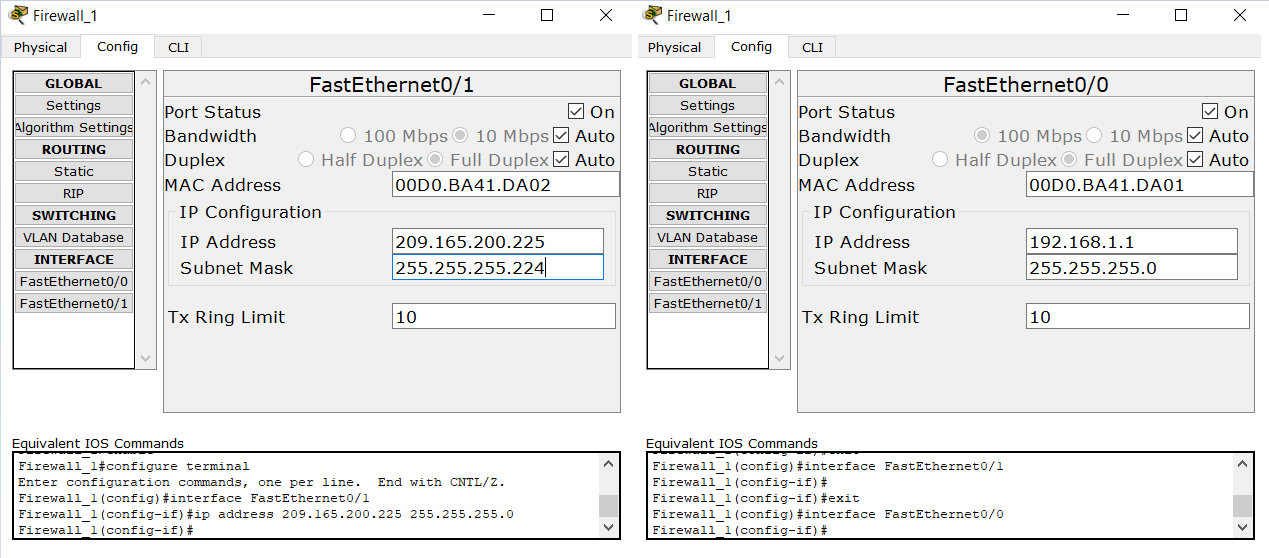

Подключили брандмауэр Firewall_1 вместо Router A.

Шаг 1. Замена маршрутизатора Router A брандмауэром Firewall_1.

Настроили IP-адрес и маску подсети для обоих подключенных интерфейсов.

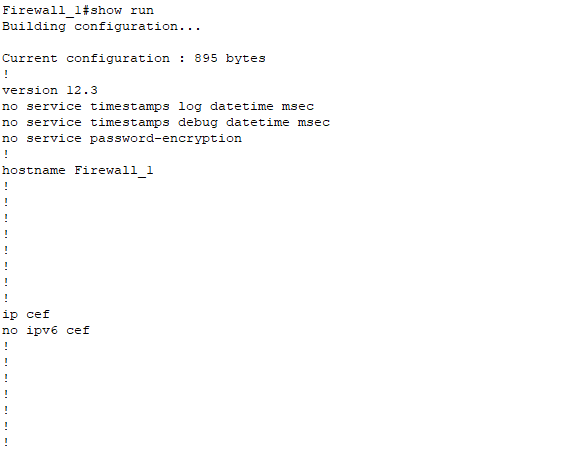

Шаг 2. Проверка конфигурации брандмауэра Firewall_1

Проверили настройку брандмауэра с помощью команды show run.

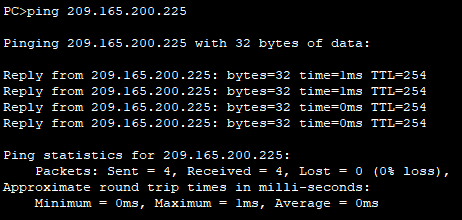

Отправили эхо-запрос, чтобы убедиться в доступе к сети интернет.

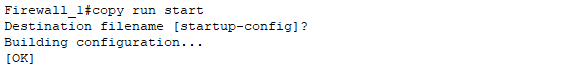

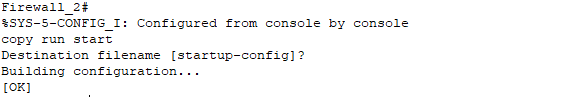

Сохранили текущую конфигурацию с помощью команды copy run start.

Сценарий 2. Защита сети отдела исследований и разработок

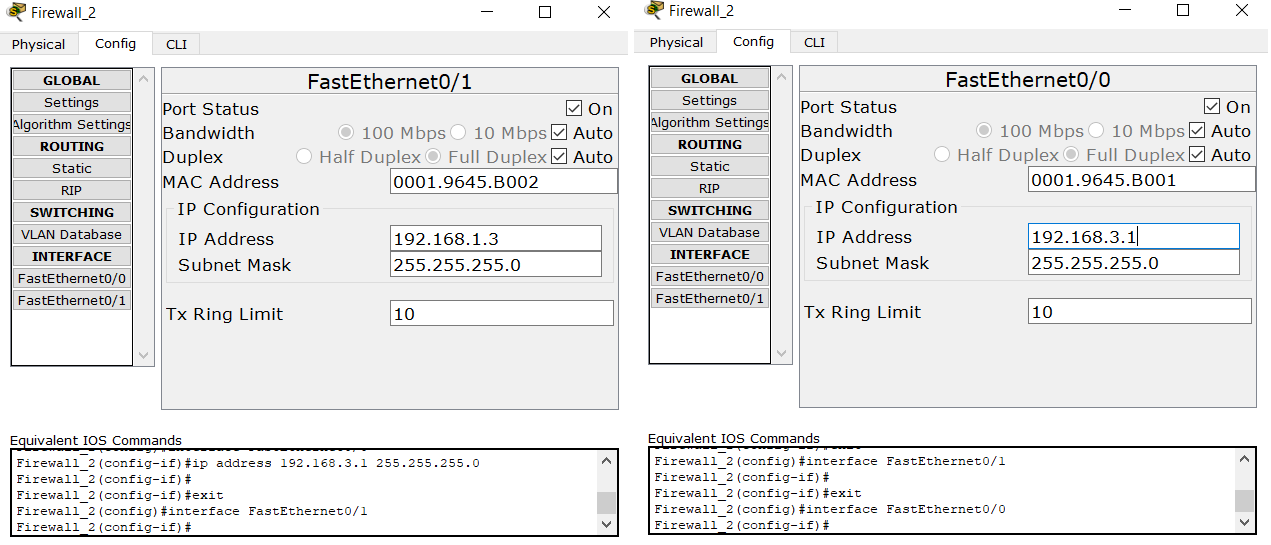

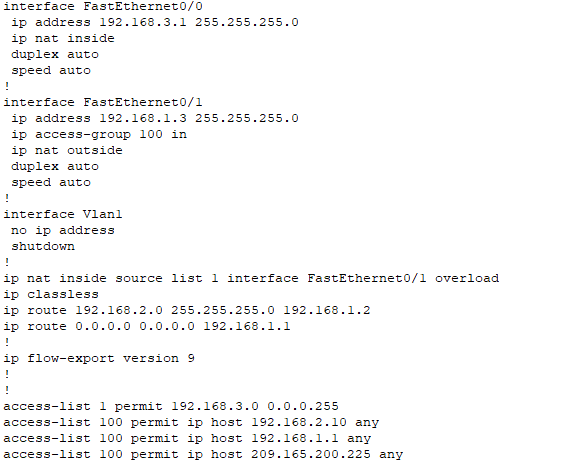

Подключили брандмауэр Firewall_2 вместо Router С.

Шаг 1. Замена маршрутизатора Router_С брандмауэром Firewall_2.

Настроили IP-адрес и маску подсети для обоих подключенных интерфейсов.

Шаг 2. Проверка конфигурации брандмауэра Firewall_2

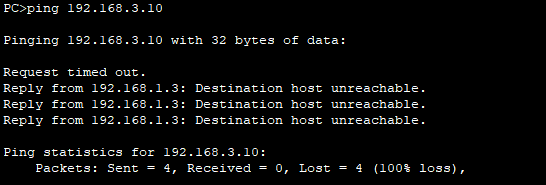

Использовали команду ping, чтобы убедиться, что компьютеры в подсети Subnet B не могут получить доступ к компьютерам в подсети Subnet C.

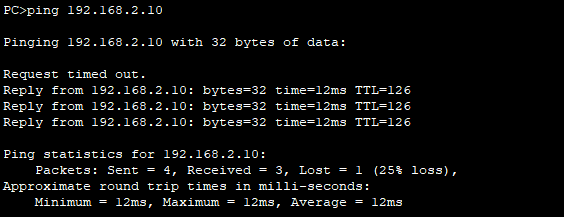

Использовали команду ping, чтобы убедиться, что компьютеры в подсети Subnet С имеют доступ к серверу в подсети Subnet B.

Отправили эхо-запрос, чтобы убедиться в доступе к сети интернет.

Сохранили текущую конфигурацию с помощью команды copy run start.

Зачем нужно устанавливать брандмауэр во внутренней сети?

Брандмауэр внутри сети обеспечивает безопасность ее данных.

Каким образом маршрутизатор, настроенный для использования справки NAT, позволяет защитить компьютерные системы, расположенные внутри маршрутизатора NAT?

Вся внутренняя сеть скрывается под одним адресом. NAT обеспечивает двойные функции безопасности и сохраняет адрес.

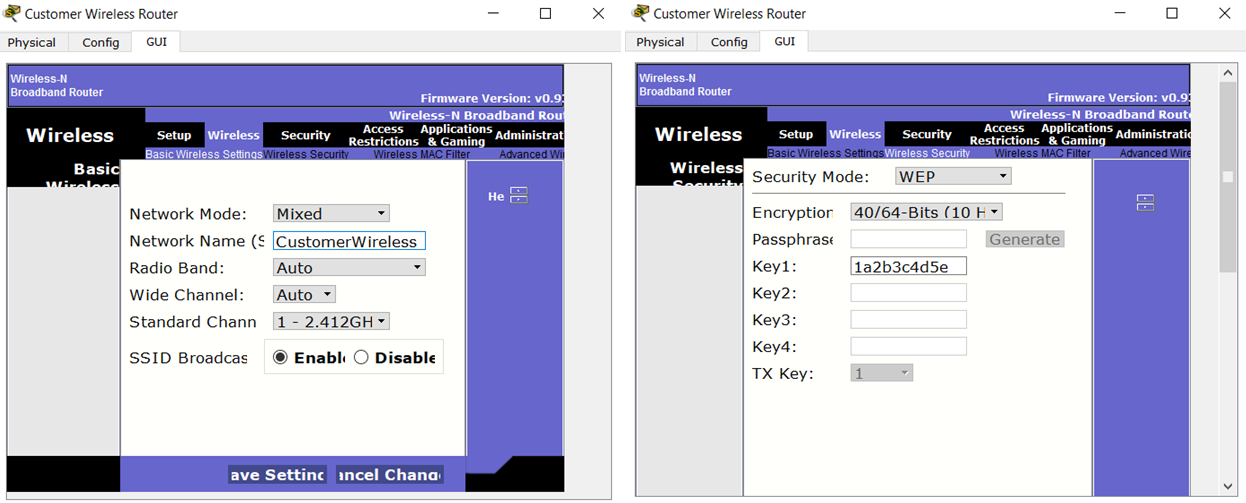

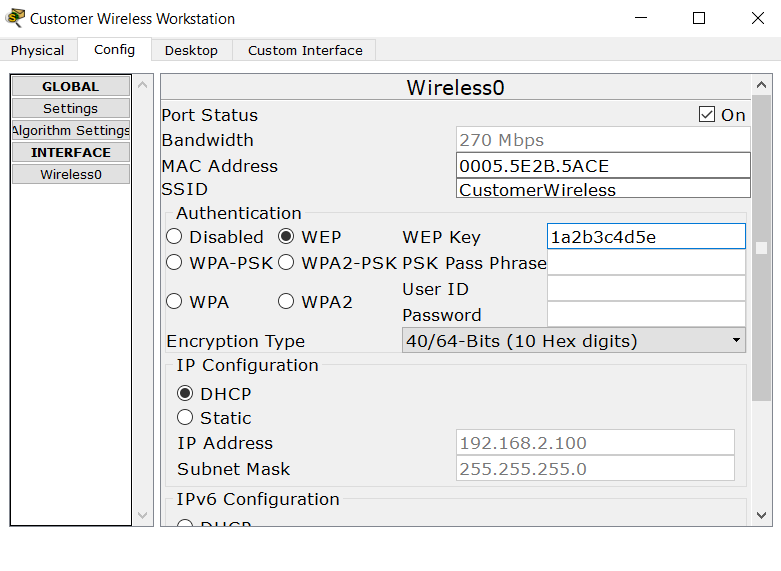

Настройка протокола WEP на беспроводном маршрутизаторе

Шаг 1. Настройка беспроводного маршрутизатора Linksys, чтобы он требовал использования протокола WEP.

Задали имя сети и ключ для доступа к беспроводной сети WEP.

Шаг 2. Настройка механизма WEP на беспроводной рабочей станции клиента.

Задали имя сети и ключ для доступа к беспроводной сети WEP.

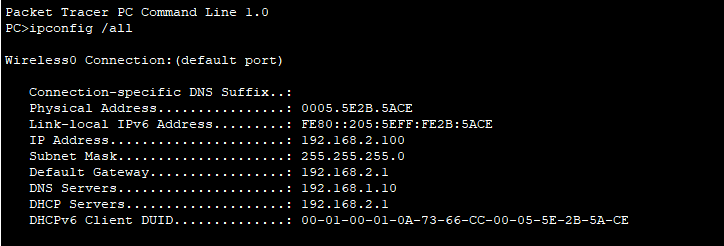

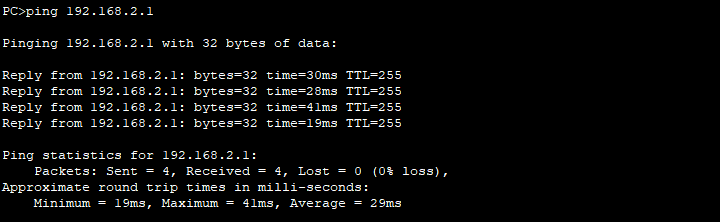

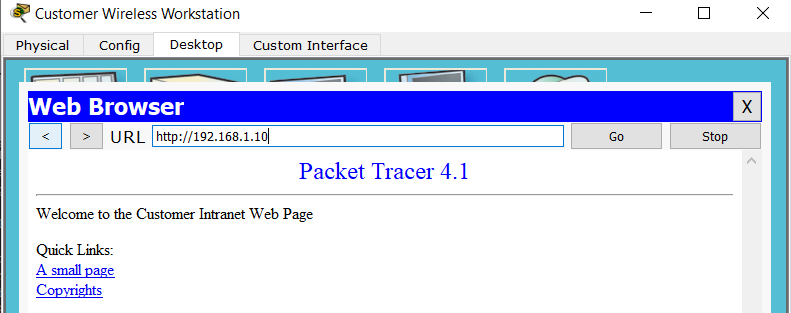

Шаг 3. Проверка конфигурации.

Просмотрели параметры конфигурации сети и проверили подключение к интерфейсу локальной сети.

В чем цель использования протокола WEP в беспроводной сети?

В чем значение ключа, который используется для защиты протокола WEP?

Доступ к беспроводной сети.

Является ли протокол WEP лучшим вариантом для защиты беспроводного доступа?

Системы, которые все еще используют WEP, не являются безопасными. Если у вас есть система с WEP, ее следует обновить или заменить. При подключении к Wi-Fi, если в заведении используется протокол WEP, то ваша Интернет-активность не будет безопасной.

Настройка компьютерной сети с коммутатором

Оборудование и схема сети

Предположим, что у меня коммутатор 3 уровня cisco 3560 24 порта, он выглядит как то вот так.

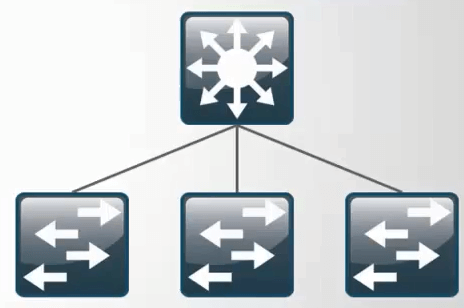

Он будет маршрутизировать трафик между vlan в моей локальной сети, и к нему допустим будут подключены 3 коммутатора 2 уровня модели OSI, уровня доступа, коммутаторы cisco 2960, а сам cisco 3560 будет выступать в качестве коммутатора уровня распределения. Напомню, что на втором уровне коммутируется трафик на основе mac адресов. Уровень доступа это куда подключаются конечные устройства, в нашем случае компьютеры, сервера или принтеры.. Ниже схема.

Что такое коммутатор второго уровня

Коммутатор второго уровня это железка работающая на втором уровне сетевой модели OSI

- Коммутирует трафик на основе мак адресов

- Используется в качестве уровня доступа

- Служит для первичного сегментирования локальных сетей

- Самая маленькая стоимость за порт/пользователь

В технической документации коммутатор второго уровня обозначает в виде вот такого значка

Что такое коммутатор третьего уровня

Коммутатор третьего уровня это железка работающая на третьем уровне модели OSI умеющая:

- IP маршрутизация

- Агрегирование коммутаторов уровня доступа

- Использование в качестве коммутаторов уровня распределения

- Высокая производительность

В технической документации коммутатор третьего уровня обозначает в виде вот такого значка

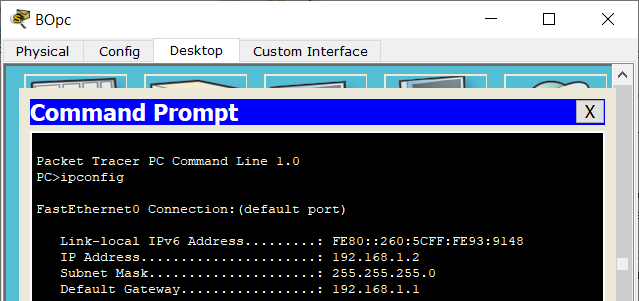

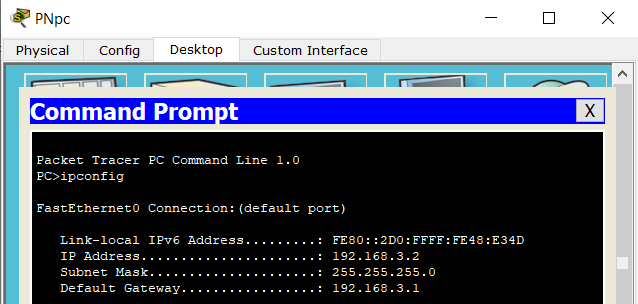

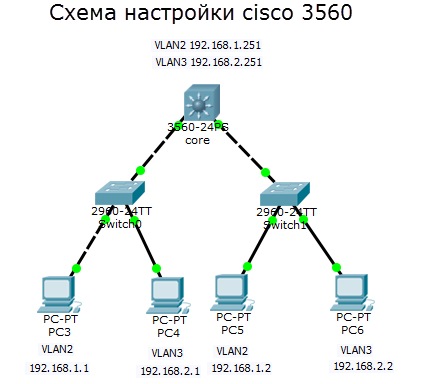

Помогать мне будет в создании тестового стенда программа симулятор сети, Cisco packet tracer 6.2. Скачать Cisco packet tracer 6.2, можно тут. Вот более детальная схема моего тестового полигона. В качестве ядра у меня cisco catalyst 3560, на нем два vlan: 2 и 3, со статическими ip адресами VLAN2 192.168.1.251 и VLAN3 192.168.2.251. Ниже два коммутатора уровня доступа, используются для организации VLAN и как аплинки. В локальной сети есть 4 компьютера, по два в каждом vlan. Нужно чтобы компьютер PC3 из vlan2 мог пинговать компьютер PC5 из vlan3.

Настройка cisco коммутатора 2 уровня

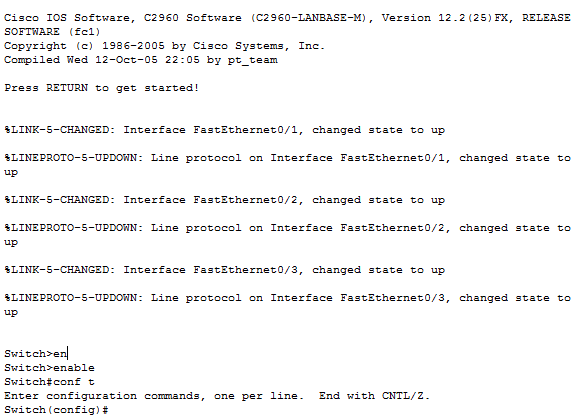

Настройка коммутатора второго уровня очень простая. Начнем настройку cisco catalyst 2960, как вы видите у меня компьютеры PC03 и PC04 подключены к Switch0, портам fa0/1 и fa0/2. По плану наш Switch0 должен иметь два vlan. Приступим к их созданию. Переходим в привилегированный режим и вводим команду

теперь в режим конфигурации

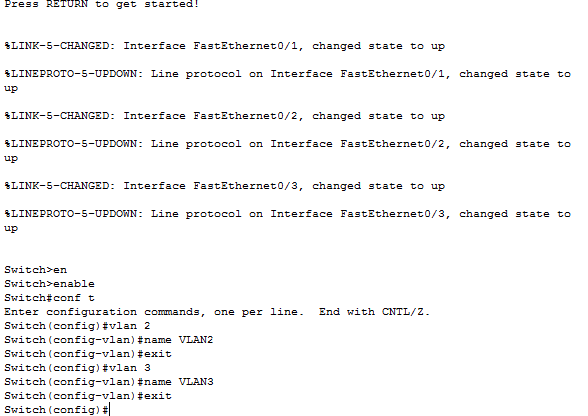

Создаем VLAN2 и VLAN3. Для этого пишем команду

задаем имя пусть так и будет VLAN2

Аналогичным образом создаем VLAN3.

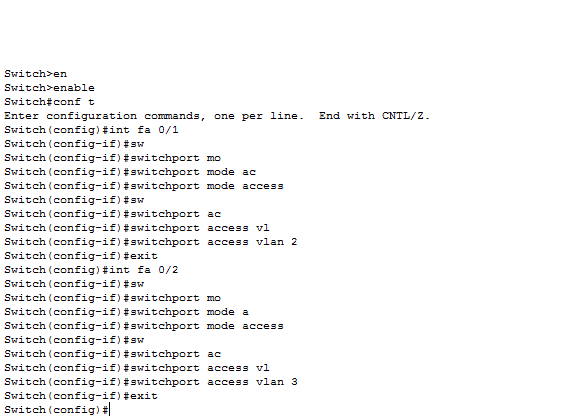

Теперь добавим интерфейс fa0/1 в vlan 2, а интерфейс fa0/2 в vlan 3. Пишем команду.

Говорим что порт будет работать в режиме доступа

Теперь добавим fa0/2 в vlan 3.

Теперь сохраним это все в памяти коммутатора командой

Настроим теперь trunk порт. В качестве trunk порта у меня будет гигабитный порт gig 0/1. Вводим команду для настройки порта gig 0/1.

И разрешим через транк нужные вланы

Сохраняем настройки. Все настройка коммутатора второго уровня почти закончена.

Теперь таким же методом настраивает коммутатор Switch1 и компьютеры PC5 в VLAN2 и PC6 в VLAN3. Все на втором уровне модели OSI мы закончили, переходим к 3 уровню.

Настройка cisco 3560

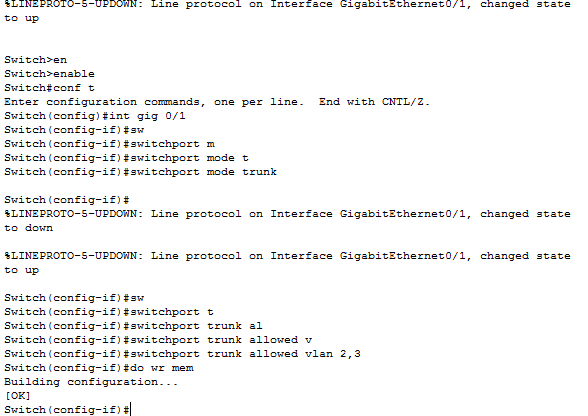

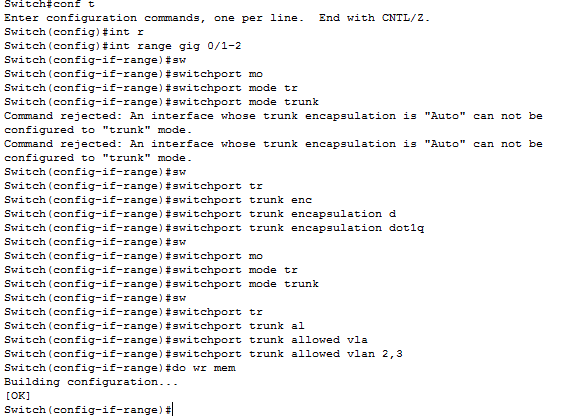

Начнем с транк портов, у нас это gig 0/1 и gig 0/2.

заходим в настройку интерфейса gig 0/1 и gig 0/2

Попытаемся включить режим транка

но в итоге вы получите вот такую подсказку: Command rejected: An interface whose trunk encapsulation is «Auto» can not be configured to «trunk» mode. Смысл ее в том, что вам сначала предлагают включить инкапсуляцию пакетов. Давайте настроим инкапсуляцию на cisco 3560.

Теперь укажем режим и разрешенные vlan

switchport trunk allowed vlan 2,3

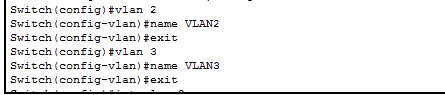

Далее создадим vlan и назначим им ip адреса, которые будут выступать в роли шлюзов.

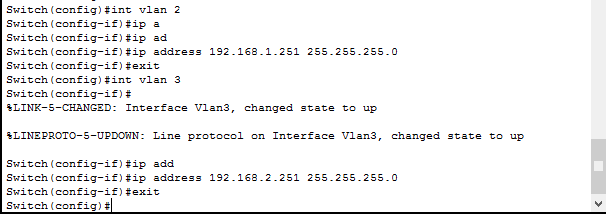

Назначим ip адреса для каждого из них, напомню для vlan 2 это 192.168.1.251/24, а для vlan 3 192.168.2.251/24

ip address 192.168.1.251 255.255.255.0

ip address 192.168.2.251 255.255.255.0

Теперь включим маршрутизацию между vlan, делается это командой

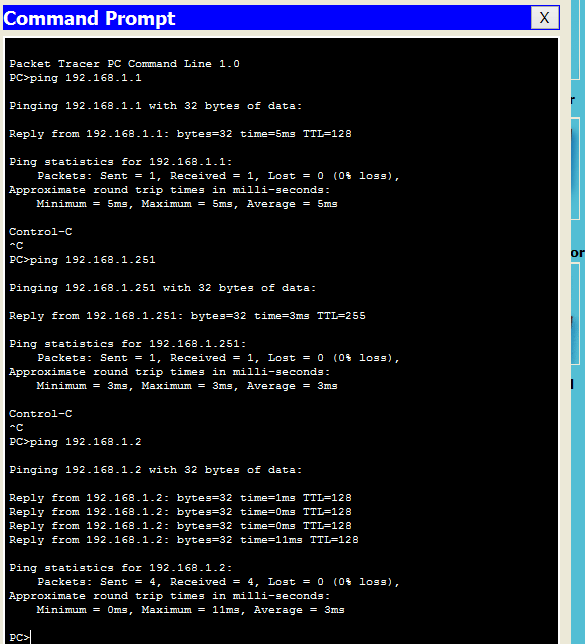

Проверка доступности

Открываем командную строку на PC3 и пробуем пропинговать его самого, шлюз и PC5. Вводим по очереди

Видим, что все отлично пингуется, значит связь есть.

Проверим теперь с PC3 соседа из VLAN3 PC6

Как видите настройка коммутатора второго уровня и третьего закончена. Задача выполнена. Вот как можно использовать коммутаторы cisco 3 уровня, и создать отличное ядро локальной сети. Если у вас есть вопросы и пожелания пишите в комментариях.

Популярные Похожие записи:

Что такое виртуальный сетевой адаптер и в каких случаях он может пригодиться?

- Сравнение маршрутизаторов Cisco и Juniper, что лучше в 2022 году?

- Настройка сети в CentOS 8, за минуту

Установка и настройка dongleserver ProMAX

Подключение ключа 1С через dongleserver ProMAX

Проверка доступности порта в Zabbix