- Доступ к домашней сети через VPN

- 1 VPN-соединение с сетевым хранилищем Synology

- 2 Настройка переадресации портов на маршрутизаторе

- 3 Создание VPN-соединения с Windows 10

- 4 Настройка VPN на мобильных устройствах

- Объединяем свои устройства через интернет в одну сеть (VPN для самых маленьких, в картинках)

- Шаг 1 — регистрация на AWS

- Шаг 2 — создаём виртуальный сервер

- Шаг 3.1 — настройка сервера (AWS)

- Шаг 3.2 — настройка сервера (Windows)

- Шаг 4 — настройка клиента

- Бонус (shadowsocks)

Доступ к домашней сети через VPN

Все чаще возникают ситуации, в которых пользователям, находящимся в пути, приходится обращаться к домашней сети и сетевому хранилищу. Для минимизации рисков в незашифрованных беспроводных сетях при подобных действиях рекомендуется организовать «виртуальную частную сеть» (Virtual private network, VPN). Преимущество подобного VPN-соединения в сравнении с решением, использующим динамическую систему доменных имен: вы используете прямую связь со всей вашей домашней сетью, такую же, как если бы вы сидели дома, в рабочем кабинете. В этой статье мы расскажем, как настроить функцию VPN в сетевом хранилище Synology и сконфигурировать устройства.

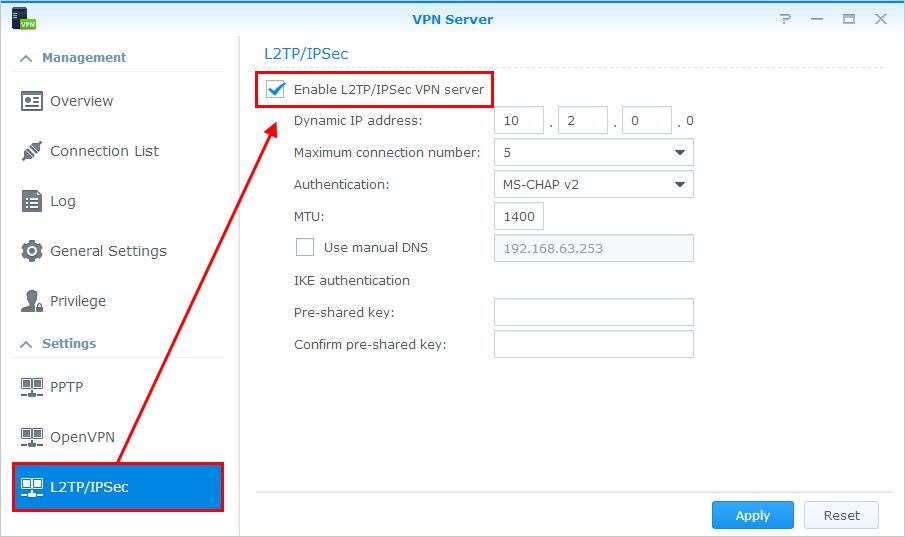

1 VPN-соединение с сетевым хранилищем Synology

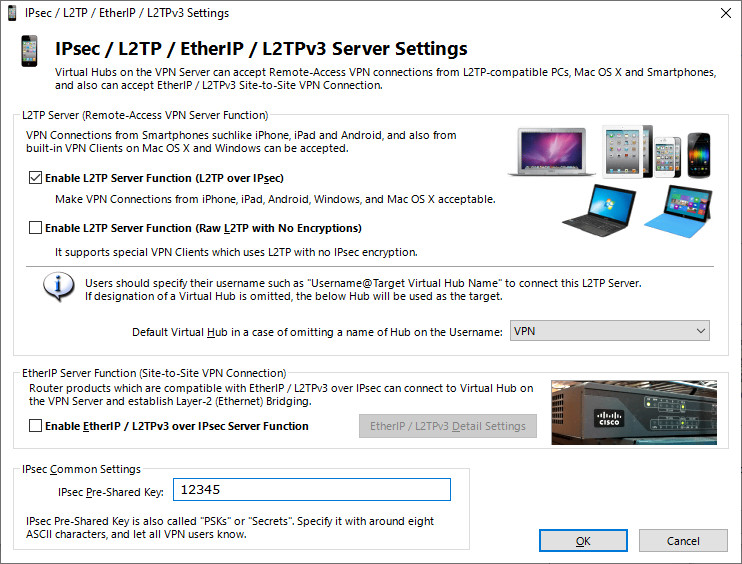

Самыми важными условиями являются установленная на сетевом хранилище Synology новейшая версия операционной системы DiskStation Manager (DSM) и настроенный удаленный доступ. В этом случае запустите в центре управления компонент «VPN-сервер», расположенный в разделе «Служебные программы». Теперь вы можете выбрать один из трех вариантов подключения. Поскольку «PPTP» считается небезопасным, а поддержка «OpenVPN» мобильными устройствами осуществляется не в полной мере, щелкните в левом разделе («Настройки») по пункту «L2TP/IPSec» и активируйте функцию. Уже введенные параметры, например «Динамический IP-адрес», присвоенный подключенным через VPN устройствам, изменять не требуется. Необходимо лишь ввести надежный пароль в пункте «Предустановленный пароль» и повторить его в пункте «Подтвердить предустановленный пароль». Сохраните изменения, нажав кнопку «Принять», и подтвердите кликом по «ОК» сообщение о переадресации UDP-портов 500, 1701 и 4500.

Важный момент: если вы используете брандмауэр сетевого хранилища, следует открыть указанные выше порты. Кроме того, в диалоговом окне «VPN-сервер» необходимо выбрать пункт «Привилегии» и ограничить права пользователей, которым запрещен доступ по VPN. Во избежание этих действий в будущем выберите в левом столбце раздел «Общие настройки» и снимите галочку в пункте «Предоставить права доступа по VPN для новых пользователей». Пользователи, имеющие права доступа по VPN, перечислены в пункте «Протокол». Системы сетевого хранения данных производства компаний Asustor и Qnap также поддерживают доступ по VPN. Настройка практически одинакова: запуск приложения (Asustor — «VPN-сервер», Qnap — «QVPN-сервис»), выбор типа VPN и ввод необходимой информации.

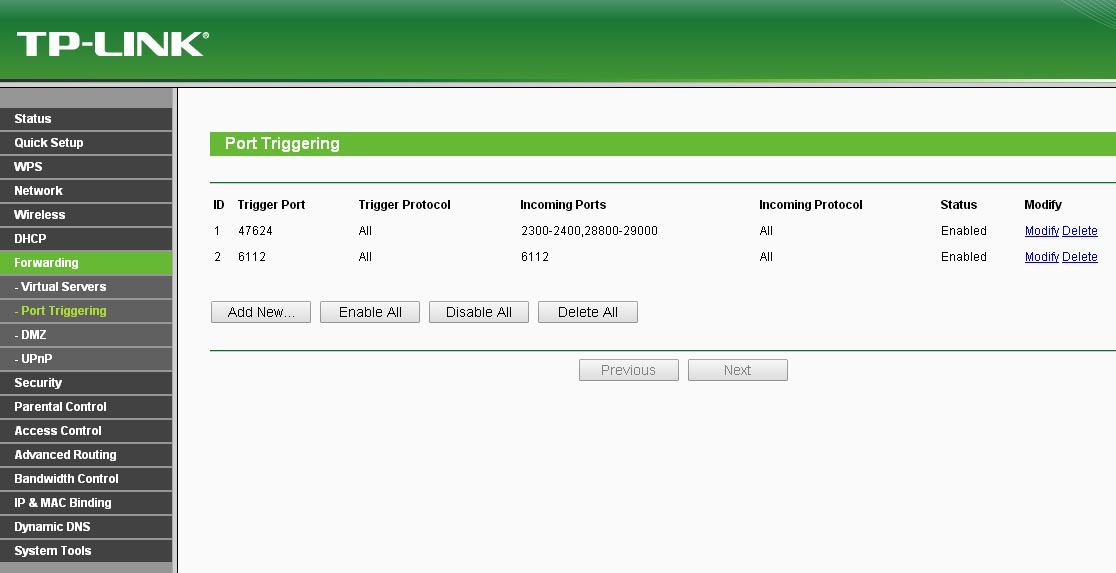

2 Настройка переадресации портов на маршрутизаторе

Чтобы маршрутизатор мог пересылать пакеты данных, поступающие из Интернета, к требуемым устройствам, он должен «знать», какими сетевыми клиентами являются эти устройства. Для этого на нем необходимо настроить переадресацию портов. Это осуществляется с помощью маски конфигурации маршрутизатора. Откройте веб-браузер и зайдите на ваш роутер через веб-интерфейс.

Затем щелкните по пункту меню «Интернет | Разрешения» и активируйте вкладку «Переадресация портов» для настройки переадресации. Перейдите вниз, к пункту «Добавить разрешенное устройство», и выберите ваше сетевое хранилище. После нажатия кнопки «Новое разрешение» выберите опцию «Разрешение портов», затем в пункте «Применение» выберите «Название фильтра» и впишите название, например «VPN-сервер». В разделе «Протокол» выберите «UDP», в пунктах «Порт к устройству», «До порта» и «Желаемый внешний порт (IPv4)» введите число «500» и подтвердите ввод, нажав «OK». Затем аналогичным образом настройте переадресацию UDP-портов 1701 и 4500. Сохраните настройки, щелкнув по кнопке «OK».

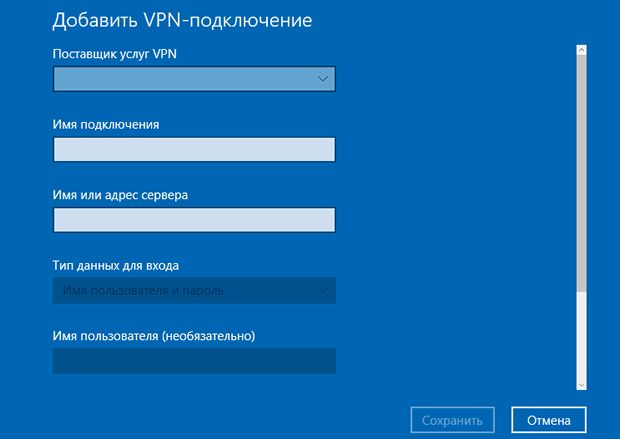

3 Создание VPN-соединения с Windows 10

После проведения подготовительных действий можно проверить, все ли получилось. В идеальном случае первый доступ по VPN следует осуществить с локального компьютера, так как в случае возникновения проблем у вас есть доступ как к маршрутизатору, так и к сетевому хранилищу, и следовательно, будет возможность оперативного внесения изменений. При работе с Windows 10 настройка весьма проста. Выберите в разделе «Параметры» пункт «Сеть и Интернет», в левом столбце выберите «VPN», щелкните по ссылке «Добавление VPN-подключения» и введите необходимые данные. В меню «Поставщик услуг VPN» выберите «Windows (встроенные)», имя подключения можно указать любое, например «VPN-NAS». В пункте «Имя или адрес сервера» введите динамический DNS-адрес вашего сетевого хранилища Synology, в «Тип VPN» выберите «Автоматически». Подтвердите ввод кнопкой «Сохранить», затем кликните по иконке VPN и выберите «Подключить».

В диалоговом окне «Регистрация» введите данные, которые вы используете для подключения к сетевому хранилищу, и щелкните «OK». Через несколько секунд (в это время Windows 10 и сетевое хранилище обмениваются данными о типе VPN) будет создано подключение, и вы сможете получить доступ ко всем доступным в вашей домашней сети ресурсам, в том числе к маске конфигурации сетевого хранилища Synology.

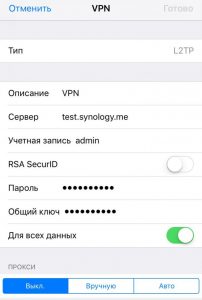

4 Настройка VPN на мобильных устройствах

Доступ к сетевому хранилищу через VPN также возможен и с мобильных устройств. Однако их настройка немного сложнее, чем в Windows 10.

Android: откройте «Настройки», в пункте «Сетевые подключения» нажмите «Дополнительные настройки» и добавьте новое подключение, нажав на «+». После этого в разделе «Тип» выберите пункт «L2TP/IPSec PSK», введите «Адрес сервера» (динамический DNS-адрес вашего хранилища), а также «IPsec Pre-shared Key» (то есть заданный в шаге 1 пароль), далее нажмите «Сохранить». В завершение коснитесь нового подключения, введите имя пользователя и пароль, активируйте опцию «Сохранить данные учетной записи» и нажмите «Подключить».

iOS: перейдите в «Настройки | Основные | VPN | Добавить VPN» и в пункте «Тип» выберите «L2TP». После этого введите данные в «Описание», в пункте «Сервер» укажите динамический DNS-адрес вашего сетевого хранилища и в завершение, в пункте «Секретный пароль» — заданный на шаге 1 пароль. Данные доступа укажите в пунктах «Логин» и «Пароль». Затем нажмите «Готово», вернитесь к предыдущему диалоговому окну и установите переключатель в разделе «Конфигурация VPN» в положение «Вкл» для установки соединения.

Объединяем свои устройства через интернет в одну сеть (VPN для самых маленьких, в картинках)

Подобных обзоров «как создать свой VPN» крайне много, но я так и не нашёл простого решения для новичка, с поддержкой создания полноценной локальной сети между двух и более клиентов с серым IP, находящимися за NAT.

Данное руководство я отношу к уровню подготовки «user+»: пользователь должен но не обязан знать что хочет получить, уверенно держит в руке мышь и видел командную строку в фильмах про хакеров.

Хочу обратить внимание начинающих хакеров: если вы взломаете пентагон с данного IP, скорее всего, ваш провайдер (Amazon в данном случае) сдаст вас «с потрохами» и от суровых людей с паяльником в руках спасения не будет.

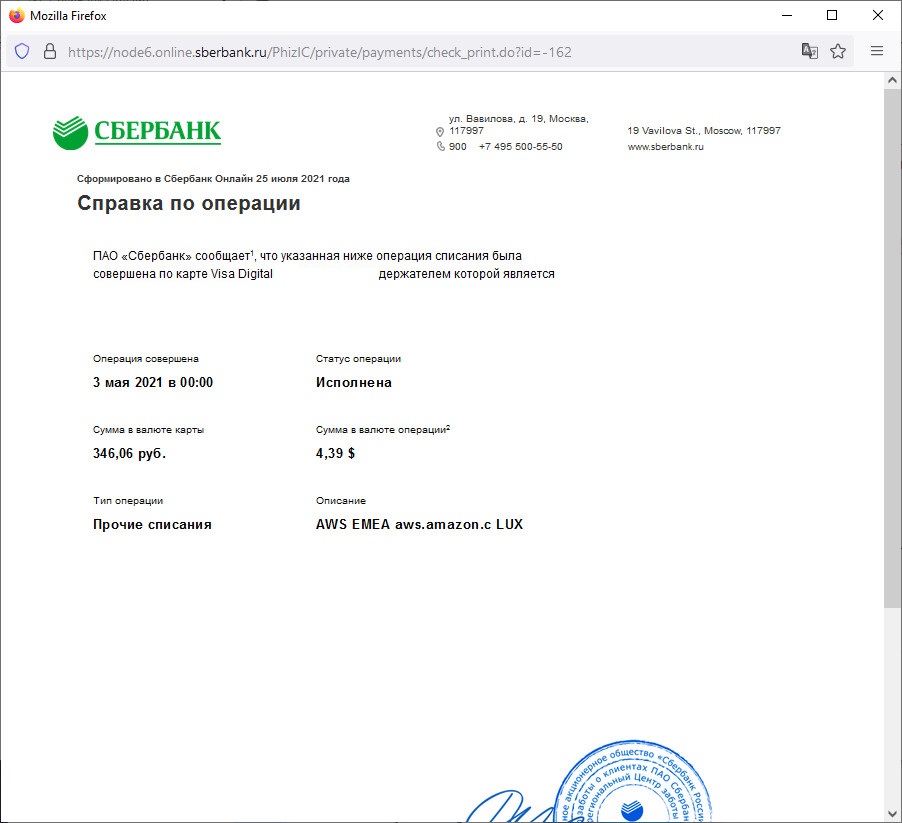

Ежемесячный платёж 350 рублей, но вы можете сэкономить и не покупать выделенный IP у своего провайдера.

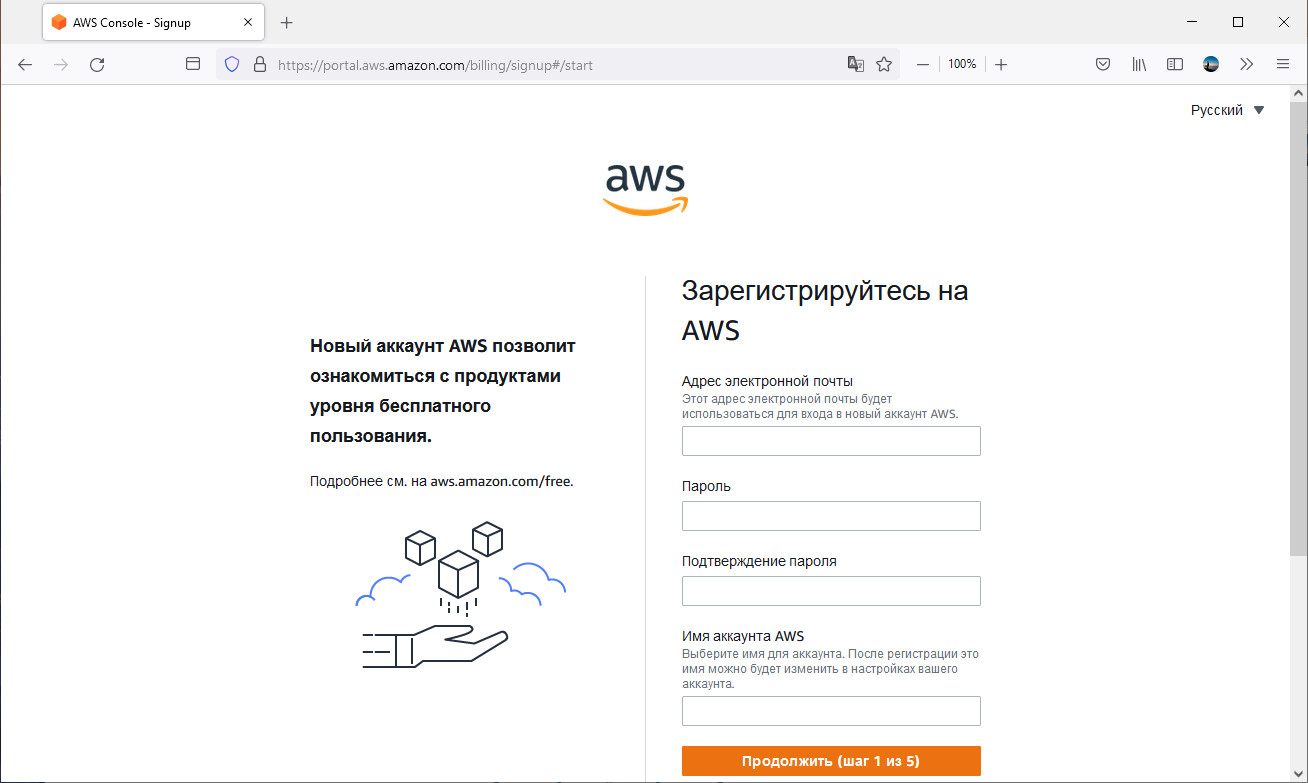

Шаг 1 — регистрация на AWS

Собственно проходим по ссылке и регистрируемся lightsail.aws.amazon.com

Номер телефона и банковскую карту указываем свою, может придётся пройти проверку по телефону (звонит робот), мне не пришлось.

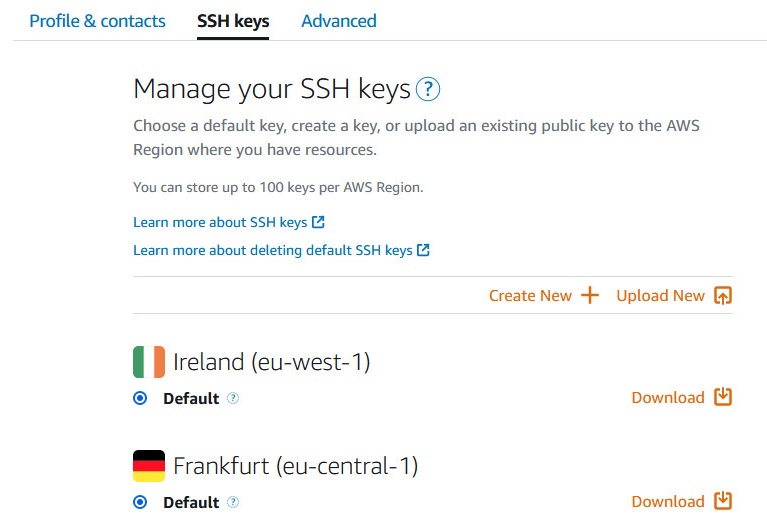

(дополнительно) для доступа по SSH нужно получить отдельный ключ

делается один раз — для учётной записи

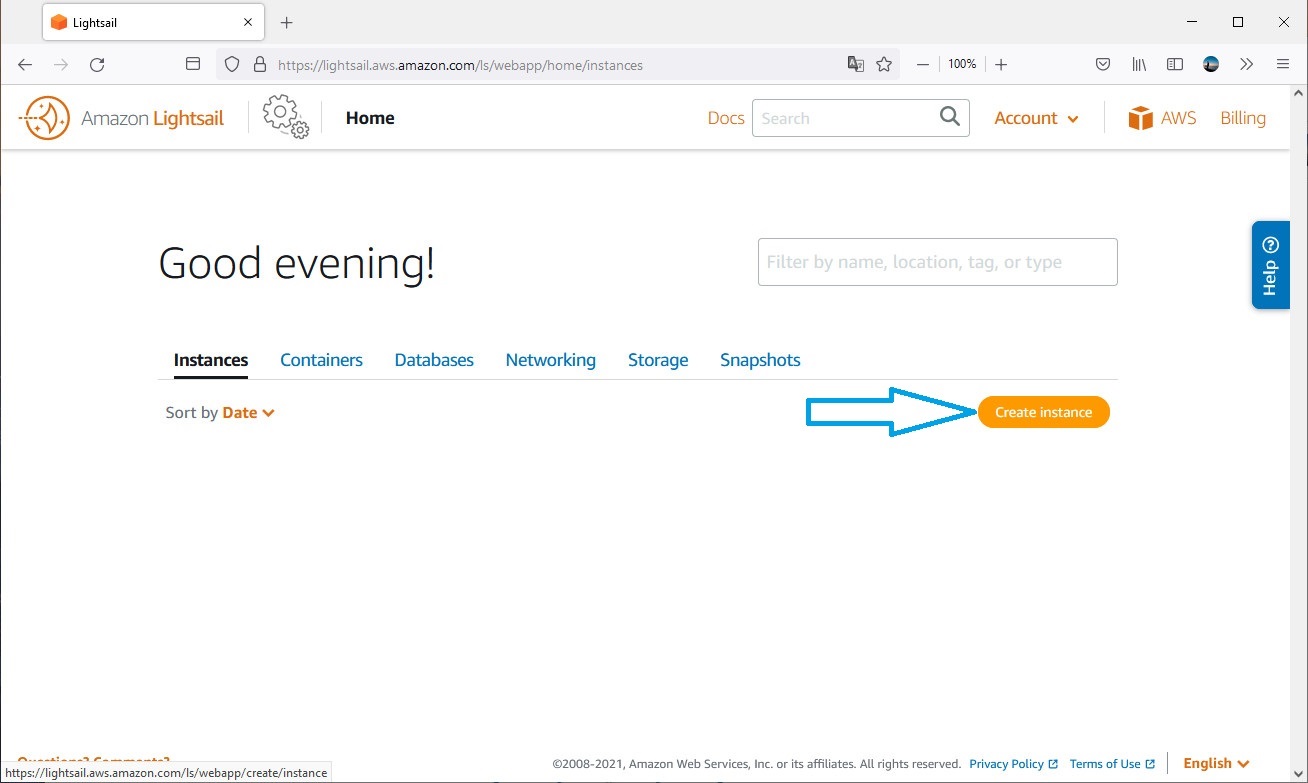

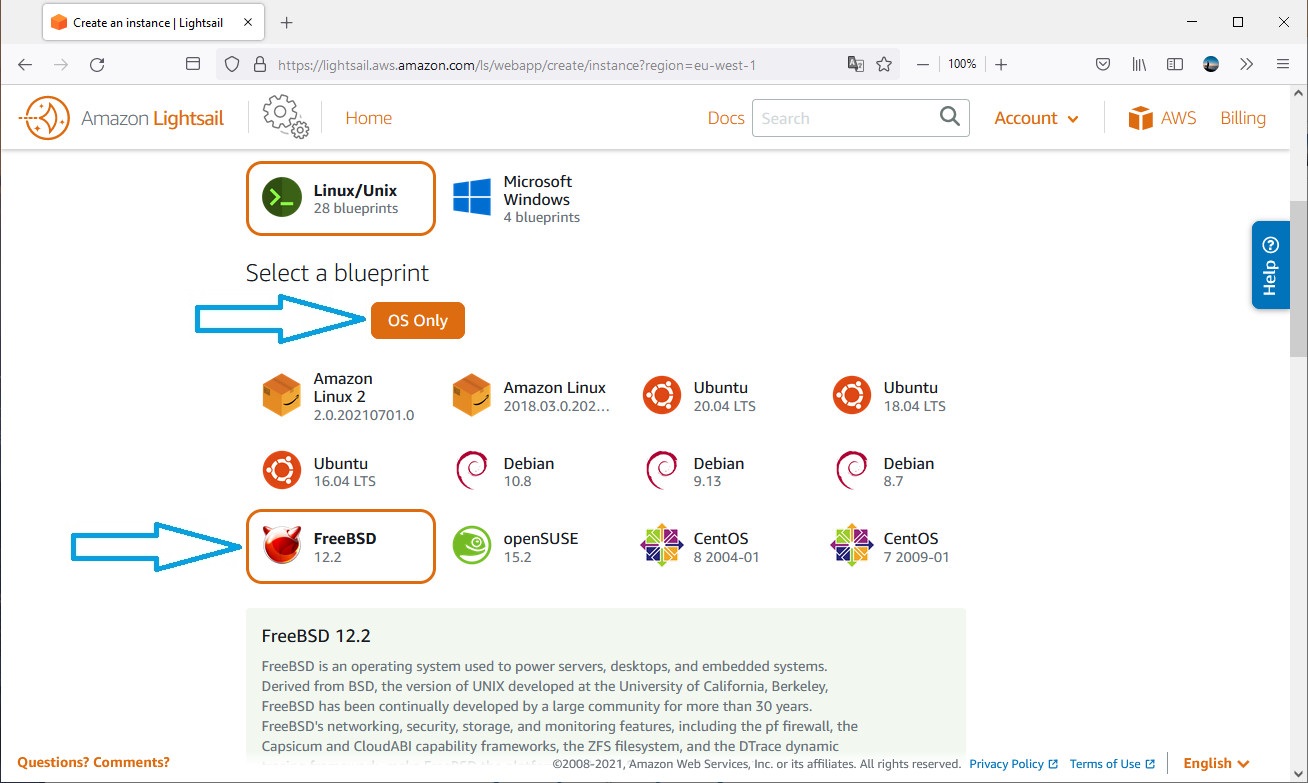

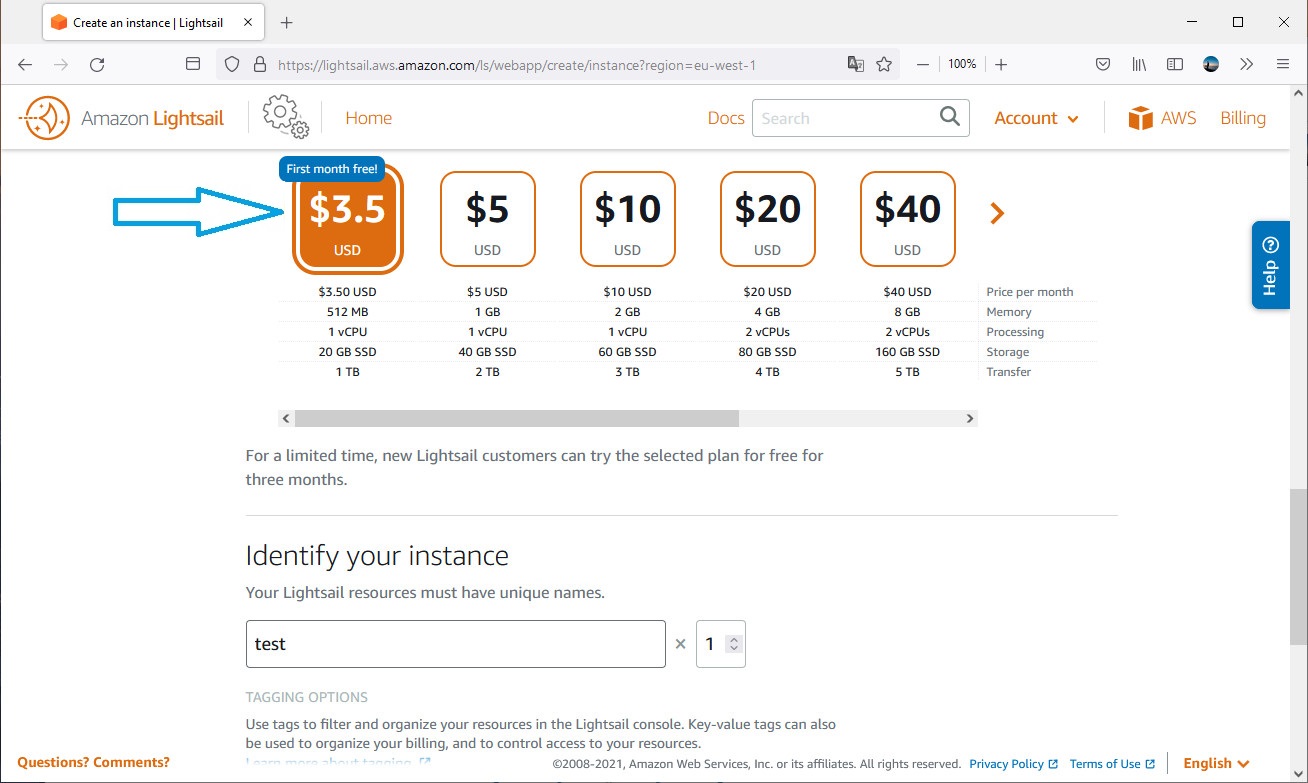

Шаг 2 — создаём виртуальный сервер

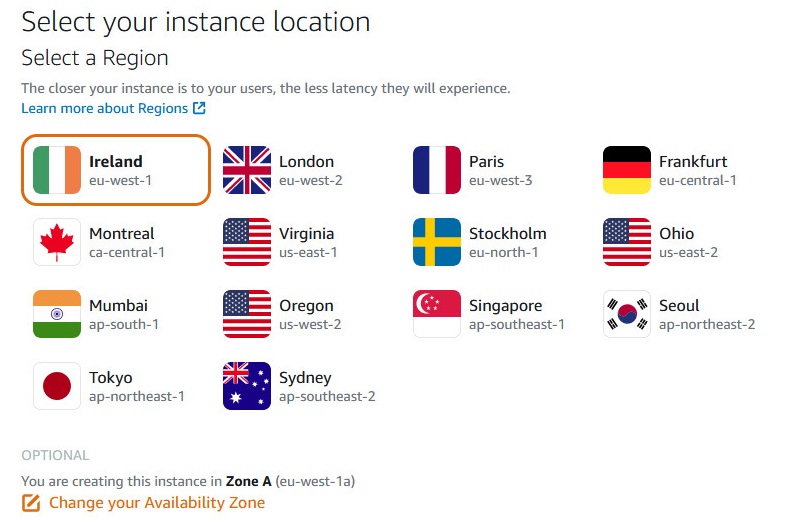

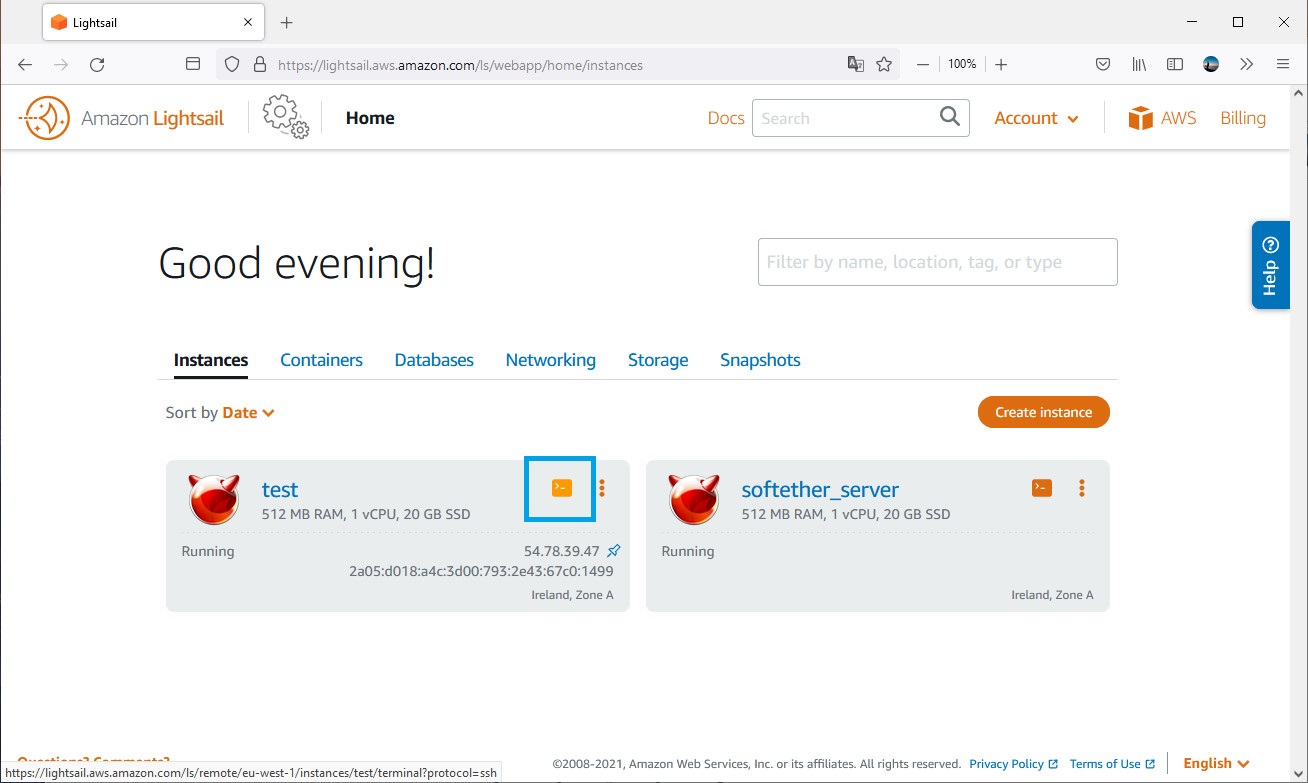

Мой выбор региона — Ирландия (Дублин), если нужна максимальная скорость — Германия (Франкфурт).

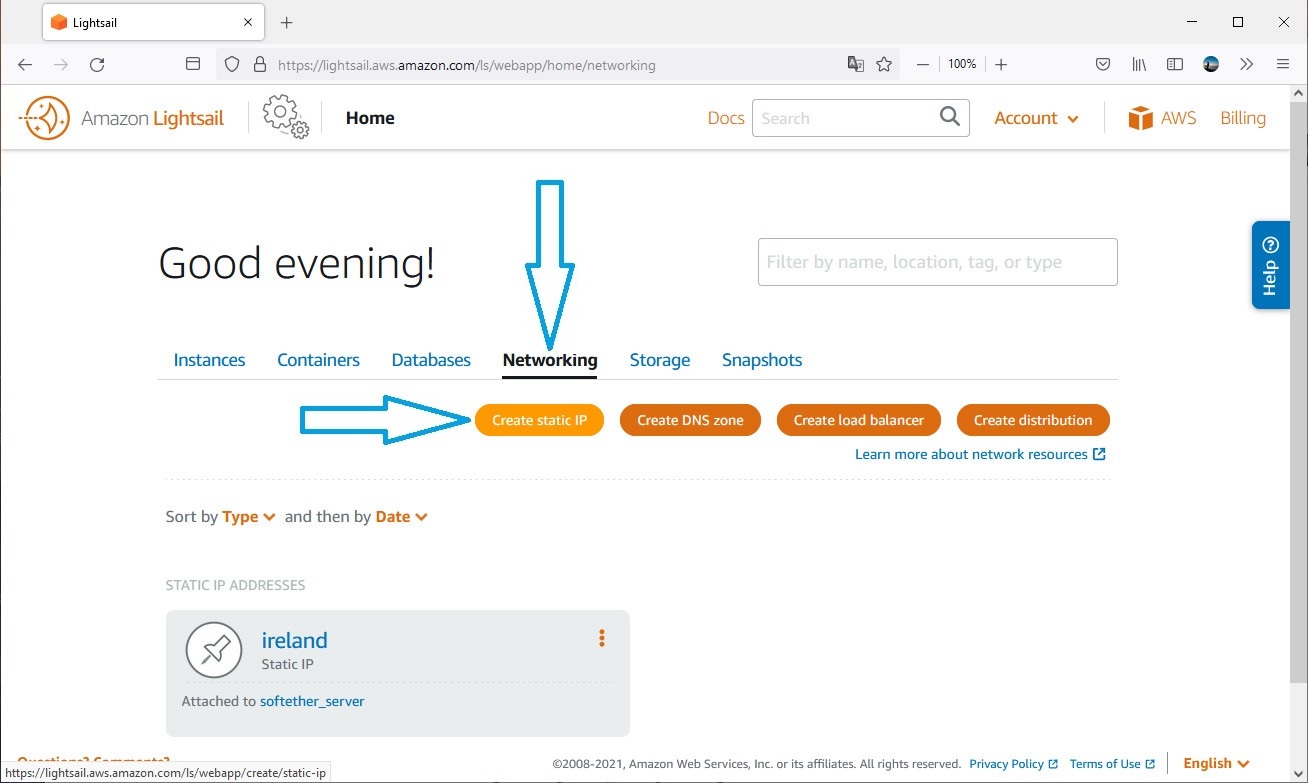

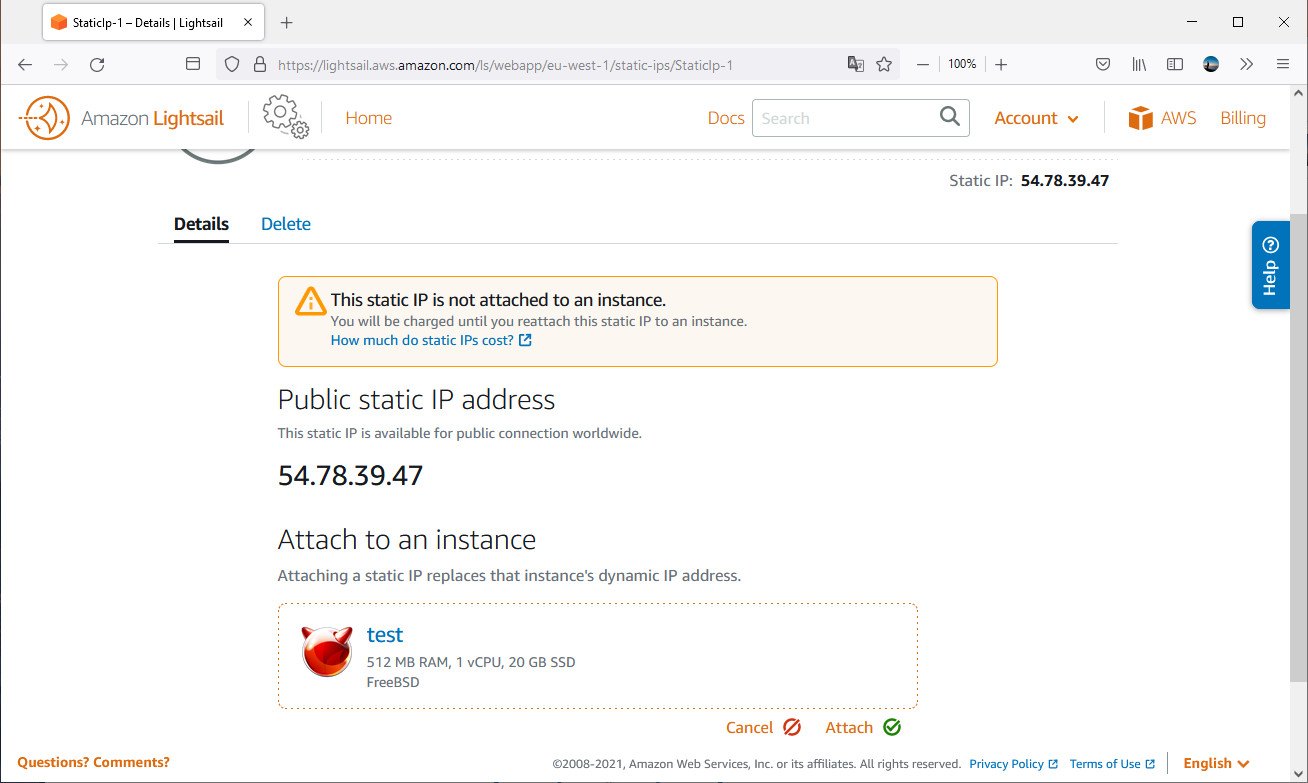

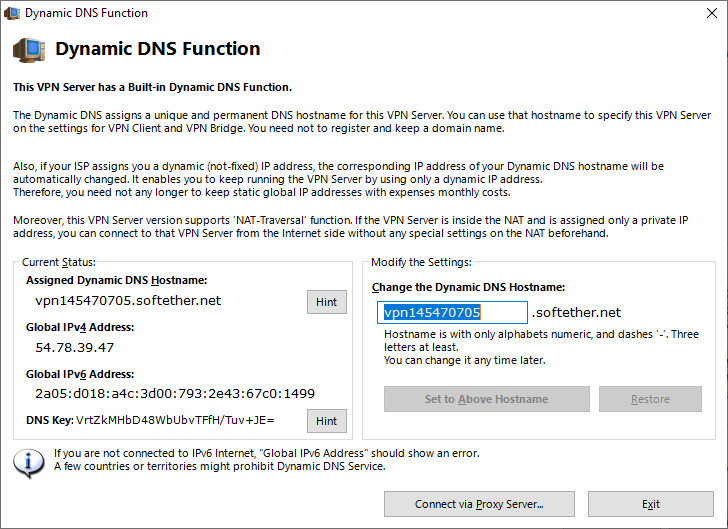

Теперь резервируем выделенный IP4 адрес, IP6 — закрепляется автоматом при создании виртуального сервера (его поменять нельзя).

Получив IP4 адрес, сразу закрепляем его за нашим виртуальным сервером.

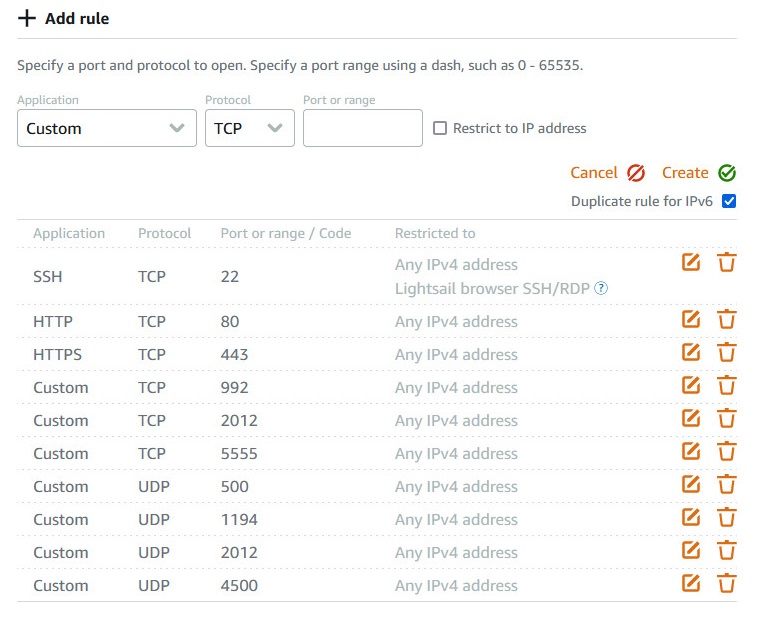

Здесь важный момент (его можно сделать как до настройки сервера, так и позже). Рядом с кнопкой вызова терминала (выделена синим квадратом) нажимаем 3 точки, выбираем Manage затем Networking.

Открываем входящие порты для нашего сервера, добавлю только что 2012 выбран для shadowsocks.

Шаг 3.1 — настройка сервера (AWS)

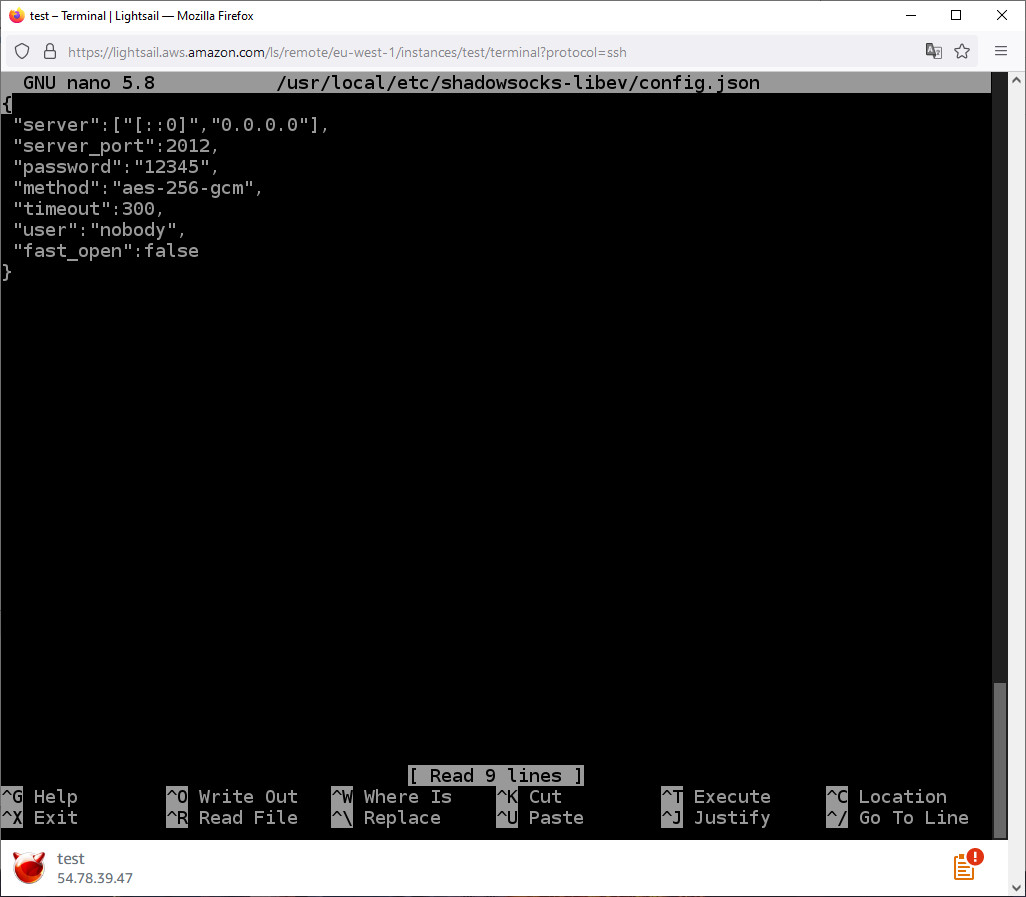

Запускаем терминал и обновляем систему и устанавливаем пакеты (копируем построчно, нажимая enter и отвечая «y«).

su pkg update pkg upgrade pkg install shadowsocks-libev pkg install softether sysrc softether_server_enable=yes sysrc shadowsocks_libev_enable=yesЯ не осилил текстовый редактор vi, поэтому установим более простой вариант 🙂

Удаляем все строки несколько раз нажимаем ctrl+k и добавляем, где 12345 — ваш пароль для подключения к shadowsocks (лучше заменить).

Сохраняем и выходим ctrl+x, на вопрос о сохранении отвечаем «y«.

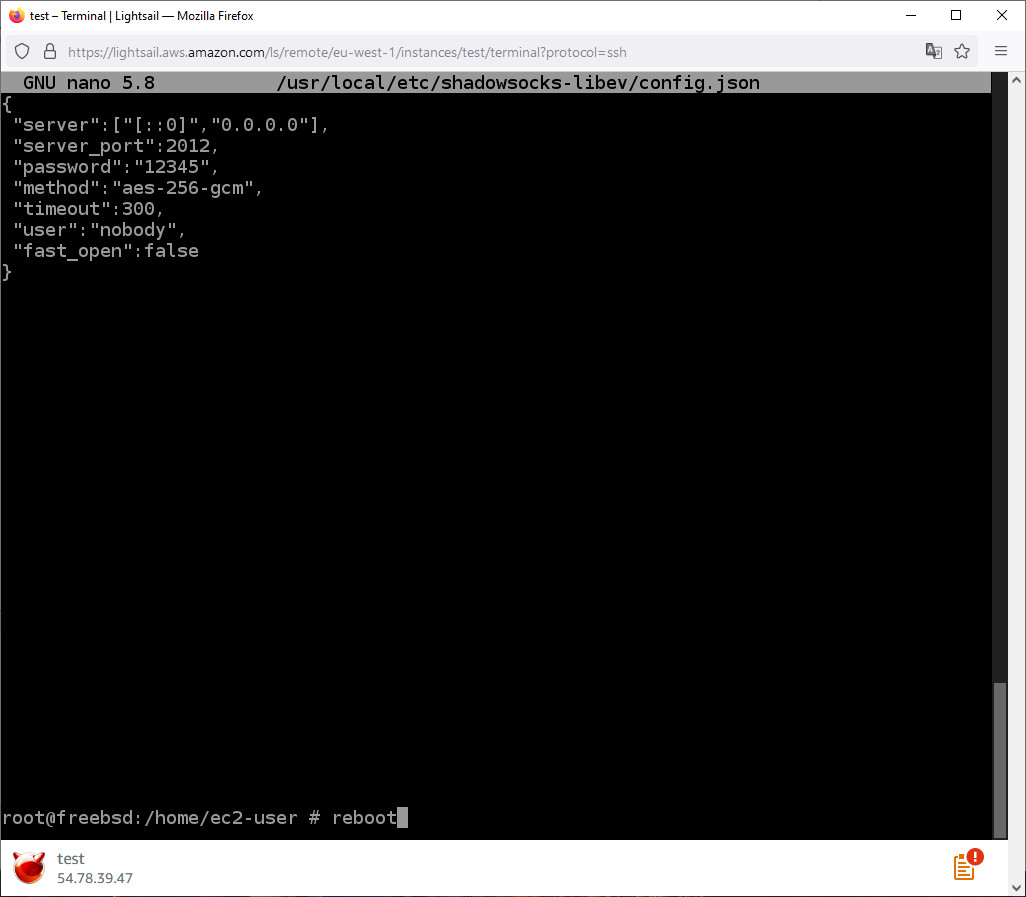

Перезагружаем сервер: пишем в консоли reboot и нажимаем enter.

Шаг 3.2 — настройка сервера (Windows)

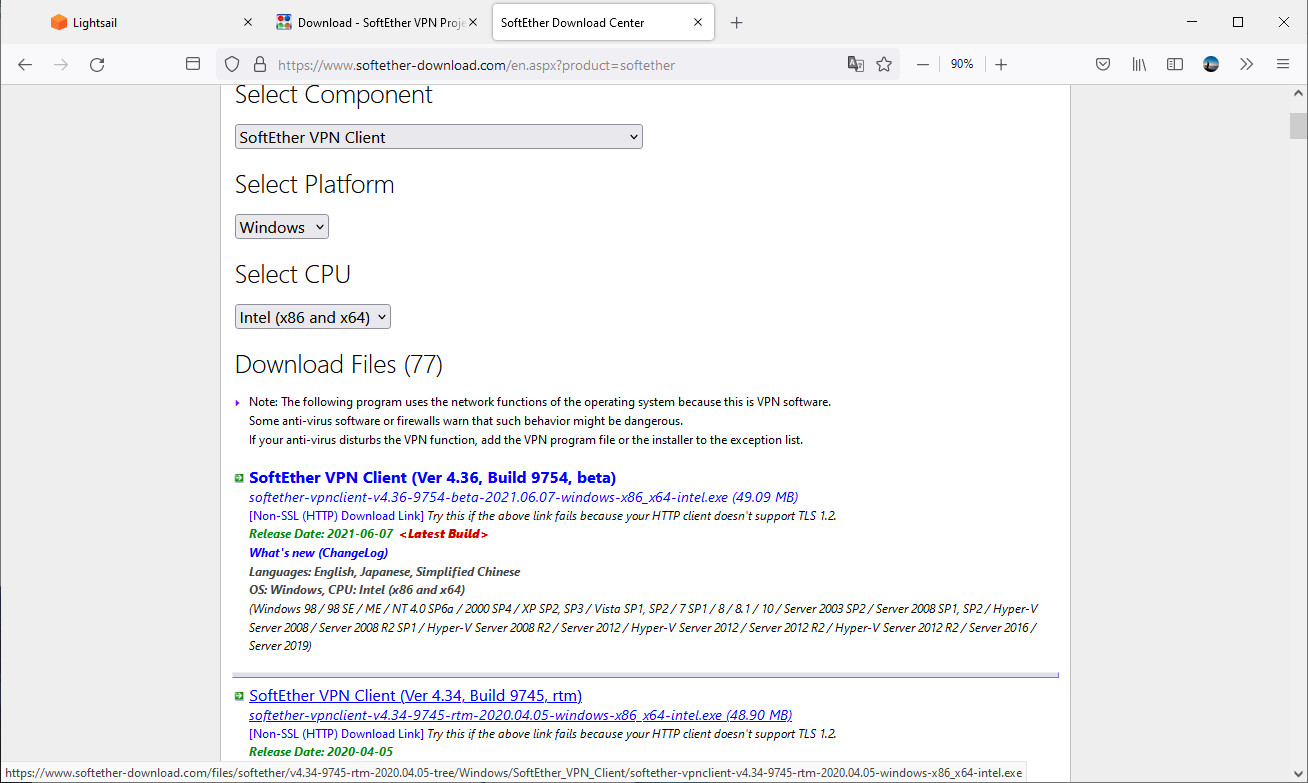

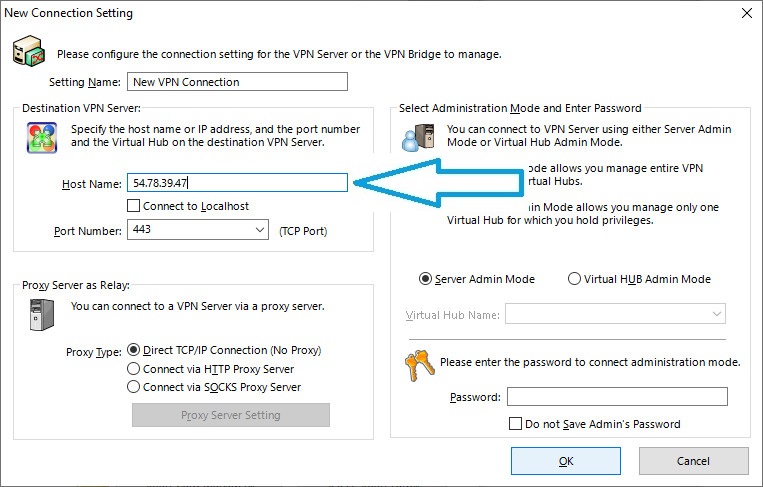

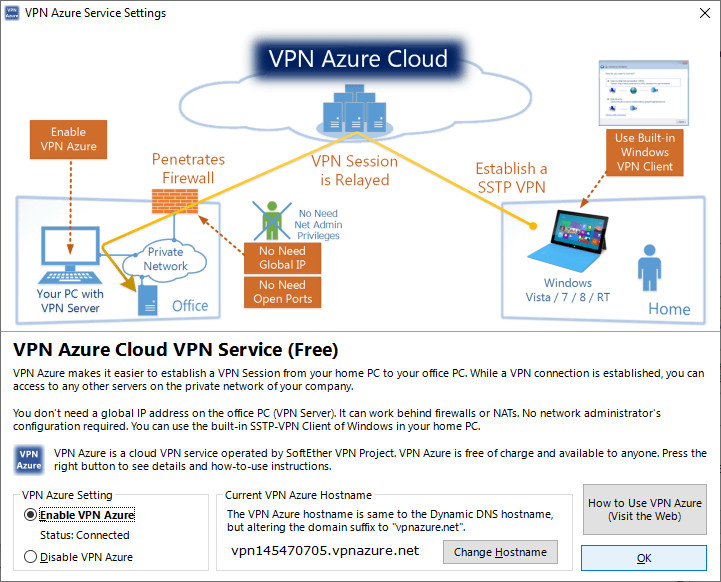

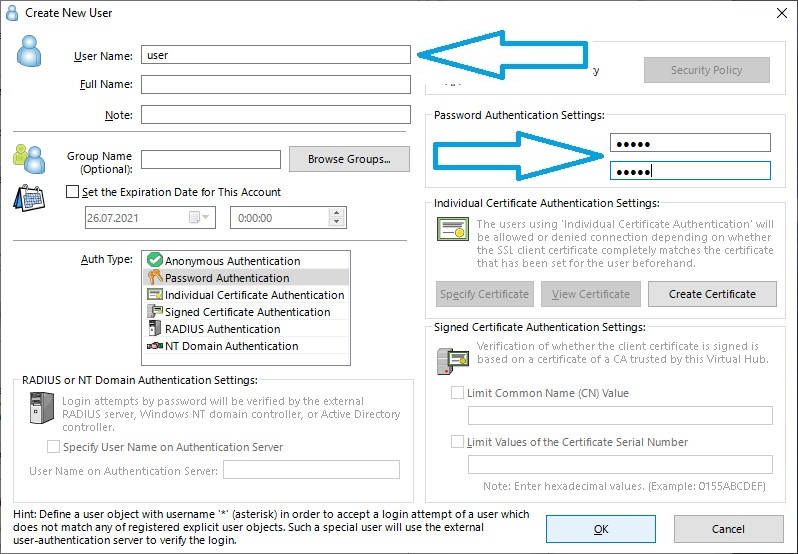

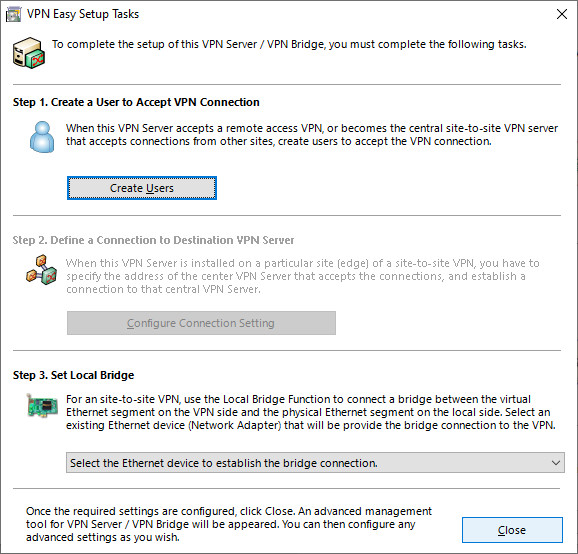

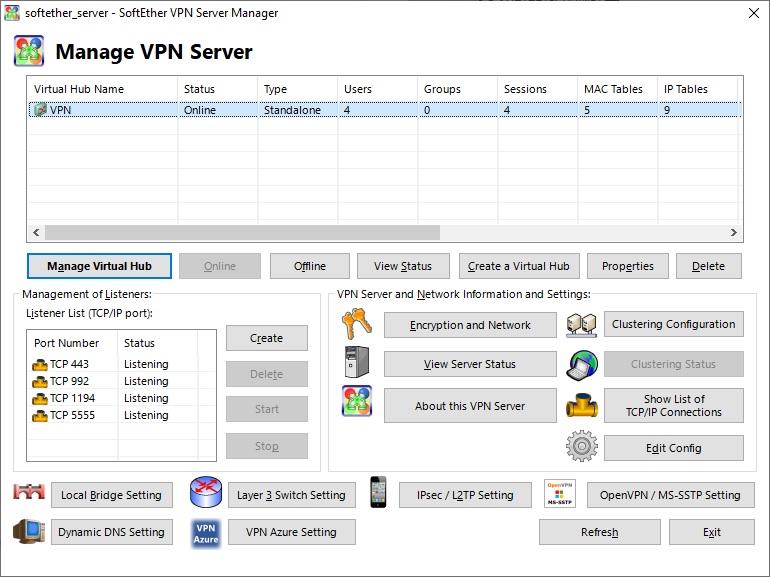

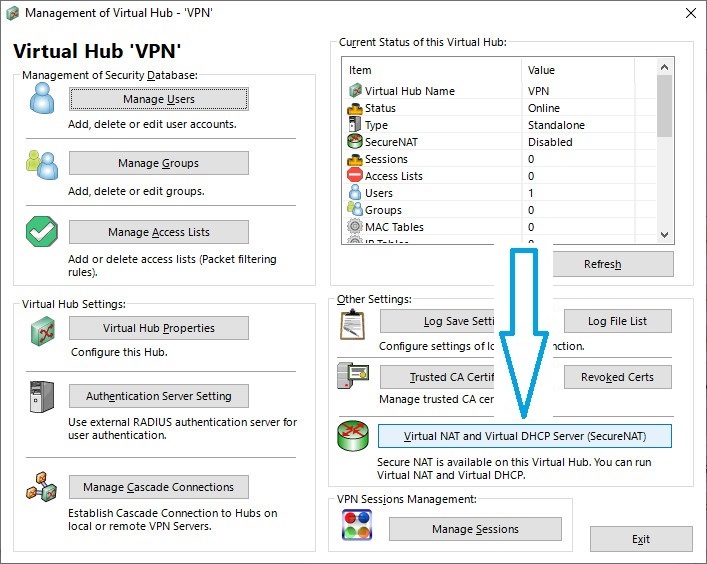

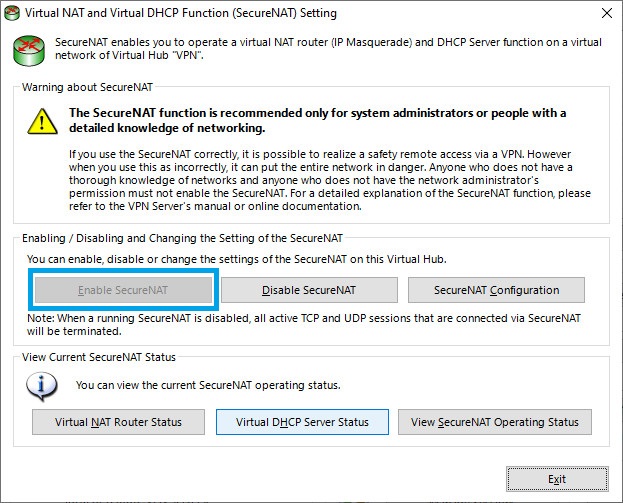

Скачиваем SoftEther VPN Client для Windows www.softether.org, устанавливаем оба приложения из списка во время установки.

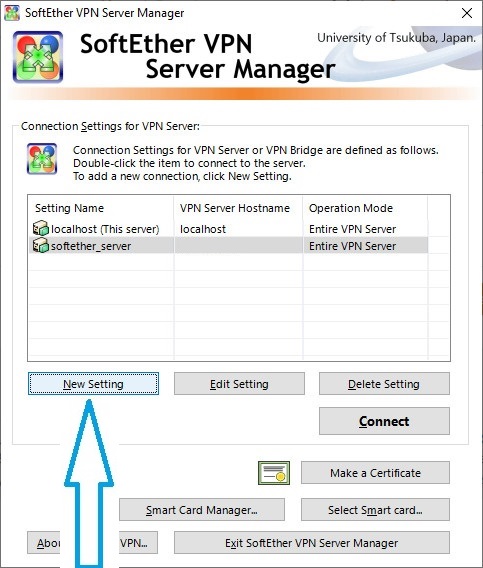

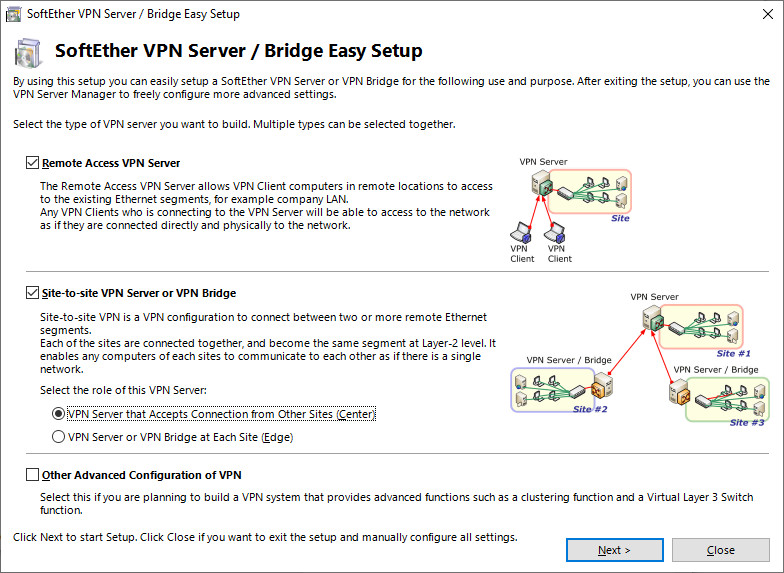

После установки запускаем SoftEther VPN Server Manager.

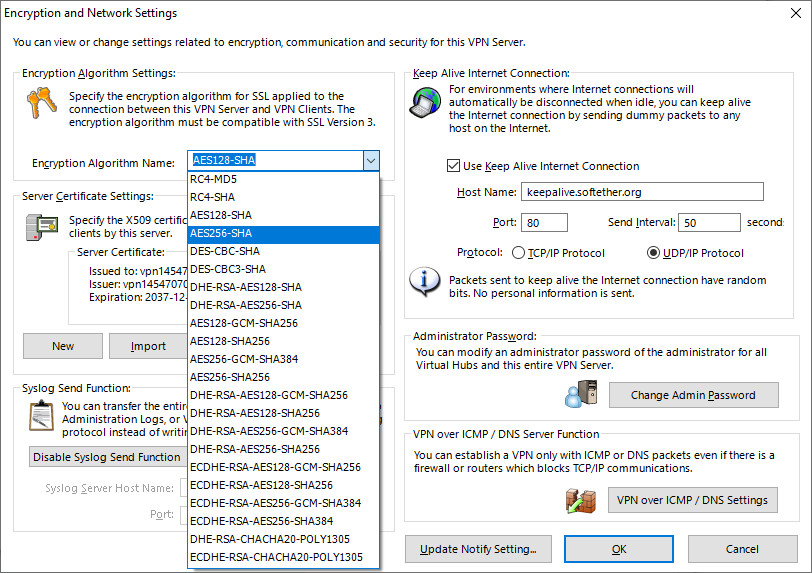

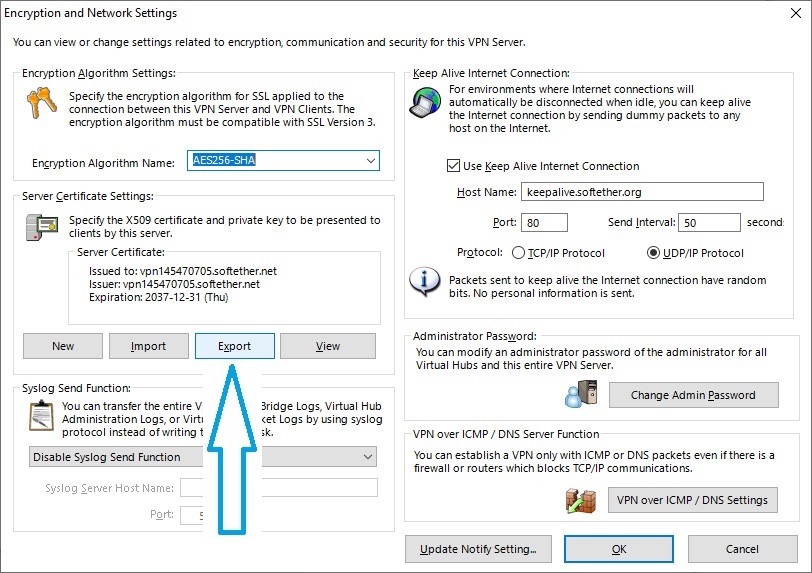

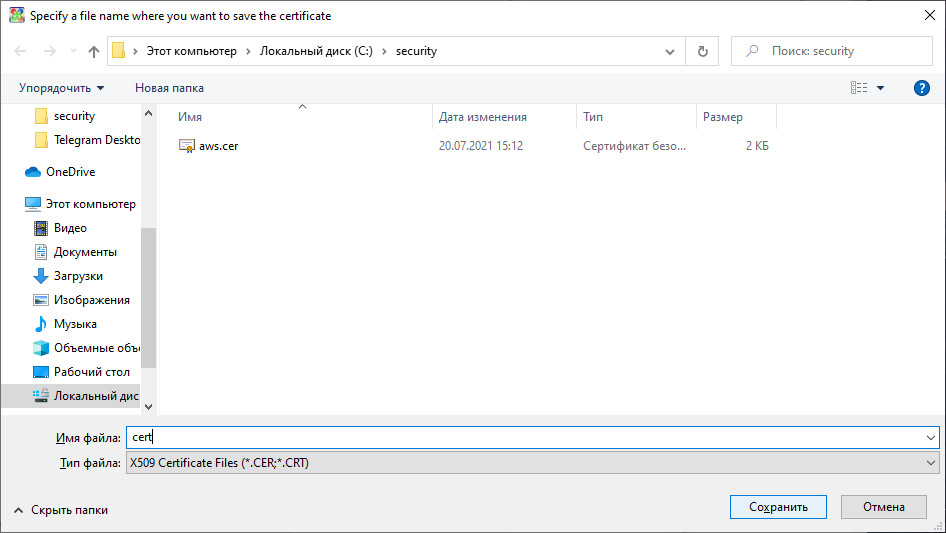

В главном окне нажимаем «Encryption and Network» Выбираем шифрование для VPN подключений и скачиваем сертификат

На этом настройка сервера полностью завершена, я рекомендую ещё раз перезагрузить свой удаленный сервер.

Шаг 4 — настройка клиента

Устанавливаем сертификат, сертификат нужен на всех устройствах для подключения VPN (Windows: только в «локальный компьютер», по другому не работает SSTP VPN).

Создаём подключение SSTP VPN (Пуск\Параметры\Сеть и Интернет\VPN).

дополнительно — интернет через VPN, локальная сеть без изменений

Панель управления\Все элементы панели управления\Сетевые подключения

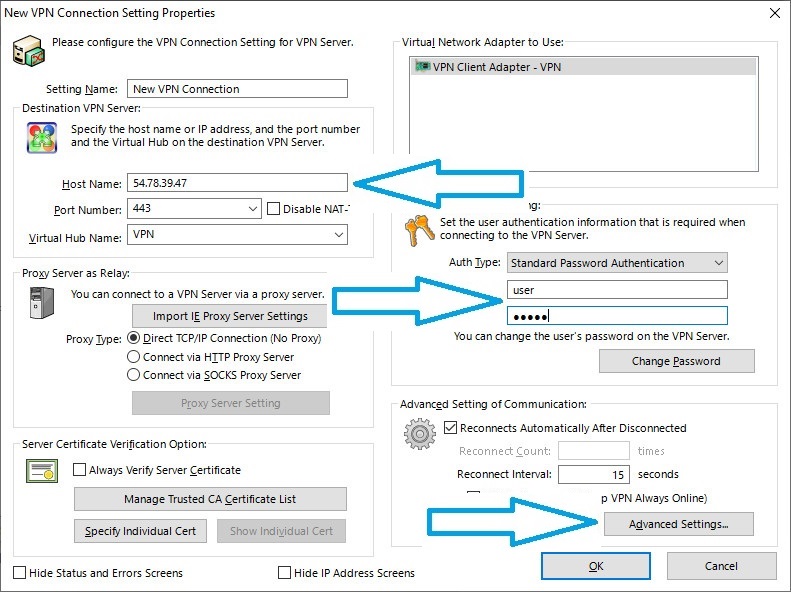

Или SSL VPN (запускаем SoftEther VPN Client Manager).

дополнительно — интернет через VPN, локальная сеть без изменений

Теперь, разные ПК подключённые к вашему VPN серверу, будут находится в одной сети.

Если вам нужен полный доступ между домашней подсетью и подсетью рабочего компьютера, вам понадобиться на рабочий и домашний компьютер установить SoftEther VPN Bridge.

По уровню сложности это выходит за рамки данной статьи, если интересно — читайте здесь https://www.softethernet.ru/pr1.html

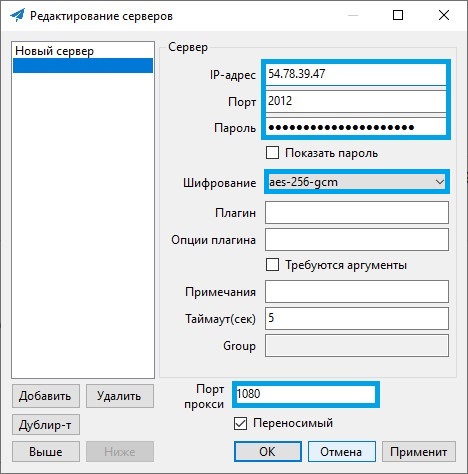

Бонус (shadowsocks)

Не всегда нужен полноценный VPN, иногда просто хочется безопасно посмотреть котиков в браузере. Для Windows скачиваем https://github.com/shadowsocks/shadowsocks-windows/releases

В браузере Firefox скачиваем расширение FoxyProxy (так же и на Android), настройка: SOCKS5/127.0.0.1/1080

Для Android https://play.google.com/store/apps/details?id=com.github.shadowsocks выбираем только прокси (тогда не будет подниматься VPN канал).

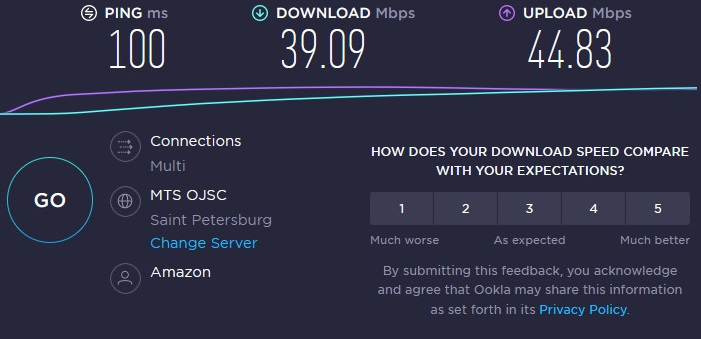

Почему Amazon? — самая низкая скорость, которая была — 10Mbps.

Почему FreeBSD? — SoftEther под него устанавливается менеджером пакетов, да и сама ОС потребляет меньше ресурсов и без того дохлого виртуального сервера.