- Перед установкой ОС

- При установке ОС

- После установки ОС

- Настройка межсетевого экрана astra linux

- Установка Astra Linux

- Настройка SELinux

- Настройка Firewall

- Настройка межсетевого экрана astra linux

- Установка Astra Linux

- Установка и настройка nftables

- Заключение

- Настройка сети в Astra Linux «Смоленск»

- Похожие посты:

Перед установкой ОС

- Если планируется использовать ОС в рекомендованном режиме очистки освобождающихся дисковых ресурсов, то исключить использование дисков SSD.

- Содержащий не менее 8 символов;

- Не содержащий в себе никаких осмысленных слов (ни в каких раскладках);

- Содержащий в себе буквы в различных регистрах, цифры и спецсимволы.

При установке ОС

- Обязательно использовать при установке ОС защитное преобразование дисков,

и по возможности обеспечить невозможность физического доступа к жесткому диску, на котором установлена ОС

- включение опции noexec при установке ОС приведёт к невозможности установки, при необходимости эту опцию можно включить после установки;

- использование опции noexec после установки может привести к неработоспособности части ПО (в частности, будет нарушена работа установщика пакетов dpkg);

По возможности не использовать. См. Область подкачки (swap): особенности применения и обеспечения безопасности

Если необходимо использовать — то использовать с включенным защитным преобразованием и с включенным гарантированным удалением.

Для всех перечисленных дисковых разделов (кроме раздела /boot) рекомендуется использовать журналируемую файловую систему ext4.

При выборе размера дисковых размеров следует помнить, что при размере раздела /tmp менее 250МБ весьма вероятно возникновение ошибок при работе с графикой или с большими объёмами данных.

«В качестве файловых систем на носителях информации компьютеров с ОС (в том числе съемных машинных носителях информации) должны использоваться только файловые системы Ext2/Ext3/Ext4, поддерживающие расширенные (в т.ч. мандатные) атрибуты пользователей и обеспечивающие гарантированное уничтожение (стирание) информации»

«Руководство по КСЗ, Часть 1» РУСБ.10015-01 97 01-1, 2020г., п. 17.3.1 «Условия применения ОС»

Это сервисы:

- apache2.service

- bind9.service

- exim4 dovecot.service

- ejabberd.service

- nfs-client.target

- ntp

- nfs-server.service

- nmbd.service

- smbd.service

- snmpd.service

- pppd-dns.service

- ssh.service

- vsftpd.service

- winbind.service

- bluetooth.service

- openvpn.service

- sssd.service

- firewalld.service Настройка параметров (в т.ч. параметров безопасности и параметров автоматического запуска) этих сетевых сервисов до их запуска входит в состав работ по настройке системы после установки.

- При установке ОС отдельно обрабатывается установка сервиса SSH: после установки ОС сервис SSH, в отличие от указанных выше сервисов, запускается автоматически. Это исключение сделано для того, чтобы обеспечить возможность удаленного администрирования компьютера для дальнейших настроек после установки.

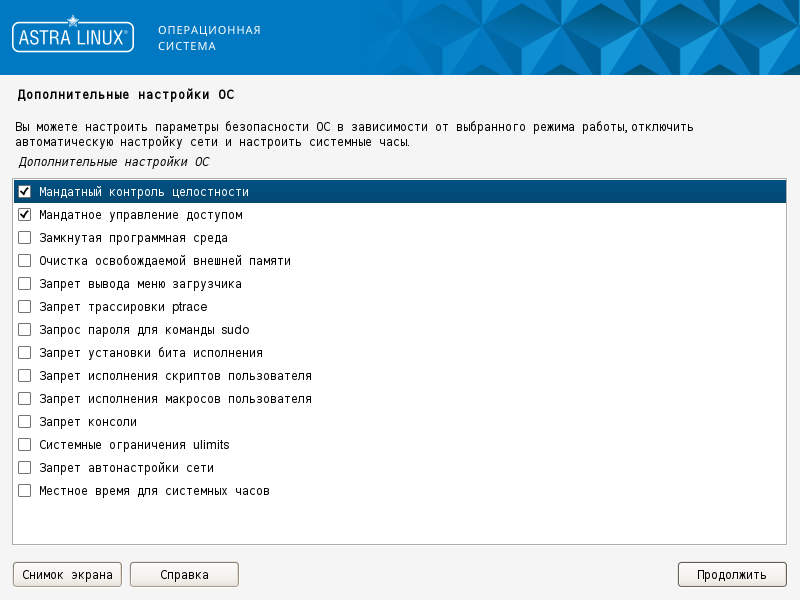

- Включить режим замкнутой программной среды;

- Запретить установку бита исполнения;

- Использовать по умолчанию ядро hardened. При невозможности использования ядра hardened использовать модуль lkrg ядра generic (см. Инструменты командной строки astra-safepolicy)

- Запретить вывод меню загрузчика;

- Включить очистку разделов страничного обмена (помнить, что очистка освобождаемых ресурсов как правило не работает на SSD-дисках);

- Включить очистку освобождаемых областей для EXT-разделов (помнить, что очистка освобождаемых ресурсов как правило не работает на SSD-дисках);

- Включить блокировку консоли;

- Включить блокировку интерпретаторов;

- Включить межсетевой экран ufw;

- Включить системные ограничения ulimits;

- Отключить возможность трассировки ptrace;

После установки ОС

- Установить единственным устройством для загрузки ОС жесткий диск, на который была произведена установка ОС.

Настройка межсетевого экрана astra linux

Источник: proglib.io Важным аспектом при работе с любой операционной системой является обеспечение безопасности. Astra Linux – российский дистрибутив Linux, изначально разработанный с учетом высоких требований к безопасности. В этой статье мы рассмотрим процесс установки Astra Linux, а также настройку SELinux и Firewall для максимальной защиты.

Установка Astra Linux

Для начала нам потребуется установить Astra Linux. После скачивания образа системы, его можно записать на загрузочный USB-накопитель с помощью команды dd:

sudo dd if=AstraLinux.iso of=/dev/sdx bs=4M && sync В этой команде if обозначает путь к образу Astra Linux, а of указывает на ваш USB-накопитель.

Настройка SELinux

После установки Astra Linux, следующим шагом будет настройка SELinux. SELinux – это модуль безопасности для ядра Linux, который позволяет управлять правами доступа к различным ресурсам.

Во-первых, убедитесь, что SELinux включен и работает в принудительном режиме, выполнив следующую команду:

Если SELinux выключен или работает в пермиссивном режиме, вам необходимо изменить его на принудительный режим, отредактировав файл /etc/selinux/config.

sudo nano /etc/selinux/config Измените параметр SELINUX= на enforcing.

Настройка Firewall

Следующим шагом в обеспечении безопасности является настройка firewall. В Astra Linux используется Netfilter, основной firewall Linux, управляемый с помощью утилиты iptables.

Следующая команда позволит вам открыть порт 22 для SSH:

sudo iptables -A INPUT -p tcp --dport 22 -j ACCEPT Это позволит принимать входящие соединения на порт 22.

Следующая команда заблокирует все входящие соединения, которые не были инициированы и не относятся к уже установленным соединениям:

sudo iptables -P INPUT DROP Это обеспечивает высокий уровень защиты, ограничивая доступ к системе.

В заключении, Astra Linux предлагает мощные инструменты для обеспечения безопасности. Через надлежащую настройку SELinux и firewall можно обеспечить высокий уровень защиты для вашей системы.

Настройка межсетевого экрана astra linux

Источник: windows-school.ru Брандмауэр – один из важнейших элементов защиты компьютерной системы. Он служит для контроля входящего и исходящего сетевого трафика, блокируя или разрешая его на основе определенных правил. В данной статье мы рассмотрим, как производить настройку брандмауэра в операционной системе Astra Linux с использованием инструмента nftables.

Установка Astra Linux

Первым шагом для начала работы с брандмауэром в Astra Linux является установка Astra Linux. Вы можете загрузить образ системы с официального сайта и следовать пошаговым инструкциям по установке. После установки системы, вы можете перейти к настройке брандмауэра с помощью nftables.

Установка и настройка nftables

Nftables – это мощный инструмент для работы с брандмауэром в Linux, который пришел на замену таким устаревшим инструментам, как iptables.

Чтобы установить nftables в Astra Linux, введите следующую команду в терминале:

sudo apt-get install nftables После установки nftables, вы можете начать создавать свои правила для брандмауэра. Например, чтобы создать новую таблицу с именем «filter», введите следующую команду:

sudo nft add table inet filter В этой таблице вы можете создать цепочки правил. Чтобы создать цепочку INPUT в таблице filter, введите:

sudo nft add chain inet filter INPUT

Теперь, когда у вас есть цепочка правил, вы можете добавить в неё свои правила. Например, чтобы разрешить весь исходящий трафик и входящий трафик по SSH, введите:

sudo nft add rule inet filter INPUT ct state established,related accept sudo nft add rule inet filter INPUT tcp dport ssh accept sudo nft add rule inet filter INPUT drop Эти правила позволят всему исходящему трафику проходить свободно, а входящему трафику – только если он связан с уже установленным соединением или является SSH-трафиком.

Заключение

Настройка брандмауэра – это важная часть обеспечения безопасности вашей системы. Nftables предоставляет гибкий и мощный инструмент для управления вашим брандмауэром в Astra Linux. Всегда помните о необходимости тщательно продумывать свои правила, чтобы не заблокировать нужный трафик и не разрешить потенциально опасный.

Настройка сети в Astra Linux «Смоленск»

Краткое руководство по настройке сетевого интерфейса и доступа по протоколу SSH, а также установке необходимых сетевых утилит в консольной версии ОС специального назначения Astra Linux Special Edition «Смоленск» версий 1.6 и 1.7.1

Для развёртывания серверов в консольной версии данной ОС в первую очередь необходимо настроить сетевой интерфейс. Для этого при входе в консоль необходимо выставить Integrity Level (уровень целостности) 63. В версии 1.6 он устанавливается принудительно, а в версии 1.7.1 его можно отключить, но в целях безопасности разработчики не рекомендуют его отключать.

Открываем файл /etc/network/interfaces

# sudo nano /etc/network/interfaces

и в конце файла дописываем параметры сети, например:

# Ethernet network interface auto eth0 iface eth0 inet static address 192.168.1.35 netmask 255.255.255.0 network 192.168.1.0 broadcast 192.168.1.255 gateway 192.168.1.1

Затем создадим файл /etc/resolv.conf

и прописываем адреса DNS-серверов, например:

После этого запускаем сетевой интерфейс eth0

Проверяем, применились ли изменения

и пропингуем что-нибудь, например yandex.ru

Если всё прописано правильно, то в консоли должны отображаться ответы.

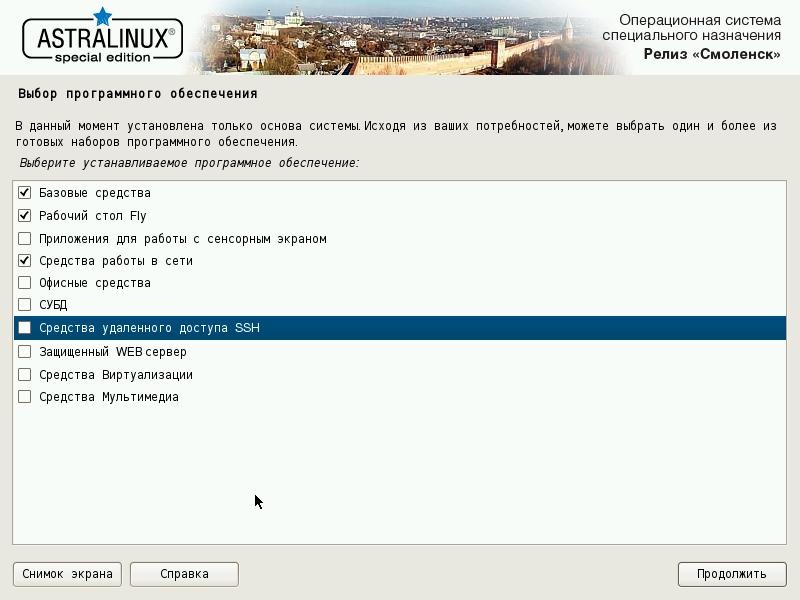

Что касается сетевых утилит, то в версии 1.7.1 они устанавливаются автоматически. В версии 1.6 их можно выбрать при установке, отметив чекбокс на пункте Средства работы в сети

Если по каким-то причинам они не были установлены, тогда вставляем установочный диск или монтируем ISO-образ установочного диска в /mnt/cdrom/

# mount /home/user/iso/smolensk_image.iso /mnt/cdrom

и устанавливаем пакет net-tools

# sudo apt install net-tools

После установки пакета нам будут доступны различные сетевые утилиты, такие как ifconfig, netstat и другие.

Для использования утилит для работы с DNS типа nslookup и host устанавливаем пакет dnsutils

# sudo apt install dnsutils

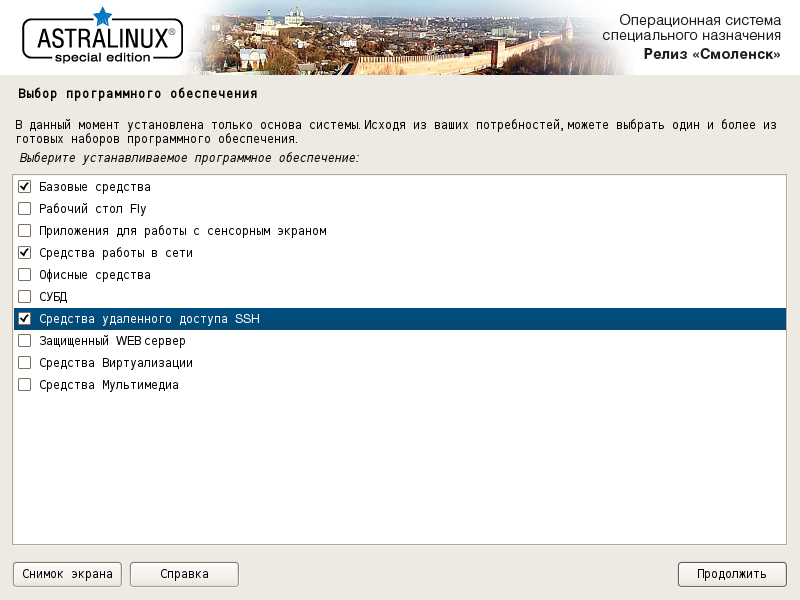

Также, если по каким-либо не были установлены Средства удалённого доступа SSH, необходимо установить соответствующие пакеты

# sudo apt install openssh-server openssh-client ssh

В версии 1.6 пакет ssh необходимо установить в любом случае

Проверяем состояние запуска службы

Если она активна, значит всё установилось правильно. Теперь к машине можно подключаться с помощью ssh-клиентов.

Далее нам необходимо включить файрволл UFW. Для этого проверим статус запуска

Он должен показать статус inactive.

Для разрешения подключения по SSH включаем соответствующее правило

Теперь файрволл должен запуститься и загружаться вместе с системой.

Проверяем. Для этого перезагрузим систему. В версии 1.7.1 скомандуем

а в версии 1.6 запускаем команду

и ждём минуту, когда система начнёт перезагружаться.

После перезагрузки всё должно нормально работать.