- Настройка роутера cisco nat

- Что такое NAT

- Виды NAT

- Настройка NAT Cisco

- Настройка Cisco 2960

- Настройка Cisco 1841

- Настройка PAT

- Настройка Access List

- Настраиваем статический NAT

- Популярные Похожие записи:

- Настройка роутера cisco nat

- Настройка статического NAT (Static Network Address Translation)

- Настройка PAT (NAPT, NAT Overload, маскарадинг)

Настройка роутера cisco nat

Всем привет сегодня мы поговорит как настроить на Cisco NAT. Что такое NAT и для чего он вообще нужен, так как этот функционал давно и плотно вошел в нашу повседневную жизнь и сейчас очень сложно себе представить, хотя бы одно предприятие, в котором бы не использовалась данная технология. В свое время она спасла интернет и сильно отсрочила, переход с ipv4 на ipv6, но обо всем по порядку.

Что такое NAT

NAT ( Network Address Translation ) это механизм преобразование сетевых адресов, если по простому, то это технология которая позволяет за одним белым ip сидеть куче частных или серых ip. Примером моет быть офисный интернет, где все пользователи сидят через общий шлюз, на котором настроен ip адрес выходящий в интернет, что у пользователей настроены локальные ip адреса.

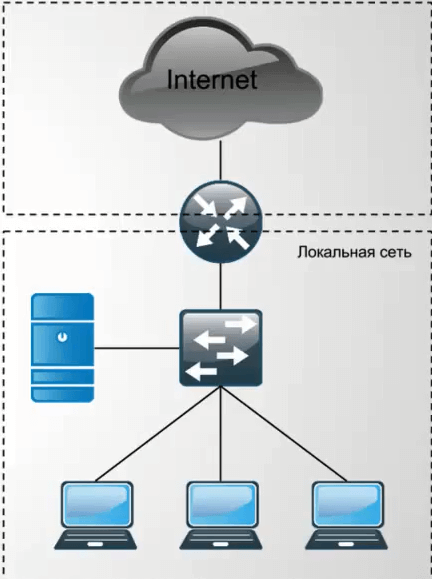

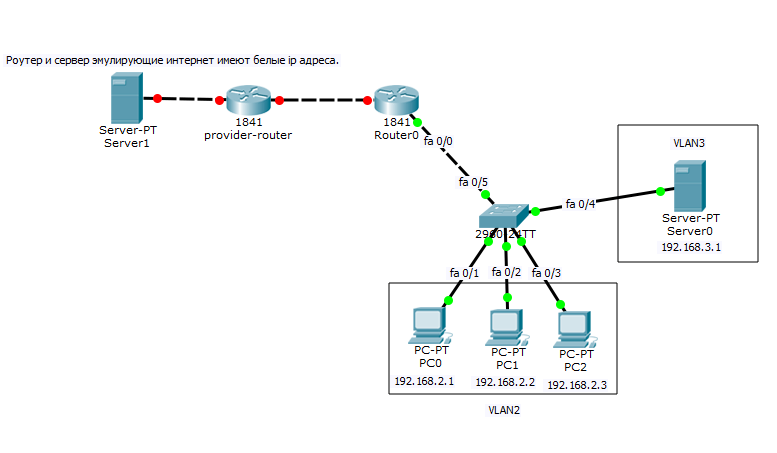

Выглядит это приблизительно вот так

Виды NAT

- Статический NAT — преобразование серого ip в белый, пример проброс порта в локальную сеть, например RDP

- Динамический NAT — преобразование серого ip в один из ip адресов группы белых ip адресов

- Перегруженный NAT или как его называют еще PAT (port Adress translation), преобразование нескольких серых ip в белый, давая им разные порты.

Сегодня мы рассмотрим статических NAT и PAT.

Настройка NAT Cisco

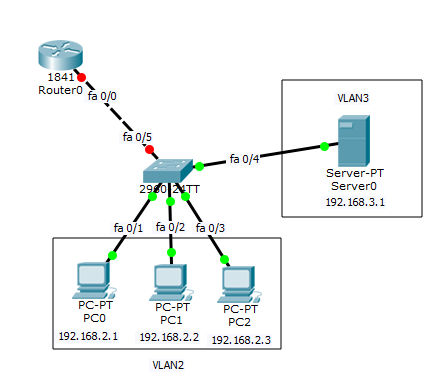

Вот как выглядит схема маленького офиса. У нас есть 3 компьютера в vlan 2, есть сервер в отдельном vlan 3. Все это добро подключено в коммутатор второго уровня cisco 2660, который в свою очередь воткнут в роутер Cisco 1841, который маршрутизирует локальный трафик между vlan 2 и 3.

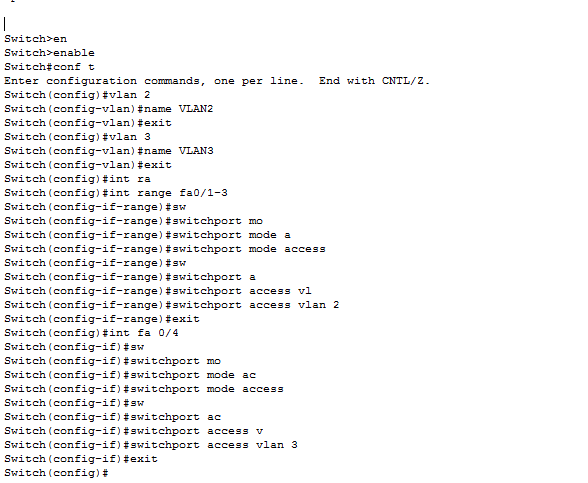

Настройка Cisco 2960

Создадим vlan 2 и vlan3, зададим им имена и настроим нужные порты на эти vlan.

enable

conf t

создаем vlan 2

vlan 2

name VLAN2

exit

создаем vlan 3

vlan 3

name VLAN3

exit

Помещаем порты в vlan2

int range fa0/1-3

switchport mode access

switchport access vlan 2

exit

Помещаем порт в vlan3

int fa 0/4

switchport mode access

switchport access vlan 3

exit

Далее настраиваем уже роутер Cisco 1841.

Настройка Cisco 1841

int fa0/0.2

encapsulation dot1Q 2

ip address 192.168.2.251 255.255.255.0

no shutdown

exit

int fa0/0.3

encapsulation dot1Q 3

ip address 192.168.3.251 255.255.255.0

no shutdown

exit

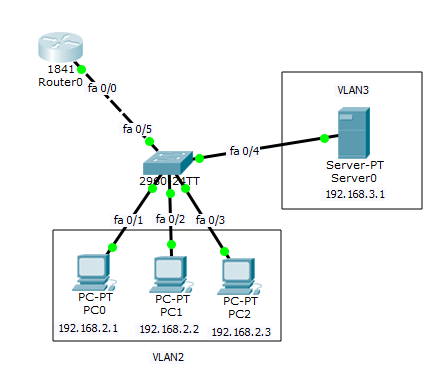

В итоге порт загорелся зеленым

Настройка PAT

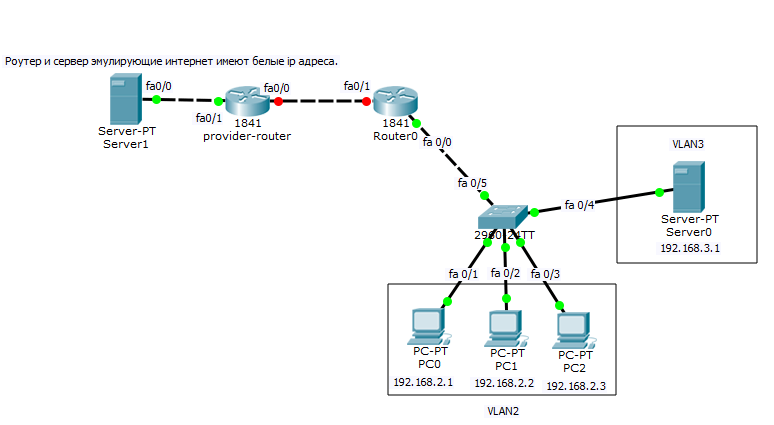

В моей виртуальной инфраструктуре к сожалению нашу схему нельзя выпустить в интернет, мы его сэмулируем, у нас будет роутер с белым ip адресом и сервер тоже с белым ip адресом. Схематично это выглядит вот так. На роутере провайдера на определенном порту присвоен белый ip адрес 213.235.1.1 и маска сети 255.255.255.252

Настроим на нашем тестовом провайдерском роутере этот ip.

настроим порт fa0/1 который смотрим на сервер, и зададим ему другой белый ip 213.235.1.25 255.255.255.252

подняли порты у провайдера

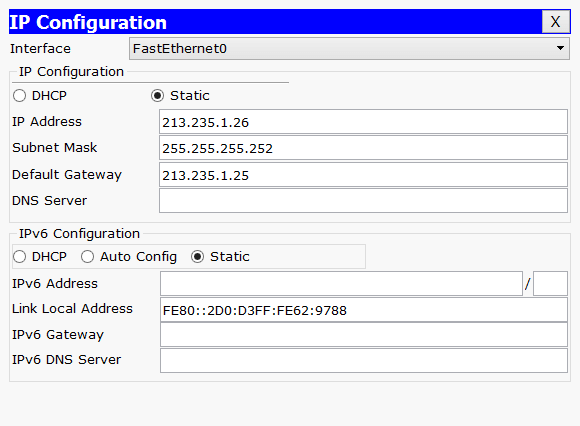

Сервер у меня будут иметь ip адрес 213.235.1.26 и шлюзом будет 213.235.1.25, интерфейс роутера провайдера смотрящего на сервер.

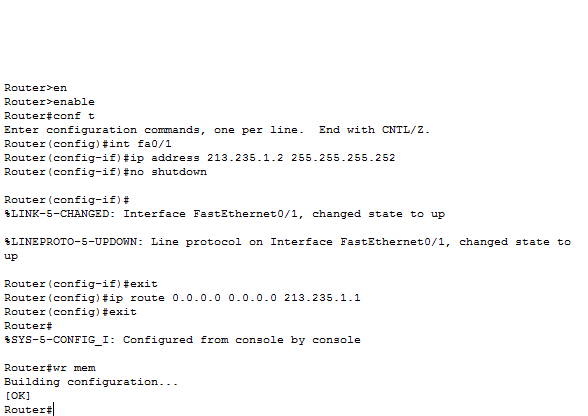

Теперь произведем настройку нашего локального роутера Router0, настроим на нем выделенный нам провайдером белый ip адрес 213.235.1.2 255.255.255.252, шлюзом будет 213.235.1.1

enable

conf t

int fa0/1

ip address 213.235.1.2 255.255.255.252

no shutdown

exit

ip route 0.0.0.0 0.0.0.0 213.235.1.1

exit

wr mem

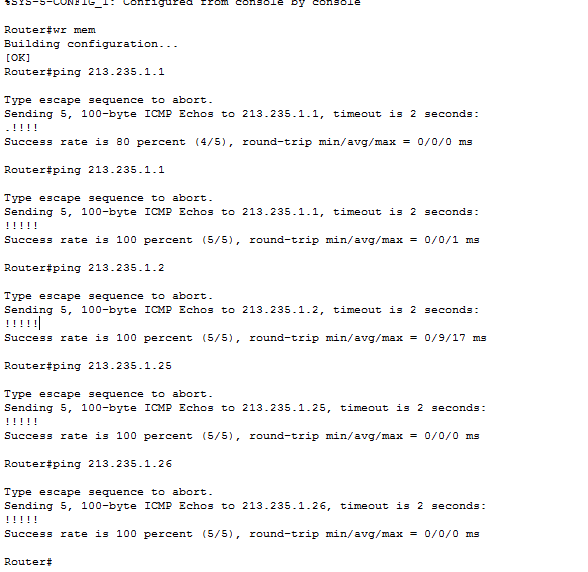

Пробуем пропинговать с офисного роутера ip адреса провайдера и сервера, и видим что все отлично работает.

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 213.235.1.1, timeout is 2 seconds:

Success rate is 80 percent (4/5), round-trip min/avg/max = 0/0/0 ms

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 213.235.1.1, timeout is 2 seconds:

Success rate is 100 percent (5/5), round-trip min/avg/max = 0/0/1 ms

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 213.235.1.2, timeout is 2 seconds:

Success rate is 100 percent (5/5), round-trip min/avg/max = 0/9/17 ms

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 213.235.1.25, timeout is 2 seconds:

Success rate is 100 percent (5/5), round-trip min/avg/max = 0/0/0 ms

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 213.235.1.26, timeout is 2 seconds:

Success rate is 100 percent (5/5), round-trip min/avg/max = 0/0/0 ms

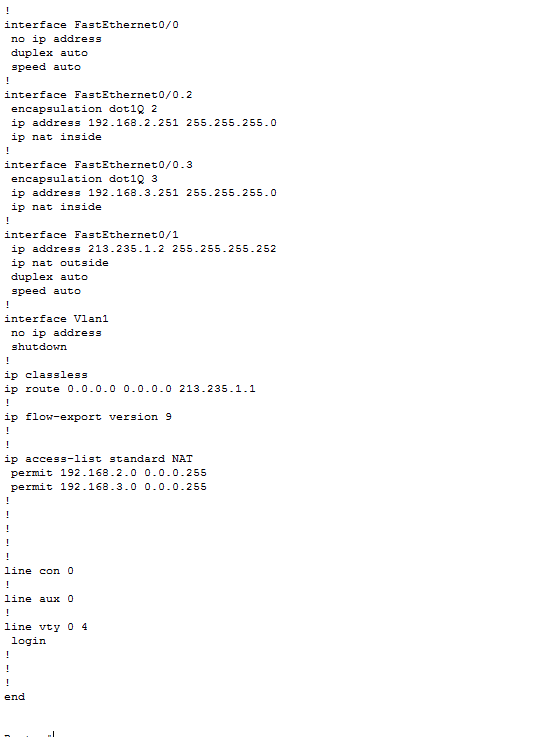

Ну и само натирование. На локальном роутере выполняем следующее. Теперь нам нужно задать какой интерфейс nat будет считать внешним, а какой внутренним, тут все просто внешним будет то где настроен белый ip адрес провайдера, внутренним то что соединен с коммутатором второго уровня. fa0/1 будет внешним, а два sub интерфейса внутренними.

Настройка Access List

Access List список, какой трафик нужно натировать, а какой должен работать без NAT.

Создаем список доступа по имени NAT

ip access-list standard NAT

Разрешаем два пула

permit 192.168.2.0 0.0.0.255

permit 192.168.3.0 0.0.0.255

как видим, у нас в конфиге появился список доступа и помечены порты какие outside, а какие inside.

И вводим еще одну волшебную команду, где говорит что трафик пришедший на fa0/1 нужно натить по правилу NAT. В итоге мы настроили PAT.

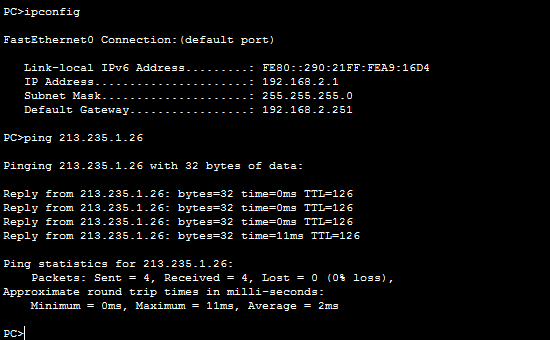

проверим с компьютера локальной сети доступность внешних ресурсов. Посмотрим текущие конфигурации командой ipconfig, видим ip адрес 192.168.2.1, пропингуем 213.235.1.26, как видите все ок и NAT cisco работает.

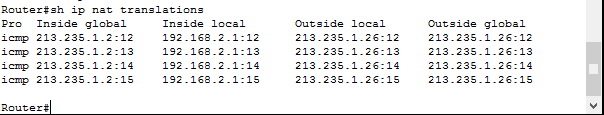

Посмотреть пакеты натирования можно командой

Видно что пакеты ping с локального серого ip по портам 12,13,14,15 были отправлены с внешнего белого ip, по тем же портам.

Вот так вот настраивается PAT (Port Address Translation)

Настраиваем статический NAT

Популярные Похожие записи:

- Установка esxi 6.5, с правильной настройкой

- Настройка сети в CentOS 8, за минуту

Установка и настройка dongleserver ProMAX

Подключение ключа 1С через dongleserver ProMAX

Проверка доступности порта в Zabbix

Поиск mac-адреса на DHCP с помощью PowerShell

Настройка роутера cisco nat

NAT (Network Address Translation) — это процесс трансляции локальных (частных) ip-адресов во внешние (глобальные), позволяет узлам, имеющим частные адреса, обмениваться данными в сети Интернет.

При настройке NAT, один интерфейс должен быть определен как внутренний (соединяется с внутренней частной сетью), а другой как внешний (используется для выхода в Интернет).

Используется 3 вида трансляции адресов

1. Статический (Static Network Address Translation)

2. Динамический (Dynamic Address Translation)

3. Маскарадный (NAPT, NAT Overload, PAT)

Настройка статического NAT (Static Network Address Translation)

Статический NAT — сопоставляет единый внутренний локальный (частный) ip-адрес с единым глобальным (публичным) ip-адресом.

1.Создание статического маршрута на стороне ISP.

R2(config)# ip route 200.20.21.1 255.255.255.224 200.20.20.1

R1(config)# ip route 0.0.0.0 0.0.0.0 200.20.20.2

3.Настройка внутреннего интерфейса в отношение NAT.

R1(config)# interface fastethernet 0/0 R1(config-if)# ip nat inside

4.Настройка внешнего интерфейса в отношение NAT.

R1(config)# interface fastethernet 0/1 R1(config-if)# ip nat outside

5.Настройка сопоставления ip-адресов.

R1(config)# ip nat inside source static 10.10.10.2 200.10.21.5

В результате ip-адресу 200.10.21.5 всегда будет соответствовать внутренний ip-адрес 10.10.10.2, т.е. если мы будем обращаться к адресу 200.10.21.5 то отвечать будет computer 1

Настройка динамического NAT (Dynamic Address Translation)

Динамический NAT — использует пул доступных глобальных (публичных) ip-адресов и назначает их внутренним локальным (частным) адресам.

1.Настройка списка доступа соответствующего внутренним частным адресам, обратите внимание что используется обратная маска.

R1(config)# access-list 1 permit 10.10.10.0 0.0.0.255

R1(config)# ip nat pool white-address 200.20.21.1 200.20.21.30 netmask 255.255.255.0

R1(config)# ip nat inside source list 1 pool white-address

4.Настройка внутреннего интерфейса в отношение NAT.

R1(config)# interface fastethernet 0/0 R1(config-if)# ip nat inside

5.Настройка внешнего интерфейса в отношение NAT.

R1(config)# interface fastethernet 0/1 R1(config-if)# ip nat outside

Настройка PAT (NAPT, NAT Overload, маскарадинг)

PAT (Port Address Translation) — отображает несколько локальных (частных) ip-адресов в глобальный ip-адрес, используя различные порты.

1. Настройка списка доступа соответствующего внутренним частным адресам, обратите внимание что используется обратная маска.

R1(config)# access-list 1 permit 10.10.10.0 0.0.0.255

R1(config)# ip nat inside source list 1 interface fastethernet 0/1 overload

3.Настройка внутреннего интерфейса в отношение NAT.

R1(config)# interface fastethernet 0/0 R1(config-if)# ip nat inside

4.Настройка внешнего интерфейса в отношение NAT.

R1(config)# interface fastethernet 0/1 R1(config-if)# ip nat outside

Команды для проверки работы NAT

show ip nat translations - Выводит активные преобразования. show ip nat statistics - выводит статистику по NAT преобразованиям.